2013年下半年软件设计师上午试题

- 格式:pdf

- 大小:940.78 KB

- 文档页数:16

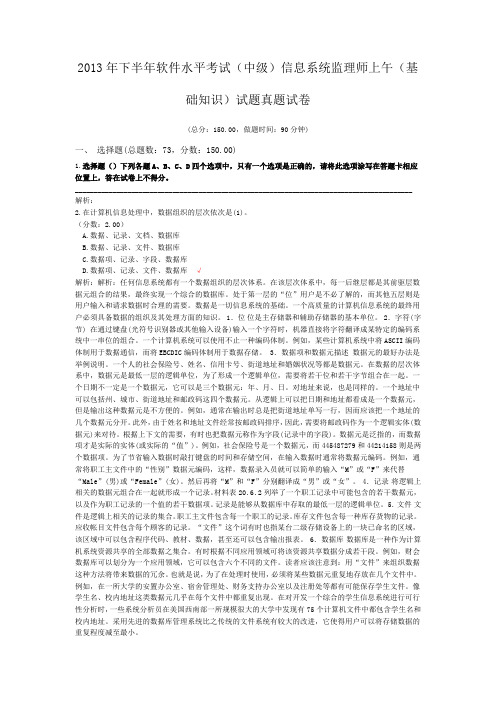

2013年下半年软件水平考试(中级)信息系统监理师上午(基础知识)试题真题试卷(总分:150.00,做题时间:90分钟)一、选择题(总题数:73,分数:150.00)1.选择题()下列各题A、B、C、D四个选项中,只有一个选项是正确的,请将此选项涂写在答题卡相应位置上,答在试卷上不得分。

__________________________________________________________________________________________ 解析:2.在计算机信息处理中,数据组织的层次依次是(1)。

(分数:2.00)A.数据、记录、文档、数据库B.数据、记录、文件、数据库C.数据项、记录、字段、数据库D.数据项、记录、文件、数据库√解析:解析:任何信息系统都有一个数据组织的层次体系。

在该层次体系中,每一后继层都是其前驱层数据元组合的结果,最终实现一个综合的数据库。

处于第一层的“位”用户是不必了解的,而其他五层则是用户输入和请求数据时合理的需要。

数据是一切信息系统的基础。

一个高质量的计算机信息系统的最终用户必须具备数据的组织及其处理方面的知识。

1.位位是主存储器和辅助存储器的基本单位。

2.字符(字节) 在通过键盘(光符号识别器或其他输入设备)输入一个字符时,机器直接将字符翻译成某特定的编码系统中一串位的组合。

一个计算机系统可以使用不止一种编码体制。

例如,某些计算机系统中将ASCII编码体制用于数据通信,而将EBCDIC编码体制用于数据存储。

3.数据项和数据元描述数据元的最好办法是举例说明。

一个人的社会保险号、姓名、信用卡号、街道地址和婚姻状况等都是数据元。

在数据的层次体系中,数据元是最低一层的逻辑单位,为了形成一个逻辑单位,需要将若干位和若干字节组合在一起。

一个日期不一定是一个数据元,它可以是三个数据元:年、月、日。

对地址来说,也是同样的。

一个地址中可以包括州、城市、街道地址和邮政码这四个数据元。

2013下半年程序员考试真题及答案-上午卷在Word编辑状态下,将光标移至文本行首左侧空白处呈形状时,单击鼠标左键可以选中(1),按下(2)键可以保存当前文档。

(1)A.单词 B.—行 C.一段落 D.全文(2)A.CTRL+S B.CTRL+D C.CTRL+H D.CTRL+K【答案】B A【解析】本题考查计算机基本操作。

在Word编辑状态下,输入文字时有些英文单词和中文文字下面会被自动加上红色或绿色的波浪形细下划线,红色波浪线表示拼写错误,绿色波浪线表示语法错误,这就是Word 中文版提供的“拼写和语法”检查功能,它使用波浪形细下划线提醒用户,此处可能有拼写或语法错误。

使用Word中文版提供的热键Ctrl+S可以保存当前文档;Ctrl+D可以打开字体选项卡;Ctrl+H可以打开查找替换对话框的查找选项卡;Ctrl+K可以打开超链接对话框。

用Excel制作的学生计算机文化基础课程成绩表如下。

当学生成绩小于60分,需要在对应的备注栏填“不及格”;若学生成绩大于59分,小于79,需要在对应的备注栏填“及格”,否则在对应的备注栏填“良好”。

实现时,可在D3单元格输入“=IF( (3),”不及格",((4))",并向下拖动填充柄至D7单元格即可。

(3) A.IN(0<=c3,c3<60) B.AND(0<=c3,c3<60)C."IN(0<=c3,c3<60)"D."AND(0<=c3,c3<60)"(4) A.IF(IN(59<c3,c3<79),"及格","良好")B."IF(IN(59<c3,c3<79),"及格","良好”),’C.IF(AND(59<c3,c3<79),"及格","良好")D."IF(AND(59<c3,c3<79),”及格","良好")"【答案】B C【解析】本题考查Excel基础知识。

注:红色部字体为其他提问:1.参考答案:【问题1】E1:学生,E2:教务人员。

【问题2】D1:学生库,D2:课程库。

【问题3】名称起点终点学生信息不合法提示1.1检查学生信息E1(或学生)学位考试结果不合法提示1.2检查学位考试结果E1(或学生)无注册资格提示1.3检查学生注册资格E1(或学生)接受提示2.3发送注册通知E1(或学生)【问题4】0层图中的“不合法提示”对应着1层图中的“学生信息不合法提示”、“学位考试结果不合法提示”、“无注册资格提示”。

试题分析:【问题1】分析实体E1和E2的名称,需要从两方面着手:(1)了解什么是实体。

实体又叫外部实体,是位于系统外部,但与系统有交互的对象,包括:人员,机构和其它系统等。

在此题中,通读题目说明可知能充当实体的有:学生和教务人员。

(2)分析题目与图的对应关系,从0层图可以看出“接受提示”信息将流至E1,而“所注册课程信息”和“已注册学生信息”将流至E2。

题目说明有“给学生发送接受提示;给教务人员发送所注册课程信息和已注册学生信息”,所以从此处断定E1是学生,而E2是教务人员。

【问题2】分析存储D1与D2的名称非常容易,由于题目说明中有“将注册学生信息记录在学生库”和“将选课学生标识与欲注册课程进行关联,然后存入课程库”,而题目中1层数据流图的2.1与2.2加工正好与这两句对应,从此处可知D1为学生库,而D2为课程库。

【问题3】寻找缺失的数据流主要从两方面考虑:一方面是数据流图的平衡原则,父图中有的数据流,在子图中也应该有;另一方面就是从题目描述的文字说明信息的角度分析,图与文字说明是对同一系统的不同描述,他们应保持一致。

(1)由于说明中提到“检查学生信息:检查学生输入的所有注册所需信息。

如果信息不合法,返回学生信息不合法提示”,所以缺从“1.1检查学生信息”到“E1(或学生)”的数据流“学生信息不合法提示”。

(2)由于说明中提到“检查学位考试信息:检查学生提供的学位考试结果。

全国计算机技术与软件专业技术资格(水平)考试2013年下半年网络规划设计师上午试卷(考试时间9:00~11:30共150分钟)请按下述要求正确填写答题卡1.在答题卡的指定位置上正确写入你的姓名和准考证号,并用正规2B铅笔在你写入的准考证号下填涂准考证号。

2.本试卷的试题中共有75个空格,需要全部解答,每个空格1分,满分75分。

3.每个空格对应一个序号,有A、B、C、D四个选项,请选择一个最恰当的选项作为解答,在答题卡相应序号下填涂该选项。

4.解答前务必阅读例题和答题卡上的例题填涂样式及填涂注意事项。

解答时用正规2B铅笔正确填涂选项,如需修改,请用橡皮擦干净,否则会导致不能正确评分。

例题●2013年下半年全国计算机技术与软件专业技术资格(水平)考试日期是(88)月(89)日。

(88)A.9 B.10 C.11 D.12(89)A.4 B.5 C.6 D.7因为考试日期是“11月4日”,故(88)选C,(89)选A,应在答题卡序号88下对C填涂,在序号89下对A填涂(参看答题卡)。

●活动定义是项目时间管理中的过程之一,(1)是进行活动定义时通常使用的一种工具。

(1)A.Gantt图 B.活动图 C.工作分解结构(WBS) D.PERT●基于RUP的软件过程是一个迭代过程。

一个开发周期包括初始、细化、构建和移交四个阶段,每次通过这四个阶段就会产生一代软件,其中建立完善的架构是(2)阶段的任务。

采用迭代式开发,(3)。

(2)A.初始 B.细化 C.构建 D.移交(3)A.在每一轮迭代中都要进行测试与集成B.每一轮迭代的重点是对特定的用例进行部分实现C.在后续迭代中强调用户的主动参与D.通常以功能分解为基础●以下关于白盒测试方法的叙述,不正确的是(4)。

(4)A.语句覆盖要求设计足够多的测试用例,使程序中每条语句至少被执行一次B.与判定覆盖相比,条件覆盖增加对符合判定情况的测试,增加了测试路径C.判定/条件覆盖准则的缺点是未考虑条件的组合情况D.组合覆盖要求设计足够多的测试用例,使得每个判定中条件结果的所有可能组合最多出现一次●某企业拟生产甲、乙、丙、丁四个产品。

2013下半年软件设计师考试真题及答案-上午卷●在程序执行过程中,。

C 与主存的地址映像是()答案:A(1) A .硬件自动完成B·程序员调度C.操作系统管理D.程序员与操作系统协议完成●指令寄存器的位效取决于(2)答案:B(2)A.存储器的容量B.指令字长C.数据总线的宽度D.地址总线的宽度●若计算机存储数据采用的是双符号位(00 表示正号、11 表示负号),两个符号相同的教相加时,如果运算结果的两个符号位经(3)运算得l,则可断定这两个数相加的结果产生了溢出。

(3)A 逻辑与B.逻辑或C.逻辑同或 D.逻辑异或答案为D 2013年下半年网络工程师试题答案●若指令流水线由4 段组成,各段所需要的时间如下图所示。

连续输入8 条指令时的吞吐率(单位时间内流水线所完成的任务数或输出的结果数)为(4) 答案C(4)A.8/56Δt B.8/32Δt C.8/28Δt D.8/24Δt●(5)不是RISC 的特点。

(5)A.指令种类丰富B.高效的流水线操作C 寻址方式较少D.硬布线控制由于RISC处理器指令简单、采用硬布线控制逻辑、处理能力强、速度快,世界上绝大部分UNIX工作站和服务器厂商均采用RISC芯片作CPU用答案为A●若某计算机字长为32 位,内存容量为2GB,按字编址则可寻址范围为(6)。

(6)A.1024M B.1GB C.512M D.2GBC 计算机字长为32位,一个字长为4个字节,既每个存储字包含4个可寻址的字节。

2048M / 4=512M●下列网络攻击行为中,属于DOS 攻击(7) B(7)A.特洛伊木马攻击 B.SYN Flooding 攻击C.端口欺骗攻击D.IF 欺骗攻击●PKI 体制中,保证数字证书不被篡改的方法是—。

(8)A.用CA 的私钥对数字证书签名B.用CA 的公钥对数字证书签名C.用证书主人的私钥对数字证书签名D.用证书主人的公钥对数字证书签名A 来自网工考试答案●下列算法中,不属于公开密钥加密算法的是(9) 。

2013 年下半年软件设计师考试真题(上午)在程序执行过程中,Cache 与主存的地址映像由 (1) 。

(1)A.硬件自动完成B.程序员调度C.操作系统管理D.程序员与操作系统协同完成指令寄存器的位数取决于 (2)(2)A.存储器的容量B.指令字长C.数据总线的宽度D.地址总线的宽度若计算机存储数据采用的是双符号为(00 表示正号、11 表示负号),两个符号相同的数相加时,如果运算结果的两个符号位经()运算得 1,则可断定这两个数相加的结果产生了溢出。

(3)A.逻辑与 B.逻辑或 C.逻辑同或 D.逻辑异或某指令流水线由 4 段组成,各段所需要的时间如下图所示。

连续输出 8 条指令时的吞吐率(单位时间内流水线所完成的任务数或输出的结果数)为()。

(4)A.8/56ΔtB.8/32Δt C.8/28Δt D.8/24Δt(5) 不是 RISC 的特点。

(5)A.指令种类丰富 B.高效的流水线操作C.寻址方式较少 D.硬布线控制在面向对象技术中,()定义了超类和子类之间的关系,子类中以更具体的方式实现从父类继承来的方法称为(),不同类的对象通过()相互通信。

(6)A.覆盖 B.继承 C.消息 D.多态(7)A.覆盖 B.继承 C.消息 D.多态(8)A.覆盖 B. 继承 C.消息 D.多态弱类型的语言(动态类型语言)是指不需要进行变量/对象类型声明的语言。

()属于弱类型语言。

(9)A.JavaB./C++C.PythonD.C#若某计算机字长为 32 位,内存容量为 2GB,按字编址,则可寻址范围为()。

(10)A.1024M B.1GB C.512M D.2GB下列网络攻击行为中,属于 DoS 攻击的是()。

(11)A.特洛伊木马攻击B.SYN Flooding 攻击C.端口欺骗攻击D.IP 欺骗攻击PKI 体制中,保证数字证书不被篡改的方法是()。

(12)A.用 CA 的私钥对数字证书签名B.用 CA 的公钥对数字证书签名C.用证书主人的私钥对数字证书签名D.用证书主人的公钥对数字证书签名下列算法中,不属于公开密钥加密算法的是()。

2013Web 1. (1) (2) (3) 2. (1) (2) (3) 1-1 1-2w w w .r k p a s s .c n1.1 1-1 E1 E2E1E2DFD DFD E1 E2w w w .r k p a s s .c n1.2 1-2 D1 D2D1D22.(1) D1 2.(2) D21.3 1-21-11-2 1-1 E1 1-21.(1)1.(2)1.(3)1-1 1-2 1.1 1.2 1.3w w w .r k p a s s .c n1-1 2, 1-2 1-1 2.(3) 2.3 E11.4 1-1 1-2,1-1 1-21-1 1-21-1 1-1 1-2 1-2 1-1 2.(2) 1-1 1-2 1-1(1)(2)w w w .r k p a s s .c n(3) '' 2-1) (a), ( (b) , ( 2.1 2-11:1 1:n m:n( 1:1 *:*)w w w .r k p a s s .c n1:); 1:*; 1:* 1:* 1:*:* 2.2 (1) (a) c)(2)(1) (a)(b)(c)w w w .r k p a s s .c n(1) ) (2) 2.3 (1) 100 (2) d) e) (1) (2) (d)1:n (e)(1)(2) l:nCFequentFlyer)CBasic) CSilver) CGold)w w w .r k p a s s .c n(CNonMember) .. 25,000 50,000 50,000 50,000 25,000 25,000 50,000 25,000 3-1 3-2w w w .r k p a s s .c n3.1 3-1 S1 S3 T1~T3S1S2S3T1:25000<= <50000T2: >=50000T3: >=50000UML SI S2 S3S1 25,000 50,000 S2 S3 T1 T2 S2 S3 T3 S1->S2 S2->S3(T2) 50,000 ;S3->S3(T1) 25,000 50,000 S1->S3(T3) 50,000w w w .r k p a s s .c n3.2 3-2 C1 C4Cl CNonMemberC2 CBasicC3 CSilverC4 CGold(C1 C43-2 C1~C4 CNonMember CBasic,CSilver,CGold 3.3 3-2 CFrecuentFlyer C1 C4 travel State CFrequentFlyer CLevel travelw w w .r k p a s s .c nContext): ConcreteState State): Context ConcreteState): Context 3-2 CFrequentFlyer CFrequentFlyer CLevel travel A m×n *B n×p m*n*p A110×100 A2100x5,A35x50 A1*A2)*A3 10*100*5+10*5*50=7500 Al*(A2*A3) 100*5*50+10*100*50=75000 <A1 A2,… An> Ai pMXPi i=1 2,… A1*A2*…*An Al*A2*“ *Ak Ak+1*Ak--2*“ *An Al*A2*- *Ak Ak+PAk+St-*An cost[i][j] Ai+1*Ai+2*……*Aj+lcost[0][n-1]3 ……n(1)seq[]cost[][] n*n, cost[i]U] Ai+1*Ai+2*…… *Aj+1w w w .r k p a s s .c ntrace[][] n*n, trace[i][j] Ai+1*Ai+2* "*Aj+1 k (2) cmm4.1 1) 4)(1) i<n-p(2) j=i+p(3) cost[i][k]+cost[k+l][j]+seq[i]*seq[k+1]*seq[j+1](4) tempTrace=kw w w .r k p a s s .c nn-1 n-1 n-p-1 1) n-p 2) j=i+p Ai*Ai+1*__ *Aj 3) cost[i][k]+cost[k+l][j]+seq[i]*seq[k+1]*seq[j+1]. Ai*Ai+1*…*Aj tempTrace 4) tempTrace=k 4.2 5)(6)((5)(6) 0(n3)0(n3) 4.3 n=6, A1 5*10,A2 10*3,A3 3*12,A412*5,A5 5*50,A6 50*6 5,10,3,12,5,50,6 7)( 8)(7) ((A1A2)((A3A4)(A5A6)))(8) 2010w w w .r k p a s s .c nA;;*A6 50 A3*A4 12 A1*A2 10 ((A1A2)((A3A4)(A5A<5))), 5*50*6=1500,3*12*5=180,5*10*3=150,3*5*6=90 5*3*6=90, 1500+180+150+90+90=2010 5-1 Bridge) 5-1w w w .r k p a s s .c n ——w w w .r k p a s s .c n5.1 C++ n)(1) virtual void draw Line (doublexl,doubleyl,doublex2,doubleyl) = 0(2) virtua lvoid draw Circle (donblex,doubley,doubler) = 0w w w .r k p a s s .c n(3) DPI::draw_a—circle(x,y,r)(4) DP2::draw circle(x,y,r)(5) virtua lvoid draw()=0(6) Shape(dp)Bridge) Bridge Bridge Bridge Bridge Shape Abstraction, DrawingImplementor, C++ Drawing 1) (2)“virtualvoiddrawLine(doublexl,doubleyl,doublex2,doubleyl)=0” ’‘virtualvo iddrawCircle(doublex,doubley,doubler)=0”VIDrawing DPI DPI 3) DPl::draw__a_circle(x y,r) 4) “DP2::drawcircle(x r)”Shape draw Shape draw 5)“virtaalvoiddraw()=0”6)w w w .r k p a s s .c nShape 6) “Shape(dp)”6-1Bridge) 6-1w w w .r k p a s s .c nnc.ssapkr.www6.1 Java n)(1) interface(2) void draw Line(doublexl doubleyl,doublex2,doubley2)(3) void draw Circle(doublex,doubley,doubler)(4) DPI.draw_a_circle(x,y,r)(5) DP2.draw circle(x,y,r)(6) abstract public void draw()w w w .r k p a s s .c nBridge) Bridge Bridge Bridge Bridge Shape Abstraction, Drawing Implementor, Drawing Java (1) 2) (3) “interface” “void draw Line (doublexl,doubleyl,doublex2,doubley2)” “void draw Circle (doublex,doubley,doubler)’’VIDrawing DPI 4) “DPl.draw_a_circle(x y,r)” 5) “DP2.drawcircle(x,y r:>” Shape draw Shape draw 6) “abstract public void draw()' —— —— 21/21 w w w .r k p a s s .c n。

2013年下半年软件设计师上午● 在程序执行过程中,。

C与主存的地址映像是()(1) A .硬件自动完成 B·程序员调度C.操作系统管理 D.程序员与操作系统协议完成● 指令寄存器的位效取决于 (2)(2)A.存储器的容量 B.指令字长C.数据总线的宽度 D.地址总线的宽度● 若计算机存储数据采用的是双符号位(00表示正号、11表示负号),两个符号相同的教相加时,如果运算结果的两个符号位经(3)运算得l,财可断定这两个数相加的结果产生了溢出。

(3)A逻辑与 B.逻辑或 C.逻辑同或 D.逻辑异或● 若指令流水线由4段组成,各段所需要的时间如下图所示。

连续输入8条指令时的吞吐率(单位时间内流水线所完成的任务数或输出的结果数)为 (4)(4)A.8/56Δt B.8/32Δt C.8/28Δt D.8/24Δt● (5)不是RISC的特点。

(5)A.指令种类丰富 B.高效的流水线操作C寻址方式较少 D.硬布线控制● 若某计算机字长为32位,内存容量为2GB,按字编址则可寻址范围为(6)。

(6)A.1024M B.1GB C.512M D.2GB(7)● 下列网络攻击行为中,属于DOS攻击(7)A.特洛伊木马攻击 B.SYN Flooding攻击C.端口欺骗攻击 D.IF欺骗攻击●PKI体制中,保证数字证书不被篡改的方法是—盟。

(8)A.用CA的私钥对数字证书签名B.用CA的公钥对数字证书签名C.用证书主人的私钥对数字证书签名D.用证书主人的公钥对数字证书签名●下列算法中, 不属于公开密钥加密算法的是(9) 。

(9) A.ECC B.DSA C.RSA D.DES●矢量图是常用的图形图像表示形式,(10)是描述矢量图的基本组成单位(10)A.像素 B.像素点 C.图元 D.二进制位●视频信息是连续的图像序列, (11) 是构成视频信息的基本单元。

(11)A.帧 B.场 C.幅 D.像素●以下多媒体素材编辑软件中, (12) 主要用于动画编辑和处理。

(12) A.wps B.Xara3D C.Photoshop D.cool edit pro●为说明某一问题,在学术论文中需要引用某些资料。

以下叙述中,(13)是不正确的。

(l3) A.既可引用发表的作品,也可引用未发表的作品B.只能限于介绍、评论作品C.只要不构成自己作品:的主要部分,可适当引用资料D.不必征得原作者的同意,不需要向他支付报酬●以下作品中,不适用或不受著作权法保护的是 (14)(14) A.某教师在课堂上的讲课B.某作家的作品《红河谷》C.最高人民法院组织编写的《行政诉讼案例选编》D.国务院颁布的《计算机软件保护条例》●以下关于数据流图中基本加工的叙述,不正确的是(15) A.对每一个基本加工,必须有一个加工规格说明B.加工规格说明必须描述把输入数据流变换为输出数据流的妞工规则 C.加工规格说明必须描述实现加工的具体流程D.决策表可以用来表示加工规格说明●在划分模块时,一个模块的作用范围应该在其控制范围之内。

若发现其左右的是不在其控制范围内,则(16)不是适当的处理方法。

(16)A.将判定所在模块合并到父模块中,使判定处于较高层次B.将受判定影响的模块下移到控制范围内C将判定上移到层次较高的位置D.将父模块下移,使该判定处于较高层次● 下图是一个软件项目的活动图,其中顶点表示项目里程牌,连接顶点的边表示包含的活动,则里程牌111在关键路径上,若在实际项目进展中在活动AD 在活动AC开始3天后才开始,而完成活动DG过程中,由于有临时时间发生,实际需要15天才能完成,则完成该项目的最短对闭比原计划多了(18)天。

(17)A.B B.C C.D D.I(18)A.8 B.3 C.5 D.6● 针对“关键支援在项目没完成时就跳槽”的风险,最不合适的风险管理策) .略是( 19(19)A.对每一个关键性的技术人员,要培养后备人员B.建立项目组,以使大家都了解有关开发活动的信息C.临时招聘具有相关能力的新职员D.对所有工作组织细致的评审● 程序运行过程中常使用参数在函数(过程)间传递信息,引用调用传递的是实参的 (20)(20)A 地址 B 类型 C名称 D 值● 已知文法G:S A0|B1,A S1|1,B S0|0,其中S是开始符号。

从S出发可以推导出 (21)。

(21)A、所有由0构成的字符串B、所有由1构成的字符串C、某些0和1个数相等的字符串D、所有0和1个数不同的字符串● 算术表达式a+(b-c)*d的后缀式是 (-、+、*表示算术的减、加、乘运算,字符的优先级和结合性遵循惯例)(22)A. c-d*a B.a b c-d*+C.a b+c-d*D.a b cd-*+假设系统采用P V操作实现进程同步与互斥,若有n个进程共享一台扫描仪,那么当信号量S的值为-3时,表示系统中有()个进程等待使用扫描仪。

(23)A.0 B.n-3 C.3 D.n●假设段页式存储管理系统中的地址结构如下图所示,则系统中(24)。

31 24 23 12 11 0(24)A、页的大小为 4K,每个段的大小均为1096个页,最多可有256个段。

B、页的大小为 4K,每个段最大只许有1096个页,最多可有256个段。

C、页的大小为 8K,每个段的大小均为2048个页,最多可有128个段。

D、页的大小为 8K,每个段最大只许有2048个页,最多可有128个段。

● 某文件管理系统采用位示图(b it m ap)记录磁盘的使用情况。

如果系统的字长为32位,磁盘物理块的大小为4MB,物理块依次编号为:0、l、2、...,位示图字依次编号为:0、I、2、…,那么16385号物理块的使用情况在位示图中的第(25)个字中描述:如果磁盘的容量为l000GB,那么位示图需要(26) 个字来表示。

(25)A.-128 8.256 C.512 D.1024.(26)A. 1200 8.3200 C. 6400 D.8C100 、● 假设系统中有三类互斥资源Rl、R2和R3,可用资源数分别为10、5和3。

在T o时刻系统中有Pl、P2、P3、P4和P5五个进程,这些进程对资源的最大需求最和已分配资源数如下表所示,此时系统剩余的可用资源数分别为(27)。

如果进的。

程按(28)序列执行,那么系统状态是安全(28)A.Pl一P2一P4一P5一P3 B.P5一P2一P4一P3一PlC.P4一P2一Pl—P5一P3 D.P5一Pl—P4一P2一P3● (29)开发过程模型最不适用于开发初期对软件需求缺乏准确全面认识的情况。

(29)A.瀑布 B.演化 C.螺旋 D.增量● (30)不是增量式开发的优质。

A.软件可以快速地交付B.早期的增量作为原型,从而可以加强对系统后续开发需求的理解C.具有最高优先级的功能首先交付,随着后续的增量不断加入,这就是的更重要的功能得到更多的测试D.很容易将客户需求划分为多个增量● 在对程序质量进行评审,模块结构是一个重要的评审项,评审内容中不包括(31)A.数据结构 B.数据流结构C控制流结构 D模块结构与功能结构之间的对应关系●SEl能力成熟度模型(SEI CMM)把软件开发企业分为5个成熟度级别,其砷(32)重点关注产品和过程质量。

(32) A.级别2:重复级 B.级别3:确定级C.级别4:管理级 D.级别5:优化级● 系统可维护性的评价指标不包括(33)。

(33)A可理解性 B.可测试性 C.可移植性D.可修改性● 逆向工程从源代码或目标代码中提取设计信息,通常在原软件生命周期的阶段进行。

(34)A 需求分析 B 软件设计 C 软件实现 D软件维护● 一个程序根据输入的年份和月份计算该年中该月的天数,输入参数包括年份(正整数)、月份(用1~12表示)。

若用等价类划分测试方法测试,则(35)不是一个进行合适的测试用例(分号后表示测试的输出)。

(35)A.(2013,l;31) B. (0,1;‘错误’)C. (03;‘错误’) D.(2000,-1;‘错误’)●(36)不是单元测试主要检查的内容。

(36)A.模块接口 B.局部数据结构 C.全局数据结构 D.重要的执行路径● 领域类模型中不包含(37)。

(37)A属性 B.操作 C.关联D.领域对象●在执行如下所示的U M L活动图时,能同时运行的最大线程数为(38)。

(38)A.4 8.3 C.2 D-l●下图所示的U M L序列图中, (39)表示返回消息,Accc u nt应该实现的方法有(40)。

(39)A.xf er B.chec k C.e v al u ation D.m in u s(40)A.xf er0B.xf en()、pl u s()和m in u s()C.chec k()、pl u s()和m in u s()D.xf ar()、e v al u ation()、pl u s()和 m in u s()● 在面向对象技术中,(41)定义了超类和之类之间的关系,子类中以更具体的方式实现从父类继承来的方法称为(42),不同类的对象通过(43)相互通信。

(41)A覆盖 B 继承 C 消息 D 多态(42)A覆盖 B 继承 C 消息 D 多态(43)A覆盖 B 继承 C 消息 D 多态● (44)设计模式定义一系列算法,把他们一个个封装起来,并且使它们可相互勤换。

这一模式使得算法可独立于它的客户而变化(44)A.策略(Strateg y) B.抽象工厂(A b stract Factor y )C.观察者(sitor)D.状态()●在发布一订阅(P u b lish-S u b scri b e)消息模型中,订阅者订阅一个主题后,当该主题有新消息到达时,所有订阅者都会收到通知。

(45)设计模式最适合这一模型。

(45)A.适配器(Adapter) B.通知(Noti f ier)C.状态(State) D.观察者(O b scr v er)●下图所示为(46)设计模式,适用于: (47) 。

(46)A.组件( Co m ponent ) B.适配器( Co m posite )C. 组合 (Adapter) D、装饰器 (Decorator)(47)A .表示对象的部分-整体层次结构B、不希望在抽象和它的实现部分之间有一个固定的绑定关系C、在不影响其他对象的情况下,以动态、透明的方式给单个对象添加职责D、使所有接口不兼容类可以一起工作● 将高级语言程序翻译为机器语言程序的过程中,常引入中间代码,其好处是(48)(48)A、有利于反编译处理 B、有利于进行与机器无关的优化处理C、尽早发现语法错误D、可以简化语法和语义分析● 对高级语言源程序进行编译的过程中,有穷自动机(NFA 或DFA)是进行(49)的适当工具。