第八届全国青年通信学术会议论文集

- 格式:doc

- 大小:130.50 KB

- 文档页数:5

带隙基准源的设计与应用资源检索报告课题名称: 带隙基准源的设计与应用13 级物理院系集成电路工程专业学号 201330101235姓名黄雯华说明(不打印)利用所学的文献信息检索知识和检索方法,结合自己的专业,从多方面广泛收集有关资料,并完成该课题的综合检索报告。

一、数据库选择要求1. 中文数据库(参考数据库、全文数据库等)2. 外文数据库(参考数据库、全文数据库等)及本专业免费资源站点 3. 搜索引擎(google、百度等)二、条目解释1. “检索年限”:范围限定在最近十年以内,各种数据库(检索工具)尽量选用同等年限,以便之后根据检索结果进行比较,从而加深对各类数据库(检索工具)的认识。

2. “检索词”:在写出检索词的同时需注明检索词的性质,即检索项,如:题名、主题、关键词、摘要、作者、作者单位、来源、全文、参考文献、基金等。

(注意:数据库不同,检索项的表达方式不同)3. “逻辑检索表达式”:运用布尔逻辑运算符来表达检索词与检索词之间逻辑关系。

如:要查找儿童教育方面的文献,逻辑检索表达式可表示为“题名=教育 and 儿童”或“关键词=教育并且儿童”。

4. 每种检索系统检索完毕后,记录检索结果(检出文献篇数),按规定条数列出与课题密切相关的文献信息,格式请参考《文后参考文献著录规则》(GB/T 7714-2005)。

(不足规定条数的请注明原因)。

三、其它要求1. 每一种检索系统的检索报告如不够填写,可自行补充页数。

2. 综合检索报告交打印版,2013年12月27日上机的时候交报告,并现场答题。

(打印请使用A4纸,内文采用宋体5号字;综合检索报告将存档,请注意排版整洁,并自行留底)3. 检索报告分为三个部分:检索课题概括(20分)、检索过程记录(70分)、意见及建议(10分)。

一检索课题概况(一)检索课题名称帯隙基准源的设计与应用(二)总体检索思路所选课题带隙基准源的设计与应用属于集成电路芯片设计领域,CMOS带CMOS 带隙基准源广泛应用于模数转换器(ADC)、数模转换器(DAC)、低压差线性稳压器(LDO)等模拟和数模混合集成电路中,是必不可少的基本单元,其性能好坏直接影响系统的精度和性能稳定。

信息检索综合实践报告电网自动化和信息系统Power grid automation and information systems作者:学号:学院:电气信息学院专业:电气工程及其自动化2、选择检索词2.1中文检索词电网自动化信息系统2.2英文检索词Power grid automation information systems3、选择数据库4、检索结果4. 1. 中国期刊全文数据库(CNKI)(该数据库均提供全文)【1】【题名】智能电网统一信息系统的电网信息全域共享和综合应用【作者中文名】程时杰; 李兴源; 张之哲;【原文出处】中国电机工程学报, 2011,01,8-14【摘要】基于智能电网的统一信息系统,提出在电网控制和管理中的电网信息共享和全面的综合利用。

电网信息的全域共享和电网的多层综合自动化控制和管理,可通过5方面的技术来实现,即电网信息全面和统一的数据化管理、电网信息数据库的自动化更新、电网状态的全面自动化检查与监视、电网信息数据的全域可达(accessible)以及电网系统层的自动控制和管理。

作为统一信息系统智能化应用的实例,针对电网控制管理中的几个问题提出智能化的解决对策。

【2】【题名】智能电网四位一体调度信息系统的理论与实践【作者中文名】刘俊勇; 黄媛; 杨嘉湜;【原文出处】电力科学与技术学报, 2011,01,35-42【摘要】通过对目前支撑电网调度系统的4个信息系统,即传统调度自动化系统、领导早会会商系统、异地备用调度系统和应急指挥系统的研究,创新性地提出"四位一体"的智能调度体系,分别给出该智能调度体系所面临的问题、理论和技术发展方向.并对调度自动化系统的"调度员思维模型"、领导早会会商系统、应急指挥辅助决策系统的具体实现进行较为详细的描述,最后提出相应的解决方案. 【3】【题名】城市供电应急处理系统与电网地理信息系统(GIS)一体化【作者中文名】张滨; 张陶;【原文出处】电源技术应用, 2011,10,41-44【摘要】各自独立的城市供电应急处理系统和电网地理信息系统不利于电网事故处理速度、准确性、自动化水平的提高。

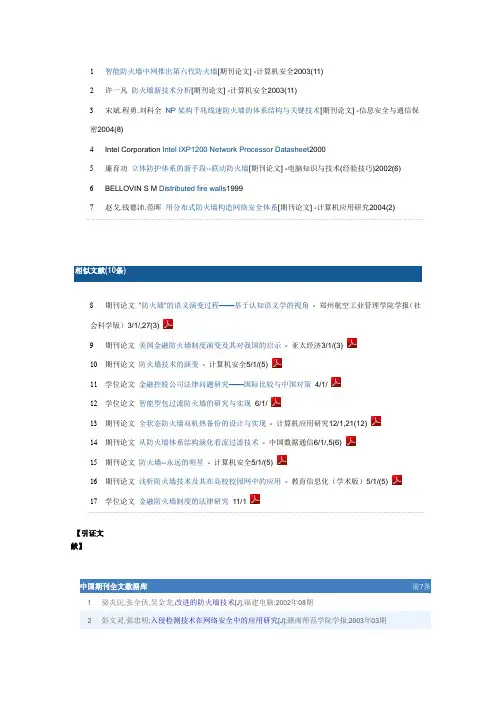

1智能防火墙中网推出第六代防火墙[期刊论文] -计算机安全2003(11)2许一凡防火墙新技术分析[期刊论文] -计算机安全2003(11)3宋斌.程勇.刘科全NP架构千兆线速防火墙的体系结构与关键技术[期刊论文] -信息安全与通信保密2004(8)4Intel Corporation Intel IXP1200 Network Processor Datasheet20005廉育功立体防护体系的新手段--联动防火墙[期刊论文] -电脑知识与技术(经验技巧)2002(6)6BELLOVIN S M Distributed fire walls19997赵戈.钱德沛.范晖用分布式防火墙构造网络安全体系[期刊论文] -计算机应用研究2004(2)相似文献(10条)8期刊论文"防火墙"的语义演变过程——基于认知语义学的视角- 郑州航空工业管理学院学报(社会科学版)3/1/,27(3)9期刊论文美国金融防火墙制度演变及其对我国的启示- 亚太经济3/1/(3)10期刊论文防火墙技术的演变- 计算机安全5/1/(5)11学位论文金融控股公司法律问题研究——国际比较与中国对策4/1/12学位论文智能型包过滤防火墙的研究与实现6/1/13期刊论文全状态防火墙双机热备份的设计与实现- 计算机应用研究12/1,21(12)14期刊论文从防火墙体系结构演化看流过滤技术- 中国数据通信6/1/,5(6)15期刊论文防火墙--永远的明星- 计算机安全5/1/(5)16期刊论文浅析防火墙技术及其在高校校园网中的应用- 教育信息化(学术版)5/1/(5)17学位论文金融防火墙制度的法律研究11/1【引证文献】中国期刊全文数据库前7条1 骆炎民,张全伙,吴金龙;改进的防火墙技术[J];福建电脑;2002年08期2 彭文灵,张忠明;入侵检测技术在网络安全中的应用研究[J];赣南师范学院学报;2003年03期3 郭晓淳,吴杰宏,刘放;入侵检测综述[J];沈阳航空工业学院学报;2001年04期4 毛小青;刘运城;;银行卡安全问题的研究[J];华南金融电脑;2006年07期5 郭晓淳,辛青,刘玉香;入侵检测系统综述[J];东北电力技术;2003年03期6 谭国律;微机系统下应用软件中的数据安全[J];计算机应用;2001年11期7 谢维杲,顾其威;构建结合入侵检测的桌面防御系统[J];计算机应用研究;2002年07期1 1 张怀清;基于Internet的林业资源环境信息服务系统(FINFOSYS)的研究[D];中国林业科学研究院;2001年101 李颖;分布式数据库安全机制的研究及实现[D];南京理工大学;2006年2 吉璨琛;基于包过滤技术的个人安全防御系统研究与实现[D];北京邮电大学;2007年3 谢维杲;桌面防御系统的设计与实现[D];南京航空航天大学;2002年4 陈云;协同设计数据安全防范机制的研究[D];浙江大学;2002年5 于泠;网络攻击的有效防范技术研究[D];南京师范大学;2002年6 吴君怡;基于Web的网络管理及IP流量计费系统的研究与实现[D];合肥工业大学;2002年7 史逵;Intranet安全技术分析与安全措施探讨[D];大连理工大学;2002年8 冯岩;网络安全检测技术研究[D];哈尔滨工程大学;2002年9 李健;分布式网络入侵检测系统研究与实现[D];西南交通大学;2003年10 耿志刚;入侵检测的研究与实现[D];北京工业大学;2003年【共引文献】101 汪锐,王静怡,何丹农;基于分布式网络的模具虚拟制造技术[J];模具工业;2002年01期2 赵锐,孙劲光,裴际兴;基于Linux平台的Intranet解决方案[J];辽宁工程技术大学学报;2003年01期3 陈伯成,范闽,李英杰;利用网络监听维护子网络系统安全的一种方法[J];计算机工程与应用;2000年10期4 许霆,袁萌,史美林;网络监控审计系统的设计与实现[J];计算机工程与应用;2002年18期5 郭凌菱,张晓峰,王忠应;用Linux防火墙作代理服务器在校园网中的应用[J];计算机工程;2000年S1期6 王明福;基于Linux的搜索引擎的设计与实现[J];计算机工程;2001年08期7 金岩;专用电子邮件系统安全设计[J];计算机工程;2001年08期8 宋伟,刘卫宁;虚拟专用网(VPN)——安全灵活的电子商务网络平台[J];计算机应用;1999年09期9 王新胜,陈刚;分布式代理服务器的实现[J];江苏理工大学学报;2000年05期10 王明福,宋成,余苏宁;基于Linux的大规模WebMail系统的设计与实现[J];计算机应用研究;2001年10期1 1 李春梅;邹平;钱鑫;;基于Intranet和分布对象技术的群体决策支持系统研究[A];2000中国控制与决策学术年会论文集[C];2000年51 马恒太;基于Agent分布式入侵检测系统模型的建模及实践[D];中国科学院软件研究所;2001年2 杨宏宇;网络入侵检测技术的研究[D];天津大学;2003年3 蒋建春;面向网络环境的信息安全对抗理论及关键技术研究[D];中国科学院研究生院(软件研究所);2004年4 邹涛;智能网络入侵检测系统关键技术研究[D];国防科学技术大学;2004年5 朱永宣;基于模式识别的入侵检测关键技术研究[D];北京邮电大学;2006年101 郭春阳;基于人工免疫的入侵检测方法研究[D];哈尔滨工程大学;2007年2 王英泽;一种数据挖掘技术在入侵检测系统中的应用[D];哈尔滨理工大学;2007年3 赵连军;电子商务交易中心系统关键技术的研究与实现[D];西北工业大学;2001年4 袁曙;基于IP的网络安全性研究[D];合肥工业大学;2001年5 李正国;电子商务技术及其在江西发动机集团公司的应用研究[D];湖南大学;2001年6 李志广;基于WEB的嵌入式网络管理系统的设计与实现[D];西南交通大学;2003年7 陈翔;基于传感器的分布式入侵检测系统的开发与实现[D];中南大学;2007年8 周光宇;基于入侵诱骗技术的网络安全系统的研究与实现[D];中南大学;2007年9 谢维杲;桌面防御系统的设计与实现[D];南京航空航天大学;2002年10 裴龙;网络入侵检测系统的分析与设计[D];西南交通大学;2002年【同被引文献】10 1 鞠海玲,宁洪,郑若忠,陈怀义,孙庭凯;分布式数据库系统的安全机制[J];计算机工程与应用;2000年03期2 陈永强;分布式数据库系统安全策略分析[J];武汉工业学院学报;2003年02期3 刘怡;数据库安全与安全数据库管理系统设计[J];网络安全技术与应用;2001年01期4 许芸;在电子商务数据管理中分布式数据库的安全性策略[J];微电子学与计算机;2002年09期5 王宇,施燕妹;分布式数据库中的安全措施[J];指挥技术学院学报;2001年05期6 曾志峰,杨义先;基于身份认证和加密技术的包过滤防火墙系统的设计与实现[J];计算机工程与应用;1999年12期7 刘宝旭,徐菁,许榕生;黑客入侵防护体系研究与设计[J];计算机工程与应用;2001年08期8 赵龙,况晓辉,赵辉;高效防火墙系统体系结构研究[J];计算机工程;2000年01期9 蒋建春,马恒太,任党恩,卿斯汉;网络安全入侵检测:研究综述[J];软件学报;2000年11期10 哈进兵,张友良;一种异地协同设计中的安全策略[J];工程设计;2001年01期11 魏春英;刘培玉;;否定选择算法及其改进[A];山东省计算机学会2005年信息技术与信息化研讨会论文集(一)[C];2005年31 齐建东;基于数据挖掘的入侵检测方法及系统研究[D];中国农业大学;2003年2 赵天忠;区域森林资源战略规划几个关键环节的研究[D];北京林业大学;2002年3 姜梅;基于生物免疫系统的计算机入侵检测技术研究[D];南京航空航天大学;2001年101 谭云松;分布式数据库系统安全管理的设计与实现[D];西南交通大学;2002年2 范进军;分布式数据库应用中的安全问题研究[D];哈尔滨工程大学;2002年3 赵飞;分布式数据库环境下数据安全策略的研究[D];大连海事大学;2003年4 李春梅;基于网络的入侵检测系统的研究及实现[D];西安电子科技大学;2005年5 王成;基于网络的入侵检测系统的研究与实现[D];首都师范大学;2005年6 张海勇;入侵检测系统实现及神经网络应用研究[D];北京工业大学;2002年7 夏放怀;以加密为核心的信息安全系统设计与实现[D];国防科学技术大学;2002年8 鲁云平;基于免疫原理的网络入侵检测技术研究[D];重庆大学;2003年9 郑晓龙;关于网络环境下财务报告模式的研究[D];暨南大学;2005年10 虞平;一种面向会话的入侵检测模型[D];东南大学;2004年【二级引证文献】31 周志军;王多强;;IPv6网络安全协议浅析[J];岳阳职业技术学院学报;2006年04期2 崔锦法;李甦;王伟平;;入侵检测系统综述[J];云南大学学报(自然科学版);2006年S1期3 徐京辉,刘杰;基于B/S模式的社区电子政务系统设计[J];计算机应用研究;2003年08期31 段丹青;入侵检测算法及关键技术研究[D];中南大学;2007年2 刘刚;基于免疫遗传算法的入侵检测系统研究[D];铁道部科学研究院;2006年3 刘义理;分布式数据库安全框架研究[D];同济大学;2006年101 黄柱中;基于多数据源信息融合的安全审计研究[D];西南交通大学;2007年2 林朝爱;Intranet安全体系结构模型的研究与仿真[D];重庆大学;2007年3 林文卿;基于Snort的入侵检测系统在校园网中的应用研究[D];哈尔滨理工大学;2007年4 杨洋;基于克隆选择的检测器优化算法研究[D];哈尔滨理工大学;2007年5 卜明玮;基于T-S模型模糊神经网络的入侵检测方法研究[D];哈尔滨理工大学;2007年6 刘悦;基于免疫原理的动态检测模型研究[D];哈尔滨理工大学;2007年7 王龙耀;基于AGENT的入侵追踪系统的研究[D];南京航空航天大学;2007年8 梁鹏程;基于神经网络的入侵检测研究[D];哈尔滨工业大学;2006年9 胡波;基于簇的移动自组网入侵检测系统研究与设计[D];中南大学;2007年10 陈军;南京市劳动和社会保障管理信息系统设计[D];河海大学;2007年【相似文献】101 James Kobielus;防火墙并非防治Internet安全顽症的万灵药[J];今日电子;1995年02期2 郝继刚;保护Internet用户安全不受侵害的防火墙介绍[J];今日电子;1995年02期3 Kevin Reichard ,龚杰;你的生意安全吗?[J];个人电脑;1995年07期4 段丽斌;Cyber Guard防火墙[J];信息安全与通信保密;1995年03期5 ;中国防火墙擂台赛活动揭幕[J];电子出版;1996年11期6 O.Ryan Tabibian ,程世玉;INTERNET防火墙——更为简单的防火墙[J];个人电脑;1996年11期7 罗锐;Internet安全性策略[J];四川通信技术;1996年06期8 周师熊,张必智;Internet网安全防范──防炎墙[J];中国金融电脑;1996年09期9 ;TIS公司的Gauntlet防火墙[J];通讯世界;1996年11期10 徐志宇,黄健;Intranet与防火墙技术[J];电信科学;1997年10期10 1 黄卿;黄智;阙喜戎;王文东;;具有VPN功能防火墙的设计与实现[A];开创新世纪的通信技术——第七届全国青年通信学术会议论文集[C];2001年2 王志祥;周海刚;肖军模;;基于Linux安全增强技术的防火墙设计与实现[A];开创新世纪的通信技术——第七届全国青年通信学术会议论文集[C];2001年3 石晶;龚震宇;;信息战环境下网络安全问题浅析[A];中国电子学会第七届学术年会论文集[C];2001年4 王海洲;;构造防火墙的三种体系结构[A];全国第十四届计算机科学及其在仪器仪表中的应用学术交流会论文集[C];2001年5 马宪民;史洪柏;;代理服务器及其在煤矿企业局域网中的应用[A];第十一届全国煤矿自动化学术年会论文集[C];2001年6 胡友彬;程源清;;防火墙技术及应用研究[A];网络安全技术的开发应用学术会议论文集[C];2002年7 孙海燕;;防火墙技术在国家气象中心网络安全中的应用[A];网络安全技术的开发应用学术会议论文集[C];2002年8 潘积业;原海江;;科普下乡,文化入户,多级联动,共筑“邪教防火墙”[A];2002年中国反邪教协会年会论文集[C];2002年9 李涛;;关于WEB网络攻击的安全探讨[A];2002年广西气象电子专业技术交流会论文集[C];2002年10 黄玉梅;;构建局域网的立体分层病毒防护体系[A];2002年广西气象电子专业技术交流会论文集[C];2002年101 晓利;个人也应具备电脑安全知识[N];北京日报;2000年2 高良漠;网络安全设计(二)[N];中国工商报;2000年3 ;免费软件真会泄密吗?[N];大众科技报;2000年4 潘宇东;做安全用P2DR模型[N];中国计算机报;2000年5 北京中科网威信息技术有限公司丁宇征王辉;网络长城第一关防火墙(一)[N];中国计算机报;2000年6 东大阿尔派软件股份有限公司曹斌黄利萍;网络就这样安全起来[N];中国计算机报;2000年7 管建;IDC功能扩展方案[N];中国计算机报;2000年8 宏义;可以“防火”的路由器[N];中国计算机报;2000年9 乐山市电信局计费中心韩显进;防火墙产品大观[N];计算机世界;2000年10 文风;如何选择防火墙?[N];计算机世界;2000年101 蒙杨;高安全等级防火墙核心技术研究、设计与实现[D];中国科学院软件研究所;2001年2 唐三平;构建高性能的物理隔离体系[D];四川大学;2002年3 韩宏;网络集成防御及入侵检测技术若干问题研究[D];电子科技大学;2003年4 李春艳;分级防火墙系统中动态访问控制技术研究[D];哈尔滨工程大学;2004年5 侯小梅;电子商务安全与混沌加密的研究[D];华南理工大学;2001年6 刘益和;应用区域边界安全体系结构的模型研究[D];四川大学;2005年7 姜立文;金融控股公司法律问题研究[D];华东政法学院;2005年8 史国庆;电子商务与宽带城域网的关键技术研究[D];华南理工大学;2002年9 张宁;IP移动性研究[D];西安电子科技大学;2005年10 王文奇;入侵检测与安全防御协同控制研究[D];西北工业大学;2006年101 杜祥宇;基于Linux的复合防火墙设计与实现[D];大连理工大学;2000年2 王菲;安全技术研究及其在MIS中的应用[D];大连理工大学;2000年3 陈军亮;Internet/Intranet信息系统安全技术研究[D];大连海事大学;2000年4 张金玲;一个防火墙远程管理系统的设计与实现[D];中国科学院软件研究所;2001年5 鲍健;园区网设计及其安全控制[D];大连海事大学;2001年6 王华萍;基于Linux的嵌入式系统研究及防火墙应用[D];浙江大学;2002年7 陈朝阳;新型软件防火墙的设计与实现[D];浙江大学;2002年8 杨毅坚;主动防火墙系统及其网元化管理的研究[D];华中师范大学;2002年9 刘喆;防火墙中基于Web的管理和一次性口令的设计与实现[D];电子科技大学;2002年10 卢宁;某军用信息系统局域网防火墙的设计与实现[D];华北工学院;2002年。

电子信息技术的安全管理与保障措施摘要:随着电子信息技术的飞速发展,信息安全问题日益凸显。

为了确保电子信息技术的安全与稳定,必须采取有效的安全管理与保障措施。

本文将探讨电子信息技术的安全管理与保障措施,旨在为相关领域的发展提供理论支持和实践指导。

关键词:电子信息;安全管理;保障措施;信息泄露;黑客攻击;技术防范一、引言在当今这个高度信息化的时代,电子信息技术已经渗透到了社会的各个角落,扮演着举足轻重的角色。

电子信息技术的发展,不仅推动了社会生产力的进步,也极大地改变了人们的生活方式。

然而,随着信息技术的迅猛发展,信息安全问题也日益突出,一旦重要信息泄露或被篡改,可能会带来无法估量的损失。

因此,我们必须充分认识到电子信息技术的安全管理及保障措施的重要性。

二、电子信息技术安全管理的现状(一)描述当前电子信息技术安全管理的主要问题当前电子信息技术安全管理面临的主要问题包括信息泄露、信息被篡改、非法使用信息、非法访问系统等。

这些问题不仅影响了信息的安全性和完整性,还可能导致严重的后果,如经济损失、声誉损失甚至法律纠纷。

(二)分析这些问题产生的原因和影响这些问题的产生主要是由于技术漏洞、人为错误或恶意攻击等原因。

首先,技术漏洞是不可避免的,随着技术的不断发展,新的漏洞也不断出现。

此外,人为错误也是导致这些问题的一个重要因素,如操作不当、误操作等。

最后,恶意攻击是造成信息泄露和系统损坏的主要原因之一,黑客利用漏洞进行攻击,窃取或篡改敏感信息,对系统造成重大威胁。

这些问题的产生会对企业和个人造成严重的影响。

首先,信息泄露可能导致敏感信息的泄露,如客户信息、财务信息等,给企业带来经济损失和声誉损失。

其次,信息被篡改可能导致信息的失真和误导,给企业带来决策风险和法律风险。

此外,非法使用信息和非法访问系统可能导致系统的损坏和数据的丢失,给企业带来巨大的经济损失和业务风险。

因此,加强电子信息技术安全管理是企业和个人必须面对的重要问题。

中国人民解放军理工大学通信工程学院

佚名

【期刊名称】《通信学报》

【年(卷),期】2005(26)12

【摘要】通信工程学院是全国首批20所重点大学之一,是全军最早招收培莽研究生的单位之一,至今已有74年的办学历史,1999年归隶于中国人民解放军理工大学,是我军通信领域高级技术人才培养、高科技研究和新装备研制的重要基地。

【总页数】1页(PI0001-I0001)

【关键词】中国人民解放军;理工大学;工程学院;通信;技术人才培养;装备研制;科技研究;研究生

【正文语种】中文

【中图分类】E20;G642.0

【相关文献】

1.解放军理工大学通信工程学院将举办第七届全国青年通信学术会议 [J], 胡均权

2.西安理工大学自动化与信息工程学院教授柯熙政:勇当现代信息技术发展的领头雁实现信息与通信工程学科新飞跃 [J],

3.西安理工大学自动化与信息工程学院教授柯熙政:勇当现代信息技术发展的领头雁实现信息与通信工程学科新飞跃 [J], 柯熙政

4.着力目标追踪打造数字化猎鹰——记大连理工大学信息与通信工程学院副教授王栋 [J], 谢更好

5.中国人民解放军电子工程学院信息与通信工程学科简介 [J],

因版权原因,仅展示原文概要,查看原文内容请购买。

信息检索作业中国学术期刊全文数据库[1]杨湧,付江辉,李丽华,。

基于MSP430的嵌入式智能防盗监控系统的设计[J]。

安防科技,2008,(10)。

[2]谭永宏,. 基于TMS320C6701的嵌入式智能视觉监控系统设计与实现[J]。

计算机系统应用,2008,(9)。

[3]申红明,赵芙生,。

基于LPC2138的嵌入式家庭智能监控系统[J]。

安防科技,2008,(5)。

随着人们期望防盗监控点的增多,对防盗监控点的期望也在增多:期望防盗监控点能够方便安装省去繁琐的布线;期望防盗监控点能够减轻监控人员判读图像的工作强度前端智能图像处理;期望能够省去中心的巨额投入通过简单的设备进行监控.基于这些期望,一种新型监控系统基于嵌入式技术、网络技术和带有图像处理功能的智能图像防盗监控系统诞生了.这种监控系统通常以嵌入式系统作为核心处理器,集成了嵌入式系统成熟的图像处理技术、网络通信技术等,利用现有的计算机网络通信信道进行图像传输,省去了繁琐的视频布线及昂贵的中心设备,前端具有图像检测功能,通过任何一台可以上网的计算机即可获得监控现场的画面。

由于具有以上的优点,这种图像监控系统的开发和设计正越来越多地受到人们的瞩目。

基于嵌入式技术的智能图像防盗监控系统必将有良好的应用与发展前景,由它代替当前普遍应用的基于PC的监控系统将成为必然趋势(田冬梅,2002)。

万方期刊全文数据库1 船舶智能监控系统中通信的研究与实现[期刊论文] 《微计算机信息》- 2008年18期—曹晶晶,苗长云,崔玥, 厉彦峰,CAO Jing-jing, MIAO Chang-yun,CUI Yue,LI Yan-feng2 嵌入式智能监控系统的研究及实现[学位论文]赵剑,2007 - 北京科技大学:控制理论与控制工程3 具有QoS机制的嵌入式网络智能监控系统设计[学位论文]王维宁,2008 —浙江大学信息科学与工程学院:电路与系统提出了一种基于GPs和cDMA技术的船舶智能监控系统的设计方案,设计了GPs模块和cDMA模块与ARM微处理器的串行通信接口,编写了船载智能终端中GPS模块与A眄1RM9200微处理器的通信程序和基于TCP协议的智能终端与监控中心的无线网络通信程序,并进行了调试实验。

万方数据第33卷电子测量技术V2“+量:妒。

=0警=o(2)仅在离散的k。

方程(2)才存在不为零的解,每一个k。

值对应一个特征函数。

把式(2)两边乘以特征函数的共轭%,然后在腔体体积上积分,在矩形微带天线周界C上积分为零,于是可得…:=糌(3)显然,k。

为零或者正整数。

设矩形微带天线只激励基模,在引入切角分离单元后,可令新的特征函数为∥,相应的波数为k7,则可设:∥一P≯。

t+Q乒,。

(4)将式(4)代入式(3)可得‘”:|1.(PV幽。

+QV咖。

)2ds’ll,(即。

-+QV以。

)2ds7式中ls7=s十As,现在令:II(V咖1)2ds=g。

ll(V幽。

)2ds=q:JJ山JJ-』『。

‰l2ds=Pl儿(¨2ds=夕。

』』。

灿舭d确z『『。

V们舭d_qlz将式(6)代入式(5)简化为:五,z:』!!昱:里!“,2(P・Q)如果P、Q有解则计算可得:q12q2。

口12=0P1=P2=2(△s/s)P12=一2(△s/s)把式(8)代入式(7)。

可得t志%=艇。

(1—4△s/s)(5)由式(12)可知:通过控制切角的尺寸可以控制两个简并正交模式谐振频率的分离程度,从而控制两个模式特征阻抗的相差。

以实现囤极化辐射。

根据前面的分析可将一点馈电矩形圆极化微带天线的设计步骤归纳如下:1)根据给定的工作频率和介质基板确定微带天线尺寸W。

对于介质基片厚度为h,相对介电常数为e,。

天线工作频率为的前提下f,能够形成较高辐射效率的贴片宽度为[“lⅣ=毒(孚)。

1他2)计算规则矩形微带天线的扰动量As/s,从而可以确定切角的尺寸[73;3)确定馈电点的位置根据腔模理论可计算得到微带腔体的Q值。

根据Q值可以求得微带天线的输入阻抗与馈电位置L。

(L。

为馈电点距离宽边边沿的距离)的关系式[9]tpo一1120),o““一2wLo=“----arccos(√R。

/R二)丌因为同轴馈线的特性阻抗为50Q,因此为了阻抗匹配。

!":6G#$%&'(特邀策划人)*+** 东南大学副校长、首席教授、博士生导师,国家级高层次人才、国家自然科学基金杰出青年科学基金获得者、江苏省特聘教授。

长期从事移动通信的教学和研究工作,围绕蜂窝移动通信理论与关键技术、物联网理论与关键技术、智能超表面技术,以及人工智能在移动通信中的应用等领域开展研究工作。

在国际国内核心期刊及学术会议上发表学术论文600余篇;授权国际/国家发明专利90余项,出版专著2部,教材1本。

研究成果获省部级科学技术一等奖4项、二等奖1项、IEEE通信学会莱斯奖1项、IEEE信号处理学会最佳论文奖/青年作者最佳论文奖、ChinaCommunications最佳论文奖、ElectronicsLetters最佳论文奖、NationalScienceReview最佳论文奖、JournalofCommunicationsandInformationNetworks青年作者最佳论文奖、以及十余个国际重要学术会议最佳论文奖,2014年至今连续入选爱思唯尔中国高被引学者,2019年至今连续入选科睿唯安全球高被引学者。

主持承担并完成多项国家级科研项目,包括国家自然科学基金杰出青年基金/重点基金/专项项目/优秀青年科学基金各1项、国家科技重大专项课题2项、科技部国际合作项目1项等,承担华为技术有限公司、Intel中国研究院等企业合作项目多项。

指导本科生获“挑战杯”全国大学生课外学术科技作品竞赛特等奖、一等奖以及“创青春”全国大学生创业大赛金奖;指导研究生获得中国电子学会优秀博士学位论文、中国通信学会优秀博士论文以及江苏省优秀博士学位论文。

*,-. 东南大学副研究员、博士生导师,获中国电子学会优秀博士学位论文、入选江苏省科协青年科技人才托举工程。

从事无线通信与智能超表面研究,研究成果3篇入选ESI热点论文,6篇入选ESI高被引论文,6篇入选IEEE推荐的智能超表面BestReadings。

清华大学段海新团队获ACM计算机与通信安全会议杰出论文

奖

佚名

【期刊名称】《信息网络安全》

【年(卷),期】2024()1

【摘要】2023年11月26日至30日,“第三十届ACM计算机与通信安全会议(ACM Conference on Computer and Communications Security,CCS)”在丹麦哥本哈根举行。

清华大学网络研究院段海新教授带领的网络和系统安全研究团队发表的论文“Silence is not Golden:Disrupting the Load Balancing of Authoritative DNS Servers”获得杰出论文奖。

论文第一作者为清华大学网络研究院2020级博士生张丰露。

这是段海新教授团队关于域名服务系统安全研究成果在CCS会议上获得的第二个杰出论文奖。

【总页数】1页(P35-35)

【正文语种】中文

【中图分类】TP3

【相关文献】

1.关注中国的网络安全--访清华大学中国教育和科研计算机网络紧急响应组段海新博士

2.清华陈建军等关于CDN攻击的研究获杰出论文奖NDSS'16会议在美国举行

3.清华大学信息学院刘云浩、李振华团队获ACM SIGCOMM 2021最佳学生论文奖

4.清华大学杨家海团队获第三十届网络与分布式系统安全研讨会(NDSS)杰出论文奖

5.清华大学团队荣获USENIX Security杰出论文奖

因版权原因,仅展示原文概要,查看原文内容请购买。

第八届全国青年通信学术会议论文集目录第一部分通信理论与技术∙基于SOA中FWM效应的波长变换器性能研究........................徐俊华余志华李玉权(3)∙快速收敛的SM-CM算法用于DS/CDMA中盲于扰抑制........................孙丽萍胡光锐(9) ∙OFDM系统的自适应盲信道识别算法...............................李峰李建东李夏(15)∙一种全新的基于空时分组码的差分调制方法......................李正权胡光锐单红梅(20)∙自适应传输系统中信噪比预测方法研究...........................李夏李建东刘静(26)∙CDMA20001xEV空中链路概述.........................................刘海涛张妤(31)∙应用恒模阵列进行跳频通信跟踪干扰抑制研究....................陈长征王华力甘仲民(36)∙软件无线电中突发DQPSK信号的联合码元定时恢复和频偏估计方法......................................................................................陈晨李建东韩钢(43)∙The Strategy of Call Admission Control and Handover Controlin Multi-Services CDMA Cellular Systeins..............................LingXiang,ZhuLidong,WuShiqi(49)∙临界抽样下均匀信道化接收机模型.............................刘杉坚赵杭生甘仲民(55)∙多载波MC-CDMA调制体制.....................................王亚莉张海林王育民(62)∙基于信道估计的功率控制................................吴蓓张红伟翟娟娟李晓辉(68)∙时变信道中采用ESPRIT方法的OFDM频偏估计.............................吴杰李建东(74)∙DS/SS系统中解扩chip波形对非相干同步跟踪环性能的影响...............臧国珍李广侠(80) ∙一种基于三阶谱的盲自适应均衡器.............................吕浚哲张海林刘增基(86)∙分布式多跳无线网络的流量自适应MACA协议接人时延研究...........................................................................................盛敏李建东史琰(91)∙Rayleigh衰落信道中级连空时分组码和Turbo乘积码的性能研究............................................................................................刘伟张海林(96)∙基站实时告警处理系统的设计与实现............................张孟雄陈钢耿建林(102)∙自适应变速串OFDM技术在低压电力线局域网中的应用...............................................................................................刘洺辛吴长奇陈晶(107)∙一种新型调制方式DMFSK的最佳接收...................................李勇姚富强(113)∙软件无线电中波特率估计算法研究....................................韩钢李建东(119)∙新型无线感应系统的信号传输特性......................谭启泉连级三宋平岗钮小明(125)∙有效支持智能天线在MANET中应用的多址接人协议........................杨军李建东(132) ∙空时编码OFDM系统信道估计的改进方法...............................黄彩梅肖丽萍(138)∙TD-SCDMA系统定位算法研究与仿真............................宋宇恒古艳涛谢显中(143)∙一种低复杂度的改进解相关检测器与性能仿真...........................海平谢显中(149)∙软件无线电的智能波形处理研究及DSP+FPGA实现...........................................................................................韩钢王晓虎李建东刘金银(155)∙采用谱反转技术消除WDM系统的SRS串话................................刘杰李玉权(161)∙基于SVR的数据融合算法实现蜂窝无线定位.............................孙国林郭伟(166)∙程控交换机话务台监控管理系统...............................王霞唐红梅赵晓群(172)∙对激喇曼散射对波分复用光纤传辅系统功率的限制......................赵晓红杨伯君(177) ∙OTDM系统中的色散控制孤子相互作用...............................................................................................蔡炬张国强毛宇吕辉杨祥林(181)∙广义卫星移动通信信道模型及仿真分析................................李兴吴诗其(187)∙基于GPS的车辆定位信息传输技术研究.................................李钊曹耀钦(192)∙基于公共市话网(PSTN)的数据通信设备...................杨虹段红光郑建宏王汝言(199) ∙基于TETRA系统空中接口协议栈的几个关键技术的研究...............................................................................................李鹏宋越徐子平(204)∙基于Agent模型的OPRS无线远程监控系统.......................苏建明石志国王志良(207) ∙TD-SCDMA中利用空时处理改善系统性能的算法设计与仿真分析......................................................................................徐生瑜缪丹谢显中(211)∙LEO卫星系统多波束技术与多址方式的选择.....................刘云志王华力甘仲民(219) ∙3G中多用户检测技术的研究........................................龚秋莎杨家玮(225)∙直接序列扩频码元捕获的快速算法......................宫二玲王跃科杨俊董飞鹏(230)∙移动IP在CDMA网络中的应用研究.............................徐任晖裴凌彼张剑锋(235)∙全光网络的攻击与检测方法研究.....................................周辉张宝富(241)∙综合自动化变电站远动信息的采集与传辅..............................杨嵘吴朝寿(247)∙光缆网自动监测系统的设计...............................................徐智勇(252)第二部分数字信号处理∙鲁棒的基于等级树分集算法的图像压缩...............................陈海林杨宇航(257)∙对等实体中通信安全的研究..................................宋丽敏崔国华徐茂智(262)∙基于窗函数法的FIR数字滤波器优化设计..............................邬书跃田新广(267)∙图像智能化的目标检测技术--I.目标—背景视觉模型.............................................................................................景晓军熊五庆杨义先(272)∙图像的智能化目标检测技术--II.数据流程与背景感知.........................................................................................景晓军熊玉庆杨义先(279)∙自适应图像目标柱测技术研究-------III.优化聚类与特征识别…………………………………........................................................景晓军熊玉庆杨义先(291)∙一种特征结构并行提取的神经网络算法实现............................何畏虞水俊(300)∙Signal Subspace Tracking fo rBlin dldentification of Multi-channel Time Varying Syslem.....................yang Daiming,Zhang Liming,Hu Bo,Wang Yuanyuan(305)∙基于uC/OS-II的TMS320C54X实时内核设计...........................罗世彼张雄伟(310)∙一种FFT算法的硬件实现方案.......................................王金明张雄伟(316)∙基于分形维数实现语音分割和增强....................................陈亮张雄伟(321)∙一种对可编程器件逻辑测试的方法...................................张晨燕孙成立(325)∙利用遥测实现的多目标识别与外测技术研究..................................苗留成(329)∙神经网络编码和解码.......................................张定会李敬红左小五(334)∙网络视频会议系统的发展及应用....................................王菽兰赵东风(338)∙基于TMS320C31的双通道实时DSP系统....................张海燕李欣赵犁丰刘春杰(344)∙H.26L视频编码系统的研究...................................刘浩王科进胡栋(348)∙新世纪的雷达电子对抗....................................矫志宁崔立辉宋学军(353)∙基于子带加权的鲁棒性说话人辨认............................王金甲王成儒李静(356)∙循环冗余校验在单片机通信中的c语言的实现.........................曹爱请曹洁(358)∙一种提取图像中感兴趣区的新方法....................................李莉张雄伟(362)∙PESQ算法及应用............................................赵斐徐勇成立新(365)第三部分计算机技术与网络应用∙一种基于禁忌搜索的QoS路由选择算法..........................王兴伟程辉黄敏(371)∙一种多域数据包快速分类算法...............................赵国锋谷上宇温智宇(378)∙自愈对网络业务性能改善的分析....................................刘爱民刘有恒(385)∙基于数据挖掘和神经网络的赛马决策与分析....................冯少荣薛永生邓安生(391)∙A TM中漏桶法接人性能的研究.................................刘勤杨家玮李建东(401)∙XML语言在入侵检测系统中的应用.............................傅华温巧燕杨义先(407)∙一个新的HLA范型自主式联邦的设计及研究............................何明刘晓明(413)∙核心路由器高速大容量分组缓冲技术研究............................李万林郑少仁(420)∙Kerberos身份认证协议分析及改进.............................张红旗车天伟李娜(426)∙短TCP数据流传精时间的建模.................................赵炯张树京周其刚(432)∙基于CORBA的网络管理与安全性研究...........................袁占亭杨洁张秋余(439)∙internet中QoS机制的安全性研究..................................李志兵杨义先(445)∙宽带IP城域网方案在军事通信网中的应用.....................夏靖波胡曦明吕珊珊(451)∙基于嵌入式系统的虚拟仪器与智能仪器的实现..................程东旭邢艳玲徐志军(457)∙远程教育平台管理控制系统的设计与实现.............................许波郑少仁(462)∙电子商务中的网上协商探索..............................................苏安洋(468)∙分组交换网队列调度WFQ算法研究..................................刘化君解学军(473)∙基于SPKI证书的CORBA分布式授权服务...............................刘璟周明天(479)∙基于自适应传输的Ad Hoc网络性能分析.........................刘静李建东李夏(488)∙电厂卸灰自动控制系统的设计与应用................................刘满强周红莉(494)∙基于电力线通信技术的家庭网络系统研究..............................魏雄伟李杰(499)∙嵌入式Internet与扩展Internet研究......................... 袁兵付宏吴鸿韬(503)∙高速分组交换网中的SDL协议......................................崔向徽周卫东(508)∙基于多Agent机制的生产调度系统的研究与实现..........................................................................................瞿斌庄毅姜丽孙玉星(512)∙一种面向企业网的可伸缩的入侵检测框架................王伟徐国爱温巧燕杨义先(516)∙TCL在通信测试领域中的应用................................张海肠高文昌罗红(523)∙用EJB与RMI技术构建非嵌入式基于Web的网络管理.................张廉君喻炜徐塞虹(53l) ∙移动智能网提供移动电子商务业务.............................蔡斌廖建新吴小频(538)∙交通规划中EMME/2数据与ARCVlEW数据的交换..........................................................................................曹洁高玮军陈希平余妹婷(545)∙适于拥塞控制的主动式队列管理算法研究........................... 朱凤春解学军(550)∙Ad hoc网络的体系结构和分簇算法研究.......................王海涛郑少仁宋丽华(554)∙WebGIS技术与城市智能交通系统.......................高玮军曹洁余妹婷陈希平(560)∙关于政府信息化建设的探讨..................................詹微昊谢欢刘韧(565)∙远程数据服务技术在房地产销售网络系统中的应用...........................刘丽霞(568)∙一种构建Web安全系统的方案设计及研究..............................何明刘晓明(572) 提高军事通信网络抗毁性的几点思考.......................................燕华俊(575)∙电子商务与网上信息分析.................................................高峰(578)第四部分密码学与信息安全∙一种可撤消的群签名.............................................张健红王育民(587)∙两个串联的LFSR的输出序列的分析...........................李忠杰徐茂智杨义先(592)∙一种新的认证逻辑系统及其应用....................................李益发赵亚群(597)∙广义部分Bent函数和广义Bent函数之间的计数关系............................................................................................赵亚群李世取冯登国(608)∙—个新的具有指定接收者(t,n)门限签名加密方案.....................曹珍富李继国(614)∙最佳二进阵列偶与准最佳二进阵列偶....................蒋挺赵晓群候蓝田李琦(620)∙关于几乎完全非线性置换的两个定理................................袁征徐茂智(627)∙遗传算法在二元序列优化中的应用...........................赵晓群苗源贾志成(632)∙WAP安全通信机制及其基于新型密码算法的实现................胡向东鲜继清魏琴芳(637) ∙屏蔽二元互补序列偶..................................蒋挺赵晓群李琦候蓝田(644)∙网络安全应急系统的有限自动机....................................张峰秦志光(649)∙一类广义Bent函数的构造和性质.............................丁金扣黄铮沮巧燕(654)∙构造GF(2)的t-正交分划的递归生成算法...............黄铮丁金扣温巧燕杨义先(658) ∙数据库加密系统中的密钥集成管理方案.......................刘焕平胡铭曾李斌(661)∙Oblivious Transfer Protocol Based on Elliptic Curve Discrete Logarithm Problem ...........................................Qu Yadong,Hou Zifeng,Wei Wei(666)∙双钥密码体制算法................................................孙敏席荣荣(675)∙换位密码及其前景展望...........................................张雅冯登国(680)。