(整理)中小企业VLAN网络的配置实例.

- 格式:doc

- 大小:66.50 KB

- 文档页数:6

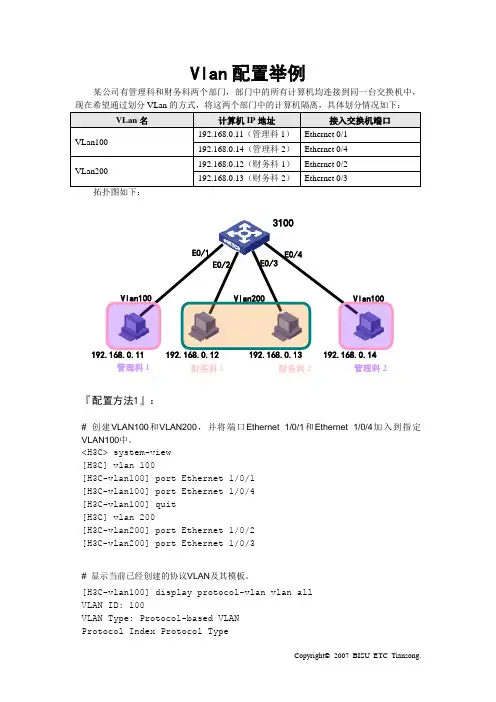

Vlan 配置举例某公司有管理科和财务科两个部门,部门中的所有计算机均连接到同一台交换机中,现在希望通过划分VLan 的方式,将这两个部门中的计算机隔离,具体划分情况如下:『配置方法1』:# 创建VLAN100和VLAN200,并将端口Ethernet 1/0/1和Ethernet 1/0/4加入到指定VLAN100中。

<H3C> system-view[H3C] vlan 100[H3C-vlan100] port Ethernet 1/0/1[H3C-vlan100] port Ethernet 1/0/4[H3C-vlan100] quit[H3C] vlan 200[H3C-vlan200] port Ethernet 1/0/2[H3C-vlan200] port Ethernet 1/0/3# 显示当前已经创建的协议VLAN 及其模板。

[H3C-vlan100] display protocol-vlan vlan allVLAN ID: 100VLAN Type: Protocol-based VLANProtocol Index Protocol TypeH3C S3100管理科1 管理科2财务科1 财务科20 ip1 ethernetii etype 0x0806VLAN ID: 200VLAN Type: Protocol-based VLANProtocol Index Protocol Type 0 at『配置方法2』:# 进入各以太网端口的配置视图,对端口的PVID进行设置<H3C> system-view[H3C]interface Ethernet 1/0/1[H3C-Ethernet0/1] port access vlan 100 [H3C-Ethernet0/1] quit[H3C]interface Ethernet 1/0/2[H3C-Ethernet0/2] port access vlan 200 [H3C-Ethernet0/2] quit[H3C]interface Ethernet 1/0/3[H3C-Ethernet0/3] port access vlan 200 [H3C-Ethernet0/3] quit[H3C]interface Ethernet 1/0/4[H3C-Ethernet0/4] port access vlan 100 [H3C-Ethernet0/4] quit。

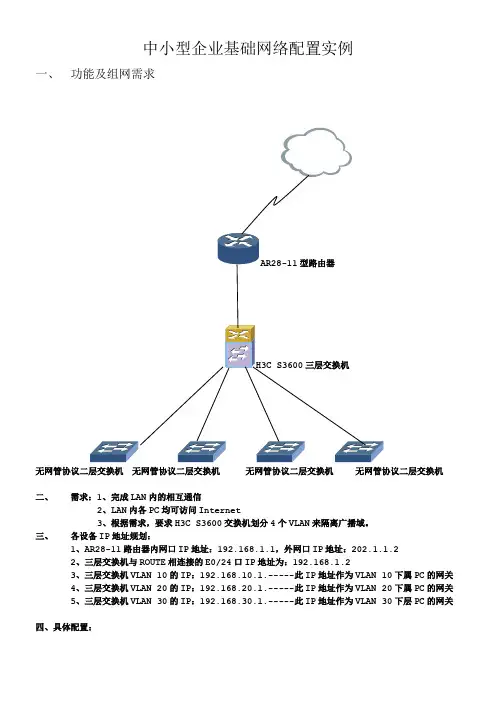

中小型企业基础网络配置实例一、功能及组网需求无网管协议二层交换机无网管协议二层交换机无网管协议二层交换机无网管协议二层交换机二、需求:1、完成LAN内的相互通信2、LAN内各PC均可访问Internet3、根据需求,要求H3C S3600交换机划分4个VLAN来隔离广播域。

三、各设备IP地址规划:1、AR28-11路由器内网口IP地址:192.168.1.1,外网口IP地址:202.1.1.22、三层交换机与ROUTE相连接的E0/24口IP地址为:192.168.1.23、三层交换机VLAN 10的IP:192.168.10.1.-----此IP地址作为VLAN 10下属PC的网关4、三层交换机VLAN 20的IP:192.168.20.1.-----此IP地址作为VLAN 20下属PC的网关5、三层交换机VLAN 30的IP:192.168.30.1.-----此IP地址作为VLAN 30下层PC的网关四、具体配置:1、路由器配置[Quidway] acl number 2000[Quidway-acl-basic-2000] rule permit source 192.168.0.0 0.0.0.255配置允许进行NAT转换的内网地址段[Quidway-acl-basic-2000] rule deny[Quidway] interface Ethernet0/1[Quidway-Ethernet0/1] ip address 192.168.0.1 255.255.255.0内网网关[Quidway] interface Ethernet0/0[Quidway-Ethernet0/0] ip address 202.1.1.2 255.255.255.0[Quidway-Ethernet0/0] nat outbound 2000在出接口上进行NAT转换[Quidway] ip route-static 0.0.0.0 0.0.0.0 202.1.1.1 配置默认路由----外网[Quidway] Ip route-static0.0.0.0 0.0.0.0 192.168.1.2 配置默认路由----内网2、三层交换机配置1.创建(进入)VLAN10[Switch A]vlan 102.将E0/1加入到VLAN10[Switch A-vlan10]port Ethernet 0/13.创建(进入)VLAN接口10[Switch A]interface Vlan-interface 104.为VLAN接口10配置IP地址[Switch A-Vlan-interface10]ip address 192.168.10.1 255.255.255.05.创建(进入)VLAN20[Switch A]vlan 206.将E0/2加入到VLAN20[Switch A-vlan20]port Ethernet 0/27.创建(进入)VLAN接口20[Switch A]interface Vlan-interface 208.为VLAN接口20配置IP地址[Switch A-Vlan-interface20]ip address 192.168.20.1 255.255.255.0创建(进入)VLAN 30[Switch A]vlan 3010.将E0/3加入到VLAN30[Switch A-vlan20]port Ethernet 0/311.创建(进入)VLAN接口30[Switch A]interface Vlan-interface 3012.为VLAN接口30配置IP地址[Switch A-Vlan-interface30]ip address 192.168.30.1 255.255.255.013.创建(进入)VLAN100[Switch A]vlan 10014.将E0/24加入到VLAN100[Switch A-vlan100port Ethernet 0/2415.创建(进入)VLAN接口100[Switch A]interface Vlan-interface 10016.为VLAN接口100配置IP地址[Switch A-Vlan-interface100]ip address 192.168.1.2 255.255.255.0 『Switch A路由设置』17. 设置交换机的默认路由的下跳到Route A[Switch A]ip route 0.0.0.0 0.0.0.0 192.168.1.1更多基础配置实例我会在没事的时候慢慢的写出来,发给大家。

VLAN典型配置举例1. 组网需求●Device A与对端Device B使用Trunk端口GigabitEthernet1/0/1相连;●该端口的缺省VLAN ID为100;●该端口允许VLAN2、VLAN6到VLAN50、VLAN100的报文通过。

2. 组网图图1-4 配置基于端口的VLAN组网图3. 配置步骤(1)配置Device A# 创建VLAN2、VLAN6到VLAN50、VLAN100。

<DeviceA> system-view[DeviceA] vlan 2[DeviceA-vlan2] quit[DeviceA] vlan 100[DeviceA-vlan100] vlan 6 to 50Please wait... Done.# 进入GigabitEthernet1/0/1以太网端口视图。

[DeviceA] interface gigabitethernet 1/0/1# 配置GigabitEthernet1/0/1为Trunk端口,并配置端口的缺省VLAN ID为100。

[DeviceA-GigabitEthernet1/0/1] port link-type trunk[DeviceA-GigabitEthernet1/0/1] port trunk pvid vlan 100# 配置GigabitEthernet1/0/1禁止VLAN1的报文通过(所有端口缺省情况下都是允许VLAN1的报文通过的)。

[DeviceA-GigabitEthernet1/0/1] undo port trunk permit vlan 1# 配置GigabitEthernet1/0/1允许VLAN2、VLAN6到VLAN50、VLAN100的报文通过。

[DeviceA-GigabitEthernet1/0/1] port trunk permit vlan 2 6 to 50 100Please wait... Done.[DeviceA-GigabitEthernet1/0/1] quit[DeviceA] quit(2)配置Device B,与设备A配置步骤雷同,不再赘述。

基于VLAN技术的物流企业网络规划与实现摘要: 随着网络技术的迅速发展,大数据云计算模式在急剧的增长,跨地域、跨网络的业务也凸显重要,构建物流型企业网络对于提升企业信息化程度将显得至关重要。

虚拟局域网(VLAN)的应用将会提升企业的信息化水平,完成企业基本业务,本文对提升网络性能有显著作用,有效的解决网络站点的灵活配置和网络安全性问题。

本文以中小型物流公司为例,完成其主要网络规划与架构。

关键词:VLAN虚拟网,三层交换机,VTP中继协议,广播域1 引言中小型企业在发展和建立之初,组件自己的信息化网络显得比较的重要,本文以物流报关企业为例,组件企业的网络基础平台,在组件网络平时时充分考虑企业的信息安全,资源利用和网络通信效率。

A物流公司组织架构由客服部、运营部、财务部、人事部门组成.客服部,提供一站式物流集中服务,为客户提供业务咨询、业务受理、业务查询、投诉等24小时的周到的服务,并适时开展调查和客户回访;同时承担市场开发任务。

运营部:下设外包部、配送部、仓储部.外包部,主要承担本公司无法完成运输的物品的外包工作,协调与其他物流公司的配合,构造良好的虚拟运营环境,扩大本公司的业务范围和业务量.仓储部,正确使用仓库有效面积,合理存储、保存货物,确保进出货物准确畅通。

配送部,及时、准确、无损地将整车、零担货物及外包货物配载发送至目的地。

人事部:根据业务发展状况,提出可行的用工制度建议、管好人才资源,做到合理安排、正确使用,公开招聘或人才市场招聘,择优录用。

同时负责员工的培训工作。

财务部:负责公司财务制度贯彻执行,加强财务审计、审查,对外结算、对内报销报账、做好成本核算,收集整理统计数据,提出提高经济效益的可行性建议,对各项指标进行综合分析及修正.同时公司拥有自己的DNS域名解析服务器、WEB服务器和OA办公系统。

各个部门通过网络服务器软件进行工作协作。

2 企业网络规划各个部门允许一组不限物理位置的用户群共享一个独立的广播域,可以在一个物理网络中划分多个VLAN,使不同的用户群属于不同的广播域。

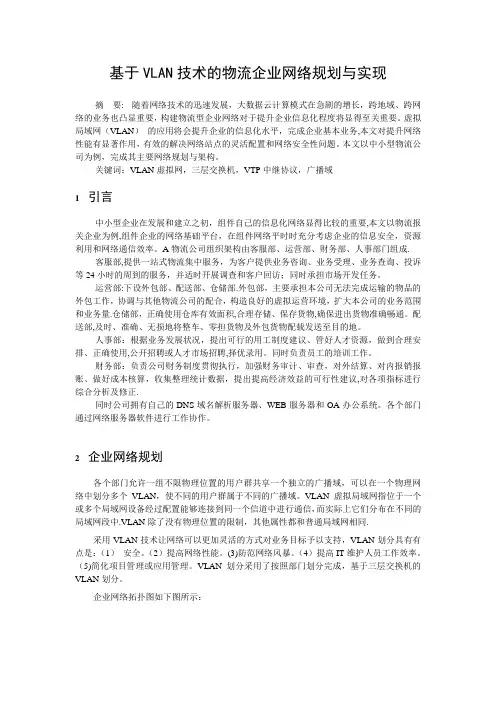

组建中小型网络1、Vlan 信息12、VTP 信息3、设备 IP 地址分配 交换机、路由器详细配置1. IP 地址设置2600-R-1(config )# int F0/02600-R-1 (config-if) #ip add 221.215.31.129 255.255.255.03550-S-1 (config-if) # ip add 172.16.10.1 255.255.255.03550-S-1 (config-if) # int vlan 2……………研发中心3550-S-1 (config-if) # ip add 172.16.20.1 255.255.255.022.3550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-13550-S-1VTP 配置(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)(config-if)int vlan 3……………质保部ip add 172.16.30.1 255.255.255.0int vlan 4……………制造部ip add 172.16.40.1 255.255.255.0int vlan 5……………设备部ip add 172.16.50.1 255.255.255.0int vlan 6……………采购部ip add 172.16.60.1 255.255.255.0int vlan 7……………销售部ip add 172.16.70.1 255.255.255.0int vlan 8……………财务部ip add 172.16.80.1 255.255.255.0int vlan 9……………管理部ip add 172.16.90.1 255.255.255.0int vlan 100…………总经办ip add 172.16.100.1 255.255.255.03550-S-1 # vlan database3550-S-1 (vlan) # vtp domain vtp13550-S-1 (vlan) # vtp server3550-S-1 (vlan) # vtp password 1233550-S-1 (vlan) # vtp pruning……………………………..修剪3550-S-1 (vlan) # vlan 2 name yfzx………………………..研发中心3550-S-1 (vlan) # vlan 3 name zbb………………………..质保部3550-S-1 (vlan) # vlan 4 name zzb…………………………制造部3550-S-1 (vlan) # vlan 5 name sbb…………………………设备部3550-S-1 (vlan) # vlan 6 name cgb…………………………采购部3550-S-1 (vl an) # vlan 7 name xsb……………………… 销售部3550-S-1 (vlan) # vlan 8 name xsb………………………...财务部3550-S-1 (vlan) # vlan 9 name xsb……………………… …管理部----------------------------------------------------------- 2950-S-1 (vlan) #vtp domain vtp12950-S-1 (vlan) #vtp tran…………………透明模式(配置修改编号清零) 2950-S-1 (vlan) #vtp client 客户模式2950-S-1 (vlan) #vtp password 1232950-S-2 (vlan) #vtp domain vtp12950-S-2 (vlan) #vtp tran…………………透明模式(配置修改编号清零) 2950-S-2 (vlan) #vtp client 客户模式2950-S-2 (vlan) #vtp password 1232950-S-3 (vlan) #vtp domain vtp12950-S-3 (vlan) #vtp tran…………………透明模式(配置修改编号清零) 2950-S-3 (vlan) #vtp client 客户模式32950-S-3 2950-S-4 2950-S-4 (vlan)(vlan)(vlan)#vtp#vtp#vtppassword 123domain vtp1tran…………………透明模式(配置修改编号清零)2950-S-4 2950-S-4 (vlan)(vlan)#vtp#vtpclientpassword 123客户模式3.路由配置2600-R-1(config)# ip route 0.0.0.0 0.0.0.0 f0/2……………...缺省路由2600-R-1(config)# ip route 192.168.0.0 255.255.0.0 192.168.1.23550-R-1 (config) # ip route 0.0.0.0 0.0.0.0 192.168.1.14.5.NAT2600-R-1(config)# access-list 101 permit ip 192.168.0.00.0.255.255 192.168.0.00.0.255.255……………………………...内部局部地址2600-R-1(config)# ip nat pool WAN 221.215.31.131221.215.31.134 prefix-len 29………………………………定义合法 IP 地址池2600-R-1(config)# ip nat inside sour list 101 pool WAN ……….实现地址转换2600-R-1(config)# int f0/12600-R-1(config-if)# ip nat inside………………………….定义 NAT inside 2600-R-1(config)# int f0/02600-R-1(config-if)# ip nat outside………………………..定义 NAToutside 端口Vlan流量控制制造部、设备部 vlan 实现互访,禁止访问其它部门 vlan制造部、设备部上班时间禁止访问 internet(8:00-12:00 2:00-6:00)研发中心、质保部 vlan 实现互访,禁止访问其它部门 vlan财务部 vlan 实现与采购部、销售部 vlan 的单向访问总经办 vlan 实现与财务部、管理部 vlan 的单向访问管理部 vlan 禁止访问其它部门 vlan各部门 vlan 都能访问服务器区3550-S-1(config) # time-range restrict3550-S-1(config-time-range) # periodic daily start 12:00 to 2:00……….设置时间范围3550-S-1 (config) # ip access-list extend yfzx……….研发中心 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.20.00.0.0.255…...….访问质保部43550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any3550-S-1 (config) # ip access-list extend zbb……….质保部 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.10.00.0.0.255…...….访问研发中心3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any---------------------------------------------------------------------------- ---------------3550-S-1 (config) # ip access-list extend zzb……….制造部 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.40.00.0.0.255…...….访问设备部3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any time-range restrict……….上班时间禁止上网3550-S-1 (config) # ip access-list extend sbb……….设备部 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.30.0 0.0.0.255…...….访问制造部3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any---------------------------------------------------------------------------- -------------3550-S-1 (config) # ip access-list extend cgb……….采购部 ACL3550-S-1 (config-ext-nacl) # evaluate cwb-cgb…..计算匹配自反 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.25553550-S-1 (config-ext-nacl) #permit ip any any----------------------------------------------------------------------------3550-S-1 (config) # ip access-list extend xsb……….销售部 ACL3550-S-1 (config-ext-nacl) # evaluate cwb-xsb…..计算匹配自反 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.2553550-S-1 (config-ext-nacl) #permit ip any any---------------------------------------------------------------------------------------3550-S-1 (config) # ip access-list extend cwb……….财务部 ACL 3550-S-1 (config-ext-nacl) # permint ip any 172.16.60.00.0.0.255 reflect cwb-cgb ………...创建自反 ACL cwb-cgb3550-S-1 (config-ext-nacl) # permint ip any 172.16.70.00.0.0.255 reflect cwb-xsb ………...创建自反 ACL cwb-xsb3550-S-1 (config-ext-nacl) # evaluate zjb-cwb…..计算匹配自反 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any---------------------------------------------------------------------------- ----------------------3550-S-1 (config) # ip access-list extend cwb……….管理部 ACL3550-S-1 (config-ext-nacl) # evaluate zjb-glb…..计算匹配自反 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any---------------------------------------------------------------------------- ------------------------3550-S-1 (config) # ip access-list extend zjb……….总经办 ACL 3550-S-1 (config-ext-nacl) # permint ip any 172.16.80.00.0.0.255 reflect zjb-cwb ………...创建自反 ACL zjb-cwb3550-S-1 (config-ext-nacl) # permint ip any 172.16.90.00.0.0.255 reflect zjb-glb ………...创建自反 ACL zjb-glb3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.2556………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any anyACL 应用:3550-S-13550-S-1 3550-S-1 3550-S-1 3550-S-1 3550-S-1 (config) # int vlan 2 …………..研发中心(config-if) #ip access-group yfzx in(config) # int vlan 3 …………..质保部(config-if) #ip access-group zbb in(config) # int vlan 4 ……………制造部(config-if) #ip access-group zzb in…(略)附:关键字 established 的 ACL 应用(单向访问)3550-S-1 (config) # ip access-list extend cgb……….采购部 ACL 3550-S-1 (config-ext-nacl) # permit ip any 172.16.80.0 0.0.0.0.255 estab3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.2553550-S-1 (config-ext-nacl) #permit ip any any3550-S-1 (config) # ip access-list extend xsb……….销售部 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.80.0 0.0.0.0.255 estab3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.2553550-S-1 (config-ext-nacl) #permit ip any any1、Vlan 信息72、VTP 信息3、设备 IP 地址分配 交换机、路由器详细配置1. IP 地址设置82600-R-1 (config-if) #no shutdown----------------------------------2600-R-1(config-if)# int F0/12600-R-1 (config-if) #ip add 192.168.1.1 255.255.255.02600-R-1 (config-if) #no shutdown3550-S-1 (config) # int F0/13550-S-1 (config-if) # no switchport……….路由端口3550-S-1 (config-if) # ip add 192.168.1.2 255.255.255.03550-S-1 (config) # int vlan 1 ……………..管理 vlan3550-S-1 (config-if) # ip add 192.168.10.1 255.255.255.03550-S-1 (config-if) # int vlan 2……………研发中心3550-S-1 (config-if) # ip add 192.168.20.1 255.255.255.03550-S-1 (config-if) # int vlan 3……………质保部3550-S-1 (config-if) # ip add 192.168.30.1 255.255.255.03550-S-1 (config-if) # int vlan 4……………制造部3550-S-1 (config-if) # ip add 192.168.40.1 255.255.255.03550-S-1 (config-if) # int vlan 5……………设备部3550-S-1 (config-if) # ip add 192.168.50.1 255.255.255.03550-S-1 (config-if) # int vlan 6……………采购部3550-S-1 (config-if) # ip add 192.168.60.1 255.255.255.03550-S-1 (config-if) # int vlan 7……………销售部3550-S-1 (config-if) # ip add 192.168.70.1 255.255.255.03550-S-1 (config-if) # int vlan 8……………财务部3550-S-1 (config-if) # ip add 192.168.80.1 255.255.255.03550-S-1 (config-if) # int vlan 9……………管理部3550-S-1 (config-if) # ip add 192.168.90.1 255.255.255.03550-S-1 (config-if) # int vlan 100…………总经办3550-S-1 (config-if) # ip add 192.168.100.1 255.255.255.02.9 VTP 配置3550-S-1(config)# vlan database3550-S-1 (vlan) # vtp domain vtp13550-S-1 (vlan) # vtp server3550-S-1 (vlan) # vtp password 1233550-S-1 (vlan) # vtp pruning……………………………..修剪3550-S-1 (vlan) # vlan 2 name yfzx………………………..研发中心3550-S-1 (vlan) # vlan 3 name zbb………………………....质保部3550-S-1 (vlan) # vlan 4 name zzb…………………………制造部3550-S-1 (vlan) # vlan 5 name sbb…………………………设备部3550-S-1 (vlan) # vlan 6 name cgb…………………………采购部3550-S-1 (vlan) # vlan 7 name xsb……………………… …销售部3550-S-1 (vlan) # vlan 8 name xsb……………………….....财务部3550-S-1 (vlan) # vlan 9 name xsb……………………… …管理部-----------------------------------------------------------2950-S-1 (vlan) #vtp domain vtp12950-S-1 (vlan) #vtp tran…………………透明模式(配置修改编号清零)2950-S-1 (vlan) #vtp client 客户模式2950-S-1 (vlan) #vtp password 1232950-S-2 (vlan) #vtp domain vtp12950-S-2 (vlan) #vtp tran…………………透明模式(配置修改编号清零)2950-S-2 (vlan) #vtp client 客户模式2950-S-2 (vlan) #vtp password 1232950-S-3 (vlan) #vtp domain vtp12950-S-3 (vlan) #vtp tran…………………透明模式(配置修改编号清零)2950-S-3 (vlan) #vtp client 客户模式2950-S-3 (vlan) #vtp password 1232950-S-4 (vlan) #vtp domain vtp12950-S-4 (vlan) #vtp tran…………………透明模式(配置修改编号清零)2950-S-4 (vlan) #vtp client 客户模式2950-S-4 (vlan) #vtp password 1233.路由配置2600-R-1(config)# ip route 0.0.0.0 0.0.0.0 f0/2……………...缺省路由2600-R-1(config)# ip route 192.168.0.0 255.255.0.0 192.168.1.23550- R -1 (config) # ip route 0.0.0.0 0.0.0.0 192.168.1.14.5.NAT2600-R-1(config)# access-list 101 permit ip 192.168.0.00.0.255.255 192.168.0.00.0.255.255……………………………...内部局部地址2600-R-1(config)# ip nat pool WAN 221.215.31.131221.215.31.134 prefix-len 29………………………………定义合法 IP 地址池2600-R-1(config)# ip nat inside sour list 101 pool WAN ……….实现地址转换2600-R-1(config)# int f0/12600-R-1(config-if)# ip nat inside………………………….定义 NAT inside 2600-R-1(config)# int f0/02600-R-1(config-if)# ip nat outside………………………..定义 NAToutside 端口Vlan流量控制制造部、设备部 vlan 实现互访,禁止访问其它部门 vlan制造部、设备部上班时间禁止访问 internet(8:00-12:00 2:00-6:00)研发中心、质保部 vlan 实现互访,禁止访问其它部门 vlan财务部 vlan 实现与采购部、销售部 vlan 的单向访问10总经办 vlan 实现与财务部、管理部 vlan 的单向访问管理部 vlan 禁止访问其它部门 vlan各部门 vlan 都能访问服务器区3550-S-1(config) # time-range restrict3550-S-1(config-time-range) # periodic daily start 12:00 to 2:00……….设置时间范围3550-S-1 (config) # ip access-list extend yfzx……….研发中心 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.20.00.0.0.255…...….访问质保部3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any3550-S-1 (config) # ip access-list extend zbb……….质保部 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.10.00.0.0.255…...….访问研发中心3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any---------------------------------------------------------------------------- ---------------3550-S-1 (config) # ip access-list extend zzb……….制造部 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.40.00.0.0.255…...….访问设备部3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any time-range restrict……….上班时间禁止上网3550-S-1 (config) # ip access-list extend sbb……….设备部 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.30.0 0.0.0.255…...….访问制造部3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区113550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any---------------------------------------------------------------------------- -------------3550-S-1 (config) # ip access-list extend cgb……….采购部 ACL3550-S-1 (config-ext-nacl) # evaluate cwb-cgb…..计算匹配自反 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.2553550-S-1 (config-ext-nacl) #permit ip any any----------------------------------------------------------------------------3550-S-1 (config) # ip access-list extend xsb……….销售部 ACL3550-S-1 (config-ext-nacl) # evaluate cwb-xsb…..计算匹配自反 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.2553550-S-1 (config-ext-nacl) #permit ip any any-------------------------------------------------------------------------- -------------3550-S-1 (config) # ip access-list extend cwb……….财务部 ACL3550-S-1 (config-ext-nacl) # permint ip any 172.16.60.00.0.0.255 reflect cwb-cgb ………...创建自反 ACL cwb-cgb3550-S-1 (config-ext-nacl) # permint ip any 172.16.70.00.0.0.255 reflect cwb-xsb ………...创建自反 ACL cwb-xsb3550-S-1 (config-ext-nacl) # evaluate zjb-cwb…..计算匹配自反 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any---------------------------------------------------------------------------- ----------------------3550-S-1 (config) # ip access-list extend cwb……….管理部 ACL3550-S-1 (config-ext-nacl) # evaluate zjb-glb…..计算匹配自反 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any any12---------------------------------------------------------------------------- ------------------------3550-S-1 (config) # ip access-list extend zjb……….总经办 ACL3550-S-1 (config-ext-nacl) # permint ip any 172.16.80.00.0.0.255 reflect zjb-cwb ………...创建自反 ACL zjb-cwb3550-S-1 (config-ext-nacl) # permint ip any 172.16.90.00.0.0.255 reflect zjb-glb ………...创建自反 ACL zjb-glb3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) # deny ip any 192.168.0.0 0.0.255.255……….禁止访问其它部门3550-S-1 (config-ext-nacl) # permit ip any anyACL 应用:3550-S-13550-S-1 3550-S-1 3550-S-1 3550-S-1 3550-S-1 (config) # int vlan 2 …………..研发中心(config-if) #ip access-group yfzx in(config) # int vlan 3 …………..质保部(config-if) #ip access-group zbb in(config) # int vlan 4 ……………制造部(config-if) #ip access-group zzb in…(略)附:关键字 established 的 ACL 应用(单向访问)3550-S-1 (config) # ip access-list extend cgb……….采购部 ACL 3550-S-1 (config-ext-nacl) # permit ip any 172.16.80.0 0.0.0.0.255 estab3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.2553550-S-1 (config-ext-nacl) #permit ip any any3550-S-1 (config) # ip access-list extend xsb……….销售部 ACL3550-S-1 (config-ext-nacl) # permit ip any 172.16.80.0 0.0.0.0.255 estab3550-S-1 (config-ext-nacl) # permit ip any 172.16.100.0 0.0.0.255………访问服务器区3550-S-1 (config-ext-nacl) #deny ip any 192.168.0.0 0.0.255.2553550-S-1 (config-ext-nacl) #permit ip any any13。

中小型企业网络搭建分析毕业论文XXXXXXXXXXXXXXXXX学院XXXXXXXX届高职毕业作业中小型企业网络搭建分析指导老师:XXXXXX职称:XXXX学生姓名:XXXXXX学生学号:XXXXXXXXXXXXXXXX年级:XXXX级专业:计算机网络技术时间:XXXX年XX月XX日毕业设计任务书目录摘要 (3)前言 (4)第一章中小企业网络需求分析 (5)第二章典型中小企业组网实例 (5)第三章网络布线和综合布线 (15)第四章局域网的安全控制和病毒防治 (20)致谢 (26)摘要信息化浪潮风起云涌的今天,企业内部网络的建设已经成为提升企业核心竞争力的关键因素。

企业网已经越来越多地被人们提到,利用网络技术,现代企业可以在供应商、客户、合作伙伴、员工之间实现优化的信息沟通。

这直接关系到企业能否获得关键的竞争优势。

近年来越来越多的企业都在加快构建自身的信息网络,而其中绝大多数都是中小企业。

目前我国企业尤其是中小型企业网络建设正在如火如荼的进行着,本文以中小型企业内部局域网的组建需求、实际管理为出发点,从中小型企业局域网的管理需求和传统局域网技术入手,研究了局域网技术在企业管理中的应用。

关键词:中小企业;局域网;组网案例;网络布局;网络安全;前言随着计算机及局域网络应用的不断深入,特别是各种计算机应用系统被相继应用在实际工作中,各企业、各单位同外界信息媒体之间的相互交换和共享的要求日益增加。

需要使各单位相互间真正做到高效的信息交换、资源的共享,为各单位人员提供准确、可靠、快捷的各种生产数据和信息,充分发挥各单位现有的计算机设备的功能。

为加强各公司内各分区的业务和技术联系,提高工作效率,实现资源共享,降低运作及管理成本,公司有必要建立企业内部局域网。

局域网要求建设基于TCP/IP协议和WWW技术规范的企业内部非公开的信息管理和交换平台,该平台以WEB为核心,集成WEB、文件共享、信息资源管理等服务功能,实现公司员工在不同地域对内部网的访问。

一个硬盘不进行分区管理,那么这个硬盘内的数据将变得凌乱不堪;同样,一个网络如果不进行分区管理,数据在网络中的流通也将变得十分混乱,从而影响整个网络的性能。

在网络规模不断扩大的今天,由几台计算机组成的网络不进行分区管理,影响还不是太大;如果是一个企业的网络不进行分区管理,后果可想而知。

对于硬盘分区,我们可以采用一些软件来实现;对于网络分区,就需要VLAN来实现。

认识VLANVLAN的中文意思就是虚拟局域网,它是一种将局域网内的设备逻辑分割成一个一个网段的技术。

通过VLAN划分的局域网具有数据传输速度快,安全性高等特点。

下面我们就来了解用VLAN划分局域网的优势,说到VLAN划分局域网具有的优势那么就要先看看不采用VLAN来划分的局域网特点。

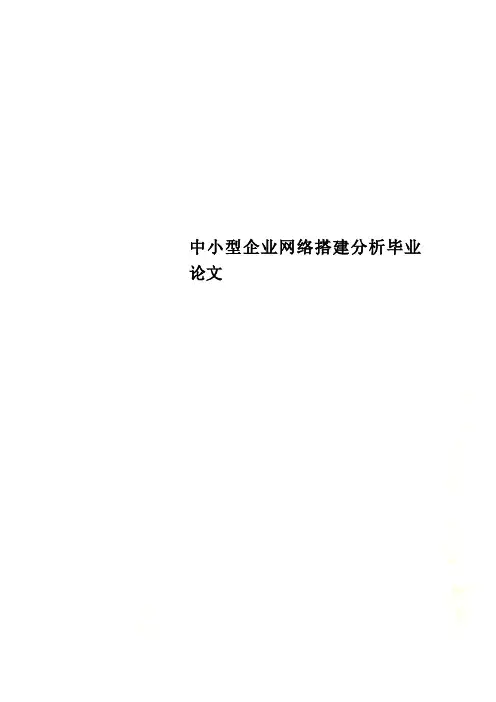

上图是一个没有采用VLAN划分的网络结构,我们的目的就是计算机A发出数据请求,需要计算机B接收到。

而没有采用VLAN划分的网络就显出了劣势,当计算机A发出ARP请求之后,这个请求将发到交换机B上,交换机B又将这个请求发送到交换机A上,最后又通过交换机A散发到各台计算机上。

而我们的目的就是为了将计算机A上的数据发送到计算机B上去,可想而知,当所有的计算机都在接收这个请求时,将严重影响网络速度。

采用VLAN划分网络的局域网就是另外一种情况。

当ARP请求发出之后,这个数据信息通过交换机B发送到交换机A上,如果交换机A是三层交换机就直接通过三层交换机里面的路由功能查找到目标地址计算机B,然后将信号返回到交换机A中,交换机又将信号返回到交换机B,然后再通过交换机B发送到计算机B,而不会将信号散发到整个网络中去,从而有效利用了带宽资源。

如果交换机A不是三层交换机,那就需要连接到路由器上,通过路由器实现它们之间的通信。

VLAN的划分方式主要有两种,一种是静态VLAN,也就是基于端口的VLAN,这种VLAN方式由于需要对交换机中每个端口进行设定,显得相当麻烦。

另外一种就是动态VLAN,动态VLAN中又分为基于MAC地址的VLAN、基于子网的VLAN 和基于用户的VLAN,这三种动态VLAN就具有灵活性强的特点。

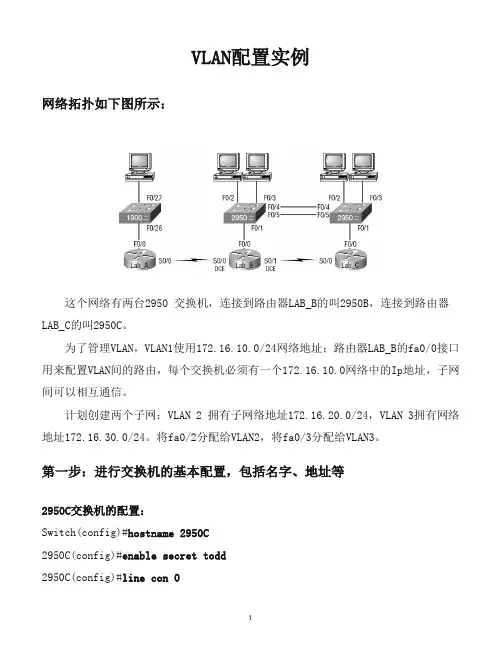

VLAN配置实例网络拓扑如下图所示:这个网络有两台2950 交换机,连接到路由器LAB_B的叫2950B,连接到路由器LAB_C的叫2950C。

为了管理VLAN,VLAN1使用172.16.10.0/24网络地址;路由器LAB_B的fa0/0接口用来配置VLAN间的路由,每个交换机必须有一个172.16.10.0网络中的Ip地址,子网间可以相互通信。

计划创建两个子网:VLAN 2 拥有子网络地址172.16.20.0/24,VLAN 3拥有网络地址172.16.30.0/24。

将fa0/2分配给VLAN2,将fa0/3分配给VLAN3。

第一步:进行交换机的基本配置,包括名字、地址等2950C交换机的配置:Switch(config)#hostname 2950C2950C(config)#enable secret todd2950C(config)#line con 02950C(config-line)#login2950C(config-line)#password console2950C(config-line)#line vty 0 152950C(config-line)#login2950C(config-line)#password telnet2950C(config-if)#interface f0/42950C(config-if)#description Connection to 2950B2950C(config-if)#int f0/52950C(config-if)#description 2nd connection to 2950B2950C(config-if)#int vlan12950C(config-if)#ip address 172.16.10.2 255.255.255.0 //配置管理地址2950C(config-if)#no shut2950C(config-if)#exit2950C(config)#ip default-gateway 172.16.10.12950C(config)#^Z2950C#copy run startDestination filename [startup-config]? [Press Enter]Building configuration...[OK]2950C#2950B交换机的配置:Switch(config)#hostname 2950B2950B(config)#enable secret todd2950B(config)#line con 02950B(config-line)#login2950B(config-line)#password console2950B(config-line)#line vty 0 152950B(config-line)#login2950B(config-line)#password telnet2950B(config)#int f0/12950B(config-if)#description Connection to router 2950B(config)#int f0/42950B(config-if)#desc connection to 2950C2950B(config-if)#int f0/52950B(config-if)#desc 2nd connection to 2950C2950B(config-if)#int vlan 12950B(config-if)#ip address 172.16.10.3 255.255.255.0 2950B(config-if)#no shut2950B(config-if)#exit2950B(config)#ip default-gateway 172.16.10.12950B(config)#exit2950B#copy run startDestination filename [startup-config]? [Press Enter] Building configuration...[OK]2950B#2950B#ping 172.16.10.2 //检查和2950C的连通情况.!!!!到目前为止,两台交换机已经完成基本的信息配置,并且能够ping通。

VLAN管理与配置案例系列文章转载自网管之家:/network/vlan/200802/123121_3.html编者按:某保险公司分部的网络客户端从19台发展到210台,网络改造的呼声越来越高,在老网络上,该如何优化网络,解决网络拥堵问题呢?VLAN技术的实质就是指网络中的各个客户端可以不必拘泥于各自所处的物理位置,而根据需要灵活地加入不同的逻辑子网中的一种网络技术。

这其中重点的含义是将局域网内的设备逻辑地而不是物理地划分成网段,从而实现虚拟工作组的一种技术,它可以帮助你对处于相同LAN网段(部门)的工作站进行分组管理,如图1所示。

「网络需求」某保险公司网络需求某保险公司某分理部的网络建立与2000年,网络连接设备都是HUB或者不可管理的交换机(傻交换机)。

公司分理部自2000年成立到2007年,网络客户端的数量从当初的19台发展到210台左右。

很多老员工都纳闷,客户端计算机的配置越来越高,反而各个客户端之间通过网络传输文件的速度却越来越慢,网络改造的呼声越来越高。

2006年1月公司规定了新的理赔、定损、业务拓展等管理制度,所有业务报表直接上报到上一级管理中心。

与此同时,总公司要求分公司根据现有网络情况上报网络改造(优化)申请,为部署部门之间的控制访问做好技术铺垫,为部署V oIP、无线网络等做好技术准备。

但一直到2007年9月,总公司的资金依然没有到位。

9月底,分理部的领导也从侧面了解到公司地址可能搬到5公里外的新办公地,但网络拥堵问题已经到了不可不办的地步。

分理部只好自筹资金购买了一台可管理的交换机,实现最简单的网络改造。

「需求分析」网络优化势在必行在早期局域网建设中,很多公司都使用了HUB组网,这种组网方式部署灵活,成本低廉,但这种网络结构早已不能满足如今网络快速、安全、可管理的基本要求了。

这家分理部的网络是一个星型结构的网络,不同节点相连的工作站无法进行集中管理,一些出问题的工作站很容易影响整个网络的正常运行,并且用户的加入和退出也很自由。

综合案例1-中小企业网络组建与配置Word版中小企业网络组建与配置目录案例背景 (1)需求分析 (1)拓扑结构 (2)组网设备 (2)地址规划 (3)方案实施 (3)配置步骤 (5)1、网络设备基本配置 (5)(1)S2126G-A1交换机基本配置 (5)(2)S2126G-B1交换机基本配置 (7)(3)S2126G-C1交换机基本配置 (8)(4)S3550-24-A的基本配置 (9)(5)S3550-24-B的基本配置 (11)(6)S3550-24-C的基本配置 (12)(7)S6806E-A的基本配置 (14)(8)R2624-A的基本配置 (15)2、OSPF路由选择协议配置及测试 (15)(1)S3550-24-A OSPF路由协议配置 (15)(2)S3550-24-B OSPF路由协议配置 (16)(3)S3550-24-C OSPF路由协议配置 (16)(4)S6806E OSPF路由协议配置 (17)(5)R2624-A OSPF路由协议配置 (17)3、服务器配置 (17)DNS.DHCP.EMAIL.WEB.FTP配置 (18)总结 (21)参考文献 (21)案例背景某小型企业现有300个结点,需要建设一个小型网络以实现该企业内部的相互通信和与外部的联系,通过该网络提高企业的发展和企业内部办公的信息化、办公自动化。

该企业有15个部门,则需要让这15个部门能够通过该网络访问互联网,并能实现部门之间信息化的合作。

所以该网络的必须体现办公的方便性、迅速性、高效性、可靠性、科技性、资源共享、相互通信、信息发布及查询等功能,以作为支持企业内部办公自动化、供应链管理以及各应用系统运行的基础设施。

需求分析该网络是一个单核心的网络结构(拓扑结构如图1所示),采用典型的三层结构,核心、汇聚、接入。

各部门独立成区域,防止个别区域发生问题,影响整个网的稳定运行,若某汇聚交换机发生问题只会影响到某几个部门,该网络使用vlan进行隔离,方便员工调换部门。

Vlan 配置举例某公司有管理科和财务科两个部门,部门中的所有计算机均连接到同一台交换机中,现在希望通过划分VLan 的方式,将这两个部门中的计算机隔离,具体划分情况如下:『配置方法1』:# 创建VLAN100和VLAN200,并将端口Ethernet 1/0/1和Ethernet 1/0/4加入到指定VLAN100中。

<H3C> system-view[H3C] vlan 100[H3C-vlan100] port Ethernet 1/0/1[H3C-vlan100] port Ethernet 1/0/4[H3C-vlan100] quit[H3C] vlan 200[H3C-vlan200] port Ethernet 1/0/2[H3C-vlan200] port Ethernet 1/0/3# 显示当前已经创建的协议VLAN 及其模板。

[H3C-vlan100] display protocol-vlan vlan allVLAN ID: 100VLAN Type: Protocol-based VLANProtocol Index Protocol TypeH3C S3100管理科1 管理科2财务科1 财务科20 ip1 ethernetii etype 0x0806VLAN ID: 200VLAN Type: Protocol-based VLANProtocol Index Protocol Type 0 at『配置方法2』:# 进入各以太网端口的配置视图,对端口的PVID进行设置<H3C> system-view[H3C]interface Ethernet 1/0/1[H3C-Ethernet0/1] port access vlan 100 [H3C-Ethernet0/1] quit[H3C]interface Ethernet 1/0/2[H3C-Ethernet0/2] port access vlan 200 [H3C-Ethernet0/2] quit[H3C]interface Ethernet 1/0/3[H3C-Ethernet0/3] port access vlan 200 [H3C-Ethernet0/3] quit[H3C]interface Ethernet 1/0/4[H3C-Ethernet0/4] port access vlan 100 [H3C-Ethernet0/4] quit。

基于VLAN技术的中小企业网络规划及实现中小企业作为国民经济的重要组成部分,网络规划与实现对于企业的顺利运营和发展至关重要。

而基于VLAN(Virtual Local Area Network)技术的网络规划可以提供更高效、灵活和安全的网络服务,本文将探讨如何基于VLAN技术进行中小企业网络规划及实现。

一、需求分析在进行网络规划之前,首先需要对企业的需求进行充分的分析。

主要包括以下几个方面:1、企业规模:考虑企业的人员规模、设备数量以及日后的扩展性需求。

2、网络拓扑结构:了解企业的布局结构,包括总部和分支机构之间的关系,是否涉及远程办公等。

4、安全性要求:确定企业对于网络安全的要求,包括网络访问控制、数据加密等。

5、性价比:综合考虑各种因素,如成本、效率和易用性,选择合适的网络解决方案。

二、网络规划在对企业需求进行充分分析后,可以根据具体情况进行网络规划。

以下是一些建议:1、虚拟划分:基于VLAN技术,可以将企业内部网络划分为不同的虚拟局域网,实现不同部门或功能模块之间的隔离,提高网络安全性和性能。

2、网络设备选择:根据企业规模和需求,选择合适的网络设备,包括交换机、路由器和防火墙等。

交换机需要支持VLAN功能,并具有足够的端口数量,以满足日后的扩展需求。

3、IP地址规划:为每个VLAN分配独立的IP地址段,避免IP冲突问题。

同时,合理规划IP地址的分配范围和子网掩码,以提高网络的效率和安全性。

4、网络互联:通过路由器和防火墙等设备实现不同VLAN之间的互联,确保数据的安全性和流量的控制。

同时,也要考虑总部与分支机构之间的网络连接,可以采用WAN连接或VPN技术。

5、网络管理:选择一款适合的网络管理软件,对网络设备进行监控、配置和故障排除等操作。

可以考虑使用SNMP协议,实现设备的远程管理和监控。

三、网络实施在进行网络实施之前,需要进行详细的网络设计和测试。

以下是一些建议:1、设备设置:配置交换机的VLAN,包括VLAN的创建、端口的分配和VLAN间的互联。

谈到VLAN,或许许多人都觉得非常神秘,甚至包括一些网管人员。

其实有关VLAN的技术标准IEEE 802.1Q 早在1999年6月份就由IEEE委员正式公布实施了,而且最早的VLNA技术早在1996年Cisco〔思科〕公司就提出了。

随着几年来的开展,VLAN技术得到广泛的支持,在大大小小的企业网络中广泛应用,成为当前最为热门的一种以太局域网技术。

本篇就要为大家介绍交换机的一个最常见技术应用--VLAN技术,并针对中、小局域网VLAN的网络配置以实例的方式向大家简单介绍其配置方法。

一、VLAN根底VLAN〔Virtual Local Area Network〕的中文名为"虚拟局域网",注意不是"VPN"〔虚拟专用网〕。

VLAN 是一种将局域网设备从逻辑上划分〔注意,不是从物理上划分〕成一个个网段,从而实现虚拟工作组的新兴数据交换技术。

这一新兴技术主要应用于交换机和路由器中,但主流应用还是在交换机之中。

但又不是所有交换机都具有此功能,只有VLAN协议的第三层以上交换机才具有此功能,这一点可以查看相应交换机的说明书即可得知。

IEEE于1999年公布了用以标准化VLAN实现方案的802.1Q协议标准草案。

VLAN技术的出现,使得管理员根据实际应用需求,把同一物理局域网内的不同用户逻辑地划分成不同的播送域,每一个VLAN都包含一组有着一样需求的计算机工作站,与物理上形成的LAN有着一样的属性。

由于它是从逻辑上划分,而不是从物理上划分,所以同一个VLAN内的各个工作站没有限制在同一个物理*围中,即这些工作站可以在不同物理LAN网段。

由VLAN的特点可知,一个VLAN内部的播送和单播流量都不会转发到其他VLAN中,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的平安性。

交换技术的开展,也加快了新的交换技术〔VLAN〕的应用速度。

通过将企业网络划分为虚拟网络VLAN 网段,可以强化网络管理和网络平安,控制不必要的数据播送。

以下是一个VLAN 的配置案例:1. 组网需求●Host A和Host C属于部门A,但是通过不同的设备接入公司网络;Host B 和Host D属于部门B,也通过不同的设备接入公司网络。

●为了通信的安全性,也为了避免广播报文泛滥,公司网络中使用VLAN技术来隔离部门间的二层流量。

其中部门A使用VLAN 100,部门B使用VLAN 200。

●现要求不管是否使用相同的设备接入公司网络,同一VLAN内的主机能够互通。

即Host A和Host C能够互通,Host B和Host D能够互通。

2. 组网图图1-6 基于端口的VLAN组网图3. 配置步骤(1)配置Device A# 创建VLAN 100,并将GigabitEthernet3/0/1加入VLAN 100。

<DeviceA> system-view[DeviceA] vlan 100[DeviceA-vlan100] port GigabitEthernet 3/0/1[DeviceA-vlan100] quit# 创建VLAN 200,并将GigabitEthernet3/0/2加入VLAN 200。

[DeviceA] vlan 200[DeviceA-vlan200] port GigabitEthernet 3/0/2[DeviceA-vlan200] quit# 为了使Device A上VLAN 100和VLAN 200的报文能发送给Device B,将GigabitEthernet3/0/3的链路类型配置为Trunk,并允许VLAN 100和VLAN 200的报文通过。

[DeviceA] interface GigabitEthernet 3/0/3[DeviceA-GigabitEthernet3/0/3] port link-type trunk[DeviceA-GigabitEthernet3/0/3] port trunk permit vlan 100 200Please wait... Done.(2)Device B上的配置与Device A上的配置完全一样,。

公司内部进行VLAN的划分实例某公司现在有工程部、销售部、财务部、业务部、客户服务部……多个部门通过以太网连接,每部门的计算机只可以访问的各自网段。

为了解决以太网的广播问题和安全性等问题,并需要隔离不同的部门之间的通讯,并限制广播范围,实现动态管理网络。

需要通过VLAN来实现网段的隔离,不同VLAN间可通过路由器实现可过滤及可控制访问。

VLAN的划分:工程部VLAN10,销售部VLAN20,财务部VLAN30,业务部VLAN40,客户服务部VLAN50,……,并且各部门还可以相互通讯。

现有设备如下:Cisco 3640路由器,Cisco Catalyst 2924交换机若干台,二级交换机若干台。

在所有的交换机上配置VTP的操作,创建VTP 域,及VTP密码,配置一台交换机启用VTP Server 模式,其它则启用VTP client模式,在服务器端添加、编辑VLAN,则VLAN的配置参数将周期性通过Trunk线路将传输给其它的交换机。

1.VTP服务器端交换机配置文件中的部分代码如下:Switch# vlan databaseSwitch(vlan)# vtp domain domain-nameSwitch(vlan)# vtp domain domain-name password password-valueSwitch(vlan)# vtp serverSwitch# show vtp status2.VTP客户端交换机配置文件中的部分代码如下:Switch# vlan databaseSwitch(vlan)# vtp domain domain-nameSwitch(vlan)# vtp domain domain-name password password-valueSwitch(vlan)# vtp client3.增加VLAN。

Catalyst 2900XL系列交换机最大支持64个激活的VLAN,VLAN ID 号从1-1005。

中小企业VLAN网络的配置实例该文章讲述了中小企业VLAN网络的配置实例.某公司有100台计算机左右,主要使用网络的部门有:生产部(20)、财务部(15)、人事部(8)和信息中心(12)四大部分,如图1所示。

网络基本结构为:整个网络中干线部分采用3台Catalyst 1900网管型交换机(分别命名为:Switch1、Switch2和Switch3,各交换机根据需要下接若干个集线器,主要用于非VLAN用户,如行政文书、临时用户等)、一台Cisco 2514路由器,整个网络都通过路由器Cisco 2514与外部互联网进行连接。

所连的用户主要分布于四个部分,即:生产部、财务部、信息中心和人事部。

主要对这四个部分用户单独划分VLAN,以确保相应部门网络资源不被盗用或破坏。

现为了公司相应部分网络资源的安全性需要,特别是对于像财务部、人事部这样的敏感部门,其网络上的信息不想让太多人可以随便进出,于是公司采用了VLAN的方法来解决以上问题。

通过VLAN的划分,可以把公司主要网络划分为:生产部、财务部、人事部和信息中心四个主要部分,对应的VLAN组名为:Prod、Fina、Huma、Info,各VLAN组所对应的网段如下表所示。

【注】之所以把交换机的VLAN号从"2"号开始,那是因为交换机有一个默认的VLAN,那就是"1"号VLAN,它包括所有连在该交换机上的用户。

VLAN的配置过程其实非常简单,只需两步:(1)为各VLAN组命名;(2)把相应的VLAN对应到相应的交换机端口。

下面是具体的配置过程:第1步:设置好超级终端,连接上1900交换机,通过超级终端配置交换机的VLAN,连接成功后出现如下所示的主配置界面(交换机在此之前已完成了基本信息的配置):1 user(s) now active on Management Console.User Interface Menu[M] Menus [K] Command Line[I] IP Configuration Enter Selection:【注】超级终端是利用Windows系统自带的"超级终端"(Hypertrm)程序进行的,具体参见有关资料。

第2步:单击"K"按键,选择主界面菜单中"[K] Command Line"选项,进入如下命令行配置界面:CLI session with the switch is open.To end the CLI session,enter [Exit ].此时我们进入了交换机的普通用户模式,就象路由器一样,这种模式只能查看现在的配置,不能更改配置,并且能够使用的命令很有限。

所以我们必须进入"特权模式"。

第3步:在上一步">"提示符下输入进入特权模式命令"enable",进入特权模式,命令格式为">enable",此时就进入了交换机配置的特权模式提示符:#config t Enter configuration commands,one per line.End with CNTL/Z (config)#第4步:为了安全和方便起见,我们分别给这3个Catalyst 1900交换机起个名字,并且设置特权模式的登陆密码。

下面仅以Switch1为例进行介绍。

配置代码如下:(config)#hostname Switch1 Switch1(config)# enable password level 15 XXXXXX Switch1(config)#【注】特权模式密码必须是4~8位字符,要注意,这里所输入的密码是以明文形式直接显示的,要注意保密。

交换机用level 级别的大小来决定密码的权限。

Level 1 是进入命令行界面的密码,也就是说,设置了level 1 的密码后,你下次连上交换机,并输入K 后,就会让你输入密码,这个密码就是level 1 设置的密码。

而level 15 是你输入了"enable"命令后让你输入的特权模式密码。

第5步:设置VLAN名称。

因四个VLAN分属于不同的交换机,VLAN命名的命令为" vlan vlan号name vlan名称,在Switch1、Switch2、Switch3、交换机上配置2、3、4、5号VLAN的代码为:Switch1 (config)#vlan 2 name Prod Switch2 (config)#vlan 3 name Fina Switch3 (config)#vlan 4 name Huma Switch3 (config)#vlan 5 name Info【注】以上配置是按表1规则进行的。

第6步:上一步我们对各交换机配置了VLAN组,现在要把这些VLAN对应于表1所规定的交换机端口号。

对应端口号的命令是"vlan- membership static/ dynamic VLAN号"。

在这个命令中"static"(静态)和"dynamic"(动态)分配方式两者必须选择一个,不过通常都是选择"static"(静态)方式。

VLAN端口号应用配置如下:(1). 名为"Switch1"的交换机的VLAN端口号配置如下:Switch1(config)#int e0/2 Switch1(config-if)#vlan-membership static 2 Switch1(config-if)#int e0/3 Switch1(config-if)#vlan-membership static 2 Switch1(config-if)#int e0/4 Switch1(config-if)#vlan-membership static 2 …… Switch1(config-if)#int e0/20 Switch(config-if)#vlan-membership static 2 Switch1(config-if)#int e0/21 Switch1(config-if)#vlan-membership static 2Switch1(config-if)#【注】"int"是"nterface"命令缩写,是接口的意思。

"e0/3"是"ethernet 0/2"的缩写,代表交换机的0号模块2号端口。

(2). 名为"Switch2"的交换机的VLAN端口号配置如下:Switch2(config)#int e0/2 Switch2(config-if)#vlan-membership static 3 Switch2(config-if)#int e0/3 Switch2(config-if)#vlan-membership static 3 Switch2(config-if)#int e0/4 Switch2(config-if)#vlan-membership static 3 …… Switch2(config-if)#int e0/15 Switch2(config-if)#vlan-membership static 3 Switch2(config-if)#int e0/16 Switch2(config-if)#vlan-membership static 3 Switch2(config-if)#(3). 名为"Switch3"的交换机的VLAN端口号配置如下(它包括两个VLAN组的配置),先看VLAN 4(Huma)的配置代码:Switch3(config)#int e0/2 Switch3(config-if)#vlan-membership static 4 Switch3(config-if)#int e0/3 Switch3(config-if)#vlan-membership static 4 Switch3(config-if)#int e0/4 Switch3(config-if)#vlan-membership static 4 …… Switch3(config-if)#int e0/8 Switch3(config-if)#vlan-membership static 4 Switch3(config-if)#int e0/9 Switch3(config-if)#vlan-membership static 4 Switch3(config-if)下面是VLAN5(Info)的配置代码:Switch3(config)#int e0/10 Switch3(config-if)#vlan-membership static 5 Switch3(config-if)#int e0/11 Switch3(config-if)#vlan-membership static 5 Switch3(config-if)#int e0/12 Switch3(config-if)#vlan-membership static 5 …… Switch3(config-if)#int e0/20 Switch3(config-if)#vlan-membership static 5 Switch3(config-if)#int e0/21 Switch3(config-if)#vlan-membership static 5 Switch3(config-if)#好了,我们已经按表1要求把VLAN都定义到了相应交换机的端口上了。

为了验证我们的配置,可以在特权模式使用"show vlan"命令显示出刚才所做的配置,检查一下是否正确。

以上是就Cisco Catalyst 1900交换机的VLAN配置进行介绍了,其它交换机的VLAN 配置方法基本类似,参照有关交换机说明书即可。