密文分析

- 格式:doc

- 大小:73.50 KB

- 文档页数:4

文件加密与解密算法的分析与应用摘要:随着信息社会的到来,人们在享受信息资源所带来的巨大的利益的同时,也面临着信息安全的严峻考验。

信息安全已经成为世界性的现实问题,已威胁到国家的政治、经济、军事、文化、意识形态等领域,同时,信息安全问题也是人们能否保护自己的个人隐私的关键。

信息安全是社会稳定安全的必要前提条件。

解决信息安全的方法是加密,所以加密解密就显得日益重要。

本课题重点研究常用文件加密解密算法的基本思想及实现过程中所用到的方法、技术。

同时对公钥密码体制和私钥密码体制进行了分析和研究,并对公钥密码体制和私钥密码体制的代表AES算法和DES算法进行了研究和比较,最后结合常用算法设计实现了简易加密解密应用软件。

关键词:解密文件加密密码体制DES AES1 引言1.1 文件加密与解密算法应用的意义随着因特网、全球贸易和其它活动的增长,密码技术越来越多地用于个人的标识和认证等,它是取得信息安全性最有效的一种方法,是信息安全的核心技术。

通过数据加密,人们可以有效地保证通信线路上的内容不被泄露,而且还可以检验传送信息的完整性。

对称密码算法主要用于保证数据的机密性,通信双方在加密解密过程中使用它们共享的单一密钥。

最常用的是数据加密标准(DES)算法,但由于DES的密钥长度较短,不适合于数据加密安全性的要求。

通过分组密码返回的加密数据的位数与输入数据相同。

迭代加密使用一个循环结构,在该循环中重复置换和替换输入数据。

本文在研究分析了AES加密原理的基础上着重说明了AES算法实现的具体步骤:扩展密钥的异或运算、列变换、行变换、S盒变换等,以及各步骤的轮换顺序、密钥扩展程序KeyExpansion、优化等。

2 加密/解密算法的原理分析[1]2.1 原理对于AES算法,输入分组、输出分组、状态长度均为128比特。

Nb=4,该值反应了状态中32位字的列数。

对于AES算法,密钥K的长度是128、192或256 bits。

密钥长度表示为Nk=4、6或8,反应了密钥中32位字的个数。

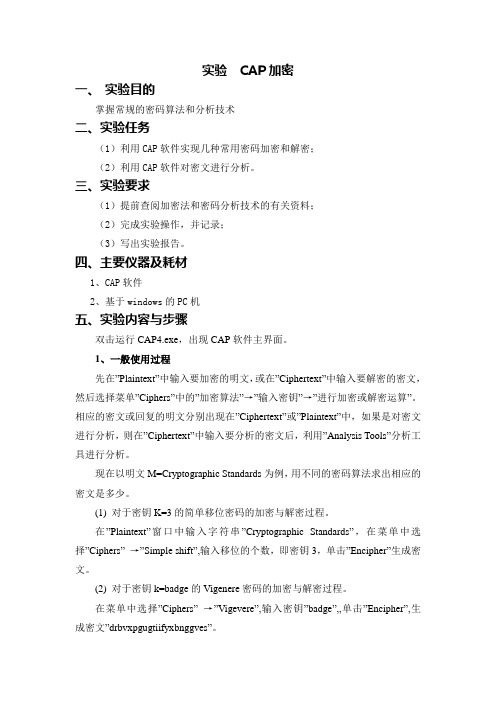

实验 CAP加密一、实验目的掌握常规的密码算法和分析技术二、实验任务(1)利用CAP软件实现几种常用密码加密和解密;(2)利用CAP软件对密文进行分析。

三、实验要求(1)提前查阅加密法和密码分析技术的有关资料;(2)完成实验操作,并记录;(3)写出实验报告。

四、主要仪器及耗材1、CAP软件2、基于windows的PC机五、实验内容与步骤双击运行CAP4.exe,出现CAP软件主界面。

1、一般使用过程先在”Plaintext”中输入要加密的明文,或在”Ciphertext”中输入要解密的密文,然后选择菜单”Ciphers”中的”加密算法”→”输入密钥”→”进行加密或解密运算”。

相应的密文或回复的明文分别出现在”Ciphertext”或”Plaintext”中,如果是对密文进行分析,则在”Ciphertext”中输入要分析的密文后,利用”Analysis Tools”分析工具进行分析。

现在以明文M=Cryptographic Standards为例,用不同的密码算法求出相应的密文是多少。

(1) 对于密钥K=3的简单移位密码的加密与解密过程。

在”Plaintext”窗口中输入字符串”Cryptographic Standards”,在菜单中选择”Ciphers”→”Simple shift”,输入移位的个数,即密钥3,单击”Encipher”生成密文。

(2) 对于密钥k=badge的Vigenere密码的加密与解密过程。

在菜单中选择”Ciphers”→”Vigevere”,输入密钥”badge”,,单击”Encipher”,生成密文”drbvxpgugtiifyxbnggves”。

(3) 对于密钥K=badge的列换位法的加密与解密过程。

在菜单中选择”Ciphers”→”Column Transposition”,输入密钥”badge“。

单击”Set Key”生成列序号及矩阵,再单击”Encipher”生成密文”rginscohadyrcdqtptrqpasaq”。

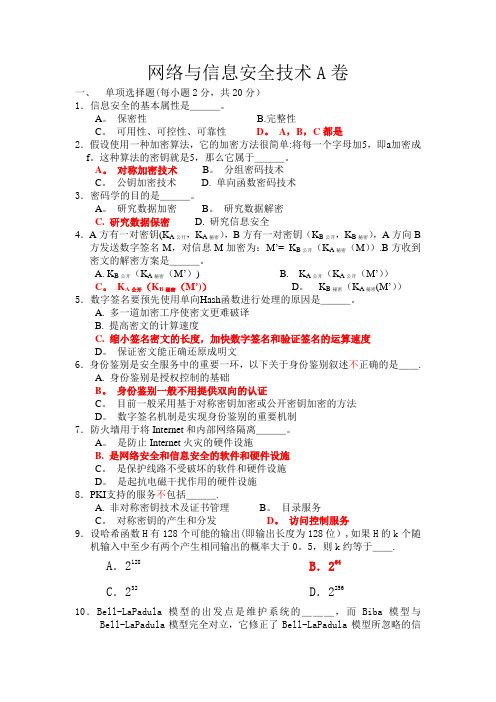

网络与信息安全技术A卷一、单项选择题(每小题2分,共20分)1.信息安全的基本属性是___。

A。

保密性 B.完整性C。

可用性、可控性、可靠性D。

A,B,C都是2.假设使用一种加密算法,它的加密方法很简单:将每一个字母加5,即a加密成f。

这种算法的密钥就是5,那么它属于___。

A。

对称加密技术B。

分组密码技术C。

公钥加密技术 D. 单向函数密码技术3.密码学的目的是___。

A。

研究数据加密B。

研究数据解密C. 研究数据保密D. 研究信息安全4.A方有一对密钥(K A公开,K A秘密),B方有一对密钥(K B公开,K B秘密),A方向B 方发送数字签名M,对信息M加密为:M’= K B公开(K A秘密(M)).B方收到密文的解密方案是___。

A. K B公开(K A秘密(M’))B. K A公开(K A公开(M’))C。

K A公开(K B秘密(M’))D。

K B秘密(K A秘密(M’))5.数字签名要预先使用单向Hash函数进行处理的原因是___。

A. 多一道加密工序使密文更难破译B. 提高密文的计算速度C. 缩小签名密文的长度,加快数字签名和验证签名的运算速度D。

保证密文能正确还原成明文6.身份鉴别是安全服务中的重要一环,以下关于身份鉴别叙述不正确的是__.A. 身份鉴别是授权控制的基础B。

身份鉴别一般不用提供双向的认证C。

目前一般采用基于对称密钥加密或公开密钥加密的方法D。

数字签名机制是实现身份鉴别的重要机制7.防火墙用于将Internet和内部网络隔离___。

A。

是防止Internet火灾的硬件设施B. 是网络安全和信息安全的软件和硬件设施C。

是保护线路不受破坏的软件和硬件设施D。

是起抗电磁干扰作用的硬件设施8.PKI支持的服务不包括___.A. 非对称密钥技术及证书管理B。

目录服务C。

对称密钥的产生和分发D。

访问控制服务9.设哈希函数H有128个可能的输出(即输出长度为128位),如果H的k个随机输入中至少有两个产生相同输出的概率大于0。

文件加密解密设计报告一、设计背景密码学是一门古老而深奥的学科,它对一般人来说是陌生的,因为长期以来,它只在很少的范围内,如军事、外交、情报等部门使用。

计算机密码学是研究计算机信息加密、解密及其变换的科学,是数学和计算机的交义学科,也是一门新兴的学科。

随着计算机网络和计算机通讯技术的发展,计算机密码学得到前所未有的重视并迅速普及和发展起来。

在国外,它已成为计算机安全主要的研究方向,也是计算机安全课程教学中的主要内容。

信息技术的飞速发展,人们的生活面貌发生了很大的改变,提高了各类型组织的管理水平和效率,同时信息技术也促进了社会的发展。

如何保护计算机信息内容的问题,即信息内容的保密问题显得越来越重要。

我们经常需要一种措施来保护我们的数据,防止被一些怀有不良用心的人所看到或破坏。

文件加密为我们带来了帮助,使我们重要的信息和资料都有了很大的安全性。

二、设计目的与意义目的:保密性:防止用户的标识或数据被读取;广泛性:可以对所有形式的文件进行加密解密,如:文档,图片,可执行文件等;数据完整性:防止数据被更改,加密解密后不改变原数据。

意义:随着计算机的广泛应用,计算机信息的保密问题显得越来越重要。

数据保密变换,或密码技术,是对计算机信息进行保护的最实用最可靠的方法。

设计本系统可以对电脑中的任意文件进行加密,保证了计算机中信息的安全性、完整性。

通过加密自己想加密的文件,防止他人偷窥,有利的保护了个人隐私。

三、概述本系统使用对称的密钥来对文件进行加密解密。

进入用户界面,用户使用此系统首先选择需要加密的文件,可选择路径也可以直接写入路径。

然后输入密码(本系统要求输入8位),选择要加密的文件后点击加密键就可以对文件进行加密,生成密文。

需要解密时,用户选择密文,同样可以直接写入路径或选择路径,然后需要输入与加密时相同的密码,之后点击解密键就可以对文件解密,生成与原文相同的文件。

此加密系统包括下面四个组成部分:(1)未加密的文件,也称明文。

bacon分解原理

Bacon分解原理是一种密文分析技术,通常用于破解曾经使用的密码。

这项技术最早由伦敦的一位神父,弗朗西斯·培根 ( Francis Bacon ) 所创造,故得名“Bacon分解原理”。

Bacon分解原理基于一个简单的假设,即密文中的字母序列会重复出现,这种重复性往往会揭示出明文的重要信息。

基于此假设,Bacon

首先将明文划分为五个字母的块,接下来将这些块转换为二进制代码。

使用一系列规则将这些二进制代码与一些随机生成的密钥进行混合。

有着相同明文的不同密文将由不同的混合方式产生。

研究人员可以通过两种方法识别Bacon分解原理。

第一种方法是使用熵分析技术,统计密文中的每个字母的出现频率,发现频率与英语语

言的规则不符合的地方,可以猜测这个字母对应的是“a”或“b”。

第二种方法是利用Bacon分解原理中的规则,分析各个密文块之间的差异,推断出随机密钥以及由其产生的明文。

Bacon分解原理在密码分析和密码学的发展史中扮演了重要角色。

它

帮助密码学家更好地理解了明文和密文之间的联系,并启发了许多其

他密码学算法的发展。

在今天的密码学中,Bacon分解原理推广应用

的地方越来越少,因为存在更为安全和强大的密码分析技术。

总之,Bacon分解原理是一项重要的密码学技术,其核心原理基于密文中的字符规律,通过熵分析和规律分析手段还原明文。

虽然其在密码学历史中有着重要的地位,但由于技术越来越落后,现代密码学已经发展出更过硬的密码算法,保证网络安全。

CTF 常用解题思路总结简介CTF (Capture The Flag,夺旗赛) 是一种网络安全竞赛,旨在考察参赛者在各类安全技术方面的综合能力。

在 CTF 中,解题思路是非常重要的,本文将总结一些常用的 CTF 解题思路,帮助读者更好地应对 CTF 比赛中的各类题目。

密码学基础密码学1.替换密码:通过字母的替换进行加密,可以用常见的替换密码破解工具进行解密。

2.移位密码:将明文中的字母按照一定的偏移量进行移动,也可以通过尝试不同的偏移量进行破解。

3.异或运算:使用同一个密钥对明文进行异或操作加密,再通过异或相同的密钥进行解密。

4.换位密码:将明文进行重新排列,常见的换位密码有栅栏密码、列移位密码等。

高级密码学1.对称加解密:使用相同的密钥进行加密和解密,常见的对称加解密算法有AES、DES 等,可尝试分析加密算法的漏洞进行解题。

2.非对称加解密:使用公钥进行加密,私钥进行解密。

通过分析公钥和私钥的特点,可以使用 RSA、ECC 等算法进行解题。

3.Hash 函数:将任意长度的输入转换为固定长度的输出,通过找到输入与输出之间的关联,可以破解一些基于 Hash 函数的题目。

4.数论与离散对数:通过解离散对数问题,可以破解一些基于数论问题的密码。

实践技巧1.密码分析:分析密码的特点,如是否存在常见密码破解工具可以使用的替换、移位字母等规律。

2.密文分析:观察密文的格式、长度、特殊符号等,尝试找到其中的信息,并推测可能的加密算法。

网络安全隐写术与隐写分析1.图片隐写:通过分析图片的像素值、颜色分布、图片格式等,找出隐藏在图片中的信息。

2.音频隐写:通过分析音频的频谱、波形形状等,找出隐藏在音频中的信息。

3.文本隐写:通过分析文本的格式、字体、排版等,找出隐藏在文本中的信息。

网络协议与数据包分析1.抓包分析:使用网络抓包工具,如 Wireshark,对网络通信数据进行捕获和分析,找出其中的规律和信息。

2.网络协议理解:深入了解常见的网络协议,如 TCP/IP、HTTP、SSH 等,分析协议的原理和特点,从中发现可能的漏洞。

识别密文加密类型的方法密文加密类型的识别方法是通过分析密文的特征和特性来确定加密算法的类型。

一般而言,密文加密类型的识别可以从以下几个方面入手:加密算法的基础和特点、密文的统计性质、密文的周期、密文的长度等等。

首先,在识别密文的加密类型之前,需要对各种常见的加密算法进行了解和了解。

主要的加密算法有对称加密算法(如DES、3DES、AES、RC4等)、非对称加密算法(如RSA、ElGamal等)以及哈希算法(如MD5、SHA-1等)。

在了解这些算法的基本原理和特点之后,我们可以根据密文的特征来确定加密算法的类型。

其次,我们可以通过对密文的统计性质进行分析来确定加密算法的类型。

具体来说,密文的统计性质包括密文字符的频率分布、重复出现字符的个数和位置等。

例如,如果密文中的字符频率分布符合英文明文字符的频率分布情况,那么可能是一种简单的替换式加密算法(如凯撒密码)。

另外,如果密文中出现了重复的字符且位置相同,那么可能是一种基于置换的加密算法。

通过对密文的统计性质进行分析,我们可以初步推测加密算法的类型。

此外,密文的周期性特征也可以帮助我们确定加密算法的类型。

周期性特征是指如果通过改变密钥或者明文进行加密,密文的周期性特征会有一定的规律。

例如,对于一种基于置换的加密算法,加密结果会出现周期为n的特征,而对于一种分组密码算法,加密结果会出现周期为n的特征。

通过对密文的周期性特征进行分析,我们可以初步确定加密算法的类型。

此外,密文的长度也是识别加密类型的重要指标之一。

一般而言,密文的长度会受到加密算法的影响,不同类型的加密算法会产生不同长度的密文。

例如,对称加密算法产生的密文长度与明文长度一致,而非对称加密算法则会产生较长的密文。

通过对密文的长度进行分析,可以排除一些加密类型。

综上所述,识别密文加密类型的方法包括分析加密算法的基础和特点、密文的统计性质、密文的周期、密文的长度等等。

通过综合分析这些特征,我们可以初步确定加密算法的类型,从而进行后续的解密工作。

2. 密文分析

(1) 利用移位工具进行分析。

对于移位密码来说,如果不知道移位位数,即密钥,就不能对密文进行解密。

对此类密文可采取尝试所有的移位数对密文进行分析的方法,以确定可能的密钥。

如以移位密码密文“icbpmvbqkibqwv”为例进行密码分析。

首先在密文框中输入密文,然后利用单击左侧的“Analusis Tools”中的“Shift” →“Run”进行破解,测试1~25位移位密钥,经分析得到明文“authentication”,如图2.28所示。

图2.28 简单移位密码分析结果

(2) 采用基本频率分析工具分析。

可以使用频率分析工具,选择“Run”→“Single”即可对密文进行分析,找出26个字母在密文中出现的频率,然后对照字母频率表及字母出现的顺序E T A O N I R S H D L U C M P F Y W G B V J K Q X Z 进行明文替换,直到尝试找到所有明文与密文对应的密码表。

这种方法适合于一对一替换的密码分析,如移位密码,关键词密码算法等。

CAP提供了“Singel”、“Double”、“Triple”三种字母组合的频率分析,并提供了图表显示,如图2.29所示。

图2.29 CAP频率分析图表

(3) 使用低频率分析工具对多表替代密码进行分析。

已知密文:“uhhogwivggiefqwvmwneutkkvfchozjnjyxbtlur fvhtxvaorcsefgpduogxfsdthd opvesevzsuhhurfshtxcywniteqjmo gvzeuirtxpdhzismltixhhzlfrwniurdtwniwzieddzevngkvxeqzeoyiuvnoizenp hxmogznmmeltxsaqymfnwojuhhxidelbmogvzeuirtgblfapbthyeoifbxiawjsf sqzqbtfnxiertigoxthjnwnigrdsiuhhtxieukgfiyorhswgxjoqieorhpidtwnigrdsi prirehtkkyteu”是采用Vigenere密码加密,密钥长度是5,请分析得出明文。

单击CAP左侧分析工具“Polyalphabetic Tools”中的“Low Freq”,输入密钥可能长度,单击“Run”,出现频率分析报告和可能的密钥,再用可能的密钥对密文进行解密看是否能够正确解密出明文,直到找到正确的密钥为止。

密文越长,用频率分析的效果越好。

采用低频率分析工具对多表替代密码进行密钥分析,如图2.30所示。

(4)CAP提供了很多实用的密码分析工具,一般来说,破译密码不可能一次成功,往往需要尝试很多的方法,学习者应当在掌握密码算法的基础上进行分析。