Linux系统安全常规配置全

- 格式:docx

- 大小:17.05 KB

- 文档页数:7

Linux操作系统的基本安全设置Linux作为一款开源操作系统,其安全性和稳定性得到了广泛认可。

然而,在使用Linux的过程中,也有一些基本的安全设置需要注意。

本文将从五个方面介绍Linux操作系统的基本安全设置,帮助用户加固系统的安全性。

一、加强用户权限管理Linux中的用户权限管理是很重要的一项安全措施。

当有多个用户使用同一台服务器时,每个用户应该拥有唯一的用户名和密码,并且只能访问与其授权的资源。

具体做法如下:1. 最小权限原则:应该只将必要的最小化权限分配给每个用户。

2. 创建新用户:应该创建新的用户并允许访问受限资源。

3. 禁止root远程登录:在远程登录时要避免使用root账户进行登录。

可以通过修改/etc/ssh/sshd_config文件中的PermitRootLogin来实现。

二、为登录密码加强安全设置登录密码是防止未经授权访问的关键。

主要做法如下:1. 设置复杂密码:为了安全性,应该使用复杂密码来保护账户。

一个复杂的密码应该包括数字、字母、大小写字母和特殊字符等。

2. 逐期更新密码:为使密码更安全,应定期更新密码。

3. 使用双重身份验证:通过配置ssh-key或使用Google Authenticator等应用软件,可以实现双重身份验证,以提高登录的安全性。

三、保护Linux服务器为了保护Linux服务器,应该设立防火墙,以保护系统免受网络攻击。

应用防火墙可以管理入站和出站流量,拦截恶意流量并过滤安全警告。

在Linux中,防火墙通常由iptables来实现,可以通过/etc/sysconfig/iptables来配置。

此外,安装防病毒软件或设置杀毒软件也是很重要的一项措施。

四、定期更新操作系统和软件定期更新操作系统和软件是保证系统安全性的重要手段。

Linux系统和软件都经过很严格的测试,并且有丰富的社区支持。

它们不仅具有高功率的技术支持,而且可以很快地解决已知漏洞,从而避免任何已知或未知的安全问题。

简述安装linux系统的硬件要求。

安装Linux系统通常需要满足以下硬件要求:

1. 处理器:Linux是基于内核处理的操作系统,建议至少使用1 GHz的

处理器速度以保证运行流畅。

2. 内存:建议至少有2 GB的内存来运行Linux系统。

如果要运行特别

要求高的应用程序,则需要更多的内存。

3. 存储:至少需要10 GB的空间来安装Linux系统,但是建议使用至

少20 GB的磁盘空间来确保系统运行正常,并且可以存储额外的文件。

4. 显卡:Linux系统支持大多数显卡,但是如果需要运行需要高性能图

形的应用程序,则需要较高端的显卡。

5. 网络:Linux系统可以使用大多数网络硬件,包括以太网、Wi-Fi和

蓝牙。

设备需要具有适当的驱动程序才能与系统一起使用。

6. 固件:Linux支持各种固件,但需要使用适当的驱动程序才能与系统

一起使用。

总的来说,在选择硬件时,建议选择与Linux系统兼容的硬件,并且确保是最新版本的驱动程序,以确保系统可以平稳运行。

在安装过程中,需要注意以下几点:

1. 选择合适的Linux版本和发行版。

2. 检查硬件的兼容性。

3. 将Linux系统安装在单独的分区中,以便在需要时能更轻松地修复和管理系统。

总之,针对Linux系统,硬件要求与其他操作系统基本相同,但需要选择兼容性更好的硬件,并使用适当的驱动程序。

同时,在安装过程中,一些注意事项也需要遵循。

LINUX操作系统配置规范LINUX操作系统配置规范1.系统安装与基本配置1.1 硬件需求检查1.2 操作系统安装过程1.3 系统初始化设置1.4 安全性基本配置1.5 网络配置1.5.1 IP地质设置1.5.2 主机名设置1.5.3 DNS配置1.5.4 网关设置2.用户与权限管理2.1 用户账号管理2.1.1 账号创建2.1.2 账号权限设置2.1.3 账号密码管理2.2 用户组管理2.3 文件权限管理2.4 sudo权限配置2.5 远程登录管理2.5.1 SSH服务配置2.5.2 SSH登录限制设置3.系统服务管理3.1 服务管理基本概念3.2 服务的启动与停止3.3 服务设置开机自启动3.4 系统日志管理3.5 定时任务管理4.软件包管理4.1 软件包源配置4.2 软件包安装与升级4.3 软件包卸载4.4 软件包版本管理5.文件系统管理5.1 文件与目录基本操作5.2 文件与目录权限管理5.3 磁盘配额管理5.4 文件系统的挂载与卸载6.系统性能监测与调优6.1 系统资源监测工具6.2 系统性能调优6.3 系统启动时间优化6.4 系统内核参数优化7.系统安全与防护7.1 安全漏洞扫描7.2 防火墙配置与管理7.3 SELinux配置与管理7.4 入侵检测与防护附件:1.系统配置检查清单2.用户权限表3.服务开机自启动列表4.定时任务列表5.文件权限表6.系统网络架构图法律名词及注释:1.GPL(GNU通用公共许可证):一种开放源代码许可证,允许用户自由地运行、复制、分发、学习、修改和改进软件。

2.SELinux(安全增强Linux):一种强制访问控制(MAC)机制,用于提供更高级别的系统安全性,限制进程的操作权限。

3.防火墙:用于过滤网络流量、实施访问控制策略的软件或硬件设备,以保护计算机网络免受未授权访问、恶意代码或其他网络威胁的侵害。

4.入侵检测与防护:通过监测系统日志、网络流量等方式,及时发现并阻止恶意攻击、未经授权的访问和其他安全威胁。

Linux系统安全配置基线目录第1章概述 (1)1.1目的 (1)1。

2适用范围 (1)1。

3适用版本 (1)第2章安装前准备工作 (1)2。

1需准备的光盘 (1)第3章操作系统的基本安装 (1)3。

1基本安装 (1)第4章账号管理、认证授权 (2)4.1账号 (2)4。

1.1用户口令设置 (2)4。

1。

2检查是否存在除root之外UID为0的用户 (3)4.1。

3检查多余账户 (3)4。

1.4分配账户 (3)4.1。

5账号锁定 (4)4.1。

6检查账户权限 (5)4。

2认证 (5)4。

2.1远程连接的安全性配置 (5)4。

2。

2限制ssh连接的IP配置 (5)4.2.3用户的umask安全配置 (6)4.2.4查找未授权的SUID/SGID文件 (7)4。

2.5检查任何人都有写权限的目录 (7)4.2.6查找任何人都有写权限的文件 (8)4。

2。

7检查没有属主的文件 (8)4。

2。

8检查异常隐含文件 (9)第5章日志审计 (10)5.1日志 (10)5。

1.1syslog登录事件记录 (10)5.2审计 (10)5.2。

1Syslog。

conf的配置审核 (10)5。

2。

2日志增强 (11)5。

2。

3 ...................................................................................................... s yslog系统事件审计11第6章其他配置操作 (12)6.1系统状态 (12)6.1。

1系统超时注销 (12)6。

2L INUX服务 (12)6.2。

1禁用不必要服务 (12)第7章持续改进 (13)。

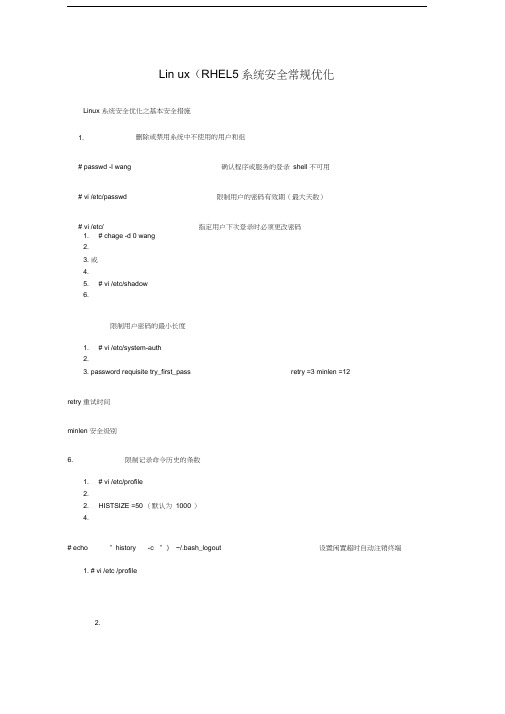

Lin ux(RHEL5系统安全常规优化Linux 系统安全优化之基本安全措施1. 删除或禁用系统中不使用的用户和组# passwd -l wang 确认程序或服务的登录shell 不可用# vi /etc/passwd 限制用户的密码有效期(最大天数)# vi /etc/ 指定用户下次登录时必须更改密码1. # chage -d 0 wang2.3. 或4.5. # vi /etc/shadow6.限制用户密码的最小长度1. # vi /etc/system-auth2.3. password requisite try_first_pass retry =3 minlen =12retry 重试时间minlen 安全级别6. 限制记录命令历史的条数1. # vi /etc/profile2.2. HISTSIZE =50 (默认为1000 )4.# echo “ history -c “ 》~/.bash_logout 设置闲置超时自动注销终端1. # vi /etc /profile2.export TMOUT=600 etc/sudoers 配置文件visudosudo 命令提供一种机制,只需要预先在/etc/sudoers 配置文件中进行授权,即可以允许特定用户以超级用户(或其他普通用户)的身份执行命令,而该用户不需知道root 用户的密码(或其他用户)的密码。

常见语法格式如下:user MACHINE=COMMANDSuser :授权指定用户MACHINE主机:授权用户可以在哪些主机上使用COMMANDS令:授权用户通过sudo调用的命令,多个命令用,分隔/etc/sudoers 文件配置中的用户、主机、命令三个部分均为可以自定义别名进行代替,格式如下1. User_Alias OPERATORS=jerry , tom, tsengyia2.2. Host_Alias MAILSERVERS =smtp , pop4.5. Cmnd_Alias SOFTWARE=/bin/rpm , /usr/bin/yum2. 使用sudo 执行命令sudo -l : 查看当前用过被授权使用的sudo 命令sudo -k : 清除timestamp 时间戳标记,再次使用sudo 命令时需要重新验证密码sudo -v : 重新更新时间戳(必要时系统会再次询问用户密码)案例说明:因系统管理工作繁重,需要将用户账号管理工作交给专门管理组成员负责设立组账号managers ,授权组内的各个成员用户可以添加、删除、更改用户账号( 1 )建立管理组账户managers# groupadd managers2)将管理员账号,如wang 加入managers 组sr/sbin/usermod 4.使用 wang 账号登录,验证是否可以删除他、添加用户 1.# su - wang 2.3.# whoami4. 5. # sudo -l6.7.# sudo /usr/sbin/useradd user18.9. # sudo /usr/sbin/usermod -p“ “ user1 10.11. # sudo /usr/sbin/userdel -r user1 Linux 系统安全优化中使用 sudo 提升执行权限的配置就向大家介绍完了,希望大家已经掌握。

Linux系统安全设置步骤一直以来,许多人认为,Linux系统本身就是很安全的,不需要做太多的安全防护,另外基于Linux系统的防护、杀毒软件目前还较少被大众认知,因而在很多时候,我们安装完linux系统,经常不知道系统本身的安全设置从何做起,有的管理员干脆不做任何设置,或者随便下载安装一个杀毒软件完事,这样的做法基本起不了什么作用。

其实如windows server 2003系统本身也是一样,其系统自身的安全设置如果到位,对于服务器的整体安全是非常关键的。

笔者因为业务的关系,和铁通数据中心有较多的接触,通过对一些不法分子对服务器攻击方式的了解,更是深深体会到这点。

很多时候,安装完操作系统,一些看似随手进行的设置,很可能改变了操作系统的安全命运。

Linux安全配置步骤1. BIOS Security任何系统,给BIOS设置密码都是必须的,以防止其它用户通过在BIOS中改变启动顺序, 用特殊的启动盘启动你的系统.2. 磁盘分区1、如果是新安装系统,对磁盘分区应考虑安全性:1)根目录(/)、用户目录(/home)、临时目录(/tmp)和/var目录应分开到不同的磁盘分区;2)以上各目录所在分区的磁盘空间大小应充分考虑,避免因某些原因造成分区空间用完而导致系统崩溃;2、对于/tmp和/var目录所在分区,大多数情况下不需要有suid属性的程序,所以应为这些分区添加nosuid属性;●方法一:修改/etc/fstab文件,添加nosuid属性字。

例如:/dev/hda2 /tmp ext2 exec,dev,nosuid,rw 0 0●方法二:如果对/etc/fstab文件操作不熟,建议通过linuxconf程序来修改。

*运行linuxconf程序;*选择"File systems"下的"Access local drive";*选择需要修改属性的磁盘分区;*选择"No setuid programs allowed"选项;*根据需要选择其它可选项;*正常退出。

本规范适用于某运营商使用Linux操作系统的设备。

本规范明确了Linux操作系统在安全配置方面的基本要求,适用于所有的安全等级,可作为编制设备入网测试、安全验收、安全检查规范等文档的参考。

LINUX操作系统配置规范目录1 概述2 上架规范2.1 配置iLo管理口2.2 硬盘RAID配置2.3 服务器安装导轨2.4 服务器插线要求3 系统安装3.1 系统版本要求3.2 分区要求3.3 安装包要求3.4 用户要求3.5 时间同步要求3.6 字符集3.7 网卡绑定3.8 配置snmp3.9 连存储的服务器3.10 多路径软件3.11 udev配置(块设备管理、ASM组)3.12 CVE漏洞软件包版本4 补丁4.1 系统补丁(仅供参考)4.2 其他应用补丁(仅供参考)5 主机名、账号和口令安全配置基线5.1 主机命名规范5.2 账号安全控制要求5.3 口令策略配置要求5.4 口令复杂度和密码锁定策略配置要求5.5 口令重复次数限制配置要求5.6 设置登录Banner5.7 设置openssh登陆Banner5.8 Pam的设置5.9 root登录策略的配置要求5.10 root的环境变量基线6 网络与服务安全配置标准6.1 最小化启动服务6.2 最小化xinetd网络服务7 文件与目录安全配置7.1 临时目录权限配置标准7.2 重要文件和目录权限配置标准7.3 umask配置标准7.4 core dump状态7.5 ssh的安全设置7.6 bash历史记录7.7 其他注意事项8 系统Banner的配置9 防病毒软件安装10 ITSM监控agent安装11 内核参数优化12 syslog日志的配置13 重启服务器附件:安全工具1 概述本规范适用于某运营商使用Linux操作系统的设备。

本规范明确了Linux操作系统在安全配置方面的基本要求,适用于所有的安全等级,可作为编制设备入网测试、安全验收、安全检查规范等文档的参考。

Linux系统安全配置与维护第一章:概述1.1 Linux系统的特点1.2 Linux系统安全的重要性1.3 本文的目的和结构第二章:基础安全配置2.1 硬件级安全配置2.1.1 BIOS/UEFI设置2.1.2 启用硬件级别的安全特性2.2 操作系统级安全配置2.2.1 设置登录密码和用户权限2.2.2 配置防火墙2.2.3 定期更新操作系统和软件补丁2.2.4 关闭不必要的服务和端口第三章:网络安全配置3.1 加密通信3.1.1 配置SSL/TLS证书3.1.2 使用VPN进行安全连接3.2 监控网络流量3.2.1 安装和配置网络流量监控工具3.2.2 分析网络流量,检测潜在攻击3.3 防止网络攻击3.3.1 配置网络入侵检测系统3.3.2 设置反垃圾邮件和反恶意软件系统第四章:文件系统安全配置4.1 用户权限管理4.1.1 分配用户权限4.1.2 禁用不必要的特权用户4.2 文件和目录权限设置4.2.1 设置文件的拥有者和权限4.2.2 禁止其他用户访问敏感文件和目录4.3 文件和目录监控4.3.1 配置文件完整性检查工具4.3.2 实时监控文件和目录的变化第五章:日志和审计5.1 配置系统日志5.1.1 使用日志管理工具5.1.2 设置日志保存周期和文件大小5.2 安全审计5.2.1 配置审计规则5.2.2 定期分析和审计系统日志5.3 响应安全事件5.3.1 制定应急响应计划5.3.2 快速响应和处理安全事件第六章:持续性维护6.1 定期备份和恢复6.1.1 设计合理的备份策略6.1.2 定期验证备份数据的完整性6.2 更新和升级6.2.1 定期更新操作系统和软件6.2.2 尽早应用安全补丁6.3 安全培训和意识6.3.1 组织员工参加安全培训6.3.2 增强员工的安全意识和风险意识第七章:异常检测和应急响应7.1 异常检测工具7.1.1 安装和配置入侵检测系统7.1.2 设置异常行为和攻击的检测规则7.2 恶意代码检测和清除7.2.1 使用防病毒软件进行定期扫描7.2.2 分析和清除潜在的恶意代码7.3 安全事件响应7.3.1 制定安全事件响应计划7.3.2 快速隔离和恢复受影响系统第八章:总结与展望8.1 本文总结8.2 Linux系统安全发展趋势8.3 未来的挑战和解决方案通过对Linux系统的安全配置与维护的详细介绍,本文系统地讲述了基础安全配置、网络安全配置、文件系统安全配置、日志和审计、持续性维护、异常检测和应急响应等方面的内容。

LINUX操作系统配置规范Linux操作系统是一种开放源代码的操作系统,相对于其他操作系统,Linux具有较大的灵活性和可定制性。

在实际应用中,为了保证Linux系统的性能和安全性,需要按照一定的规范进行配置。

下面将介绍一些常见的Linux操作系统配置规范。

1.安全性配置:- 禁止使用root账户远程登录,使用普通用户登录系统。

-设置复杂的用户密码,定期修改用户密码。

-安装并启用防火墙,限制网络访问权限。

-安装常用的安全软件,如杀毒软件和入侵检测系统。

-定期更新操作系统和软件包,修复安全漏洞。

2.网络配置:-配置正确的IP地址、子网掩码和网关。

- 禁止使用未加密的传输协议,如Telnet,使用SSH进行远程登录。

- 使用iptables配置防火墙规则,限制网络访问权限。

-配置DNS服务器,加速域名解析。

3.磁盘和文件系统配置:- 对磁盘进行分区,并将关键目录(如/, /usr, /var等)挂载到单独的分区上,以提高系统性能和安全性。

-使用LVM(逻辑卷管理器)对磁盘进行管理,方便动态扩展和迁移。

4.内核参数配置:-调整文件描述符限制,避免文件打开过多导致系统崩溃。

-调整内核参数,优化系统性能,如内存管理、磁盘I/O等参数。

-禁用不必要的内核模块,减少潜在的安全隐患。

5.日志监控与管理:-配置系统日志,记录关键操作和事件。

-定期检查日志文件,及时发现异常情况。

-使用日志分析工具,对日志文件进行分析,提取有用信息。

6.服务配置:-禁止不必要的服务和进程,减少安全风险。

-配置开机自启动的服务,确保系统正常运行。

-设置服务的资源限制,避免资源占用过多导致系统宕机。

7.软件包管理:-使用包管理器安装软件包,避免从源代码编译安装。

-定期更新软件包,修复漏洞和提升性能。

-删除不必要的软件包,减少系统资源占用。

8.工作目录和文件权限:-限制普通用户对系统核心文件的访问权限。

-设置用户家目录的权限,确保用户的私密数据不会被其他用户读取。

Linux(RHEL5)系统安全常规优化一、Linux系统安全优化之基本安全措施1. 删除或禁用系统中不使用的用户和组# passwd -l wang 确认程序或服务的登录shell不可用# vi /etc/passwd 限制用户的密码有效期(最大天数)# vi /etc/ 指定用户下次登录时必须更改密码1.# chage -d 0 wang2.3.或4.5.# vi /etc/shadow6.限制用户密码的最小长度1.# vi /etc/system-auth2.3.password requisite try_first_pass retry=3minlen=12retry 重试时间minlen 安全级别6. 限制记录命令历史的条数1.# vi /etc/profile2.3.HISTSIZE=50(默认为1000)4.# echo “history -c “》 ~/.bash_logout 设置闲置超时自动注销终端1.# vi /etc /profile2.export TMOUT=600etc/sudoers配置文件---------visudosudo命令提供一种机制,只需要预先在/etc/sudoers配置文件中进行授权,即可以允许特定用户以超级用户(或其他普通用户)的身份执行命令,而该用户不需知道root用户的密码(或其他用户)的密码。

常见语法格式如下:user MACHINE=COMMANDSuser:授权指定用户MACHINE主机:授权用户可以在哪些主机上使用COMMANDS命令:授权用户通过sudo调用的命令,多个命令用,分隔/etc/sudoers文件配置中的用户、主机、命令三个部分均为可以自定义别名进行代替,格式如下er_Alias OPERATORS=jerry, tom, tsengyia2.3.Host_Alias MAILSERVERS=smtp , pop4.5.Cmnd_Alias SOFTWARE=/bin/rpm , /usr/bin/yum2.使用sudo执行命令sudo -l :查看当前用过被授权使用的sudo命令sudo -k :清除timestamp时间戳标记,再次使用sudo命令时需要重新验证密码sudo -v :重新更新时间戳(必要时系统会再次询问用户密码)案例说明:因系统管理工作繁重,需要将用户账号管理工作交给专门管理组成员负责设立组账号 managers ,授权组内的各个成员用户可以添加、删除、更改用户账号(1)建立管理组账户 managers# groupadd managers(2)将管理员账号,如wang加入managers组# gpasswd -M managers(3)配置sudo文件,针对managers组开放useradd 、 userdel 等用户管理命令的权限1.# visudo2.3.Cmns_Alias USERADM = /usr/sbin/useradd , /usr/sbin/userdel , /usr/sbin/usermod4.5.%managers localhost = USERADM(4)使用wang账号登录,验证是否可以删除他、添加用户1.# su - wang2.3.# whoami4.5.# sudo -l6.7.# sudo /usr/sbin/useradd user18.9.# sudo /usr/sbin/usermod -p ““ user110.11.# sudo /usr/sbin/userdel -r user1Linux系统安全优化中使用sudo提升执行权限的配置就向大家介绍完了,希望大家已经掌握。

四、Linux系统安全优化之文件1. 合理规划系统分区建议划分为独立分区的目录/boot :大小建议在200M以上。

/home :该目录是用户默认宿主目录所在的上一级文件夹,若服务器用户数量较多,通常无法预知每个用户所使用的磁盘空间大小/var : 该目录用于保存系统日志、运行状态、用户邮箱目录等,文件读写频繁。

占用空间可能会较多/opt : 用于安装服务器的附加应用程序及其他可选工具,方便扩展使用2.通过挂载选项禁止执行set位程序、二进制程序使/var分区中程序文件的执行(x)权限失效,禁止直接执行该分区中二进制程序1.# vi /etc/fstab2.3./dev/sdc1 /var ext3 defaults,noexec 1 24.5.# mount -o remount /var如果想要从文件系统层面禁止文件的suid 或 sgid位权限,将上边的noexec改为nosuid即可3. 锁定不希望更改的系统文件使用 +i 属性锁定service 、passwd、文件(将不能正常添加系统用户)# chattr +i /etc/service /etc/passd /boot/解除/etc/passwd文件的 +i 锁定属性# lsattr /etc/passwd 关闭不必要的系统服务2. 禁止普通用户执行目录中的脚本1.# chmod -R o-rwx /etc/2.3.或4.5.# chmod -R 750 /etc/3. 禁止普通用户执行控制台程序/etc/security/目录下每一文件对应一个系统程序,如果不希望普通用户调用这些控制台程序,可以将对应的配置文件移除1.# cd /etc/security/2.3.# tar jcpvf /etc/ poweroff halt reboot - - remove4. 去除程序文件中非必需的set-uid 或 set-gid 附加权限查找系统中设置了set-uid或set-gid权限的文件,并结合–exec 选项显示这些文件的详细权限属性# find / -type f perm +6000 -exec ls -lh { } \ ;去掉程序文件的suid/sgid位权限# chmod a-s /tmp/编写shell脚本,检查系统中新增加的带有suid或者sgid位权限的程序文件(1)在系统处于干净状态时,建立合法suid/sgid文件的列表,作为是否有新增可疑suid文件的比较依据1.# find / -type f -prem +6000 > /etc/sfilelist2.3.# chmod 600 /etc/sfilelist(2)建立chksfile脚本文件,与sfilelist比较,输出新增的带suid/sgid属性的文件1.# vi /usr/sbin/chksfile2.3.#!/bin/bash4.5.OLD_LIST=/etc/sfilelist6.7.for i in ` find / -type -prem +6000 `8.9.do10.11.grep -F “$i” $OLD_LIST > /dev/null12.13.[ $? -ne 0 ] && ls -lh $i14.15.done16.17.# chmod 700 /usr/bin/chkfile(3)执行chkfile脚本,检查是否有新增suid/sgid文件# cp /bin/touch /bin/mytouch 调整BIOS引导设置将第一优先引导设备设为当前系统所在硬盘,其他引导设置为Disabled.为BIOS设置管理员密码,安全级别调整为setup2. 防止用户通过Ctrl+Alt_Del热键重启系统1.# vi /etc/inittab2.# ca : :ctrlaltdel :/sbin/shutdown -t3 -r now 即时禁止普通用户登录# touch /etc/nologin 控制服务器开放的tty终端# vi /etc/inittab1. 控制允许root用户登录的tty终端# vi /etc/securetty1. 更改系统登录提示,隐藏内核版本信息通过修改/etc/issue、/etc/文件(分别对应本地登录、网络登录)1.# vi /etc/issue2.3.Welcome to server4.5.# cp -f /etc/issue /etc/2. 使用pam_access认证控制用户登录地点Pam_access认证读取/etc/security/配置文件,该文件由权限、用户、来源,组成,用冒号进行分隔权限:加号 + 或减号 - ,分别表示允许、拒绝用户:用户名部分,多个用户名用空格分开,组使用@组名的形式表示。

ALL表示所有用户来源:表示用户从哪个终端或远程主机登录,多个来源地点用空格分开例:禁止除了root以外的用户从tty1终端登录系统1.# vi /etc/login //在PAM配置文件login中添加认证支持2.3.account required4.5.# vi /etc/security/6.7.- : ALL EXCEPT root : tty1例:禁止root用户从、网络中远程登录1.# vi /etc/sshd //在PAM配置文件sshd中添加认证支持2.3.account required4.5.# vi /etc/security/6.7.- : root :Linux系统安全优化中引导和登录安全优化开关机安全控制的配置就向大家介绍完了,希望大家已经掌握。

如果读者还想学习更多的有关Linux系统安全优化的内容可以参考之前与大家一起分享的配置方法。