入侵检测技术与实例共66页文档

- 格式:ppt

- 大小:8.15 MB

- 文档页数:66

漏洞扫描攻击目录漏洞扫描攻击 (1)一、漏洞扫描的基本原理 (1)漏洞扫描的基本原理 (1)二、漏洞扫描工具的使用(XSCAN) (2)1)参数设置 (2)2)开始扫描 (9)3)扫描结果 (9)三、漏洞扫描工具的编写 (12)1.工具简述 (12)2.工具展示 (13)3.具体实现及代码[1] (13)四、如何防范漏洞扫描攻击 (13)1.概述 (13)2.漏洞补救的形式主要有两种 (14)i.自身补救 (14)ii.借助补救 (14)3.一个完整的企业网络漏洞解决方案应该具备以下要素 (15)1)企业健全的漏洞管理机制 (15)2)减少权限,降低人为因素带来的风险 (16)3)全面提升系统安全漏洞安全审计和管理工作 (17)4)满足合规性需求 (17)五、附录 (17)一、漏洞扫描的基本原理漏洞扫描的基本原理漏洞扫描是指基于漏洞数据库,通过扫描等手段对指定的远程或者本地计算机系统的安全脆弱性进行检测,发现可利用的漏洞的一种安全检测(渗透攻击)行为。

漏洞扫描技术是一类重要的网络安全技术。

它和防火墙、入侵检测系统互相配合,能够有效提高网络的安全性。

通过对网络的扫描,网络管理员能了解网络的安全设置和运行的应用服务,及时发现安全漏洞,客观评估网络风险等级。

网络管理员能根据扫描的结果更正网络安全漏洞和系统中的错误设置,在黑客攻击前进行防范。

如果说防火墙和网络监视系统是被动的防御手段,那么安全扫描就是一种主动的防范措施,能有效避免黑客攻击行为,做到防患于未然。

漏洞扫描可以划分为ping扫描、端口扫描、OS探测、脆弱点探测、防火墙扫描五种主要技术,每种技术实现的目标和运用的原理各不相同。

按照TCP/IP协议簇的结构,ping扫描工作在互联网络层:端口扫描、防火墙探测工作在传输层;0S探测、脆弱点探测工作在互联网络层、传输层、应用层。

ping扫描确定目标主机的IP地址,端口扫描探测目标主机所开放的端口,然后基于端口扫描的结果,进行OS探测和脆弱点扫描。

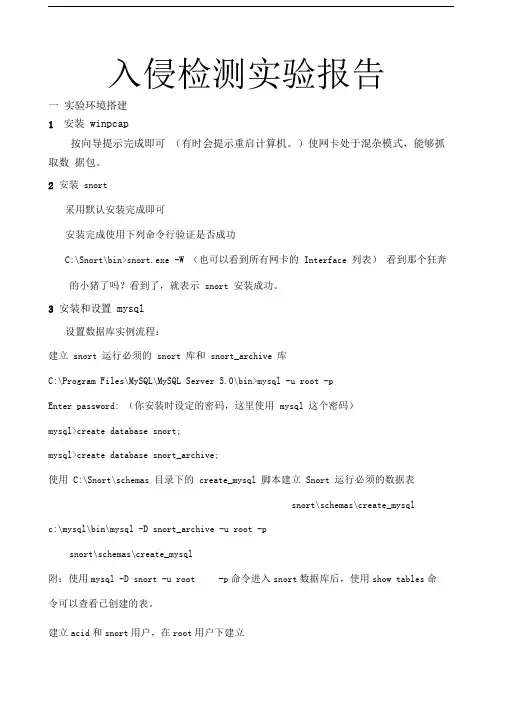

入侵检测实验报告一实验环境搭建1安装winpcap按向导提示完成即可(有时会提示重启计算机。

)使网卡处于混杂模式,能够抓取数据包。

2安装snort采用默认安装完成即可安装完成使用下列命令行验证是否成功C:\Snort\bin>snort.exe -W (也可以看到所有网卡的Interface 列表)看到那个狂奔的小猪了吗?看到了,就表示snort 安装成功。

3安装和设置mysql设置数据库实例流程:建立snort 运行必须的snort 库和snort_archive 库C:\Program Files\MySQL\MySQL Server 5.0\bin>mysql -u root -pEnter password: (你安装时设定的密码,这里使用mysql 这个密码)mysql>create database snort;mysql>create database snort_archive;使用C:\Snort\schemas 目录下的create_mysql 脚本建立Snort 运行必须的数据表snort\schemas\create_mysqlc:\mysql\bin\mysql -D snort_archive -u root -psnort\schemas\create_mysql附:使用mysql -D snort -u root -p命令进入snort数据库后,使用show tables命令可以查看已创建的表。

建立acid和snort用户,在root用户下建立mysql> grant usage on *.* to "acid"@"localhost" identified by "acidtest"; mysql> grant usage on *.* to "snort"@"localhost" identified by "snorttest"; 为acid用户和snort用户分配相关权限mysql> grant select,insert,update,delete,create,alter on snort .* to"snort"@"localhost";mysql> grant select,insert,update,delete,create,alter on snort .* to"acid"@"localhost";mysql> grant select,insert,update,delete,create,alter on snort_archive "acid"@"localhost";mysql> grant select,insert,update,delete,create,alter on snort_archive "snort"@"localhost";4测试snort启动snor tc:\snort\bin>snort -c "c:\snort\etc\snort.conf" -l "c:\snort\logs" -i 2 -d5安装虚拟机安装成功如下Ping 通表示虚拟机和主机能够正常通信。

现在假设出于某种原因我决定要侵入你的网络。

我将从哪里开始呢?首先,我要尽可能地收集你的网络信息,这可以通过一系列程序完成,如whois、dig、nslookup、tracert,还可以使用一些在Internet上公开的信息。

假设通过这些操作,我发现你的网络中有一小部分没有被防火墙所保护。

然后,通过执行端口扫描,我注意到有许多机器的135、139、389和445端口都是开放的。

445端口是Win2K的一个致命后门。

在Win2K中,SMB(Server Message Block,用于文件和打印共享服务)除了基于NBT(NetBIOS over TCP/IP,使用端口137, UDP端口138 和TCP端口139来实现基于TCP/IP的NETBIOS网际互联)的实现,还有直接通过445端口实现。

如果win2000服务器允许NBT, 那么UDP端口137, 138, TCP 端口139, 445将开放。

如果NBT 被禁止, 那么只有445端口开放。

445端口的使用方式有以下2种:#当Win2K在允许NBT情况下作为客户端连接SMB服务器时,它会同时尝试连接139和445端口,如果445端口有响应,那么就发送TCP RST包给139端口断开连接,以455端口通讯来继续;当445端口无响应时,才使用139端口。

#当Win2K在禁止NBT情况下作为客户端来连接SMB服务器时,那么它只会尝试连接445端口,如果无响应,那么连接失败。

现在继续我的发现假设。

我还注意到许多机器的端口80和443也是开放的,这可能是一个IIS 5 Web服务器。

Ok,我做了以上的窥视工作,你能检测到我的活动吗?下面来分析一下。

首先,发生了端口扫描,在扫描的过程中,你应该注意到网络的通信量有一个突然的增加。

端口扫描通常表现为持续数分钟的稳定的通信量增加,时间的长短取决于扫描端口的多少。

如何发现网络通信量的突然增加呢?有许多程序都可以完成这个功能,以下介绍3种Win2K内置方法:方法一在Win2K中,可以启动“性能”程序,创建一个预设定流量限制的性能警报信息。

入侵排查项目案例范文一、背景介绍入侵排查是指对计算机系统或网络进行全面的检测和分析,以发现潜在的入侵威胁和漏洞,并采取相应的措施加以防范。

本文将通过列举一些入侵排查项目案例,以帮助读者了解入侵排查的具体实施过程和方法。

二、入侵排查项目案例1. 系统日志分析入侵排查的第一步是对系统日志进行分析,以查找异常登录、错误操作和异常访问等痕迹。

通过分析日志,可以发现是否存在未授权的访问、异常的操作行为等。

2. 漏洞扫描漏洞扫描是通过使用专门的扫描工具对系统或网络进行扫描,以发现系统中存在的漏洞。

通过扫描结果,可以及时修补漏洞,以防止黑客利用漏洞进行入侵。

3. 弱密码检测弱密码是黑客入侵的一大漏洞,因此在入侵排查中需要对系统中的用户密码进行检测。

通过使用密码破解工具或弱密码库,可以发现系统中使用弱密码的用户,并及时提醒用户修改密码。

4. 网络流量分析通过对网络流量进行分析,可以发现是否存在异常的流量模式、访问来源和目的地等。

通过分析流量数据,可以及时发现是否有黑客正在进行恶意的网络攻击。

5. 恶意代码检测恶意代码是黑客入侵的常见手段,入侵排查中需要对系统中的文件进行检测,以发现是否存在恶意代码。

通过使用杀毒软件或恶意代码分析工具,可以及时发现并清除恶意代码。

6. 系统漏洞修补在入侵排查过程中,发现系统中存在的漏洞需要及时修补。

通过使用补丁管理工具或系统更新,可以对系统中的漏洞进行修补,以增强系统的安全性。

7. 访问控制审计访问控制是保护系统安全的重要手段之一,入侵排查中需要对系统的访问控制进行审计。

通过审计日志和权限管理工具,可以发现是否有未授权的用户访问系统,以及是否存在权限滥用的情况。

8. 硬件设备检查入侵排查还包括对硬件设备的检查,以发现是否存在异常的硬件设备或硬件故障。

通过检查硬件设备的工作状态和配置,可以及时发现并解决潜在的硬件问题。

9. 数据备份与恢复在入侵排查中,还需要对系统中的重要数据进行备份,以防止数据丢失。