➢网络中存在的安全威胁

特洛伊木马

黑客攻击

后门、隐蔽通道 计算机病毒

信息丢失、 篡改、销毁

网络

逻辑炸弹

蠕虫

ppt精选版

拒绝服务攻击 内部、外部泄密 3

一、网络攻击步骤

➢典型攻击步骤

预攻击探测

收集信息,如OS类型,提供的服务端口

发现漏洞,采取攻击行为

破解口令文件,或利用缓存溢出漏洞

获得攻击目标的控制权系统

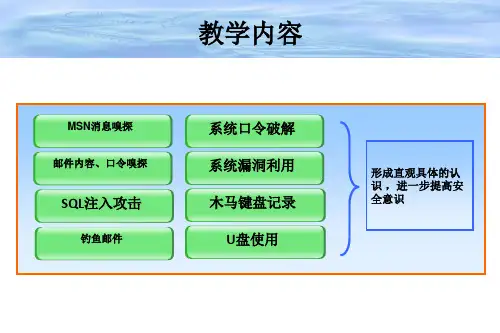

第五章 常见的网络攻击与防范

➢网络攻击步骤 ➢预攻击探测 ➢漏洞扫描(综合扫描) ➢木马攻击 ➢拒绝服务攻击 ➢欺骗攻击 ➢蠕虫病毒攻击 ➢其他攻击

ppt精选版

1

一、网络攻击步骤

➢网络安全威胁国家基础设施

控制

广播

通讯

因特网

信息对抗的威胁在增加 电力 交通

医疗

工业 金融

ppt精选版

2

一、网络攻击步骤

优点:这种技术可以用来穿透防火墙 缺点:慢,有些ftp server禁止这种特性

ppt精选版

23

二、预攻击探测

UDP ICMP端口不可达扫描

利用UDP协议(主机扫描?) 原理

✓开放的UDP端口并不需要送回ACK包,而关闭的端口也 不要求送回错误包,所以利用UDP包进行扫描非常困难 ✓有些协议栈实现的时候,对于关闭的UDP端口,会送回 一个ICMP Port Unreach错误 缺点 ✓速度慢,而且UDP包和ICMP包都不是可靠的 ✓需要root权限,才能读取ICMP Port Unreach消息 一个应用例子 ✓Solaris的rpcbind端口(UDP)位于32770之上,这时可以 通过这种技术来探测

消除痕迹

www 攻击 自动探测扫描