32个算法介绍

- 格式:docx

- 大小:20.83 KB

- 文档页数:7

计算机科学中最重要的32个算法奥地利符号计算研究所(Research Institute for Symbolic Computation,简称RISC 做了一个调查,投票选出32个最重要的算法:1.A* 搜索算法——图形搜索算法,从给定起点到给定终点计算出路径。

其中使用了一种启发式的估算,为每个节点估算通过该节点的最佳路径,并以之为各个地点排定次序。

算法以得到的次序访问这些节点。

因此, A*搜索算法是最佳优先搜索的范例。

2.集束搜索(又名定向搜索,Beam Search——最佳优先搜索算法的优化。

使用启发式函数评估它检查的每个节点的能力。

不过,集束搜索只能在每个深度中发现最前面的m个最符合条件的节点,m是固定数字——集束的宽度。

3.二分查找(Binary Search——在线性数组中找特定值的算法,每个步骤去掉一半不符合要求的数据。

4.分支界定算法(Branch and Bound——在多种最优化问题中寻找特定最优化解决方案的算法,特别是针对离散、组合的最优化。

5.Buchberger算法——一种数学算法,可将其视为针对单变量最大公约数求解的欧几里得算法和线性系统中高斯消元法的泛化。

6.数据压缩——采取特定编码方案,使用更少的字节数(或是其他信息承载单元对信息编码的过程,又叫来源编码。

7.Diffie-Hellman密钥交换算法——一种加密协议,允许双方在事先不了解对方的情况下,在不安全的通信信道中,共同建立共享密钥。

该密钥以后可与一个对称密码一起,加密后续通讯。

8.Dijkstra算法——针对没有负值权重边的有向图,计算其中的单一起点最短算法。

9.离散微分算法(Discrete differentiation10.动态规划算法(Dynamic Programming——展示互相覆盖的子问题和最优子架构算法11.欧几里得算法(Euclidean algorithm——计算两个整数的最大公约数。

crc32算法c语言摘要:1.算法介绍a.CRC32的背景和起源b.CRC32的作用和应用场景2.CRC32算法原理a.CRC32的编码方式b.CRC32的计算方法c.CRC32的校验过程3.CRC32在C语言中的实现a.CRC32的C语言函数b.CRC32的计算示例4.CRC32算法的优缺点a.CRC32的优点b.CRC32的缺点5.总结正文:CRC32算法是一种广泛应用于数据校验的编码方式,它的全称是循环冗余校验32位,起源于CRC(Cyclic Redundancy Check,循环冗余校验)算法。

CRC32主要用于检测数据传输或存储中的错误,确保数据的正确性和完整性。

CRC32算法的原理是基于二进制多项式除法,其计算过程是将需要校验的数据用二进制表示,然后用一个生成多项式去除这个二进制数据。

这里的生成多项式是一个32位的二进制数,它决定了CRC32算法的编码方式。

计算过程中,得到的余数就是校验码,可以附加在原始数据后面进行传输或存储。

在接收端,使用相同的生成多项式和计算方法,对收到的数据进行CRC32校验,如果计算出的校验码与接收到的校验码相同,说明数据传输或存储正确,否则就存在错误。

在C语言中,我们可以通过编写代码实现CRC32算法。

以下是一个简单的CRC32计算函数示例:```cunsigned int crc32(unsigned char *data, int length) {unsigned int crc = 0xFFFFFFFF;for (int i = 0; i < length; i++) {crc ^= (unsigned int)data[i];for (int j = 0; j < 8; j++) {if (crc & 0x00000001) {crc = (crc >> 1) ^ 0xA8000001;} else {crc >>= 1;}}}return ~crc;}```该函数接受一个字节数组和数组长度作为输入参数,计算出对应的CRC32校验码。

crc32算法与示例CRC32算法是一种常用的校验算法,它可以用来验证数据的完整性。

本文将介绍CRC32算法的原理和示例,帮助读者理解并应用这一算法。

一、CRC32算法概述CRC32算法是循环冗余校验(Cyclic Redundancy Check)的一种变种。

它通过对数据进行多项式除法运算,得到一个32位的校验值。

这个校验值可以用来验证数据在传输或存储过程中是否发生了错误。

二、CRC32算法原理CRC32算法的核心思想是将数据看成一个二进制数,然后通过除法运算得到校验值。

具体步骤如下:1.选择一个32位的生成多项式,通常取0x04C11DB7。

2.将数据看成一个二进制数,按照最高位在前的顺序排列。

3.在数据的最高位补32个0,得到一个新的二进制数。

4.用生成多项式除以这个新的二进制数,得到余数。

5.将余数作为校验值。

三、CRC32算法示例为了更好地理解CRC32算法,下面举一个简单的示例。

假设我们要发送一个包含4个字节的数据:0x01 0x02 0x03 0x04。

1.我们首先选择生成多项式0x04C11DB7。

2.将数据看成一个二进制数,按照最高位在前的顺序排列得到:00000001 00000010 00000011 00000100。

3.在数据的最高位补32个0,得到一个新的二进制数:00000000 00000000 00000000 00000001 00000000 00000010 00000011 00000100。

4.用生成多项式0x04C11DB7除以这个新的二进制数,得到余数为0x0C9F 0x9C3B。

5.将余数0x0C9F 0x9C3B作为校验值。

因此,经过CRC32算法计算,数据0x01 0x02 0x03 0x04的校验值为0x0C9F 0x9C3B。

四、CRC32算法应用举例CRC32算法广泛应用于数据传输和存储的过程中,用于验证数据的完整性。

例如,在网络传输中,发送方可以通过计算数据的CRC32值,将其附加在数据后面一起发送。

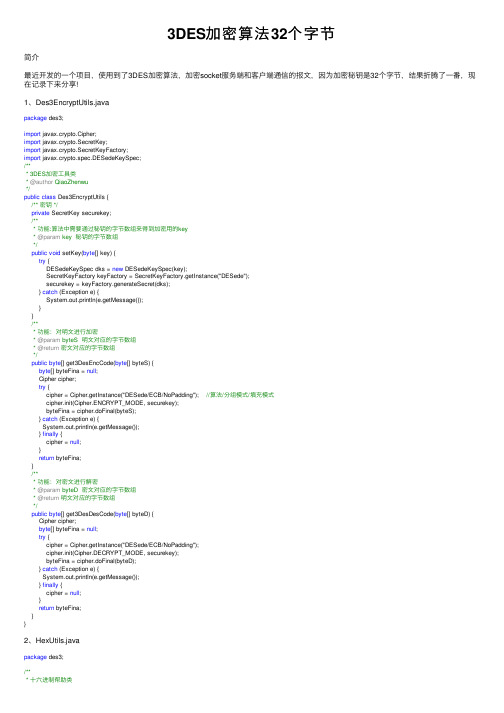

3DES加密算法32个字节简介最近开发的⼀个项⽬,使⽤到了3DES加密算法,加密socket服务端和客户端通信的报⽂,因为加密秘钥是32个字节,结果折腾了⼀番,现在记录下来分享!1、Des3EncryptUtils.javapackage des3;import javax.crypto.Cipher;import javax.crypto.SecretKey;import javax.crypto.SecretKeyFactory;import javax.crypto.spec.DESedeKeySpec;/*** 3DES加密⼯具类* @author QiaoZhenwu*/public class Des3EncryptUtils {/** 密钥 */private SecretKey securekey;/*** 功能:算法中需要通过秘钥的字节数组来得到加密⽤的key* @param key 秘钥的字节数组*/public void setKey(byte[] key) {try {DESedeKeySpec dks = new DESedeKeySpec(key);SecretKeyFactory keyFactory = SecretKeyFactory.getInstance("DESede");securekey = keyFactory.generateSecret(dks);} catch (Exception e) {System.out.println(e.getMessage());}}/*** 功能:对明⽂进⾏加密* @param byteS 明⽂对应的字节数组* @return密⽂对应的字节数组*/public byte[] get3DesEncCode(byte[] byteS) {byte[] byteFina = null;Cipher cipher;try {cipher = Cipher.getInstance("DESede/ECB/NoPadding"); //算法/分组模式/填充模式cipher.init(Cipher.ENCRYPT_MODE, securekey);byteFina = cipher.doFinal(byteS);} catch (Exception e) {System.out.println(e.getMessage());} finally {cipher = null;}return byteFina;}/*** 功能:对密⽂进⾏解密* @param byteD 密⽂对应的字节数组* @return明⽂对应的字节数组*/public byte[] get3DesDesCode(byte[] byteD) {Cipher cipher;byte[] byteFina = null;try {cipher = Cipher.getInstance("DESede/ECB/NoPadding");cipher.init(Cipher.DECRYPT_MODE, securekey);byteFina = cipher.doFinal(byteD);} catch (Exception e) {System.out.println(e.getMessage());} finally {cipher = null;}return byteFina;}}2、HexUtils.javapackage des3;/*** ⼗六进制帮助类* @author jacky*/public class HexUtils {/** 转换数据 */private static final char[] HEXDIGITS = { '0', '1', '2', '3', '4', '5', '6', '7', '8', '9', 'A', 'B', 'C', 'D', 'E', 'F' }; /*** toString(控制长度的将byte[]的转换为相应的⼗六进制String表⽰)*/public static String toString(byte[] ba, int offset, int length) {char[] buf = new char[length * 2];int j = 0;int k;for (int i = offset; i < offset + length; i++) {k = ba[i];buf[j++] = HEXDIGITS[(k >>> 4) & 0x0F];buf[j++] = HEXDIGITS[k & 0x0F];}return new String(buf);}/*** 功能:将byte[]的转换为相应的⼗六进制字符串* @param ba 字节数组* @return⼗六进制字符串*/public static String toString(byte[] ba) {return toString(ba, 0, ba.length);}/*** 功能:将⼗六进制字符串转换为字节数组* @param hex ⼗六进制字符串* @return字节数组*/public static byte[] fromString(String hex) {int len = hex.length();byte[] buf = new byte[(len + 1) / 2];int i = 0;int j = 0;if ((len % 2) == 1) {buf[j++] = (byte) fromDigit(hex.charAt(i++));}while (i < len) {buf[j++] = (byte) ((fromDigit(hex.charAt(i++)) << 4) | fromDigit(hex.charAt(i++)));}return buf;}/*** fromDigit(将⼗六进制的char转换为⼗进制的int值)*/public static int fromDigit(char ch) {if (ch >= '0' && ch <= '9') {return ch - '0';}if (ch >= 'A' && ch <= 'F') {return ch - 'A' + 10;}if (ch >= 'a' && ch <= 'f') {return ch - 'a' + 10;}throw new IllegalArgumentException("invalid hex digit '" + ch + "'");}}3、Des3Utils.javapackage des3;/*** 3DES加解密主类,加解密调⽤内部的⽅法* @author QiaoZhenwu**/public class Des3Utils {/*** dec:(解密).* @param key 密钥* @param content 密⽂内容 16位* @return返回结果:String*/public static String decryption(String key, String content) {Des3EncryptUtils des = new Des3EncryptUtils();String enKey = "";//最终解密秘钥 48位String enContent = "";//解密内容if(key.length() <= 32){enKey = (key + key).substring(0, 48);}else if(key.length() >= 48){enKey = key.substring(0, 48);}if(content.length() == 16){enContent = content;}else{if(content.length() > 16){throw new RuntimeException("the encrypt content length more than 16");}else if(content.length() < 16){throw new RuntimeException("the encrypt content length less than 16");}}des.setKey(enKey.getBytes());byte[] get3DesDesCode = des.get3DesDesCode(HexUtils.fromString(enContent));return HexUtils.toString(get3DesDesCode).trim();}/*** dec:(加密).* @param key 密钥* @param content 明⽂内容为16位⼗六进制字符串* @return返回结果:String*/public static String encryption(String key, String content) {Des3EncryptUtils des = new Des3EncryptUtils();String enKey = "";//最终加密秘钥48位String enContent = "";//加密内容if(key.length() <= 32){enKey = (key + key).substring(0, 48);}else if(key.length() >= 48){enKey = key.substring(0, 48);}if(content.length() == 16){enContent = content;}else{if(content.length() > 16){throw new RuntimeException("the encrypt content length more than 16");}else if(content.length() < 16){throw new RuntimeException("the encrypt content length less than 16");}}des.setKey(enKey.getBytes());byte[] bye = des.get3DesEncCode(HexUtils.fromString(enContent));return HexUtils.toString(bye).trim();}public static void main(String[] args) {String str = encryption("12345678123456781234567812345678", "06111111FFFFFFFF"); System.out.println("加密后的密⽂为====="+str);}}。

下面是一些比较重要的算法,原文罗列了32个,但我觉得有很多是数论里的或是比较生僻的,和计算机的不相干,所以没有选取。

下面的这些,有的我们经常在用,有的基本不用。

有的很常见,有的很偏。

不过了解一下也是好事。

也欢迎你留下你觉得有意义的算法。

(注:本篇文章并非翻译,其中的算法描述大部份摘自Wikipedia,因为维基百科描述的很专业了)1A*搜寻算法俗称A星算法。

这是一种在图形平面上,有多个节点的路径,求出最低通过成本的算法。

常用于游戏中的NPC的移动计算,或线上游戏的BOT的移动计算上。

该算法像Dijkstra算法一样,可以找到一条最短路径;也像BFS一样,进行启发式的搜索。

2Beam Search束搜索(beam search) 方法是解决优化问题的一种启发式方法,它是在分枝定界方法基础上发展起来的,它使用启发式方法估计k 个最好的路径,仅从这k 个路径出发向下搜索,即每一层只有满意的结点会被保留,其它的结点则被永久抛弃,从而比分枝定界法能大大节省运行时间。

束搜索于20 世纪70 年代中期首先被应用于人工智能领域,1976 年Lowerre 在其称为HARPY的语音识别系统中第一次使用了束搜索方法,他的目标是并行地搜索几个潜在的最优决策路径以减少回溯,并快速地获得一个解。

3二分取中查找算法一种在有序数组中查找某一特定元素的搜索算法。

搜素过程从数组的中间元素开始,如果中间元素正好是要查找的元素,则搜素过程结束;如果某一特定元素大于或者小于中间元素,则在数组大于或小于中间元素的那一半中查找,而且跟开始一样从中间元素开始比较。

这种搜索算法每一次比较都使搜索范围缩小一半。

4Branch and bound分支定界(branch and bound) 算法是一种在问题的解空间树上搜索问题的解的方法。

但与回溯算法不同,分支定界算法采用广度优先或最小耗费优先的方法搜索解空间树,并且,在分支定界算法中,每一个活结点只有一次机会成为扩展结点。

什么是CRC-32算法CRC是什么东西呢?其实我们⼤家都不应该会对它陌⽣,回忆⼀下?你⽤过RAR和ZIP等压缩软件吗?它们是不是常常会给你⼀个恼⼈的“CRC校验错误”信息呢?我想你应该明⽩了吧,CRC就是块数据的计算值,它的全称是“Cyclic Redundancy Check”,中⽂名是“循环冗余码”,“CRC校验”就是“循环冗余校验”。

CRC有什么⽤呢?它的应⽤范围很⼴泛,最常见的就是在⽹络传输中进⾏信息的校对。

其实我们⼤可以把它应⽤到软件保护中去,因为它的计算是⾮常⾮常⾮常严格的。

严格到什么程度呢?你的程序只要被改动了⼀个字节(甚⾄只是⼤⼩写的改动),它的值就会跟原来的不同。

所以只要给你的“原”程序计算好CRC值,储存在某个地⽅,然后在程序中随机地再对⽂件进⾏CRC校验,接着跟第⼀次⽣成并保存好的CRC值进⾏⽐较,如果相等的话就说明你的程序没有被修改/破解过,如果不等的话,那么很可能你的程序遭到了病毒的感染,或者被Cracker⽤16进制⼯具暴⼒破解过了。

CRC的原理。

由于CRC实现起来有⼀定的难度,所以具体怎样⽤它来保护⽂件,留待下⼀节再讲。

⾸先看两个式⼦:式⼀:9 / 3 = 3 (余数 = 0)式⼆:(9 + 2 ) / 3 = 3 (余数 = 2)除法运算就是将被减数重复地减去除数X次,然后留下余数,所以上⾯的两个式⼦可以⽤⼆进制计算为:式⼀:1001 --> 90011 - --> 3---------0110 --> 60011 - --> 3---------0011 --> 30011 - --> 3---------0000 --> 0,余数⼀共减了3次,所以商是3,⽽最后⼀次减出来的结果是0,所以余数为0式⼆:1011 --> 110011 - --> 3---------1000 --> 80011 - --> 3---------0101 --> 50011 - --> 3---------0010 --> 2,余数⼀共减了3次,所以商是3,⽽最后⼀次减出来的结果是2,所以余数为2。

crc32算法与示例CRC32算法是一种常用的循环冗余校验算法,用于数据的完整性校验。

它通过生成一个32位的校验码,可以在数据传输过程中检测出数据是否被篡改。

本文将介绍CRC32算法的原理和示例。

一、CRC32算法的原理CRC32算法是基于多项式除法的思想,它将待校验数据看作一个多项式,通过除法运算得到余数作为校验码。

具体步骤如下:1. 初始化CRC寄存器为全1,表示一个全1的二进制数。

2. 从高位到低位依次处理每个数据位。

3. 如果当前数据位为1,将CRC寄存器与一个预设的固定值(生成多项式)进行异或运算。

4. 将CRC寄存器向右移一位,丢弃最低位,并将新的最高位补充为0。

5. 重复第2步到第4步,直到处理完所有的数据位。

6. 得到的CRC寄存器的值就是校验码。

二、CRC32算法的示例为了更好地理解CRC32算法,我们以一个简单的示例进行说明。

假设我们要传输一个8位的数据,为了保证数据的完整性,我们使用CRC32算法进行校验。

1. 假设我们要传输的数据为10101100。

2. 我们选择的生成多项式为CRC32_POLYNOMIAL = 0xEDB88320(十六进制表示)。

3. 初始化CRC寄存器为全1,即CRC = 0xFFFFFFFF。

4. 从高位到低位依次处理每个数据位。

- 处理第一个数据位1:- 将CRC寄存器与生成多项式进行异或运算:CRC = CRC ^ CRC32_POLYNOMIAL = 0xFFFFFFFF ^ 0xEDB88320 = 0x3D5CDD04。

- 将CRC寄存器向右移一位,丢弃最低位,并将新的最高位补充为0:CRC = 0x9AE6EE82。

- 处理第二个数据位0:- 将CRC寄存器向右移一位,丢弃最低位,并将新的最高位补充为0:CRC = 0x4D737741。

- 处理第三个数据位1:- 将CRC寄存器与生成多项式进行异或运算:CRC = CRC ^ CRC32_POLYNOMIAL = 0x4D737741 ^ 0xEDB88320 = 0xB1E6D063。

整理了32个在数学建模比赛中常用的模型算法下载提示:该文档是本店铺精心编制而成的,希望大家下载后,能够帮助大家解决实际问题。

文档下载后可定制修改,请根据实际需要进行调整和使用,谢谢!本店铺为大家提供各种类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by this editor. I hope that after you download it, it can help you solve practical problems. The document can be customized and modified after downloading, please adjust and use it according to actual needs, thank you! In addition, this shop provides you with various types of practical materials, such as educational essays, diary appreciation, sentence excerpts, ancient poems, classic articles, topic composition, work summary, word parsing, copy excerpts, other materials and so on, want to know different data formats and writing methods, please pay attention!32个在数学建模比赛中常用的模型算法数学建模比赛是国内高校中一项非常热门的比赛形式,除了考察学生对数学知识的掌握程度,更重要的是考验学生的实践能力和创新思维。

引言:随着技术的发展,群体智能算法正在成为解决复杂问题的有效方法之一。

群体智能算法是一类借鉴自然界群体行为的启发式优化算法,通过多个个体的相互协作与竞争,来求解复杂问题。

本文将介绍常见的群体智能算法,并对其原理、应用、优缺点进行详细阐述,以期帮助读者更好地理解和应用这些算法。

概述:群体智能算法的主要特点是通过模拟群体中个体的行为进行求解。

这种算法中个体之间通过信息交流、竞争和合作等方式实现问题的优化。

常见的群体智能算法包括遗传算法、粒子群优化算法、蚁群算法、人工鱼群算法和蜂群算法等。

下面将对这些算法的原理、应用以及优缺点进行详细介绍。

正文:一、遗传算法1.原理:遗传算法是一种通过模拟自然界的生物进化过程来优化问题的方法。

它通过染色体编码个体,利用交叉、变异等操作新的个体,并通过适应度函数评估个体的适应度。

然后,根据适应度选择优秀个体进行下一代的繁衍。

2.应用:遗传算法广泛应用于优化问题的求解,如函数优化、机器学习、图像处理等领域。

3.优缺点:优点:全局搜索能力强,易于并行化实现。

缺点:对问题的描述要求高,需要预先设定好适应度函数和编码方式。

二、粒子群优化算法1.原理:粒子群优化算法模拟鸟群或鱼群中的群体协作行为。

每个粒子代表一个潜在解,通过追随当前最优个体和个体之间的信息交流,来寻找最优解。

2.应用:粒子群优化算法广泛应用于连续优化问题的求解,例如参数优化、神经网络训练等。

3.优缺点:优点:收敛速度快,易于实现。

缺点:容易陷入局部最优。

三、蚁群算法1.原理:蚁群算法模拟蚂蚁在寻找食物时的行为。

蚂蚁通过信息素的释放和感知,选择路径并与其他蚂蚁相互交流,最终找到最短路径。

2.应用:蚁群算法广泛应用于路径规划、调度问题等领域。

3.优缺点:优点:适用于离散问题,具有较好的全局搜索能力。

缺点:参数设置较为复杂,易于陷入局部最优。

四、人工鱼群算法1.原理:人工鱼群算法模拟鱼群觅食的行为。

每个鱼代表一个潜在解,通过觅食、追随和扩散等行为寻找最优解。

加密算法 32位 c

加密算法 32 位是一个相对较短的密钥长度,可能会影响安全性。

不过,仍有一些适用于 32 位的加密算法可供使用。

以下是其中的几个示例:

1. XOR 加密算法:这是一种简单的加密算法,通过将明文与一个密钥进行异或操作来生成密文。

由于 XOR 加密算法的密钥长度较短,因此安全性较低,但仍然可以用于一些简单的加密需求。

2. Caesar 加密算法:这是一种简单的替换式密码,通过将明文中的每个字符移动到字母表中固定数量的位置来生成密文。

Caesar 加密算法的密钥长度也可以相对较短,但安全性也不高。

3. Vigenere 加密算法:这是一种变体的替换式密码,通过将明文中的每个字符与一个密钥中的对应字符进行运算来生成密文。

Vigenere 加密算法的密钥长度可以相对较长,以提高安全性。

需要注意的是,这些加密算法的安全性都不高,因为它们都存在一些弱点。

如果需要更强大的加密算法,建议使用更长的密钥长度和更复杂的算法,例如 AES 或 RSA。

32个算法介绍

A* 搜索算法——图形搜索算法,从给定起点到给定终点计算出路径。

其中使用了一种启发式的

估算,为每个节点估算通过该节点的最佳路径,并以之

为各个地点排定次序。

算法以得到的次序访问这些节点。

因此,A*搜索算法是最佳优先搜索的范例。

集束搜索(又名定向搜索,Beam Search)

——最佳优先搜索算法的优化。

使用启发式

函数评估它检查的每个节点的能力。

不过,集束搜索只

能在每个深度中发现最前面的m个最符合条件的节点,m 是固定数字——集束的宽度。

二分查找(Binary Search)——在线性数组中找特定值的算法,每个步骤去掉一半不符合要求

的数据。

分支界定算法(Branch and Bound)——在多种最优化问题中寻找特定最优化解决方案的算法,

特别是针对离散、组合的最优化。

Buchberger算法——一种数学算法,可

将其视为针对单变量最大公约数求解的欧几里得算法和

线性系统中高斯消元法的泛化。

数据压缩——采取特定编码方案,使用

更少的字节数(或是其他信息承载单元)对信息编码的过程,又叫来源编码。

Diffie-Hellman密钥交换算法——一种

加密协议,允许双方在事先不了解对方的情况下,在不

安全的通信信道中,共同建立共享密钥。

该密钥以后可

与一个对称密码一起,加密后续通讯。

Dijkstra算法——针对没有负值权重边

的有向图,计算其中的单一起点最短算法。

离散微分算法(Discrete differentiation)

动态规划算法(Dynamic Programming)

——展示互相覆盖的子问题和最优子架构算

法

欧几里得算法(Euclidean algorithm)

——计算两个整数的最大公约数。

最古老的

算法之一,出现在公元前300前欧几里得的《几何原本》。

期望-最大算法(Expectation-maximization algorithm,又名EM-Training)——在统计

计算中,期望-最大算法在概率模型中寻找可能性最大的参数估算值,其中模型依赖于未发现的潜在变量。

EM在

两个步骤中交替计算,第一步是计算期望,利用对隐藏

变量的现有估计值,计算其最大可能估计值;第二步是

最大化,最大化在第一步上求得的最大可能值来计算参数的值。

快速傅里叶变换(Fast Fourier transform,FFT)——计算离散的傅里叶变换(DFT)及其反转。

该算法应用范围很广,从数字信号处理到解决偏微分方程,到快速计算大整数乘积。

梯度下降(Gradient descent)——一种数学上的最优化算法。

哈希算法(Hashing)

堆排序(Heaps)

Karatsuba乘法——需要完成上千位整数的乘法的系统中使用,比如计算机代数系统和大数程序库,如果使用长乘法,速度太慢。

该算法发现于1962年。

LLL 算法(Lenstra-Lenstra-Lovasz

lattice reduction)——以格规约(lattice)基数为输入,输出短正交向量基数。

LLL算法在以下公共密钥加密方法中有大量使用:背包加密系统(knapsack)、有特定设置的RSA加密等等。

最大流量算法(Maximum flow)——该算法试图从一个流量网络中找到最大的流。

它优势被定义为找到这样一个流的值。

最大流问题可以看作更复杂的

网络流问题的特定情况。

最大流与网络中的界面有关,

这就是最大流-最小截定理(Max-flow min-cut theorem)。

Ford-Fulkerson 能找到一个流网络中的最大流。

合并排序(Merge Sort)

牛顿法(Newton's method)——求非线性方程(组)零点的一种重要的迭代法。

Q- learning学习算法——这是一种通过学习动作值函数(action-value function)完成的强化学习算法,函数采取在给定状态的给定动作,并计算出

期望的效用价值,在此后遵循固定的策略。

Q-leanring

的优势是,在不需要环境模型的情况下,可以对比可采

纳行动的期望效用。

两次筛法(Quadratic Sieve)——现代整数因子分解算法,在实践中,是目前已知第二快的此

类算法(仅次于数域筛法Number Field Sieve)。

对于110位以下的十位整数,它仍是最快的,而且都认为它

比数域筛法更简单。

RANSAC——是“RANdom SAmple Consensus”的缩写。

该算法根据一系列观察得到

的数据,数据中包含异常值,估算一个数学模型的参数值。

其基本假设是:数据包含非异化值,也就是能够通

过某些模型参数解释的值,异化值就是那些不符合模型

的数据点。

RSA——公钥加密算法。

首个适用于以签名作为加密的算法。

RSA在电商行业中仍大规模使用,

大家也相信它有足够安全长度的公钥。

Schönhage-Strassen算法——在

数学中,Schönhage-Strassen算法是用来完成大

整数的乘法的快速渐近算法。

其算法复杂度为:O(N

log(N) log(log(N))),该算法使用了傅里叶变换。

单纯型算法(Simplex Algorithm)——在数学的优化理论中,单纯型算法是常用的技术,用来

找到线性规划问题的数值解。

线性规划问题包括在一组

实变量上的一系列线性不等式组,以及一个等待最大化(或最小化)的固定线性函数。

奇异值分解(Singular value decomposition,简称SVD)——在线性代数中,SVD是重要的实数

或复数矩阵的分解方法,在信号处理和统计中有多种应用,比如计算矩阵的伪逆矩阵(以求解最小二乘法问题)、解决超定线性系统(overdeterminedlinear systems)、矩阵逼近、数值天气预报等等。

求解线性方程组(Solving a system of linear equations)——线性方程组是数学中最古老的问题,它们有很多应用,比如在数字信号处理、线性

规划中的估算和预测、数值分析中的非线性问题逼近等等。

求解线性方程组,可以使用高斯—约当消去法(Gauss-Jordan elimination),或是柯列斯基分解(Cholesky decomposition)。

Strukturtensor算法——应用于模式识别领域,为所有像素找出一种计算方法,看看该像素是否处于同质区域(homogenous region),看看它是否属于边缘,还是是一个顶点。

合并查找算法(Union-find)——给定一组元素,该算法常常用来把这些元素分为多个分离的、彼此不重合的组。

不相交集(disjoint-set)的数据结构可以跟踪这样的切分方法。

合并查找算法可以在此种数据结构上完成两个有用的操作:

查找:判断某特定元素属于哪个组。

合并:联合或合并两个组为一个组。

维特比算法(Viterbi algorithm)——寻找隐藏状态最有可能序列的动态规划算法,这种序列

被称为维特比路径,其结果是一系列可以观察到的事件,特别是在隐藏的Markov模型中。