火龙果软件-CAS系统的基本使用

- 格式:doc

- 大小:479.50 KB

- 文档页数:10

cas认证系统使用方法-回复CAS(Central Authentication Service)认证系统是一种常见的开源认证单点登录系统,广泛用于大型网络应用的用户认证和管理。

本文将详细介绍CAS认证系统的使用方法,并提供一步一步的指导。

第一步:环境准备在开始使用CAS认证系统之前,我们需要准备好运行该系统所需的环境。

首先,我们需要安装Java JDK(Java Development Kit)。

CAS认证系统是基于Java开发的,因此需要有Java环境的支持。

我们可以从Oracle 官方网站上下载适合自己操作系统的Java JDK,并按照其指引进行安装。

第二步:CAS服务器的部署和配置一旦我们准备好了Java环境,接下来我们需要部署和配置CAS服务器。

CAS服务器可以在各种平台上运行,例如Windows、Linux等。

在开始之前,我们需要下载最新版本的CAS服务器,可以从CAS官方网站上找到相关的下载链接。

将下载下来的CAS服务器解压缩到我们的目标目录中。

在解压缩完成后我们需要进入解压缩后的目录,并找到一个名为`cas.war`的文件。

将该文件拷贝到我们的Servlet容器(例如Tomcat)的webapps目录下。

接下来,我们需要进行CAS服务器的配置。

在CAS服务器的解压缩目录中,可以找到一个名为`cas.properties`的文件。

我们需要根据自己的需求修改该文件,例如更改CAS服务器的端口号、数据库连接信息等。

具体的配置项可以查询CAS的官方文档,以便根据实际需要进行配置。

完成上述步骤后,我们就可以启动CAS服务器了。

启动Tomcat服务器(或其他Servlet容器),CAS服务器将自动加载,并在日志中显示启动过程中的详细信息。

如果一切顺利,我们应该能够在浏览器中访问`第三步:应用程序的接入一旦我们成功部署和配置了CAS服务器,接下来我们需要将我们的应用程序接入CAS认证系统。

在开始之前,我们需要确保我们的应用程序已经部署在同一个服务器上,并且可以正常访问。

CASD系统升级软件使用说明书目录一、项目概况 (3)1.编写目的 (3)3.软件开发单位和用户单位 (3)4.依据文档 (3)5.运行环境规定 (3)5.1软件开发工具 (3)5.2硬件 (3)5.3支持软件 (3)6.参考资料 (3)二、使用说明 (3)1.前期工作 (3)1.1插入前期用地界 (3)1.2前期用地界合并 (4)1.3前期用地界分解 (4)1.4输出前期用地界数据到横断面数据库 (4)2.数字地模 (5)2.1读取数据 (5)2.2数据处理 (6)2.3数据构网 (6)2.4数模显示 (6)2.5切取横断面(使用同老的数字地模) (6)2.6切取纵断面(使用同老的数字地模) (7)3.平面折图 (7)3.1创建折图框 (7)3.2 增加折图点 (7)3.3删除折图点 (7)3.4修改图幅高 (7)3.5折图点生成 (8)3.6折图点存盘 (8)3.7生成布局 (8)4.工程数量管理 (8)4.1 工程数量编码维护模块 (8)4.1.1系统操作 (8)4.1.2 关键字维护 (10)4.1.3编码输入 (11)4.1.4编码删除 (11)4.1.5表格维护 (12)4.1.6工程数量表格内容及顺序编辑 (13)4.1.7自标准表格导入 (14)4.2 单元划分和调整 (14)4.3 数量处理模块 (15)4.3.1 数量输入及修改 (15)4.3.2 工程数量数据查询 (16)4.3.3 工程数量数据表格输出 (17)5.平纵断面模块 (18)5.1 坡度标增强显示 (18)5.2 进站信号机 (19)5.3 线路方向别标注 (20)5.4 站线分界里程标注 (20)5.5 站中心类 (20)5.6 图层标准设置 (21)5.7 水准点 (21)5.8房屋拆迁 (22)5.9 用地界 (22)5.10 在平面中输出简易的线路纵断面图 (23)5.11设计辅助工具 (23)5.12 输入输出 (23)6.横断面模块 (23)7.平面工程数量计算模块 (24)8.系统加密模块 (24)一、项目概况1.编写目的《CASD升级软件使用说明书》是用户使用CASD系统的参考依据,是用户使用该软件的桥梁,为用户提供详细的命令说明和操作步骤。

单点登录解决方案 CAS概述在现代的互联网应用中,用户通常需要使用多个应用来完成不同的任务。

这些应用通常都有自己的用户身份验证和会话管理方式,导致用户需要为每个应用分别进行登录和验证。

单点登录(Single Sign-On,简称 SSO)解决方案就是为了解决这个问题而被提出的。

本文将介绍一个常见的单点登录解决方案 - CAS(Central Authentication Service)。

CAS 是一种基于票据的 SSO 解决方案,它是一个开源的认证中心,旨在为多个独立的应用提供统一的认证服务。

通过 CAS,用户只需要在一个应用中登录一次,就可以在其他应用中无需再次输入凭证,实现无缝登录体验。

CAS 的工作原理CAS 的工作原理可以分为以下几个步骤:1.用户访问应用 A,并尚未登录。

2.应用 A 验证用户是否登录,发现用户未登录。

3.应用 A 重定向用户到 CAS 客户端,传递应用 A 的地址。

4.CAS 客户端将用户重定向到 CAS 服务器,并携带应用 A 的地址。

5.CAS 服务器要求用户登录,并在登录成功后,生成一个票据进行标识。

6.CAS 服务器将该票据返回给 CAS 客户端。

7.CAS 客户端将该票据回传给应用 A。

8.应用 A 将票据发送给 CAS 服务器验证。

9.CAS 服务器验证票据的有效性,并返回用户信息。

10.应用 A 根据用户信息判断是否登录成功,如果成功则创建会话。

这样,用户就可以在应用 A 中实现登录,并在其他接入 CAS 的应用中无需再次登录。

CAS 的优势和适用场景CAS 作为一种单点登录解决方案,在以下情况下具有明显的优势:1.需要实现统一的认证和授权管理:CAS 提供了一个中心化的身份认证和授权服务,可以方便地进行统一管理。

2.需要在多个应用之间实现无缝登录:用户只需要登录一次,就可以在其他接入 CAS 的应用中自动登录,提供了更好的用户体验。

3.需要提供单点注销功能:用户可以在一个应用中注销,然后所有其他应用都会被注销,增加了系统的安全性。

Trac学习手册在项目开发中,我倾向于大任务分解、小团队、迭代开发、持续交付。

在管理上,我更看重人与人的交流以及交流后的共识,提倡客户、开发人员、测试人员等面对面的交流,让代码说话。

因此,在选择项目使用的工具上,我更喜欢一些轻量级的开发、配置和管理工具。

在项目配置和管理方面,以前也用到过很多工具。

版本控制用过VSS、TeamSource、CVS和Subversion,项目管理、bug跟踪方面用过Project、CVSTrac 和Trac,当然还有最基本的Excel。

目前我做的项目基本上都是使用Trac+Subversion来构建的,为什么呢?版本控制方面,VSS是以前用的,微软的,大而笨重,TeamSource是Borland的东东,不是很流行。

剩下的就CVS和Subversion了,老实说,我用这两个东东的时间都不长,都是免费,分布式部署比较方便,都够用,真正让我确定使用SVN的是Trac。

我使用CVS完全是因为要用CVSTrac,一个轻量级的项目管理和错误跟踪工具(具体可以参见cnpack)。

直到后来,我知道了Trac,觉得这就是我需要的项目配置和管理的平台。

具体说Trac对我最有用的是Wiki、里程碑、任务管理(bug跟踪)和集成Subversion。

使用wiki我可以轻松的构建项目的网站,项目内容管理,资源链接以及信息发布等等。

里程碑使我的迭代计划更加易于管理,每个迭代(里程碑)有多少工作量,完成了多少,还剩多少,时间节点,相关的资源一目了然。

任务管理最明显的好处就是bug跟踪,还可以为每个里程碑、模块分配任务,并有多种报告可以查看,小团队管理的利器啊。

集成Subversion,可以在Trac网站中查看Subversion的资源,这样,客户和业务人员不使用Subversion也可以获取相应的资源了。

Trac和Subversion好处很多,但安装有点费劲,当然,对于熟手来说很容易。

我当时弄了好久才搞定Trac,今天早晨才使用上WebAdmin插件。

cas sso流程CAS SSO流程一、引言Single Sign-On(SSO)是一种身份验证和授权机制,允许用户只需一次登录即可访问多个相互信任的系统。

CAS(Central Authentication Service)是一种流行的SSO解决方案,它提供了一种安全、可靠的方式来实现跨系统的身份验证和授权。

本文将介绍CAS SSO流程的具体步骤和相关概念。

二、CAS SSO流程概述CAS SSO流程包括以下主要步骤:1. 用户访问客户端应用程序。

2. 客户端应用程序重定向用户到CAS服务器。

3. 用户在CAS服务器上进行身份验证。

4. CAS服务器颁发票据给用户。

5. 用户将票据发送回客户端应用程序。

6. 客户端应用程序将票据发送给CAS服务器进行票据验证。

7. CAS服务器验证票据,并向客户端应用程序返回用户身份信息。

8. 客户端应用程序将用户身份信息与本地用户存储进行匹配。

9. 用户在客户端应用程序上获得访问权限。

三、详细步骤1. 用户访问客户端应用程序:用户通过浏览器或其他方式访问需要身份验证的应用程序。

2. 客户端应用程序重定向用户到CAS服务器:客户端应用程序检测到用户未经身份验证,将用户重定向到CAS服务器的登录页面。

3. 用户在CAS服务器上进行身份验证:用户在CAS服务器上输入用户名和密码进行身份验证。

4. CAS服务器颁发票据给用户:如果身份验证成功,CAS服务器会生成一个票据,并将其存储在服务器端。

该票据是一个加密的字符串,用于表示用户的身份和会话信息。

5. 用户将票据发送回客户端应用程序:CAS服务器将票据返回给用户,并要求用户将其发送回客户端应用程序。

6. 客户端应用程序将票据发送给CAS服务器进行票据验证:客户端应用程序将接收到的票据发送给CAS服务器进行验证。

7. CAS服务器验证票据,并向客户端应用程序返回用户身份信息:CAS服务器验证票据的有效性,并将用户身份信息(如用户名、角色等)返回给客户端应用程序。

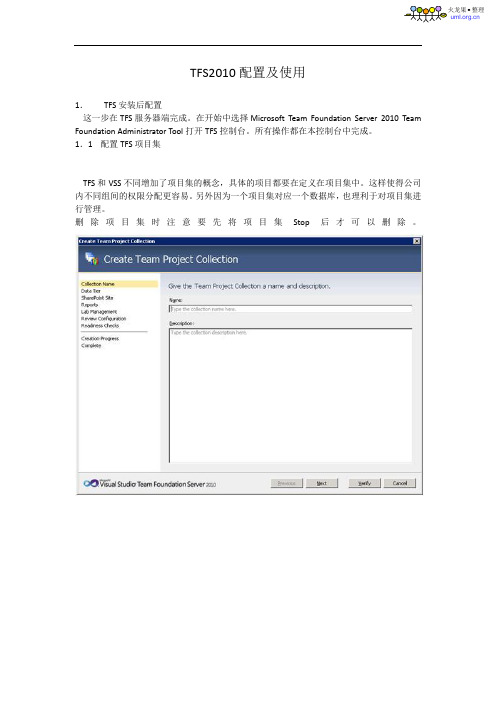

TFS2010配置及使用1. TFS安装后配置这一步在TFS服务器端完成。

在开始中选择Microsoft Team Foundation Server 2010 Team Foundation Administrator Tool打开TFS控制台。

所有操作都在本控制台中完成。

1.1 配置TFS项目集TFS和VSS不同增加了项目集的概念,具体的项目都要在定义在项目集中。

这样使得公司内不同组间的权限分配更容易。

另外因为一个项目集对应一个数据库,也理利于对项目集进行管理。

删除项目集时注意要先将项目集Stop后才可以删除。

1.2 配置SharePoint站点TFS的一大特点就是与SharePoint集成。

通过Visual Studio直接打开项目的Portal查看项目的执行情况。

在安装时TFS服务器默认安装了WSS,可直接关联。

配置方式如下图所示:如果将TFS的Portal放在其它的SharePoint服务器上,需做以下操作:在存放Portal的SharePoint服务器上安装TFS Extension for SharePoint Product,注意该SharePoint服务器场中的所有服务器都要安装本软件。

配置对应的TFS在TFS服务器中配置对应的SharePoint在生成SharePoint时选择对应的SharePoint Server1.3 配置Reporting ServiceTFS还有一在功能是可以将开发中的各种信息以图表方式展现出来,这里就用到了Reporting Service,配置方式如下图所示:2.使用TFS2.1在Visual Studio中使用TFSTFS主要在Visual Studio中使用,这两个产品是无缝集成的。

2.1.1 连接TFS单击菜单TeamàConnect to Team Foundation Server或在Start中单击Connect to Team Foundation Server打开如下页面选择要连接的项目集和项目连接到对应的TFS。

phpcas 使用说明phpCAS 是一个基于 PHP 的单点登录客户端库,用于与 CAS(Central Authentication Service,中央认证服务)进行集成。

它提供了一套简单易用的接口,帮助开发者在自己的 PHP 应用程序中实现 CAS 单点登录功能。

要使用 phpCAS,你需要按照以下步骤进行设置和配置:1. 安装 phpCAS:首先,你需要在你的 PHP 环境中安装 phpCAS。

你可以从官方网站(不提供链接)下载最新版本的 phpCAS,并将其解压到你的项目目录中。

2. 配置 CAS 服务器信息:打开你的 phpCAS 配置文件(通常是 cas.php),在其中输入 CAS 服务器的相关信息,如 CAS 服务器的主机名、端口号和路径等。

确保 CAS 服务器的地址和端口号与你的应用程序相匹配。

3. 初始化 phpCAS:在你的 PHP 代码中,首先要引入 phpCAS 的库文件(通常是 CAS.php),然后调用 `phpCAS::client()` 方法初始化 phpCAS。

你可以通过传递一些配置参数来自定义初始化过程。

4. 启动 CAS 认证:使用 `phpCAS::setServerLoginURL()` 方法设置 CAS 认证的登录页面URL。

然后,你可以调用`phpCAS::forceAuthentication()` 方法来强制用户进行CAS 认证。

5. 获取用户票据:一旦用户成功进行了 CAS 认证,你可以使用 `phpCAS::getUser()` 方法获取用户的唯一标识符。

你还可以使用其他相关方法来获取用户的属性信息。

6. 退出 CAS 登录:如果你的应用程序需要提供用户退出 CAS 登录的功能,你可以使用`phpCAS::logout()` 方法来执行 CAS 登出操作。

请注意,以上仅是 phpCAS 的基本使用说明。

phpCAS 还提供了许多其他方法和功能,你可以根据自己的需求来调用它们。

CAS使用手册北京先进数通信息技术有限公司E A I S编写说明标题:CAS使用手册类别:文档存放位置:编辑软件:Microsoft Word XP 中文版版本历史:本文供CAS的新手学习基本的简单概念,及学习在CAS框架下的CAS服务器配置部署和CAS客户端的配置方法。

本文档由EAIS维护,供各学习人员或项目组使用。

目录编写说明 (1)目录 (3)1. 前言 (4)1.1.本文目的 (4)1.2.阅读建议 (4)2. 基本概念 (4)2.1.Y ALE CAS简介 (4)2.2.CAS原理和协议 (4)3. CAS服务端安装 (5)3.1.准备工作 (6)3.2.数据库配置 (6)3.2.1. 创建数据库 (6)3.2.2. 初始化数据 (6)3.2.3. 配置数据库连接 (6)3.2.4. 配置加密方式 (6)3.3.HTTPS验证配置 (7)3.3.1. 服务器端证书制作 (7)3.3.2. 将证书导入的JDK的证书信任库中 (8)3.4.CAS S ERVER部署 (8)3.4.1. 应用服务器配置 (8)3.4.2. 应用部署 (9)4. CAS客户端安装 (11)4.1.添加J AR包 (11)4.2.导入服务端生成证书 (11)4.3.配置客户WEB.XML文件 (11)4.4.IE安装证书 (13)4.4.1. IE6安装证书向导 (13)4.4.2. IE7及以上版本安装证书向导 (18)4.5.CAS C LIENT端的获取用户信息 (23)4.6.系统登录 (23)4.7.系统签退 (24)4.7.1. 当sessionid的Cookie不进行设置时 (24)4.7.2. 当sessionid的Cookie进行设置时 (24)1.前言1.1.本文目的本文是开发CAS应用的入门手册,主要学习在CAS框架下的CAS服务器配置部署和CAS客户端应用的配置方法。

1.2.阅读建议本文假定读者是一个J2EE的开发人员,有一定的应用编程经验,熟悉RDBMS下的应用开发。

CAS3.0的工作流程CAS3.0的工作流程基本摸清了:0.app将用户转发到CAS处, 并将自己的url作为callback参数传给CAS.1.CAS验证用户成功(authentication)2.生成用户实体(principal)3.CAS在TicketRegistry中加入一张新ticket4.CAS将新加入的这张ticket作为ticket-granting ticket发给用户5.从该用户处得到一张ticket-granting ticket(其实就是上面发给用户的那张)(validation)6.拿到这张ticket后,CAS去检查TicketRegistry中是否有这张票对应的注册7.如果有,那么就在TicketRegistry中加入另一张新的ticket_1.8.将ticket_1作为service ticket伴随着calback URL将用户转发到app9.app将刚接受到的service ticket转回CAS,要求确认这张票的真实性.10.CAS拿到service ticket后检查TicketRegistry中是否对应着有这张票的注册.(validation)11.如果有返回"yes"和用户netID给app, app象用户提供服务.关于CAS的定制方法:大家都知道了,cas其实是一个独立的webapp, 在WEB-INF中的deployerConfigContext.txt文件是所有CAS deployer应该关心的东西,在这里,你可以对CAS的三个核心玩意进行自己的定制:1.AuthenticationManager他的任务只有一个"验证操作" - authentication, 可以看看javadaoc来参考一下,上面是写的很明了的.想要定制自己的AuthenticationManager的话,就动手实现这个接口吧.不过一般来说,CAS自带的实现已经够用啦!2.credentialsT oPrincipalResolvers这是一个能将credentials转换成principal的转换器的列表, 列表中,主要是些根据不同种类的credential来使用的不同转换类型的转换器,如果你有你自己特有的一种credential的话,那就自己动手做有个能将这个credential转换为principal的转换器吧。

简介:单点登录(Single Sign On , 简称 SSO )是目前比较流行的服务于企业业务整合的解决方案之一, SSO 使得在多个应用系统中,用户只需要登录一次就可以访问所有相互信任的应用系统。

CAS(Central Authentication Service)是一款不错的针对 Web 应用的单点登录框架,本文介绍了 CAS 的原理、协议、在 Tomcat 中的配置和使用,对于采用 CAS 实现轻量级单点登录解决方案的入门读者具有一定指导作用。

CAS 介绍CAS 是 Yale 大学发起的一个开源项目,旨在为 Web 应用系统提供一种可靠的单点登录方法,CAS 在 2004 年 12 月正式成为 JA-SIG 的一个项目。

CAS 具有以下特点:∙开源的企业级单点登录解决方案。

∙CAS Server 为需要独立部署的 Web 应用。

∙CAS Client 支持非常多的客户端(这里指单点登录系统中的各个 Web 应用),包括 Java, .Net, PHP, Perl, Apache, uPortal, Ruby 等。

CAS 原理和协议从结构上看,CAS 包含两个部分: CAS Server 和 CAS Client。

CAS Server 需要独立部署,主要负责对用户的认证工作;CAS Client 负责处理对客户端受保护资源的访问请求,需要登录时,重定向到 CAS Server。

图1 是 CAS 最基本的协议过程:图 1. CAS 基础协议CAS Client 与受保护的客户端应用部署在一起,以 Filter 方式保护受保护的资源。

对于访问受保护资源的每个 Web 请求,CAS Client 会分析该请求的 Http 请求中是否包含 Service Ticket,如果没有,则说明当前用户尚未登录,于是将请求重定向到指定好的 CAS Server 登录地址,并传递 Service (也就是要访问的目的资源地址),以便登录成功过后转回该地址。

用户在第 3 步中输入认证信息,如果登录成功,CAS Server 随机产生一个相当长度、唯一、不可伪造的 Service Ticket,并缓存以待将来验证,之后系统自动重定向到 Service 所在地址,并为客户端浏览器设置一个 Ticket Granted Cookie(TGC),CAS Client 在拿到 Service 和新产生的 Ticket 过后,在第 5,6 步中与 CAS Server 进行身份合适,以确保 Service Ticket 的合法性。

在该协议中,所有与 CAS 的交互均采用 SSL 协议,确保,ST 和 TGC 的安全性。

协议工作过程中会有 2 次重定向的过程,但是 CAS Client 与 CAS Server 之间进行 Ticket 验证的过程对于用户是透明的。

另外,CAS 协议中还提供了 Proxy (代理)模式,以适应更加高级、复杂的应用场景,具体介绍可以参考 CAS 官方网站上的相关文档。

Tomcat 与 cas 集成实验背景:系统环境: Windows XP | SUN JDK1.6U4 | Tomcat6.0.14 | CAS Server 3.1.1+ CAS Client 2.1.1主机完整名称: Linly浏览器: FireFox V2.0.0.11实验步骤:STEP 1,搭建Java Web服务器环境安装 JDK + Tomcat 6.0.14 , HTTP端口8080 , HTTPS端口8443JAVA_HOME = D:/Java/jdk1.6.0_04CATALINA_HOME = D:/Java/apache-tomcat-6.0.14安装完毕,启动Tomcat ,在浏览器上测试 http://Linly:8080/出现上述界面,表明系统STEP1成功搭建。

STEP 2,使用Java Keytool工具为系统生成HTTPS证书,并为系统注册(Java Keytool相关资料可参阅:Java keytool 安全证书学习笔记),在DOS 窗体运行以下指令(建议编写一个BAT批处理文件执行)clsrem please set the env JAVA_HOME before run this bat filerem delete alia tomcat if it is existedkeytool -delete -alias tomcatsso-keystore %JAVA_HOME%/jre/lib/security/cacerts -storepass changeit keytool -delete -alias tomcatsso -storepass changeit(注释:清除系统中可能存在的名字为tomcatsso 的同名证书)rem list all alias in the cacertskeytool -list -keystore %JAVA_HOME%/jre/lib/security/cacerts -storepass changeit(注释:列出系统证书仓库中存在证书名称列表)rem generator a keykeytool -genkey -keyalg RSA -alias tomcatsso -dname "cn=linly" -storepass changeit(注释:指定使用RSA算法,生成别名为tomcatsso的证书,存贮口令为changeit,证书的DN为"cn=linly" ,这个DN必须同当前主机完整名称一致哦,切记!!!)rem export the keykeytool -export -alias tomcatsso-file %java_home%/jre/lib/security/tomcatsso.crt -storepass changeit (注释:从keystore中导出别名为tomcatsso的证书,生成文件tomcatsso.crt)rem import into trust cacertskeytool -import -alias tomcatsso-file %java_home%/jre/lib/security/tomcatsso.crt-keystore %java_home%/jre/lib/security/cacerts -storepass changeit (注释:将tomcatsso.crt导入jre的可信任证书仓库。

注意,安装JDK是有两个jre目录,一个在jdk底下,一个是独立的jre,这里的目录必须同Tomcat使用的jre目录一致,否则后面Tomcat的HTTPS通讯就找不到证书了)rem list all alias in the cacertskeytool -list -keystore %JAVA_HOME%/jre/lib/security/cacerts -storepass changeit(注释:列出jre可信任证书仓库中证书名单,验证先前的导入是否成功,如果导入成功,应该在列表中能找到tomcatsso这个别名,如下图)[/quote]同时,在D:/Java/jdk1.6.0_04/jre/lib/security目录下能找到“tomcatsso.crt”这个文件;在C:/Documents and Settings/Linly目录下能找到“.keystore”文件。

满足上述条件则STEP2部署完成。

STEP 3,配置Tomcat的HTTPS服务编辑D:/Java/apache-tomcat-6.0.14/conf下的server.xml文件,在connector 的配置位置添加以下的配置:引用<Connector protocol="org.apache.coyote.http11.Http11Protocol"port="8443" minSpareThreads="5" maxSpareThreads="75"enableLookups="true" disableUploadTimeout="true"acceptCount="100" maxThreads="200"scheme="https" secure="true" SSLEnabled="true"keystoreFile="C:/Documents andSettings/new/.keystore" keystorePass="changeit"truststoreFile="D:/Java/jdk1.6.0_04/jre/lib/secu rity/cacerts"clientAuth="false" sslProtocol="TLS"/>启动Tomcat,访问https://linly:8443/,出现以下界面说明HTTPS配置生效:STEP 4,为HelloWorldExample程序配置CAS过滤器访问http://linly:8080/examples/servlets/servlet/HelloWorldExample,出现以下界面说明应用正常启动:编辑D:/Java/apache-tomcat-6.0.14/webapps/examples/WEB-INF下的web.xml 文件,添加如下信息:引用<filter><filter-name>CAS Filter</filter-name><filter-class>edu.yale.its.tp.cas.client.filter.CASFilter</filter-cla ss><init-param><param-name>edu.yale.its.tp.cas.client.filter.loginUrl</param-name ><param-value>https://Linly:8443/cas/login</param-value></init-param><init-param><param-name>edu.yale.its.tp.cas.client.filter.validateUrl</param-n ame><param-value>https://Linly:8443/cas/serviceValidate</param-value> </init-param><init-param><param-name>edu.yale.its.tp.cas.client.filter.serverName</param-na me><param-value>Linly:8080</param-value></init-param></filter>引用<filter-mapping><filter-name>CAS Filter</filter-name><url-pattern>/servlets/servlet/HelloWorldExample</url-pattern></filter-mapping>拷贝casclient.jar文件到目录D:/Java/apache-tomcat-6.0.14/webapps/examples/WEB-INF/lib下。