实验13 标准ACL配置包过滤防火墙

- 格式:doc

- 大小:46.50 KB

- 文档页数:2

南京信息工程大学实验(实习)报告实验(实习)名称ACL的配置实验(实习)日期得分指导教师刘生计算机专业计科年级 09 班次 03 姓名童忠恺学号 200923089161.实验目的(1)了解路由器的ACL配置与使用过程,会运用标准、扩展ACL建立基于路由器的防火墙,保护网络边界。

(2)了解路由器的NA T配置与使用过程,会运用NA T保护网络边界。

2.实验内容2.1 ACL配置(1)实验资源、工具和准备工作。

Catalyst2620路由器2台,Windows 2000客户机2台,Windows 2000 Server IIS服务器2台,集线器或交换机2台。

制作好的UTP网络连接(双端均有RJ-45头)平行线若干条、交叉线(一端568A,另一端568B)1条。

网络连接和子网地址分配可参考图8.39。

图8.39 ACL拓扑图(2)实验内容。

设置图8.39中各台路由器名称、IP地址、路由协议(可自选),保存配置文件;设置WWW服务器的IP地址;设置客户机的IP地址;分别对两台路由器设置扩展访问控制列表,调试网络,使子网1的客户机只能访问子网2的Web服务80端口,使子网2的客户机只能访问子网1的Web服务80端口。

3.实验步骤按照图8.39给出的拓扑结构进行绘制,进行网络互连的配置。

①配置路由器名称、IP地址、路由协议(可自选),保存配置文件。

②设置WWW服务器的IP地址。

设置客户机的IP地址。

③设置路由器扩展访问控制列表,调试网络。

使子网1的客户机只能访问子网2的Web服务80端口,使子网2的客户机只能访问子网1的Web服务80端口。

④写出各路由器的配置过程和配置命令。

按照图8.38给出的拓扑结构进行绘制,进行网络互连的配置。

参考8.5.7节内容。

写出各路由器的配置过程和配置命令。

4. 实验结果 4.1 ACL 配置 (1)拓扑结构图(2)各路由器的配置过程和配置命令Switch1>en Switch1#conf tSwitch1(config)#int fa0/3Switch1(config-if)#switchport mode trunk Switch1(config-if)#exit Switch1(config)#exit Switch1#wrBuilding configuration... [OK]Switch1#conf tSwitch1(config)#int fa0/2Switch1(config-if)#switchport mode access Switch1(config-if)#exit Switch1(config)#exit Switch1#wrBuilding configuration... [OK]Switch1#conf tSwitch1(config)#int fa0/1Switch1(config-if)#switchport mode access Switch1(config-if)#exit Switch1(config)#exit Switch1#wrBuilding configuration... [OK]Router>enableRouter#configure terminal Router(config)#hostname R1R1(config)#interface fa0/0 R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#no shutdown R1(config-if)#exitR1(config)#interface se2/0 R1(config-if)#ip address 192.168.3.1 255.255.255.252 R1(config-if)# R1(config-if)#exitR1(config)#interface Serial2/0 R1(config-if)#clock rate 64000 R1(config-if)#no shutdown R1(config-if)# R1(config-if)#exitR1(config)#interface Serial2/0 R1(config-if)#exit R1(config)#rounter rip R1(config)#router ripR1(config-router)#network 192.168.3.0 R1(config-router)#exit R1(config)#exit R1#wrBuilding configuration... [OK] R1#R1#configure terminal R1(config)#R1(config)#router ripR1(config-router)#network 192.168.1.0R1(config-router)#exitR1(config)#exitR1#wrBuilding configuration...[OK]R1#ping 192.168.2.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.2.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 3/22/32 msR1#Router>enableRouter#configure terminalRouter(config)#hostname R2R2(config)#int fa0/0R2(config-if)#ip address 192.168.2.1 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#int se2/0R2(config-if)#ip address 192.168.3.2 255.255.255.252R2(config-if)#R2(config-if)#exitR2(config)#interface Serial2/0R2(config-if)#clock rate 64000R2(config-if)#no shutdownR2(config-if)#R2(config-if)#exitR2(config)#router ripR2(config-router)#network 192.168.3.0R2(config-router)#exitR2(config)#exitR2#wrBuilding configuration...[OK]R2#R2#configure terminalR2(config)#interface Serial2/0R2(config-if)#R2(config-if)#exit R2(config)#interface Serial2/0R2(config-if)#exitR2(config)#exitR2#ping 192.168.1.1R2#conf tR2(config)#router ripR2(config-router)#network 192.168.2.0R2(config-router)#exitR2(config)#exitR2#wrBuilding configuration...[OK]R2#ping 192.168.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 16/28/32 msSwitch>Switch>enableSwitch#configure terminalSwitch(config)#hostname Switch2Switch2(config)#int fa0/1Switch2(config-if)#switchport mode trunkSwitch2(config-if)#exitSwitch2(config)#exitSwitch2#wrBuilding configuration...[OK]Switch2#conf tSwitch2(config)#int fa0/2Switch2(config-if)#switchport mode access Switch2(config-if)#exitSwitch2(config)#int fa0/3Switch2(config-if)#switchport mode access Switch2(config-if)#exitSwitch2(config)#exitSwitch2#wrBuilding configuration...[OK]Switch2#R1(config)#access-list 101 permit tcp any host 192.168.2.3 eq wwwR1(config)#access-list 101 permit tcp any any R1(config)#access-list 101 deny ip any anyR1(config)#int se2/0 R1(config-if)#ip access-group 101 out R1(config-if)#end5.实验总结。

ACL配置实验一、实验目的:深入理解包过滤防火墙的工作原理二、实验内容:练习使用Packet Tracer模拟软件配置ACL三、实验要求A.拓扑结构如下图所示,1,2,3是主机,4是服务器1、配置主机,服务器与路由器的IP地址,使网络联通;2、配置标准ACL,使得主机1可以访问主机3和4,主机2不能访问主机3和4。

使该配置生效,然后再删除该条ACL;3、配置扩展ACL,使得主机1可以访问主机4的www服务,主机2不能访问主机4的www服务,4个主机间相互能够ping通。

使该配置生效,然后再删除该条ACL;B.拓扑结构如下图所示(要求:跟拓扑上的ip地址配置不同)1、配置ACL 限制远程登录(telnet)到路由器的主机。

路由器R0只允许192.168.2.2 远程登录(telnet)。

2、配置ACL 禁止192.168.3.0/24 网段的icmp 协议数据包通向与192.168.1.0/24 网段。

3、配置ACL 禁止特点的协议端口通讯。

禁止192.168.2.2 使用www (80)端口访问192.168.1.0禁止192.168.2.3 使用dns (53)端口访问192.168.1.03、验证ACL 规则,检验并查看ACL。

四、实验步骤1、配置主机,服务器与路由器的IP地址,使网络联通;PC0 ping PC2PC1 ping 服务器服务器ping PC02、配置标准ACL,使得主机1可以访问主机3和4,主机2不能访问主机3和4。

使该配置生效,然后再删除该条ACL;Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#access-list 1 deny 192.168.1.2Router(config)#access-list 1 permit anyRouter(config)#int f 0/1Router(config-if)#ip access-group 1 outRouter(config-if)#exitRouter(config)#exitpc1 ping pc2和服务器pc0 ping pc2和服务器,可以ping通删除该条ACLRouter>enRouter#show access-listStandard IP access list 1deny host 192.168.1.2 (8 match(es))permit any (8 match(es))Router#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#ip access-list standard softRouter(config-std-nacl)#no access-list 1Router(config)#exitRouter#%SYS-5-CONFIG_I: Configured from console by consoleRouter#show access-listStandard IP access list softPC1重新ping PC2和服务器,可以ping通3、配置扩展ACL,使得主机1可以访问主机4的www服务,主机2不能访问主机4的www服务,4个主机间相互能够ping通。

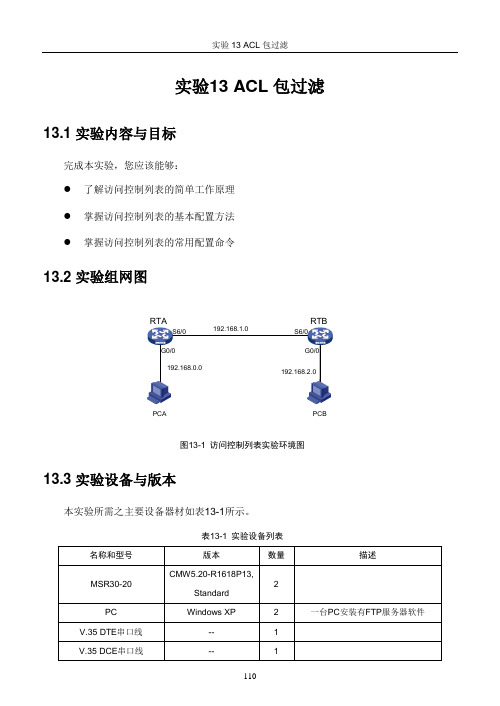

实验13 ACL包过滤13.1 实验内容与目标完成本实验,您应该能够:●了解访问控制列表的简单工作原理●掌握访问控制列表的基本配置方法●本实验所需之主要设备器材如表13-1所示。

表13-1实验设备列表13.4 实验过程实验任务一:配置基本ACL本实验任务主要是通过在路由器上实施基本ACL来禁止PCA访问本网段外的网络,使学员熟悉基本ACL的配置和作用。

步骤一:建立物理连接按照图13-1进行连接,并检查路由器的软件版本及配置信息,确保路由器软件版本符合要求,所有配置为初始状态。

如果配置不符合要求,请读者在用户模式下擦除设备中的配置文件,然后重启路由器以使系统采用缺省的配置参数进行初始化。

以上步骤可能会用到以下命令:<RTA> display version<RTA> reset saved-configuration<RTA> reboot步骤二:配置IP地址及路由表13-2IP地址列表按表13-2所示在PC上配置IP地址和网关。

配置完成后,在Windows操作系统的【开始】里选择【运行】,在弹出的窗口里输入CMD,然后在【命令提示符】下用ipconfig命令来查看所配置的IP地址和网关是否正确。

按表13-2所示在路由器接口上配置IP地址。

配置RTA:[RTA-GigabitEthernet0/0]ip address 192.168.0.1 24[RTA-Serial6/0]ip address 192.168.1.1 24配置RTB:[RTB-GigabitEthernet0/0]ip address 192.168.2.1 24[RTB-Serial6/0]ip address 192.168.1.2 24学员可自己选择在路由器上配置静态路由或任一种动态路由,来达到全网互通。

例如,我们可以使用RIP协议,其配置如下:配置RTA:[RTA]rip[RTA-rip-1]network 192.168.0.0[RTA-rip-1]network 192.168.1.0配置RTB:[RTB]rip[RTB-rip-1]network 192.168.1.0[RTB-rip-1]network 192.168.2.0配置完成后,请在PCA上通过ping命令来验证PCA与路由器、PCA与PCB之间的可达性。

包过滤防火墙防火墙的最简单的形式是包过滤防火墙。

一个包过滤防火墙通常是一台有能力过滤数据包某些内容的路由器。

包过滤防火墙能检查的信息包括第3层信息,有时也包括第4层的信息。

例如,带有扩展ACL的Cisco路由器能过滤第3层和第4层的信息。

一、过滤操作当执行数据包时,包过滤规则被定义在防火墙上。

这些规则用来匹配数据包内容以决定哪些包被允许和哪些包被拒绝。

当拒绝流量时,可以采用两个操作:通知流量的发送者其数据将丢弃,或者没有任何通知直接丢弃这些数据。

二、过滤信息包过滤防火墙能过滤以下类型的信息:★第3层的源和目的地址;★第3层的协议信息;★第4层的协议信息;★发送或接收流量的接口。

三、包过滤防火墙的优点包过滤防火墙有两个主要的优点:★能以很快的速度处理数据包;★易于匹配绝大多数第3层域和第4层报文头的域信息,在实施安全策略时提供许多灵活性。

因为包过滤防火墙只检查第3层和/或第4层信息,所以很多路由选择产品支持这种过滤类型。

因为路由器通常是在网络的边界,提供WAN和MAN接入,所以能使用包过滤来提供额外层面的安全。

四、包过滤防火墙的局限性除了上面提到的优点,包过滤防火墙有以下这些缺点:★可能比较复杂,不易配置;★不能阻止应用层的攻击;★只对某些类型的TCP/IP攻击比较敏感;★不支持用户的连接认证;★只有有限的日志功能。

包过滤防火墙不能阻止所有类型的攻击。

例如,不检测HTTP连接的实际内容。

攻击网络的一种最流行的方式是利用在Web服务器上发现的漏洞。

包过滤防火墙不能检测这些攻击,因为它们发生在已被允许的TCP连接之上。

包过滤防火墙不能检测和阻止某些类型的TCP/IP攻击,比如TCP SYN泛洪和IP欺骗。

如果包过滤防火墙允许到内部Web服务器的流量,它不会关心这是些什么类型的流量。

黑客可能利用这一点,用TCP SYN泛洪攻击Web服务器的80端口,表面上想要服务器上的资源,但相反是占用了上面的资源。

另一个例子是,包过滤防火墙不能检测所有类型的IP欺骗攻击,如果允许来自外部网络的流量,包过滤防火墙只能检测在数据包中的源IP地址,不能确定是不是数据包的真正的源地址(或目的地址)。

信息安全技术之防火墙实验报告目录一、实验概述 (2)1. 实验目的 (2)2. 实验背景 (3)3. 实验要求 (4)二、实验环境搭建 (5)1. 实验硬件环境 (6)1.1 设备配置与连接 (6)1.2 设备选型及原因 (7)2. 实验软件环境 (8)2.1 系统软件安装与配置 (9)2.2 防火墙软件安装与配置 (10)三、防火墙配置与实现 (12)1. 防火墙策略制定 (12)1.1 访问控制策略 (13)1.2 数据加密策略 (15)1.3 安全审计策略 (16)2. 防火墙具体配置步骤 (17)2.1 配置前准备工作 (18)2.2 配置过程详述 (19)2.3 配置结果验证 (21)四、实验结果与分析 (22)1. 实验结果展示 (23)1.1 防火墙运行日志分析 (24)1.2 网络安全状况分析 (25)2. 结果分析 (27)2.1 防火墙效果分析 (28)2.2 网络安全风险评估与应对方案讨论 (29)五、实验总结与展望 (30)一、实验概述随着信息技术的迅猛发展,网络安全问题日益凸显其重要性。

作为保障网络安全的重要手段之一,防火墙技术广泛应用于各类网络环境中,用以保护内部网络免受外部网络的攻击和威胁。

本次实验旨在通过搭建实验环境,深入理解和掌握防火墙的基本原理、配置方法以及其在实际应用中的重要作用。

在本次实验中,我们将模拟一个企业内部网络环境,并设置相应的防火墙设备。

通过搭建这一实验环境,我们将能够模拟真实的网络安全场景,从而更好地理解防火墙在保障网络安全方面的作用和价值。

通过实验操作,我们将更加深入地掌握防火墙的基本配置方法和步骤,为今后的网络安全工作打下坚实的基础。

通过本次实验,我们还将学习到如何针对不同的网络威胁和攻击类型,合理配置和使用防火墙,以保障网络系统的安全性和稳定性。

这对于提高我们的网络安全意识和技能水平具有重要意义。

1. 实验目的本次实验旨在通过实际操作,深入理解防火墙的工作原理、配置方法及其在网络安全防护中的关键作用。

实验三十一:基本的ACL包过滤(在三层交换机上)一、理论基础在三层交换机上我们同样可以通过实施ACL策略,来达到某些特定的用户需求。

当管理员想要阻止来自某一网络的通信流量时,或者允许来自某一网络通信流量时,或者想要拒绝某一协议簇的通信流量时可以使用基本的ACL包过滤实现这一目的。

基本的ACL包过滤通过检查被路由的数据包的源地址,从而允许或拒绝基于网络、子网或主机IP地址的某一协议簇通过三层交换机接口,从而粗略的区别对待用户群。

二、实验案例基本的ACL包过滤的配置1、实验拓扑结构图:2、配置说明:给QUIDWAY S3500三层交换作简单的配置:创建三个VLAN,即VLAN2,VLAN3,VLAN4,再分别给各个VLAN加个管理地址为:IP:192.168.1.1 网关:255.255.255.0IP:192.168.2.1 网关:255.255.255.0IP:192.168.3.1 网关:255.255.255.0并且把E0/1-E0/5划到VLAN2;PC1的IP地址:192.168.1.15 子网掩码:255.255.255.0并且把E0/6-E0/10划到VLAN3;PC2的IP地址:192.168.2.15 子网掩码:255.255.255.0并且把E0/11-E0/15划到VLAN4;PC3的IP地址:192.168.3.15 子网掩码:255.255.255.03、具体配置:[Quidway]vlan 2[Quidway-vlan2]port e0/1 to e0/5[Quidway-vlan2]quit[Quidway]int vlan 2[Quidway-Vlan-interface2]ip address 192.168.1.1 255.255.255.0[Quidway]vlan 3[Quidway-vlan3]port e0/6 to e0/10[Quidway-vlan3]quit[Quidway]int vlan 3[Quidway-Vlan-interface3]ip address 192.168.2.1 255.255.255.0[Quidway]vlan 4[Quidway-vlan4]port e0/11 to e0/15[Quidway-vlan4]quit[Quidway]int vlan 4[Quidway-Vlan-interface4]ip address 192.168.3.1 255.255.255.0此时,PC1,PC2,PC3能够互相PING通。

实验 标准ACL 配置包过滤防火墙(在模拟器上做)一 、实验目的⏹ 掌握路由器标准访问控制列表(ACL )的配置与使用。

⏹ 了解包过滤防火墙的基本实现方法。

二 、实验条件⏹ 华为Quidway R1760路由器二台、网线若干、微机若干台、专用配置电缆二条。

⏹ 实验拓扑:如下图所示。

三、实验内容1、 配置四个PC 机的IP 地址和默认网关2、 按图配置两个路由器R1和R2的端口IP 地址和静态路由1)配置R1:[R1]int s0[R1-s0]ip add 2.2.2.1 255.255.255.0[R1-s0]undo shutdown[R1-s0]clock rate 64000[R1-s0]int e0[R1-e0]ip add 192.168.0.3 255.255.255.0[R1-e0]undo shutdown[R1-e0]quit[R1]ip route-static 1.1.1.0 255.255.255.0 2.2.2.2 ‘设置本路由器到1.1.1.0网段的静态路由[R1]ip routing[R1]dis ip routing-table[R1]firewall enable ‘本路由器上设置防火墙[R1]firewall default permit ‘防火墙默认允许所有地址输入输出[R1]acl 10 ‘创建acl 10规则[R1-acl-10]rule normal deny source 1.1.1.1 ‘此规则第一条规定拒绝来自信源1.1.1.1的信息[R1-acl-10]rule normal permit source any ‘此规则第二条规定允许来自其他信源的信息PC1:192.168.0.1/24 网关:192.168.0.3 PC2:192.168.0.2/24 网关:192.168.0.3PC3:1.1.1.1/24网关:1.1.1.3 PC3:1.1.1.2/24 网关:1.1.1.3[R1-acl-10]quit[R1]int s0[R1-Serial0]firewall packet-filter 10 inbound ‘在S0端口的输入方向使用ACL 10进行信息过滤[R1-Serial0]quit[R1]display acl ‘显示本路由器上创建的所有2)配置R2:[R2]int s0[R2-s0]ip add 2.2.2.2 255.255.255.0[R2-s0]undo shutdown[R2-s0]clock rate 64000[R2-s0]int e0[R2-e0]ip add 1.1.1.3 255.255.255.0[R2-e0]undo shutdown[R2-e0]quit[R2]ip route-static 192.168.0.0 255.255.255.0 2.2.2.1 ‘设置本路由器到192.168.0.0网段的静态路由[R2]ip routing[R2]dis ip routing-table[R2]firewall enable ‘本路由器上设置防火墙[R2]firewall default permit ‘防火墙默认允许所有地址输入输出[R2]acl 20 ‘创建acl 20规则[R2-acl-20]rule normal deny source 192.168.0.1 ‘此规则第一条规定拒绝来自信源192.168.0.1的信息[R2-acl-20]rule normal permit source any ‘此规则第二条规定允许来自其他信源的信息[R2-acl-20]quit[R2]int s0[R2-Serial0]firewall packet-filter 20 inbound ‘在S0端口的输入方向使用ACL 20进行信息过滤[R2-Serial0]quit[R2]display acl ‘显示本路由器上创建的所有3、测试PC1只能PING通PC2,不能PING通PC3和PC4,而PC2只能PING通PC 3、PC4,不能PING通PC1。

实验 标准ACL 配置包过滤防火墙(在模拟器上做)

一 、实验目的

⏹ 掌握路由器标准访问控制列表(ACL )的配置与使用。

⏹ 了解包过滤防火墙的基本实现方法。

二 、实验条件

⏹ 华为Quidway R1760路由器二台、网线若干、微机若干台、专用配置电缆二条。

⏹ 实验拓扑:如下图所示。

三、实验内容

1、 配置四个PC 机的IP 地址和默认网关

2、 按图配置两个路由器R1和R2的端口IP 地址和静态路由

1)配置R1:

[R1]int s0

[R1-s0]ip add 2.2.2.1 255.255.255.0

[R1-s0]undo shutdown

[R1-s0]clock rate 64000

[R1-s0]int e0

[R1-e0]ip add 192.168.0.3 255.255.255.0

[R1-e0]undo shutdown

[R1-e0]quit

[R1]ip route-static 1.1.1.0 255.255.255.0 2.2.2.2 ‘设置本路由器到1.1.1.0网段的静态路由

[R1]ip routing

[R1]dis ip routing-table

[R1]firewall enable ‘本路由器上设置防火墙

[R1]firewall default permit ‘防火墙默认允许所有地址输入输出

[R1]acl 10 ‘创建acl 10规则

[R1-acl-10]rule normal deny source 1.1.1.1 ‘此规则第一条规定拒绝来自信源1.1.1.1的信息

[R1-acl-10]rule normal permit source any ‘此规则第二条规定允许来自其他信源的信息

PC1:192.168.0.1/24 网关:192.168.0.3 PC2:192.168.0.2/24 网关:192.168.0.3

PC3:1.1.1.1/24

网关:1.1.1.3 PC3:1.1.1.2/24 网关:1.1.1.3

[R1-acl-10]quit

[R1]int s0

[R1-Serial0]firewall packet-filter 10 inbound ‘在S0端口的输入方向使用ACL 10进行信息过滤[R1-Serial0]quit

[R1]display acl ‘显示本路由器上创建的所有

2)配置R2:

[R2]int s0

[R2-s0]ip add 2.2.2.2 255.255.255.0

[R2-s0]undo shutdown

[R2-s0]clock rate 64000

[R2-s0]int e0

[R2-e0]ip add 1.1.1.3 255.255.255.0

[R2-e0]undo shutdown

[R2-e0]quit

[R2]ip route-static 192.168.0.0 255.255.255.0 2.2.2.1 ‘设置本路由器到192.168.0.0网段的静态路由[R2]ip routing

[R2]dis ip routing-table

[R2]firewall enable ‘本路由器上设置防火墙

[R2]firewall default permit ‘防火墙默认允许所有地址输入输出

[R2]acl 20 ‘创建acl 20规则

[R2-acl-20]rule normal deny source 192.168.0.1 ‘此规则第一条规定拒绝来自信源192.168.0.1的信息[R2-acl-20]rule normal permit source any ‘此规则第二条规定允许来自其他信源的信息

[R2-acl-20]quit

[R2]int s0

[R2-Serial0]firewall packet-filter 20 inbound ‘在S0端口的输入方向使用ACL 20进行信息过滤[R2-Serial0]quit

[R2]display acl ‘显示本路由器上创建的所有

3、测试

PC1只能PING通PC2,不能PING通PC3和PC4,而PC2只能PING通PC 3、PC4,不能PING通PC1。

PC3只能PING通PC4,不能PING通PC1和PC2,而PC4只能PING通PC 2、PC3,不能PING通PC1。

注意:1)思科规定标准ACL的编号小于100,华为规定标准ACL编号范围2000-2999 2)模拟器中的ACL编号范围按照思科的标准,真实的华为路由器上的ACL编号范围按照华为的标准。