Cisco路由平安配置风险评估检查表

- 格式:docx

- 大小:29.60 KB

- 文档页数:32

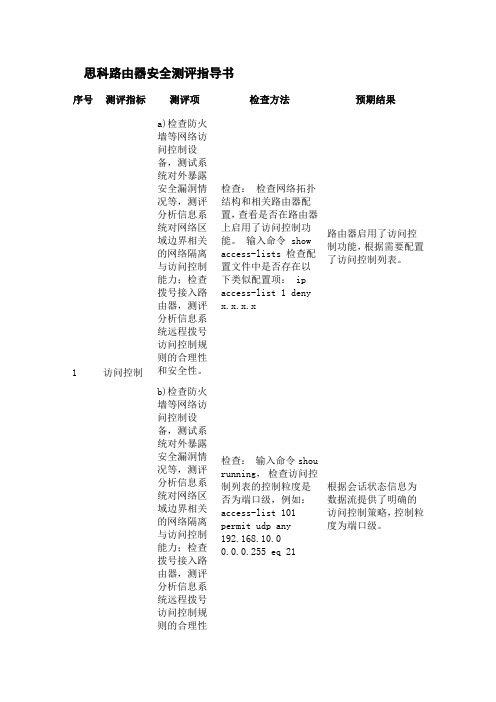

思科路由器安全测评指导书序号测评指标测评项检查方法预期结果1访问控制a)检查防火墙等网络访问控制设备,测试系统对外暴露安全漏洞情况等,测评分析信息系统对网络区域边界相关的网络隔离与访问控制能力;检查拨号接入路由器,测评分析信息系统远程拨号访问控制规则的合理性和安全性。

检查:检查网络拓扑结构和相关路由器配置,查看是否在路由器上启用了访问控制功能。

输入命令 showaccess-lists 检查配置文件中是否存在以下类似配置项: ipaccess-list 1 denyx.x.x.x路由器启用了访问控制功能,根据需要配置了访问控制列表。

b)检查防火墙等网络访问控制设备,测试系统对外暴露安全漏洞情况等,测评分析信息系统对网络区域边界相关的网络隔离与访问控制能力;检查拨号接入路由器,测评分析信息系统远程拨号访问控制规则的合理性检查:输入命令shourunning,检查访问控制列表的控制粒度是否为端口级,例如:access-list 101permit udp any192.168.10.00.0.0.255 eq 21根据会话状态信息为数据流提供了明确的访问控制策略,控制粒度为端口级。

和安全性。

c)检查防火墙等网络访问控制设备,测试系统对外暴露安全漏洞情况等,测评分析信息系统对网络区域边界相关的网络隔离与访问控制能力;检查拨号接入路由器,测评分析信息系统远程拨号访问控制规则的合理性和安全性。

检查:检查防火墙或IPS安全策略是否对重要数据流启用应用层协议检测、过滤功能。

防火墙或IPS开启了重要数据流应用层协议检测、过滤功能,可以对应用层HTTP、FTP、TELNET、SMTP、POP3等协议进行控制。

d)检查防火墙等网络访问控制设备,测试系统对外暴露安全漏洞情况等,测评分析信息系统对网络区域边界相关的网络隔离与访问控制能力;检查拨号接入路由器,测评分析信息系统远程拨号访问控制规则的合理性和安全性。

访谈:访谈系统管理员,是否在会话处于非活跃一定时间或会话结束后终止网络连接;检查:输入命令showrunning,查看配置中是否存在命令设定管理会话的超时时间:line vty 0 4exec-timeout x x1)会话处于非活跃一定时间或会话结束后,路由器会终止网络连接; 2)路由器配置中存在会话超时相关配置。

思科路由器安全配置基线(Version 1.0)2042 年12 月目录1 引言 (1)2 适用范围 (1)3 缩略语 (1)4 安全基线要求项命名规则 (1)5 文档使用说明 (2)6 注意事项 (2)7 安全配置要求 (3)7.1 账号管理 (3)7.1.1 运维账号共享管理 (3)7.1.2 删除与工作无关账号 (3)7.2 口令管理 (4)7.2.1 静态口令加密 (4)7.2.2 静态口令密文保存 (5)7.2.3 静态口令运维管理 (5)7.3 认证管理 (6)7.3.1 RADIUS认证(可选) (6)7.3.2 TACACS+认证(可选) (7)7.4 日志审计 (8)7.4.1 RADIUS记账(可选) (8)7.4.2 TACACS+记账(可选) (9)7.4.3 启用日志记录 (10)7.4.4 日志记录时间准确性 (10)7.5 协议安全 (11)7.5.1 BGP认证 (11)7.5.2 OSPF认证 (12)7.5.3 LDP认证(可选) (12)7.6 网络管理 (13)7.6.1 SNMP协议版本 (13)7.6.2 修改SNMP默认密码 (14)7.6.3 SNMP通信安全(可选) (14)7.7 设备管理 (15)7.7.1 路由器带内管理方式 (15)7.7.2 路由器带内管理通信 (16)7.7.3 路由器带内管理超时 (16)7.7.4 路由器带内管理验证 (17)7.7.5 路由器带外管理超时 (18)7.7.6 路由器带外管理验证 (19)7.8 系统服务 (19)7.8.1 禁用CDP (19)7.8.2 禁用TCP/UDP Small服务 (20)7.8.3 禁用HTTP SERVER (21)7.8.4 禁用BOOTP SERVER (22)7.8.5 禁用Finger服务(可选) (22)7.8.6 禁用DNS查询(可选) (23)7.8.7 禁用IP Source Routing(可选) (23)7.8.8 禁用IP Directed Broadcast(可选) (24)7.8.9 禁用PROXY ARP(可选) (25)7.9 其它 (25)7.9.1 路由器缺省BANNER管理 (26)7.9.2 路由器空闲端口管理 (26)附录A 安全基线配置项应用统计表 (28)附录B 安全基线配置项应用问题记录表 (30)附录C NTP服务器列表 (31)1 引言本文档规定了公司使用的思科系列路由器应当遵循的交换机安全性设置标准,是公司安全基线文档之一。

网络信息系统安全检查表网络信息系统安全检查表一、引言网络信息系统安全检查是一种保障网络安全的重要措施,通过对网络信息系统的各项安全要素进行全面的检查,确保系统的安全运行。

本文档旨在提供一个详细的网络信息系统安全检查表范本,以供参考使用。

附件:无二、网络基础设施安全检查1·网络拓扑结构检查●检查网络拓扑结构是否合理,是否存在漏洞和弱点。

●检查网络设备(路由器、交换机、防火墙等)的配置是否符合安全标准。

●检查网络设备是否存在未授权访问的风险。

2·网络访问控制检查●检查网络访问控制策略的设计是否合理,并进行必要的调整。

●检查所有网络入口的身份验证机制是否可靠。

●检查网络访问控制设备(防火墙、入侵检测系统等)是否正常运行。

3·网络安全设备检查●检查防火墙、入侵检测系统、反软件等网络安全设备的配置是否正确,并及时更新。

●检查网络安全设备是否能够实时监控和检测可能的安全威胁。

●检查网络安全设备的日志记录功能是否正常,并进行必要的审计。

4·网络隔离检查●检查网络内外的隔离措施是否有效,并及时修补可能的漏洞。

●检查网络内不同安全等级的区域是否得到适当的隔离。

●检查网络内各个子网的隔离措施是否完善。

5·网络数据备份与恢复检查●检查网络数据备份策略是否合理,并进行必要的调整。

●检查网络数据备份的频率和完整性,并验证其可恢复性。

●检查网络数据恢复程序的有效性和可靠性。

三、应用系统安全检查1·应用软件安全检查●检查核心应用软件的安全漏洞,并及时更新和修复。

●检查应用软件的权限控制机制是否合理,并对权限进行适当管理。

●检查应用软件是否存在安全风险和漏洞,进行必要的修补。

2·数据库安全检查●检查数据库的访问权限是否得到适当控制,并及时修复潜在的安全风险。

●检查数据库是否存在没有加密的敏感数据,并采取必要的加密措施。

●检查数据库备份和恢复程序的有效性和可靠性。

Cisco路由器平安配置方案WEB平安电脑资料一、路由器网络效劳平安配置1 制止CDP(Cisco Discovery Protocol),Router(Config)#no cdp runRouter(Config-if)# no cdp enable2 制止其他的TCP、UDP Small效劳。

Router(Config)# no service tcp-small-serversRouter(Config)# no service udp-samll-servers3 制止Finger效劳。

Router(Config)# no ip fingerRouter(Config)# no service finger4 建议制止效劳。

Router(Config)# no ip server如果启用了效劳那么需要对其进展平安配置:设置用户名和密码;采用访问列表进展控制。

5 制止BOOTp效劳。

Router(Config)# no ip bootp server6 制止IP Source Routing。

Router(Config)# no ip source-route7 建议如果不需要ARP-Proxy效劳那么制止它,路由器默认识开启的。

Router(Config)# no ip proxy-arpRouter(Config-if)# no ip proxy-arp8制止IP Directed Broadcast。

Router(Config)# no ip directed-broadcast9 制止IP Classless。

Router(Config)# no ip classless10 制止ICMP协议的IP Unreachables, Redirects, Mask Replies。

Router(Config-if)# no ip unreacheablesRouter(Config-if)# no ip redirectsRouter(Config-if)# no ip mask-reply11 建议制止SNMP协议效劳。

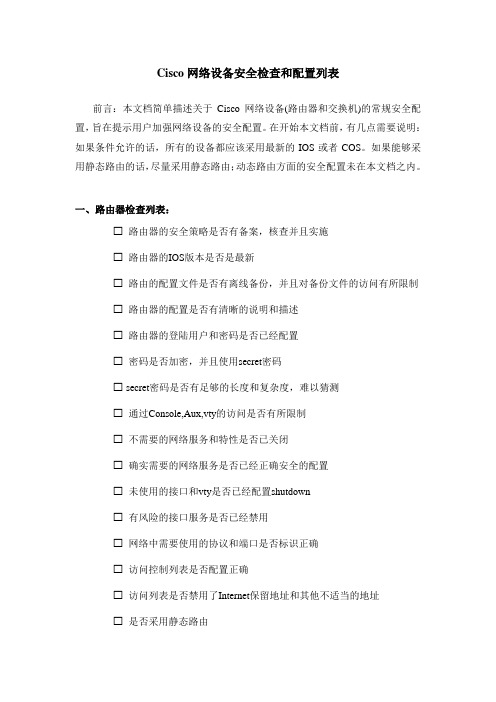

Cisco网络设备安全检查和配置列表前言:本文档简单描述关于Cisco网络设备(路由器和交换机)的常规安全配置,旨在提示用户加强网络设备的安全配置。

在开始本文档前,有几点需要说明:如果条件允许的话,所有的设备都应该采用最新的IOS或者COS。

如果能够采用静态路由的话,尽量采用静态路由;动态路由方面的安全配置未在本文档之内。

一、路由器检查列表:□路由器的安全策略是否有备案,核查并且实施□路由器的IOS版本是否是最新□路由的配置文件是否有离线备份,并且对备份文件的访问有所限制□路由器的配置是否有清晰的说明和描述□路由器的登陆用户和密码是否已经配置□密码是否加密,并且使用secret密码□ secret密码是否有足够的长度和复杂度,难以猜测□通过Console,Aux,vty的访问是否有所限制□不需要的网络服务和特性是否已关闭□确实需要的网络服务是否已经正确安全的配置□未使用的接口和vty是否已经配置shutdown□有风险的接口服务是否已经禁用□网络中需要使用的协议和端口是否标识正确□访问控制列表是否配置正确□访问列表是否禁用了Internet保留地址和其他不适当的地址□是否采用静态路由□路由协议是否配置了正确的算法□是否启用日志功能,并且日志内容清晰可查□路由器的时间和日期是否配置正确□日志内容是否保持统一的时间和格式□日志核查是否符合安全策略□是否启用SNMP,如果启用是否设置了复杂的strings和控制列表二、IOS安全配置1、服务最小化关闭所有不需要的服务,可以使用show proc命令来查看运行了那些服务。

通常来说以下服务不需要启动。

Small services (echo, discard, chargen, etc.)- no service tcp-small-servers- no service udp-small-servers_ BOOTP - no ip bootp server_ Finger - no service finger_ HTTP - no ip http server_ SNMP - no snmp-server2、登陆控制Router(config)#line console 0Router(config-line)#password xxxRouter(config-line)#exec-timeout 5 0Router(config-line)#loginRouter(config)#line aux 0Router(config-line)#password xxxRouter(config-line)#exec-timeout 0 10Router(config-line)#loginRouter(config)#line vty 0 4Router(config-line)#password xxxRouter(config-line)#exec-timeout 5 0Router(config-line)#login注:如果路由器支持的话,请使用ssh替代telnet;3、密码设置Router(config)#service password-encryptionRouter(config)#enable secret4、日志功能Central(config)# logging onCentral(config)# logging IP(SYSLOG SERVER)Central(config)# logging bufferedCentral(config)# logging console criticalCentral(config)# logging trap informationalCentral(config)# logging facility local1Router(config)# service timestamps log datetime localtime show-timezone msec5、SNMP的设置Router(config)# no snmp community public roRouter(config)# no snmp community private rwRouter(config)# no access-list 50Router(config)# access-list 50 permit 10.1.1.1Router(config)# snmp community xxx ro 50Router(config)# snmp community yyy rw 50注:xxx,yyy是你需要设置的community string,越是复杂越好,并且两都绝对不能一致。

安全诊断评估表格安全诊断评估表格是用于评估一个组织、企业或个人的安全状况和风险的工具。

它能够帮助用户确定潜在的安全威胁,并提供相应的建议和措施来加强安全防护。

下面是一个常见的安全诊断评估表格示例:1. 组织信息- 组织名称:________- 组织所属行业:________- 组织规模:________- 常见安全威胁:(可以填写组织所属行业常见的安全威胁,例如:网络攻击、数据泄露、物理入侵等)2. 网络安全评估- 网络拓扑结构:________- 防火墙设置:________- 异常行为监测系统:________- 漏洞扫描结果:________- 安全政策及操作规程:________3. 信息安全评估- 重要信息资产:________- 数据备份策略:________- 访问控制机制:________- 密码策略:________- 员工安全意识培训:________4. 设备安全评估- 服务器设置:________- 网络设备(交换机、路由器)设置:________- 安全设备(摄像头、门禁系统)设置:________- 设备维护与修复:________5. 物理安全评估- 办公场所布局:________- 出入口安全措施:________- 门禁系统:________- 安全摄像头:________- 员工安全意识培训:________6. 安全措施建议- 在网络安全方面:________- 在信息安全方面:________- 在设备安全方面:________- 在物理安全方面:________7. 安全风险评级- 高风险事件:________- 中风险事件:________- 低风险事件:________通过填写以上安全诊断评估表格,用户可以对组织、企业或个人的安全状况进行全面的评估,并根据评估结果提出相应的安全措施建议和风险评级。

这有助于发现潜在的安全漏洞和威胁,并做出相应的改善和加强措施,从而提高整体的安全性和防护能力。

XXX网安技术有限公司Cisco安全配置标准文件编号:发布日期:XXX网安技术有限公司目录B1. 目的 (4)2. 范围 (4)3. 术语定义 (4)4. 参考文件 (4)5. 角色与职责 (4)6. 内容 (4)6.1 设置加密口令 (4)6.2 配置文件的离线备份 (4)6.3 远程维护安全 (4)6.4 关闭不活动的链接 (6)6.5 Con终端和vty终端配置登录超时10分钟 (6)6.6 配置时间同步服务 (6)6.7 关闭维护网络管理的所有端口 (6)6.8 在日志中记录完整时间 (6)6.9 关闭源路由 (7)6.10 关闭ICMP重定向 (7)6.11 禁止ARP-Proxy (7)6.12 禁止IP Directed Broadcast (7)6.13 禁止网络启动和下载配置 (7)6.14 关闭PAD服务 (7)6.15 关闭DNS服务 (8)6.16 交互机选项 (8)6.17 路由器选项 (8)6.18 设备命名规则 (9)6.19 附录- 默认开放的服务 (9)7. 附件 (13)XXX网安技术有限公司1. 目的通过建立系统的安全基线标准,规范网安公司网络环境Cisco路由器和交换机的安全配置,并提出相应的指导;降低系统存在的风险,确保Cisco路由器和交换器可靠的运行。

2. 范围适合网安公司网络环境的所有Cisco路由器和交换机。

3. 术语定义ICMP:Internet Control Message Protocol)Internet控制报文协议SNMP:Simple Network Management Protocol,简单网络管理协议SSH:Secure Shell Protocol加密通道配置代理服务器安全外壳协议4. 参考文件无5. 角色与职责6. 内容6.1 设置加密口令(config)# enable secret XXX(config)# service password-encryption6.2 配置文件的离线备份6.3 远程维护安全1)关闭AUX端口。

...................................................................1.1 目的 (1)1.2 合用范围 (1)1.3 合用版本 (1).............................................2.1 账号管理 (2)2.1.1 用户账号分配 (2)2.1.2 删除无关的账号 (2)2.1.3 管理具备管理员权限的用户账户 (3)2.2 口令 (3)2.2.1 静态口令以密文形式存放 (3)2.2.2 帐号、口令和授权 (4)2.2.3 密码复杂度 (4)2.3 授权 (4)2.3.1 根据业务需要配置所需的最小权限。

(4)2.3.2 用IP 协议进行远程维护的设备使用SSH 等加密协议 (5)...........................................................3.1 日志安全 (6)3.1.1 对用户登录进行记录 (6)3.1.2 记录用户对设备的操作 (6)3.1.3 开启NTP 服务保证记录的时间的准确性 (7)3.1.4 远程日志功能 (7).......................................................4.1 IP 协议 (9)4.1.1 配置路由器防止地址欺骗 (9)4.1.2 配置路由器只允许特定主机访问 (9)4.1.3 过滤已知攻击 (9)4.1.4 过滤所有和业务不相关的流量。

(10)4.2 功能配置 (11)4.2.1 功能禁用 (11)4.2.2 启用协议的认证加密功能 (11)4.2.3 启用路由协议认证功能 (12)4.2.4 防止路由风暴 (12)4.2.5 防止非法路由注入 (13)4.2.6 SNMP 的Community 默认通行字口令强度 (13)4.2.7 只与特定主机进行SNMP 协议交互 (13)4.2.8 未使用SNMP 的写功能时禁用SNMP 的写功能 (14)4.2.9 LDP 协议认证功能 (14)..........................................................5.1 其他安全配置 (16)5.1.1 关闭未使用的接口 (16)5.1.2 修改路由缺省器缺省BANNER 语 (16)5.1.3 配置定时账户自动登出 (16)5.1.4 配置consol 口密码保护功能 (17)5.1.5 关闭不必要的网络服务或者功能 (17)本文档规定了Cisco 路由器应当遵循的设备安全性设置标准,本文档旨在指导系统管理人员进行Cisco 路由器的安全配置。

Cisco路由器平安配置基线目录

第1章概述

1.1目的

本文档规定了Cisco路由器应当遵循的设备平安性设置标准,本文档旨在指导系统治理人员进行Cisco路由器的平安配置。

1.2适用范围

本配置标准的利用者包括:网络治理员、网络平安治理员、网络监控人员。

1.3适用版本

Cisco路由器;

账号治理、认证授权平安要求1.4账号治理

1.4.1用户账号分派

1.4.2删除无关的账号

1.4.3治理具有治理员权限的用户账户

1.5口令

1.5.1静态口令以密文形式寄放

1.5.2帐号、口令和授权

1.5.3密码复杂度

1.6授权

1.6.1依照业务需要配置所需的最小权限。

1.6.2用IP协议进行远程爱惜的设备利用SSH等加密协议

第2章日记平安要求2.1日记平安

2.1.1对用户登录进行记录

2.1.2记录用户对设备的操作

2.1.3开启NTP效劳保证记录的时刻的准确性

2.1.4远程日记功能

IP协议平安要求

2.2IP协议

2.2.1配置路由器幸免地址欺骗

2.2.2配置路由器只许诺特定主机访问

2.2.3过滤已知解决

2.2.4过滤所有和业务不相关的流量。

2.3功能配置2.

3.1功能禁用

2.3.2启用协议的认证加密功能

2.3.3启用路由协议认证功能

2.3.4幸免路由风暴

2.3.5幸免非法路由注入

2.3.6SNMP的Community默许通行字口令强度

2.3.7只与特定主机进行SNMP协议交互

2.3.8未利用SNMP的写功能时禁用SNMP的写功能

2.3.9LDP协议认证功能

其他平安要求

2.4其他平安配置

2.4.1关闭未利用的接口

2.4.2修改路由缺省器缺省BANNER语

2.4.3配置按时账户自动登出

2.4.4配置consol口密码爱惜功能

2.4.5关闭没必要要的网络效劳或功能。