一种基于C#的AutoCAD二次开发新方法研究与改进

- 格式:pdf

- 大小:774.91 KB

- 文档页数:4

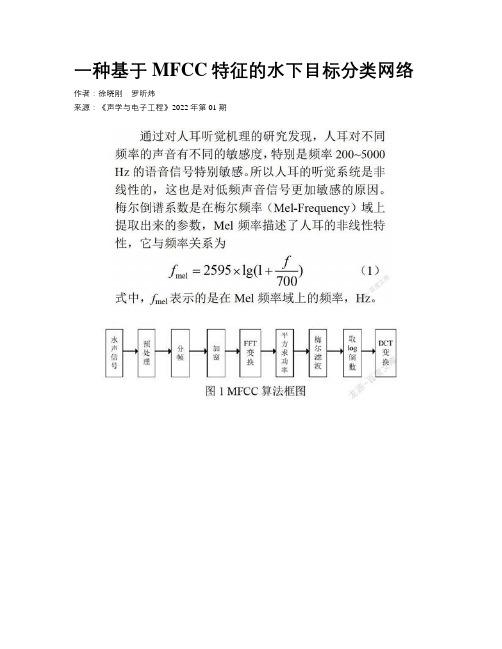

一种基于MFCC特征的水下目标分类网络作者:徐晓刚罗昕炜来源:《声学与电子工程》2022年第01期摘要水声目标辐射噪声特征提取和识别技术是水声目标识别的重要任务,也是水声信号处理领域的难题。

鉴于梅尔滤波器中提取的听觉特征在语音识别中的广泛应用,文章基于梅尔倒谱系数(Mel Frequency Cepstrum Coefficient ,MFCC)和卷积神经网络(Convolutional Neural Network ,CNN)构建了一个水声信号深度分类网络。

该分类网络通过MFCC特征提取方法逐帧提取舰船辐射噪声信号的梅尔倒谱系数,将其构建特征矩阵输入CNN中进行分类,构建了一个4类舰船辐射噪声样本集,并利用所提出的网络考察了不同维度下MFCC和I LOFAR 特征的分类性能,分析了不同类型特征和不同特征维度输入对网络分类性能的影响,可为水声分类研究相关人员提供参考。

关键词水声信号:梅尔系数;目标分类;CNN;时频分析水下目标的分类识别是水声领域研究的热点问题,对于现代海洋装备目标探测尤为关键,特征向量提取的方法是水声目标分类识别的研究重点。

文献[1]提出了一种基于小波包变换的水下目标辐射噪声特征提取算法,文献[2]提出了一种基于双谱估计的水下目标辐射噪声特征提取算法,文献[3]提出了一种基于波数谱模态能量差特征的目标分类方法。

由于声呐识别不同水下辐射噪声源的原理与人耳语音识别的机理类似,因此,基于听觉特征的水下声目标特征提取方法是研究热点之一,其中提取梅尔倒谱系数进行水下声目标识别是常用的方法之一。

文献[4]介绍了差分梅尔频率倒谱系数的概念和相应的特征提取方法,对水下目标进行了基于MFCC特征提取方法仿真研究和实验分析;文献[5]将MFCC特征应用于船舶和鲸类水下声信号的特征提取中,提取了船舶和鯨类声信号的MFCC特征,通过高斯混合模型对提取的MFCC特征进行训练和识别分类,讨论MFCC维数变化和不同MFCC特征组合对识别分类性能的影响:文献[6-8]也进行了MFCC特征提取相关方面的研究工作,并取得了一定的研究成果。

本技术公开了一种基于Type C和AC充电的自动切换方法及其移动终端,移动终端具有Type C接口和AC适配器接口,移动终端包括第一充电通道和第二充电通道,所述方法包括:通过移动终端的控制器引脚的电平状态判断Type C接口和AC适配器接口是否有电源接入;当确认第一电源接入时,控制第一充电通道打开,第一电源给移动终端充电,当确认第二电源接入时,控制第二充电通道打开,第二电源给移动终端充电;当由第一电源接入切换至第二电源接入时,控制器确认电流和电压是否满足预设条件,若满足,则控制第一充电通道闭合,第二充电通道打开给移动终端充电。

本技术可以准确的判断电源是否已移除,并打开正确的充电通道充电。

权利要求书1.一种基于Type-C和AC充电的自动切换方法,应用于具有Type-C接口和AC适配器接口的移动终端,其特征在于,所述移动终端包括第一充电通道和第二充电通道,所述方法包括:通过移动终端的控制器的ACOK引脚的电平状态判断Type-C接口和AC适配器接口是否有电源接入;当确认第一电源接入时,控制第一充电通道打开,第一电源给移动终端充电,当确认第二电源接入时,控制第二充电通道打开,第二电源给移动终端充电;当由第一电源接入切换至第二电源接入时,控制器确认电流和电压是否满足预设条件,若满足,则控制第一充电通道闭合,第二充电通道打开给移动终端充电。

2.根据权利要求1所述的基于Type-C和AC充电的自动切换方法,其特征在于,所述通过移动终端的控制器的ACOK引脚的电平状态判断Type-C接口和AC适配器接口是否有电源接入的步骤包括:当检测到ACOK引脚接收到高电平时,确认有电源接入移动终端。

3.根据权利要求1所述的基于Type-C和AC充电的自动切换方法,其特征在于,所述通过移动终端的控制器的ACOK引脚的电平状态判断Type-C接口和AC适配器接口是否有电源接入的步骤还包括:检测与Type-C接口对应的引脚的电平状态确定Type-C接口是否有电源接入;检测与AC适配器接口对应的引脚的电平状态确定AC适配器接口是否有电源接入。

恒温控制算法c语言版全文共四篇示例,供读者参考第一篇示例:恒温控制算法是一种用于调节系统温度的智能控制算法。

该算法通过采集环境温度数据,并根据设定的目标温度进行计算,实现自动调节系统的输出控制信号,从而维持系统温度稳定在设定值附近。

在工业生产、实验室研究和家用电器等领域都广泛应用了恒温控制算法,以确保系统稳定性和高效性。

C语言是一种通用的编程语言,具有良好的可移植性和高效性。

在实际应用中,恒温控制算法通常会在嵌入式系统或工控系统中实现,而使用C语言编写程序是一种常见的选择。

下面我们将介绍一种基于C 语言的恒温控制算法实现方式。

我们需要定义一些基本的变量和常数。

我们需要设置目标温度值、温度传感器读取间隔、控制信号输出范围等。

接下来,我们将使用C语言编写一个基本的恒温控制算法框架,示例如下:```c#include <stdio.h>#include <stdlib.h>// 定义温度传感器读取间隔,单位为秒#define SENSOR_INTERVAL 1// 定义目标温度值#define TARGET_TEMPERATURE 25// 定义控制信号输出范围#define OUTPUT_MIN 0#define OUTPUT_MAX 100while(1) {// 读取温度传感器数据currentTemperature = readTemperatureSensor();// 计算控制信号outputSignal =calculateControlSignal(currentTemperature);// 等待传感器读取间隔delay(SENSOR_INTERVAL);}return 0;}int calculateControlSignal(int temperature) {// 根据当前温度和目标温度计算控制信号int error = TARGET_TEMPERATURE - temperature;int controlSignal = OUTPUT_MAX * error / TARGET_TEMPERATURE;return controlSignal;}void outputControlSignal(int signal) {// 输出控制信号,此处可与系统的执行机构进行通信实现控制printf("Control signal: %d\n", signal);}void delay(int seconds) {// 延时函数,单位为秒sleep(seconds);}```上述代码实现了一个简单的基于C语言的恒温控制算法。

云辇-c工作原理云辇-C是一种基于C语言的工作原理,它是一种云计算平台的技术解决方案。

云辇-C的工作原理主要包括云计算、虚拟化和容器化等关键技术。

云计算是指通过网络将计算资源(包括计算能力、存储资源和网络带宽等)提供给用户的一种计算模式。

云计算的核心思想是将计算任务分布在多台计算机上,通过网络进行协同工作,以提高计算效率和资源利用率。

云辇-C利用云计算的技术,将计算任务分布在多台服务器上进行处理,实现了高效的计算能力和资源共享。

虚拟化是指将物理计算资源抽象为虚拟资源的一种技术。

通过虚拟化技术,可以将一台物理计算机划分为多个虚拟机,每个虚拟机都可以独立运行操作系统和应用程序。

云辇-C利用虚拟化技术,将物理服务器虚拟化为多个虚拟机,每个虚拟机都具有独立的计算资源和运行环境,从而实现了资源的隔离和共享。

容器化是一种轻量级的虚拟化技术,它将应用程序及其依赖项打包在一个容器中,并将其独立运行在操作系统的内核上。

与传统的虚拟机相比,容器化技术更加轻量级且资源占用更少。

云辇-C利用容器化技术,将应用程序及其依赖项打包成容器,并在云计算平台上运行,从而实现了快速部署和扩展的能力。

云辇-C的工作流程主要包括以下几个步骤:首先,用户需要在云辇-C平台上创建一个虚拟机或容器,并指定所需的计算资源和运行环境。

接下来,云辇-C将根据用户的需求,在物理服务器上创建相应的虚拟机或容器,并将其启动。

一旦虚拟机或容器启动成功,用户就可以将自己的应用程序部署到虚拟机或容器中,并开始运行。

在应用程序运行过程中,云辇-C会根据用户的需求,自动调节虚拟机或容器的计算资源,以保证应用程序的性能和稳定性。

当用户不再需要虚拟机或容器时,云辇-C会将其销毁,释放相应的计算资源。

云辇-C的工作原理基于云计算、虚拟化和容器化等关键技术,通过将计算任务分布在多台服务器上进行处理,实现了高效的计算能力和资源共享。

同时,云辇-C还利用虚拟化和容器化技术,实现了资源的隔离和快速部署的能力。

自制编程语言基于c语言郑刚源码在计算机科学领域,编程语言是程序员用来编写计算机程序的工具。

每种编程语言都有其独特的特性和用途,而自制编程语言则是一种非常有挑战性的任务,需要深入理解计算机科学原理和编程语言设计。

近年来,越来越多的程序员尝试自制编程语言,并将其应用于各种领域。

1. 背景介绍在编程语言的世界中,C语言一直被认为是一种非常受欢迎和重要的语言。

它具有简洁、高效、灵活的特点,被广泛应用于系统编程、嵌入式开发、游戏开发等领域。

由于C语言的优秀特性,许多程序员都希望能够自制一种基于C语言的编程语言,以满足特定的需求或者挑战自己的技术水平。

2. 自制编程语言的意义自制编程语言不仅仅是为了满足个人的兴趣爱好,更重要的是可以深入理解计算机科学原理和编程语言设计。

通过自制编程语言,程序员可以更好地理解语言的内部原理、编译和解释过程、语法和语义规则等方面。

自制编程语言也可以为特定领域的应用提供更好的编程工具,提高工作效率和质量。

3. 自制编程语言的挑战自制编程语言是一项极具挑战性的任务,需要深入了解C语言的底层原理和计算机科学的相关知识。

在设计过程中,需要考虑语言的语法和语义规则、编译和解释器的实现、标准库的支持、性能优化等方面。

为了让自制编程语言真正发挥作用,还需要考虑到语言的易用性、扩展性、生态系统和社区等问题。

4. 郑刚源码的自制编程语言郑刚是一位资深的程序员和计算机科学家,他花费了大量时间和精力自制了一种基于C语言的编程语言。

该语言名为“ZG语言”,它继承了C语言的简洁高效特点,并在语法和语义规则上进行了一定的改进和优化。

ZG语言不仅可以编译成机器码,还可以解释执行,为程序员提供了更灵活的选择。

5. ZG语言的特点ZG语言具有以下几个显著的特点:- 简洁高效:类似于C语言的语法和表达方式,易于学习和使用。

- 强类型:采用静态类型检查和类型推断,提高程序的安全性和可靠性。

- 丰富的标准库:提供了丰富的标准库和工具链,方便程序员开发和调试。

工 业 技 术93科技资讯 SCIENCE & TECHNOLOGY INFORMATIONDOI:10.16661/ki.1672-3791.2017.33.093一种基于PLC控制的智能卫浴研制应正波1 陈波2 郑晓峰2(1.浙江中控技术股份有限公司;2.浙江机电职业技术学院机械工程学院 浙江杭州 310053)摘 要:本文描述了一种基于PLC控制的多功能自动化洗浴装置的设计,详细阐述了本智能卫浴的研制原理及设计方案。

结合具体的机械结构及理论计算数据的论证,本方案具备较高自动化程度和较强的实用性。

与现有同等功能的产品比较本方案更是创新点突出,结合当前国内的市场,依据本方案研制的产品具备广阔的发展前景。

关键词:PLC 智能 自动化 洗浴装置中图分类号:TP274 文献标识码:A 文章编号:1672-3791(2017)11(c)-0093-03Abstract: A design of a multifunctional automatic bathing equipment based on PLC was described. The development principle and design scheme of this intelligent bathroom were detailed. Combining the specific mechanical structure and theoretical calculation data, the scheme has high degree of automation and strong practicability. Compared with the existing products with the same function, this program is innovative. In current domestic market, the products developed according to the program has broad prospects. Key Words: PLC;Intelligent;Automatic;Bathing equipment据中国红十字会不完全统计,2016年我国肢体残疾2762万人,其中手部残疾占535万。

西 北 师 范 大 学 学 报(自然科学版) 第41卷2005年第3期 Journal o f No rthw est No rmal U niversity (Natur al Science) Vo l 41 2005 No 3收稿日期:2004 12 01;修改稿收到日期:2005 03 23基金项目:甘肃省科技攻关项目(2GS035 A052 011);西北师范大学中青年基金资助项目(2003)作者简介:赵学锋(1965 ),男,甘肃渭源人,副教授,硕士.主要研究方向为计算机图形学和算法理论.一种基于DCT 域系数的信息隐藏算法赵学锋,张贵仓,王小牛(西北师范大学数学与信息科学学院,甘肃兰州 730070)摘 要:提出了一种盲信息隐藏算法,通过调整DCT 系数,将秘密信息嵌入在数字图像中.该算法具有较大的数据隐藏能力,在秘密信息的提取过程中不需要原始图像的参与.计算机实验结果表明,所隐藏的秘密信息可以被有效地恢复.关键词:数字图像;DCT 系数;信息隐藏中图分类号:T P 391 41 文献标识码:A 文章编号:1001 988Ⅹ(2005)03 0024 03A n information hiding scheme among the DCT coefficientsZH AO Xue feng,ZH ANG Gui cang ,WANG Xiao niu(Co llege o f M athemat ics and Info rmation Science,N ort hw est No rmal U niver sity,L anzhou 730070,Gansu,China)Abstract:A blind hiding inform ation alg orithm is proposed,w hich justifies some DCT co efficients of the original image and inserts the inform ation bits into the im ag e.T his appro ach has hig h capacity of data hiding.While ex tracting secret info rmation,the algo rithm needs neither the original im ag e nor the original info rmatio n.Ex perimental r esults show the algo rithm can ex tract cor rectly the em bedded information.Key words:dig ital im ag e;DCT coefficients;inform ation hiding 基于图像的信息隐藏借助于公开的数字图像来隐藏秘密信息,是传统密码学在数字时代的延伸[1].信息隐藏算法有基于空域和基于变换域2种方法,按提取隐藏信息时的要求,又可分为不需要原始图像的盲隐藏和需要原始图像的非盲隐藏.对于在公开图像的空间域隐藏另一图像或其他数字信息的技术如融合等,目前已有较多研究[2~4],特点是隐藏的信息量大,但它是一种非盲隐藏.无疑地,盲隐藏模式[5,6]更具有现实意义和应用前景,更具有生命力,但在算法的实现上难度更大.在隐藏秘密信息的 存在性 的前提下,怎样权衡鲁棒性和信息量,是信息隐藏技术研究的难题.文献[6]提出了一种修改小波域系数的数字水印算法,笔者将这种方法用于DCT 系数,实现了秘密信息借助于图像变换域的盲隐藏,有较大的数据容量.1 信息隐藏算法的设计设数字图像用方阵表示,记f (x ,y )为图像在位置(x ,y ),x ,y =0,1, ,N -1处的像素值,F(u,v )为图像在(u,v ),u,v =0,1, ,N -1的DCT 域系数,相应的二维离散余弦变换公式为F(u,v )=2Nc(u)c(v) N-1x=0 N -1y=0f (x,y)cos(2x +1)u 2N sin (2y +1)v2N, (1)其逆变换为f (x ,y )=2NN-1u=0 N -1v=0c(u)c(v)F(u,v)cos(2x +1)u 2N sin (2y +1)v 2N,(2)242005年第3期 赵学锋等:一种基于DCT 域系数的信息隐藏算法2005 No 3 An infor matio n hiding scheme amo ng the DCT coefficients其中c(0)=1,c(i)=12,i =1,2, ,N -1.图1 D CT 系数的序号1 1 信息嵌入算法在原始图像中嵌入秘密信息可按以下步骤进行.1)DCT 变换.将原始图像分成(N /8) (N /8)个8 8的像素方块,对分割后的每个图像子块按(1)式进行DCT 变换;把得到的每一个8 8的DCT 系数矩阵按照图1所示的数字标识顺序扫描,编排成一个1 64的系数矢量,借助阴影部分所示的14~45号中频系数来隐藏数据.2)秘密信息分组.设W 是二进制流形式的秘密信息,当W 是一幅M 1 N 1的二值图像时,先将二维的形式转换为一维的二值数字序列W ={W (k)=w (i,j )i =0,1, ,M 1-1;j =0,1, ,N 1-1;k =i M 1+j },其中w (i,j ) {0,1}为二值图像W 在位置(i,j )处的值.将秘密信息W 从头开始按8位分段,分别与(N /8) (N /8)个DCT 系数矩阵相对应,因此一幅N N 的图像可被嵌入N N /8个比特数据量.记应嵌入到当前DCT 系数组的8位数据分别是W b (i),i =1,2, ,8.3)信息嵌入规则与方法.①在当前的DCT 系数矩阵中,从预定的隐藏位置14号开始按序号顺序将选用的32个系数记为D (1),D (2), ,D(16),D(17),D(18), ,D(32),令D max =m ax {D (i)+0 5i =1, ,32},以L 表示D max 的二进制数的长度.将这32个系数分为8组,每组4个系数再两两配对,这里将2个系数对记为A 1(i)={D(i),D(i +16)};A 2(i)={D(17-i),D (33-i)}, i =1, ,8.对A 1(i)的系数分别四舍五入取整并表示成L 长的二进制形式.记D(i)=(a L a L -1 a 2a 1)2,D(i +16)=(b L b L -1 b 2b 1)2,将A 1(i)组成一个如图2所示的2 L 阵列.对A 2(i)同样处理.②由A 1(i)和A 2(i)共同决定数据的嵌入,为此需要计算一个临界位置m.对A 1(i)的二进阵列从最低位b 1开始,按照次序b 1→a 1→b 2→a 2→b 3→a 3→ 交替搜索,形成一个有限混编序列{d n };设二进制串(d n d n -1 d 2d 1)2中包含的2个子串(a j a 2a 1)2和(b j +1b j b 2b 1)2的十进制数分别为A n (a),A n (b),这里j 是n/2的整数部分,则称二进制串(d n d n -1 d 2d 1)2产生的十进制数为A n =A n (a)+A n (b).搜索停止的条件是,找到一个临界位置n =m(1),1m(1)<2L,使得(d n d n -1 d 2d 1)2生成的十进制数A n ,而(d n +1d n d 2d 1)2生成的十进制数A n +1> .对A 2(i)的阵列也作上述处理,找到临界位置m(2)后,取m =m ax {m(1),m (2)}.这里 是预置的误差阈值.③为避免m 值过大,可设定一个强制位置 (1< <2L ),当②中m > 时,取m = .④如果W b (i)=1,则修改A 1(i);如果W b (i)=0,则修改A 2(i ).修改的方法是令(d m d m -1 d 2d 1)2=(00 00)2,即(a j a 2a 1)2与(b j +1b j b 2b 1)2都置为0,由此重新计算(a L a L -1 a 2a 1)2与(b L b L -1 b 2b 1)2各自的十进制数,分别作为A 1(i)的2个系数D (i),D(i +16)的修改值(或A 2(i)的2个系数D(17-i),D (33-i)的修改值).图2所示的是得到m =2j +1,d m =b j +1的情况,修改后阴影部分的数据应变为0.图2 系数调整示意4)逆DCT 变换.在秘密信息嵌入后,用修改后的系数值代替原值放到原来所在1 64矢量中的位置,并由该矢量构造新的8 8DCT 系数矩阵,对新的各个DCT 系数方块按(2)式进行逆DCT 变换,便得到嵌入了数据的载体图像.(d m d m -1 d 2d 1)2生成的十进制数A m 正是系数组A 1(i)(或A 2(i))在调整前、后的绝对误差,其相对量化误差定义为A m (a)/2j -1+A m (b)/2j ,将A 1(i)和A 2(i)的相对量化误差分别用 (A 1)和 (A 2)表示.依据文献[6]的实验与分析,令f 1(y )和f 2(y )分别表示经统计得到的A 1(i )和A 2(i)中系数的量化相对误差不超过y 的概率,则f 1(y )和f 2(y )表现出这样的特性:若A 1(i)是被量化过的,则f 1(y )>f 2(y ).这一结论是针对小波域系数统计出的,对DCT 系数也适用.当A 1(i)25西 北 师 范 大 学 学 报(自然科学版) 第41卷 Journal of N or thw est N ormal U niver sity(N atural Science) Vo l 41 的系数被修改,A2(i)便不修改,于是2个系数组的相对量化误差便有不同的表现,嵌入了秘密信息的载体图像保留了系数间的这一统计差异,为提取信息提供了依据.误差阈值 越大,则嵌入的信息越稳定,但载体图像质量也就更差;强制位置参数 大小的影响和 类似,但可抑制系数较小时临界位置出界. 和 为编、解码双方拥有.1 2 信息提取算法信息的提取是逐位进行的,主要步骤是:1)DCT变换.对载体图像8 8分块DCT变换.2)计算误差.在每个DCT系数组中,与信息嵌入过程相同,建立A1(i)和A2(i)的二进制阵列,根据误差阈值 和和强制位置 ,计算恰当的临界位置,并依此分别计算A1(i)的相对量化误差 (A1)和A2(i)的相对量化误差 (A2).3)数据提取.在信息嵌入时,被修改的系数组的相对误差值更有可能在0附近,而未被修改的系数组具有这一特性的可能性将较小,因此如果 (A1) (A1),则说明A1(i)曾被修改过,应提取信息V(i)=1;否则,说明A2(i)曾被修改过,应提取信息V(i)=0.4)数据组合.将各个V(i)按原始信息W的逆处理方法重新组合,得到提取信息V.2 实验结果采用上述算法对一些测试图像进行了验证,以下是以256 256 8bit的Lena(图3(a))作为原始公开图像的信息嵌入和提取实验结果.实验参数 =9, =20.对嵌入秘密信息后载体图像的质量采用客观评价标准PSNR(Peak Sig nal to No ise Ratio)来评判.实验选取的秘密信息为一幅大小为128 64的二值图像(图4(a)).图3(b)是在图3(a)中隐藏了图4(a)后的图像,其PSNR为35 28,嵌入数据后的图像视觉质量并未有明显下降;图3(c)是图3(a)与图3(b)的差乘以110得到的图像;图3(d)是将图3(a)中一块[100,80] [160,120]区域涂黑,另外2块[60,100] [170,220]和[200, 250] [150,190]区域用白色替代后的图像.提取信息V与原始信息W之间的匹配程度利用相似性检验公式:SIM(W,V)=iW(i)V(i)i(W(i))2 i(V(i))2.图3 信息隐藏实验图4(b)、(c)分别是对图3(b)添加强度为0 003和0 02的椒盐噪声后提取出的信息,与图3(a)的相似度分别为0 985和0 978;图4(d)是对图3(b)添加强度为0 001的高斯噪声后提取的信息,SIM为0 909.图4(e)是对图3(b)经过JPEG压缩实验,在压缩质量参数为95%时提取的信息,SIM为0 812.图4(f)是从图3(d)提取的信息,SIM=0 985.图4 信息隐藏实验结果(下转第31页)262005年第3期 温志贤等:基于支持向量机的网络流量异常检测2005 No 3 Netw or k t raffic anomaly detect ion based on suppo rt v ect or machineSmur f,Em ail Bom b等各种DoS攻击,和Queso (Nmap),Satan,M san,Reset Scan,Por t Sw eep, SA INT等各种高强度的扫描行为,同时误报警率较低.这表明文中选择的特征参数能够有效地检测网络攻击导致的流量异常变化,而且说明基于支持向量机的检测方法具有较好的泛化能力,能够检测到训练中未出现的新攻击.在不同的核函数中,Sigm oid误报警率最低, RBF的综合性能较好.由于流量的采样周期为60s,SVM方法对每条记录的平均检测时间在毫秒级,说明文中实现的网络流量异常检测方法也具有很高的实时性.参考文献:[1] 邹伯贤,李忠诚.基于A R模型的网络异常检测[J].微电子学与计算机,2002,(12):1 6.[2] Jr isitianini N,Shawe T ay lo r J.支持向量机导论[M].李国正,王 猛,曾华军译.北京:电子工业出版社,2004.53 79.[3] Jon Postel.RFC793[A].DARPA.Transmission ControlP ro tocol D A RP A I nter net P rog r am P rotocolS p ecif ication[C].Cacifo rnia:Info rmation SciencesInstitute,1981.7 52.[4] L icoln L abor ator y,M assachusetts Institute o fT echno lo gy.DA RPA intrusio n detect ion evaluation[EB/O L].http://www ll mit edu/IST/i deval/index.html,2003 09 16.[5] T anenbaum A S.计算机网络[M].第4版.潘爱民译.北京:清华大学出版社,2004.437 472.[6] 陈 硕,安常青,李学农.分布式入侵检测系统及其认知能力[J].软件学报,2001,(2):225 232.[7] Chang Chih Chung,L in Chih Jen.LI BSV M:alibrar y for suppor t vecto r machines[EB/OL].http://www csie ntu edu tw/~cjlin/libsvm/,200402 25.[8] H A N Jia w ei,K amber M.数据挖掘:概念与技术[M].范 明,孟小峰译.北京:机械工业出版社,2001.209 217.(责任编辑 惠松骐)(上接第26页)如果在嵌入原始图像之前对秘密信息进行依靠密钥控制的随机置换,可进一步增加隐藏信息的安全性.由上述实验结果可见,算法能成功地实现较多数据秘密信息的盲隐藏,在256 256 8bit的公开图像中可以隐藏128 64的二值图像,而文献[6]在一幅512 512 8bit图像中嵌入的数据不超过800bit.参考文献:[1] W ayner P.隐显密码学[M].第2版.杨立平,严毅,何晓辉译.北京:电子工业出版社,2003.5 20.[2] QI D ong x u,Z OU Jian cheng,H A N Xiao y ou.Anew class of scrambling tr ansfo rmation and itsapplicat ion in the imag e info rmatio n cover ing[J].S ciences in China Ser E,2000,43(3):304 312.[3] 柳葆芳.基于融合的数据隐藏算法[J].电子学报,2001,29(11):1445 1448.[4] 张贵仓,王让定,章毓晋.基于迭代混合的数字图像隐藏技术[J].计算机学报,2003,26(5):569574.[5] L IN S D,Shie S C,CHEN C F.A DCT basedimag e w atermar king w ith threshold embedding[J].I nter national J o ur nal of Comp uters andA p p lications,2003,25(2):130 135.[6] W AN G Y,L IN S.Wavelet tree quantizationcopyr ig ht pro tection water marking[J].I EE ET r ansactions of I mage Pr oces sing,2004,13(2):154 163.(责任编辑 惠松骐)31。