3安全管理测评指导书-三级S3A3G3-1.0版

- 格式:docx

- 大小:96.83 KB

- 文档页数:37

AAAAA公司安全管理制度(v1.0)注:替换:AAAAA为公司名称,DDDDD为公司简称,BBBBB为系统名称,XXXXX为信息安全管理的部门(如“XXXXX”)。

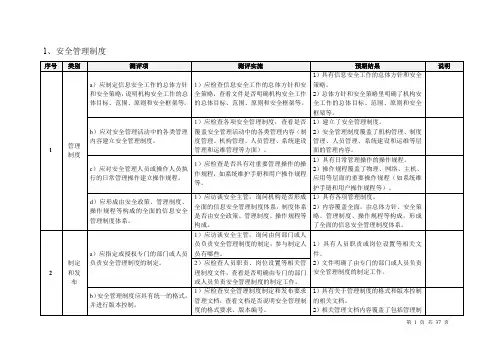

信息安全管理机构制度版本记录目录第一章信息安全管理制度总则 (8)1.1 概述 (8)1.2 总体原则 (8)1.3 总体目标 (8)1.4 总体框架 (9)1.4.1 系统信息运维安全策略 (9)1.4.2 信息系统安全管理安全策略 (10)1.5 适用范围 (11)第二章AAAAA公司XXXXX信息安全管理体系文件 (12)2.1 目的 (12)2.2 范围 (12)2.3 职责 (12)2.4 管理细则 (13)2.4.1体系文件生命周期流程 (13)2.4.2体系文件策划 (13)2.4.3体系文件的评审 (14)2.4.4体系文件的作废 (14)第三章信息安全管理体系 (15)3.1 信息安全管理体系 (15)3.1.1 信息安全管理体系建立 (15)3.1.2 信息安全管理体系实施 (16)3.1.3 信息安全管理体系监察 (16)第四章信息安全组织机构制度 (17)4.1 信息安全组织机构 (17)4.1.1 信息安全职能部门职责 (17)4.1.2 信息安全领导小组职责 (18)4.1.3 信息系统安全小组职责及要求 (18)4.1.4 信息安全小组权限 (25)4.1.5 信息安全管理人员 (26)4.1.6 关键岗位协议 (27)第五章信息安全授权及审批管理制度 (32)5.1 信息安全授权及审批管理制度 (32)第六章审核与检查管理制度 (33)6.1 审核与检查管理制度 (33)6.1.1 定期安全检查 (33)6.1.2 文件审批与发布管理制度 (33)第七章办公环境管理制度 (34)7.1 办公环境管理制度 (34)第八章沟通与合作管理制度 (36)8.1 沟通与合作管理制度 (36)8.1.1信息安全例会管理 (36)8.1.2 外部协作管理 (37)第九章人员入岗管理制度 (38)9.1 信息安全条款 (38)9.2 保密协议 (38)9.3 人员录用和上岗安全管理 (39)第十章人员在岗管理制度 (39)10.1 人员在岗信息安全管理 (39)10.1.1 岗位信息安全检查 (39)10.1.2 信息安全违规纪律处理 (39)10.2 人员考核 (40)10.3 关键岗位考核制度 (40)第十一章信息安全培训制度 (40)11.1 信息安全培训制度 (40)第十二章人员离岗管理制度 (41)12.1 人员离岗离职安全管理 (41)12.1.1 资产归还 (41)12.1.2 访问权限回收 (42)12.1.3 离职后信息安全职责的追踪和管理 (42)第十三章外来人员管理制度 (43)13.1 第三方人员安全管理 (43)13.2 外来人员信息安全管理 (44)第十四章工作人员安全守则 (44)14.1 工作人员安全守则 (44)第十五章信息系统建设安全管理制度 (46)15.1 系统总体规划设计 (46)15.1.1 安全设计需求分析及评估 (48)15.1.2 总体安全设计 (57)15.1.3 安全建设规划 (63)15.2 系统工程实施 (65)15.2.1 产品采购管理制度 (65)15.2.2 安全服务商选择 (66)15.2.3 硬件采购和安装 (66)15.2.4 软件采购和安装 (67)15.2.5 系统软件开发管理 (67)15.3 系统测试验收 (69)15.4 系统交付 (69)15.5 系统备案 (69)第十六章硬件设备运维管理制度 (70)16.1 硬件设备运维管理制度 (70)16.1.1 机房安全管理制度 (70)16.1.2 办公环境安全管理制度 (72)16.1.3 资产安全管理制度 (73)16.1.4 介质安全管理制度 (78)16.1.5 设备管理制度 (83)16.1.6 网络安全管理制度 (85)第十七章系统软件运维管理制度 (88)17.1 系统软件运维管理制度 (88)17.1.1 系统安全管理制度 (88)17.1.2 恶意代码防范管理制度 (95)17.1.3 密码使用管理制度 (96)17.1.4 信息系统变更管理制度 (96)第十八章备份与恢复管理制度 (100)18.1 备份与恢复管理制度 (100)18.1.1 备份制度流程图 (100)18.1.2 资产识别 (101)18.1.3 备份方案 (102)18.1.4 备份计划实施 (102)18.1.5 备份的介质标识 (102)18.1.6 备份介质的安全存放 (103)18.1.7 信息恢复 (103)第十九章信息系统安全事件管理制度 (104)19.1 信息系统安全事件管理制度 (104)19.1.1 安全事件定义 (104)19.1.2 安全事件等级划分 (105)19.1.3 安全事件处理流程 (106)19.1.4 安全事件报告流程 (120)第二十章硬件维护日常操作管理规程 (121)20.1 硬件维护日常操作管理规程 (121)20.1.1 交换机 (121)20.1.2 路由器 (122)20.1.3 防火墙 (122)20.1.4 小型机 (122)20.1.5 PC服务器 (123)20.1.6 审计系统 (123)第二十一章信息系统操作规程 (123)21.1 信息系统操作规程 (123)21.1.1 服务器设备操作规程 (123)21.1.2 网络设备操作规程 (124)第二十二章应急机构 (125)22.1 应急机构及角色设置 (125)22.1.1 应急领导小组 (125)22.1.2 应急协调小组 (126)22.1.3 应急实施小组 (126)22.1.4 外部应急协助组 (127)第二十三章应急预案 (128)23.1 信息系统应急预案 (128)23.1.1 应急预案分类 (128)23.1.2 应急预案启动 (128)23.1.3 应急处理流程 (131)23.1.4 系统恢复 (133)23.1.5 故障总结及报告 (134)23.1.6 应急演练 (134)23.2 附录 (136)23.2.1 附1:体系文件建立申请表 (136)23.2.2 附2:体系文件更改申请表 (137)23.2.3 附3:体系文件评审记录表 (138)23.2.4 附4:体系文件作废申请表 (139)23.2.5 附5:专家论证表 (140)23.2.6 附6:专家意见书 (141)23.2.7 附7:专家论证会会议纪要 (142)23.2.8 附录8 :安全评估报告 (143)23.2.9 附录9 资产清单 (144)23.2.10 附录10 :系统的操作手册 (146)23.2.11 附录11:信息系统安全检查表单 (146)23.2.12 附录12:备份管理员操作变更申请单 (147)23.2.13 附录13:密码变更记录表(zj) (149)23.2.14 附录14:审计记录 (153)23.2.15 附录15:授权与审批流程 (155)23.2.16 附录16:系统配置变更审批单 (156)23.2.17 附录17:安全检查表 (158)23.2.18附录18: 安全检查报告与通报 (160)23.2.19 附19:外联单位联系表 (161)23.2.20 附20:会议记要 (163)23.2.21 附21:信息安全专家聘任书 (164)23.2.22 附录22 :保密协议 (164)23.2.23 附录23:上岗人员情况登记表 (168)23.2.24 附录24:人员入岗审核表 (170)23.2.25 附录25:岗位协议书(需打印) (171)23.2.26 附录26:信息安全岗位人员考核记录 (174)23.2.27 附录27:安全技能考核纪录 (175)23.2.28 附录28:关键岗位审查情况表 (176)23.2.29 附录29:信息安全培训计划 (182)23.2.30 附录30:安全教育培训签到表 (185)23.2.31 附录31: 安全教育培训评价表 (186)23.2.32 附录32:年度信息安全培训计划 (187)23.2.33 附录33:培训考题 (188)23.2.34 附录34:培训考核记录表 (192)23.2.35 附录35: 人员离岗/职审批表 (194)23.2.36 附录36: 人员离岗工作交接表 (196)23.2.37 附录37:离职保密承诺书 (198)23.2.38 附录38:机房进出申请单 (199)23.2.39 附录39:机房进出记录表 (201)23.2.40 附录40:机房出入登记表 (203)23.2.41 附录41:XXXXX机房设备出门单 (204)23.2.42 附录42:设备维护档案 (205)23.2.43 附录43:信息安全存储介质领用/借用申请单 (206)23.2.44 附录44:介质销毁审批表 (207)23.2.45 附录45:信息安全存储介质维修记录 (208)23.2.46 附录46:设备领用表 (209)23.2.47 附录47:计算机设备责任人变更审批表 (210)23.2.48 附录48:特权用户申请表 (210)23.2.49 附录49:服务器补丁升级记录 (211)23.2.50 附录50:变更申请单 (212)23.2.51 附录51:备份记录 (215)23.2.52 附录52:恢复记录 (215)23.2.53 附录53:备份与恢复演练记录单 (216)23.2.54 附录54:安全事件记录报告 (216)23.2.55 附录55:信息安全事件调查报告 (217)23.2.56 附录56:硬件维护 (218)23.2.57 附录57:工作日志 (219)23.2.58 附录58:信息系统巡检 (220)第一章信息安全管理制度总则1.1概述信息系统安全等级保护管理制度体系是对实现信息系统安全等级保护所采用的安全管理措施的描述。

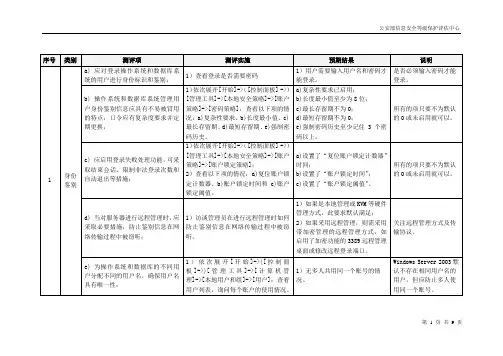

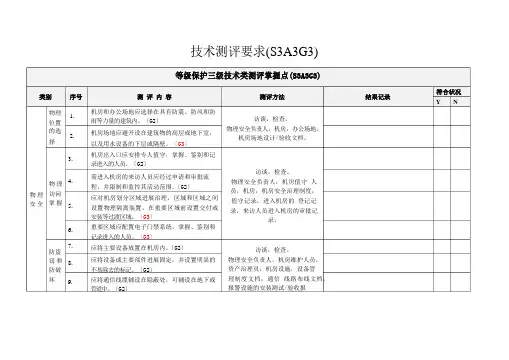

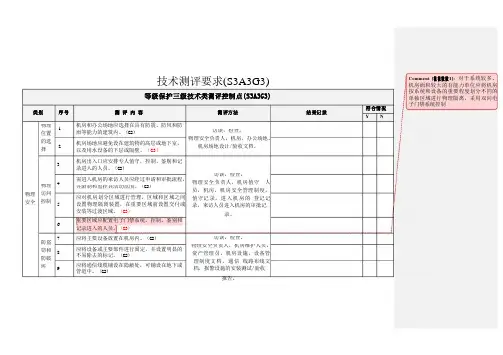

技术测评要求(S3A3G3)等级保护三级技术类测评掌握点(S3A3G3)类别序号物理 1.位置的选2.择3.物理4.物理访问安全掌握 5.6.7.防盗窃和8.防破坏9.测评内容机房和办公场地应选择在具有防震、防风和防雨等力量的建筑内。

〔G2〕机房场地应避开设在建筑物的高层或地下室,以及用水设备的下层或隔壁。

〔G3〕机房出入口应安排专人值守,掌握、鉴别和记录进入的人员。

〔G2〕需进入机房的来访人员应经过申请和审批流程,并限制和监控其活动范围。

〔G2〕应对机房划分区域进展治理,区域和区域之间设置物理隔离装置,在重要区域前设置交付或安装等过渡区域。

〔G3〕重要区域应配置电子门禁系统,掌握、鉴别和记录进入的人员。

〔G3〕应将主要设备放置在机房内。

〔G2〕应将设备或主要部件进展固定,并设置明显的不易除去的标记。

〔G2〕应将通信线缆铺设在隐蔽处,可铺设在地下或管道中。

〔G2〕测评方法访谈,检查。

物理安全负责人,机房,办公场地,机房场地设计/验收文档。

访谈,检查。

物理安全负责人,机房值守人员,机房,机房安全治理制度,值守记录,进入机房的登记记录,来访人员进入机房的审批记录。

访谈,检查。

物理安全负责人,机房维护人员,资产治理员,机房设施,设备管理制度文档,通信线路布线文档,报警设施的安装测试/验收报结果记录符合状况Y N等级保护三级技术类测评掌握点(S3A3G3)类别序号10.11.12.13.测评内容应对介质分类标识,存储在介质库或档案室中。

〔G2〕应利用光、电等技术设置机房防盗报警系统。

〔G3〕应对机房设置监控报警系统。

〔G3〕机房建筑应设置避雷装置。

〔G2〕测评方法告。

访谈,检查。

结果记录符合状况Y N防雷14.击15.16. 防火17.18.19. 防水20. 和防潮21.22. 应设置防雷保安器,防止感应雷。

〔G3〕机房应设置沟通电源地线。

〔G2〕机房应设置火灾自动消防系统,能够自动检测火情、自动报警,并自动灭火。

技术测评要求(S3A3G3)报告。

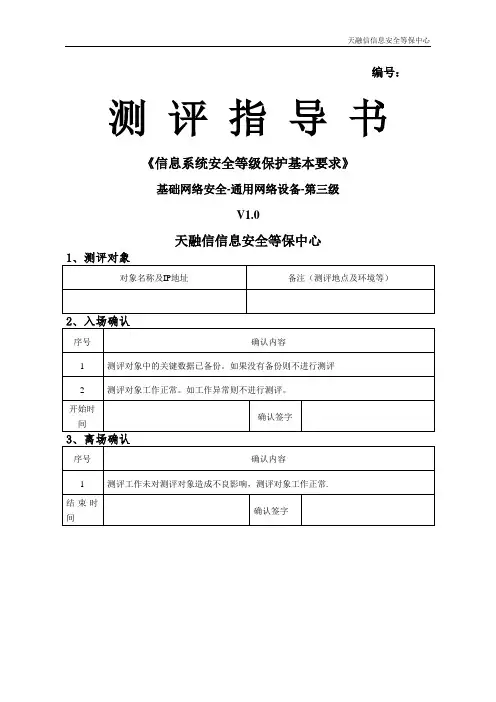

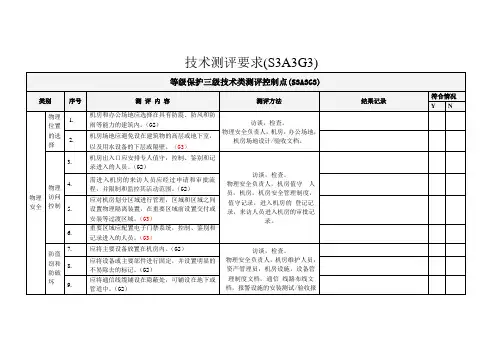

重要区域应配置电子门禁系统,控制、鉴别和 Comment [微微微微1]: 对于系统较多、机房面积较大的有能力单位应将机房 按系统和设备的重要程度划分不同的 单独区域进行物理隔离,采用双向电 子门禁系统控制等级保护三级技术类测评控制点(S3A3G3)符合情况 类别序号测评方法结果记录YN测 评 内 容1. 机房和办公场地应选择在具有防震、防风和防 雨等能力的建筑内。

(G2)访谈,检查。

机房场地设计/验收文档。

2. 物理 位置 的选择机房场地应避免设在建筑物的高层或地下室,以及用水设备的下层或隔壁。

(G3) 物理安全负责人,机房,办公场地,3.机房出入口应安排专人值守,控制、鉴别和记 录进入的人员。

(G2)4. 并限制和监控其活动范围。

(G2)5.应对机房划分区域进行管理,区域和区域之间 设置物理隔离装置,在重要区域前设置交付或 安装等过渡区域。

(G3) 访谈,检查。

物理安全负责人,机房值守 人员,机房,机房安全管理制度,值守记录,进入机房的 登记记 录,来访人员进入机房的审批记 录。

物理 访问 控制 6.记录进入的人员。

(G3)需进入机房的来访人员应经过申请和审批流程,7. 应将主要设备放置在机房内。

(G2) 8. 应将设备或主要部件进行固定,并设置明显的 不易除去的标记。

(G2)物理 安全 防盗 窃和 防破 坏 访谈,检查。

资产管理员,机房设施,设备管 理制度文档,通信 线路布线文 档,报警设施的安装测试/验收9. 应将通信线缆铺设在隐蔽处,可铺设在地下或 管道中。

(G2)物理安全负责人,机房维护人员,Comment [微微微微2]: 红外或感应报警系统 Comment [微微微微3]: CCTV 闭路监控系统等级保护三级技术类测评控制点(S3A3G3)符合情况 类别序号 测评方法结果记录YN测 评 内 容10. (G2)11. 应利用光、电等技术设置机房防盗报警系统。

技术测评要求(S3A3G3)报告。

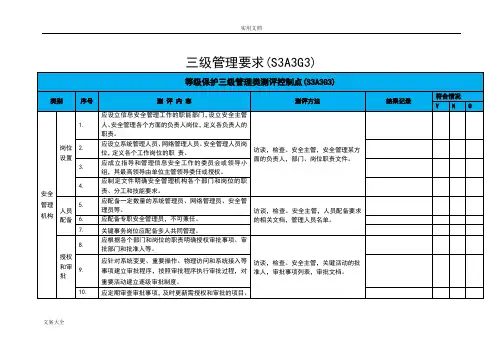

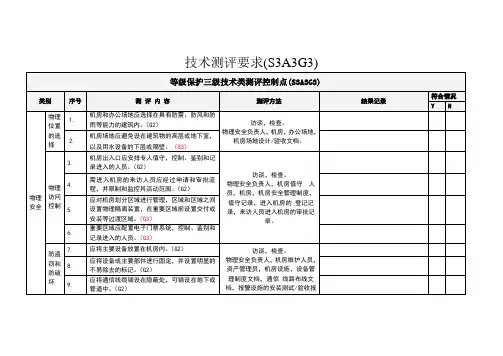

等级保护三级技术类测评控制点(S3A3G3)类别序号测评内容测评方法结果记录符合情况YN物理安全物理位置的选择1.机房和办公场地应选择在具有防震、防风和防雨等能力的建筑内。

(G2)访谈,检查。

物理安全负责人,机房,办公场地,机房场地设计/验收文档。

2.机房场地应避免设在建筑物的高层或地下室,以及用水设备的下层或隔壁。

(G3)物理访问控制3.机房出入口应安排专人值守,控制、鉴别和记录进入的人员。

(G2)访谈,检查。

物理安全负责人,机房值守人员,机房,机房安全管理制度,值守记录,进入机房的登记记录,来访人员进入机房的审批记录。

4.需进入机房的来访人员应经过申请和审批流程,并限制和监控其活动范围。

(G2)5.应对机房划分区域进行管理,区域和区域之间设置物理隔离装置,在重要区域前设置交付或安装等过渡区域。

(G3)6.重要区域应配置电子门禁系统,控制、鉴别和记录进入的人员。

(G3)防盗窃和防破坏7.应将主要设备放置在机房内。

(G2)访谈,检查。

物理安全负责人,机房维护人员,资产管理员,机房设施,设备管理制度文档,通信线路布线文档,报警设施的安装测试/验收8.应将设备或主要部件进行固定,并设置明显的不易除去的标记。

(G2)9.应将通信线缆铺设在隐蔽处,可铺设在地下或管道中。

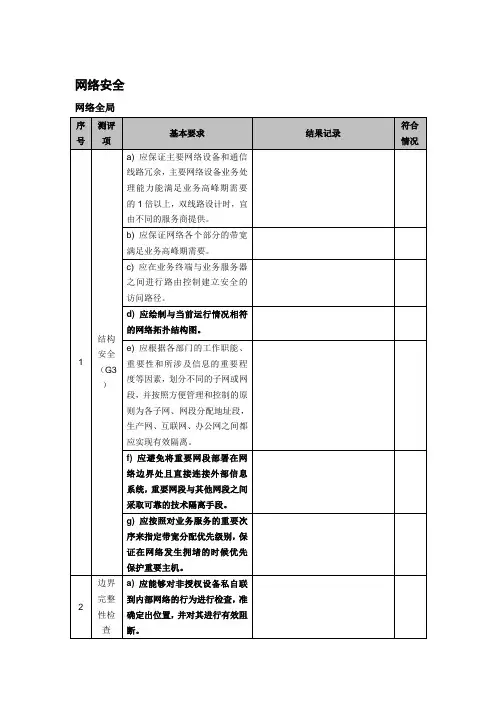

(G2)等级保护三级技术类测评控制点(S3A3G3)类别序号测评内容测评方法结果记录符合情况Y N10.应对介质分类标识,存储在介质库或档案室中。

(G2)11.应利用光、电等技术设置机房防盗报警系统。

(G3)12.应对机房设置监控报警系统。

(G3)防雷击13.机房建筑应设置避雷装置。

(G2)访谈,检查。

物理安全负责人,机房维护人员,机房设施(避雷装置,交流电源地线),建筑防雷设计/验收文档。

14.应设置防雷保安器,防止感应雷。

(G3)15.机房应设置交流电源地线。

(G2)防火16.机房应设置火灾自动消防系统,能够自动检测火情、自动报警,并自动灭火。