H3C ACL配合QOS典型配置

- 格式:docx

- 大小:37.63 KB

- 文档页数:3

H3C交换机典型(A C L)访问控制列表配置实例一、组网需求:2.要求配置高级访问控制列表,禁止研发部门与技术支援部门之间互访,并限制研发部门在上班时间8:00至18:00访问工资查询服务器;3.通过二层访问控制列表,实现在每天8:00~18:00时间段内对源MAC为00e0-fc01-0101的报文进行过滤。

二、组网图:三、配置步骤:H3C5100系列交换机典型访问控制列表配置共用配置1.根据组网图,创建四个vlan,对应加入各个端口<H3C>system-view[H3C]vlan10[H3C-vlan10]portGigabitEthernet1/0/1[H3C-vlan10]vlan20[H3C-vlan20]portGigabitEthernet1/0/2[H3C-vlan20]vlan30[H3C-vlan30]portGigabitEthernet1/0/3[H3C-vlan30]vlan40[H3C-vlan40]portGigabitEthernet1/0/4[H3C-vlan40]quit2.配置各VLAN虚接口地址[H3C]interfacevlan10[H3C-Vlan-interface10]ipaddress24[H3C-Vlan-interface10]quit[H3C]interfacevlan20[H3C-Vlan-interface20]ipaddress24[H3C-Vlan-interface20]quit[H3C]interfacevlan30[H3C-Vlan-interface30]ipaddress24[H3C-Vlan-interface30]quit[H3C]interfacevlan40[H3C-Vlan-interface40]ipaddress24[H3C-Vlan-interface40]quit3.定义时间段[H3C]time-rangehuawei8:00to18:00working-day需求1配置(基本ACL配置)1.进入2000号的基本访问控制列表视图[H3C-GigabitEthernet1/0/1]aclnumber2000[H3C-acl-basic-2000]rule1denysource0time-rangeHuawei 3.在接口上应用2000号ACL[H3C-acl-basic-2000]interfaceGigabitEthernet1/0/1[H3C-GigabitEthernet1/0/1]packet-filterinboundip-group2000[H3C-GigabitEthernet1/0/1]quit需求2配置(高级ACL配置)1.进入3000号的高级访问控制列表视图[H3C]aclnumber30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule1denyipsourcedestination3.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000]rule2denyipsourceanydestinationtime-rangeHuawei[H3C-acl-adv-3000]quit4.在接口上用3000号ACL[H3C-acl-adv-3000]interfaceGigabitEthernet1/0/2[H3C-GigabitEthernet1/0/2]packet-filterinboundip-group3000需求3配置(二层ACL配置)1.进入4000号的二层访问控制列表视图[H3C]aclnumber40002.定义访问规则过滤源MAC为00e0-fc01-0101的报文[H3C-acl-ethernetframe-4000]rule1denysource00e0-fc01-0101ffff-ffff-fffftime-rangeHuawei 3.在接口上应用4000号ACL[H3C-acl-ethernetframe-4000]interfaceGigabitEthernet1/0/4[H3C-GigabitEthernet1/0/4]packet-filterinboundlink-group40002H3C5500-SI系列交换机典型访问控制列表配置需求2配置1.进入3000号的高级访问控制列表视图[H3C]aclnumber30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule1denyipsourcedestination3.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000]rule2denyipsourceanydestinationtime-rangeHuawei[H3C-acl-adv-3000]quit4.定义流分类[H3C]trafficclassifierabc[H3C-classifier-abc]if-matchacl3000[H3C-classifier-abc]quit5.定义流行为,确定禁止符合流分类的报文[H3C]trafficbehaviorabc[H3C-behavior-abc]filterdeny[H3C-behavior-abc]quit6.定义Qos策略,将流分类和流行为进行关联[H3C]qospolicyabc[H3C-qospolicy-abc]classifierabcbehaviorabc[H3C-qospolicy-abc]quit7.在端口下发Qospolicy[H3C]interfaceg1/1/2[H3C-GigabitEthernet1/1/2]qosapplypolicyabcinbound8.补充说明:lacl只是用来区分数据流,permit与deny由filter确定;l如果一个端口同时有permit和deny的数据流,需要分别定义流分类和流行为,并在同一QoS策略中进行关联;lQoS策略会按照配置顺序将报文和classifier相匹配,当报文和某一个classifier匹配后,执行该classifier所对应的behavior,然后策略执行就结束了,不会再匹配剩下的classifier;l将QoS策略应用到端口后,系统不允许对应修改义流分类、流行为以及QoS策略,直至取消下发。

H3C交换机典型(ACL)访问控制列表配置实例一、组网需求:2.要求配置高级访问控制列表,禁止研发部门与技术支援部门之间互访,并限制研发部门在上班时间8:00至18:00访问工资查询服务器;三、配置步骤:H3C 3600 5600 5100系列交换机典型访问控制列表配置共用配置1.根据组网图,创建四个vlan,对应加入各个端口<H3C>system-view[H3C]vlan 10[H3C-vlan10]port GigabitEthernet 1/0/1[H3C-vlan10]vlan 20[H3C-vlan20]port GigabitEthernet 1/0/2[H3C-vlan20]vlan 302[H3C-Vlan-interface30]quit[H3C]interface vlan 40[H3C-Vlan-interface40]quit3.定义时间段[H3C] time-range huawei 8:00 to 18:00 working-day需求1配置(基本ACL配置)1.进入2000号的基本访问控制列表视图[H3C-GigabitEthernet1/0/1] acl number 20003.在接口上应用2000号ACL需求21.进入[H3C]234[H3C-GigabitEthernet1/0/2] packet-filter inbound ip-group 3000需求3配置(二层ACL配置)1.进入4000号的二层访问控制列表视图[H3C] acl number 40002.定义访问规则过滤源MAC为00e0-fc01-0101的报文[H3C-acl-ethernetframe-4000] rule 1 deny source 00e0-fc01-0101 ffff-ffff-ffff time-range Huawei3.在接口上应用4000号ACL[H3C-acl-ethernetframe-4000] interface GigabitEthernet1/0/4 [H3C-GigabitEthernet1/0/4] packet-filter inbound link-group 4000 2 H3C 5500-SI 3610 5510系列交换机典型访问控制列表配置需求2配置1.进入3000号的高级访问控制列表视图[H3C]234[H3C]5[H3C][H3C-behavior-abc] quit6.定义Qos策略,将流分类和流行为进行关联[H3C]qos policy abc[H3C-qospolicy-abc] classifier abc behavior abc[H3C-qospolicy-abc] quit7.在端口下发Qos policy[H3C] interface g1/1/2[H3C-GigabitEthernet1/1/2] qos apply policy abc inbound8.补充说明:l acl只是用来区分数据流,permit与deny由filter确定;l 如果一个端口同时有permit和deny的数据流,需要分别定义流分类和流行为,并在同一QoS策略中进行关联;l QoS所对应的l 将QoS1.2source 和3.。

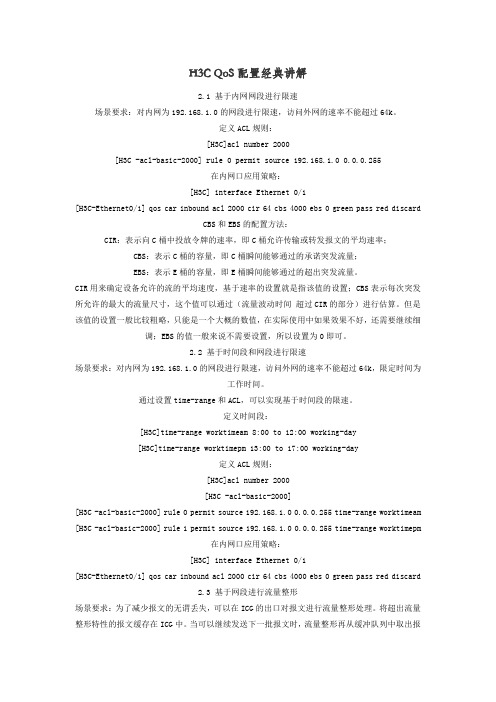

H3C QoS配置经典讲解2.1 基于内网网段进行限速场景要求:对内网为192.168.1.0的网段进行限速,访问外网的速率不能超过64k。

定义ACL规则:[H3C]acl number 2000[H3C -acl-basic-2000] rule 0 permit source 192.168.1.0 0.0.0.255在内网口应用策略:[H3C] interface Ethernet 0/1[H3C-Ethernet0/1] qos car inbound acl 2000 cir 64 cbs 4000 ebs 0 green pass red discardCBS和EBS的配置方法:CIR:表示向C桶中投放令牌的速率,即C桶允许传输或转发报文的平均速率;CBS:表示C桶的容量,即C桶瞬间能够通过的承诺突发流量;EBS:表示E桶的容量,即E桶瞬间能够通过的超出突发流量。

CIR用来确定设备允许的流的平均速度,基于速率的设置就是指该值的设置;CBS表示每次突发所允许的最大的流量尺寸,这个值可以通过(流量波动时间超过CIR的部分)进行估算。

但是该值的设置一般比较粗略,只能是一个大概的数值,在实际使用中如果效果不好,还需要继续细调;EBS的值一般来说不需要设置,所以设置为0即可。

2.2 基于时间段和网段进行限速场景要求:对内网为192.168.1.0的网段进行限速,访问外网的速率不能超过64k,限定时间为工作时间。

通过设置time-range和ACL,可以实现基于时间段的限速。

定义时间段:[H3C]time-range worktimeam 8:00 to 12:00 working-day[H3C]time-range worktimepm 13:00 to 17:00 working-day定义ACL规则:[H3C]acl number 2000[H3C -acl-basic-2000][H3C -acl-basic-2000] rule 0 permit source 192.168.1.0 0.0.0.255 time-range worktimeam [H3C -acl-basic-2000] rule 1 permit source 192.168.1.0 0.0.0.255 time-range worktimepm在内网口应用策略:[H3C] interface Ethernet 0/1[H3C-Ethernet0/1] qos car inbound acl 2000 cir 64 cbs 4000 ebs 0 green pass red discard2.3 基于网段进行流量整形场景要求:为了减少报文的无谓丢失,可以在ICG的出口对报文进行流量整形处理。

H3C交换机典型(A C L)访问控制列表配置实例一、组网需求:2.要求配置高级访问控制列表,禁止研发部门与技术支援部门之间互访,并限制研发部门在上班时间8:00至18:00访问工资查询服务器;3.通过二层访问控制列表,实现在每天8:00~18:00时间段内对源MAC为00e0-fc01-0101的报文进行过滤。

二、组网图:三、配置步骤:H3C360056005100系列交换机典型访问控制列表配置共用配置1.根据组网图,创建四个vlan,对应加入各个端口<H3C>system-view[H3C]vlan10[H3C-vlan10]portGigabitEthernet1/0/1[H3C-vlan10]vlan20[H3C-vlan20]portGigabitEthernet1/0/2[H3C-vlan20]vlan30[H3C-vlan30]portGigabitEthernet1/0/3[H3C-vlan30]vlan40[H3C-vlan40]portGigabitEthernet1/0/4[H3C-vlan40]quit2.配置各VLAN虚接口地址[H3C]interfacevlan10[H3C-Vlan-interface10]ipaddress24[H3C-Vlan-interface10]quit[H3C]interfacevlan20[H3C-Vlan-interface20]ipaddress24[H3C-Vlan-interface20]quit[H3C]interfacevlan30[H3C-Vlan-interface30]ipaddress24[H3C-Vlan-interface30]quit[H3C]interfacevlan40[H3C-Vlan-interface40]ipaddress24[H3C-Vlan-interface40]quit3.定义时间段[H3C]time-rangehuawei8:00to18:00working-day需求1配置(基本ACL配置)1.进入2000号的基本访问控制列表视图[H3C-GigabitEthernet1/0/1]aclnumber2000[H3C-acl-basic-2000]rule1denysource0time-rangeHuawei3.在接口上应用2000号ACL[H3C-acl-basic-2000]interfaceGigabitEthernet1/0/1[H3C-GigabitEthernet1/0/1]packet-filterinboundip-group2000[H3C-GigabitEthernet1/0/1]quit需求2配置(高级ACL配置)1.进入3000号的高级访问控制列表视图[H3C]aclnumber30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule1denyipsourcedestination3.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000]rule2denyipsourceanydestinationtime-rangeHuawei[H3C-acl-adv-3000]quit4.在接口上用3000号ACL[H3C-acl-adv-3000]interfaceGigabitEthernet1/0/2[H3C-GigabitEthernet1/0/2]packet-filterinboundip-group3000需求3配置(二层ACL配置)1.进入4000号的二层访问控制列表视图[H3C]aclnumber40002.定义访问规则过滤源MAC为00e0-fc01-0101的报文[H3C-acl-ethernetframe-4000]rule1denysource00e0-fc01-0101ffff-ffff-fffftime-rangeH uawei3.在接口上应用4000号ACL[H3C-acl-ethernetframe-4000]interfaceGigabitEthernet1/0/4[H3C-GigabitEthernet1/0/4]packet-filterinboundlink-group40002H3C5500-SI36105510系列交换机典型访问控制列表配置需求2配置1.进入3000号的高级访问控制列表视图[H3C]aclnumber30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule1denyipsourcedestination3.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000]rule2denyipsourceanydestinationtime-rangeHuawei[H3C-acl-adv-3000]quit4.定义流分类[H3C]trafficclassifierabc[H3C-classifier-abc]if-matchacl3000[H3C-classifier-abc]quit5.定义流行为,确定禁止符合流分类的报文[H3C]trafficbehaviorabc[H3C-behavior-abc]filterdeny[H3C-behavior-abc]quit6.定义Qos策略,将流分类和流行为进行关联[H3C]qospolicyabc[H3C-qospolicy-abc]classifierabcbehaviorabc[H3C-qospolicy-abc]quit7.在端口下发Qospolicy[H3C]interfaceg1/1/2[H3C-GigabitEthernet1/1/2]qosapplypolicyabcinbound8.补充说明:lacl只是用来区分数据流,permit与deny由filter确定;l如果一个端口同时有permit和deny的数据流,需要分别定义流分类和流行为,并在同一QoS策略中进行关联;lQoS策略会按照配置顺序将报文和classifier相匹配,当报文和某一个classifier匹配后,执行该classifier所对应的behavior,然后策略执行就结束了,不会再匹配剩下的classif ier;l将QoS策略应用到端口后,系统不允许对应修改义流分类、流行为以及QoS策略,直至取消下发。

H3C交换机典型(ACL)访问控制列表配置实例一、组网需求:1.通过配置基本访问控制列表,实现在每天8:00~18:00时间段内对源IP为10.1.1.2主机发出报文的过滤;2.要求配置高级访问控制列表,禁止研发部门与技术支援部门之间互访,并限制研发部门在上班时间8:00至18:00访问工资查询服务器;3.通过二层访问控制列表,实现在每天8:00~18:00时间段内对源MAC为00e0-fc01-0101的报文进行过滤。

二、组网图:三、配置步骤:H3C 3600 5600 5100系列交换机典型访问控制列表配置共用配置1.根据组网图,创建四个vlan,对应加入各个端口<H3C>system-view[H3C]vlan 10[H3C-vlan10]port GigabitEthernet 1/0/1[H3C-vlan10]vlan 20[H3C-vlan20]port GigabitEthernet 1/0/2[H3C-vlan20]vlan 30[H3C-vlan30]port GigabitEthernet 1/0/3[H3C-vlan30]vlan 40[H3C-vlan40]port GigabitEthernet 1/0/4[H3C-vlan40]quit2.配置各VLAN虚接口地址[H3C]interface vlan 10[H3C-Vlan-interface10]ip address 10.1.1.1 24 [H3C-Vlan-interface10]quit[H3C]interface vlan 20[H3C-Vlan-interface20]ip address 10.1.2.1 24 [H3C-Vlan-interface20]quit[H3C]interface vlan 30[H3C-Vlan-interface30]ip address 10.1.3.1 24 [H3C-Vlan-interface30]quit[H3C]interface vlan 40[H3C-Vlan-interface40]ip address 10.1.4.1 24 [H3C-Vlan-interface40]quit3.定义时间段[H3C] time-range huawei 8:00 to 18:00 working-day需求1配置(基本ACL配置)1.进入2000号的基本访问控制列表视图[H3C-GigabitEthernet1/0/1] acl number 20002.定义访问规则过滤10.1.1.2主机发出的报文[H3C-acl-basic-2000] rule 1 deny source 10.1.1.2 0 time-range Huawei3.在接口上应用2000号ACL[H3C-acl-basic-2000] interface GigabitEthernet1/0/1[H3C-GigabitEthernet1/0/1] packet-filter inbound ip-group 2000[H3C-GigabitEthernet1/0/1] quit需求2配置(高级ACL配置)1.进入3000号的高级访问控制列表视图[H3C] acl number 30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule 1 deny ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.2553.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000] rule 2 deny ip source any destination 129.110.1.2 0.0.0.0 time -range Huawei[H3C-acl-adv-3000] quit4.在接口上用3000号ACL[H3C-acl-adv-3000] interface GigabitEthernet1/0/2[H3C-GigabitEthernet1/0/2] packet-filter inbound ip-group 3000需求3配置(二层ACL配置)1.进入4000号的二层访问控制列表视图[H3C] acl number 40002.定义访问规则过滤源MAC为00e0-fc01-0101的报文[H3C-acl-ethernetframe-4000] rule 1 deny source 00e0-fc01-0101 ffff-ffff-ffff time-r ange Huawei3.在接口上应用4000号ACL[H3C-acl-ethernetframe-4000] interface GigabitEthernet1/0/4[H3C-GigabitEthernet1/0/4] packet-filter inbound link-group 40002 H3C 5500-SI 3610 5510系列交换机典型访问控制列表配置需求2配置1.进入3000号的高级访问控制列表视图[H3C] acl number 30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule 1 deny ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.2553.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000] rule 2 deny ip source any destination 129.110.1.2 0.0.0.0 time -range Huawei[H3C-acl-adv-3000] quit4.定义流分类[H3C] traffic classifier abc[H3C-classifier-abc]if-match acl 3000[H3C-classifier-abc]quit5.定义流行为,确定禁止符合流分类的报文[H3C] traffic behavior abc[H3C-behavior-abc] filter deny[H3C-behavior-abc] quit6.定义Qos策略,将流分类和流行为进行关联[H3C]qos policy abc[H3C-qospolicy-abc] classifier abc behavior abc[H3C-qospolicy-abc] quit7.在端口下发Qos policy[H3C] interface g1/1/2[H3C-GigabitEthernet1/1/2] qos apply policy abc inbound8.补充说明:l acl只是用来区分数据流,permit与deny由filter确定;l 如果一个端口同时有permit和deny的数据流,需要分别定义流分类和流行为,并在同一QoS策略中进行关联;l QoS策略会按照配置顺序将报文和classifier相匹配,当报文和某一个classifier匹配后,执行该classifier所对应的behavior,然后策略执行就结束了,不会再匹配剩下的classif ier;l 将QoS策略应用到端口后,系统不允许对应修改义流分类、流行为以及QoS策略,直至取消下发。

用模拟器做了一下QOS,如图:禁止192.168.2.0网段的出去(禁止到R4)但是内网可以相互通1:为每台设备配置IP地址2:R1,R2,R4每台都写上静态路由这样整个网络就通了R1:ip route-static 0.0.0.0 0.0.0.0 192.168.1.1R2:ip route-static 0.0.0.0 0.0.0.0 192.168.2.1R4:ip route-static 0.0.0.0 0.0.0.0 1.1.1.1此时R2可以ping通R43:R3 qos的配置定义acl 3000 捕获192.168.2.0 网段的流量[H3C] acl number 3000[H3C-acl-adv-3001] rule 0 permit ip source 192.168.2.0 0.0.0.255 destination any [H3C-acl-adv-3001] quit定义类,匹配acl number[H3C] traffic classifier xxx[H3C-classifier-classifier_rd] if-match acl 3000[H3C-classifier-classifier_rd] quit定义行为,制定规则[H3C] traffic behavior yyy[H3C-behavior-behavior_rd] filter deny[H3C-behavior-behavior_rd] quit定义qos policy ,把类和行为进行绑定[H3C] qos policy zzz[H3C-qospolicy-zzz] classifier xxx behavior yyy[H3C-qospolicy-zzz] quit把qos policy应用到相应的接口下[H3C-Ethernet0/1/0]qos apply policy zzz outbound (这个接口是1.1.1.1这个接口)一应用到接口R2已经通不了R4了,这时候R2和内网可以同,虽然ACL上目的是any,但应用到哪些接口也是决定通的范围的因素。

目录1 流量整形与端口限速典型配置指导.....................................................................................................1-11.1 流量整形与端口限速典型配置指导....................................................................................................1-11.1.1 组网需求.................................................................................................................................1-11.1.2 配置思路.................................................................................................................................1-11.1.3 适用产品、版本......................................................................................................................1-21.1.4 配置过程和解释......................................................................................................................1-31.1.5 完整配置.................................................................................................................................1-51.1.6 配置注意事项..........................................................................................................................1-61 流量整形与端口限速典型配置指导1.1 流量整形与端口限速典型配置指导流量整形是一种主动调整流量输出速率的措施,最典型的应用就是基于下游网络节点的流量监管指标来控制本地流量的输出。

通过QoS本地标识符实现分层QoS典型配置指导重标记 qos-local-id 功能主要用于将匹配多种分类条件的报文进行重分类,再为这个重分类配置流行为的情况。

在某些组网条件下,需要对两组具有独立特征的流量配置共享的预留资源,这时不能通过简单的流分类和流行为的配对来实现。

例如在一个同时存在192.168.1.0/24、192.168.2.0/24、192.168.3.0/24 三个网段的网络中,需要将192.168.1.0/24 和192.168.3.0/24 网段的总流量限速为1024Kbps。

如果使用两个流分类分别匹配192.168.1.0/24 和 192.168.3.0/24 网段,再分别与限速为 1024Kbps 的流量监管动作配对,得到的效果是两个网段分别限速 1024Kbps ;而如果使用流分类匹配192.168.0.0/16 网段,再与流量监管行为配对,又会限制 192.168.2.0/24 网段的流量,不符合组网需求。

此时便可以通过重标记 QoS 本地标识符的方式,将 192.168.1.0/24 和 192.168.3.0/24 网段用同一个 QoS 本地标识符来标记,再对匹配这个 QoS 本地标识符的流量进行流量监管,便可以实现组网需求。

1.1.1 组网需求某公司内网的结构如图1-1所示,现要求对各部门访问外网的流量进行限速。

其中对管理部和研发部分别限速1024Kbps,市场部(包含两个子部门)的总流量限速为2048Kbps。

1.1.2 配置思路z 对管理部和研发部的流量进行限速比较简单,可以通过两个流分类分别匹配两个部门的网段,然后与相应的限速动作进行配对。

z 而对于市场部的限速则需要通过QoS 本地标识符来实现,首先将市场部两个子部门的流量使用QoS 本地标识符来标记,然后再将匹配该标识符的流分类与限速动作进行配对,才能将两个子部门的流量共同限定在一个速率之内。

1.1.3 适用产品、版本表1-1 配置适用的产品与软件版本关系产品软件版本S7500E 系列以太网交换机Release 6100 系列,Release 6300 系列,Release 6600 系列,Release 6610 系列S7600 系列以太网交换机Release 6600 系列,Release 6610 系列S5800&S5820X 系列以太网交换机Release 1110,Release 1211CE3000-32F 以太网交换机Release 12111.1.4 配置过程和解释z 对管理部和研发部上行流量的限制# 创建基本IPv4 ACL 2001,匹配管理部发送的流量。

H3C ACL+QOS典型配置举例

组网需求

公司企业网通过交换机Switch实现各部门之间的互连。

要求正确配置IPv4 ACL,禁止研发部门和市场部门在上班时间(8:00至18:00)访问工资查询服务器(IP地址为192.168.4.1),而总裁办公室不受限制,可以随时访问。

组网图

配置IPv4 ACL组网图

配置步骤

定义上班时间段

# 定义8:00至18:00的周期时间段。

<Switch> system-view

[Switch] time-range trname 8:00 to 18:00 working-day

定义到工资查询服务器的访问规则

# 定义研发部门到工资查询服务器的访问规则。

[Switch] acl number 3000

[Switch-acl-adv-3000] rule deny ip source 192.168.2.0 0.0.0.255 destination 192.168.4.1 0.0.0.0

time-range trname

[Switch-acl-adv-3000] quit

# 定义市场部门到工资查询服务器的访问规则。

[Switch] acl number 3001

[Switch-acl-adv-3001] rule deny ip source 192.168.3.0 0.0.0.255 destination 192.168.4.1 0.0.0.0 time-range trname

[Switch-acl-adv-3001] quit

应用QoS策略

# 定义类c_rd,对匹配IPv4 ACL 3000的报文进行分类。

[Switch] traffic classifier c_rd

[Switch-classifier-c_rd] if-match acl 3000

[Switch-classifier-c_rd] quit

# 定义流行为b_rd,动作为拒绝报文通过。

[Switch] traffic behavior b_rd

[Switch-behavior-b_rd] filter deny

[Switch-behavior-b_rd] quit

# 定义类c_market,对匹配IPv4 ACL 3001的报文进行分类。

[Switch] traffic classifier c_market

[Switch-classifier-c_market] if-match acl 3001

[Switch-classifier-c_market] quit

# 定义流行为b_market,动作为拒绝报文通过。

[Switch] traffic behavior b_market

[Switch-behavior-b_market] filter deny

[Switch-behavior-b_market] quit

# 定义QoS策略p_rd,为类c_rd指定流行为b_rd。

[Switch] qos policy p_rd

[Switch-qospolicy-p_rd] classifier c_rd behavior b_rd

[Switch-qospolicy-p_rd] quit

# 定义QoS策略p_market,为类c_market指定流行为b_market。

[Switch] qos policy p_market

[Switch-qospolicy-p_market] classifier c_market behavior b_market

[Switch-qospolicy-p_market] quit

# 将QoS策略p_rd应用到端口GigabitEthernet 1/0/2。

[Switch] interface GigabitEthernet 1/0/2

[Switch-GigabitEthernet1/0/2] qos apply policy p_rd inbound

[Switch-GigabitEthernet1/0/2] quit

# 将QoS策略p_market应用到端口GigabitEthernet 1/0/3。

[Switch] interface GigabitEthernet 1/0/3

[Switch-GigabitEthernet1/0/3] qos apply policy p_market inbound。