密码学 伪随机生成器

- 格式:ppt

- 大小:188.50 KB

- 文档页数:9

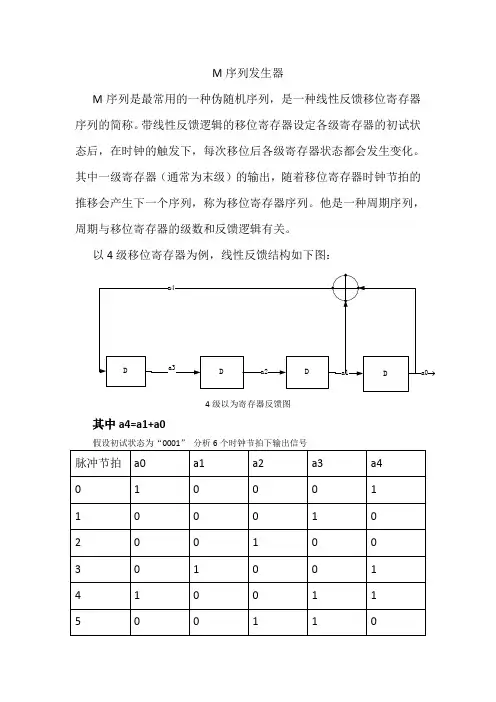

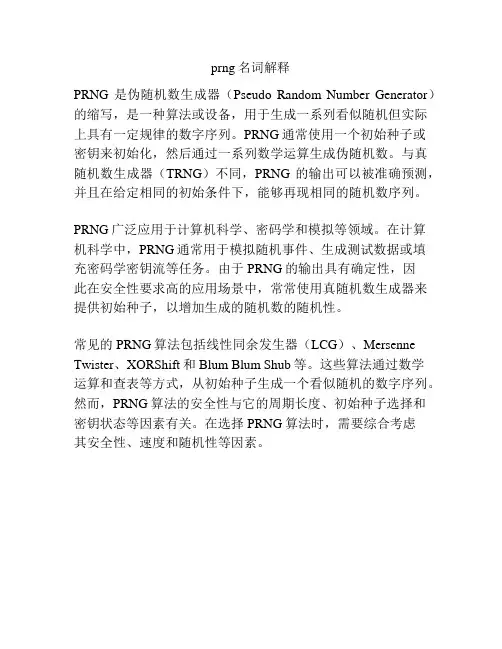

M序列发生器M序列是最常用的一种伪随机序列,是一种线性反馈移位寄存器序列的简称。

带线性反馈逻辑的移位寄存器设定各级寄存器的初试状态后,在时钟的触发下,每次移位后各级寄存器状态都会发生变化。

其中一级寄存器(通常为末级)的输出,随着移位寄存器时钟节拍的推移会产生下一个序列,称为移位寄存器序列。

他是一种周期序列,周期与移位寄存器的级数和反馈逻辑有关。

以4级移位寄存器为例,线性反馈结构如下图:4级以为寄存器反馈图其中a4=a1+a0信号a4:a0禁止出现全0,否则将会出现全0,序列不变化。

实验仿真Code:library IEEE;use IEEE.STD_LOGIC_1164.ALL;-- Uncomment the following library declaration if using-- arithmetic functions with Signed or Unsigned values--use IEEE.NUMERIC_STD.ALL;-- Uncomment the following library declaration if instantiating -- any Xilinx primitives in this code.--library UNISIM;--use UNISIM.VComponents.all;entity random_4 isPort ( clk : in STD_LOGIC;reset : in STD_LOGIC;din : in STD_LOGIC_VECTOR (3 downto 0);dout : out STD_LOGIC_VECTOR (3 downto 0);load : in STD_LOGIC);end random_4;architecture Behavioral of random_4 issignal rfsr :std_logic_vector(3 downto 0);--signal temp:std_logic;beginprocess(clk,reset,load,din)beginif (reset ='1') thenrfsr <=(others =>'0');elsif (clk' event and clk='1') thenif(load ='1') then ----load =1rfsr<= din;elserfsr(3) <= rfsr(0) xor rfsr(1);rfsr(2 downto 0) <= rfsr(3 downto 1);end if;end if;end process;------signal rename----dout <= rfsr;end Behavioral;testbench:LIBRARY ieee;USE ieee.std_logic_1164.ALL;-- Uncomment the following library declaration if using-- arithmetic functions with Signed or Unsigned values--USE ieee.numeric_std.ALL;ENTITY random_testbench ISEND random_testbench;ARCHITECTURE behavior OF random_testbench IS-- Component Declaration for the Unit Under Test (UUT)COMPONENT random_4PORT(clk : IN std_logic;reset : IN std_logic;din : IN std_logic_vector(3 downto 0);dout : OUT std_logic_vector(3 downto 0);load : IN std_logic);END COMPONENT;--Inputssignal clk : std_logic := '0';signal reset : std_logic := '0';signal din : std_logic_vector(3 downto 0) := (others => '0'); signal load : std_logic := '0';--Outputssignal dout : std_logic_vector(3 downto 0);-- Clock period definitionsconstant clk_period : time := 10 ns;---variablesignal cnt: integer :=0;BEGIN-- Instantiate the Unit Under Test (UUT)uut: random_4 PORT MAP (clk => clk,reset => reset,din => din,dout => dout,load => load);-- Clock process definitionsclk_process :processbeginclk <= '0';wait for clk_period/2;clk <= '1';wait for clk_period/2;end process;-- Stimulus processstim_proc: process(clk)begin-- hold reset state for 100 ns. if(cnt = 0) then--initializationreset <= '1' after 100 ps;load <= '1' after 100 ps;din <="0001";cnt <= cnt +1;---elsif(cnt =1) thenreset <= '0' after 100 ps;load <= '1' after 100 ps;din <="0001";cnt <= cnt +1;elsif(clk' event and clk ='1') then reset <= '0' after 100 ps;load <= '0' after 100 ps;din <="0001";---executuecnt <= cnt +1;if(cnt = 100) thencnt <= 2;end if;end if;end process;END;。

prng名词解释

PRNG是伪随机数生成器(Pseudo Random Number Generator)的缩写,是一种算法或设备,用于生成一系列看似随机但实际上具有一定规律的数字序列。

PRNG通常使用一个初始种子或

密钥来初始化,然后通过一系列数学运算生成伪随机数。

与真随机数生成器(TRNG)不同,PRNG的输出可以被准确预测,并且在给定相同的初始条件下,能够再现相同的随机数序列。

PRNG广泛应用于计算机科学、密码学和模拟等领域。

在计算

机科学中,PRNG通常用于模拟随机事件、生成测试数据或填

充密码学密钥流等任务。

由于PRNG的输出具有确定性,因

此在安全性要求高的应用场景中,常常使用真随机数生成器来提供初始种子,以增加生成的随机数的随机性。

常见的PRNG算法包括线性同余发生器(LCG)、Mersenne Twister、XORShift和Blum Blum Shub等。

这些算法通过数学

运算和查表等方式,从初始种子生成一个看似随机的数字序列。

然而,PRNG算法的安全性与它的周期长度、初始种子选择和

密钥状态等因素有关。

在选择PRNG算法时,需要综合考虑

其安全性、速度和随机性等因素。

密码学中随机数发生器的安全性评估与优化一、概述密码学中的随机数发生器(Random Number Generator,RNG)被广泛应用于加密协议、数字签名和密钥协商等领域。

由于其关键作用,安全性评估和优化便成为了密码学中的研究热点之一。

本文将围绕密码学中随机数发生器的安全性评估和优化展开讨论。

二、随机数发生器的安全性评估随机数发生器在密码学中的作用是产生高质量的随机数,保证密码系统的安全性。

因此,评估随机数发生器的安全性显得非常重要。

目前,主流的评估方法如下:1. 统计测试法统计测试法是一种较为简单和有效的评估方法。

它通过对随机数序列的一系列统计特性进行检测,来评估随机数发生器的质量。

统计测试法最经典的就是美国国家标准局(NIST)发布的随机数检测工具集(NIST SP800-22),其中包括15种统计测试算法,覆盖了各种统计特性。

2. 线性复杂度检测法线性复杂度检测法是基于线性反馈移位寄存器(LFSR)的原理,利用数据的线性性质来对随机数序列进行检测。

它的优点是运算速度快,但是只能检测线性关系,容易被攻击者破解。

3. 非线性复杂度检测法非线性复杂度检测法是一种完全独立于序列产生器中任何特定数字序列产生技巧的检测方法。

它利用随机比特生成函数检测随机序列中比特的非线性特点,能够较好地检测出攻击者对序列的破解行为。

三、随机数发生器的优化随机数发生器的应用要求高质量、大数量的随机数序列。

因此,如何优化随机数发生器的质量和效率成为了该领域中的热点问题。

下面主要从以下几个方面阐述:1. 基础随机数生成器的优化基础随机数生成器通常是一个伪随机数生成器,因此为了保证其生成的随机数序列的质量,需要对其进行优化。

主要优化方法包括改进基础随机数生成器的算法和参数选择等。

2. 硬件实现随机数发生器的优化硬件实现的随机数发生器通常使用的是物理原理产生的随机数(如热噪声、光噪声、放电噪声等)。

其中,量子随机数发生器是当前安全性最高的随机数发生器,它基于量子力学原理,生成真正的随机比特序列。

prng漏洞攻击原理

PRNG(伪随机数生成器)漏洞攻击是一种利用伪随机数生成器的不完全性或者可预测性来进行攻击的方法。

伪随机数生成器是计算机系统中用于生成随机数的算法,而PRNG漏洞攻击则是指攻击者利用对该算法的了解或者发现其不足,从而预测生成的随机数,进而破坏系统的安全性。

PRNG漏洞攻击的原理主要包括以下几个方面:

1. 伪随机数生成算法的不完全性,某些伪随机数生成算法可能存在设计缺陷,使得生成的随机数并非完全随机,而是具有一定的规律性或可预测性。

攻击者可以利用这种规律性来预测随机数的生成规律,从而进行攻击。

2. 初始种子的可预测性,伪随机数生成器通常需要一个初始种子作为输入,而如果该初始种子是可预测的,那么生成的随机数也会变得可预测。

攻击者可以通过获取或者猜测初始种子的数值,来预测随机数的生成规律。

3. 伪随机数的重复性,在某些情况下,由于伪随机数生成算法

的不完善,可能导致生成的随机数出现重复。

攻击者可以利用这种重复性来推测随机数的生成规律,从而进行攻击。

针对PRNG漏洞攻击,系统和应用程序开发者需要采取一些措施来加强随机数的安全性,例如使用更加复杂和安全的随机数生成算法、确保初始种子的随机性和不可预测性、及时更新和修复存在漏洞的随机数生成器等。

同时,对于系统管理员和安全人员来说,也需要定期审查和评估系统中随机数生成的安全性,及时发现和修复潜在的漏洞。

综上所述,PRNG漏洞攻击是一种利用伪随机数生成器的不完全性或可预测性进行攻击的方法,需要系统开发者和管理员采取有效措施来加强随机数的安全性,以防范潜在的攻击威胁。

密码学陷门函数密码学陷门函数是指在密码学中使用的一种特殊函数,它在形式上看起来与普通函数相似,但在功能上却隐藏着一些设计上的问题或漏洞,可以被攻击者利用来破解密码或绕过加密机制。

密码学陷门函数的设计目的是为了在特定情况下,允许有权的实体能够绕过加密保护,但这也为潜在的滥用和攻击者的利益提供了机会。

下面将介绍一些密码学陷门函数及其相关背景知识。

1. 反向编码陷门函数:反向编码陷门函数是一种将明文信息转换为密文的函数,其输入和输出之间存在某种秘密关系。

与常规的加密函数不同,反向编码陷门函数可以将给定的输出反向计算得到特定的输入。

这种函数的一种应用是数字版权保护,其中只有授权的实体才能正确解码、播放或访问受保护的内容。

2. 后门陷门函数:后门陷门函数是在密码学系统中植入的一种秘密门户,它能够被有权的用户或攻击者利用来绕过加密保护。

后门通常是由系统设计者或实施者故意设置的,为了在特定情况下以合法手段绕过系统的安全机制。

后门陷门函数通常是秘密的,只有少数人或组织知道其存在和使用方法。

然而,一旦后门陷门函数被恶意利用,就可能导致严重的安全问题。

3. 弱密钥陷门函数:弱密钥陷门函数是一种在密码学协议中使用的一种特殊密钥或密钥集合,它们被故意设计成弱密钥,以便在特定情况下攻击者能够轻易地利用它们来破解密码或绕过加密保护。

弱密钥陷门函数被广泛用于政府和情报机构,以便在必要时获取加密通信的内容。

4. 伪随机数生成器陷门函数:伪随机数生成器陷门函数是一种特殊的随机数生成算法,它被故意设计成在特定情况下产生可预测的伪随机数序列。

这些陷门函数可以被攻击者利用来猜测随机数序列,从而破解随机化算法或攻击密码系统。

伪随机数生成器陷门函数的安全性直接影响密码协议和加密算法的安全性。

需要注意的是,密码学陷门函数是一种有争议的设计选择,因为它们在实现、操作和维护上都需要极高的安全性和保密性。

当密码学陷门函数被发现或泄露,并且被广泛使用时,这将对密码学系统的可靠性和安全性产生严重威胁。

伪随机数生成器的算法

伪随机数生成器的算法是计算机科学领域中的一个重要概念。

它是用来模拟随机性的工具,能够在程序设计和数据分析中起到关键作用。

虽然它们被称为“伪随机”,但它们仍然被广泛应用并且具有很高的可靠性。

伪随机数生成器的算法主要分为线性同余方法、梅森旋转方法、拉斐特方法等。

其中,线性同余方法是最常见的一种算法。

它通过一个线性递推公式来生成伪随机数,公式的参数包括种子值、模数、乘数和增量。

通过不断迭代计算,就可以生成一系列的伪随机数。

梅森旋转方法则是一种更加复杂的算法,它利用了位运算和异或运算来生成伪随机数,具有更好的随机性和周期性。

伪随机数生成器的算法在实际应用中有着广泛的用途。

在计算机图形学中,它们被用来生成虚拟世界中的随机纹理和噪声。

在密码学中,它们被用来生成加密密钥和初始化向量。

在模拟实验和统计分析中,它们被用来生成随机样本和模拟随机事件。

总之,伪随机数生成器的算法在计算机科学的各个领域都发挥着重要作用。

然而,尽管伪随机数生成器的算法被广泛应用,但它们并不是完美的。

在一些特定的应用场景下,它们可能会出现周期性和相关性的问题,导致生成的伪随机数不够随机。

为了解决这些问题,研究人员不断提出新的算法和改进方案,以提高伪随机数生成器的质量和性能。

总的来说,伪随机数生成器的算法是计算机科学领域中一个重要且不断发展的领域。

它们为计算机程序和数据分析提供了可靠的随机性模拟工具,同时也带来了一些挑战和问题。

随着技术的不断进步和研究的深入,我们相信伪随机数生成器的算法将会变得更加完善和可靠。

随机数生成器原理随机数生成器是计算机科学中一个非常重要的概念,它在密码学、模拟实验、统计学等领域都有着广泛的应用。

随机数生成器的原理是如何产生一系列看似无规律、不可预测的数字序列,这些数字序列被认为是随机的。

在现代计算机系统中,随机数生成器是一个至关重要的组成部分,它为计算机提供了随机性,使得计算机能够执行各种复杂的任务。

本文将介绍随机数生成器的原理及其在计算机科学中的应用。

随机数生成器的原理可以分为伪随机数生成器和真随机数生成器两种。

伪随机数生成器是通过一定的算法产生一系列近似随机的数字序列,这些数字序列在一定程度上具有随机性,但是其实质是确定性的。

真随机数生成器则是通过一些物理过程产生真正的随机性,比如利用量子力学的原理来产生随机数。

在实际应用中,由于真随机数生成器的成本较高,大部分情况下我们使用的是伪随机数生成器。

伪随机数生成器的原理是基于一个种子(seed)和一个确定性的算法来产生随机数序列。

种子是一个初始值,通过对种子进行一系列的数学运算,比如加法、乘法、取模等,就可以产生一系列的伪随机数。

在计算机中,通常使用当前的系统时间作为种子,以保证每次生成的随机数序列都是不同的。

当然,在一些特定的应用中,我们也可以自己指定种子来产生确定的随机数序列。

随机数生成器在计算机科学中有着广泛的应用。

在密码学中,随机数生成器被用来产生加密密钥,以保证数据的安全性。

在模拟实验中,随机数生成器可以用来模拟各种随机事件,比如赌博游戏、天气模拟等。

在统计学中,随机数生成器可以用来进行抽样调查,以获取一定的样本数据。

总的来说,随机数生成器在计算机科学中扮演着非常重要的角色。

在实际应用中,我们需要注意随机数生成器的质量。

一个好的随机数生成器应该具有均匀性、独立性和周期性。

均匀性是指随机数生成器产生的随机数应该服从均匀分布,即每个数值的概率应该是相同的。

独立性是指随机数生成器产生的随机数应该是相互独立的,一个随机数不应该受到其他随机数的影响。

伪随机序列发生器设计

伪随机序列发生器(PRNG)是生成伪随机数字序列的算法,用于实现

一种统计分布的结果。

它与真正随机序列发生器(TRNG)有所不同,它会

生成完全随机的序列。

伪随机序列发生器(PRNG)一般用于实现加密算法、在游戏中实现随机数据,以及在模拟环境中实现随机事件等多种用途。

1)伪随机序列发生器的硬件部分:目前伪随机序列发生器均采用数

字电路来实现,一般是采用静态只读存储器(SRAM)实现,可以提供高速、稳定和可靠的性能。

2)伪随机序列发生器的算法:伪随机序列发生器需要一个有效的算

法来生成伪随机数字。

比较常用的算法有线性同余法、梅森旋转法、高斯

随机数法等。

3)伪随机序列发生器的参数:伪随机序列发生器需要选择适当的参

数来实现随机序列的变化,可以选择常数、Seed值、基量值等。

4)伪随机序列发生器的测试:需要对伪随机序列发生器进行充分的

测试,以确保它的算法是有效的,能够生成随机数字,而且经过测试不会

有规律性。

总而言之,伪随机序列发生器的设计需要考虑硬件部分、算法、参数

以及测试等多个要素,以确保它能够有效地生成伪随机数字,而且不会有

规律性。

伪随机生成器的构造1. 什么是伪随机生成器?伪随机生成器是一种算法或者程序,用于生成看似随机但实际上是按照某种规律生成的数字序列。

这些数字序列在统计特性上表现得很像真正的随机数序列,但却是可重复的。

2. 伪随机生成器的应用伪随机生成器在计算机科学和应用领域有广泛的应用,例如密码学、模拟实验、游戏开发等。

它们能够为这些应用提供一组看似随机但又可控的数字序列,满足不同应用的需求。

3. 伪随机生成器的构造原理伪随机生成器的构造需要考虑以下几个重要的原理:3.1 初始种子伪随机生成器需要一个初始种子作为生成随机数的起点。

种子可以是一个任意的数字或者一组数字,它们需要具备足够的随机性才能保证生成的随机序列具有良好的统计特性。

3.2 状态转移函数伪随机生成器通过一个状态转移函数将当前的状态转换为下一个状态。

这个函数通常会涉及到一些数学运算,例如乘法、加法、取模等。

状态转移函数的设计需要保证生成的随机序列能够尽可能接近真正的随机数序列。

3.3 周期长度伪随机生成器生成的随机序列通常会有一个周期,即在某个时刻开始,经过若干次状态转移后又回到了相同的状态。

周期的长度决定了伪随机序列的重复周期。

较长的周期长度意味着生成的随机序列更不容易被预测和猜测。

伪随机生成器需要经过一系列的随机性测试来验证生成的随机序列是否满足要求。

常见的测试方法有频数统计、跨度测试、相关性测试等。

通过这些测试,可以评估伪随机生成器的质量和性能。

4. 常见的伪随机生成器算法现实中有许多常见的伪随机生成器算法,其中一些被广泛应用于各个领域。

以下是几种常见的算法:4.1 线性同余法线性同余法是最简单也是最常见的伪随机生成器算法之一。

它基于一个线性递推方程,将当前的状态转换为下一个状态。

该算法的周期长度依赖于所选的参数,需要合理选择参数以获取较长的周期。

4.2 梅森旋转算法梅森旋转算法是一类基于矩阵运算和位操作的伪随机生成器算法。

因其较高的性能和周期长度,被广泛应用于科学计算和密码学领域。

prng 安全参数PRNG(伪随机数生成器)的安全性取决于多个因素,包括其算法、种子的质量以及用于生成随机数的上下文。

在安全应用中,通常建议使用密码学安全的伪随机数生成器(CSPRNG,Cryptographically Secure Pseudo-Random Number Generator)。

以下是一些关于CSPRNG的安全参数和最佳实践:1. 熵源质量:CSPRNG的安全性取决于其输入熵的质量。

熵是不可预测性的度量,对于安全的PRNG,熵源应该足够高,以确保生成的随机数是不可预测的。

熵源可能包括硬件噪声、用户输入等。

2. 种子长度:CSPRNG的种子应该足够长,以提供足够的不可预测性。

通常,种子的长度应该是相对较长的,比如128位或更长。

3. 周期长度:PRNG的周期长度是生成的序列在重复之前可以产生的随机数数量。

对于CSPRNG,期望的周期长度应该足够长,以避免在实际应用中出现问题。

理论上,CSPRNG的周期应该超过其输出的二进制位数。

4. 算法的安全性:使用已被广泛研究和接受的密码学安全算法是至关重要的。

一些常见的密码学安全PRNG算法包括Fortuna、Yarrow、和CryptGenRandom。

5. 输出的均匀性:随机数生成器的输出应该是均匀分布的。

如果生成的随机数在某些范围内显示明显的偏差,可能会导致安全性问题。

在实际应用中,强烈建议使用操作系统提供的安全随机数生成器,而不是尝试实现自己的随机数生成方案。

许多现代操作系统提供了专门用于密码学安全目的的API,如/dev/urandom 在Unix/Linux系统上,或者 CryptGenRandom 在Windows系统上。

随机码算法1. 概述随机码算法是一种生成随机码的算法,它能生成一组不重复的随机数。

随机码通常用于生成密码、验证码、加密密钥等。

2. 算法原理随机码算法的原理是利用伪随机数生成器(PRNG)来生成随机数。

伪随机数生成器是一种算法,它能产生一组看似随机的数字,但实际上这些数字是根据一定的规则生成的。

常用的伪随机数生成器有:线性同余法乘法同余法斐波那契法梅森旋转法3. 算法步骤随机码算法的步骤如下:1. 选择一个合适的伪随机数生成器。

2. 初始化伪随机数生成器。

3. 使用伪随机数生成器生成一组随机数。

4. 将随机数组合成一个随机码。

4. 算法实例下面是一个使用线性同余法生成随机码的算法实例:pythondef generate_random_code(length):"""生成一个指定长度的随机码。

Args:length: 随机码的长度。

Returns:一个指定长度的随机码。

"""选择一个合适的伪随机数生成器。

random_generator = random.SystemRandom()初始化伪随机数生成器。

random_generator.seed()使用伪随机数生成器生成一组随机数。

random_numbers = [random_generator.randint(0, 9) for _ in range(length)]将随机数组合成一个随机码。

random_code = ''.join(map(str, random_numbers))return random_code5. 应用随机码算法在密码学、计算机安全、博彩、抽奖等领域有广泛的应用。

6. 安全性随机码算法的安全性取决于伪随机数生成器的安全性。

如果伪随机数生成器不安全,那么生成的随机码也就不安全。

目前已知的伪随机数生成器都存在一定的安全隐患,因此在使用随机码算法时,应选择一个安全级别较高的伪随机数生成器。

aes伪随机数生成函数AES (Advanced Encryption Standard) 是一种常用的对称加密算法,用于加密和解密数据。

AES 伪随机数生成函数,即 AES PRNG (Pseudo Random Number Generator) 是基于 AES 算法实现的伪随机数生成器。

伪随机数生成器是一种算法,可以根据一个种子或密钥生成一系列看似随机的数。

在密码学和计算机安全领域,伪随机数生成器是非常重要的,因为安全的密钥和随机数是许多协议和算法的基础。

AESPRNG可以通过以下步骤生成伪随机数:1.初始密钥生成:选择一个安全的密钥作为AES算法的初始密钥。

这个密钥通常由一个真正的随机数生成器生成,并且只用于生成伪随机数。

2.密钥扩展:使用AES密钥扩展算法对初始密钥进行扩展,以产生多个轮密钥。

3.分组初始值设定(IV)生成:选择一个安全的IV作为AES算法的初始IV。

IV是一个固定长度的随机数,用于在加密过程中引入新的随机性。

4.随机数生成:将初始IV作为输入,使用AES加密算法对其进行加密,生成一个随机数块。

然后将生成的随机数块作为新的IV,继续进行加密,生成更多的随机数块。

生成的随机数可以根据需要进行截取和转换,以满足具体的使用需求。

AESPRNG的安全性依赖于AES算法的安全性和密钥的安全性。

AES算法是一种被广泛认可和使用的密码算法,已被多种密码学标准采用,并经过了充分的分析和测试。

只要初始密钥和IV选取得足够随机和安全,并且密钥保密,AESPRNG可以提供高质量的伪随机数。

AESPRNG的应用非常广泛,例如在密码协议、数字签名和密钥派生等领域都有广泛的应用。

它可以用于生成随机的密码盐值、初始化向量、挑战响应协议中的随机数等。

总结来说,AES伪随机数生成函数是一种使用AES算法实现的伪随机数生成器。

它可以生成看似随机的数,广泛应用于密码学和计算机安全领域。

AESPRNG的安全性依赖于AES算法的安全性和密钥的安全性。