BBS伪随机发生器的改进与应用

- 格式:pdf

- 大小:137.28 KB

- 文档页数:2

伪随机码发生器的研究与设计Pseudo-random code generator Research and Design摘要伪随机序列产生技术是集数学、计算机科学、电子与通信等诸多学科于一身的技术,其产生技术自上世纪末至今一直是国内外的研究热点并取得了不少的成果。

伪随机码越来越受到人们的重视,被广泛应用于导弹、卫星、飞船轨道测量和跟踪、雷达、导航、移动通信、保密通信和通信系统性能的测量以及数字信息处理系统中。

目前国内外均有项目研究提高伪随机序列发生器可靠性、状态利用率等问题。

本课题介绍了伪随机码的应用和研究概况,研究了伪随机码的产生方式和产生原理,并以此为基础阐述了一种基于移位寄存器的m序列伪随机码发生器的设计与实现的方法。

最终在使用集成电路的前提下,先分析由移位寄存器电路构成的伪随机序列发生器的设计方法,分步设计了移位寄存器电路和同步复位信号发生电路;再通过一系列的误差和可靠性调整设计,最终用小规模集成电路和外加时钟信号设计实现了线性反馈移位寄存器产生周期P=15的m序列,并且给出了完整的实现电路和时序分析结果。

关键词:伪随机码,绕码,m序列,移位寄存器ABSTRACTPseudo-random sequence generation technique is a mathematics, computer science, electronics and communication, and many other subjects in one of the technology, its production technology since the end of the century has been the research focus at home and abroad and made a lot of results.Pseudo-random code more and more attention, is widely used in missiles, satellites, spacecraft orbit measurement and tracking, radar, navigation, mobile communications, secure communications and communication system performance measurement and digital information processing system. Research projects at home and abroad are pseudo-random sequence generator to improve reliability, availability status and other issues.This topic describes the application of pseudo-random code and research overview of the pseudo-random code generation means and generating principle, and described as the basis for an m-sequence shift register based pseudo-random code generator of the design and implementation Approach. Final premise in the use of integrated circuits, the first shift register circuits of the pseudo-random sequence generator design, step by step design of the shift register circuit and the synchronous reset signal circuit; then through a series of errors and reliable Adjustment design, end-users and small-scale integrated circuit design of the clock signal applied to achieve a linear feedback shift register generating cycle P = 15 m-sequence and provides a complete implementation of the circuit and timing analysis. Key words:Pseudo-random code,Around the code, m sequence,Shift register目录摘要 (Ⅰ)ABSTRACT (Ⅱ)目录 (Ⅲ)1 绪论 (1)1.1 伪随机序列的研究概况 (1)1.2 伪随机序列的应用领域及其意义 (1)1.3 课题研究内容与难点 (2)2 伪随机序列发生器 (3)2.1 伪随机序列的定义及其特点 (3)2.2 伪随机序列的产生 (3)2.3 伪随机序列反馈函数 (4)3伪随机码发生器电路设计 (7)3.1 移位寄存器电路设计 (7)3.2置数功能电路设计 (7)3.3可靠性附加电路设计 (8)3.4元器件选型 (10)3.5整体电路图 (10)4电路时序分析 (12)4.1移位寄存器电路时序分析 (12)4.2完整电路时序分析 (12)结束语 (14)参考文献 (15)附录芯片逻辑引脚图及各型号性能对比 (16)致谢 (17)1 绪论1.1 伪随机码的研究概况伪随机码又称伪随机序列或伪噪声序列。

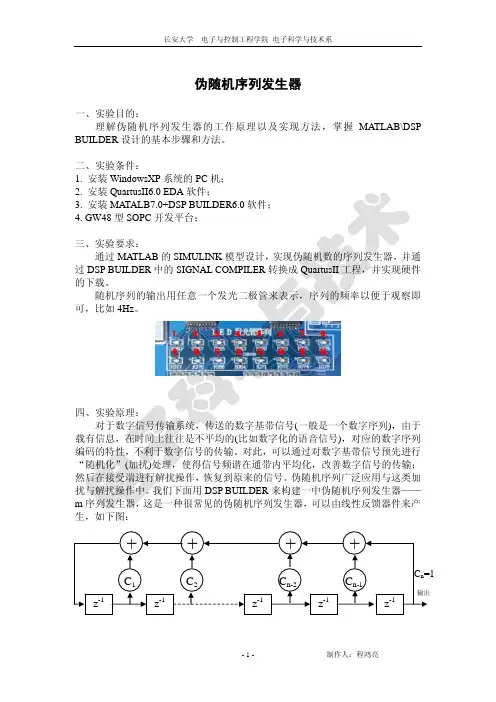

伪随机序列发生器一、实验目的:理解伪随机序列发生器的工作原理以及实现方法,掌握MATLAB\DSP BUILDER设计的基本步骤和方法。

二、实验条件:1. 安装WindowsXP系统的PC机;2. 安装QuartusII6.0 EDA软件;的序列发生器,并通⒈ ⒉ ⒊⒋⒌⒍⒎⒏⒐ ⒑ ⒒⒓⒔⒕⒖⒗四、实验原理:对于数字信号传输系统,传送的数字基带信号(一般是一个数字序列),由于载有信息,在时间上往往是不平均的(比如数字化的语音信号),对应的数字序列编码的特性,不利于数字信号的传输。

对此,可以通过对数字基带信号预先进行“随机化”(加扰)处理,使得信号频谱在通带内平均化,改善数字信号的传输;然后在接受端进行解扰操作,恢复到原来的信号。

伪随机序列广泛应用与这类加扰与解扰操作中。

我们下面用DSP BUILDER来构建一中伪随机序列发生器——m序列发生器,这是一种很常见的伪随机序列发生器,可以由线性反馈器件来产生,如下图:其特征多项式为:()∑==ni i i x C x F 0注:其中的乘法和加法运算都是模二运算,即逻辑与和逻辑或。

可以证明,对于一个n 次多项式,与其对应的随机序列的周期为。

12−n 接下来我们以为例,利用DSP BUILDER 构建这样一个伪随机序列发生器。

125++x x开Simulink 浏览器。

Simulink我们可以看到在Simulink 工作库中所安装的Altera DSP Builder 库。

2. 点击Simulink 的菜单File\New\Model 菜单项,新建一个空的模型文件。

3. 按照下图在Model编辑器的工作区中放置如下的模型:其中Logical Bit Operator模块在Gate & Control库中,把它拖到工作区中后双击打开参数设置对话框,设置成2输入异或门。

为了能够在Matlab中获得仿真结果,可以给输出再添加一个示波器Scope,这个模型在Simulink标准库的Sources库中。

实验一 伪随机码发生器实验一、实验目的1、 掌握伪随机码的特性。

2、 掌握不同周期伪随机码设计。

3、 用基本元件库和74LS系列元件库设计伪随机码。

4、 了解ALTERA公司大规模可编程逻辑器件EPM7128SLC84内部结构和应用。

5、 学习FPGA开发软件MAXPLUSⅡ,学习开发系统软件中的各种元件库应用。

6、 熟悉通信原理实验板的结构。

二、实验仪器1、 计算机 一台2、 通信基础实验箱 一台3、 100MHz 示波器 一台三、实验原理伪随机码是数字通信中重要信码之一,常作为数字通信中的基带信号源;扰码;误码测试;扩频通信;保密通信等领域。

伪随机码的特性包括四个方面:1、 由n 级移位寄存器产生的伪随机序列,其周期为-1; n 22、 信码中“0”、“1” 出现次数大致相等,“1”码只比“0”码多一个;3、 在周期内共有-1游程,长度为 i 的游程出现次数比长度为 i+1的 游程出现次数多一倍;n 24、 具有类似白噪声的自相关函数,其自相关函数为:()()⎩⎨⎧−≤≤=−−=221012/11n nτττρ其中n 是伪随机序列的寄存器级数。

例如:四级伪码产生的本原多项式为X 4+X 3+1。

利用这个本原多项式构成的4级伪随机序列发生器产生的序列为:1 1 1 1 0 0 0 1 0 0 1 1 0 1 0相应的波形图如图1-1所示:图1-1 四级伪随机序列波形图用4个D 触发器和一个异或门构成的伪码发生器具有以下特性: 1、 周期为24-1=15;2、 在周期内“0”出现24 -1-1=7次,“1”出现24 -1=8次;3、 周期内共有24 -1 =8个游程;4、 具有双值自相关特性,其自相关系数为:⎩⎨⎧−≤≤−−==221)12(10144τ / τ ρ(τ)四、实验内容及步骤1、在MAXPLUSⅡ设计平台下进行电路设计 1.1 四级伪随机码发生器电路设计电路原理图如图1-2所示。

图1-2 四级伪随机码电路原理图在MAXPLUS II 环境下输入上述电路,其中: dff ------ 单D触发器 xor ------ 二输入异或门 nor4 ------ 四输入或非门 not ------ 反相器clk ------ 时钟输入引脚(16M时钟输入) 8M ------ 二分频输出测试点引脚 nrz ------ 伪随机码输出引脚 1.2 实验电路编译及FPGA 引脚定义完成原理图输入后按以下步骤进行编译:(1) 在Assign Device 菜单选择器件MAX7128SLC84。

基于单向函数的伪随机数发生器高树静;曲英杰;宋廷强【摘要】伪随机数发生器(pseudorandom number generator,PRNG)是重要的密码学概念.基于单向函数的伪随机数发生器起始于1982年的BMY发生器,将单向函数反复迭代,周期性地输出伪随机序列.单向函数的性质和种子长度关系到发生器的可实现性和安全性,是此类发生器的2个重要参数.在分析现有工作的基础上,改进了单向函数的随机化迭代方式,基于不可逆性证明了迭代过程的安全性.迭代方式的改进消除了单向函数的长度保持性质,采用一般的压缩规范单向函数和通用散列函数构建伪随机数发生器.输出级与BMY发生器结构类似,以迭代函数的核心断言作为伪随机序列.基于与真随机序列的不可区分性,证明了伪随机数发生器的安全性.所构建的伪随机数发生器与现有同类发生器结构类似,但放松了对单向函数性质的要求,增强了可实现性,减小了种子长度,提高了效率.【期刊名称】《计算机研究与发展》【年(卷),期】2015(052)006【总页数】6页(P1394-1399)【关键词】伪随机数发生器;单向函数;随机化迭代;核心断言;通用散列函数【作者】高树静;曲英杰;宋廷强【作者单位】青岛科技大学信息科学技术学院山东青岛 266061;青岛科技大学信息科学技术学院山东青岛 266061;青岛科技大学信息科学技术学院山东青岛266061【正文语种】中文【中图分类】TP309伪随机序列(pseudorandom sequence)的应用非常广泛,如协议认证、信息加密等,是密码学的重要概念.在密码学中,用于产生统计特性与真随机序列尽量接近的确定性序列,减少敌手随机猜测的成功概率[1].伪随机数发生器(pseudorandom number generator, PRNG)的构造方式有多种.其中由于混沌系统具有良好的伪随机性和不可预测性,因此基于混沌理论的伪随机数发生器研究引起了广泛关注[2-3].然而由于混沌系统复杂性较高,此类发生器的硬件实现比较困难.而单向函数是比较容易获得的,且依赖单向函数的不可逆性可以构成安全性较高的伪随机数发生器.文献[4]指出:伪随机数发生器是存在的,当且仅当单向函数是存在的.基于单向函数的伪随机数发生器的安全性依赖单向函数的单向性.对此类发生器进行评价的2个主要参数为:对单向函数的性质要求和种子长度.对单向函数的性质要求越高,则PRNG的可实现性越差;种子长度越长,则PRNG的安全性越差.一般采用伪随机数发生器的种子长度m和单向函数的输入长度n的比值来衡量PRNG的安全性.文献[5]是第1个关于单向函数构建伪随机数发生器的研究,由Blum 等人在1982年提出,并由Yao[6]进行了具体实现,称BMY发生器.BMY发生器的最大优点是种子长度满足线性关系,即m=O(n);然而BMY发生器需要单向函数满足单向和置换的特点,此类单向函数很难获得,因此难以实现.文献[7]在先前工作[8-9]的基础上,构建了HILL发生器,其思想是采用没有任何结构限制的任意单向函数来构建伪随机数发生器.与BMY发生器相比,这类发生器的最大优点是对所采用的单向函数限制最少;但其缺点是PRNG的构建过程复杂、计算很多、种子长度较长且为m=O(n8)、效率很差.对HILL发生器的改进都集中在减小种子数量上[10-12].其中文献[10]利用文献[11]提出的下一位伪熵(next-bit pseudoentropy)概念,简化了基于任意单向函数的伪随机数发生器构建方式,在文献[11]的研究基础上,将种子长度从m=O(n4)进一步降低为m=O(n3),结果仍然不太理想.GKL[13]发生器对单向函数的限制放松为任意的规范单向函数.为了克服BMY简单迭代的安全隐患,GKL基于BMY在单向函数的2次迭代之间引入随机因素,称为随机化迭代(randomized iterate),使得单向函数在每一次的迭代输入都具有随机性.GKL的种子长度为m=O(n3),效率较差.此后,文献[14]采用通用单向散列函数(universal one-way Hash function, UOWHF),将GKL发生器的种子长度进一步降低为m=O(nlog n).文献[15]基于文献[11]的研究进行了改进,种子长度相同,但是将单向函数的要求放松为规范单向函数(regular OWF).文献[16]将BMY 和GKL这2种技术结合在一起,将种子长度降低为m=O(n),但是要求采用的单向函数和散列函数均是长度保持的函数,也就是置换函数,因此文献[16]与BMY 发生器的实质是相同的,不能获得其声称的效率.本文采用BMY构建方式,首先对GKL随机化迭代方式进行了扩展,即扩展随机化迭代;然后采用压缩规范单向函数构建了PRNG,并证明了迭代过程的安全性和PRNG的安全性.本文所设计的PRNG在单向函数的性质要求和种子长度2方面进行了改进.首先消除对单向函数的长度保持性限制,即为一般的压缩规范单向函数;其次使种子的长度与单向函数的输入长度保持线性关系O(n),进一步提高效率和安全性.文献[6]给出了关于核心断言(hard-core predicate)的重要结论,对于任何单向函数f,都存在一个断言b(x),使得根据f(x)猜测b(x)的难度与求f的反函数的难度相当.在PRNG的构建中,利用函数的核心断言获得伪随机序列的可预测性.定义1. 核心断言[6].称函数b:{0,1}λ→{0,1}是另外一个函数f:{0,1}λ→{0,1}λ的核心断言,如果b是高效可计算的,并且对于任何断言者(predicator)P有|Pr[x←R{0,1}λ;Y←f(x):P(Y)=b(x)]-12|≤ε,其中ε是可忽略的.换句话说,函数的核心断言是这样一个函数:敌手要猜测函数b:{0,1}λ→{0,1}原像的难度相当于猜测函数f:{0,1}λ→{0,1}λ原像的难度.文献[17]构建了一个适用于所有单向函数的通用核心断言,称为GL-核心断言.对于2个位串x(=x1‖…‖xm)和r(=r1‖…‖rm),定义b(x,r)=x,r,是x和r的模2向量内积,即b(x,r)=x,r).假设函数f和g具有相同的值域Sm⊆{0,1}m.对于任意x∈Sm和r∈{0,1}m,定义函数为,其GL-核心断言b是z,r,其中z∈Preim(g,f(x))是函数f(x)在g下的原像.任意一个单向函数都可以通过这种方式转换为另外一个单向函数,使其具有核心断言.第1个利用单向函数迭代构建的PRNG称为BMY-发生器[5-6].如图1所示:定义2. BMY发生器.假设f:{0,1}λ→{0,1}λ是任意的单向置换,b:{0,1}λ→{0,1}是f 的核心断言.对于输入s,函数f的第k次递归迭代定义为f(k)(s)=f(f(k-1)(s)).通过对每一次迭代计算核心断言,伪随机数发生器G(s,n)构建为b(f(0)(s))‖…‖b(f(n-1)(s)),则序列G(s,n)‖f(n)(s)与(n+λ)位的随机序列是不可区分的.根据定义2,可以得到以下推论:推论1. 对于任意的多项式时间算法D,|Pr[s←R{0,1}λ:D(G(s,n)‖f(n)(s))=1]-Pr[z←R{0,1}n+λ:D(z)=1]|≤ε.其中ε是可忽略的.推论的证明在文献[5]中给出.经过验证,只有当选择的单向置换是迭代单向保持(one-way on iterate, OWI)函数时(即当反复将函数的输入加载到单向函数上时,函数将仍然保持单向性),BMY发生器才可以达到设计目标[18].大多数已知的一般单向函数不会具备这样的特点,因为其输出的随机性变小,单纯的迭代会损失熵,甚至第2次迭代就很容易被翻转.为了消除BMY发生器对单向函数的严格要求,需要对简单的迭代方式进行改变.文献[13]使用了一种称为随机迭代(randomized iterate)技术,在每次迭代中加入随机因素,使得每次迭代的输出均匀分布,并采用规范的长度保持单向函数构建GKL发生器.然而规范的长度保持函数即是单向映射,因此GKL发生器及其改进[15]与BMY发生器的实质是相同的.本节在GKL的随机迭代技术基础上,提出了一种扩展随机化迭代方法,基于压缩规范单向函数和通用散列函数构建伪随机数发生器,对其压缩过程进行扩展,形成伪长度保持函数,并证明了这种扩展随机化迭代方法是安全的. 定义3. 扩展随机化迭代.f:{0,1}m→{0,1}n是规范单向函数,H:{0,1}m→{0,1}n是通用散列函数族,其中m>n且m是n的倍数,并假设mn=L,即f和H都是压缩函数.输入数据x∈{0,1}m被f经过L步压缩运算,每一步得到n位输出,最后一个输出是函数值.将L次压缩得到的L个m位输出作为h∈H的m位输入.同样,散列函数的L次压缩结果又作为f的输入.假设在第i次迭代中,f在第j次压缩的输出为x,长度为n位;第i次迭代结束的扩展输出为(x,…,x,…,x),长度为L×n=m位,而f的输出为n位的第L次压缩的结果xi=x.f和H的每一次压缩相当于长度保持的函数运算.为了便于描述,定义长度保持函数:{0,1}n→{0,1}n和和.其中和分别是和的各次迭代函数.假设第k-1次迭代已经结束,得到f的扩展输出为,而f的输出为.在接下来的第k次迭代中,从通用散列函数H:{0,1}m→{0,1}n中选择的是函数hk,则上述迭代过程可以描述为.,第k次扩展随机迭代可以递归地描述为其中).如图2所示,在扩展随机化迭代中,f:{0,1}m→{0,1}n和H:{0,1}m→{0,1}n都是压缩函数,均需要L步将m位输入压缩为n位结果.在这里,我们将证明上述随机化迭代的安全性,即按照定义3,对规范压缩单向函数f进行了k次扩展随机化迭代之后,即使敌手在已知所有散列函数的情况下,最后一次迭代也很难被求逆.定理1. 假设f是规范单向函数,H是通用散列函数族,且xk是函数f根据定义3的第k次随机化迭代结果.则对于任意概率多项式时间敌手(probabilistic polynomial time adversary, PPT A)和任意的k有:<ε.证明过程见附录A.我们构造的基于扩展的随机化迭代PRNG如图3所示.其中,LFSR(linear feedback shift register)是线性反馈移位寄存器.根据扩展随机化迭代的定义,第k次迭代时,长度保持函数:{0,1}n→{0,1}n的输出为,x),函数f的输出是的最后n位.为了描述PRNG的构成,进行如下定义:xk=fk(x,h1,…,hk),第k次随机迭代fk:{0,1}m×Hk→Im(f)可以递归地描述为fk(x,h1,…,,其中f0(x)=f(x).我们已经证明,上述的随机化迭代方式很难被翻转.下面将按照与BMY相同的方式,采用上述的扩展随机化迭代方式,构建伪随机数发生器,即在每一次迭代之后,将函数f的核心断言逐位输出,构成伪随机数序列.定理2. 假设f:{0,1}m→{0,1}n是一个规范单向函数,H是一个通用散列函数族,设G为G(x,H,r)=(br(x0),…,br(xn),h1,…,hn,r),其中x∈{0,1}m且h1,…,hn∈H.x0=f(x)且).br(xi)代表xi的GL-核心断言.则G为伪随机数发生器.证明. 根据伪随机性的定义,若一个序列与真随机序列是不可区分的,则为伪随机序列.而文献[18]进一步用混合论证法证明,一个序列与真随机序列是不可区分的,当且仅当在已知序列所有前缀的情况下很难预测序列的下一位,将不可区分性转换为不可预测性.因此,对于本文所构建的伪随机数发生器G,需要证明在已知G(x,H,r)=(br(xn),…,br(xi),h1,…,h k-1,r)的情况下,不可能预知序列的下一个位br(xi-1).在这里,我们利用反证法,即假设根据G(x,H,r)=(br(xn),…,br(xi),h1,…,hk-1,r),可以预知序列的下一位br(xi-1).假设存在一个算法D,根据(br(xn),…,br(xi),h1,…,hk-1,r)成功预测br(xi-1)的概率定义为Pr[D(br(xn),…,br(xi))=br(xi-1)].设存在一个算法D′,在已知xn,…,xi的条件下预测xi-1,预测成功的概率定义为Pr[D′(xn,…,xi)=xi-1].由于br(xi-1)=xi-1,r为函数f的核心断言,因此算法D的预测建立在D′的预测基础上,因此有Pr[D′(xn,…,xi)=xi-1]>Pr[D(br(xn),…,br(xi))=br(xi-1)].在随机化迭代中已经证明,在已知xi的条件下求的概率为<ε.因此Pr[D(br(xn),…,br(xi))=br(xi-1)]<Pr[D′(xn,…,xi)=xi-1]<ε.即伪随机序列是不可预测的.在构建的PRNG中,我们采用LFSR的输出作为布尔向量r,需要种子数量为n;第1次调用单向函数f时需要输入x为m位的;迭代过程中的通用散列函数选择也采用布尔向量r进行,LFSR采用本原多项式进行构造,确保足够长的周期性.因此总共需要的PRNG种子长度为m=O(n),获得了与BMY相当的效率.本文设计了一个基于单向函数的伪随机数发生器.我们首先将GKL的随机化迭代技术进行扩展,称为扩展随机化迭代,使得单向函数可以是非长度保持函数;然后以BMY发生器结构为基础,结合扩展随机化迭代,设计了伪随机数发生器.经过证明,所设计的伪随机数发生器的输出序列与真随机序列是不可区分的,且种子长度为O(n),与单向函数的输入保持线性关系,进一步提高了安全性.Gao Shujing, born in 1976. Received her PhD from Shandong University. Lecturer in Qingdao University of Science and Technology. Her main research interests include information security, RFID system and application.Qu Yingjie, born in 1964. PhD and professor in Qingdao University of Science and Technology. His main research interests include information security, IC design and computer architecture.附录A. 迭代安全性证明.证明. 采用反证法.假设存在一个算法MA,给定xk=fk(x,h1,…,hk),能够以至少为ε的概率计算出,其中ε满足ε(n)=1poly(n),即我们的目的是采用这个算法来打破单向函数的单向性.算法MA的输入为).1) 随机地选择;2) 计算;3) 如果,则输出hk(Y),否则结束.MA的求逆过程分为2个阶段:1) 对f求逆.设对f求逆成功的概率为P1.2) 对求逆.对k求逆成功的概率为其中).敌手A攻击成功的概率为由于P2≤1,因此有P1≥ε. 这与f的单向性冲突,因此假设不成立,即【相关文献】[1]Ishai Y, Kushilevitz E, Li X, et al. Robust Pseudorandom Generators[G]Automata, Languages, and Programming. Berlin: Springer, 2013: 576-588[2]Liu Jiandong,Yang Kai, Yu Youming. Improved coupled tent map lattices model and its characteristics analysis[J]. Journal of Computer Research and Development, 2011, 48(9): 1667-1675 (in Chinese)(刘建东, 杨凯, 余有明. 改进型耦合帐篷映像格子模型及其性能分析[J]. 计算机研究与发展, 2011, 48(9): 1667-1675)[3]Wang Fulai. A new pseudo-random number generator and application to digital secure communication scheme based on compound symbolic chaos[J]. Acta Physica Sinica, 2011, 6(11): 110517 (in Chinese)(王福来. 基于复合符号混沌的伪随机数生成器及加密技术[J]. 物理学报, 2011, 6(11): 110517 [4]Iftach H, Omer R, Salil V. Efficiency improvements in constructing pseudorandom generators from one-way functions[C]Proc of the 42nd Annual ACM Symp on Theory of Computing(STOC). New York: ACM, 2010: 437-446[5]Blum M, Micali S. How to generate cryptographically strong sequences of pseudo random bits[C]Proc of Annual Symp on Foundations of Computer Science. Piscataway, NJ: IEEE, 1982: 112-117[6]Yao A C. Theory and application of trapdoor functions[C]Proc of IEEE Symp on Foundations of Computer Science. Piscataway, NJ: IEEE, 1982: 80-91[7]Håstad J, Impagliazzo R, Levin L A, et al. A pseudorandom generator from any one-way function [J]. SIAM Journal of Computing, 1999, 29(4): 1364-1396[8]Impagliazzo R, Levin L A, Luby M. Pseudo-random generation from one-wayfunctions(extended abstracts)[C]Proc of the 21st Annual ACM Symp on Theory of Computing. New York: ACM, 1989: 12-24[9]Håstad J. Pseudo-random generators under uniform assumptions[C]Proc of the 21st Annual ACM Symp on Theory of Computing. New York: ACM,1990: 395-404[10]Vadhan S, Zheng C J. Characterizing pseudoentropy and simplifying pseudorandom generator constructions[C]Proc of the 44th Symp on Theory of Computing. New York: ACM, 2012: 817-836[11]Haitner I, Reingold O, Vadhan S. Efficiency improvements in constructing pseudorandom generators from one-way functions[C]Proc of the 42nd ACM Symp on Theory of Computing. New York: ACM, 2010: 437-446[12]Baron J, Ishai Y, Ostrovsky R. On Linear-Size Pseudorandom Generators and Hardcore Functions[G]Computing and Combinatorics. Beilin: Springer, 2013: 169-181[13]Goldreich O, Krawczyk H, Luby M. On the existence of pseudorandom generators[J]. SIAM Journal of Computing, 1993, 22(6): 1163-1175[14]Haitner I, Harnik D, Reingold O. On the Power of the Randomized Iterate[G]Advances in Cryptology-CRYPTO 2006. Berlin: Springer, 2006: 22-40[15]Boldyreva A, Kumar V. A new pseudorandom generator from collision-resistant hash functions[C]Proc of the Cryptographers’ Track at the RSA. Berlin: Springer, 2012: 187-202 [16]Goldreich O, Levin L A. A hard-core predicate for all one-way functions[C]Proc of the 21st Annual ACM Symp on Theory of Computing. New York: ACM, 1989: 25-32[17]Levin L A. One-way functions and pseudorandom generators[J]. Combinatorica, 1987, 7(4): 357-363[18]Ames S, Gennaro R, Venkitasubramaniam M. The generalized randomized iterate and its application to new efficient constructions of UOWHFs from regular one-way functions[G]Advances in Cryptology-ASIACRYPT 2012. Berlin: Springer, 2012: 154-171。

通信系统专业课程设计一.课题名称:PN(伪随机码)码发生器的设计二.设计目的:1、巩固加深对电子线路的基本知识,提高综合运用专业知识的能力;2、培养学生查阅参考文献,独立思考、设计、钻研专业知识相关问题的能力;3、通过实际制作安装电子线路,学会单元电路以及整机电路的调试与分析方法;4、掌握相关电子线路工程技术规范以及常规电子元器件的性能技术指标;5、了解电气图国家标准以及电气制图国家标准,并利用电子CAD正确绘制电路图;6、培养严肃认真的工作作风与科学态度,建立严谨的工程技术观念;7、培养工程实践能力、创新能力和综合设计能力。

三.设计要求:1、通信系统的原理框图,说明系统中各主要组成部分的功能;2、根据选用的软件编好用于系统仿真的测试文件;3、拟采用的实验芯片的型号可选89c51、TSC 5402、5416、2407及ALTERA的EPM7128CPLD或EP1K30进行硬件验证;4、独立完成课程设计报告,严禁报告内容雷同;5、电路图中的图形符号必须符合国家或国际标准。

四.所用仪器设备:Altera的MAX 7000S系列芯片;方正文祥电脑。

五.设计内容:1、伪随机序列产生原理及作用:随着通信理论的发展,早在20世纪40年代,香农就曾指出,在某些情况下,为了实现最有效的通信,应采用具有白噪声的统计特性的信号。

另外,为了实现高可靠的保密通信,也希望利用随机噪声。

然而,利用随机噪声最大困难是它难以重复产生和处理。

直到60年代,伪随机噪声的出现才使这一难题得到解决。

伪随机噪声具有类似于随机噪声的一些统计特性,同时又便于重复产生和处理。

由于它具有随机噪声的优点,又避免了它的缺点,因此获得了日益广泛的应用。

目前广泛应用的伪随机序列都是由数字电路产生的周期序列得到的,我们称这种周期序列为伪随机序列。

对与伪随机序列有如下几点要求:①应具有良好的伪随机性,即应具有和随机序列类似的随机性;②应具有良好的自相关、互相关和部分相关特性,即要求自相关峰值尖锐,而互相关和部分相关值接近于零。

伪随机码发生器研究与设计伪随机码发生器是一种通过其中一种算法生成伪随机序列的电子设备或程序。

与真随机数发生器不同,伪随机码发生器是基于确定性算法生成的序列,其看似是随机的,但实际上可以通过逆向计算或算法分析来预测出后续的码值。

1.算法选择:伪随机码发生器的性能很大程度上取决于所选择的算法。

常用的算法包括线性反馈移位寄存器(LFSR)、离散余弦变换(DCT)、线性同余发生器(LCG)等。

研究者可以根据特定需求选择合适的算法,并通过数学分析、理论推导和模拟实验来评估其性能。

2.随机性测试:伪随机码发生器生成的序列是否具备足够的随机性是一个关键问题。

为了评估伪随机码发生器的性能,需要设计合适的随机性测试方法。

常用的测试方法包括统计分析、频谱分析、序列均匀性检测、序列独立性检验等。

3.秘密性与安全性:在密码学应用中,伪随机码发生器的秘密性和安全性是非常重要的。

秘密性指发生器的设计和参数应保密,只有掌握这些信息的人才能伪装成合法用户。

安全性指发生器生成的序列在密码攻击下能够抵抗各种攻击手段。

确保秘密性和安全性需要对伪随机码发生器进行全面的安全性分析和风险评估,以便发现可能存在的漏洞和弱点,并采取相应的安全措施和改进措施。

4.性能优化:伪随机码发生器的性能包括生成速度、存储空间和计算复杂度等方面。

研究者需要在保证安全性的前提下,尽可能提高伪随机码发生器的性能。

这包括改进算法、优化参数选择、使用硬件加速等。

总结起来,伪随机码发生器的研究与设计需要深入理解随机性、密码学和计算机科学等领域的知识,并结合具体应用需求来选择合适的算法和进行性能优化。

通过合理的算法设计、随机性测试和安全性分析评估,以及针对性的安全措施和改进措施,可以设计出安全可靠的伪随机码发生器。

3.3. 伪随机序列的应用一、误码率测量在数据通信中,经常要测试通信系统的性能。

误码率是通信系统的主要质量指标,通信系统的性能往往与信源的统计特性有关。

通常认为信源的0、1是等概出现的。

误码率的测量框图如下所示:(结合系统的仿真)环路测试:单向测试:二、时延测量时延测量在许多领域中都十分有用:如地底深度探测、无线测距等。

时延测量的一般思路:周期脉冲测量法。

产生窄周期脉冲,时延线的精度,发送功率。

时延测量的m序列应用:用m序列代替周期脉冲,用相关器代替时延比较器。

测量方法的精度取决于m序列的码片时间。

三、噪声产生器测量通信系统的性能时,经常需要使用噪声产生器,由它给出具有所要求的统计特性和频率特性的噪声,并且可以随意控制其强度,以便得到不同的信噪比条件下的系统性能。

四、通信加密五、数据序列的扰乱与解扰扰码的目的是使信源的0、1分布等概。

六、扩展频谱通信仙农定理告诉我们:可以用带宽换信噪比,即在低信噪比的情况下,可以通过增加带宽的应用来进行无误的传输。

可以有3种方法实现带宽的扩展:1、直接序列调制扩频直接序列调制扩频的原理框图如下:它用比信息速率高得多的序列去调制信息序列,从而改变整个信号的带宽。

在接收端通过调制序列的相关性达到解调的目的。

实际上它等效于一种正交编码。

2、跳频发射机的发射频率根据一定的规则随机地在一定范围内变化。

3、Chirp调频(线性调频,连续调频)由于扩频通信采用宽频带的技术来传输信息,它具有抗窄带干扰、信号功率低隐蔽性强、抗衰落能力强的特点,因此在无线领域、军用领域得到了广泛的应用。

七、分离多径技术3.4. 直接序列扩频一、系统组成直扩系统的框图如下:)cos()()()(0ϕω+=t t P t m t st t P t n t s t q 0cos )())()(()(ω+=))cos(()()(0ϕωω+-=t t Am t y r各点的频谱关系如图示。

二、处理增益和抗干扰性令伪码)(t p 的速率为p R ,)(t m 的速率为m R 。

第1章 基于伪随机序列的传输处理综合设计1.1 伪随机序列伪随机序列包括m 序列、Gold 序列、M 序列和组合序列等,其中最常用到的是m 序列[5,6]。

本文根据m 序列完成了传输处理系统的综合设计。

1.1.1 m 序列的生成m 序列是线性反馈移位寄存器的最大长度序列。

它的生成可用移位寄存器序列发生器的特征多项式来确定,其特征多项式()F x 可以定义为:20120()...ni n i n i F x C x C C x C x C x ===++++∑ (2-1) 其中x 的幂次表示元素相应的位置。

根据代数理论的严格证明,当特征多项式()F x 满足以下3个条件时就一定能够产生m 序列:(1)()F x 是不可约的,即不能再分解因式; (2)()F x 可整除1p x +,这里21n p =-; (3)()F x 不能整除1q x +,这里q p <;目前广泛应用的m 序列都是由移位寄存器构成的。

如图2-1所示,m 序列发生器由n 个二元存储器和模2开关网络组成。

二元存储器通常是一种双稳态触发器,它的两种状态记为0和l ,其状态取决于时钟控制下输入的信息(0或1),例如第i 级移位寄存器的状态取决于时钟脉冲后的第i 一1级移位寄存器的状态。

图中C i 表示为反馈线的两种可能连接状态:C i =1表示连接线连通,即第n -i 级输出加入到反馈中;C i =0表示连接线断开,即第n -i 级输出未参加到反馈中。

图2-1由于移位寄存器的初始状态是随机的,它可能是1,也可能是0。

如果各级移位寄存器的初始状态都为0时,则模2加法器的输出将始终为0,这样就不能产生任何序列。

为了防止这种情况发生,在图2-1中往往还需要增加必要的检测电路。

1.1.2 m 序列的特性分析m 序列由n 级移位寄存器产生的m 序列,其周期为21n -。

m 序列具有如下的一些特性:1) 随机性:在m 序列的一个周期中,0和1出现概率大致相同,0码只比1码多一个,且1的个数为121n --,0的个数为12n -。