SecPath_防火墙双机热备典型配置

- 格式:doc

- 大小:495.00 KB

- 文档页数:33

华为Secpath典型配置案例时间:2007-01-03 21:27:48 来源: 作者:whsong 点击:376次出处:技术无忧关键字:华为1 时间段访问控制列表(ACL):功能需求及组网说明:『组网需求』:要求内部用户,在8:00-12:00和13:30-18:00可以出公网,其它的时间都不可以出公网『配置实例』:1.在系统视图下配置时间段:[Secpath] time-range huawei1 08:00 to 18:00 daily[Secpath] time-range huawei2 12:00 to 13:30 daily2.配置高级访问控制列表:[Secpath] acl number 3001[Secpath-acl-adv-3001] rule deny ip time-range huawei2[Secpath-acl-adv-3001] rule permit ip time-range huawei1[Secpath-acl-adv-3001] rule deny ip3.进入内网接口视图,下发时间段ACL规则:[Secpath-GigabitEthernet0/1] firewall packet-filter 3001 inbound4.对于其它的规则配置请查看操作手册。

『注意事项』:1、在同一个名字下可以配置多个时间段,这些时间段是“或”关系。

2、在SECPATH系列产品中,只有SECPATH10F是不可以保存系统时间的,重启设备后,时间就会丢失。

3、要将基于MAC地址的访问控制列表应用到接口上,防火墙必须工作在透明模式下,否则系统会提示“Please firstly active the Transparent mode !”。

2 地址转换(NAT):『配置实例』:1.配置域名与外部地址、端口号、协议类型之间的映射。

[Secpath] nat dns-map 10.153.49.197 80 tcp[Secpath] nat dns-map 10.153.49.197 21 tcp2.相关NAT地址转换及映射配置,请参考手册。

SecPath-防火墙双机热备典型配置SecPath防火墙双机热备典型配置举例关键词:双机热备、主备模式、负载分担模式、数据同步、流量切换摘要:防火墙设备是所有信息流都必须通过的单一点,一旦故障所有信息流都会中断。

保障信息流不中断至关重要,这就需要解决防火墙设备单点故障问题。

双机热备技术可以保障即使在防火墙设备故障的情况下,信息流仍然不中断。

本文将介绍双机热备的概念、工作模式及典型应用等。

缩略语:目录1 特性简介 (3)1.1 双机热备的工作机制 (3)2 特性使用指南 (4)2.1 使用场合 (4)2.2 配置指南 (4)2.2.1 双机热备组网应用配置指南 (4)2.2.2 双机热备应用涉及的配置 (4)2.3 注意事项 (4)3 支持的设备和版本 (5)3.1 设备版本 (5)3.2 支持的设备 (5)3.3 配置保存 (5)4 配置举例 (6)4.1 典型组网 (6)4.2 设备基本配置 (9)4.2.1 其他共同配置: (9)4.3 双机热备业务典型配置举例 (9)4.3.1 透明模式+主备模式 (9)4.3.2 透明模式+负载分担模式 (14)4.3.3 路由模式+主备模式 (17)4.3.4 路由模式+负载分担模式 (19)4.3.5 路由模式+主备模式+支持非对称路径 (21)4.3.6 路由模式+负载分担模式+支持非对称路径 (28)4.3.7 动态路由模式组网 (33)5 相关资料 (33)1 特性简介双机热备在链路切换前,对会话信息进行主备同步;在设备故障后能将流量切换到其他备份设备,由备份设备继续处理业务,从而保证了当前的会话不被中断。

secpath防火墙具有多样化的组网方式,双机的组网应用也会很多种,本文试举几种双机热备的典型应用。

1.1 双机热备的工作机制互为备份的两台防火墙只负责会话信息备份,保证流量切换后会话连接不中断。

而流量的切换则依靠传统备份技术(如VRRP、动态路由)来实现,应用灵活,能适应各种组网环境。

目录1 简介...................................................................................................................................................1-11.1 分册简介............................................................................................................................................1-12 业务特性明晰.....................................................................................................................................2-12.1 概述...................................................................................................................................................2-12.2 特性功能索引.....................................................................................................................................2-12.3 特性功能明晰.....................................................................................................................................2-22.3.1 防火墙功能Web配置分册........................................................................................................2-22.3.2 SSL VPN功能Web配置分册...................................................................................................2-82.3.3 安全分册.................................................................................................................................2-92.3.4 接入分册...............................................................................................................................2-102.3.5 IP业务分册............................................................................................................................2-102.3.6 IP路由分册............................................................................................................................2-112.3.7 系统分册...............................................................................................................................2-112.3.8 VPN分册...............................................................................................................................2-132.3.9 IP组播分册............................................................................................................................2-131 简介z本手册当前适用于H3C SecPath F1000-E(F3166)、F1000-S-EI(E5114)及SecBlade防火墙插卡(F3166)产品。

SecPath系列防火墙IPSec典型配置举例关键词:IKE、IPSec摘要:本章首先介绍了IKE和IPSec的基本概念,随后说明了防火墙的配置方法,最后给出两种典型应用的举例。

缩略语:缩略语英文全名中文解释IKE Internet Key Exchange 因特网密钥交换Security IP网络安全协议IPsec IP目录1 特性简介 (3)1.1 IPSec基本概念 (3)1.1.1 SA (3)1.1.2 封装模式 (3)2 应用场合 (4)3 配置指南 (4)3.1 配置概述 (4)3.2 配置ACL (6)3.3 配置IKE (6)3.3.1 配置IKE全局参数 (6)3.3.2 配置IKE安全提议 (7)3.3.3 配置IKE对等体 (8)3.4 IPSec安全提议 (10)3.5 配置安全策略模板 (12)3.6 配置安全策略 (14)3.7 应用安全策略组 (16)4 配置举例一:基本应用 (17)4.1 组网需求 (17)4.2 使用版本 (18)4.3 配置步骤 (18)4.4 配置结果验证 (27)4.4.1 查看IPSec安全联盟 (27)4.4.2 查看报文统计 (27)5 配置举例二:与NAT结合 (27)5.1 组网需求 (27)5.2 配置说明 (28)5.3 配置步骤 (28)5.4 配置验证结果 (34)5.4.1 查看IPSec安全联盟 (34)5.4.2 查看报文统计 (35)6 注意事项 (35)7 相关资料 (35)7.1 相关协议和标准 (35)7.2 其它相关资料 (36)1 特性简介IPsec(IP Security)协议族是IETF制定的一系列协议,它为IP数据报提供了高质量的、可互操作的、基于密码学的安全性。

特定的通信方之间在IP层通过加密与数据源验证等方式,来保证数据报在网络上传输时的私有性、完整性、真实性和防重放。

IPsec通过AH(Authentication Header,认证头)和ESP(Encapsulating Security Payload,封装安全载荷)这两个安全协议来实现上述目标,并且还可以通过IKE(Internet Key Exchange,因特网密钥交换协议)为IPsec提供自动协商交换密钥、建立和维护安全联盟的服务,以简化IPsec 的使用和管理。

H3C SecPath防火墙系列产品混合模式的典型配置

一、组网需求:

组网图中需要三台PC, PC1和PC4在Trust区域;PC2处于DMZ区域,其IP地址与PC1和PC4在同一网段,PC3位于Untrust区域,为外部网络。

G0/0接口和G1/0接口属于同一个桥组Bridge1。

对于访问控制有如下要求:

在防火墙G0/1接口上配置NAT,使Trust区域与DMZ区域通过地址转换才能访问Untrust区域;

通过NAT Server使DMZ区域对Untrust区域提供WWW服务;

在G1/0接口绑定ASPF策略并配合包过滤,使得Trust区域用户可以访问DMZ区域设备;但DMZ区域不能访问Trust区域;

在G0/0接口上绑定基于MAC地址的访问控制列表禁止PC4访问其他任何区域。

二、组网图:

支持混合模式的产品型号有:Secpath F1000-A/F1000-S/F100-E/F100-A;版本要求Comware software, Version 3.40, ESS 1622及以后。

四、配置关键点:

1、每一个桥组都是独立的,报文不可能在分属不同桥组的端口之间

传输。

换句话说,从一个桥组端口接收到的报文,只能从相同桥

组的其他端口发送出去。

防火墙上的一个接口不能同时加入两个

或两个以上的桥组。

2、要实现不同桥组之间或二层接口和三层接口之间数据转发,需要

创建桥组虚接口,并且将桥组虚接口加入到相应的区域。

目录1路由设置 ············································································································································ 1-11.1 概述 ··················································································································································· 1-11.2 配置静态路由····································································································································· 1-11.3 查看激活路由表 ································································································································· 1-21.4 静态路由典型配置举例 ······················································································································ 1-31.5 注意事项············································································································································ 1-61 路由设置•本章所指的路由器代表了一般意义下的路由器,以及运行了路由协议的三层交换机。

SecPath防火墙双机热备典型配置举例关键词:双机热备、主备模式、负载分担模式、数据同步、流量切换摘要:防火墙设备是所有信息流都必须通过的单一点,一旦故障所有信息流都会中断。

保障信息流不中断至关重要,这就需要解决防火墙设备单点故障问题。

双机热备技术可以保障即使在防火墙设备故障的情况下,信息流仍然不中断。

本文将介绍双机热备的概念、工作模式及典型应用等。

缩略语:目录1 特性简介 (3)1.1 双机热备的工作机制 (3)2 特性使用指南 (4)2.1 使用场合 (4)2.2 配置指南 (4)2.2.1 双机热备组网应用配置指南 (4)2.2.2 双机热备应用涉及的配置 (4)2.3 注意事项 (4)3 支持的设备和版本 (5)3.1 设备版本 (5)3.2 支持的设备 (5)3.3 配置保存 (5)4 配置举例 (6)4.1 典型组网 (6)4.2 设备基本配置 (9)4.2.1 其他共同配置: (9)4.3 双机热备业务典型配置举例 (9)4.3.1 透明模式+主备模式 (9)4.3.2 透明模式+负载分担模式 (14)4.3.3 路由模式+主备模式 (17)4.3.4 路由模式+负载分担模式 (19)4.3.5 路由模式+主备模式+支持非对称路径 (21)4.3.6 路由模式+负载分担模式+支持非对称路径 (27)4.3.7 动态路由模式组网 (32)5 相关资料 (33)1 特性简介双机热备在链路切换前,对会话信息进行主备同步;在设备故障后能将流量切换到其他备份设备,由备份设备继续处理业务,从而保证了当前的会话不被中断。

secpath防火墙具有多样化的组网方式,双机的组网应用也会很多种,本文试举几种双机热备的典型应用。

1.1 双机热备的工作机制互为备份的两台防火墙只负责会话信息备份,保证流量切换后会话连接不中断。

而流量的切换则依靠传统备份技术(如VRRP、动态路由)来实现,应用灵活,能适应各种组网环境。

SecPath防火墙双机热备典型配置举例关键词:双机热备、主备模式、负载分担模式、数据同步、流量切换摘要:防火墙设备是所有信息流都必须通过的单一点,一旦故障所有信息流都会中断。

保障信息流不中断至关重要,这就需要解决防火墙设备单点故障问题。

双机热备技术可以保障即使在防火墙设备故障的情况下,信息流仍然不中断。

本文将介绍双机热备的概念、工作模式及典型应用等。

缩略语:目录1 特性简介 (3)1.1 双机热备的工作机制 (3)2 特性使用指南 (4)2.1 使用场合 (4)2.2 配置指南 (4)2.2.1 双机热备组网应用配置指南 (4)2.2.2 双机热备应用涉及的配置 (4)2.3 注意事项 (4)3 支持的设备和版本 (5)3.1 设备版本 (5)3.2 支持的设备 (5)3.3 配置保存 (5)4 配置举例 (6)4.1 典型组网 (6)4.2 设备基本配置 (9)4.2.1 其他共同配置: (9)4.3 双机热备业务典型配置举例 (9)4.3.1 透明模式+主备模式 (9)4.3.2 透明模式+负载分担模式 (14)4.3.3 路由模式+主备模式 (17)4.3.4 路由模式+负载分担模式 (19)4.3.5 路由模式+主备模式+支持非对称路径 (21)4.3.6 路由模式+负载分担模式+支持非对称路径 (27)4.3.7 动态路由模式组网 (32)5 相关资料 (33)1 特性简介双机热备在链路切换前,对会话信息进行主备同步;在设备故障后能将流量切换到其他备份设备,由备份设备继续处理业务,从而保证了当前的会话不被中断。

secpath防火墙具有多样化的组网方式,双机的组网应用也会很多种,本文试举几种双机热备的典型应用。

1.1 双机热备的工作机制互为备份的两台防火墙只负责会话信息备份,保证流量切换后会话连接不中断。

而流量的切换则依靠传统备份技术(如VRRP、动态路由)来实现,应用灵活,能适应各种组网环境。

SecPath系列防火墙配置管理典型配置举例关键词:配置管理,备份摘要:配置管理模块主要用于对设备进行配置保存(加密和非加密)、备份、配置恢复和恢复出厂配置,用户可以在Web页面方便地对设备的配置进行维护和管理。

缩略语:缩略语英文全名中文解释- - -目录1 特性简介 (3)2 应用场合 (3)3 注意事项 (3)4 配置举例 (3)4.1 组网需求 (3)4.2 配置思路 (4)4.3 使用版本 (4)4.4 配置步骤 (4)4.4.1 基本配置 (4)4.4.2 配置管理 (6)4.5 验证结果 (8)4.5.1 配置保存 (8)4.5.2 配置备份 (9)4.5.3 配置恢复 (9)4.5.4 恢复出厂配置 (9)4.5.5 软件升级 (9)4.5.6 设备重启 (9)1 特性简介配置管理页面包含“配置保存”、“配置备份”、“配置恢复”和“恢复出厂配置”四个页签。

配置保存可以加密保存配置,如果将配置信息备份下来,打开文件查看时,看到的是密文显示。

在此页面可以对当前的配置信息进行配置备份和备份恢复。

软件升级和系统重启可以让用户通过Web页面对设备进行管理和操作。

2 应用场合用于设备的日常维护,当配置修改后,可以保存配置以免设备断电配置信息丢失。

也可以将配置信息备份下来,用于日后的配置恢复。

如果想清空配置信息时,可以恢复出厂配置。

3 注意事项(1) 软件升级时,尽量在流量少的时候操作,以免影响用户正常使用。

(2) 通过在命令行下输入save或在Web管理页面点击“配置保存”,可以对当前配置进行保存。

保存的配置文件有两个,分别为startup.cfg和system.xml。

(3) 备份或恢复时请将startup.cfg和system.xml一起备份和恢复。

4 配置举例4.1 组网需求本配置举例中,设备使用的是U200-S。

本典型配置适合SecPath F5000-A5、SecPath F1000E、SecPath UTM 200-A/200-M/200-S防火墙图1配置管理组网图设备默认出厂配置,GE0/0口为管理口,地址为192.168.0.1/24,用户可以将管理PC的网卡与设备的GE0/0口连接,并设置网卡地址为同网段的地址,则可以通过在浏览器的地址栏输入http://192.168.0.1 登录设备的Web网管,进行其他配置操作。

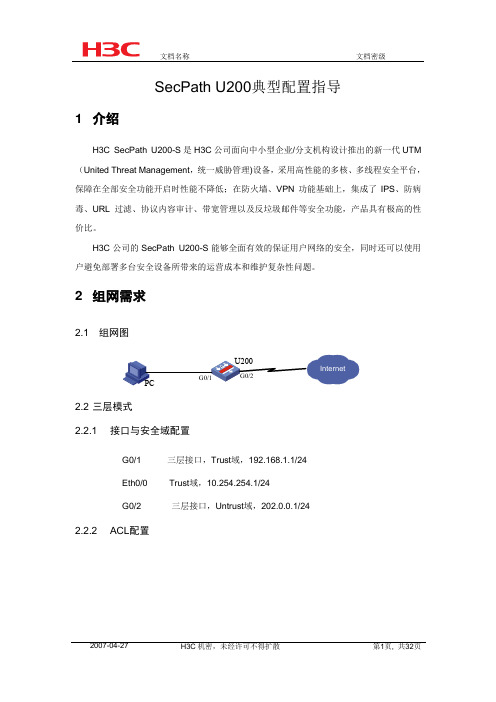

SecPath U200典型配置指导1 介绍H3C SecPath U200-S是H3C公司面向中小型企业/分支机构设计推出的新一代UTM (United Threat Management,统一威胁管理)设备,采用高性能的多核、多线程安全平台,保障在全部安全功能开启时性能不降低;在防火墙、VPN功能基础上,集成了IPS、防病毒、URL过滤、协议内容审计、带宽管理以及反垃圾邮件等安全功能,产品具有极高的性价比。

H3C公司的SecPath U200-S能够全面有效的保证用户网络的安全,同时还可以使用户避免部署多台安全设备所带来的运营成本和维护复杂性问题。

2 组网需求2.1 组网图2.2 三层模式2.2.1 接口与安全域配置G0/1 三层接口,Trust域,192.168.1.1/24Eth0/0 Trust域,10.254.254.1/24G0/2 三层接口,Untrust域,202.0.0.1/242.2.2 ACL配置用于内网访问Internet时作NAT用于iware访问内网、Internet时作NAT用于深度安全策略2.2.3 NAT配置nat server配置nat outbound配置2.3 二层模式2.3.1 接口与安全域配置G0/1 二层access口,PVID 10,Trust域G0/2 二层access口,PVID为10,UntrustEth0/0 三层接口,Trust域,10.254.254.1/24vlan-interface 10 Trust域,192.168.1.1/242.3.2 ACL配置用于iware访问内网时作NAT用于深度安全策略2.3.3 NAT配置NAT Server配置NAT outbound配置3 U200典型配置举例3.1 IPS/AV特征库升级3.1.1 特征库自动升级(1)功能简述验证U200自动升级IPS/AV特征库(2)测试步骤防火墙Web管理界面,策略管理> 深度安全策略。

H3C SecPath F1000-S-AI防火墙产品SecPath系列产品是H3C公司为企业和运营商用户设计的专业网络安全产品,通过将强大安全抵御功能、专业VPN服务和智能网络特性无缝集成在一个硬件平台上,不但能为用户提供广泛和深入的安全防护和安全连接功能,同时可以降低与安全相关的总体拥有成本以及部署的复杂程度,是网络安全解决方案的理想选择。

SecPath系列产品作为H3C公司iSPN(智能安全渗透网络)解决方案的重要组成部分,已经成为H3C公司IToIP核心理念中的IP自适应安全网络的坚实基础。

1 产品概述SecPath F1000-S-AI是H3C公司面向大型企业和运营商用户开发的新一代电信级防火墙设备。

SecPath F1000-S-AI采用了H3C公司最新的硬件平台和体系架构,实现防火墙性能的跨越式突破,可支持万兆接口、数十个GE接口,能满足电信级应用的需求。

SecPath F1000-S-AI支持外部攻击防范、内网安全、流量监控、邮件过滤、网页过滤、应用层过滤等功能,能够有效的保证网络的安全;采用ASPF(Application Specific Packet Filter)应用状态检测技术,可对连接状态过程和异常命令进行检测;提供多种智能分析和管理手段,支持邮件告警,支持多种日志,提供网络管理监控,协助网络管理员完成网络的安全管理;支持多种VPN业务,如GRE VPN、IPSec VPN、SSL VPN等,可以构建多种形式的VPN;提供基本的路由能力,支持RIP/OSPF/BGP/路由策略及策略路由;支持IPv4/IPv6双协议栈;支持丰富的QoS特性。

SecPath F1000-S-AI防火墙充分考虑网络应用对高可靠性的要求,充分满足网络维护、升级、优化的需求;支持双机状态热备,支持Active/Active和Active/Passive两种工作模式。

提供机箱内部环境温度检测功能,支持网管的统一管理。

内部公开 Quidway SecPath 系列安全网关产品市场技术指导书Quidway SecPath1800F防火墙 典型配置手册华为-3Com技术有限公司版权所有 侵权必究2005-10-20版权所有,侵权必究第1页,共26页内部公开 Quidway SecPath 系列安全网关产品市场技术指导书目录目 录 ................................................................................................................................................................................ 2 第一章 AAA 认证配置....................................................................................................................................................... 3 L2tp+IPSec+NAT 穿越的客户端本地认证配置 ..................................................................................................... 3 L2tp 客户端接入 Radius 认证 ..................................................................................................................................... 7 第二章 ASPF 配置 ............................................................................................................................................................ 12 ASPF 原理简介 .......................................................................................................................................................... 12 ASPF 典型应用 .......................................................................................................................................................... 15 第三章 安全防范 .............................................................................................................................................................. 17 防止 SYN-Flood 攻击配置(一)tcp-proxy 方式 ................................................................................................ 17 防止 SYN-Flood 攻击配置(二)流量统计方式 .................................................................................................. 18 防止 UDP-Flood ICMP-Flood 攻击配置 ................................................................................................................ 19 防止 Port-Scan、IP-Scan 攻击,并将攻击方加入黑名单 ...................................................................................... 20 第四章 双机热备配置 ...................................................................................................................................................... 232005-10-20版权所有,侵权必究第2页,共26页Quidway SecPath 系列安全网关产品市场技术指导书机密第一章 AAA 认证配置L2tp+IPSec+NAT 穿越的客户端本地认证配置【拓扑图】 组网如下:1800F 接口地址 6.6.6.1,PC 公网地址 202.118.0.3。

H3C SecPath F100系列防火墙配置教程初始化配置〈H3C > system-view开启防火墙功能[H3C]firewall packet-filter e nable[H3C]firewall packet-filter default permit分配端口区域[H3C] firewall zo ne un trust[H3C-zo ne-trust] add in terface GigabitEthernetO/O[H3C] firewall zone trust[H3C-zo ne-trust] add in terface GigabitEthernet0/1工作模式firewall mode tran spare nt 透明传输firewall mode route 路由模式http服务器使能HTTP 服务器undo ip http shutdown关闭HTTP 服务器ip http shutdown添加WEB用户[H3C] local-user admi n[H3C-luser-admi n] password simple admin[H3C-luser-adm in] service-type telnet[H3C-luser-admi n] level 3开启防范功能firewall defe nd all 打开所有防范切换为中文模式Ian guage-mode chin ese设置防火墙的名称sys name sys name配己置防火墙系统IP 地址firewall system-ip system-ip-address [ address-mask ] 设置标准时间clock datetime time date设置所在的时区clock timez one time-z one-n ame { add | minus } time取消时区设置undo clock timez one配置切换用户级别的口令super password [ level user-level ] { simple | cipher } password取消配置的口令undo super password [ level user-level ]缺缺省情况下,若不指定级别,则设置的为切换到3级的密码。

SecPath防火墙双机热备+NAT Server的典型配置一、组网需求:SecPath防火墙在主备切换的情况下不影响pc从FTPServer上下载数据。

二、组网图SecPath1000F:版本为Version 3.40, ESS 1622;FTP Server:Windows XP操作系统;PC:Windows XP操作系统.三、配置步骤1.SecPath1000F(主)的主要配置:#sysname fw1#firewall packet-filter enablefirewall packet-filter default permit#interface Ethernet1/0#interface GigabitEthernet0/0ip address 202.103.1.1 255.255.255.0nat server protocol tcp global 202.103.1.88 any inside 192.168.1.254 any //FTP服务器的地址映射#interface GigabitEthernet0/1ip address 192.168.1.1 255.255.255.0#firewall zone trustadd interface GigabitEthernet0/1set priority 85#firewall zone untrustadd interface GigabitEthernet0/0set priority 5#firewall zone DMZ //心跳线接口也同样需要加入某一域add interface Ethernet1/0set priority 50#rdo 1priority 105ha-interface interface Ethernet1/0peer-mac ffff-ffff-ffff //斜体部分为系统自动生成,不用配置,下同vif 1 interface GigabitEthernet0/1 virtual-ip 192.168.1.100virtual-mac 005e-0000-1101 reduce 10vif 2 interface GigabitEthernet0/0 virtual-ip 202.103.1.100virtual-mac 005e-0000-1102 reduce 10#2.SecPath1000F(备)的主要配置:#sysname fw2#firewall packet-filter enablefirewall packet-filter default permit#interface Ethernet1/0#interface GigabitEthernet0/0ip address 202.103.1.2 255.255.255.0nat server protocol tcp global 202.103.1.88 any inside 192.168.1.254 any #interface GigabitEthernet0/1ip address 192.168.1.2 255.255.255.0#firewall zone localset priority 100#firewall zone trustadd interface GigabitEthernet0/1set priority 85#firewall zone untrustadd interface GigabitEthernet0/0set priority 5#firewall zone DMZadd interface Ethernet1/0set priority 50#rdo 1ha-interface interface Ethernet1/0 peer-mac ffff-ffff-ffffvif 1 interface GigabitEthernet0/1 virtual-ip 192.168.1.100virtual-mac 005e-0000-1101 reduce 10vif 2 interface GigabitEthernet0/0 virtual-ip 202.103.1.100virtual-mac 005e-0000-1102 reduce 10#3.验证结果:当PC从FTP服务器上下载数据的同时,切断主防火墙上的某一接口,使备防火墙变成主,此时观察到下载不会受到影响。

配置路由模式下负载分担方式的双机热备份举例从组网需求、数据规划、操作步骤、结果验证以及常见问题几方面对路由模式下负载分担方式的双机热备份进行了配置举例。

组网需求Eudemon作为安全设备被部署在业务节点上。

其中上下行设备均是路由器,Eudemon A、Eudemon B以负载分担方式工作,且均工作在路由模式下。

组网图如图1所示,具体描述如下:两台Eudemon和路由器之间运行动态路由OSPF协议,由路由器根据路由计算结果,将业务报文分担发送到两台Eudemon上。

网络规划如下:∙需要保护的网段地址为192.168.1.0/24,与Eudemon的GigabitEthernet 1/0/0接口相连,部署在Trust区域。

∙外部网络与Eudemon的GigabitEthernet 1/0/1接口相连,部署在Untrust区域。

∙两台Eudemon的HRP备份通道接口GigabitEthernet 1/0/2部署在DMZ区域。

图1 路由模式下负载分担方式的双机热备份配置举例组网图数据规划操作步骤1.在Eudemon A上完成以下基本配置。

# 配置GigabitEthernet 1/0/0的IP地址。

<Eudemon> system-view[Eudemon] interface GigabitEthernet 1/0/0[Eudemon-GigabitEthernet1/0/0] ip address 10.100.10.2 24[Eudemon-GigabitEthernet1/0/0] quit# 配置GigabitEthernet 1/0/0加入Trust区域。

[Eudemon] firewall zone trust[Eudemon-zone-trust] add interface GigabitEthernet 1/0/0[Eudemon-zone-trust] quit# 配置GigabitEthernet 1/0/1的IP地址。

SecPath防火墙双机热备典型配置举例关键词:双机热备、主备模式、负载分担模式、数据同步、流量切换摘要:防火墙设备是所有信息流都必须通过的单一点,一旦故障所有信息流都会中断。

保障信息流不中断至关重要,这就需要解决防火墙设备单点故障问题。

双机热备技术可以保障即使在防火墙设备故障的情况下,信息流仍然不中断。

本文将介绍双机热备的概念、工作模式及典型应用等。

缩略语:目录1 特性简介 (3)1.1 双机热备的工作机制 (3)2 特性使用指南 (4)2.1 使用场合 (4)2.2 配置指南 (4)2.2.1 双机热备组网应用配置指南 (4)2.2.2 双机热备应用涉及的配置 (4)2.3 注意事项 (4)3 支持的设备和版本 (5)3.1 设备版本 (5)3.2 支持的设备 (5)3.3 配置保存 (5)4 配置举例 (6)4.1 典型组网 (6)4.2 设备基本配置 (9)4.2.1 其他共同配置: (9)4.3 双机热备业务典型配置举例 (9)4.3.1 透明模式+主备模式 (9)4.3.2 透明模式+负载分担模式 (14)4.3.3 路由模式+主备模式 (17)4.3.4 路由模式+负载分担模式 (18)4.3.5 路由模式+主备模式+支持非对称路径 (21)4.3.6 路由模式+负载分担模式+支持非对称路径 (27)4.3.7 动态路由模式组网 (32)5 相关资料 (32)1 特性简介双机热备在链路切换前,对会话信息进行主备同步;在设备故障后能将流量切换到其他备份设备,由备份设备继续处理业务,从而保证了当前的会话不被中断。

secpath防火墙具有多样化的组网方式,双机的组网应用也会很多种,本文试举几种双机热备的典型应用。

1.1 双机热备的工作机制互为备份的两台防火墙只负责会话信息备份,保证流量切换后会话连接不中断。

而流量的切换则依靠传统备份技术(如VRRP、动态路由)来实现,应用灵活,能适应各种组网环境。

另外需要使用专有的备份链路口进行会话信息的备份,该备份链路口不作数据转发,从而保障了备份的高可靠性及高性能。

A.在命令行下无法配置双机热备,只能在WEB页面上配置;WEB配置页面:B.必须配置心跳口,心跳口也须在WEB页面上配置,指定一个物理口后保存,重启,心跳口开始工作,心跳口在命令行和WEB页面下的接口管理中都不可见,但是双机热备配置页面下可见。

C.没有主备设备之分,工作中的设备称为主用设备比较合适些,两台防火墙的会话信息相互备份,主用设备上产生的会话会自动通过心跳口备份到备用设备上,目前只有稳态的会话才会进行备份;D.主要有两种模式的组网:静态路由模式和动态路由模式,静态路由模式组网依赖于VRRP,当一台设备Down机后,Vrrp的主备状态发生切换,工作的防火墙随之切换;动态路由模式依赖于动态路由协议,由于动态路由协议进行路由学习比VRRP切换慢,所以路由模式的双机热备主用设备切换时间较长;在这两种组网的基础上又可以配置为双主用模式、主备用模式;E.目前版本仅支持对称路径的双机热备份,即报文来回都要通过同一台防火墙;若出报文从A出,回来的报文从B返回的话,称为非对称路径,在以后的版本将支持非对称的报文转发。

2 特性使用指南2.1 使用场合Secpath防火墙作为内外网的接入点,当设备出现故障便会导致内外网之间的网络业务的全部中断。

在这种关键业务点上如果只使用一台设备的话,无论其可靠性多高,系统都必然要承受因单点故障而导致网络中断的风险。

双机热备解决方案能够很好的解决这个问题。

2.2 配置指南2.2.1 双机热备组网应用配置指南双机热备典型组网应用包括以下内容:●透明模式+主备模式●透明模式+负载分担模式●路由模式+主备模式●路由模式+负载分担模式●路由模式+主备模式+支持非对称路径●路由模式+负载分担模式+支持非对称路径2.2.2 双机热备应用涉及的配置用户必须在Web设置双机热备功能,命令行无法配置。

2.3 注意事项双机热备关于Web配置根据具体实例再作说明。

3 支持的设备和版本3.1 设备版本[f5000a-1]_dis verH3C Comware Platform SoftwareComware Software, Version 5.20, Beta 3203Comware Platform Software Version COMWAREV500R002B62D001H3C SecPath F5000-A5 Software Version V300R002B01D012Copyright (c) 2004-2008 Hangzhou H3C Tech. Co., Ltd. All rights reserved.Compiled Oct 31 2008 14:56:27, RELEASE SOFTWAREH3C SecPath F5000-A5 uptime is 0 week, 0 day, 0 hour, 51 minutesCPU type: RMI XLR732 1000MHz CPU2048M bytes DDR2 SDRAM Memory4M bytes Flash MemoryMPUA PCB Version:Ver.ASWBA PCB Version:Ver.AMPUA Basic Logic Version:133.0MPUA Extend Logic Version:133.0SWBA Logic Version:132.0MPUA LX30T FPGA Version: 3.08Basic BootWare Version: 1.02Extend BootWare Version: 1.02[FIXED PORT] CON (Hardware)Ver.A, (Driver)1.0, (Cpld)133.0[FIXED PORT] AUX (Hardware)Ver.A, (Driver)1.0, (Cpld)133.0[FIXED PORT] M-GE0/0 (Hardware)Ver.A, (Driver)1.0, (Cpld)133.0[SUBCARD 1] NSQ1GT8C40 (Hardware)Ver.A, (Driver)1.0, (Cpld)134.0[SUBSLOT 2] The SubCard is not present[SUBSLOT 3] The SubCard is not present[SUBSLOT 4] The SubCard is not present3.2 支持的设备Secpath F5000-A53.3 配置保存每次配置完成后,注意进行配置的保存。

系统管理 > 配置维护 > 配置保存,点击<确定>。

4 配置举例4.1 典型组网图1 双机热备(路由)典型组网F1000E (主)F5000A-AF5000A-BS56AS56BTrust 域:Untrust 域:G1/6Avlan11Bvlan11Cvlan12Dvlan12Evlan12Gvlan11G1/9G1/6G1/9G1/8G1/8G0/2G0/3G1/0/13PC-B:150.1.1.2PC-C 160.1.1.2G1/0/13G1/0/14图2 双机热备(透明)典型组网F1000e-01图3 双机热备(非对称主备)典型组网图4 双机热备(非对称双主)典型组网4.2 设备基本配置4.2.1 其他共同配置:(1) 接口模式:M-G0/0为管理接口Interface Physical Protocol IP AddressM-GigabitEthernet0/0 up up 192.1.1.14.3 双机热备业务典型配置举例4.3.1 透明模式+主备模式1. 功能简述主备模式就是只有一台防火墙处于工作状态,另一台处于备用状态,当主用设备Down机后,备用设备会接管工作。

2. 典型配置步骤(组网图2 )1、防火墙运行在二层模式,配置如图所示的Vlan;F5000A-B 配置:[f5000a-2]dis cusysname f5000a-2#vlan 12#interface GigabitEthernet1/6port link-mode bridgeport access vlan 12#interface GigabitEthernet1/8port link-mode bridgeport access vlan 12#interface GigabitEthernet1/9port link-mode bridgeport access vlan 12F5000A-A 配置:[f5000a-1]dis cusysname f5000a-1 #vlan 11#interface GigabitEthernet1/6port link-mode bridgeport access vlan 11# interface GigabitEthernet1/8port link-mode bridgeport access vlan 11#interface GigabitEthernet1/9port link-mode bridgeport access vlan 112、路由器F1000E上配置两个网段(15.1.1.1和16.1.1.1)对应交换机的vlan11、vlan12两个网段;提供两个网关(15.1.1.1和16.1.1.1),并分别指回程路由。

F1000E 配置:[f1000e]dis cu# interface GigabitEthernet0/2port link-mode routeip address 15.1.1.1 255.255.255.0 #interface GigabitEthernet0/3port link-mode routeip address 16.1.1.1 255.255.255.0 # ip route-static 150.1.1.0 255.255.255.0 15.1.1.2ip route-static 150.1.1.0 255.255.255.0 16.1.1.2 preference 100ip route-static 160.1.1.0 255.255.255.0 15.1.1.3ip route-static 160.1.1.0 255.255.255.0 16.1.1.3 preference 1003、S56A和S56B上配置静态路由分别指向这两个网关,配置两条路由,使优先级不同。

实现当链路断时,使优先级高的静态路由失效。