交换机路由防火墙配置实例

- 格式:docx

- 大小:11.76 KB

- 文档页数:2

H3C防火墙F1060透明模式部署到路由器和三层核心交换机之间如图,给路由器R1配置管理地址为192.168.33.1,三层核心交换机SW1管理地址为192.168.33.254,且开启DHCP服务,为PC1和PC2提供IP地址;防火墙F1以透明模式部署到路由器R1和三层交换机SW1之间。

下面是各个设备的配置过程。

一.首先我们配置三层交换机和与三层交换机相连的接入交换机,配置步骤如下:1.启动三层核心交换机SW1,接着启动命令行终端:<H3C>sysSystem View: return to User View with Ctrl+Z.[H3C]vlan 31 to 33[H3C]dhcp enable 开启DHCP服务[H3C]dhcp server ip-pool vlan31pool 创建DHCP地址池并命名[H3C-dhcp-pool-vlan31pool]network 192.168.31.0 mask 255.255.255.0 设置DCHP地址池[H3C-dhcp-pool-vlan31pool]gateway-list 192.168.31.254 设置网关地址[H3C-dhcp-pool-vlan31pool]dns-list 114.114.114.114 180.76.76.76 设置DNS地址[H3C-dhcp-pool-vlan31pool]quit[H3C]dhcp server ip-pool vlan32pool[H3C-dhcp-pool-vlan32pool]network 192.168.32.0 mask 255.255.255.0[H3C-dhcp-pool-vlan32pool]gateway-list 192.168.32.254[H3C-dhcp-pool-vlan32pool]dns-list 114.114.114.114 180.78.76.76[H3C-dhcp-pool-vlan32pool]quit[H3C]int vlan 31[H3C-Vlan-interface31]ip address 192.168.31.254 24[H3C-Vlan-interface31]dhcp select server 设置DHCP模式为server[H3C-Vlan-interface31]dhcp server apply ip-pool vlan31pool 指定应用的地址池[H3C-Vlan-interface31]quit[H3C]int vlan 32[H3C-Vlan-interface32]ip address 192.168.32.254 24[H3C-Vlan-interface32]dhcp select server[H3C-Vlan-interface32]dhcp server apply ip-pool vlan32pool[H3C-Vlan-interface32]quit[H3C]int g1/0/3[H3C-GigabitEthernet1/0/3]port link-type access[H3C-GigabitEthernet1/0/3]port access vlan 33[H3C-GigabitEthernet1/0/3]quit[H3C]int vlan 33[H3C-Vlan-interface33]ip address 192.168.33.254 24[H3C-Vlan-interface33]quit[H3C]int g1/0/1[H3C-GigabitEthernet1/0/1]port link-type trunk[H3C-GigabitEthernet1/0/1]port trunk permit vlan all[H3C-GigabitEthernet1/0/1]undo port trunk permit vlan 1[H3C-GigabitEthernet1/0/1]quit[H3C]int g1/0/2[H3C-GigabitEthernet1/0/2]port link-type trunk[H3C-GigabitEthernet1/0/2]port trunk permit vlan all[H3C-GigabitEthernet1/0/2]undo port trunk permit vlan 1[H3C-GigabitEthernet1/0/2]quit在三层交换机SW1上建立用户admin,并设置密码,用作远程登陆和web登陆。

现象描述:客户需求:交换机上划分VLAN,并在USG2130上做单臂路由,同时要求VLAN30能访问VLAN10、VLAN20;但是VLAN10和VLAN20都不能访问VLAN30。

原因分析:由于USG2130仅有一个三层接口WAN口,支持子接口的端口也是WAN口(即E0/0/0),基于目前需求,现须将该端口作为内网接口。

再通过创建VLAN,将其中一个VLAN接口作为互联网接口。

若将各VLAN放在同一个区域,实现VLAN间访问控制比较复杂。

若将各VLAN 子接口划分到不同的区域,通过域间包滤的方式实现,既简单又可靠。

处理过程:重要配置如下:1、进入子接口,配置IP地址,并进行802.1Q封装。

[USG2130]int e0/0/0.1[USG2130-Ethernet0/0/0.1]description VLAN10[USG2130-Ethernet0/0/0.1]ip address 192.168.1.1 24[USG2130-Ethernet0/0/0.1]vlan-type dot1q 10[USG2130][USG2130]int e0/0/0.2[USG2130-Ethernet0/0/0.2]description VLAN20[USG2130-Ethernet0/0/0.2]ip add 192.168.2.1 24[USG2130-Ethernet0/0/0.2]vlan-type dot1q 20[USG2130]int e0/0/0.3[USG2130-Ethernet0/0/0.3]description VLAN30[USG2130-Ethernet0/0/0.3]ip add 192.168.3.1 24[USG2130-Ethernet0/0/0.3]vlan-type dot1q 302、创建用于连接互联网的VLAN,并配置IP。

[USG2130]vlan 3[USG2130-vlan3]description WAN[USG2130]int e1/0/0[USG2130-Ethernet1/0/0]port access vlan 3[USG2130]int vlan 3[USG2130-Vlanif3]description TO-INTERNET[USG2130-Vlanif3]ip add 100.100.100.1 303、自定义三个区域,并将各VLAN子接口加入区域,将Vlanif 3加入untrust区域[USG2130]firewall zone name lan1[USG2130-zone-lan1]set priority 60[USG2130-zone-lan1]add interface e0/0/0.1[USG2130]firewall zone name lan2[USG2130-zone-lan2]set priority 65[USG2130-zone-lan2]add interface e0/0/0.2[USG2130]firewall zone name lan3[USG2130-zone-lan3]set priority 70[USG2130-zone-lan3]add interface e0/0/0.3[USG2130]firewall zone untrust[USG2130-zone-untrust]add interface vlan34、创建用于VLAN间访问控制的ACL,并应用于VLAN所在区域间。

防火墙作为出口网关,联通光纤、电信光纤、电信ADSL出口,防火墙接H3C二层交换机,H3C二层交换机接内网服务器和下面的二层交换机(内网用户都接这里)。

由于客户是静态设置地址,所以这里是没有DHCP配置的。

一、上网设置:#域配置zone name Management id 0priority 100zone name Local id 1priority 100zone name Trust id 2priority 85zone name DMZ id 3priority 50zone name Untrust id 4priority 5import interface Dialer1#内网网关ip address 192.168.100.254 255.255.0.0port link-mode routenat outbound 3090#电信出口port link-mode routeip address 219.137.182.2xx 255.255.255.248nat outbound 2000 address-group 1#联通出口port link-mode routeip address 218.107.10.xx 255.255.255.248nat outbound 2000 address-group 2#PPPOE电信ADSLport link-mode routepppoe-client dial-bundle-number 1#设定拨号访问组的拨号控制列表dialer-rule 1 ip permit#PPPOE配置interface Dialer1nat outbound 2000link-protocol pppppp chap userppp chap password cipher$c$3$cft8cT2sYcO4XYUDKRgfw0R0HOSTSDh69HbN KCf9IdG。

应用场景:在网络的边界,如出口区域,在内网和外网之间增加防火墙设备,采用路由模式对局域网的整网进行保护。

路由模式一般不单独使用,一般会有以下功能的配合,如在内外网之间配置灵活的安全策略,或者是进行NAT内网地址转换。

功能原理:简介∙路由模式指的是交换机和防火墙卡之间采用互为下一跳指路由的方式通信优点∙能够支持三层网络设备的多种功能,NAT、动态路由、策略路由、VRRP等∙能够通过VRRP多组的方式实现多张防火墙卡的冗余和负载分担缺点∙不能转发IPv6和组播包∙部署到已实施网络中需要重新改动原有地址和路由规划一、组网要求1、在网络出口位置部署防火墙卡,插在核心交换机的3号槽位,通过防火墙卡区分内外网,外网接口有两个ISP出口;2、在防火墙上做NAT配置,内网用户上外网使用私有地址段;二、组网拓扑三、配置要点要点1,配置防火墙∙创建互联的三层接口,并指定IP地址∙配置动态路由或静态路由∙创建作为NAT Outside的VLAN接口并指定IP∙配置NAT转换关系∙配置NAT日志要点2,配置交换机∙创建连接NAT Outside线路的VLAN并指定物理接口∙创建互联到防火墙的三层接口∙通过互联到防火墙的三层接口配置动态路由或静态路由四、配置步骤注意:步骤一、将交换机按照客户的业务需要配置完成,并将防火墙卡和交换机联通,并对防火墙卡进行初始化配置。

1)配置防火墙模块与PC的连通性:配置防火墙卡和交换机互联端口,可以用于防火墙的管理。

Firewall>enable ------>进入特权模式Firewall#configure terminal ------>进入全局配置模式Firewall(config)#interface vlan 4000 ------>进入vlan 4000接口FW1(config-if-Vlan 4000)#ip address 10.0.0.1 255.255.255.252------>为vlan 4000接口上互联IP地址Firewall(config-if)#exit ------>退回到全局配置模式Firewall(config)#firewall default-policy-permit ------>10.3(4b5)系列版本的命令ip session acl-filter-default-permit ,10.3(4b6)命令变更为 firewall default-policy-permit 防火墙接口下没有应用ACL时或配置的ACL在最后没有Permit any则默认会丢弃所有包,配置以下命令可修改为默认转发所有包2)防火墙配置路由模式,交换机与防火墙联通配置。

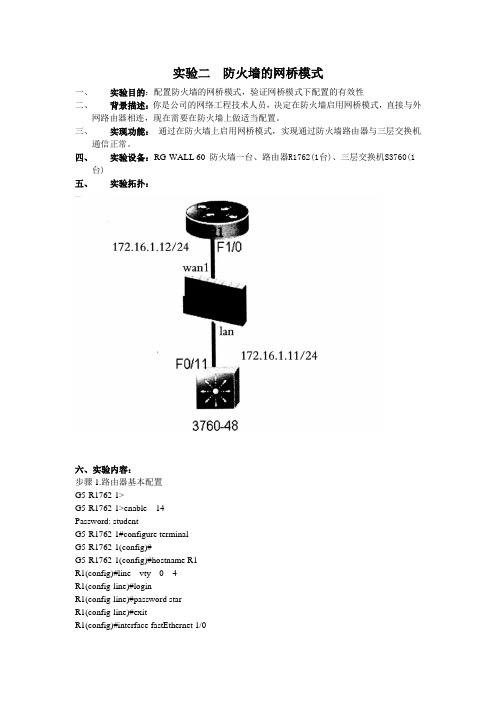

实验二防火墙的网桥模式一、实验目的:配置防火墙的网桥模式,验证网桥模式下配置的有效性二、背景描述:你是公司的网络工程技术人员,决定在防火墙启用网桥模式,直接与外网路由器相连,现在需要在防火墙上做适当配置。

三、实现功能:通过在防火墙上启用网桥模式,实现通过防火墙路由器与三层交换机通信正常。

四、实验设备:RG-WALL 60 防火墙一台、路由器R1762(1台)、三层交换机S3760(1台)五、实验拓扑:六、实验内容:步骤1.路由器基本配置G5-R1762-1>G5-R1762-1>enable 14Password: studentG5-R1762-1#configure terminalG5-R1762-1(config)#G5-R1762-1(config)#hostname R1R1(config)#line vty 0 4R1(config-line)#loginR1(config-line)#password starR1(config-line)#exitR1(config)#interface fastEthernet 1/0R1(config-if)#ip address 172.16.1.12 255.255.255.0R1(config-if)#no shutdown步骤2.交换机基本配置G5-S3750-1>G5-S3750-1>enable 14Password:G5-S3750-1#configureG5-S3750-1(config)#vlan 11G5-S3750-1(config-vlan)#exitG5-S3750-1(config)#interface fastEthernet 0/11G5-S3750-1(config-if)#switchport access vlan 11G5-S3750-1(config-if)#exitG5-S3750-1(config)#interface vlan 11G5-S3750-1(config-if)#ip address 172.16.1.11 255.255.255.0 G5-S3750-1(config-if)#no shutdownG5-S3750-1(config-if)#步骤3.防火墙网桥模式配置1)登录防火墙2)配置端口的工作模式3)配置安全策略→安全规则→包过滤规则验证测试:验证路由器与三层交换机可以互相访问R1#ping 172.16.1.11Sending 5,100-byte ICMP Echoes to 172.16.1.11,timeout is 2 seconds:<press ctrl+c to break>!!!!!Success rate is 100 percent(5/5),round-trip min/avg/max=1/1/1 ms注意事项1)路由器与防火墙相连的双绞线为交叉线。

基于三层交换机做防火墙的校园网配置江玉俭(大连广播电视大学旅顺分校辽宁大连116041)摘要:关键词:中图分类号:TP3文献标识码:A文章编号:1671-7597(2012)0510147-01三层交换机技术是近年来新兴的路由技术,将在今后主宰局域网已成为不争的事实。

阐述我校校园网拓扑结构中,使用三层交换机充当防火墙仅用来保护隔离区(DMZ)中的服务器群,以免受到来自Internet和校园内网的攻击。

三层交换机;防火墙;控制列表随着我国企业网、校园网以及宽带建设的迅速发展,网络安全问题日益突显。

防火墙通过它对数据包进行过滤,保护着网络的安全。

大型网络必须使用防火墙,但千兆专业防火墙价格昂贵,基于建设成本考虑,我校校园网采用交换机来充当防火墙,通过配置三层交换机的访问控制列表来达到防火墙的功能。

局域网发展到了千兆以太网,而网络结构却仍使用共享局域网,网络速度受到很大的制约,近年来采用的交换局域网则是以链路层帧为数据交换单位,允许多个结点同时进行通信,每个结点可以独占传输通道和带宽,很好地解决了第一层和第二层的速度问题。

从而解决了共享型以太网的制约速度问题。

但以往的路由器技术并没有随着信息传输量的增大而提高,再也不能满足对高速度的需求,由此便产生了三层交换技术的概念。

什么是三层交换技术呢?要理解这个技术必须从认识OSI(开放系统互联模型)开始。

OSI即开放系统互联模型,把网络系统从低到高分成七层:物理层、数据链路层、网络层、传输层、会话层、表示层、应用层。

这里我们只需要介绍底三层。

物理层:物理层规范是有关传输介质的特性标准,是进行数据传输的基础,由硬件构成。

调制解调器和集线器都属于物理层的网络设备。

数据链路层:数据链路层定义了在单个链路上如何传输数据,提供的数据连路控制和差错校验功能,将不可靠的物理链路变成可靠的数据链路。

以往的交换机是数据链路层的网络设,它只能连接同一个子网的微机,如果IP地址不在同一个子网中则只依靠交换机不能实现通信,还需要第三层中的路由器。

Firewall基本配置指南(适用)运行AlliedWare TM的交换机和路由器ATC-TS1006V1.02005-11-281概述本文介绍如何配置安奈特三层交换机和路由器中的Firewall模块。

2实施需求正确实现该功能有以下实施需求:运行AlliedWare TM的交换机和路由器。

注意:除带有“S”的路由器(如:AR450s、AR750s)以外,启用防火墙模块需要有相应的feature license3Firewall 配置说明3.1 Firewall 缺省规则Firewall模块为状态检测型防火墙,在启用防火墙模块后,在策略中加入至少一个Public 和一个Private接口,防火墙模块被激活,防火墙将在最小配置下完成基本的访问限制功能。

在最小配置下,防火墙将完成如下缺省规则:允许所有从inside端(也就是Private接口方)发起向外流量;除了对交换机策略定义接口的echo requests(ping),拒绝所有从outside端(也就是Public 接口方)发起向内流量;所有从一个没有被策略明确定义的接口到另一个被策略定义为Private的接口的流量将被丢弃;所有没有被策略明确定义的接口之间的流量将被正常转发;防火墙将作为IDENT代理工作;一个接口仅能在一个策略中作为Private接口;可以ping策略定义接口,但阻塞其它所有ICMP流量。

3.2 Firewall 规则防火墙规则(rule)是对防火墙缺省策略的细化,对一条策略增加或删除规则使用如下命令:ADD FIREWALL POLICY=name RULE=rule-id ACTION={ALLOW|DENY}INTERFACE=interface PROTOCOL={protocol|ALL|EGP|GRE|OSPF|SA|TCP|UDP} [AFTER=hh:mm] [BEFORE=hh:mm] [DAYS={MON|TUE|WED|THU|FRI|SAT|SUN|WEEKDAY|WEEKEND}[,...]] [GBLIP=ipadd][GBLPORT={ALL|port[-port]}] [IP=ipadd[-ipadd]][LIST={list-name|RADIUS}] [PORT={ALL|port[-port]|service-name}] [REMOTEIP=ipadd[-ipadd]] [SOURCEPORT={ALL|port[-port]}] [ENCAPSULATION={NONE|IPSEC}]DELETE FIREWALL POLICY=name RULE=rule-idRule按照ID从小到大顺序处理,如果存在有相同条件rule,则选择最小ID rule执行。

在网络中,防火墙、交换机和路由器通常是网络安全的重要组成部分。

以下是一个简单的示例,演示如何配置一个具有防火墙功能的路由器和交换机。

请注意,实际配置可能会根据您的网络架构和设备型号而有所不同。

设备列表:

路由器:

使用Cisco设备作为示例,实际上可以是其他厂商的路由器。

路由器IP地址:192.168.1.1

交换机:

同样,使用Cisco设备作为示例。

交换机IP地址:192.168.1.2

防火墙规则:

允许内部网络向外部网络发出的通信。

阻止外部网络对内部网络的未经请求的通信。

配置示例:

1. 配置路由器:

Router(config)# interface GigabitEthernet0/0

Router(config-if)# ip address 192.168.1.1 255.255.255.0

Router(config-if)# no shutdown

Router(config)# interface GigabitEthernet0/1

Router(config-if)# ip address [外部IP地址] [外部子网掩码]

Router(config-if)# no shutdown

Router(config)# ip route 0.0.0.0 0.0.0.0 [外部网关]

2. 配置防火墙规则:

Router(config)# access-list 101 permit ip 192.168.1.0 0.0.0.255 any

Router(config)# access-list 101 deny ip any 192.168.1.0 0.0.0.255

Router(config)# access-list 101 permit ip any any

Router(config)# interface GigabitEthernet0/1

Router(config-if)# ip access-group 101 in

3. 配置交换机:

Switch(config)# interface Vlan1

Switch(config-if)# ip address 192.168.1.2 255.255.255.0

Switch(config-if)# no shutdown

配置说明:

路由器通过两个接口连接内部网络(192.168.1.0/24)和外部网络。

防火墙规则(ACL)允许内部网络向外部网络发起的通信,并拒绝外部网络向内部网络发起的未经请求的通信。

交换机用于连接内部网络设备,并配置了一个IP地址。

请注意,这只是一个简化的示例。

实际配置可能需要更多的细节和安全性设置,具体取决于网络的需求和复杂性。

在实际环境中,建议使用更强大的防火墙设备,并根据网络策略和安全需求进行更详细的配置。