第8章CiscoPIX防火墙

- 格式:ppt

- 大小:3.36 MB

- 文档页数:60

任何企业安全策略的一个主要部分都是实现和维护防火墙,因此防火墙在网络安全的实现当中扮演着重要的角色。

防火墙通常位于企业网络的边缘,这使得内部网络与Internet之间或者与其他外部网络互相隔离,并限制网络互访从而保护企业内部网络。

设置防火墙目的都是为了在内部网与外部网之间设立唯一的通道,简化网络的安全管理。

在众多的企业级主流防火墙中,Cisco PIX防火墙是所有同类产品性能最好的一种。

Cisco PIX系列防火墙目前有5种型号PIX506,515,520,525,535。

其中PIX535是PIX 500系列中最新,功能也是最强大的一款。

它可以提供运营商级别的处理能力,适用于大型的ISP等服务提供商。

但是PIX特有的OS操作系统,使得大多数管理是通过命令行来实现的,不象其他同类的防火墙通过Web管理界面来进行网络管理,这样会给初学者带来不便。

本文将通过实例介绍如何配置Cisco PIX防火墙。

在配置PIX防火墙之前,先来介绍一下防火墙的物理特性。

防火墙通常具有至少3个接口,但许多早期的防火墙只具有2个接口;当使用具有3个接口的防火墙时,就至少产生了3个网络,描述如下:Ø内部区域(内网)。

内部区域通常就是指企业内部网络或者是企业内部网络的一部分。

它是互连网络的信任区域,即受到了防火墙的保护。

Ø外部区域(外网)。

外部区域通常指Internet或者非企业内部网络。

它是互连网络中不被信任的区域,当外部区域想要访问内部区域的主机和服务,通过防火墙,就可以实现有限制的访问。

Ø停火区(DMZ)。

停火区是一个隔离的网络,或几个网络。

位于停火区中的主机或服务器被称为堡垒主机。

一般在停火区内可以放置Web服务器,Mail 服务器等。

停火区对于外部用户通常是可以访问的,这种方式让外部用户可以访问企业的公开信息,但却不允许他们访问企业内部网络。

注意:2个接口的防火墙是没有停火区的。

由于PIX535在企业级别不具有普遍性,因此下面主要说明PIX525在企业网络中的应用。

CISCO PIX防火墙及网络安全配置指南-电脑资料随着国际互连网的发展,一些企业建立了自己的INTRANET,并通过专线与INTERNET连通,CISCO PIX防火墙及网络安全配置指南为了保证企业内部网的安全,防止非法入侵,需要使用专用的防火墙计算机。

路由器防火墙只能作为过滤器,并不能把内部网络结构从入侵者眼前隐藏起来。

只要允许外部网络上的计算机直接访问内部网络上的计算机,就存在着攻击者可以损害内部局域网上机器的安全性,并从那里攻击其他计算机的可能性。

大多数提供代理服务的专用防火墙机器是基于UNIX系统的,这些操作系统本身就有安全缺陷。

CISCO提供了PIX (Private Internet eXchange,私有Internet交换)防火墙,它运行自己定制的操作系统,事实证明,它可以有效地防止非法攻击。

PIX防火墙要求有一个路由器连接到外部网络,如附图所示。

PIX 有两个 ETHERNET接口,一个用于连接内部局域网,另一个用于连接外部路由器。

外部接口有一组外部地址,使用他们来与外部网络通信。

内部网络则配置有一个适合内部网络号方案的IP地址。

PIX的主要工作是在内部计算机需要与外部网络进行通信时,完成内部和外部地址之间的映射。

配置好PIX防火墙后,从外部世界看来,内部计算机好象就是直接连接到PIX 的外部接口似的。

由于PIX的外部接口是Ethernet接口,所以,向主机传送信息包需要用到MAC地址。

为了使内部主机在数据链路层和网络层上看起来都好象是连接在外部接口上的,PIX运行了代理ARP,代理ARP给外部网络层IP地址指定数据链路 MAC地址,这就使得内部计算机看起来像是在数据链路层协议的外部接口上似的。

大多数情况下,与外部网络的通信是从内部网络中发出的。

由于PIX 是对信息包进行操作,而不是在应用过程级(代理服务器则采用这种方法),PIX 既可以跟踪 UDP会话,也可以跟踪TCP连接。

思科Asa & pix 防火墙命令详解配置PIX防火墙有6个基本命令:nameif,interface,ip address,nat,global,route,static.1. 配置防火墙接口的名字,并指定安全级别(nameif)。

Pix525(config)#nameif ethernet0 outside security0Pix525(config)#nameif ethernet1 inside security100Pix525(config)#nameif dmz security502. 配置以太口参数(interface)Pix525(config)#interface ethernet0 autoPix525(config)#interface ethernet1 100fullPix525(config)#interface ethernet1 100full shutdown3. 配置内外网卡的IP地址(ip address)Pix525(config)#ip address outside 61.144.51.42 255.255.255.248Pix525(config)#ip address inside 192.168.0.1 255.255.255.04. 指定要进行转换的内部地址(nat)nat命令配置语法:nat (if_name) nat_id local_ip [netmark]if_name)表示内网接口名字,例如inside;Nat_id用来标识全局地址池,使它与其相应的global命令相匹配;若为0表示不进行nat转换。

例1.Pix525(config)#nat (inside) 1 0 05. 指定外部地址范围(global)Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask]例1.Pix525(config)#global (outside) 1 61.144.51.42-61.144.51.486. 设置指向内网和外网的静态路由(route)route命令配置语法:route if_name 0 0 gateway_ip [metric]例1.Pix525(config)#route inside 10.1.1.0 255.255.255.0 172.16.0.1 1Pix525(config)#route inside 10.2.0.0 255.255.0.0 172.16.0.1 17. 配置静态IP地址翻译(static)static命令配置语法:static (internal_if_name,external_if_name) outside_ip_address inside_ip_address例1.Pix525(config)#static (inside, outside) 61.144.51.62 192.168.0.88. 管道命令(conduit)conduit命令配置语法:conduit permit | deny global_ip port[-port] protocol foreign_ip [netmask] permit | deny :允许| 拒绝访问例1. Pix525(config)#conduit permit tcp host 61.144.51.89 eq www any9. 访问控制列表ACL例:PIX525(config)#access-list 100 permit tcp any host 61.144.51.62 eq wwwPIX525(config)#access-list 100 deny tcp any anyPIX525(config)#access-group 100 in interface outside例1:static (inside,outside) 59.61.77.202 192.168.1.2 netmask 255.255.255.255 0 0 //定义内部主机192.168.1.2对外ip为59.61.77.20210. 配置fixup协议fixup命令作用是启用,禁止,改变一个服务或协议通过pix防火墙,由fixup命令指定的端口是pix防火墙要侦听的服务。

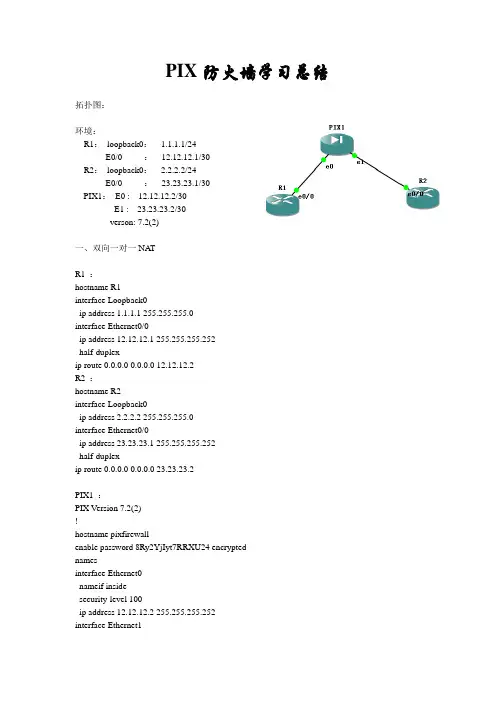

PIX防火墙学习总结拓扑图:环境:R1:loopback0: 1.1.1.1/24E0/0 :12.12.12.1/30R2:loopback0: 2.2.2.2/24E0/0 :23.23.23.1/30PIX1:E0 : 12.12.12.2/30E1 : 23.23.23.2/30verson: 7.2(2)一、双向一对一NATR1 :hostname R1interface Loopback0ip address 1.1.1.1 255.255.255.0interface Ethernet0/0ip address 12.12.12.1 255.255.255.252half-duplexip route 0.0.0.0 0.0.0.0 12.12.12.2R2 :hostname R2interface Loopback0ip address 2.2.2.2 255.255.255.0interface Ethernet0/0ip address 23.23.23.1 255.255.255.252half-duplexip route 0.0.0.0 0.0.0.0 23.23.23.2PIX1 :PIX Version 7.2(2)!hostname pixfirewallenable password 8Ry2YjIyt7RRXU24 encryptednamesinterface Ethernet0nameif insidesecurity-level 100ip address 12.12.12.2 255.255.255.252interface Ethernet1nameif outsidesecurity-level 0ip address 23.23.23.2 255.255.255.252access-list acl_outside extended permit icmp any anyaccess-list 101 extended permit ip host 1.1.1.1 host 192.168.1.1static (outside,inside) 192.168.1.1 2.2.2.2 netmask 255.255.255.255static (inside,outside) 192.168.0.1 1.1.1.1 netmask 255.255.255.255access-group acl_outside in interface outsideroute inside 1.1.1.0 255.255.255.0 12.12.12.1 1route outside 0.0.0.0 0.0.0.0 23.23.23.1 1wireshark 抓包:同时抓(R1:e0/0 和R2:e0/0)R1:interface e0/0R2:interface e0/0总结:从抓包可以明显看出static (outside,inside)192.168.1.1 2.2.2.2 netmask 255.255.255.255作用是将要访问的外部本地地址192.168.1.1 映射外部全局地址2.2.2.2,这样内网只需要访问外部本地地址192.168.1.1即可;static (inside,outside)192.168.0.1 1.1.1.1 netmask 255.255.255.255作用是将内部全局地址192.168.0.1映射成内部本地地址1.1.1.1,这样外网只需要访问内部全局地址192.168.0.1所以在抓包看时:与1.1.1.1(内部本地地址)通讯的是192.168.1.1(外部本地地址)与2.2.2.2(外部全局地址)通讯的是192.168.0.1(内部全局地址)二、一对多NAT出方向(inside-->outside)R1 :hostname R1interface Loopback0ip address 1.1.1.1 255.255.255.0interface Ethernet0/0ip address 12.12.12.1 255.255.255.252half-duplexip route 0.0.0.0 0.0.0.0 12.12.12.2R2 :hostname R2interface Loopback0ip address 2.2.2.2 255.255.255.0interface Ethernet0/0ip address 23.23.23.1 255.255.255.252half-duplexip route 0.0.0.0 0.0.0.0 23.23.23.2PIX1 :PIX Version 7.2(2)!hostname pixfirewallenable password 8Ry2YjIyt7RRXU24 encryptednamesinterface Ethernet0nameif insidesecurity-level 100ip address 12.12.12.2 255.255.255.252interface Ethernet1nameif outsidesecurity-level 0ip address 23.23.23.2 255.255.255.252access-list acl_outside extended permit icmp any any access-list 101 extended permit ip host 1.1.1.1 host 2.2.2.2 static (inside,outside) 192.168.1.1 access-list 101 access-group acl_outside in interface outsideroute inside 1.1.1.0 255.255.255.0 12.12.12.1 1route outside 0.0.0.0 0.0.0.0 23.23.23.1 1方法二access-list 101 extended permit ip host 1.1.1.1 host 2.2.2.2 nat (inside) 1 access-list 101global (outside) 1 192.168.1.1以上两个方法区别是方法二为一对多单向nat 但是不能互相ping方法一为暂时一对一可以互ping 外网2.2.2.2 ping 192.168.1.1内网1.1.1.1 ping 2.2.2.2NA T入方向(outside-->inside )PIX Version 7.2(2)!hostname pixfirewallenable password 8Ry2YjIyt7RRXU24 encryptednames!interface Ethernet0nameif outsidesecurity-level 0ip address 12.12.12.2 255.255.255.252!interface Ethernet1nameif insidesecurity-level 100ip address 23.23.23.2 255.255.255.252access-list acl_outside extended permit icmp any anyaccess-list 101 extended permit ip host 2.2.2.2 host 192.168.1.1static (outside,inside) 192.168.1.1 1.1.1.1 netmask 255.255.255.255 (1.1.1.1--outside)access-group acl_outside in interface outsideroute outside 1.1.1.0 255.255.255.0 12.12.12.1 1route inside 2.2.2.0 255.255.255.0 23.23.23.1 1R1 e0/0 抓包(outside)R2 e0/0 抓包(inside)附:地址类型的理解对于网络地址转换的理解核心在于搞清楚NAT术语中所提到的四个地址。

思科ciscopix设备管理器(pdm)防火墙技术-电脑资料概述cisco pix device manager(pdm)可以为大型企业和电信运营商提供他们所需要的功能,帮助他们方便地管理cisco pix防火墙,。

它具有一个直观的图形化用户界面( gui),可以帮助您安装和配置您的pix防火墙。

此外,它还可以提供各种含有大量信息的、实时的和基于历史数据的报告,从而能够帮助您深入地了解使用趋势、性能状况和安全事件。

加密通信功能让您可以有效地管理本地或者远程的cisco pix防火墙。

简而言之,pdm可以简化互联网安全性,使它成为一个经济有效的工具,帮助您提高生产率和网络安全性,节约时间和资金。

直观的用户界面很多安全漏洞都是由于错误的配置而导致的。

因此,安全策略的部署必须尽可能方便直观。

pdm所提供的向导、鼠标点击式配置和在线帮助可以降低用户的管理难度。

安全人员可以将精力集中于加强网络安全和制定安全策略,而不是管理各种用于执行安全任务的工具。

向导pix device manager提供了一个方便易用的向导,它可以帮助您安装一个新的pix系统。

在pdm安装向导的帮助下,您只需完成几个步骤,就可以有效地创建一个基本配置,让您可以通过防火墙,安全地将分组从内部网络发送到外部网络。

您还可以执行多个可选的任务,例如设置关于外部用户对您的web或者邮件服务器的访问权限的安全规则。

在完成了前期的安装任务以后,直观的下拉菜单和图表可以帮助您方便地添加和删除服务和规则,以及访问其他的功能设置。

图形化用户界面利用cisco pix device manager,您可以在方便地配置、管理和监控整个网络中的安全策略。

pdm的图形化用户界面(gui)为用户提供了一个熟悉的标签式界面,用户只需点击一次就可以访问常用的任务。

即使对于新手来说,pdm的鼠标点击式设计也非常简便,从而缩短了用户的上手时间。

pdm的gui有助于大幅度缩短管理时间,最大限度地提高网络安全管理效率,因而可以节约大量的成本。

Cisco PIX防火墙的基本配置1. 同样是用一条串行电缆从电脑的COM口连到Cisco PIX 525防火墙的console口;2. 开启所连电脑和防火墙的电源,进入Windows系统自带的"终端",通讯参数可按系统默然。

进入防火墙初始化配置,在其中主要设置有:Date(日期)、time(时间)、hostname(主机名称)、inside ip address(内部网卡IP地址)、domain(主域)等,完成后也就建立了一个初始化设置了。

此时的提示符为:pix255>。

3. 输入enable命令,进入Pix 525特权用户模式,默然密码为空。

如果要修改此特权用户模式密码,则可用enable password命令,命令格式为:enable password password [encrypted],这个密码必须大于16位。

Encrypted选项是确定所加密码是否需要加密。

4、定义以太端口:先必须用enable命令进入特权用户模式,然后输入configure terminal(可简称为config t),进入全局配置模式模式。

具体配置pix525>enablePassword:pix525#config tpix525 (config)#interface ethernet0 autopix525 (config)#interface ethernet1 auto在默然情况下ethernet0是属外部网卡outside, ethernet1是属内部网卡inside, inside在初始化配置成功的情况下已经被激活生效了,但是outside必须命令配置激活。

5. clock配置时钟,这也非常重要,这主要是为防火墙的日志记录而资金积累的,如果日志记录时间和日期都不准确,也就无法正确分析记录中的信息。

这须在全局配置模式下进行。

时钟设置命令格式有两种,主要是日期格式不同,分别为:clock set hh:mm:ss month day month year和clock set hh:mm:ss day month year前一种格式为:小时:分钟:秒月日年;而后一种格式为:小时:分钟:秒日月年,主要在日、月份的前后顺序不同。

cisco pix防火墙基本配置命令使用任何企业安全策略的一个主要部分都是实现和维护防火墙,因此防火墙在网络安全的实现当中扮演着重要的角色。

防火墙通常位于企业网络的边缘,这使得内部网络与internet之间或者与其他外部网络互相隔离,并限制网络互访从而保护企业内部网络。

设置防火墙目的都是为了在内部网与外部网之间设立唯一的通道,简化网络的安全管理。

在众多的企业级主流防火墙中,cisco pix防火墙是所有同类产品性能最好的一种。

cisco pix 系列防火墙目前有5种型号pix506,515,520,525,535。

其中pix535是pix 500系列中最新,功能也是最强大的一款。

它可以提供运营商级别的处理能力,适用于大型的isp等服务提供商。

但是pix特有的os操作系统,使得大多数管理是通过命令行来实现的,不象其他同类的防火墙通过web管理界面来进行网络管理,这样会给初学者带来不便。

本文将通过实例介绍如何配置cisco pix防火墙。

在配置pix防火墙之前,先来介绍一下防火墙的物理特性。

防火墙通常具有至少3个接口,但许多早期的防火墙只具有2个接口;当使用具有3个接口的防火墙时,就至少产生了3个网络,描述如下:ø内部区域(内网)。

内部区域通常就是指企业内部网络或者是企业内部网络的一部分。

它是互连网络的信任区域,即受到了防火墙的保护。

ø外部区域(外网)。

外部区域通常指internet或者非企业内部网络。

它是互连网络中不被信任的区域,当外部区域想要访问内部区域的主机和服务,通过防火墙,就可以实现有限制的访问。

ø停火区(dmz)。

停火区是一个隔离的网络,或几个网络。

位于停火区中的主机或服务器被称为堡垒主机。

一般在停火区内可以放置web服务器,mail服务器等。

停火区对于外部用户通常是可以访问的,这种方式让外部用户可以访问企业的公开信息,但却不允许他们访问企业内部网络。

注意:2个接口的防火墙是没有停火区的。

Cisco PIX防火墙配置命令大全一、PIX防火墙的熟悉PIX是Cisco的硬件防火墙,硬件防火墙有工作速度快,使用方便等特点。

PIX有很多型号,并发连接数是PIX防火墙的重要参数。

PIX25是典型的设备。

PIX防火墙常见接口有:console、Failover、Ethernet、USB。

网络区域:内部网络:inside外部网络:outside中间区域:称DMZ(停火区)。

放置对外开放的服务器。

二、防火墙的配置规则没有连接的状态(没有握手或握手不成功或非法的数据包),任何数据包无法穿过防火墙。

(内部发起的连接可以回包。

通过ACL开放的服务器答应外部发起连接) inside可以访问任何outside和dmz区域。

dmz可以访问outside区域。

inside访问dmz需要配合static(静态地址转换)。

outside访问dmz需要配合acl(访问控制列表)。

三、PIX防火墙的配置模式PIX防火墙的配置模式与路由器类似,有4种治理模式:PIXfirewall>:用户模式PIXfirewall#:特权模式PIXfirewall(config)#:配置模式monitor>:ROM监视模式,开机按住[Esc]键或发送一个“Break”字符,进入监视模式。

四、PIX基本配置命令常用命令有:nameif、interface、ipaddress、nat、global、route、static等。

1、nameif设置接口名称,并指定安全级别,安全级别取值范围为1~100,数字越大安全级别越高。

例如要求设置:ethernet0命名为外部接口outside,安全级别是0。

ethernet1命名为内部接口inside,安全级别是100。

ethernet2命名为中间接口dmz,安装级别为50。

使用命令:PIX525(config)#nameif ethernet0 outside security 0PIX525(config)#nameif ethernet1 inside security 100PIX525(config)#nameif ethernet2 dmz security 502、interface配置以太口工作状态,常见状态有:auto、100full、shutdown。

思科PIX防火墙设置命令详解设置当你第一次启动PIX防火墙的时候,你应该看到一个这样的屏幕显示:你将根据提示回答“是”或者“否”来决定是否根据这个互动提示来设置PIX防火墙。

对这个问题回答“否”,因为你要学习如何真正地设置防火墙,而不仅仅是回答一系列问题。

然后,你将看到这样一个提示符:pixfirewall>在提示符的后面有一个大于号“>”,你处在PIX用户模式。

使用en或者enable命令修改权限模式。

在口令提示符下按下“enter”键。

下面是一个例子:pixfirewall> enPassword:pixfirewall#你现在拥有管理员模式,可以显示内容,但是,你必须进入通用设置模式来设置这个PIX防火墙。

现在让我们学习PIX防火墙的基本设置:PIX防火墙的基本设置我所说的基本设置包括三样事情:·设置主机名·设置口令(登录和启动)·设置接口的IP地址·启动接口·设置一个默认的路由在你做上述任何事情之前,你需要进入通用设置模式。

要进入这种模式,你要键入:pixfirewall# config tpixfirewall(config)#要设置主机名,使用主机名命令,像这样:pixfirewall(config)# hostname PIX1PIX1(config)#注意,提示符转变到你设置的名字。

下一步,把登录口令设置为“cisco”(思科),像这样:PIX1(config)# password ciscoPIX1(config)#这是除了管理员之外获得访问PIX防火墙权限所需要的口令。

现在,设置启动模式口令,用于获得管理员模式访问。

PIX1(config)# enable password ciscoPIX1(config)#现在,我们需要设置接口的IP地址和启动这些接口。

同路由器一样,PIX没有接口设置模式的概念。

要设置内部接口的IP地址,使用如下命令:PIX1(config)# ip address inside 10.1.1.1 255.0.0.0PIX1(config)#现在,设置外部接口的IP地址:PIX1(config)# ip address outside 1.1.1.1 255.255.255.0PIX1(config)#下一步,启动内部和外部接口。

实验8 Cisco防火墙pix525配置实例一、引言硬件防火墙的应用,现在是越来越多,产品也很丰富。

一般国产的防火墙多带有中文的说明和一些相应的配置实例,但国外的产品几乎都没有中文的说明书。

二、物理连接Pix525的外观:是一种标准的机架式设备,高度为2U,电源开关和接线在背后。

正面有一些指示灯,如电源、工作是否正常的表示等;背面板有一些接口和扩展口,我们这次要用到的接口有三个:两个以太(RJ-45网卡)和一个配置口,其英文分别是:ETHERNET0、ETHERNET1和CONSOLE.先将防火墙固定在机架上,接好电源;用随机带来的一根蓝色的线缆将防火墙与笔记本连接起来。

注意:该线缆是扁平的,一端是RJ-45接口,要接在防火墙的console端口;另一端是串口,要接到笔记本的串口上。

三、初始化配置程序启动笔记本,防火墙通电。

1.新建一个超级终端运行windows里的超级终端程序。

其步骤如下:单击开始→所有程序→附件→通讯→超级终端,就会出现对话框:此时需要输入一个所建超级终端的名称,可输PIX515 ↙;出现下一对话框:需要选择串口的端口,我们选择com1↙;出现下一对话框:需要选择传输速率,我们选择9600↙.2.基本配置此时,出现超级终端对话框,按↙对应提示填写:Password(口令):自定。

↙Year(年):[2004] ↙Moth(月):[Feb] ↙Day(天):[20] ↙Time(时间):[10:21:30] ↙Inside IP address(内部IP地址) :192.168.10.0↙Inside network mask(内部掩码):255.255.255.0↙Host name(主机名称):FIX525↙Domain name(主域):↙随后出现以上设置的总结,提示是否保存。

选择YES,存入到flash四、具体配置在配置之前,需要了解一些具体的需求。

在本实例中,该单位是通过防火墙接入到Internet,防火墙要有路由的功能;net1接外网,net0接内网。