6.病毒分析与防御

- 格式:pdf

- 大小:131.16 KB

- 文档页数:11

分析计算机病毒的报告简介计算机病毒是一种恶意软件,它会感染计算机系统并破坏其正常运行。

本文将通过以下步骤分析计算机病毒的特征和行为。

步骤一:了解计算机病毒的定义和分类计算机病毒是一种能够自我复制并传播的恶意软件。

根据其功能和传播方式,计算机病毒可以分为多种类型,如文件病毒、引导病毒、宏病毒等。

步骤二:病毒的传播途径计算机病毒可以通过多种途径传播,包括电子邮件附件、可移动存储设备、恶意下载等。

病毒的传播途径通常利用用户的不注意或系统漏洞等因素。

步骤三:计算机病毒的特征与行为计算机病毒具有一些特征和行为,这些特征和行为有助于我们鉴别和分析病毒。

以下是一些常见的计算机病毒特征和行为:1.传播性:病毒能够自我复制并传播到其他计算机系统。

2.潜伏期:病毒在感染计算机后可能有一个潜伏期,此期间病毒不会表现出明显的症状或行为。

3.破坏性:某些病毒会破坏计算机系统、文件或数据。

4.欺骗性:某些病毒会伪装成合法的程序或文件,以欺骗用户执行它们。

5.启动方式:某些病毒会在计算机启动时自动激活。

步骤四:检测和防御计算机病毒为了检测和防御计算机病毒,我们可以采取以下措施:1.安装可靠的杀毒软件和防火墙,及时更新病毒库。

2.定期进行系统扫描,以便发现和清除潜在的病毒。

3.谨慎打开和下载来自不可信来源的文件和链接。

4.避免使用未经授权的软件和操作系统。

5.定期备份重要的文件和数据,以防止病毒感染造成数据丢失。

步骤五:处理感染的计算机系统如果计算机系统感染了病毒,我们可以采取以下步骤进行处理:1.隔离受感染的计算机,防止病毒进一步传播。

2.运行杀毒软件进行全面扫描和清除病毒。

3.恢复受感染的文件和系统,如果无法恢复,考虑重新安装操作系统。

4.加强安全措施,以防止未来的感染。

结论计算机病毒是一种严重威胁计算机系统安全的恶意软件。

通过了解病毒的定义和分类、传播途径、特征和行为,以及采取相应的防御和处理措施,我们可以更好地保护计算机系统免受病毒的侵害。

(2012届)专科毕业设计(论文)计算机网页病毒的剖析与防御学院(系):计算机技术与软件工程学院专业:计算机网络技术学生姓名:班级:学号:指导老师:职称:最终评定成绩:2011年12月计算机网页病毒的剖析与防御摘要:如今,上网浏览信息和收发电子邮件已经是一件很普通的事情,但随之而来却是邮件病毒和网页病毒的泛滥流行。

2000年5月4日欧美爆发的“爱虫”网络蠕虫病毒,由于是通过电子邮件系统传播,因此在短短几天内狂袭了全球数百万的电脑。

微软、Intel等在内的众多大型企业网络系统瘫痪,全球经济损失达几十亿美元。

而“新欢乐时光”病毒至今都让广大电脑用户苦不堪言。

这些病毒最大的共同特点就是使用VB Script编写。

VB Script脚本语言功能非常强大,它们利用Windows系统的开放性特点,通过用一些现成的Windows 对象、组件,可以直接对文件系统、注册表等进行控制。

原本是为了弥补HTML 语言的缺陷,提供在网页中与Web客户交互的功能,但用心不良者却利用他们来制造网页病毒。

本文对网页病毒这个“新概念”、网页病毒形成原理和主要攻击方式进行了阐述,通过长期对网页病毒的制作方式、制作技术的观察和分析,初步形成了以基本防御、一般手工清理、高级手工清理为四个层次的“四步骤”网页病毒防御策略。

关键词:网页病毒;Windows脚本宿主;浏览器;注册表;系统进程The computer web virus analysis and defenseAbstract:Today, Internet browsing and e-mail message is a very common thing, but it is followed by e-mail viruses and Web virus epidemics. May 4, 2000 in Europe and America broke out of the "Love Bug" network worm, because it is spread through e-mail system, so within a few days Kuang Xi millions of computers around the world. Microsoft, Intel, including many large-scale enterprise network system failures, global economic losses of several billion dollars. "New Happy Hour" virus majority of computer users today are so miserable.Most common feature of these viruses is the use of VB Script writing. VB Script scripting language is very powerful, they use the open characteristics of the Windows system, by using some of the existing Windows objects, components, can be directly on the file system, registry and other control. Was originally designed to compensate for defects in the HTML language, provide customer interaction with the Web page functions, but those who have bad intentions to use them to create web viruses.In this paper, Web virus this "new concept" virus formation and of the main page attack are described, through long-term virus production methods on the web, production techniques of observation and analysis, initially formed a basic defense, general manual cleanup, senior manual cleaning for the four levels of the "four steps" Web viral defense strategy.KeyWords:Web virus; Windows scripting host; The browser; The registry; System process目录第1章绪论 (1)第2章网页病毒的概述 (3)2.1、什么是网页病毒 (3)2.2、网页病毒危机的形成原因 (4)2.3、网页病毒的攻击方式 (5)2.4、网页病毒的发展趋势 (5)2.5、网页病毒的种类 (6)第3章网页病毒技术机理分析 (8)3.1、网页病毒的制作方式 (8)3.2、几种网页病毒制作技术分析 (9)3.3、网页病毒的特征 (11)3.4、网页病毒的传播手法 (11)第4章网页病毒的防御对策 (12)4.1、网页病毒的基本防御 (12)4.2、网页病毒一般清理 (14)4.3、网页病毒一般手工清理 (15)4.4、未知网页病毒的高级手工清理 (18)第5章结束语 (21)参考文献 (23)附录一Nimda蠕虫病毒剖析 (24)附录二走进WSH (26)致谢 (32)第1章绪论随着互联网在社会生活中的深入应用和发展,网页技术也在不断改进和升级,由最初仅支持简单的纯文本静态页面,到现在DHTML、Java、ActiveX、Flash、流媒体等新技术的引入,使得网页功能更加丰富多彩的同时,也给网页病毒的滋长提供了温床。

流行病毒的分析及防御随着计算机世界的不断发展,计算机网络的大面积应用,界面的友好性以及代码开放性都为病毒的产生提供更好的平台。

一个程序简单的病毒,同样能够成为破坏力强大的超级病毒。

可以这么说:病毒制作早已经进入高级编程阶段。

不会低级机器语言的程序员,也能够制作功能强大的病毒。

因此,病毒、木马、恶意程序及广告软件的大面积泛滥,以前感染可执行文件的病毒又死灰复燃,对企事业单位的网络造成较大的副面影响。

病毒的发展趋势为混合型破坏性病毒,有的病毒还试图结束所有的防病毒软件的进程,甚至破坏程序文件,对于这类病毒,有的防病毒软件操作结果为删除,这样会导致系统崩溃、蓝屏、程序无法使用等症状,具有极强的破坏性。

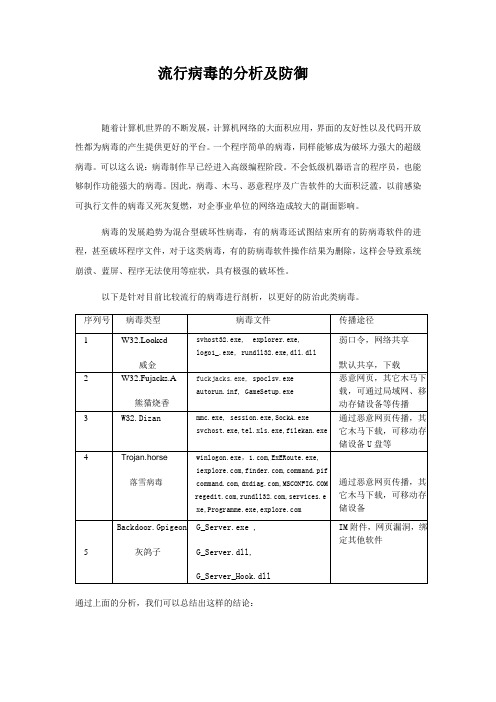

以下是针对目前比较流行的病毒进行剖析,以更好的防治此类病毒。

通过上面的分析,我们可以总结出这样的结论:一. 大规模病毒攻击事件降低,病毒传播的商业化特征越来越明朗2006年没有发生类似于以往“冲击波”、“震荡波”等严重的安全事件,分析其原因,一是微软显著增强了系统安全手段,Windows XP SP2集成的防火墙使得桌面安全得到提升;二是黑客的目标转移,不再表现为大规模的破坏性,而是以控制小规模的botnet(僵尸网络)的主机为目标,避免大规模破坏性攻击的法律风险,同时,控制规模可以更隐蔽的保护自己,从而更容易获取商业利益。

二. 间谍软件、网络钓鱼严重威胁信息安全有证据表明,间谍软件正在进入几乎所有接入Internet的电脑,间谍软件的普及程度几乎和计算机的普及程序相吻合,只有极少数专业人士会主动检测清除电脑中的间谍软件。

根据数据分析后估计,间谍软件在2006年初至今增长非常迅猛,在2006年有将近90%以上的消费者个人电脑受到某种形式的间谍软件侵袭,而在以往只有很少的个人电脑受害,从这一简单数字就可以看出间谍软件的危害性。

间谍软件是一种通常受商业利益驱使的恶意软件,其中部分间谍软件采用的技术手段和病毒如出一辙,只是没有病毒那样设计明确的破坏目标,目前一般会秘密收集用户信息、安装电话拨号器、跳转网页或在用户浏览关闭的情况下显示弹出式广告视窗等程序。

信息安全是一个涉及多个方面的领域,可以从多个角度进行研究和探讨。

以下是一些可供参考的自拟论题:

1.网络安全与防御:探讨网络安全的重要性、威胁和攻击手段,

以及如何设计和实施有效的防御策略,保护网络和信息系统免

受恶意攻击和破坏。

2.数据加密与隐私保护:研究数据加密和隐私保护算法、协议和

技术,以及如何在保障个人隐私和企业机密的同时,实现数据

的合法使用和共享。

3.恶意软件与病毒分析:研究恶意软件(如病毒、蠕虫、木马等)

的传播方式、行为特征和防御技术,以及如何分析和防范这些

威胁。

4.社交工程与网络欺诈:探讨社交工程和网络欺诈的原理、手段

和防范措施,以及如何提高用户的安全意识和防范能力。

5.云计算安全:研究云计算环境下的安全挑战和解决方案,包括

虚拟化安全、数据安全、身份认证和访问控制等方面。

6.物联网安全:针对物联网设备的安全问题,探讨如何保障设备

的隐私和安全,防止数据泄露和滥用。

7.密码学与安全协议:研究密码学和安全协议的基本原理和应用,

包括公钥基础设施(PKI)、安全套接字层(SSL)/ 传输层安全(TLS)等。

8.安全评估与风险分析:研究安全评估和风险分析的方法和技术,

以及如何对信息系统进行全面的安全评估和风险评估。

9.人工智能与网络安全:探讨人工智能技术在网络安全领域的应

用,包括威胁检测、入侵防御、恶意软件分析等方面。

10.区块链技术与信息安全:研究区块链技术的原理和应用,以及

如何利用区块链技术提高信息系统的安全性。

第1章基本要求1.信息安全是指信息网络的硬件、软件及其系统中的数据受到保护,不受偶然的或者恶意的原因而遭到破坏、更改、泄露,系统连续可靠正常地运行,信息服务不中断。

(√)2.可信计算系统评估准则(TCSEC),是全球公认的第一个计算机信息系统评估标准。

(√)3.信息安全的基本三要素是保密性,完整性和可用性。

(√)4.一般来讲,组织的信息安全需求主要来自法律法规和合同条约的要求,组织的原则、中目标和规定,以及风险评估的结果。

(√)5.P2DR2 安全模型包含安全策略、防护、检测、响应、恢复这五个环节。

(√)6.信息是重要的商业资产,信息的保密性、完整性和有效性对于保持竞争力非常关键,海因此信息安全的主要任务是保证信息的保密性、完整性和有效性。

(√)7.信息安全是一项由所有管理层成员共同承担的运营责任,因此应当考虑建立一个管理论坛,该论坛应当通过适当的承诺责任和足够的资源配置来提高组织内部的安全性。

(√)8.信息是一种客观存在,信息与物质、能量并列,是人类社会赖以生产和发展的三大要素。

(√)9.信息是可以识别的,识别又可分为直接认别和间接识别。

(√)10.信道编码的本质是增加通信的可靠性。

(√11.通过信道编码,对数码流进行相应的处理,使通信系统具有一定的纠错能力和抗干扰术能力,可极大地避免数码流传送中误码的发生。

(√12.替代和置换是最基本的加密方法。

(√)13.对称加密又称为常规加密或单密钥加密,它的研制和应用早于公钥加密。

(√)14.DES 即数据加密标准,它属于对称加密算法的一种。

(√)15.公钥加密算法需要两个密钥,公开密钥和私有密钥。

(√16.RSA 是一种公钥加密算法。

(√)17.基于传统对称密码体制下的密钥分配,通常将整个系统中的密钥从低到高分成三个等级,分别为初级密钥、二级密钥和主密钥。

(√18.IP协议包括IPv4和IPv6两个版本。

(√)19.UDP 头包含源端口、目的端口、长度和校验和四个字段。

计算机病毒防治策略随着计算机网络的不断发展和普及,计算机网络带来了无穷的资源,但随之而来的网络安全问题也显得尤为重要.下面是店铺收集整理的计算机病毒防治策略,希望对大家有帮助~~计算机病毒防治策略一、局域网安全控制与病毒防治策略(一)加强人员的网络安全培训安全是个过程,它是一个汇集了硬件、软件、网络、人员以及他们之间互相关系和接口的系统。

从行业和组织的业务角度看,主要涉及管理、技术和应用三个层面。

要确保信息安全工作的顺利进行,必须注重把每个环节落实到每个层次上,而进行这种具体操作的是人,人正是网络安全中最薄弱的环节,然而这个环节的加固又是见效最快的。

所以必须加强对使用网络的人员的管理,注意管理方式和实现方法。

从而加强工作人员的安全培训。

增强内部人员的安全防范意识,提高内部管理人员整体素质。

同时要加强法制建设,进一步完善关于网络安全的法律,以便更有利地打击不法分子。

对局域网内部人员,从下面几方面进行培训:1、加强安全意识培训,让每个工作人员明白数据信息安全的重要性,理解保证数据信息安全是所有计算机使用者共同的责任。

2、加强安全知识培训,使每个计算机使用者掌握一定的安全知识,至少能够掌握如何备份本地的数据,保证本地数据信息的安全可靠。

3、加强网络知识培训,通过培训掌握一定的网络知识,能够掌握IP地址的配置、数据的共享等网络基本知识,树立良好的计算机使用习惯。

(二)局域网安全控制策略安全管理保护网络用户资源与设备以及网络管理系统本身不被未经授权的用户访问。

目前网络管理工作量最大的部分是客户端安全部分,对网络的安全运行威胁最大的也同样是客户端安全管理。

只有解决网络内部的安全问题,才可以排除网络中最大的安全隐患,对于内部网络终端安全管理主要从终端状态、行为、事件三个方面进行防御。

利用现有的安全管理软件加强对以上三个方面的管理是当前解决局域网安全的关键所在。

1、利用桌面管理系统控制用户入网。

入网访问控制是保证网络资源不被非法使用,是网络安全防范和保护的主要策略。