JUNIPER上网策略

- 格式:doc

- 大小:78.50 KB

- 文档页数:4

Juniper防火墙新手教程12:Juniper防火墙使用ADSL拨号上网Juniper防火墙有多种上网接入方法:固定IP,DHCP自动获取IP,ADSL拨号。

这三种接入方式基本涵盖了目前所有的上网接入方法,是Juniper防火墙具有很强的网络适应能力。

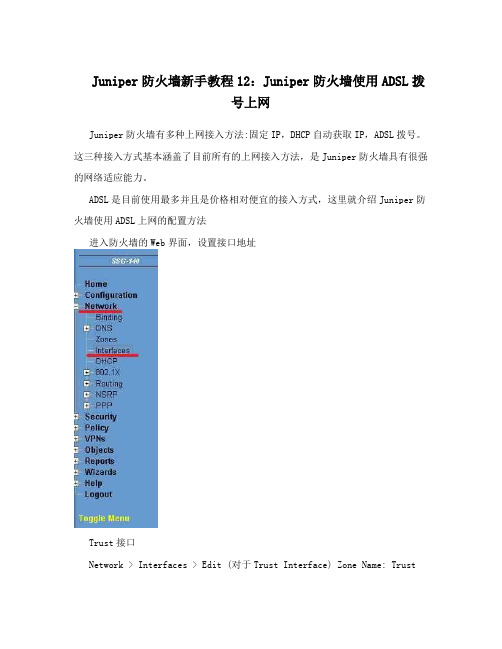

ADSL是目前使用最多并且是价格相对便宜的接入方式,这里就介绍Juniper防火墙使用ADSL上网的配置方法进入防火墙的Web界面,设置接口地址Trust接口Network > Interfaces > Edit (对于Trust Interface) Zone Name: TrustStatic IP: IP Address/Netmask: 192.168.1.1/24 (内网IP,可以根据自己的需要修改,默认IP为192.168.1.1/24 )Interface Mode: NAT默认的管理地址(Manage IP)与接口地址相同,但也可以更改,但管理地址必须与接口地址在同一网段中。

创建ADSL拨号连接Network > PPP > PPPoE Profile 选择New创建一个拨号连接 Bound to Interface: 选择untrust接口输入接入商提供的ADSL账号和密码Username: xxxxxxxxxxPassword: xxxxxxxxx更具用户情况可选择Auto-Connect或Idle Disconnect 其他选项使用默认值就可以了Untrust接口Network > Interfaces > Edit (对于Untrust Interface) Zone Name: Untrust选择Obtain IP using PPPoE,选择相应的Profile Interface Mode: Route设置策略部分低端的防火墙中默认有一条From Trust To Untrust,原地址为ANY,目标地址为ANY,服务为ANY的允许策略。

juniper Netscreen防火墙策略路由配置Netscreen-25 概述Juniper网络公司NetScreen-25和NetScreen-50是面向大企业分支办事处和远程办事处、以及中小企业的集成安全产品。

它们可提供网络周边安全解决方案,并带有多个DMZ和VPN,可以确保无线LAN的安全性,或保护内部网络的安全。

NetScreen-25设备可提供100 Mbps 的防火墙和20 Mbps的3DES或AES VPN性能,可支持32,000条并发会话和125条VPN 隧道。

NetScreen-50设备是高性能的集成安全产品,可提供170 Mbps的防火墙和45 Mbps 的3DES或AES VPN性能,可支持64,000条并发会话和500 条VPN隧道。

一、特性与优势NetScreen-25和NetScreen-50产品的主要特性和优势如下:集成的深层检测防火墙可以逐策略提供应用层攻击防护,以保护互联网协议安全;集成的Web过滤功能,可制订企业Web使用策略、提高整体生产率、并最大限度地减少因滥用企业资源而必须承担的赔偿责任;拒绝服务攻击防护功能,可抵御30多种不同的内外部攻击;高可用性功能,可最大限度地消除单点故障;动态路由支持,以减少对手工建立新路由的依赖性;冗余的VPN隧道和VPN监控,可缩短VPN连接的故障切换时间;虚拟路由器支持,可将内部、专用或重叠的IP地址映射到全新的IP地址,提供到最终目的地的备用路由,且不被公众看到;可定制的安全区,能够提高接口密度,无需增加硬件开销、降低策略制订成本、限制未授权用户接入与攻击、简化VPN管理;通过图形Web UI、CLI或NetScreen-Security Manager集中管理系统进行管理;基于策略的管理,用于进行集中的端到端生命周期管理;.二、技术规格Netscreen-25或Netscreen-50都有两种不同的许可选项(Advanced/Baseline),提供不同级别的功能和容量。

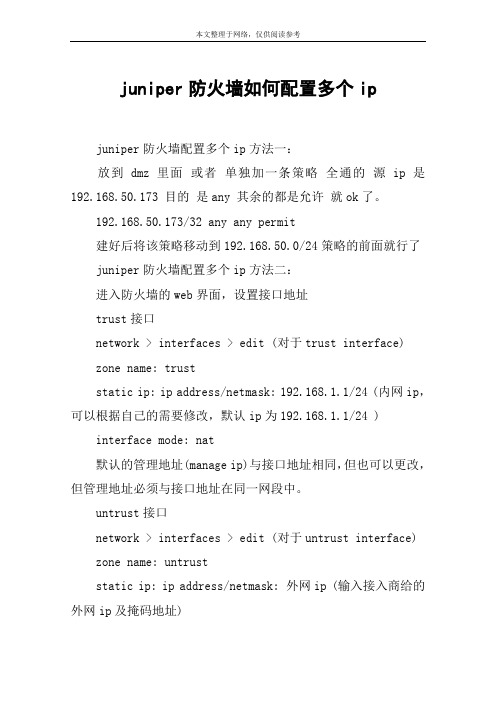

juniper防火墙如何配置多个ipjuniper防火墙配置多个ip方法一:放到dmz里面或者单独加一条策略全通的源ip是192.168.50.173 目的是any 其余的都是允许就ok了。

192.168.50.173/32 any any permit建好后将该策略移动到192.168.50.0/24策略的前面就行了juniper防火墙配置多个ip方法二:进入防火墙的web界面,设置接口地址trust接口network > interfaces > edit (对于trust interface)zone name: truststatic ip: ip address/netmask: 192.168.1.1/24 (内网ip,可以根据自己的需要修改,默认ip为192.168.1.1/24 ) interface mode: nat默认的管理地址(manage ip)与接口地址相同,但也可以更改,但管理地址必须与接口地址在同一网段中。

untrust接口network > interfaces > edit (对于untrust interface) zone name: untruststatic ip: ip address/netmask: 外网ip (输入接入商给的外网ip及掩码地址)interface mode: route设置路由只有对于使用固定ip地址线路接入方式,才需要设置默认路由。

其他两种接入方式,防火墙会自动添加默认路由的。

network > routing > destination选择trust-vr,newip address/netmask: 0.0.0.0/0.0.0.0选择gageway,interface选择untrust接口,gateway ip address填写接入商提供的网关ip。

设置策略部分低端的防火墙中默认有一条from trust to untrust,原地址为any,目标地址为any,服务为any的允许策略。

Juniper路由器配置命令介绍Juniper路由器配置命令介绍目录1、简介2、配置基础命令2.1 进入操作模式2.2 配置系统参数2.3 设置管理接口2.4 配置路由表3、高级配置命令3.1 OSPF配置3.2 BGP配置3.3 VRF配置3.4 MPLS配置4、安全配置命令4.1 配置防火墙4.2 配置安全策略4.3 配置VPN4.4 配置ACL5、故障排查命令5.1 显示命令5.2 路由故障排查5.3 硬件故障排查5.4 访问控制故障排查6、性能优化命令6.1 接口配置6.2 QoS配置6.3 缓存配置6.4 动态路由配置1、简介Juniper路由器是一种支持多种网络协议的高性能路由器。

本文档介绍了Juniper路由器的配置命令,并根据功能分类进行了细化。

2、配置基础命令2.1 进入操作模式- login:登录路由器- cli:进入命令行操作模式- configure:进入配置操作模式2.2 配置系统参数- set system hostname <hostname>:设置路由器主机名- set system domn-name <domn-name>:设置路由器域名- set system time-zone <time-zone>:设置时区- set system name-server <ip-address>:设置DNS服务器2.3 设置管理接口- set interfaces <interface> unit <unit> family inet address <ip-address/mask>:配置管理接口的IP地质- set interfaces <interface> unit <unit> family inet address dhcp:使用DHCP分配管理接口的IP地质2.4 配置路由表- set routing-options static route <destination> next-hop <next-hop>:配置静态路由- set routing-options router-id <id>:配置路由器ID- set protocols ospf area <area> interface <interface>:配置接口与OSPF区域的关联3、高级配置命令3.1 OSPF配置- set protocols ospf area <area> interface <interface>:配置接口与OSPF区域的关联- show ospf neighbor:显示OSPF邻居信息- show ospf route:显示OSPF路由表3.2 BGP配置- set protocols bgp group <group-name> neighbor<neighbor-address>:配置BGP邻居- set protocols bgp group <group-name> family <family>:配置BGP邻居的地质族- show bgp neighbor:显示BGP邻居信息- show bgp summary:显示BGP邻居摘要信息3.3 VRF配置- set routing-instances <instance-name> interface<interface>:配置接口与VRF的关联- set routing-instances <instance-name> routing-options static route <destination> next-hop <next-hop>:配置静态路由3.4 MPLS配置- set protocols mpls interface <interface>:启用接口的MPLS功能- set protocols mpls label-switched-path <LSP-name> to <destination-address> : 配置LSP的路径4、安全配置命令4.1 配置防火墙- set security policies from-zone <from-zone> to-zone <to-zone> policy <policy-name> match <match-conditions> then permit/deny:配置安全策略4.2 配置安全策略- set security zones security-zone <zone-name> address-book address <address-name> <ip-address>:配置地质对象- set security zones security-zone <zone-name> host-inbound-traffic system-services <services>:配置允许进入防火墙的服务4.3 配置VPN- set security ike proposal <proposal-name> authentication-method <method>:配置IKE提议- set security ike gateway <gateway-name> ike-policy <policy-name>:配置IKE网关- set security ipsec vpn <vpn-name> bind-interface<interface>:绑定VPN到接口4.4 配置ACL- set firewall family inet filter <filter-name> term <term-name> from protocol <protocol>:配置ACL规则- set firewall family inet filter <filter-name> term <term-name> then accept/discard:配置ACL规则动作5、故障排查命令5.1 显示命令- show interfaces <interface> detl:显示接口详细信息- show route <destination> : 显示路由信息- show chassis hardware:显示硬件信息5.2 路由故障排查- show bgp summary:显示BGP邻居摘要信息- show ospf neighbor:显示OSPF邻居信息- show route protocol <protocol>:显示指定协议的路由5.3 硬件故障排查- show chassis hardware:显示硬件信息- show log messages:显示系统日志消息- request support information:收集支持信息文件5.4 访问控制故障排查- show security policies from-zone <from-zone> to-zone <to-zone> policy <policy-name>:显示安全策略信息- show security zones interfaces:显示接口与安全域的关联信息6、性能优化命令6.1 接口配置- set interfaces <interface> mtu <mtu-size>:设置接口MTU大小- set interfaces <interface> description <description>:设置接口描述6.2 QoS配置- set class-of-service interfaces <interface> unit<unit> scheduler-map <map-name>:为接口配置调度器映射- set class-of-service scheduler-maps <map-name> forwarding-class <forwarding-class> scheduler <scheduler-name>:配置调度器映射6.3 缓存配置- set forwarding-options cache hit-cache-size <size>:设置缓存大小- set forwarding-options cache timeout <timeout-value>:设置缓存超时时间6.4 动态路由配置- set protocols ospf area <area> interface <interface> passive:将接口设置为OSPF被动接口- set routing-instances <instance-name> interface <interface> passive:将接口设置为VRF被动接口附件:无法律名词及注释:无。

Juniper路由器配置详解第一章:Juniper路由器概述Juniper Networks是全球知名的网络设备供应商之一,其路由器产品以高性能和可靠性而闻名。

本章将介绍Juniper路由器的基本概念和架构。

首先将介绍Junos操作系统,然后探讨Juniper路由器的不同系列和型号。

第二章:Juniper路由器接口配置Juniper路由器的接口配置非常重要,它决定了如何连接路由器以及与其他设备进行通信。

本章将详细讨论接口类型、接口配置命令以及不同接口的特性和用途。

第三章:基本路由配置路由是网络中数据包传输的基础,对于Juniper路由器的配置来说非常重要。

本章将介绍如何配置静态路由和动态路由,包括OSPF和BGP等常用路由协议。

第四章:高级路由配置高级路由配置允许更复杂的路由策略和动态路由选择。

本章将讨论路由策略配置和路由过滤列表等高级路由功能,以及如何实现路由红istribution和路由聚合。

第五章:安全配置网络安全对于任何企业来说都是至关重要的。

本章将介绍如何配置Juniper路由器的安全功能,包括防火墙、虚拟私有网络(VPN)和安全策略等。

我们还将谈及如何使用Juniper安全套件提供的高级保护机制来保护网络。

第六章:QoS配置服务质量(QoS)是保证网络性能的重要因素之一。

本章将详细讨论如何使用Juniper路由器的QoS功能来管理带宽、优化流量和提供最佳用户体验。

第七章:管理配置管理配置是确保Juniper路由器正常运行的关键。

本章将讨论如何配置远程访问、系统日志和故障排除等管理功能。

我们还将介绍如何使用Junos Space网络管理平台来实现集中化管理和配置。

第八章:高可用性配置高可用性是企业网络的重要要求之一。

本章将介绍如何配置Juniper路由器的高可用性功能,包括冗余路由器、Virtual Chassis和Link Aggregation等。

我们还将讨论如何实现网络故障恢复和负载均衡。

juniper路由器配置juniper路由器配置一.路由器网络服务安全配置:默认情况下,系统启动了许多无用服务,这些服务在占用系统资源的同时也造成一定的安全隐患,应该在尽可能的情况下停止或限制这些服务1. SNMP服务使用如下命令来停止SNMP服务:setsystemprocessessnmpdisable使用如下命令来设置SNMP通讯字符串:setsnmpcommunitymysnmpauthorizationread-only使用如下命令来在接口上设备SNMP通讯字符串:setsnmpinterfacefxp0communitymysnmp使用如下命令来在接口上禁止SNMP服务trap:setinterfacesfxp0unit0trapsdisable使用如下命令来限制SNMP的访问客户端:setsnmpcommunitymysnmpclients192.168.0.0/24 setsnmpcommunitymysnmpclients0.0.0.0/0restrict上述命令只允许192.168.0.0/24网段访问路由器的SNMP服务2.停止接口广播转发:广播转发容易造成smurf攻击,因此应该使用如下命令停止:setsystemno-redirects接口级别停止广播转发使用如下命令:setinterfacesfxp0unit0familyinetno-redirects3.停止dhcp-relay服务,dhcp-relay服务用于在不同网段使用同一个dhcp 服务器,如果没有使用,则应该使用如下命令停止:setsystemdhcp-relaydisable4.禁止IGMP服务,IGMP服务如果在没有使用的情况下应该使用如下命令禁止:setprotocolsigmpinterfacealldisable5.禁止PIM服务(?),PIM服务如果在没有使用的情况下应该使用如下命令禁止:setprotocolspimdisable6.禁止SAP服务(?),SAP服务如果在没有使用的情况下应该使用如下命令禁止:setprotocolssapdisable7.禁止IPSourceRouting源路由setchassisno-source-route二.路由器登录控制:1.设置系统登录Banner:setsystemloginmessageWarning:ifyouNOTauthorizedtoacce ssthissystem,dis connectNOW!2.设置登录超时时间:默认情况下,系统登录没有登录超时时间限制,应该将登录超时时间设置为15分钟:setcliidle-timeout153.建议采取用户权限分级管理策略setsystemloginclasstier1idle-timeout15setsystemloginclasstier1permissions[configureinterfacenetw orkroutings nmpsystemtraceviewfirewall]setsystemloginclasstier2idle-timeout15setsystemloginclasstier2permissionsallsetsystemloginuseradminfull-nameAdministrator setsystemloginuseradminuid2000setsystemloginuseradminclasstier2 setsystemloginuseradminauthenticationencrypted-password setsystemloginusertier1uid2001setsystemloginusertier1classtier1setsystemloginusertier2uid2002setsystemloginusertier2classtier24. 限制系统ssh、telnet服务连接数量:以下配置将ssh,telnet连接最大数量限制为10个,并且每分钟最多有5个可以连接:setsystemservicessshconnection-limit10rate-limit5 setsystemservicestelnetconnection-limit10rate-limit5 以下特性JUNOS5.0以上支持:setsystemservicesroot-logindeny(禁止root远程登陆)setsystemservicesprotocol-versionv2(使用sshv2)三.配置系统日志服务:1.设置系统kernel级警告发到console上setsystemsyslogconsolekernelwarning2.配置登录系统日志到单独的auth.log文件中setsystemsyslogfileauth.logauthorizationinfo3.配置系统配置更改日志到单独的change.log文件中setsystemsyslogfilechange.logchange-loginfo4.配置系统所有日志到日志服务器setsystemsysloghostx.x.x.x.anyinfo四.路由策略安全1.配置以下保留地址的黑洞路由setrouting-optionsoptionsno-resolvesetrouting-optionsoptionssyslogleveldebugsetrouting-optionsstaticroute0.0.0.0/8discardsetrouting-optionsstaticroute10.0.0.0/8discardsetrouting-optionsstaticroute20.20.20.0/24discardsetrouting-optionsstaticroute127.0.0.0/8discardsetrouting-optionsstaticroute169.254.0.0/16discardsetrouting-optionsstaticroute172.16.0.0/12discardsetrouting-optionsstaticroute192.0.2.0/24discardsetrouting-optionsstaticroute192.168.0.0/16discardsetrouting-optionsstaticroute204.152.64.0/23discardsetrouting-optionsstaticroute224.0.0.0/4discard2.设置strict模式的unicastRPFsetinterfacesso-0/0/0unit0familyinetrpf-check3.设置相应prefix-list,禁止保留地址访问setpolicy-optionsprefix-listreserved0.0.0.0/8setpolicy-optionsprefix-listreserved10.0.0.0/8setpolicy-optionsprefix-listreserved20.20.20.0/24setpolicy-optionsprefix-listreserved127.0.0.0/8setpolicy-optionsprefix-listreserved169.254.0.0/16setpolicy-optionsprefix-listreserved172.16.0.0/12setpolicy-optionsprefix-listreserved192.0.2.0/24setpolicy-optionsprefix-listreserved204.152.64.0/23setpolicy-optionsprefix-listreserved224.0.0.0/4 setfirewallfilterinbound-filterterm1fromprefix-listreserved setfirewallfilterinbound-filterterm1thencountspoof-inbound-reserved setfirewallfilterinbound-filterterm1thendiscard setinterfacesge-0/0/0unit0familyinetfilterinputinbound-filter五. Firewall-Policy设置Firewall-Policy可以限制进入及流量主机数据包的来源、目标地址、协议、端口号、流量等,应用Firewall-Policy可以实现类似于防火墙的性能,但一般不建议在骨干路由器上使用,以下是Firewall-Policy的使用方法:1.创建Firewall-Policy:setfirewallfilterlocal-sectermsec-in1fromdestination-porttelnet setfirewallfilterlocal-sectermsec-in1fromdestination-address172.16.0.1/32setfirewallfilterlocal-sectermsec-in1fromsource-address192.168.0.0/24 setfirewallfilterlocal-sectermsec-in1thenacceptsetfirewallfilterlocal-sectermsec-in2fromdestination-porttelnet setfirewallfilterlocal-sectermsec-in2fromdestination-address172.16.0.1/32setfirewallfilterlocal-sectermsec-in2thendiscardsetfirewallfilterlocal-sectermsec-in3fromsetfirewallfilterlocal-sectermsec-in1thenaccept2.应用到路由器的端口上:setinterfacesfxp0unit0familyinetfilterinputlocal-sec以上例子不允许除192.168.0.0/24网段外所有地址telnet访问172.16.0.1,但允许其它任何包通过。

(完整版)juniper策略路由做法Juniper策略路由做法环境:网关在交换机上,接口连接服务器,接口配置为2层接口。

要求特定的地址发出的包走特定的链路。

实现方法有两个,juniper技术工程师张强给的方案是在2层上做转发,小波哥的方案是把三层转发应用到vlan下。

张强:set interfaces xe-0/1/3 unit 0 family inet address 117.143.111.254/30 出口地址set interfaces vlan unit 3508 family inet address 115.239.254.49/28 PBL vlan地址set interfaces ge-0/0/5 unit 0 family ethernet-switching port-mode trunkset interfaces ge-0/0/5 unit 0 family ethernet-switching vlan members 2set interfaces ge-0/0/5 unit 0 family ethernet-switching vlan members 3508 下联接口配置set firewall family ethernet-switching filter fil term 1 from source-address 115.239.254.48/28 创建2层数据流匹配set firewall family ethernet-switching filter fil term 1 then interface xe-0/1/3.0 创建2层数据流动作set interfaces ge-0/0/1 unit 0 family ethernet-switching filter input 策略应用到接口这个方案在接口入方向匹配数据包,直接从接口扔出去。

Juniper SSG5-Serial ScreenOS 6.0Hillstone SG-6000-G2120 StoneOS 4.5Hillstone与Juniper之site-to-site VPN(路由模式)一、配置Hillstone1、登入hillstone配置界面,选择对象-地址薄后,选择右边新建按钮2、在新建弹出窗口中配置本地地址段,如下所示,按确认退出。

对端192.168.2.0同样操作。

3、配置完成后如下图所示4、对防火墙接口进行初始配置,IP地址以及区域如下图所示5、在配置界面选择防火墙-NAT-源NAT,选择右边新建按钮-选择新建基本配置6、在新建源NAT配置中,按如下配置,按确认退出7、选择防火墙-策略,选择右边新建按钮,用来添加内网去外网通讯的策略8、策略的配置如下图,源地址为本内网地址,去往外网任何地址所有的服务全部允许通过,按确认退出。

9、选择网络-路由-目的路由,点击右边的新建按钮添加一条出公网的默认路由,配置情况如下10、选择VPN-IPSec,在右边我们分别点击P1提议与P2提议,此操作用来新建VPN 2次协商分别使用的认证与加密方式11、P1与P2提议的配置如下12、选择VPN-Ipsec VPN在右边的Ipsec VPN选项卡中我们选择IKE VPN列表下的新建按钮13、相关配置如下图所示,其中预共享密钥提议1需要与对端一致,按确认后退出。

16、在网络接口中新建一个tunnel1的接口,如下所示配置,把隧道绑定添加进来17、在网络-路由-目的路由中,添加一条去往2.0的路由走tunnel118、选择防火墙-策略田间trust-to-trust的策略,配置如下图19、至此hillstone的配置完毕二、配置Juniper1、登入到Juniper配置界面,在network-interface-list界面下,新建一个tunnel口(tunnel口绑定到内口还是外口好像没什么影响)以及对e0/0和e0/1口进行初始配置。

防火墙作为网络的第一道关卡,哪些流量运行通过防火墙,哪些访问需要阻挡,这大多都需要通过防火墙的策略来设置,因此防火墙的功能及安全程度很大程度上取决于防火墙的策略设置。

先上图,在Policy > Policies 界面

点击查看大图

这是Juniper防火墙策略的总览,看界面上的功能可以知道,可以新建策略,编辑策略,复制策略,删除策略,禁用启用策略。

还能移动策略顺序,截图没截到,在最右边。

Juniper防火墙策略的执行顺序和ISA是一样的,从上到下执行,所以策略设置的时候要先弄清楚逻辑关系。

新建策略

选择源地址及目的地址所在zone,点击右上角的“new”可以新建一条策略。

点击查看大图

上图标出了Juniper防火墙策略的四个基本策略:

Source Address 源地址:可以使用预定义的地址,也可以手动输入Destination Address 目的地址

Service 服务

Action 动作:运行通过还是禁止通过,或者通过tunnel走VPN

另外还有一些其他选项设置:

Session-limit :限制这条策略的session数,在低版本的Juniper防火墙上是没有的Logging :记录日志

Modify matching bidirectional VPN policy :建立vpn通道的同时反向建立一条策略。

下面再看看高级设置里的一些设置:

点击查看大图

NAT :可以设置源地址及目的地址的转换

Authentication :认证选项

点击查看大图

Traffic Shaping :流量控制选项,可以设置这条策略的保证带宽,最大带宽

Counting :流量统计,可以查看该策略的流量状况

Schedule:设置该策略的生效时间。

Juniper防火墙的策略先写到这里,看过之后大致就可以了解如何设置Juniper防火墙的策略,关键还是如何设置防火墙的策略达到自己的要求,如果有兴趣可以参考一下以前的一篇文章[通过juniper netscreen防火墙禁qq和msn]。