标准访问控制列表配置

- 格式:doc

- 大小:62.00 KB

- 文档页数:5

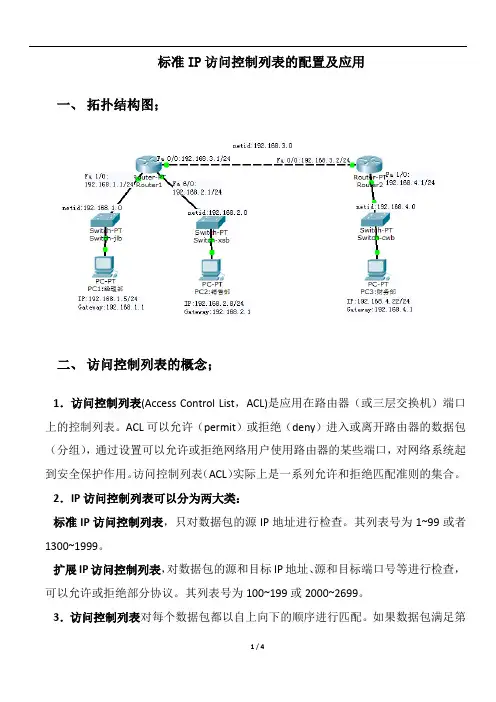

标准IP访问控制列表的配置及应用一、拓扑结构图;二、访问控制列表的概念;1.访问控制列表(Access Control List,ACL)是应用在路由器(或三层交换机)端口上的控制列表。

ACL可以允许(permit)或拒绝(deny)进入或离开路由器的数据包(分组),通过设置可以允许或拒绝网络用户使用路由器的某些端口,对网络系统起到安全保护作用。

访问控制列表(ACL)实际上是一系列允许和拒绝匹配准则的集合。

2.IP访问控制列表可以分为两大类:标准IP访问控制列表,只对数据包的源IP地址进行检查。

其列表号为1~99或者1300~1999。

扩展IP访问控制列表,对数据包的源和目标IP地址、源和目标端口号等进行检查,可以允许或拒绝部分协议。

其列表号为100~199或2000~2699。

3.访问控制列表对每个数据包都以自上向下的顺序进行匹配。

如果数据包满足第一个匹配条件,那么路由器就按照该条语句所规定的动作决定是拒绝还是允许;如果数据包不满足第一个匹配条件,则继续检测列表的下一条语句,以此类推。

数据包在访问控制列表中一旦出现了匹配,那么相应的操作就会被执行,并且对此数据包的检测到此为止。

后面的语句不可能推翻前面的语句,因此访问控制列表的过滤规则的放置顺序是很讲究的,不同的放置顺序会带来不同的效果。

三、技术原理;假设某公司的经理部,销售部和财务部分别属于不同的网段,出于安全考虑,公司要求经理部的网络可以访问财务部,而销售部无法访问财务部的网络,其他网络之间都可以实现互访。

访问控制列表一般是布局于需要保护的网络与其他网络联接的路由器中,即为距离被保护网络最接近的路由器上。

配置标准IP访问控制列表:1.定义标准IP访问控制列表;Router (config)#access-list access-list-number deny/permit source-address source-wildcard/*source-wildcard为数据包源地址的通配符掩码。

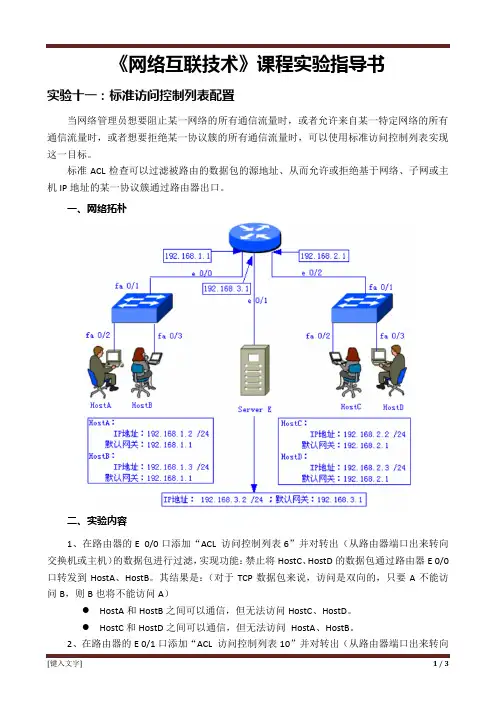

《网络互联技术》课程实验指导书实验十一:标准访问控制列表配置当网络管理员想要阻止某一网络的所有通信流量时,或者允许来自某一特定网络的所有通信流量时,或者想要拒绝某一协议簇的所有通信流量时,可以使用标准访问控制列表实现这一目标。

标准ACL检查可以过滤被路由的数据包的源地址、从而允许或拒绝基于网络、子网或主机IP地址的某一协议簇通过路由器出口。

一、网络拓朴二、实验内容1、在路由器的E 0/0口添加“ACL 访问控制列表6”并对转出(从路由器端口出来转向交换机或主机)的数据包进行过滤,实现功能:禁止将HostC、HostD的数据包通过路由器E 0/0 口转发到HostA、HostB。

其结果是:(对于TCP数据包来说,访问是双向的,只要A不能访问B,则B也将不能访问A)●HostA和HostB之间可以通信,但无法访问HostC、HostD。

●HostC和HostD之间可以通信,但无法访问HostA、HostB。

2、在路由器的E 0/1口添加“ACL 访问控制列表10”并对转出(从路由器端口出来转向交换机或主机)的数据包进行过滤,实现功能:禁止HostA、HostC访问Server E服务器。

由于标准ACL访问控制列表只能根据数据包的源地址来过滤通信流量,因此,应该将ACL 访问控制列表放置离目标地址最近的地方。

三、实验目的1、掌握标准访问控制列表的原理2、掌握标准访问控制列表的配置四、实验设备1、一台台思科(Cisco)3620路由器2、两台思科(Cisco)2950二层交换机3、思科(Cisco)专用控制端口连接电缆4、四台安装有windows 98/xp/2000操作系统的主机5、一台提供WWW服务的WEB服务器6、若干直通网线与交叉网线五、实验过程(需要将相关命令写入实验报告)1、根据上述图示进行交换机、路由器、主机的连接2、设置主机的IP地址、子网掩码和默认网关3、配置路由器接口Router> enableRouter# configure terminalRouter(config)# interface ethernet 0/0Router(config-if)# ip address 192.168.1.1 255.255.255.0Router(config-if)# no shutdownRouter(config-if)# exitRouter(config)# interface ethernet 0/1Router(config-if)# ip address 192.168.3.1 255.255.255.0Router(config-if)# no shutdownRouter(config-if)# exitRouter(config)# interface ethernet 0/2Router(config-if)# ip address 192.168.2.1 255.255.255.0Router(config-if)# no shutdownRouter(config-if)#exit4、配置访问控制列表6并将之添加到Ethernet 0/0接口的out方向上Router(config)# access-list 6 deny 192.168.2.0 0.0.0.255Router(config)# access-list 6 permit anyRouter(config)# interface ethernet 0/0Router(config-if)# ip access-group 6 outRouter(config-if)# exit5、配置访问控制列表10并将之添加到Ethernet 0/1接口的out方向上Router(config)# access-list 10 deny host 192.168.1.2Router(config)# access-list 10 deny host 192.168.2.2Router(config)# access-list 10 permit anyRouter(config)# interface ethernet 0/1Router(config-if)# ip access-group 10 outRouter(config-if)# exit6、查看设置的访问控制列表信息Router# show access-lists7、查看e 0/0 接口上设置的访问控制列表信息Router# show ip interface e 0/08、查看e 0/1 接口上设置的访问控制列表信息Router# show ip interface e 0/1六、思考问题1、请简述标准访问控制列表与扩展访问控制列表有何区别?2、请简述设置标准访问控制列表的操作过程。

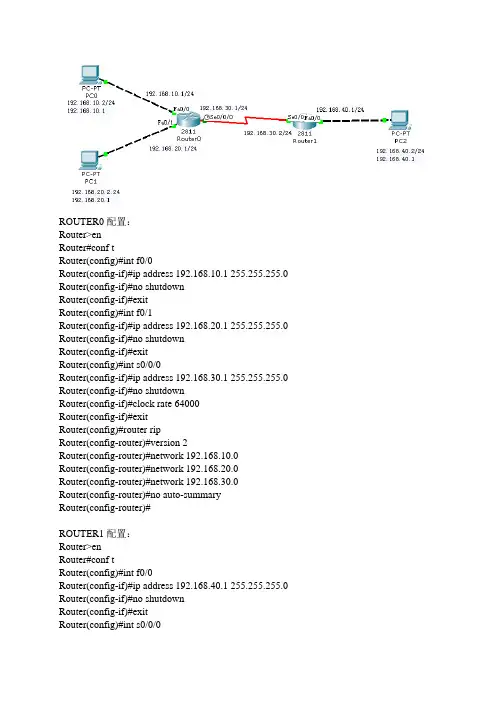

ROUTER0配置:Router>enRouter#conf tRouter(config)#int f0/0Router(config-if)#ip address 192.168.10.1 255.255.255.0 Router(config-if)#no shutdownRouter(config-if)#exitRouter(config)#int f0/1Router(config-if)#ip address 192.168.20.1 255.255.255.0 Router(config-if)#no shutdownRouter(config-if)#exitRouter(config)#int s0/0/0Router(config-if)#ip address 192.168.30.1 255.255.255.0 Router(config-if)#no shutdownRouter(config-if)#clock rate 64000Router(config-if)#exitRouter(config)#router ripRouter(config-router)#version 2Router(config-router)#network 192.168.10.0Router(config-router)#network 192.168.20.0Router(config-router)#network 192.168.30.0Router(config-router)#no auto-summaryRouter(config-router)#ROUTER1配置:Router>enRouter#conf tRouter(config)#int f0/0Router(config-if)#ip address 192.168.40.1 255.255.255.0 Router(config-if)#no shutdownRouter(config-if)#exitRouter(config)#int s0/0/0Router(config-if)#ip address 192.168.30.2 255.255.255.0Router(config-if)#no shutdownRouter(config-if)#exitRouter(config)#route ripRouter(config-router)#version 2Router(config-router)#network 192.168.30.0Router(config-router)#network 192.168.40.0Router(config-router)#no auto-summaryRouter(config-router)#exitRouter(config)#ip access-list standard aa //关于配置标准IP 访问控制列表,采用命名的标准ACL(命名为aa)Router(config-std-nacl)#permit 192.168.10.0 0.0.0.255 //允许来自198.162.10.0 网段的流量通过Router(config-std-nacl)#deny 192.168.20.0 0.0.0.255 //拒绝来自198.162.20.0 网段的流量通过Router(config-std-nacl)#exitRouter(config)#int f0/0Router(config-if)#ip access-group aa out //在接口下访问控制列表出栈流量调用interface fa 0/0Router(config-if)#end测试:。

ACL(访问控制列表)一、基本:1、基本ACL表2、扩展ACL表3、基于时间的ACL表4、动态ACL表二、ACL工作过程1、自上而下处理1)、如果有一个匹配的ACL,后面的ACL表不再检查2)、如果所有的ACL都不匹配,禁止所有的操作(隐含)特例,创建一个空的ACL表,然后应用这个空的ACL表,产生禁止所有的操作。

3)、后添加的ACL表,放在尾部4)、ALC表放置的原则:如果是基本ACL表,尽量放在目的端,如果是扩展ACL表,尽量放在源端5)、语句的位置:一般具体ACL表放在模糊的ACL表前6)、3P原则:每一个协议每一个接口每一个方向只有一个ACL表。

(多个ACL表会引起干扰)7)、应用ACL的方向,入站和出站,应用在接口上三、基本ACL表(不具体)1、定义命令:access-list <</span>编号> permit/denny 源IP地址 [子网掩码反码]应用命令:ip access-group <</span>编号> in/out 查看命令:sh access-lists1)、编号:1-99和1300-19992)、可以控制一台计算机或控制一段网络3)、host:表示一台计算机4)、any:表示任何计算机四、ACL配置步骤:1、定义ACL表2、应用ACL表五、路由器在默认的情况下,对所有数据都是开放,而防火墙在默认情况下,对所有数据都禁止。

六:判断是流入还是流出,看路由器的数据流向七:注意:如果在写禁止,小心默认禁止所有1.控制一台计算机(禁止)Access-list 1 deny 172.16.2.100Access-list 1 permit anyInterface f0/0Ip access-group 1 out (应用到端口)2、控制一段网络(禁止)Access-list 1 deny 172.16.2.0 0.0.0.255Access-list 1 permit anyInterface f0/0Ip access-group 1 out(应用到端口)3、控制一台计算机(允许)Access-list 1 permit 172.16.1.1004、控制一个网段(允许)Access-list 1 permit 172.16.1.0 0.0.0.255telnet服务配置:1)、使能密码2)、登录密码控制telnet服务应用端口命令:access-class <</span>编号> in/out 实例:只允许172.16.1.100能够使用telnet服务access-list 1 permit 172.16.1.100 Line vty 0 4Access-class 1 in实例:。

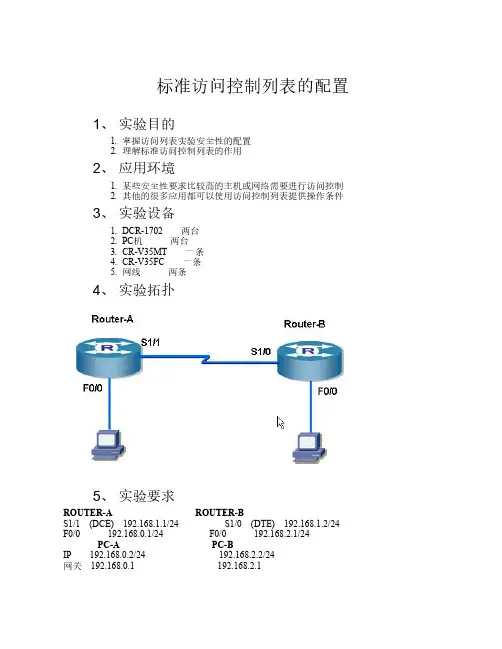

实验七标准IP访问控制列表配置实验七标准IP访问控制列表配置⼀、实验⽬的1.理解标准IP访问控制列表的原理及功能。

2.掌握编号的标准IP访问控制列表的配置⽅法。

⼆、实验环境R2600(2台)、主机(3台)、交叉线(3条)、DCE线(1条)。

三、实验背景你是公司的⽹络管理员,公司的经理部、财务部和销售部分属于不同的3个⽹段,三部门之间⽤路由器进⾏信息传递,为了安全起见,公司领导要求销售部不能对财务部进⾏访问,但经理部可以对财务部进⾏访问PC1代表经理部的主机,PC2代表销售部的主机,PC3代表财务部的主机。

四、技术原理ACLs的全称为接⼊控制列表;也称为访问列表,俗称为防⽕墙,在有的⽂档中还称之为包过滤。

ACLs通过定义⼀些规则对⽹络设备接⼝上的数据报⽂进⾏控制:允许通过或丢弃,从⽽提⾼⽹络可管理性和安全性。

IP ACLs分为两种:标准IP访问列表和扩展IP访问列表,标号范围分别为1~99、100~199。

标准IP访问列表可以根据数据包的源IP地址定义规则,进⾏数据包的过滤。

扩展IP访问列表可以数据包的源IP、⽬的IP、源端⼝、⽬的端⼝、协议来定义规则,进⾏数据包的过滤。

IP ACL基于接⼝进⾏规则的应⽤,分为:⼊栈应⽤和出栈应⽤。

五、实验步骤1、新建拓扑图2、路由器R1、R2之间通过V.35线缆通过串⼝连接,DCE端连接在R1上,配置其时钟频率64000;主机与路由器通过交叉线连接。

3、配置路由器接⼝IP地址。

4、在路由器R1、R2上配置静态路由协议或动态路由协议,让三台PC能互相ping通,因为只有在互通的前提下才能涉及到访问控制列表。

5、在R1上配置编号的IP标准访问列表。

6、将标准IP访问控制列表应⽤到接⼝上。

7、验证主机之间的互通性。

六、实验过程中需要的相关知识点1、进⼊指定的接⼝配置模式配置每个接⼝,⾸先必须进⼊这个接⼝的配置模式模式,⾸先进⼊全局配置模式,然后输⼊进⼊指定接⼝配置模式,命令格式如下例如:进⼊快速以太⽹⼝的第0个端⼝,步骤是:Router#config terminalRouter(config)#interface FastEthernet 1/02、配置IP地址除了NULL接⼝,每个接⼝都有其IP地址,IP地址的配置是使⽤接⼝必须考虑的,命令如下:Router#config terminalRouter(config)#interface FastEthernet 1/0Router(config-if)#ip address 192.168.1.1 255.255.255.03、关闭和重启接⼝在需要的时候,接⼝必须被关闭,⽐如在接⼝上更换电缆,然后再重新启动接⼝。

ACL标准访问控制列表本实现目的是pc0能够访问pc2,但pc1不能访问pc2.Pc0:172.16.1.2255.255.255.0172.16.1.1Pc1:172.16.2.2255.255.255.0172.16.2.1Pc2172.16.4.2255.255.255.0172.16.4.1第一步:配置各端口IP地址。

对路由器R0进行配置:Router>enableRouter#config terminalEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R0R0(config)#interface fa 0/0R0(config-if)#ip address 172.16.1.1 255.255.255.0R0(config-if)#no shutdown%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR0(config-if)#exitR0(config)#interface fa 1/0R0(config-if)#ip address 172.16.2.1 255.255.255.0R0(config-if)#no shutdown%LINK-5-CHANGED: Interface FastEthernet1/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet1/0, changed state to upR0(config-if)#exitR0(config)#interface serial 2/0R0(config-if)#ip address 172.16.3.1 255.255.255.0R0(config-if)#no shutdown%LINK-5-CHANGED: Interface Serial2/0, changed state to downR0(config-if)#clock rate 64000R0(config-if)#endR0#%SYS-5-CONFIG_I: Configured from console by consoleR0#对路由器R1进行配置:Router>enableRouter#config terminalEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R1R1(config)#interface serial 2/0R1(config-if)#ip address 172.16.3.2 255.255.255.0R1(config-if)#no shutdown%LINK-5-CHANGED: Interface Serial2/0, changed state to upR1(config-if)#interface fa0/0%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial2/0, changed state to upR1(config-if)#exitR1(config)#interface fa0/0R1(config-if)#ip address 172.16.4.1 255.255.255.0R1(config-if)#no shutdown%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR1(config-if)#endR1#%SYS-5-CONFIG_I: Configured from console by consoleR1#第二步:路由表配置在R0上配置静态路由R0#config terminalEnter configuration commands, one per line. End with CNTL/Z.R0(config)#ip route 172.16.4.0 255.255.255.0 172.16.3.2R0(config)#endR0#%SYS-5-CONFIG_I: Configured from console by consoleR0#在R1上配置缺省路由:R1(config)#ip route 0.0.0.0 0.0.0.0 172.16.3.1R1(config)#endR1#%SYS-5-CONFIG_I: Configured from console by consoleR1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 172.16.3.1 to network 0.0.0.0172.16.0.0/24 is subnetted, 2 subnetsC 172.16.3.0 is directly connected, Serial2/0C 172.16.4.0 is directly connected, FastEthernet0/0S* 0.0.0.0/0 [1/0] via 172.16.3.1R1#在PC0上进行测试:Packet Tracer PC Command Line 1.0PC>ping 172.16.4.2Pinging 172.16.4.2 with 32 bytes of data:Request timed out.Reply from 172.16.4.2: bytes=32 time=94ms TTL=126Reply from 172.16.4.2: bytes=32 time=94ms TTL=126Reply from 172.16.4.2: bytes=32 time=93ms TTL=126Ping statistics for 172.16.4.2:Packets: Sent = 4, Received = 3, Lost = 1 (25% loss),Approximate round trip times in milli-seconds:Minimum = 93ms, Maximum = 94ms, Average = 93msPC>发现是通的在PC1上进行测试:Packet Tracer PC Command Line 1.0PC>ping 172.16.4.2Pinging 172.16.4.2 with 32 bytes of data:Reply from 172.16.4.2: bytes=32 time=125ms TTL=126Reply from 172.16.4.2: bytes=32 time=94ms TTL=126Reply from 172.16.4.2: bytes=32 time=93ms TTL=126Reply from 172.16.4.2: bytes=32 time=78ms TTL=126Ping statistics for 172.16.4.2:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 78ms, Maximum = 125ms, Average = 97msPC>发现也是通的。

标准访问控制列表实验访问控制列表有两种:一种是标准的访问控制列表,另一种是扩展的访问控制列表。

访问控制列表(ACL)是应用在路由器接口的指令列表。

这些指令列表用来告诉路由器哪能些数据包可以收、哪能数据包需要拒绝。

至于数据包是被接收还是拒绝,可以由类似于源地址、目的地址、端口号等的特定指示条件来决定。

访问控制列表的应用:1、允许、拒绝数据包通过路由器2、允许、拒绝Telnet会话的建立3、没有设置访问列表时,所有的数据包都会在网络上传输4、基于数据包检测的特殊数据通讯应用标准访问控制列表应注意以下几点:1、检查源地址2、通常允许、拒绝的是完整的协议标准访问列表和扩展访问列表相比,标准的比扩展的简单。

下面我们来做一个关于标准访问控制列表的实验。

经过在路由上配置访问控制命令后,阻止R3 ping R2和R1,但是R3能ping通R4的端口s1/1和s1/2.实验的拓扑连接图如下:Router1 s1/2 <----> ip 192.168.1.2Router2 s1/2 <----> ip 192.168.2.2Router3 s1/2 <----> ip 192.168.3.2Router4 s1/1 <----> ip 192.168.1.1Router4 s1/2 <----> ip 192.168.2.1Router4 s1/3 <----> ip 192.168.3.1用到的模拟器版本为标准路由模拟器标准访问控制列表配置时候很简单,要用的设备也很简单,四台路由器,下面我们开始来做实验,第一步基本配置首先这是在路由器R4中的配置Route>enRoute#conf tRoute(config)#host R4R4(config)#int s1/1R4(config-if)#ip addr 192.168.1.1 255.255.255.0R4(config-if)#no shutR4(config-if)#exitR4(config)#int s1/2R4(config-if)#ip addr 192.168.2.1 255.255.255.0R4(config-if)#no shutR4(config-if)#exitR4(config)#int s1/3R4(config-if)#ip addr 192.168.3.1 255.255.255.0R4(config-if)#no shutR4(config-if)#exitR4(config)#router ripR4(config)#network 192.168.1.0R4(config)#network 192.168.2.0R4(config)#network 192.168.3.0R4(config)#exitR4#show ip route接下来配置R1,R2,R3,配置ip和启动RIP路由,配置如下:R1的IP是192.168.1.2R1(config)#router ripR1(config)#network 192.168.1.0R2的IP是192.168.2.2R2(config)#router ripR2(config)#network 192.168.2.0R3的IP是192.168.3.2R3(config)#router ripR3(config)#network 192.168.3.0Ok配置完成后我们测试一下,最后结果是R3 ping通R1和R2,第二步配置标准访问控制列表R4(config)#access-list 1 deny 192.168.3.0 0.0.0.255----------访问控制列表号+许可的IP网段+反掩码R4(config)#access-list 1 permit anyR4(config)#int s1/1R4(config-if)#ip access-group 1 out------------在接口上应用配置R4(config-if)#exitR4(config)#int s1/2R4(config-if)#ip access-group 1 outR4(config-if)#exitOk配置完成后我们测试一下,最后结果是R3 ping不通R1和R2,但是能R4的端口s1/1,s1/2标准访问控制列表的配置就这样的完成了…..。

第10章 访问控制列表361 不再属于这对描述的范围内。

整个的地址掩码对实现的是匹配从192.168.16.0到192.168.23.255的所有IP 地址。

对于访问控制列表,判断是否匹配的过程实际分为3个步骤。

在数据包过滤中,为进行匹配,路由器检查IP 数据包报头中的IP 地址。

假设访问控制列表语句中包含地址掩码对192.168.0.0 0.0.0.255,一个数据包中包含源IP 地址192.168.0.2,路由器将进行如下操作。

用访问控制列表语句中的通配符掩码和地址执行逻辑或(192.168.0.0和0.0.0.255执行逻辑或),该操作的结果为192.168.0.255。

用访问控制列表语句中的通配符掩码和数据包报头中的IP 地址执行逻辑或(192.168.0.2和0.0.0.255执行逻辑或),结果是192.168.0.255。

将两个结果相减。

如果两个结果相等,相减的结果精确为零,则匹配;如果相减的结果不为零,则不匹配,对下条语句重复执行上述3个步骤。

在IP 访问控制列表地址掩码对中,有两个关键字可用来省略一些输入。

第一个是“any ”,它可用来代替地址掩码对0.0.0.0 255.255.255.255。

可以看出,该地址掩码对匹配任何的IP 地址。

另一个是“host ”,它只用于扩展访问控制列表中,用来代替通配符掩码0.0.0.0。

在标准访问控制列表中,当掩码是0.0.0.0时省略它,如果省略了掩码,则表示该掩码是0.0.0.0。

10.1.2 配置标准访问控制列表访问控制列表是在全局配置模式下输入的。

增加标准访问控制列表的基本格式如下:Access-list access-list-number {Deny | Permit} {Source [Source-wildcard] | Any}参数access-list-number 是1~99之间的整数,然后规定条目是允许还是禁止从特定地址来的通信量。

标准访问控制列表1 实验目标✓在路由器上配置标准访问控制列表✓能够确定标准访问控制列表绑定的路由器接口2 试验要求✓创建标准访问控制列表10✓只允许市场部访问Internet,但PC7例外✓销售部财务部市场部三个部门之间需要相互访问✓请考虑访问控制列表放在Router0的那个接口?2.1试验拓扑3 实验过程:3.1在Router0上定义标准访问控制列表Router>Router>enRouter#confi tRouter(config)#access-list 10 deny 192.168.2.2 0.0.0.0Router(config)#access-list 10 permit 192.168.2.0 0.0.0.255Router(config)#Router(config)#interface serial 3/0Router(config-if)#ip access-group 10 out 将访问控制列表绑定到S3/0出口3.2查看访问控制列表Router#show access-listsStandard IP access list 10deny host 192.168.2.2permit 192.168.2.0 0.0.0.255Router#3.3查看当前配置Router#show running-configBuilding configuration...Current configuration : 665 bytesversion 12.2no service password-encryptionhostname Routerip ssh version 1interface FastEthernet0/0ip address 192.168.0.1 255.255.255.0duplex autospeed autointerface FastEthernet1/0ip address 192.168.1.1 255.255.255.0duplex autospeed autointerface FastEthernet2/0ip address 192.168.2.1 255.255.255.0duplex autospeed autointerface Serial3/0ip address 172.16.0.1 255.255.255.252ip access-group 10 out 可以看到Serial3/0接口绑定的访问控制列表clock rate 64000ip classlessip route 0.0.0.0 0.0.0.0 172.16.0.2access-list 10 deny host 192.168.2.2 可以看到访问控制列表access-list 10 permit 192.168.2.0 0.0.0.255no cdp runline con 0line vty 0 4loginend4 测试访问控制列表4.1在PC7上Packet Tracer PC Command Line 1.0PC>ping 10.0.0.3Pinging 10.0.0.3 with 32 bytes of data:Request timed out.Request timed out.Request timed out.Request timed out.Ping statistics for 10.0.0.3:Packets: Sent = 4, Received = 0, Lost = 4 (100% loss), PC>4.2在PC4上Packet Tracer PC Command Line 1.0PC>ping 10.0.0.3Pinging 10.0.0.3 with 32 bytes of data:Request timed out.Reply from 10.0.0.3: bytes=32 time=21ms TTL=126Reply from 10.0.0.3: bytes=32 time=19ms TTL=126Reply from 10.0.0.3: bytes=32 time=22ms TTL=126Ping statistics for 10.0.0.3:Packets: Sent = 4, Received = 3, Lost = 1 (25% loss), Approximate round trip times in milli-seconds:Minimum = 19ms, Maximum = 22ms, Average = 20ms PC>Ip access-group 10 outACL列表的顺序应该先配置具体的网段的默认拒绝所有Access-list 10 permit anyAny=0.0.0.0 255.255.255.255任何一个地址都满足Host 192.168.1.2=192.168.1.2 0.0.0.0使用标准的ACL 保护路由器的访问离目标网络较近的路由器上将扩展的ACL放到距离源网较近的路由器上。

实验十标准访问控制列表配置

实验目的

掌握路由器上标准IP访问控制列表规则及配置

实验原理

IP ACL(IP访问控制列表或IP访问列表)是实现对流经路由器或交换机的数据包根据一定的规则进行过滤,从而提高网络可管理性和安全性。

IP ACL分为两种:标准IP访问控制列表和扩展IP访问列表。

标准IP访问列表可以根据数据包的源IP地址定义规则,进行数据包的过滤。

扩展IP访问列表可以根据数据包的源IP,目的IP,源端口,目的端口,协议来定义规则,进行数据包的过滤。

IP ACL基于接口进行规则的应用,分为:入栈应用和出栈应用。

入栈应用是指由外部经该接口进行路由器的数据包进行过滤。

出栈应用是指路由器从该接口向外转发数据时进行数据包的过滤。

IP ACL的配置有两种方式:按照编号的访问列表,按照命名的访问列表。

标准IP访问列表编号范围是1-99,1300-1999,扩展IP访问列表编号范围是100-199,2000-2699。

实现功能

实现网段间互相访问的安全控制.

(1)允许172.16.1.0/24网段的主机访问PC3

(2)拒绝172.16.2.0/24网段的主机访问PC3

实验拓扑。

任务12 配置标准访问控制列表(ACL)一、【技术原理】ACL 定义了一组规则,用于对进入入站接口的数据包、通过路由器中继的数据包,以及从路由器出站接口输出的数据包施加额外的控制。

入站ACL 传入数据包经过处理之后才会被路由到出站接口。

入站ACL 非常高效,如果数据包被丢弃,则节省了执行路由查找的开销。

当测试表明应允许该数据包后,路由器才会处理路由工作。

最后一条隐含的语句适用于不满足之前任何条件的所有数据包。

这条最后的测试条件与这些数据包匹配,并会发出“拒绝”指令。

此时路由器不会让这些数据进入或送出接口,而是直接丢弃它们。

最后这条语句通常称为“隐式deny any 语句”或“拒绝所有流量”语句。

由于该语句的存在,所以ACL 中应该至少包含一条permit 语句,否则ACL 将阻止所有流量。

二、【任务描述】某公司财务部、销售部分属同一个路由器下两个不同的网段,用来两个部门可以互相通信,现要求销售部不能访问财务部的计算机,在路由器上作适当的配置,满足上述要求。

三、【任务实现】1、规划拓扑结构实验教学要求所需的最简设备:1台路由器、2台PC机、连线。

运行Packet Tracer,在Packet Tracer桌面的工作区绘制网络拓扑图,将选择的设备和线缆拖动到工作区里。

如网络拓扑图所示。

2、完成ACL的配置(1)路由器:Router>enableRouter#configure terminal1)配置端口Router(config)#interface fastEthernet 0/0Router(config-if)#ip address 192.168.1.1 255.255.255.0Router(config-if)#no shutdownRouter(config-if)#exitRouter(config)#interface fastEthernet 0/1Router(config-if)#ip address 192.168.2.1 255.255.255.0Router(config-if)#no shutdownRouter(config-if)#exit2)创建访问列表Router(config)#access-list 1 deny 192.168.1.0 0.0.0.255!建立标准访问列表,编号取值:1~99。

13.标准访问列表的实现一.实训目的1.理解标准访问控制列表的概念和工作原理。

2.掌握标准访问控制列表的配置方法。

3.掌握对路由器的管理位置加以限制的方法。

二.实训器材及环境1.安装有packet tracer5.0模拟软件的计算机。

2.搭建实验环境如下:三.实训理论基础1.访问列表概述访问列表是由一系列语句组成的列表,这些语句主要包括匹配条件和采取的动作(允许或禁止)两个内容。

访问列表应用在路由器的接口上,通过匹配数据包信息与访问表参数来决定允许数据包通过还是拒绝数据包通过某个接口。

数据包是通过还是拒绝,主要通过数据包中的源地址、目的地址、源端口、目的端口、协议等信息来决定。

访问控制列表可以限制网络流量,提高网络性能,控制网络通信流量等,同时ACL也是网络访问控制的基本安全手段。

2.访问列表类型访问列表可分为标准IP访问列表和扩展IP访问列表。

标准访问列表:其只检查数据包的源地址,从而允许或拒绝基于网络、子网或主机的IP地址的所有通信流量通过路由器的出口。

扩展IP访问列表:它不仅检查数据包的源地址,还要检查数据包的目的地址、特定协议类型、源端口号、目的端口号等。

3.ACL 的相关特性每一个接口可以在进入(inbound )和离开(outbound )两个方向上分别应用一个ACL ,且每个方向上只能应用一个ACL 。

ACL 语句包括两个动作,一个是拒绝(deny )即拒绝数据包通过,过滤掉数据包,一个是允许(permit)即允许数据包通过,不过滤数据包。

在路由选择进行以前,应用在接口进入方向的ACL 起作用。

在路由选择决定以后,应用在接口离开方向的ACL 起作用。

每个ACL 的结尾有一个隐含的“拒绝的所有数据包(deny all)”的语句。

4.ACL 转发的过程5.IP 地址与通配符掩码的作用规32位的IP 地址与32位的通配符掩码逐位进行比较,通配符掩码为0的位要求IP 地址的对应位必须匹配,通配符掩码为1的位所对应的IP 地址位不必匹配。

通配符掩码掩码的两种特殊形式:一个是host 表示一种精确匹配,是通配符掩码掩码0.0.0.0的简写形式;一个是any 表示全部不进行匹配,是通配符掩码掩码255.255.255.255的简写形式。

6.访问列表配置步骤第一步是配置访问列表语句;第二步是把配置好的访问列表应用到某个端口上。

7.访问列表注意事项注意访问列表中语句的次序,尽量把作用范围小的语句放在前面。

新的表项只能被添加到访问表的末尾,这意味着不可能改变已有访问表的功能。

如果必须要改变,只有先删除已存在的访问列表,然后创建一个新访问列表、然后将新访问列表用到相应的接口上。

标准的IP访问列表只匹配源地址,一般都使用扩展的IP访问列表以达到精确的要求。

标准的访问列表尽量靠近目的,由于标准访问表只使用源地址,因此将其靠近源会阻止报文流向其他端口。

扩展的访问列表尽量靠近过滤源的位置上,以免访问列表影响其他接口上的数据流。

在应用访问列表时,要特别注意过滤的方向。

8.标准IP访问列表的配置命令access-list(access-list-number)(deny|permit)(source-address)(source-wildcard)[log] access-list-number:标准访问列表编号只能是1~99之间的一个数字,同时只要访问列表编号在1~99之间,它即可以定义访问控制列表操作的协议,也可以定义访问控制列表的类型;deny|permit:deny表示匹配的数据包将被过滤;permit表示允许匹配的数据包通过;source-address:表示单台或一个网段内的主机的IP地址;source-wildcard:通配符掩码;Log:访问列表日志,如果该关键字用于访问列表中,则对匹配访问列表中条件的报文作日志。

9.标准IP访问列表的配置命令续(1)应用访问列表到接口ip access-group access-list-number in|outIn:通过接口进入路由器的报文;Out:通过接口离开路由器的报文。

(2)显示所有协议的访问列表配置细节show access-list [access-list-number](3)显示IP访问列表show ip access-list [access-list-number]四.实训内容1.设置简单路由,使Router4能够访问Router2;2.在Router2上配置标准ACL,使Router4不能够访问Router2。

五.实训步骤(标号的点需要改吗?字体与前面不同,不是宋体)1.设置路由器Router1的Ethernet 0和Serial 0两个接口的IP属性,并予以激活。

Ethernet 0:24.17.2.1 255.255.255.240Serial 0:24.17.2.17 255.255.255.240命令如下:Router>Router#Router#config tRouter(config)#hostname Router1Router1(config)#Router1(config)#interface ethernet0Router1(config-if)#ip address 24.17.2.1 255.255.255.240Router1(config-if)#no shutdownRouter1(config-if)#exitRouter1(config)#interface serial0Router1(config-if)#ip address 24.17.2.17 255.255.255.240Router1(config-if)#no shutdownRouter1(config-if)#exitRouter1(config)#exit2. 设置路由器Router2的Ethernet 0接口的IP属性,并予以激活。

Ethernet 0:24.17.2.2 255.255.255.240命令如下:Router>Router>enableRouter#Router#config tRouter(config)#hostname Router2Router2(config)#Router2(config)#interface ethernet0Router2(config-if)#ip address 24.17.2.2 255.255.255.240Router2(config-if)#no shutdownRouter2(config-if)#exitRouter1(config)#exit3. 在Router2上使用Ping命令查看和路由器Router1中Ethernet 0接口的连通性。

Router2#ping 24.17.2.14. 设置路由器Router4的Serial 0接口的IP属性,并予以激活。

Serial 0:24.17.2.18 255.255.255.240然后使用Ping命令查看和路由器Router1中Serial 0接口的连通性。

Router>Router>enableRouter#Router#config tRouter(config)#hostname Router4Router4(config)#Router4(config)#interface serial0Router4(config-if)#ip address 24.17.2.18 255.255.255.240Router4(config-if)#no shutdownRouter4(config-if)#exitRouter4(config)#exitRouter4#ping 24.17.2.175.在路由器1 上启用RIP动态路由协议,再使用network命令配置需要进行通告的网络号。

Router1#config tRouter1(config)#router ripRouter1(config-router)#network 24.0.0.0Router1(config-router)#exitRouter1(config)#exit6. 在路由器2上启用RIP动态路由协议,再使用network命令配置需要进行通告的网络号。

Router2#conf tRouter2(config)#router ripRouter2(config-router)#network 24.0.0.0Router2(config-router)#exitRouter2(config)#exit7. 最后在路由器4上启用RIP动态路由协议,再使用network命令配置需要进行通告的网络号。

Router4#conf tRouter4(config)#router ripRouter4(config-router)#network 24.0.0.0Router4(config-router)#exitRouter4(config)#exit8.上述通道建立之后,我们从Router4上ping路由器Router2的Ethernet 0接口。

Router4#ping 24.17.2.29.为了能使路由器4和路由器2之间能够相互Ping通,下面我们进入路由器2的全局配置模式。

Router2#conf tRouter2(config)#10.下面我们可以使用三种方式在路由器2上创建一条访问控制列表,如果拒绝,选择①、②、③语句中任意一条,则允许所有从24.17.2.18发来的数据包通过。

① Router2(config)#access-list 1 deny host 24.17.2.18----- OR ---② Router2(config)#access-list 1 deny 24.17.2.18 0.0.0.0----- OR ---③ Router2(config)#access-list 1 deny 24.17.2.18----- THEN ---Router2(config)#access-list 1 permit any11.使用下列命令将上述访问规则应用到路由器2的Ethernet0的接口上,方向是过滤从此接口接受到的报文。

Router2(config)#interface ethernet0Router2(config-if)#ip access-group 1 inRouter2(config-if)#exit六.实训报告要求1.写出标准ACL的特点。

2.写出标准ACL的访问表号范围。

七.课后思考1.如何实现对数据包目的地址、协议类型、端口号的访问列表设置?2.实现标准ACL时需要注意那些细节?。