交换机端口隔离及端口安全

- 格式:doc

- 大小:144.00 KB

- 文档页数:5

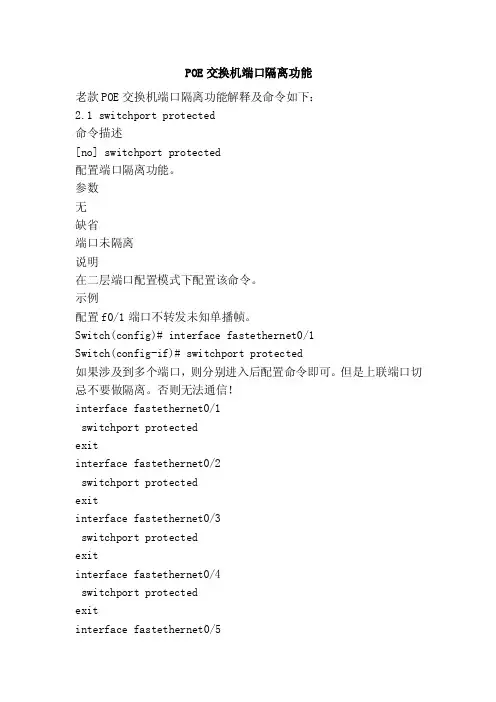

POE交换机端口隔离功能老款POE交换机端口隔离功能解释及命令如下:2.1 switchport protected命令描述[no] switchport protected配置端口隔离功能。

参数无缺省端口未隔离说明在二层端口配置模式下配置该命令。

示例配置f0/1端口不转发未知单播帧。

Switch(config)# interface fastethernet0/1Switch(config-if)# switchport protected如果涉及到多个端口,则分别进入后配置命令即可。

但是上联端口切忌不要做隔离。

否则无法通信!interface fastethernet0/1switchport protectedexitinterface fastethernet0/2switchport protectedexitinterface fastethernet0/3switchport protectedexitinterface fastethernet0/4switchport protectedexitinterface fastethernet0/5switchport protectedexitinterface fastethernet0/6 switchport protectedexitinterface fastethernet0/7 switchport protectedexitinterface fastethernet0/8 switchport protectedexitinterface fastethernet0/9 switchport protectedexitinterface fastethernet0/10 switchport protectedexitinterface fastethernet0/11 switchport protectedexitinterface fastethernet0/12 switchport protectedexitinterface fastethernet0/13 switchport protectedexitinterface fastethernet0/14 switchport protectedexitinterface fastethernet0/15 switchport protectedexitinterface fastethernet0/16 switchport protectedexitinterface fastethernet0/17 switchport protectedexitinterface fastethernet0/18 switchport protectedexitinterface fastethernet0/19 switchport protectedexitinterface fastethernet0/20 switchport protectedexitinterface fastethernet0/21 switchport protectedexitinterface fastethernet0/22 switchport protectedexitinterface fastethernet0/23 switchport protectedexitinterface fastethernet0/24 switchport protectedexit新款POE交换机端口隔离功能解释及命令如下:S2000M(config)#pvlan 1【上面的命令创建私有vlan 1】S2000M(config-pvlan-1)#isolate-ports 1-7【该命令将交换机上的1-7号端口互相隔离起来,1-7号端口之间不能进行数据转发】S2000M(config)#no pvlan 1【该命令删除pvlan 1,私有vlan1中的端口可以互相访问】私有vlan的显示:S2000M#show pvlanPVlan 1 isolate-ports 1-7【该命令显示系统中存在的私有vlan】如果涉及到多个端口,则分别进入后配置命令即可。

《网络设备使用与管理》课程标准一、课程的性质该课程是计算机网络技术方向的专业核心课程,是在多年教学改革的基础上,通过对计算机网络技术专业方向相关职业工作岗位进行充分调研和分析的基础上,借鉴先进的课程开发理念和基于工作过程的课程开发理论,进行重点建设与实施的学习领域课程。

它以《计算机网络基础》和《局域网组建与维护》课程的学习为基础,目标是让学生掌握交换机、路由器在网络建设中的作用以及如何通过交换机、路由器来保证网络的正常运行。

并能熟练利用思科、华为等主流的网络设备设计、构建、管理和维护中、小型企业局域网。

二、课程设计理念1、该课程是依据“计算机网络技术专业人才培养方案”设置的。

其总体设计思路是,打破以知识传授为主要特征的传统学科课程模式,转变为基于工作过程的教学模式,以完整的各个企业实际项目任务为对象,组织学生通过完成这些工作任务来学习相关的知识、培养相应的职业能力。

课程内容突出对学生职业能力的训练,相关理论知识均与所要完成的工作任务有密切联系,融合相关岗位(群)对知识、技能和态度的要求,要求该课程要通过校企合作,组织校内实训项目小组等多种途径进行教学,采取工学结合等形式,充分开发学习资源,给学生提供丰富的实践机会。

教学效果评价采取过程评价与结果评价相结合的方式,通过理论与实践相结合,重点评价学生的职业能力。

2、该门课程的总学时为72。

以基于工作过程的课程开发理念为指导,以职业能力培养和职业素养养成为重点,根据技术领域和职业岗位(群)的任职要求,遵循学生认知规律,将本课程的教学活动分解设计成若干实验项目或工作情景,以具体的项目任务为单位组织教学,以典型实际问题为载体,引出相关专业知识,并通过教学模式设计、教学方法设计、教学手段的灵活运用、教学目标的开放性设计、教学考核方法改革等,使学生在实训过程中加深对专业知识、技能的理解和应用,保证学生专业能力、方法能力和社会能力的全面培养。

3、课程开发思路根据高职教育的特点,按照“以就业为导向,以能力为本位”的职业教育理念,积极探索以实践能力考核为主的课程评价方法,切实提高学生的职业能力和就业竞争力,具体措施体现在以下几个方面:●基于典型工作过程分析,构建课程体系;●职业能力培养为核心,设计教学内容;●以提高学生职业能力和职业素养为目标,重视实践教学;●校企合作,共建新型实践教学基地;●校企合作,形成实践技能课主要由企业兼职教师讲授的机制。

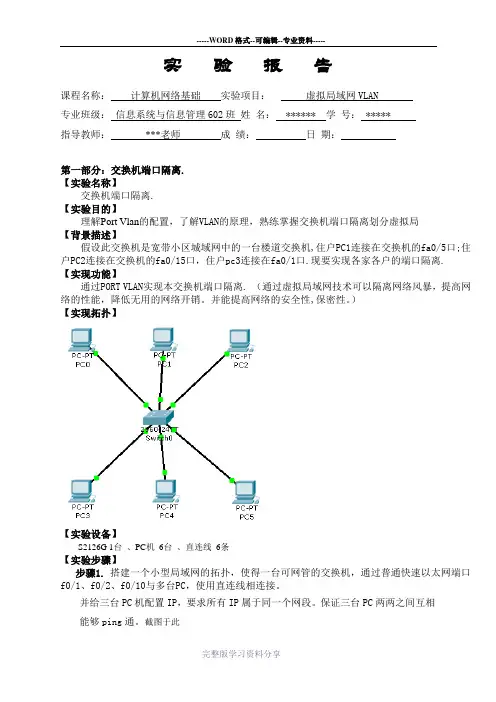

实验报告课程名称:计算机网络基础实验项目:虚拟局域网VLAN专业班级:信息系统与信息管理602班姓名: ****** 学号: *****指导教师:***老师成绩:日期:第一部分:交换机端口隔离.【实验名称】交换机端口隔离.【实验目的】理解Port Vlan的配置,了解VLAN的原理,熟练掌握交换机端口隔离划分虚拟局【背景描述】假设此交换机是宽带小区城域网中的一台楼道交换机,住户PC1连接在交换机的fa0/5口;住户PC2连接在交换机的fa0/15口,住户pc3连接在fa0/1口.现要实现各家各户的端口隔离. 【实现功能】通过PORT VLAN实现本交换机端口隔离. (通过虚拟局域网技术可以隔离网络风暴,提高网络的性能,降低无用的网络开销。

并能提高网络的安全性,保密性。

)【实现拓扑】【实验设备】S2126G 1台、PC机6台、直连线6条【实验步骤】步骤1.搭建一个小型局域网的拓扑,使得一台可网管的交换机,通过普通快速以太网端口f0/1、f0/2、f0/10与多台PC,使用直连线相连接。

并给三台PC机配置IP,要求所有IP属于同一个网段。

保证三台PC两两之间互相能够ping通。

截图于此switchA#configure terminal !进入交换机全局配置模式switchA(config)#vlan 2 !创建VLAN2switchA(config-vlan)#name wxk01 !将其命名为wxk01switchA(config-vlan)#exit!退出VLAN 01switchA(config)#vlan 3 !创建VLAN 02switchA(config-vlan)#name wxk02 !将其命名为wxk02switchA(config-if)#exit验证测试使用命令show vlan和show running-config查看与刚才有何不同。

switchA#show vlan步骤2.将接口分配到VLAN.switchA(config)#interface fa0/1 !进入fa0/1的接口配置模式。

交换机端口隔离流控关闭标准模式交换机端口隔离流控关闭标准模式:构建高效网络通信的关键要素1. 概述1.1 交换机作为计算机网络中重要的设备之一,负责将数据包从一个端口转发到另一个端口,实现网络通信。

1.2 端口隔离、流控关闭、标准模式是交换机的关键功能,它们协同工作,有助于提高网络通信的效率和安全性。

2. 端口隔离2.1 端口隔离是一种通过配置交换机来实现对不同端口之间的流量分割的技术。

2.2 在网络中,不同的端口可能承载不同类型的流量,如语音、视频和数据等,通过端口隔离可以将这些流量分开处理,减少互相之间的干扰。

2.3 一个交换机集成了语音、视频和数据,通过配置端口隔离,可以保证语音的实时性、视频的流畅性,同时不影响数据的传输速度和稳定性。

2.4 端口隔离还可以用于隔离不同网络的流量,增强网络的安全性。

3. 流控关闭3.1 流控关闭是一种配置交换机的方式,用于控制流量在端口之间的传输速率。

3.2 在网络通信中,流量过大可能导致拥塞,从而影响数据的正常传输。

通过关闭某些端口的流控功能,可以提高网络的传输效率。

3.3 在一个网络中,某些端口的流量较大,可以关闭其流控功能,使其能够更快地传输数据,提高网络的整体性能。

3.4 然而,关闭流控功能也可能会导致网络拥塞,需要合理配置,根据网络的实际情况进行调整。

4. 标准模式4.1 标准模式是交换机的一种工作模式,也称为"学习模式"。

4.2 在标准模式下,交换机会自动学习网络中各个端口的MAC 位置区域,并将这些位置区域与相应的端口绑定,从而实现数据包的转发。

4.3 标准模式具有自学习、自适应的特点,能够根据网络的变化自动调整MAC位置区域表,保证数据包能够迅速、准确地传输。

4.4 与标准模式相对应的是静态模式,静态模式需要手动配置MAC位置区域表,不具备自学习、自适应的能力。

5. 个人观点和理解5.1 在构建高效网络通信中,交换机起着重要的作用,而端口隔离、流控关闭和标准模式则是构建高效网络通信的关键要素。

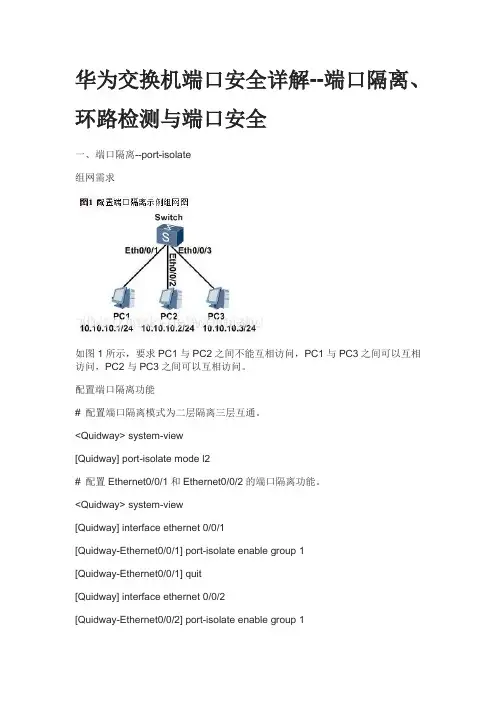

华为交换机端口安全详解--端口隔离、环路检测与端口安全一、端口隔离--port-isolate组网需求如图1所示,要求PC1与PC2之间不能互相访问,PC1与PC3之间可以互相访问,PC2与PC3之间可以互相访问。

配置端口隔离功能# 配置端口隔离模式为二层隔离三层互通。

<Quidway> system-view[Quidway] port-isolate mode l2# 配置Ethernet0/0/1和Ethernet0/0/2的端口隔离功能。

<Quidway> system-view[Quidway] interface ethernet 0/0/1[Quidway-Ethernet0/0/1] port-isolate enable group 1[Quidway-Ethernet0/0/1] quit[Quidway] interface ethernet 0/0/2[Quidway-Ethernet0/0/2] port-isolate enable group 1[Quidway-Ethernet0/0/2] quitethernet 0/0/3 无需加入端口隔离组,处于隔离组的各个端口间不能通信查看当前配置disp cur#sysname Quidway#interface Ethernet0/0/1port-isolate enable group 1#interface Ethernet0/0/2port-isolate enable group 1#interface Ethernet0/0/3#return验证配置结果:PC1和PC2不能互相ping通,PC1和PC3可以互相ping通,PC2和PC3可以互相ping通。

实现了需求。

二、端口防环--port-security适用与华为交换机,防止下级环路,自动shutdown下级有环路的端口。

<Huawei>system view#loopback-detect enable 全局模式下,启用环路检测功能# interface GigabitEthernet0/0/1loopback-detect action shutdown 如果下级有环路,shutdown本端口# interface GigabitEthernet0/0/2loopback-detect action shutdown# interface GigabitEthernet0/0/3loopback-detect action shutdown#……那如何检测与识别环路并定位呢?详见这个:https:///view/1599b6a22cc58bd63086bd5d.html三、端口安全--port-security在网络中MAC地址是设备中不变的物理地址,控制MAC地址接入就控制了交换机的端口接入,所以端口安全也是对MAC的的安全。

温馨小提示:本文主要介绍的是关于交换机端口分配管理方案的文章,文章是由本店铺通过查阅资料,经过精心整理撰写而成。

文章的内容不一定符合大家的期望需求,还请各位根据自己的需求进行下载。

本文档下载后可以根据自己的实际情况进行任意改写,从而已达到各位的需求。

愿本篇交换机端口分配管理方案能真实确切的帮助各位。

本店铺将会继续努力、改进、创新,给大家提供更加优质符合大家需求的文档。

感谢支持!(Thank you for downloading and checking it out!)阅读本篇文章之前,本店铺提供大纲预览服务,我们可以先预览文章的大纲部分,快速了解本篇的主体内容,然后根据您的需求进行文档的查看与下载。

交换机端口分配管理方案(大纲)一、交换机端口分配概述1.1交换机端口的功能与分类1.2端口分配的重要性二、端口分配策略2.1静态与动态分配2.2端口安全策略三、管理方案设计3.1设计原则3.2方案实施步骤四、方案执行4.1执行流程4.2监控与维护五、安全性考量5.1访问控制5.2防御策略六、案例研究6.1成功案例分析6.2教训与改进措施七、未来展望7.1技术发展趋势7.2预期挑战与对策一、交换机端口分配概述1.1交换机端口的功能与分类交换机端口是交换机与网络设备之间连接的接口,其主要功能包括数据转发、帧过滤、速率匹配等。

根据端口的连接设备类型和用途,交换机端口可以分为以下几类:1)以太网端口:主要用于连接计算机、服务器、打印机等设备,支持全双工和半双工工作模式,传输速率范围从10Mbps到10Gbps不等。

2)光纤端口:用于连接光纤网络设备,支持高速长距离数据传输,常见的速率有100Mbps、1Gbps和10Gbps等。

3)串行端口:用于连接串行设备,如Modem、ISDN等,支持同步和异步传输模式,速率一般为9600bps、19200bps等。

5)特殊端口:如SFP(小型可插拔光纤端口)、USB端口等,用于连接特殊设备或扩展功能。

高校WLAN POE交换机端口隔离功能配置WLAN网络由于受其接入方式、服务用户的差异性,在同一接入点下的用户之间一般不需要进行相互的访问;并且为了防止同一接入点下的用户终端的问题影响其他用户的使用,我们需要对同一接入点下以及整个网段内的用户进行相互之间的二三层隔离来保证用户的正常网络访问。

在正常情况下,交换机的不同端口间的数据包能够自由的转发。

在某些情况下,需要禁止端口之间的数据流,端口隔离功能就是提供这种控制的,设置隔离功能的端口之间不能够再有数据包通信,其它没有隔离的端口之间以及隔离端口和未隔离端口之间的数据包仍然能够正常转发。

下面我们对高校WLAN网络中常见几个厂家的POE交换机配置端口隔离功能进行详细的讲解。

1、烽火交换机配置烽火交换机由于采购批次以及硬件版本问题,在配置端口隔离功能时参数略有不同。

主要的区别为有带外网管口和无带外网管口之分,有无带外网管口的区别为查看交换机端口面板看是否带有网线配置端口。

下面分别对这两种交换机的配置参数进行说明:在配置端口隔离功能前我们需要先将POE交换机的端口从系统默认VLAN1中删除,通过TELNET 或者串口方式登录交换机设备,查看交换机上配置的VLAN1中是否有端口加入。

Fengine#showvlan如果设备中存在VLAN1,并且所有端口的配置状态全为U,我们将把1-26号端口从VLAN中删除。

Fengine#configureFengine(config)#interface vlan 1Fengine(config-vlan-1)#no member 1-26Fengine(config-vlan-1)#end有带外网管口的交换机配置:1、配置端口隔离功能需要事先配置PVLAN ,并且将交换机的业务端口加入PVLAN中。

这里需要特别指出端口隔离功能的配置只针对交换机的下行端口进行配置,交换机的上行端口(上行到汇聚交换机)无需配置。

大家在配置前请确认POE交换机的上行端口(一般为25-26口)以免造成不必要的断网。

端口保护、安全、阻塞、限速、风暴控制目录目录第1章端口保护、安全、阻塞、限速、风暴控制 (1)1.1 配置接口对未知报文的处理 (1)1.2 配置端口隔离功能 (1)1.3 配置端口风暴控制功能 (1)1.4 配置端口流量速率限制 (1)1.5 配置端口环路检测功能 (2)1.6 配置安全端口 (2)1.6.1 概述 (2)1.6.2 配置MAC地址和IP地址的绑定 (2)第1章端口保护、安全、阻塞、限速、风暴控制1.1 配置接口对未知报文的处理在正常情况下,以太网接口收到未知的报文,会向所在VLAN进行广播。

在某些情况下,需要禁止转发这种报文。

命令作用switchport block {unicast|multicast| broadcast} 接口不转发单播/多播/广播报文。

no switchport block {unicast | multicast | broadcast} 转发所有报文。

1.2 配置端口隔离功能在正常情况下,交换机的不同端口间的数据包能够自由的转发。

在某些情况下,需要禁止端口之间的数据流,端口隔离功能就是提供这种控制的,设置隔离功能的端口之间不能够再有数据包通信,其它没有隔离的端口之间以及隔离端口和未隔离端口之间的数据包仍然能够正常转发。

命令说明switchport protected 设置端口隔离。

no switchport protected 取消端口隔离。

1.3 配置端口风暴控制功能交换机端口可能受到持续的、异常的单播(MAC地址查找失败)、组播或者广播报文的冲击,造成交换机端口甚至整个交换机的瘫痪。

为此,必须提供一种机制来抑制这种现象。

命令作用storm-control {broadcast | multicast | unicast}对广播、多播或者单播报文进行风暴控制。

threshold countno storm-control{broadcast | multicast |不进行风暴控制。

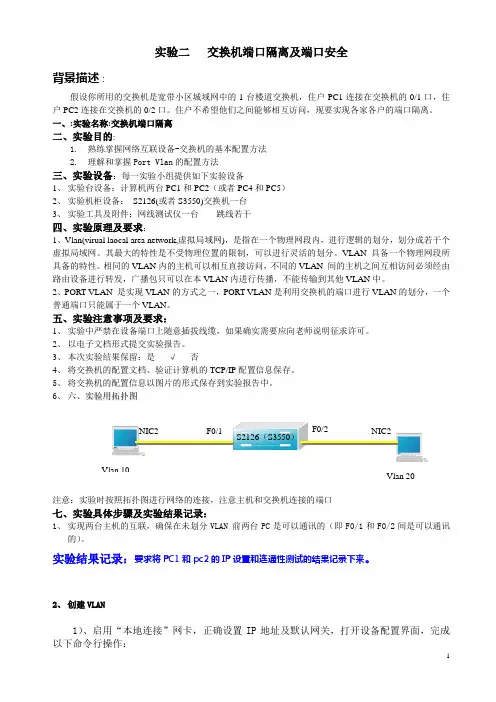

实验二 交换机端口隔离及端口安全背景描述:假设你所用的交换机是宽带小区城域网中的1台楼道交换机,住户PC1连接在交换机的0/1口,住户PC2连接在交换机的0/2口。

住户不希望他们之间能够相互访问,现要实现各家各户的端口隔离。

一、:实验名称:交换机端口隔离二、实验目的:1. 熟练掌握网络互联设备-交换机的基本配置方法2. 理解和掌握Port Vlan 的配置方法三、实验设备:每一实验小组提供如下实验设备1、 实验台设备:计算机两台PC1和PC2(或者PC4和PC5)2、 实验机柜设备: S2126(或者S3550)交换机一台3、 实验工具及附件:网线测试仪一台 跳线若干四、实验原理及要求:1、Vlan(virual laocal area network,虚拟局域网),是指在一个物理网段内,进行逻辑的划分,划分成若干个虚拟局域网。

其最大的特性是不受物理位置的限制,可以进行灵活的划分。

VLAN 具备一个物理网段所具备的特性。

相同的VLAN 内的主机可以相互直接访问,不同的VLAN 间的主机之间互相访问必须经由路由设备进行转发,广播包只可以在本VLAN 内进行传播,不能传输到其他VLAN 中。

2、PORT VLAN 是实现VLAN 的方式之一,PORT VLAN 是利用交换机的端口进行VLAN 的划分,一个普通端口只能属于一个VLAN 。

五、实验注意事项及要求:1、 实验中严禁在设备端口上随意插拔线缆,如果确实需要应向老师说明征求许可。

2、 以电子文档形式提交实验报告。

3、 本次实验结果保留:是 √ 否4、 将交换机的配置文档、验证计算机的TCP/IP 配置信息保存。

5、 将交换机的配置信息以图片的形式保存到实验报告中。

6、 六、实验用拓扑图注意:实验时按照拓扑图进行网络的连接,注意主机和交换机连接的端口七、实验具体步骤及实验结果记录:1、 实现两台主机的互联,确保在未划分VLAN 前两台PC 是可以通讯的(即F0/1和F0/2间是可以通讯的)。

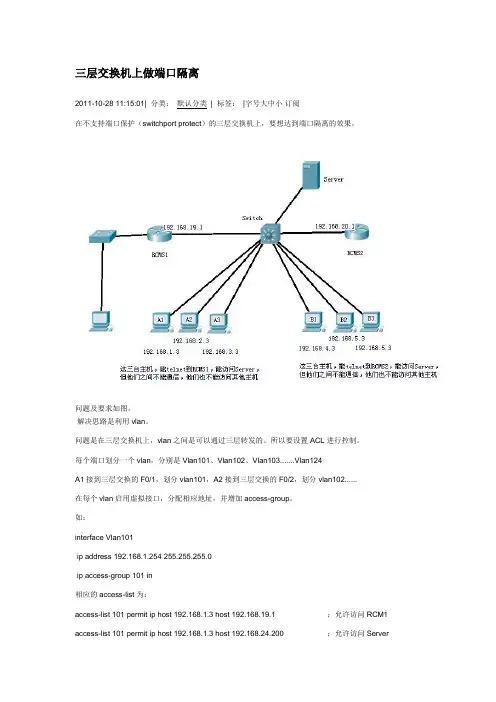

三层交换机上做端口隔离2011-10-28 11:15:01| 分类:默认分类| 标签:|字号大中小订阅在不支持端口保护(switchport protect)的三层交换机上,要想达到端口隔离的效果。

问题及要求如图。

解决思路是利用vlan。

问题是在三层交换机上,vlan之间是可以通过三层转发的。

所以要设置ACL进行控制。

每个端口划分一个vlan,分别是Vlan101、Vlan102、Vlan103.......Vlan124A1接到三层交换的F0/1,划分vlan101,A2接到三层交换的F0/2,划分vlan102......在每个vlan启用虚拟接口,分配相应地址,并增加access-group。

如:interface Vlan101ip address 192.168.1.254 255.255.255.0ip access-group 101 in相应的access-list为:access-list 101 permit ip host 192.168.1.3 host 192.168.19.1 ;允许访问RCM1 access-list 101 permit ip host 192.168.1.3 host 192.168.24.200 ;允许访问Serveraccess-list 101 deny ip host 192.168.1.3 any ;拒绝访问其它这样,接在这个端口的主机A1,便不能与其它主机通讯。

达到了端口隔离的目的。

注意:1.没有实测过是否影响影响交换性能。

2.端口F0/1如果级联下层交换机,对性能方面会有什么影响?附:完整running-configSwitch#sh runBuilding configuration...Current configuration : 4581 bytes!version 12.2no service timestamps log datetime msecno service timestamps debug datetime msecno service password-encryption!hostname Switch!!interface FastEthernet0/1switchport access vlan 101!interface FastEthernet0/2switchport access vlan 102!interface FastEthernet0/3switchport access vlan 103!interface FastEthernet0/4switchport access vlan 104interface FastEthernet0/5 switchport access vlan 105 !interface FastEthernet0/6 switchport access vlan 106 !interface FastEthernet0/7 switchport access vlan 107 !interface FastEthernet0/8 switchport access vlan 108 !interface FastEthernet0/9 switchport access vlan 109 !interface FastEthernet0/10 switchport access vlan 110 !interface FastEthernet0/11 switchport access vlan 111 !interface FastEthernet0/12 switchport access vlan 112 !interface FastEthernet0/13 switchport access vlan 113 !interface FastEthernet0/14 switchport access vlan 114interface FastEthernet0/15 switchport access vlan 115 !interface FastEthernet0/16 switchport access vlan 116 !interface FastEthernet0/17 switchport access vlan 117 !interface FastEthernet0/18 switchport access vlan 118 !interface FastEthernet0/19 switchport access vlan 119 !interface FastEthernet0/20 switchport access vlan 120 !interface FastEthernet0/21 switchport access vlan 121 !interface FastEthernet0/22 switchport access vlan 122 !interface FastEthernet0/23 switchport access vlan 123 !interface FastEthernet0/24 switchport access vlan 124interface GigabitEthernet0/1!interface GigabitEthernet0/2!interface Vlan1no ip addressshutdown!interface Vlan101ip address 192.168.1.254 255.255.255.0 ip access-group 101 in!interface Vlan102ip address 192.168.2.254 255.255.255.0 ip access-group 102 in!interface Vlan103ip address 192.168.3.254 255.255.255.0 ip access-group 103 in!interface Vlan104ip address 192.168.4.254 255.255.255.0 ip access-group 104 in!interface Vlan105ip address 192.168.5.254 255.255.255.0 ip access-group 105 in!interface Vlan106ip address 192.168.6.254 255.255.255.0 ip access-group 106 in!interface Vlan107ip address 192.168.7.254 255.255.255.0 !interface Vlan108ip address 192.168.8.254 255.255.255.0 !interface Vlan109ip address 192.168.9.254 255.255.255.0 !interface Vlan110ip address 192.168.10.254 255.255.255.0 !interface Vlan111ip address 192.168.11.254 255.255.255.0 !interface Vlan112ip address 192.168.12.254 255.255.255.0 !interface Vlan113ip address 192.168.13.254 255.255.255.0 !interface Vlan114ip address 192.168.14.254 255.255.255.0 !interface Vlan115ip address 192.168.15.254 255.255.255.0 !interface Vlan116ip address 192.168.16.254 255.255.255.0 !interface Vlan117ip address 192.168.17.254 255.255.255.0 !interface Vlan118ip address 192.168.18.254 255.255.255.0 !interface Vlan119ip address 192.168.19.254 255.255.255.0 !interface Vlan120ip address 192.168.20.254 255.255.255.0 !interface Vlan121ip address 192.168.21.254 255.255.255.0 !interface Vlan122ip address 192.168.22.254 255.255.255.0 !interface Vlan123ip address 192.168.23.254 255.255.255.0 !interface Vlan124ip address 192.168.24.254 255.255.255.0 !router ripnetwork 192.168.1.0network 192.168.2.0network 192.168.3.0network 192.168.4.0network 192.168.5.0network 192.168.6.0network 192.168.7.0network 192.168.8.0network 192.168.9.0!ip classlessip route 192.168.100.0 255.255.255.0 192.168.19.1!!access-list 101 permit ip host 192.168.1.3 host 192.168.19.1 access-list 101 permit ip host 192.168.1.3 host 192.168.24.200 access-list 101 deny ip host 192.168.1.3 anyaccess-list 102 permit ip host 192.168.2.3 host 192.168.19.1 access-list 102 permit ip host 192.168.2.3 host 192.168.24.200 access-list 102 deny ip host 192.168.2.3 anyaccess-list 103 permit ip host 192.168.3.3 host 192.168.19.1 access-list 103 permit ip host 192.168.3.3 host 192.168.24.200 access-list 103 deny ip host 192.168.3.3 anyaccess-list 104 permit ip host 192.168.4.3 host 192.168.20.1 access-list 104 permit ip host 192.168.4.3 host 192.168.24.200 access-list 104 deny ip host 192.168.4.3 anyaccess-list 105 permit ip host 192.168.5.3 host 192.168.20.1 access-list 105 permit ip host 192.168.5.3 host 192.168.24.200 access-list 105 deny ip host 192.168.5.3 anyaccess-list 106 permit ip host 192.168.6.3 host 192.168.20.1 access-list 106 permit ip host 192.168.6.3 host 192.168.24.200 access-list 106 deny ip host 192.168.6.3 any!!line con 0 line vty 0 4 login!!!end Switch#。

交换机:探索端口隔离、流控关闭及标准模式作为网络技术中的重要组成部分,交换机在局域网中起着至关重要的作用。

它不仅可以实现计算机之间的数据交换,还可以提供各种功能来保障网络的稳定和安全。

其中,端口隔离、流控关闭和标准模式是交换机中的重要功能,它们对网络性能和数据安全起着至关重要的作用。

在本篇文章中,我将深入探讨这些功能,并共享我的个人观点和理解。

一、端口隔离1. 为什么需要端口隔离?当局域网内部存在多个子网或者用户时,为了防止数据的泄露或者网络的混乱,需要对交换机进行端口隔离。

通过端口隔离,可以将不同的用户或者设备进行隔离,让它们之间无法直接通信,从而提高网络的安全性和稳定性。

2. 端口隔离的实现方法在交换机中,可以通过VLAN(虚拟局域网)来实现端口隔离。

通过将不同端口划分到不同的VLAN中,可以实现不同用户或设备之间的隔离,从而确保网络的安全和数据的稳定传输。

3. 端口隔离的应用场景端口隔离广泛应用于企业内部网络中,尤其是对于一些需要保密性的部门或者项目组,可以通过端口隔离来实现数据的隔离和安全传输。

二、流控关闭1. 流控的作用和原理流控是指在网络拥塞或者数据冲突时,通过控制数据的传输速率来保证网络的稳定和数据的可靠传输。

而关闭流控则是指关闭这一功能,让数据在网络拥塞时仍然能够传输,但可能会导致数据丢失或者网络延迟增加。

2. 开启和关闭流控的影响在一般情况下,开启流控可以保证网络的稳定和数据的可靠传输,但可能会导致数据传输速率的下降。

而关闭流控则可以提高数据传输速率,但可能会导致数据丢失或者网络拥塞。

3. 流控关闭的应用场景流控关闭一般适用于一些对数据传输速率要求较高的场景,如视频直播、大文件传输等,可以通过关闭流控来提高数据传输速率。

三、标准模式1. 标准模式的定义和特点标准模式是交换机中的一个工作模式,它通常是指交换机按照IEEE标准进行配置和工作的模式。

在这种模式下,交换机会按照一定的规范来进行数据交换和转发,从而确保网络的稳定和数据的可靠传输。

中兴3950/5950交换机的端口隔离命令查看交换机配置ND_ZHL_SW3>enableND_ZHL_SW3#show running首先:看那些端口是上联口trunk口ND_ZHL_SW3>enableND_ZHL_SW3#ND_ZHL_SW3#show vlan trunkVLAN Name IsDynamic PvidPorts UntagPorts TagPorts--------------------------------------------------------------------------------1 VLAN0001 NO30 VLAN0030 NO100 VLAN0100 NO fei_1/24 (注:24为trunk口那么,就要设置成上联口promis)ND_ZHL_SW3#第一:设置交换机端口隔离ND_ZHL_SW3>enableND_ZHL_SW3#ND_ZHL_SW3#configure terminalND_ZHL_SW3(config)#vlan private-map session-id 1 isolate fei_1/1-23 promis fei_1/24(注:fei_1/1-23是批量设置成隔离口,有多个上联口的话要分开写例如把23,24口设置成上联口,1到22是隔离口要这样写ND_ZHL_SW3(config)#vlan private-map session-id 1 isolate fei_1/1-21 promis fei_1/22,fei_1/23,fei_1/24 )ND_ZHL_SW3(config)#exitND_ZHL_SW3#write第二:取消交换机端口隔离ND_ZHL_SW3>enableND_ZHL_SW3#configure terminalEnter configuration commands, one per line. End with CTRL/Z.ND_ZHL_SW3(config)#no vlan private-map session-id 1ND_ZHL_SW3(config)#exitND_ZHL_SW3#writeBuilding configuration......[OK]ND_ZHL_SW3#第三:查看隔离端口设置情ND_ZHL_SW3>enableND_ZHL_SW3#ND_ZHL_SW3#show vlan private-mapSession Isolate_Ports Promis_Ports Community_ports Vlan_Cfg Vlan------------------------------------------------------------------------------1 fei_1/1-22 fei_1/23-24 0附加一:备份交换机的配置文件。

计算机网络实验

交换机端口隔离和端口安全

一、实验内容

通过划分port vlan实现本交换端口隔离

二、实验设备与网络拓扑结构

三、实验目的及要求

目的:理解port vlan的配置与端口安全的配置

四、实验步骤与结果

开始可以互相ping通:

建立vlan

第1 页共6 页

将端口0/5划分到vlan10:查看vlan:

互相ping不通:

第3 页共6 页

配置交换机安全管理策略:

因为交换机在前面步骤学习到了另一台pc的mac地址,所以配置最大连接数时需要配置为2. 查看本机IP与MAC地址:

交换机端口地址绑定:

查看交换机的端口安全配置信息:

F0/1:

F0/5:

第5 页共6 页

查看安全地址信息:

……五、分析与讨论

1、

2、

3、。

H3C端口绑定与端口安全端口安全:1.启用端口安全功能[H3C]port-security enable2.配置端口允许接入的最大MAC地址数[H3C-Ethernet1/0/3]port-security max-mac-count count-value缺省情况下,最大数不受限制为03.配置端口安全模式[H3C-Ethernet1/0/3]port-security port-mode { autolearn |noRestriction… }4.手动添加Secure MAC地址表项[H3C-Ethernet1/0/3] mac-address security mac-address vlan vlan-id5.配置Intrusion Protection(Intrusion Protection被触发后,设置交换机采取的动作)[H3C-Ethernet1/0/3]port-security intrusion-mode { blockmac | disableport | disableport -temporarily }验证命令:display port-security [ interface interface-list ] 显示端口安全配置的相关信息display mac-address security [ interface interface-type interface-number ] [ vlan vlan-id ]显示Secure MAC地址的配置信息端口+IP+MAC绑定方法一:[H3C]am user-bind mac-addr B888-E37B-CE2C ip-addr 192.168.1.106 interface Ethernet 1/0/3方法二:[H3C-Ethernet1/0/3] am user-bind mac-addr B888-E37B-CE2C ip-addr 192.168.1.106验证命令:[H3C]display am user-bind 显示端口绑定的配置信息端口+IP绑定[H3C-Ethernet1/0/3] am user-bind ip-addr 192.168.1.106注:交换机只要接收一个3层表项,交换机使用动态ARP产生一条arp条目。

实验二 交换机端口隔离及端口安全背景描述:假设你所用的交换机是宽带小区城域网中的1台楼道交换机,住户PC1连接在交换机的0/1口,住户PC2连接在交换机的0/2口。

住户不希望他们之间能够相互访问,现要实现各家各户的端口隔离。

一、:实验名称:交换机端口隔离二、实验目的:1. 熟练掌握网络互联设备-交换机的基本配置方法2. 理解和掌握Port Vlan 的配置方法三、实验设备:每一实验小组提供如下实验设备1、 实验台设备:计算机两台PC1和PC2(或者PC4和PC5)2、 实验机柜设备: S2126(或者S3550)交换机一台3、 实验工具及附件:网线测试仪一台 跳线若干四、实验原理及要求:1、Vlan(virual laocal area network,虚拟局域网),是指在一个物理网段内,进行逻辑的划分,划分成若干个虚拟局域网。

其最大的特性是不受物理位置的限制,可以进行灵活的划分。

VLAN 具备一个物理网段所具备的特性。

相同的VLAN 内的主机可以相互直接访问,不同的VLAN 间的主机之间互相访问必须经由路由设备进行转发,广播包只可以在本VLAN 内进行传播,不能传输到其他VLAN 中。

2、PORT VLAN 是实现VLAN 的方式之一,PORT VLAN 是利用交换机的端口进行VLAN 的划分,一个普通端口只能属于一个VLAN 。

五、实验注意事项及要求:1、 实验中严禁在设备端口上随意插拔线缆,如果确实需要应向老师说明征求许可。

2、 以电子文档形式提交实验报告。

3、 本次实验结果保留:是 √ 否4、 将交换机的配置文档、验证计算机的TCP/IP 配置信息保存。

5、 将交换机的配置信息以图片的形式保存到实验报告中。

6、 六、实验用拓扑图注意:实验时按照拓扑图进行网络的连接,注意主机和交换机连接的端口七、实验具体步骤及实验结果记录:1、 实现两台主机的互联,确保在未划分VLAN 前两台PC 是可以通讯的(即F0/1和F0/2间是可以通讯的)。

实验结果记录:要求将PC1和pc2的IP 设置和连通性测试的结果记录下来。

2、 创建VLAN1)、启用“本地连接”网卡,正确设置IP 地址及默认网关,打开设备配置界面,完成以下命令行操作:S2126(S3550) F0/1 NIC2) NIC2 F0/2 Vlan 10 Vlan 20S2126G-7-1〉enable 14!进入特权模式S2126G-7-1 # configure terminal !进入全局配置模式S2126G-7-1 (config)#vlan 10 !创建vlan 10S2126G-7-1 (config-vlan)#name test10 ! 将vlan 10命名为test10S2126G-7-1 (config-vlan)#exit!退回到上一级操作模式S2126G-7-1 (config)#vlan 20 !创建vlan 20S2126G-7-1 (config-vlan)#name test20! 将vlan 20命名为test20S2126G-7-1 (config-vlan)#end !直接退回到特权模式S2126G-7-1 #2)、验证测试:S2126G-7-1 #show vlan !查看已配置的VLAN信息注意:默认情况下,所有的接口都属于VLAN 1实验结果记录:3、将接口F0/1和F0/2分别分配到VLAN10和VLAN20,并记录实验结果▪S2126G-7-1〉enable 14 !进入特权模式▪S2126G-7-1# configure terminal !进入全局配置模式▪S2126G-7-1(config)#interface fastethernet 0/1 !进入F0/1配置模式▪S2126G-7-1(config-if)#switchport access vlan 10 !将接口划入vlan10▪S2126G-7-1(config-if)#exit !退回全局配置模式▪S2126G-7-1(config)#interface fastethernet 0/2 !进入F0/2配置模式▪S2126G-7-1(config-if)#switchport access vlan 20 !将接口划入vlan10▪S2126G-7-1(config-if)#exit !退回全局配置模式▪验证配置并记录实验结果:S2126G-7-1 #show vlan !查看已配置的VLAN信息实验结果记录:4、测试验证,原来可以通讯的两台主机,现在PING 不通,并记录实验结果。

实验结果记录:5、看交换机端口fastEthernet 0/1的配置信息:s2126-7-1#show interfaces fastEthernet 0/1 switchport实验结果记录:7、查看验证交换机正在运行的配置switchA#show running-config实验结果记录:参考配置:s2126-7-1#show running-configSystem software version : 1.66(3) Build Sep 7 2006 RelBuilding configuration...Current configuration : 378 bytes!version 1.0!hostname s2126-7-1vlan 1!vlan 10!vlan 20!enable secret level 1 5 'T>H.Y*T3UC,tZ[V4^D+S(\W54G1X)svenable secret level 14 5 'Ttj9=G13U7R:>H.4^u_;C,t54U0<D+Senable secret level 15 5 &x;C,tZ[ur<D+S(\wx=G1X)sp:>H.Y*T!interface fastEthernet 0/1switchport access vlan 10!interface fastEthernet 0/2switchport access vlan 20!ends2126-7-1#实验结果记录【注意事项】1、交换机所有端口在默认情况下属于ACCESS端口,可直接将端口加入某一VLAN,利用SWITCHPORT MODE ACCESS/TRUNK命令可以更改端口的VLAN模式。

2、VLAN1属于系统默认的VLAN,不可以被删除。

3、删除某个VLAN,使用NO命令。

例如:SWITCH(CONFIG)#NO VLAN 104、删除某个VLAN 时,应先将属于该VLAN 的端口加入到别的VLAN,再删除之。

否则被删除的VLAN内的分配端口会自动恢复到系统默认的VLAN1。

八.分析与思考:(1)观察你所配置的交换机的型号,说出他是几层交换机(2)VLAN 的划分方法有那些?基于端口的VLAN 的划分的优缺点是什么?(3)同一个交换机端口,能否属于不同的VLAN ?九 实验中的问题、心得体会及建议[补充实验内容]tt2、交换机端口安全[基本概念]▪ 利用交换机的端口安全功能实现防止局域网大部分的内部攻击对用户、网络设备造成的破坏,如MAC 地址攻击、ARP 攻击、IP/MAC 地址欺骗等。

▪ 交换机端口安全的基本功能限制交换机端口的最大连接数端口的安全地址绑定端口防ARP 欺骗▪ 安全违例产生于以下情况:如果一个端口被配置为一个安全端口,当其安全地址的数目已经达到允许的最大个数如果该端口收到一个源地址不属于端口上的安全地址的包▪ 当安全违例产生时,你可以选择多种方式来处理违例:Protect :当安全地址个数满后,安全端口将丢弃未知名地址(不是该端口的安全地址中的任何一个)的包Restrict :当违例产生时,将发送一个Trap 通知Shutdown :当违例产生时,将关闭端口并发送一个Trap 通知配置项目▪ 端口安全最大连接数配置▪ 端口的安全地址绑定F0/x▪端口防ARP欺骗▪处理违例的方式[配置方法]▪端口安全最大连接数配置S2126G-1-1(config-if)#switchport port-security!打开该接口的端口安全功能S2126G-1-1(config-if)#switchport port-security maximum value !设置接口上安全地址的最大个数,范围是1-128,缺省值为128▪手工配置接口上的安全地址绑定S2126G-1-1(config-if)#switchport port-security mac-address mac-address ip-address ip-address▪设置处理违例的方式S2126G-1-1(config-if)#switchport port-securityviolation{protect|restrict |shutdown}注意:i.端口安全功能只能在access端口上进行配置。

ii.当端口因为违例而被关闭后,在全局配置模式下使用命令errdisable recovery 来将接口从错误状态中恢复过来。

iii.端口的安全地址绑定方式有:单MAC、单IP、MAC+IP[查看配置信息]▪查看所有接口的安全统计信息,包括最大安全地址数,当前安全地址数以及违例处理方式等S2126G-1-1#show port-security▪查看安全地址信息S2126G-1-1# show port-security address[配置示例]▪下面的例子是配置接口fastethernet0/1上的端口安全功能,配置端口绑定地址,主机MAC为00d0.f800.073c,IP为192.168.100.100S2126G-1-1# configure terminalS2126G-1-1 (config)# interface fastethernet 0/1S2126G-1-1 (config-if)# switchport mode accessS2126G-1-1 (config-if)# switchport port-securityS2126G-1-1(config-if)# switchport port-security mac-address 00d0.f800.073c ip-address 192.168.100.100S2126G-1-1(config-if)# switchport port-security mac-address0016.76d6.d832 ip-address 192.168.100.1。