思科PIX525防火墙配置实例

- 格式:doc

- 大小:28.50 KB

- 文档页数:2

完整的pix525配置PIX Version 6.3(3)interface ethernet0 100fullinterface ethernet1 100fullinterface gb-ethernet0 1000autointerface gb-ethernet1 1000autonameif ethernet0 cimo security10nameif ethernet1 intf3 security15nameif gb-ethernet0 outside security0nameif gb-ethernet1 inside security100enable password 52network encryptedpasswd 52network encryptedhostname PIX-Adomain-name \\配置接口名称,安全级别,主机名,使用的域名fixup protocol dns maximum-length 512fixup protocol ftp 21fixup protocol h323 h225 1720fixup protocol h323 ras 1718-1719fixup protocol http 80fixup protocol ils 389fixup protocol rsh 514fixup protocol rtsp 554fixup protocol sip 5060fixup protocol skinny 2000fixup protocol smtp 25fixup protocol splnet 1521fixup protocoltftp 69namesaccess-list inside_outbound_nat0_acl permit ip 202.102.54.0 255.255.255.0 10.0.1.0 255.255. 255.0access-list outside_cryptomap_20 permit ip 202.102.54.0 255.255.255.0 10.0.1.0 255.255.255. 0\\ 配置PIX允许的协议类型,要加密保护的数据流量pager lines 24logging timestamplogging standbylogging trap informationallogging facility 22logging host inside 202.102.54.5mtu cimo 1500mtu intf3 1500mtu outside 1500mtu inside 1500ip address cimo 192.168.0.1 255.255.255.252ip address intf3 127.0.0.1 255.255.255.255ip address outside 202.102.53.6 255.255.255.0ip address inside 202.102.54.1 255.255.255.248ip audit info action alarmip audit attack action alarmfailoverfailover timeout 0:00:00failover poll 15failover replication httpfailover ip address shaying 192.168.0.2failover ip address intf3 127.0.0.2failover ip address outside 202.102.53.69failover ip address inside 202.102.54.3failover link shaying\\设置日志服务器,PIX各接口的IP地址,PIX设备的故障切换功能pdm location 219.238.213.192 255.255.255.192 outsidepdm location 202.102.54.0 255.255.255.0 insidepdm location 202.102.54.28 255.255.255.255 insidepdm location 202.102.54.88 255.255.255.255 insidepdm location 202.102.54.89 255.255.255.255 insidepdm location 202.102.54.90 255.255.255.255 insidepdm location 202.102.54.208 255.255.255.240 insidepdm location 202.102.54.48 255.255.255.240 outsidepdm location 202.102.54.48 255.255.255.240 insidepdm location 202.102.54.128 255.255.255.240 insidepdm location 219.238.213.245 255.255.255.255 outsidepdm location 10.0.0.0 255.255.255.0 outsidepdm location 10.0.1.0 255.255.255.0 outsidepdm location 202.102.54.208 255.255.255.240 outsidepdm location 172.16.201.0 255.255.255.0 insidepdm location 202.102.54.0 255.255.255.0 outsidepdm location 219.239.218.192 255.255.255.192 outsidepdm location 219.238.218.248 255.255.255.255 outsidepdm location 219.238.218.241 255.255.255.255 outsidepdm logging information 100no pdm history enablearp timeout 14400\\配置能通过WEB界面管理PIX设备的工作站。

防火墙CISCO-PIX525的配置基础知识现在,我们通过一个相对简单的示例说明如何使用Cisco PIX对企业内部网络进行管理。

网络拓扑图如附图所示。

Cisco PIX安装2个网络接口,一个连接外部网段,另一个连接内部网段,在外部网段上运行的主要是DNS 服务器,在内部网段上运行的有WWW服务器和电子邮件服务器,通过Cisco PIX,我们希望达到的效果是:对内部网络的所有机器进行保护,WWW服务器对外只开放80端口,电子邮件服务器对外只开放25端口。

具体*作步骤如下。

2.获得最新PIX软件---- 从Cisco公司的WWW或FTP站点上,我们可以获得PIX的最新软件,主要包括如下内容。

pix44n.exe――PIX防火墙的软件映像文件。

pfss44n.exe――PIX Firewall Syslog Server服务器软件,能够提供一个Windows NT服务,用来记录PIX的运行日志。

pfm432b.exe――图形化的PIX管理软件。

rawrite.exe――用于生成PIX的启动软盘。

3.配置网络路由---- 在使用防火墙的内部网段上,需要将每台计算机的缺省网关指向防火墙,比如防火墙内部IP地址为10.0.0.250,则内部网段上的每台计算机的缺省网关都要设置为10.0.0.250。

具体设置在“控制面板”*“网络”*“TCP/IP协议”中进行。

4.配置PIX---- 在配置PIX之前,应该对网络进行详细的规划和设计,搜集需要的网络配置信息。

要获得的信息如下。

---- (1)每个PIX网络接口的IP地址。

(2)如果要进行NAT,则要提供一个IP地址池供NAT使用。

NAT是网络地址转换技术,它可以将使用保留地址的内部网段上的机器映射到一个合*的IP地址上以便进行Internet访问(3)外部网段的路由器地址。

---- 进入PIX配置界面的方*是:连接好超级终端,打开电源,在出现启动信息和出现提示符pixfirewall>后输入“enable”,并输入密码,进入特权模式;当提示符变为pixfirewall#>后,输入“configure terminal”,再进入配置界面。

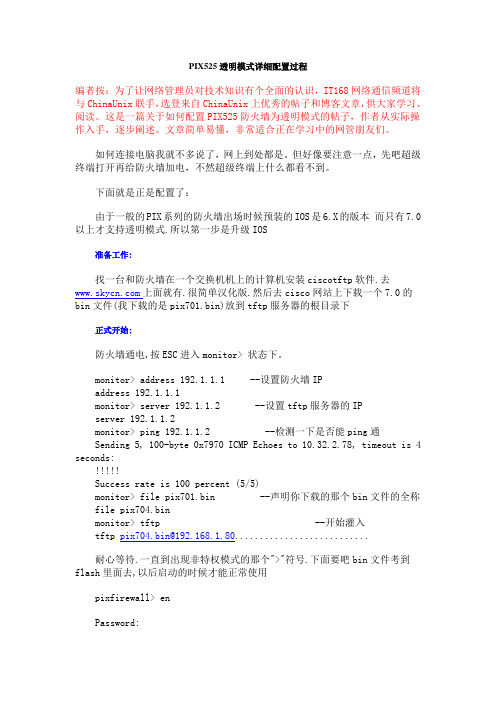

PIX525透明模式详细配置过程编者按:为了让网络管理员对技术知识有个全面的认识,IT168网络通信频道将与ChinaUnix联手,选登来自ChinaUnix上优秀的帖子和博客文章,供大家学习、阅读。

这是一篇关于如何配置PIX525防火墙为透明模式的帖子,作者从实际操作入手,逐步阐述。

文章简单易懂,非常适合正在学习中的网管朋友们。

如何连接电脑我就不多说了,网上到处都是。

但好像要注意一点,先吧超级终端打开再给防火墙加电,不然超级终端上什么都看不到。

下面就是正是配置了:由于一般的PIX系列的防火墙出场时候预装的IOS是6.X的版本而只有7.0以上才支持透明模式.所以第一步是升级IOS准备工作:找一台和防火墙在一个交换机机上的计算机安装ciscotftp软件.去上面就有.很简单汉化版.然后去cisco网站上下载一个7.0的bin文件(我下载的是pix701.bin)放到tftp服务器的根目录下正式开始:防火墙通电,按ESC进入monitor> 状态下。

monitor> address 192.1.1.1 --设置防火墙IPaddress 192.1.1.1monitor> server 192.1.1.2 --设置tftp服务器的IPserver 192.1.1.2monitor> ping 192.1.1.2 --检测一下是否能ping通Sending 5, 100-byte 0x7970 ICMP Echoes to 10.32.2.78, timeout is 4 seconds:!!!!!Success rate is 100 percent (5/5)monitor> file pix701.bin --声明你下载的那个bin文件的全称file pix704.binmonitor> tftp --开始灌入tftp pix704.bin@192.168.1.80...........................耐心等待.一直到出现非特权模式的那个">"符号.下面要吧bin文件考到flash里面去,以后启动的时候才能正常使用pixfirewall> enPassword:pixfirewall# con tpixfirewall(config)# interfaceethernet1 --进入端口模式pixfirewall(config-if)# ip address 192.1.11255.255.255.0 --配置e1口的IPpixfirewall(config-if)# nameifinside --配置e1口为防火墙的inside口INFO: Security level for "inside" set to 100 by default.pixfirewall(config-if)# noshutdown --激活inside口pixfirewall(config-if)# ping192.1.1.2 --测试一下Sending 5, 100-byte ICMP Echos to 192.1.1.2, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 mspixfirewall(config-if)#exit --退出端口模式pixfirewall(config)# copy tftpflash: --copybin 文件Address or name of remote host []?192.1.1.2 --tftp服务器IPSource filename []?pix701.bin --文件名Destination filename [pix701.bin]?pix701.bin --确认Accessingtftp://192.1.1.2/pix701.bin...!! --开始copy 耐心等待Writing file flash:pix701.bin...!!!!!!!!!!!!!5124096 bytes copied in 82.80 secs (62488 bytes/sec)pixfirewall(config)#reload --升级完成.重启!!!!!!!ps.第一次启动时间会稍长不要着急下面才是配置.也很简单了,和刚才配置差不多配置outside口和inside口并激活,只是注意不要配置IP.这可是透明模式.谁见过一根网线两端还有IP的?pixfirewall> enPassword:pixfirewall# con tpixfirewall(config)# interface ethernet0pixfirewall(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.pixfirewall(config-if)# no shutdownpixfirewall(config-if)# exitpixfirewall(config)# interface ethernet1pixfirewall(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.pixfirewall(config-if)# no shutdownpixfirewall(config-if)# exit记住哦~~~~~~~~这里可是最重要的了,即下面的五句话:pixfirewall(config)# firewalltransparent --设置防火墙为透明模式pixfirewall(config)# access-list out-list extended permit icmp any any --设置允许通过所有的协议pixfirewall(config)# access-list out-list extended permit ip any any --设置允许通过所有的IPpixfirewall(config)# access-group out-list in interfaceoutside --把刚才的访问列表绑在outside口pixfirewall(config)# access-group out-list out interfaceoutside --把刚才的访问列表绑在outside口pixfirewall(config)# ip address 192.1.1.1255.255.255.0 --设置一个以后配置防火墙的IP。

Cisco 路由器防火墙配置命令及实例一、access-list 用于创建访问规则.(1)创建标准访问列表access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ](2)创建扩展访问列表access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ](3)删除访问列表no access-list { normal | special } { all | listnumber [ subitem ] }【参数说明】normal 指定规则加入普通时间段.special 指定规则加入特殊时间段.listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则.listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则.permit 表明允许满足条件的报文通过.deny 表明禁止满足条件的报文通过.protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议.source-addr 为源地址.source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0.dest-addr 为目的地址.dest-mask 为目的地址通配位.operator[可选] 端口操作符,在协议类型为TCP或UDP时支持端口比较,支持的比较操作有:等于(eq)、大于(gt)、小于(lt)、不等于(neq)或介于(range);如果操作符为range,则后面需要跟两个端口.port1 在协议类型为TCP或UDP时出现,可以为关键字所设定的预设值(如telnet)或0~65535之间的一个数值.port2 在协议类型为TCP或UDP且操作类型为range时出现;可以为关键字所设定的预设值(如telnet)或0~65535之间的一个数值.icmp-type[可选] 在协议为ICMP时出现,代表ICMP报文类型;可以是关键字所设定的预设值(如echo-reply)或者是0~255之间的一个数值.icmp-code在协议为ICMP且没有选择所设定的预设值时出现;代表ICMP码,是0~255之间的一个数值.log [可选] 表示如果报文符合条件,需要做日志.listnumber 为删除的规则序号,是1~199之间的一个数值.subitem[可选] 指定删除序号为listnumber的访问列表中规则的序号.【缺省情况】系统缺省不配置任何访问规则.【命令模式】全局配置模式【使用指南】同一个序号的规则可以看作一类规则;所定义的规则不仅可以用来在接口上过滤报文,也可以被如DDR等用来判断一个报文是否是感兴趣的报文,此时,permit与deny表示是感兴趣的还是不感兴趣的.使用协议域为IP的扩展访问列表来表示所有的IP协议.同一个序号之间的规则按照一定的原则进行排列和选择,这个顺序可以通过show access-list 命令看到.【举例】允许源地址为10.1.1.0 网络、目的地址为10.1.2.0网络的WWW访问,但不允许使用FTP.Quidway(config)#access-list 100 permit tcp 10.1.1.0 0.0.0.255 10.1.2.0 0.0.0.255 eq www Quidway(config)#access-list 100 deny tcp 10.1.1.0 0.0.0.255 10.1.2.0 0.0.0.255 eq ftp【相关命令】ip access-group二、clear access-list counters 清除访问列表规则的统计信息.clear access-list counters [ listnumber ]【参数说明】listnumber [可选] 要清除统计信息的规则的序号,如不指定,则清除所有的规则的统计信息.【缺省情况】任何时候都不清除统计信息.【命令模式】特权用户模式【使用指南】使用此命令来清除当前所用规则的统计信息,不指定规则编号则清除所有规则的统计信息.【举例】例1:清除当前所使用的序号为100的规则的统计信息.Quidway#clear access-list counters 100例2:清除当前所使用的所有规则的统计信息.Quidway#clear access-list counters【相关命令】access-list三、firewall 启用或禁止防火墙.firewall { enable | disable }【参数说明】enable 表示启用防火墙.disable 表示禁止防火墙.【缺省情况】系统缺省为禁止防火墙.【命令模式】全局配置模式【使用指南】使用此命令来启用或禁止防火墙,可以通过show firewall命令看到相应结果.如果采用了时间段包过滤,则在防火墙被关闭时也将被关闭;该命令控制防火墙的总开关.在使用firewalldisable 命令关闭防火墙时,防火墙本身的统计信息也将被清除.【举例】启用防火墙.Quidway(config)#firewall enable【相关命令】access-list,ip access-group四、firewall default 配置防火墙在没有相应的访问规则匹配时,缺省的过滤方式.firewall default { permit | deny }【参数说明】permit 表示缺省过滤属性设置为“允许”.deny 表示缺省过滤属性设置为“禁止”.【缺省情况】在防火墙开启的情况下,报文被缺省允许通过.【命令模式】全局配置模式【使用指南】当在接口应用的规则没有一个能够判断一个报文是否应该被允许还是禁止时,缺省的过滤属性将起作用;如果缺省过滤属性是“允许”,则报文可以通过,否则报文被丢弃.【举例】设置缺省过滤属性为“允许”.Quidway(config)#firewall default permit五、ip access-group 使用此命令将规则应用到接口上.使用此命令的no形式来删除相应的设置.ip access-group listnumber { in | out }[ no ] ip access-group listnumber { in | out }【参数说明】listnumber 为规则序号,是1~199之间的一个数值.in 表示规则用于过滤从接口收上来的报文.out 表示规则用于过滤从接口转发的报文.【缺省情况】没有规则应用于接口.【命令模式】接口配置模式.【使用指南】使用此命令来将规则应用到接口上;如果要过滤从接口收上来的报文,则使用in 关键字;如果要过滤从接口转发的报文,使用out 关键字.一个接口的一个方向上最多可以应用20类不同的规则;这些规则之间按照规则序号的大小进行排列,序号大的排在前面,也就是优先级高.对报文进行过滤时,将采用发现符合的规则即得出过滤结果的方法来加快过滤速度.所以,建议在配置规则时,尽量将对同一个网络配置的规则放在同一个序号的访问列表中;在同一个序号的访问列表中,规则之间的排列和选择顺序可以用show access-list命令来查看.【举例】将规则101应用于过滤从以太网口收上来的报文.Quidway(config-if-Ethernet0)#ip access-group 101 in【相关命令】access-list六、settr 设定或取消特殊时间段.settr begin-time end-timeno settr【参数说明】begin-time 为一个时间段的开始时间.end-time 为一个时间段的结束时间,应该大于开始时间.【缺省情况】系统缺省没有设置时间段,即认为全部为普通时间段.【命令模式】全局配置模式【使用指南】使用此命令来设置时间段;可以最多同时设置6个时间段,通过show timerange 命令可以看到所设置的时间.如果在已经使用了一个时间段的情况下改变时间段,则此修改将在一分钟左右生效(系统查询时间段的时间间隔).设置的时间应该是24小时制.如果要设置类似晚上9点到早上8点的时间段,可以设置成“settr 21:00 23:59 0:00 8:00”,因为所设置的时间段的两个端点属于时间段之内,故不会产生时间段内外的切换.另外这个设置也经过了2000问题的测试.【举例】例1:设置时间段为8:30 ~ 12:00,14:00 ~ 17:00.Quidway(config)#settr 8:30 12:00 14:00 17:00例2:设置时间段为晚上9点到早上8点.Quidway(config)#settr 21:00 23:59 0:00 8:0【相关命令】timerange,show timerange七、show access-list 显示包过滤规则及在接口上的应用.show access-list [ all | listnumber | interface interface-name ]【参数说明】all 表示所有的规则,包括普通时间段内及特殊时间段内的规则.listnumber 为显示当前所使用的规则中序号为listnumber的规则.interface 表示要显示在指定接口上应用的规则序号.interface-name 为接口的名称.【命令模式】特权用户模式【使用指南】使用此命令来显示所指定的规则,同时查看规则过滤报文的情况.每个规则都有一个相应的计数器,如果用此规则过滤了一个报文,则计数器加1;通过对计数器的观察可以看出所配置的规则中,哪些规则是比较有效,而哪些基本无效.可以通过带interface关键字的show access-list命令来查看某个接口应用规则的情况.【举例】例1:显示当前所使用的序号为100的规则.Quidway#show access-list 100Using normal packet-filtering access rules now.100 deny icmp 10.1.0.0 0.0.255.255 any host-redirect (3 matches,252 bytes -- rule 1)100 permit icmp 10.1.0.0 0.0.255.255 any echo (no matches -- rule 2)100 deny udp any any eq rip (no matches -- rule 3)例2:显示接口Serial0上应用规则的情况.Quidway#show access-list interface serial 0Serial0:access-list filtering In-bound packets : 120access-list filtering Out-bound packets: None【相关命令】access-list八、show firewall 显示防火墙状态.show firewall【命令模式】特权用户模式【使用指南】使用此命令来显示防火墙的状态,包括防火墙是否被启用,启用防火墙时是否采用了时间段包过滤及防火墙的一些统计信息.【举例】显示防火墙状态.Quidway#show firewallFirewall is enable, default filtering method is 'permit'.TimeRange packet-filtering enable.InBound packets: None;OutBound packets: 0 packets, 0 bytes, 0% permitted,0 packets, 0 bytes, 0% denied,2 packets, 104 bytes, 100% permitted defaultly,0 packets, 0 bytes, 100% denied defaultly.From 00:13:02 to 06:13:21: 0 packets, 0 bytes, permitted.【相关命令】firewall九、show isintr 显示当前时间是否在时间段之内.show isintr【命令模式】特权用户模式【使用指南】使用此命令来显示当前时间是否在时间段之内.【举例】显示当前时间是否在时间段之内.Quidway#show isintrIt is NOT in time ranges now.【相关命令】timerange,settr十、show timerange 显示时间段包过滤的信息.show timerange【命令模式】特权用户模式【使用指南】使用此命令来显示当前是否允许时间段包过滤及所设置的时间段.【举例】显示时间段包过滤的信息.Quidway#show timerangeTimeRange packet-filtering enable.beginning of time range:01:00 - 02:0003:00 - 04:00end of time range.【相关命令】timerange,settr十一、timerange 启用或禁止时间段包过滤功能.timerange { enable | disable }【参数说明】enable 表示启用时间段包过滤.disable 表示禁止采用时间段包过滤.【缺省情况】系统缺省为禁止时间段包过滤功能.【命令模式】全局配置模式【使用指南】使用此命令来启用或禁止时间段包过滤功能,可以通过show firewall命令看到,也可以通过show timerange命令看到配置结果.在时间段包过滤功能被启用后,系统将根据当前的时间和设置的时间段来确定使用时间段内(特殊)的规则还是时间段外(普通)的规则.系统查询时间段的精确度为1分钟.所设置的时间段的两个端点属于时间段之内.【举例】启用时间段包过滤功能.Quidway(config)#timerange enable【相关命令】settr,show timerangeCisco PIX防火墙配置(转载)硬件防火墙,是网络间的墙,防止非法侵入,过滤信息等,从结构上讲,简单地说是一种PC式的电脑主机加上闪存(Flash)和防火墙操作系统。

PIX 防火墙应用举例设:ethernet0命名为外部接口outside,安全级别是0。

ethernet1被命名为内部接口inside,安全级别100。

ethernet2被命名为中间接口dmz,安全级别50。

参考配置:PIX525#conf t ;进入配置模式PIX525(config)#nameif ethernet0 outside security0 ;设置优先级0PIX525(config)#nameif ethernet1 inside security100 ;设优先级100PIX525(config)#nameif ethernet2 dmz security50 ;设置优先级50 PIX525(config)#interface ethernet0 auto ;设置自动方式PIX525(config)#interface ethernet1 100full ;设置全双工PIX525(config)#interface ethernet2 100full ;设置全双工PIX525(config)#ip address outside 133.0.0.1 255.255.255.252 ;设置接口IPPIX525(config)#ip address inside 10.66.1.200 255.255.0.0 ;设置接口IPPIX525(config)#ip address dmz 10.65.1.200 255.255.0.0 ;设置接口IPPIX525(config)#global (outside) 1 133.1.0.1-133.1.0.14 ;定义地址池PIX525(config)#nat (inside) 1 0 0 ;动态NATPIX525(config)#route outside 0 0 133.0.0.2 ;设置默认路由PIX525(config)#static (dmz,outside) 133.1.0.1 10.65.1.101 ;静态NATPIX525(config)#static (dmz,outside) 133.1.0.2 10.65.1.102 ;静态NATPIX525(config)#static (inside,dmz) 10.66.0.0 10.66.0.0 netmask 255.255.0.0PIX525(config)#access-list 101 permit ip any host 133.1.0.1 eq www;设置ACLPIX525(config)#access-list 101 permit ip any host 133.1.0.2 eq ftp;设置ACLPIX525(config)#access-list 101 deny ip any any ;设置ACLPIX525(config)#access-group 101 in interface outside ;将ACL应用在outside端口当内部主机访问外部主机时,通过nat转换成公网IP,访问internet。

PIX防火墙基本配置命令和配置实例PIX防火墙基本配置命令和配置实例1. PIX 的配置命令(1) 配置防火墙接口的名字,并指定安全级别(nameif)Pix525(config)#nameif ethernet0 outside security0Pix525(config)#nameif ethernet1 inside security100Pix525(config)#nameif dmz security50提示:在缺省配置中,以太网0被命名为外部接口(outside),安全级别是0;以太网1被命名为内部接口(inside),安全级别是100.安全级别取值范围为1~99,数字越大安全级别越高。

若添加新的接口,语句可以这样写:Pix525(config)#nameif pix/intf3 security40 (安全级别任取)(2) 配置以太口参数(interface)Pix525(config)#interface ethernet0 auto(auto选项表明系统自适应网卡类型)Pix525(config)#interface ethernet1 100full(100full选项表示100Mbit/s以太网全双工通信)Pix525(config)#interface ethernet1 100full shutdown(shutdown选项表示关闭这个接口,若启用接口去掉shutdown)(3) 配置内外网卡的IP地址(ip address)Pix525(config)#ip address outside 61.144.51.42 255.255.255.248Pix525(config)#ip address inside 192.168.0.1 255.255.255.0很明显,Pix525防火墙在外网的ip地址是61.144.51.42,内网ip地址是192.168.0.1 (4) 指定外部地址范围(global)Global命令的配置语法:global (if_name) nat_id ip_address - ip_address [netmark global_mask]global命令把内网的IP地址翻译成外网的IP地址或一段地址范围。

Cisco PIX防火墙的基本配置1. 同样是用一条串行电缆从电脑的COM口连到Cisco PIX 525防火墙的console口;2. 开启所连电脑和防火墙的电源,进入Windows系统自带的"终端",通讯参数可按系统默然。

进入防火墙初始化配置,在其中主要设置有:Date(日期)、time(时间)、hostname(主机名称)、inside ip address(内部网卡IP地址)、domain(主域)等,完成后也就建立了一个初始化设置了。

此时的提示符为:pix255>。

3. 输入enable命令,进入Pix 525特权用户模式,默然密码为空。

如果要修改此特权用户模式密码,则可用enable password命令,命令格式为:enable password password [encrypted],这个密码必须大于16位。

Encrypted选项是确定所加密码是否需要加密。

4、定义以太端口:先必须用enable命令进入特权用户模式,然后输入configure terminal(可简称为config t),进入全局配置模式模式。

具体配置pix525>enablePassword:pix525#config tpix525 (config)#interface ethernet0 autopix525 (config)#interface ethernet1 auto在默然情况下ethernet0是属外部网卡outside, ethernet1是属内部网卡inside, inside在初始化配置成功的情况下已经被激活生效了,但是outside必须命令配置激活。

5. clock配置时钟,这也非常重要,这主要是为防火墙的日志记录而资金积累的,如果日志记录时间和日期都不准确,也就无法正确分析记录中的信息。

这须在全局配置模式下进行。

时钟设置命令格式有两种,主要是日期格式不同,分别为:clock set hh:mm:ss month day month year和clock set hh:mm:ss day month year前一种格式为:小时:分钟:秒月日年;而后一种格式为:小时:分钟:秒日月年,主要在日、月份的前后顺序不同。

防火墙硬件防火墙,是网络间的墙,防止非法侵入,过滤信息等,从结构上讲,简单的说是一种PC式的电脑主机加上闪存和防火墙操作系统。

所有从外部到内部或内部到外部的通信都必须经过它;只有有内部访问策略授权的通信才能被允许通过;系统本身具有很强的高可靠性;防火墙技术:包过滤技术(访问控制列表);状态检测我第一次亲手配置的是防火墙Cisco firewall pix 525.下面是一般用到的最基本配置1.建立用户、设置密码跟Cisco IOS路由器基本一样。

2.激活以太端口、命名端口与安全级别、配置以太网端口IP地址及静态路由,配置telnetPIX525(config)#interface ethernet0PIX525(config-if)#nameif outsidePIX525(config-if)#security-level 0PIX525(config-if)#ip address 221.12.59.243 255.255.255.128PIX525(config-if)#no shutPIX525(config)#ip address outside 221.12.59.243 255.255.255.128PIX525(config)#route outside 0.0.0.0 0.0.0.0 221.12.59.241 1PIX525(config)#telnet 172.18.32.0 255.255.224.0 insideXG-PIX-525# show nameifnameif ethernet0 outside security0nameif ethernet1 inside security100nameif gb-ethernet0 dmz security20nameif gb-ethernet1 inside1 security80XG-PIX-525# show routeoutside 0.0.0.0 0.0.0.0 221.12.59.241 1 OTHER staticinside1 172.16.0.0 255.240.0.0 172.18.254.134 1 OTHER staticinside1 172.18.254.132 255.255.255.252 172.18.254.133 1 CONNECT static dmz 192.168.254.0 255.255.255.0 192.168.254.1 1 CONNECT static outside 221.12.59.240 255.255.255.248 221.12.59.243 1 CONNECT static XG-PIX-525# show ipSystem IP Addresses:ip address outside 221.12.59.243 255.255.255.248no ip address insideip address dmz 192.168.254.1 255.255.255.0ip address inside1 172.18.254.133 255.255.255.252Current IP Addresses:ip address outside 221.12.59.243 255.255.255.248no ip address insideip address dmz 192.168.254.1 255.255.255.0ip address inside1 172.18.254.133 255.255.255.252XG-PIX-525# show telnet192.168.254.0 255.255.255.0 dmz172.18.240.0 255.255.240.0 inside1172.18.32.0 255.255.224.0 inside12.访问列表此功能与cisco IOS基本上是相似的,有permit和deny两个功能,网络协议一般有IP、TCP、UDP、ICMP、SSH等等,如:PIX525(config)#access-list 110 permit icmp any anyPIX525(config)#access-list 110 permit tcp any host 221.12.59.244 eq www PIX525(config)#access-list 110 permit tcp any host 221.12.59.243 eq ssh PIX525(config)#access-list 110 permit tcp any host 221.12.59.244 eq ftp PIX525(config)#access-group 100 in interface outside3.global指定公网地址范围:定义地址池Global(if_name) nat_id ip_address-ip-address [netmark global_mask](if_name):表示外网接口名称,一般为outside。