思科防火墙使用及功能配置

- 格式:ppt

- 大小:4.84 MB

- 文档页数:29

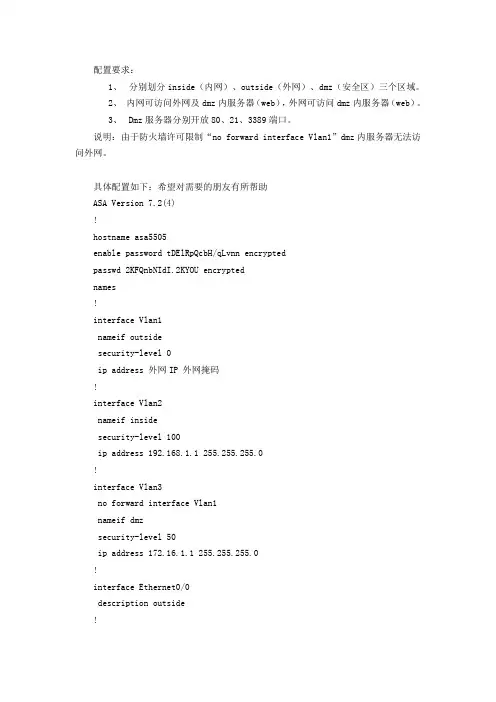

配置要求:1、分别划分inside(内网)、outside(外网)、dmz(安全区)三个区域。

2、内网可访问外网及dmz内服务器(web),外网可访问dmz内服务器(web)。

3、Dmz服务器分别开放80、21、3389端口。

说明:由于防火墙许可限制“no forward interface Vlan1”dmz内服务器无法访问外网。

具体配置如下:希望对需要的朋友有所帮助ASA Version 7.2(4)!hostname asa5505enable password tDElRpQcbH/qLvnn encryptedpasswd 2KFQnbNIdI.2KYOU encryptednames!interface Vlan1nameif outsidesecurity-level 0ip address 外网IP 外网掩码!interface Vlan2nameif insidesecurity-level 100ip address 192.168.1.1 255.255.255.0!interface Vlan3no forward interface Vlan1nameif dmzsecurity-level 50ip address 172.16.1.1 255.255.255.0!interface Ethernet0/0description outside!interface Ethernet0/1description insideswitchport access vlan 2!interface Ethernet0/2description dmzswitchport access vlan 3!interface Ethernet0/3description insideswitchport access vlan 2!interface Ethernet0/4shutdown!interface Ethernet0/5shutdown!interface Ethernet0/6shutdown!interface Ethernet0/7shutdown!ftp mode passiveobject-group service outside-to-dmz tcpport-object eq wwwport-object eq ftpport-object eq 3389access-list aaa extended permit tcp any host 外网IP object-group outsid e-to-dmzaccess-list bbb extended permit tcp host 172.16.1.2 192.168.1.0 255.255. 255.0 object-group outside-to-dmzpager lines 24mtu outside 1500mtu inside 1500mtu dmz 1500icmp unreachable rate-limit 1 burst-size 1asdm image disk0:/asdm-524.binno asdm history enablearp timeout 14400global (outside) 1 interfaceglobal (dmz) 1 172.16.1.10-172.16.1.254 netmask 255.255.255.0nat (inside) 1 192.168.1.0 255.255.255.0nat (dmz) 1 172.16.1.0 255.255.255.0alias (inside) 221.203.36.86 172.16.1.2 255.255.255.255static (dmz,outside) tcp interface www 172.16.1.2 www netmask 255.255.2 55.255 dnsstatic (dmz,outside) tcp interface ftp 172.16.1.2 ftp netmask 255.255.2 55.255 dnsstatic (dmz,outside) tcp interface 3389 172.16.1.2 3389 netmask 255.255. 255.255dnsstatic (inside,dmz) 172.16.1.2 192.168.1.0 netmask 255.255.255.255 dns access-group aaa in interface outsideaccess-group bbb in interface dmzroute outside 0.0.0.0 0.0.0.0 外网网关 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00timeout sip-provisional-media 0:02:00 uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart telnet timeout 5ssh timeout 5console timeout 0!class-map inspection_defaultmatch default-inspection-traffic!!policy-map type inspect dns preset_dns_mapparametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns preset_dns_mapinspect ftpinspect h323 h225inspect h323 rasinspect netbiosinspect rshinspect rtspinspect skinnyinspect esmtpinspect sqlnetinspect sunrpcinspect tftpinspect sipinspect xdmcpinspect http!service-policy global_policy globalprompt hostname contextCryptochecksum:9d2a6010d4fc078cf026f98dcec96007 : endasa5505(config)#。

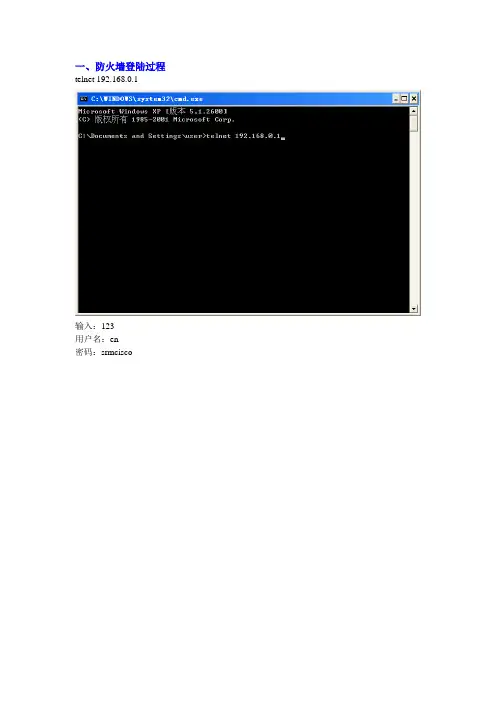

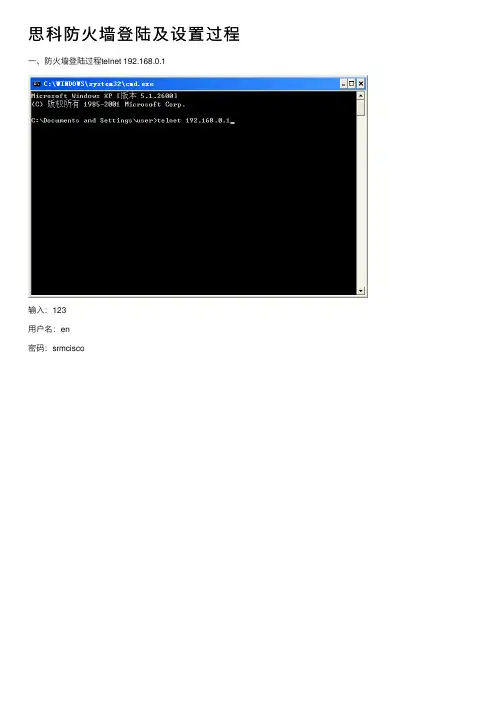

一、防火墙登陆过程telnet 192.168.0.1输入:123用户名:en密码:srmciscoConf tShow run二、公网IP与内网IP映射:static (inside,outside) 61.142.114.180 192.168.0.7 netmask 255.255.255.255 0 0三、再打开端口:输入以下一笔命今如access-list acl-out permit tcp any host 61.142.114.183 eq 5800 (打开外部5800端口) access-list acl-out permit tcp any host 61.142.114.183 eq 5900 (打开外部5900端口) access-list acl-out permit tcp any host 61.142.114.183 eq 1433 (打开外部1433端口) access-list acl-in permit tcp any host 61.142.114.183 eq 1433 (打开内部1433端口) access-list acl-in permit tcp any host 61.142.114.183 eq 5900 (打开内部5900端口) access-list acl-in permit tcp any host 61.142.114.183 eq 5800 (打开内部5800端口)四、登出防火墙:logout五、增加上网电脑1、nat (inside) 1 192.168.0.188 255.255.255.255 0 0(上网电脑IP地址)2、arp inside 192.168.0.188 000f.eafa.645d alias(绑定上网电脑网卡MAC地址)六、取消上网电脑1、no nat (inside) 1 192.168.0.188 255.255.255.255 0 0(上网电脑IP地址)2、no arp inside 192.168.0.188 000f.eafa.645d alias(绑定上网电脑网卡MAC地址)七、增加可以远程控制防火墙电脑telnet 192.168.0.188 255.255.255.255 inside八、保存已做改动设置wr me九、以下为现存防火墙配置。

asa5505思科防火墙公司网络不断更新,新进一设备名为cicoASA-5505防火墙。

公司准备把四台监控系统服务器通过防火墙与公司现有网络隔离。

但是现有的服务器有三台在之前分别在给市煤管局、集团公司、国投总公司提供监控信息。

所以更改IP地址的话会很麻烦。

所以公司决定将原有三台电脑的IP 地址做地址转换。

开放相应端口即可。

公司现有网络段为192.168.0.0隔离后网络段为172.168.1.0IOS版本为ASA-7.2与之前版本的配置有一定区别。

下面说说具体的操作步骤:1、将四台监控系统服务器通过普通交换机连接接,交换机接防火墙1口,防火墙0口与公司现有网络交换机连接,用conole线将防火墙与PC连接到一起。

2、打开PC运行超级终端,出现新建连接界面,随便输入名称确定,出现借口选择界面,选择相应的COM口即可,确定出现COM口属性设置,恢复默认即可。

3、进入防火墙出现Pre-configurePI某Firewallnowthroughinteractiveprompt[ye]意思是否进入交互配置对话模式选择N4、进入防火墙的命令提示符界面,cicoaa>在后面输入enable 进入特权模式cicoaa#在后面输入conft进入全局配置模式。

这时。

就可以对防火墙进行配置了。

5、配置防火墙名cicoaa(config)#hotnamedyq配置防火墙密码(config)#enablepawordadmin配置IPdyq(config)#interfacevlan1dyq(config-if)#ipaddre192.168.0.251255.255.255.0dyq(config-if)#nohutdowndyq(config-if)#ecurity-level0dyq(config-if)#nameifoutidedyq(config-if)#e某itdyq(config)#interfacevlan2dyq(config-if)#ipaddre172.168.1.1255.255.255.0dyq(config-if)#nohutdowndyq(config-if)#ecurity-level100dyq(config-if)#nameifinidedyq(config-if)#e某it将e0和e1口加入VLANdyq(config)#interfaceethernet0/0dyq(config-if)#nohutdown dyq(config-if)#witchportaccevlan1dyq(config-if)#e某itdyq(config)#interfaceethernet0/1同上dyq(config)#acce-litacl_oute某tendedpermiticmpanyanydyq(config)#acce-litacl_oute某tendedpermittcpanyhot192.168.0.7eq1433dyq(config)#acce-litacl_oute某tendedpermittcpanyhot192.168.0.8eq8080dyq(config)#acce-litacl_oute某tendedpermittcpanyhot192.168.0.8eq445dyq(config)#acce-litacl_oute某tendedpermittcpanyhot192.168.0.8eq1433允许主机192.168.0.9开放80端口acl_out为访问控制列表号验证访问控制列表howacce-lit配置路由dyq(config)#routeoutide00192.168.0.1验证howroute配置静态NATdyq(config)#tatic(inide,outide)192.168.0.7172.168.1.10netmak255.255.255.255dy q(config)#tatic(inide,outide)192.168.0.8172.168.1.20netmak255.255.255.255dy q(config)#tatic(inide,outide)192.168.0.9172.168.1.30netmak255.255.255.255IP 地址转换内网IP172.168.1.某转换为外网IP192.168.0.某配置动态NAT(PAT)dyq(config)#global(outide)1interfacedyq(config)#nat(inide)1172.1 68.1.0255.255.255.0或者dyq(config)#nat(inide)100。

思科ASA防火墙基本配置思科ASA防火墙基本配置Fire Wall 防火墙,它是一种位于内部网络与外部网络之间的网络安全系统,当然,防火墙也分软件防火墙与硬件防火墙。

硬件防火墙又分为:基于PC架构与基于ASIC芯片今天来聊一聊思科的'硬件防火墙 Cisco ASACisco ASA 防火墙产品线挺多:Cisco ASA5505 Cisco ASA5510 Cisco ASA5520 Cisco ASA5540 Cisco ASA5550 等等ASA 的基本配置步骤如下:配置主机名、域名hostname [hostname]domain-name xx.xxhostname Cisco-ASA 5520domain-name 配置登陆用户名密码password [password]enable password [password]配置接口、路由interface interface_namenameif [name]name 有三种接口类型 insdie outside dmzsecurity-level xx(数值)数值越大接口安全级别越高注:默认inside 100 ,outside 0 ,dmz 介于二者之间静态路由route interface_number network mask next-hop-addressroute outside 0.0.0.0 0.0.0.0 210.210.210.1配置远程管理接入Telnettelnet {network | ip-address } mask interface_nametelnet 192.168.1.0 255.255.255.0 insidetelnet 210.210.210.0 255.255.255.0 outsideSSHcrypto key generate rsa modulus {1024| 2048 }指定rsa系数,思科推荐1024ssh timeout minutesssh version version_numbercrypto key generate rsa modulus 1024ssh timeout 30ssh version 2配置 ASDM(自适应安全设备管理器)接入http server enbale port 启用功能http {networdk | ip_address } mask interface_nameasdm image disk0:/asdm_file_name 指定文件位置username user password password privilege 15NATnat-controlnat interface_name nat_id local_ip maskglobal interface_name nat_id {global-ip [global-ip] |interface} nat-controlnat inside 1 192.168.1.0 255.255.255.0global outside 1 interfaceglobal dmz 1 192.168.202.100-192.168.202.150ACLaccess-list list-name standad permit | deny ip maskaccess-list list-name extendad permit | deny protocol source-ip mask destnation-ip mask portaccess-group list-name in | out interface interface_name如果内网服务器需要以布到公网上staic real-interface mapped-interface mapped-ip real-ip staic (dmz,outside) 210.210.202.100 192.168.202.1保存配置wirte memory清除配置clear configure (all)【思科ASA防火墙基本配置】。

配置设备介绍:(只为做实验实际应用请根据自己具体情况更改相关参数即可)核心交换机4507提供VLAN3 网关地址:192.168。

3。

254提供DNS 服务器连接:192。

168.0。

1接入交换机2960提供VLAN3 TURNK 连接,可用IP 地址为192。

168。

3。

0-192.168。

3.240掩码:255.255。

255.0网关:192.168.3.254DNS:192.168。

0.1内网实验防火墙CISCO ASA 5510E0/0 IP:192.168。

3。

234E0/1 IP 10。

1。

1。

1实现配置策略1. 动态内部PC1 DHCP 自动获得IP 地址,可访问INTERNET,并PING 通外部网关。

PC1 Ethernet adapter 本地连接:Connection—specific DNS Suffix 。

: gametuziDescription . 。

. . . . 。

:Broadcom 440x rollerPhysical Address。

. . 。

. . 。

: 00-13-77-04—9Dhcp Enabled。

. 。

. 。

. 。

:YesAutoconfiguration Enabled 。

. . :YesIP Address. 。

. 。

. . . 。

. :10.1.1。

20Subnet Mask . . . . 。

. 。

. 。

: 255.255。

0.0Default Gateway . . 。

. 。

: 10.1。

1.1DHCP Server . 。

. 。

. 。

. : 10。

1。

1。

1DNS Servers . . . . . 。

. . 。

: 192.168.0。

12. 静态内部PC2 手动分配地址,可访问INTERNET ,并PING 通外部网关. PC1 Ethernet adapter 本地连接:Connection—specific DNS Suffix 。

增加一台服务器具体要求。

新增一台服务器地址:10.165.127.15/255.255.255.128。

需要nat 转换成公网地址16.152.91.223 映射出去,并对外开通这台服务器的80端口。

在对外pix525上面增加如下:access-list acl_out permit tcp any host 16.52.91.223 eq www //开放外网对新服务器80端口static (inside,outside) 16.152.91.223 10.165.127.15 netmask 255.255.255.255 0 0 ////外高桥新服务器地址转换16.152.91.223可是为什么转换后,不能访问16.52.91.223的网页,但确可以ping通16.52.91.223,但是访问10.165.127.15的主页是正常的??具体配置如下:pix-525> enablePassword: *****pix-525# sh run: Saved:PIX Version 6.3(5)interface ethernet0 100fullinterface ethernet1 100fullnameif ethernet0 outside security0nameif ethernet1 inside security100enable password FVHQD7n.FuCW78fS level 7 encryptedenable password 2KFQnbNIdI.2KYOU encryptedpasswd 2KFQnbNIdI.2KYOU encryptedhostname wgqpix-525fixup protocol dns maximum-length 512fixup protocol ftp 21fixup protocol h323 h225 1720fixup protocol h323 ras 1718-1719fixup protocol http 80fixup protocol rsh 514fixup protocol rtsp 554fixup protocol sip 5060fixup protocol sip udp 5060fixup protocol skinny 2000fixup protocol smtp 25fixup protocol sqlnet 1521fixup protocol tftp 69namesaccess-list acl_out permit tcp any host 16.152.91.221 eq wwwaccess-list acl_out permit icmp any anyaccess-list acl_out permit tcp any host 16.152.91.220 eq httpsaccess-list acl_out permit tcp any host 16.152.91.223 eq wwwaccess-list outbound permit icmp any anyaccess-list outbound permit ip any anypager lines 24mtu outside 1500mtu inside 1500ip address outside 16.152.91.222 255.255.255.128ip address inside 10.165.127.254 255.255.255.252ip audit info action alarmip audit attack action alarmno failoverfailover timeout 0:00:00failover poll 15no failover ip address outsideno failover ip address insideno pdm history enablearp timeout 14400static (inside,outside) 16.152.91.221 10.165.127.11 netmask 255.255.255.255 0 0 static (inside,outside) 16.152.91.220 10.165.127.23 netmask 255.255.255.255 0 0 static (inside,outside) 16.152.91.223 10.165.127.15 netmask 255.255.255.255 0 0 access-group acl_out in interface outsideaccess-group outbound in interface insideroute outside 0.0.0.0 0.0.0.0 16.152.91.129 1route inside 10.165.0.0 255.255.0.0 10.165.127.253 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00 timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00timeout sip-disconnect 0:02:00 sip-invite 0:03:00timeout uauth 0:05:00 absoluteaaa-server TACACS+ protocol tacacs+aaa-server TACACS+ max-failed-attempts 3aaa-server TACACS+ deadtime 10aaa-server RADIUS protocol radiusaaa-server RADIUS max-failed-attempts 3aaa-server RADIUS deadtime 10aaa-server LOCAL protocol localhttp server enableno snmp-server locationno snmp-server contactsnmp-server community publicno snmp-server enable trapsfloodguard enabletelnet 10.165.6.225 255.255.255.255 insidetelnet 10.165.127.12 255.255.255.255 insidetelnet 10.165.127.250 255.255.255.255 insidetelnet 10.165.6.15 255.255.255.255 insidetelnet 10.165.6.16 255.255.255.255 insidetelnet timeout 5ssh timeout 5console timeout 0username admin password iuQeTKNaNbruxBKd encrypted privilege 2terminal width 80Cryptochecksum:b2e1195d144f48f01fe66606cd31d0f2: endwgqpix-525#最佳答案( 回答者: xintao800 )PIX防火墙提供4种管理访问模式:²非特权模式。

思科防⽕墙登陆及设置过程⼀、防⽕墙登陆过程telnet 192.168.0.1输⼊:123⽤户名:en密码:srmciscoConf tShow run⼆、公⽹IP与内⽹IP映射:static (inside,outside) 61.142.114.180 192.168.0.7 netmask 255.255.255.255 0 0三、再打开端⼝:输⼊以下⼀笔命今如access-list acl-out permit tcp any host 61.142.114.183 eq 5800 (打开外部5800端⼝) access-list acl-out permit tcp any host 61.142.114.183 eq 5900 (打开外部5900端⼝) access-list acl-out permit tcp any host 61.142.114.183 eq 1433 (打开外部1433端⼝) access-list acl-in permit tcp any host 61.142.114.183 eq 1433 (打开内部1433端⼝) access-list acl-in permit tcp any host 61.142.114.183 eq 5900 (打开内部5900端⼝) access-list acl-in permit tcp any host 61.142.114.183 eq 5800 (打开内部5800端⼝)四、登出防⽕墙:logout五、增加上⽹电脑1、nat (inside) 1 192.168.0.188 255.255.255.255 0 0(上⽹电脑IP地址)2、arp inside 192.168.0.188 000f.eafa.645d alias(绑定上⽹电脑⽹卡MAC地址)六、取消上⽹电脑1、no nat (inside) 1 192.168.0.188 255.255.255.255 0 0(上⽹电脑IP地址)2、no arp inside 192.168.0.188 000f.eafa.645d alias(绑定上⽹电脑⽹卡MAC地址)七、增加可以远程控制防⽕墙电脑telnet 192.168.0.188 255.255.255.255 inside⼋、保存已做改动设置wr me九、以下为现存防⽕墙配置。

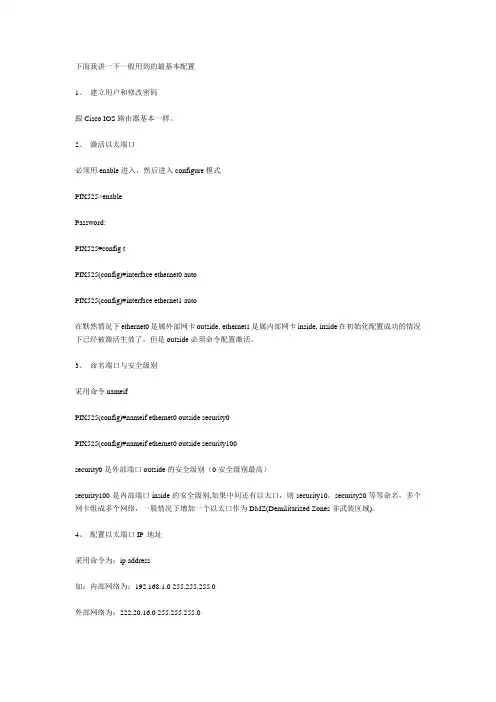

下面我讲一下一般用到的最基本配置1、建立用户和修改密码跟Cisco IOS路由器基本一样。

2、激活以太端口必须用enable进入,然后进入configure模式PIX525>enablePassword:PIX525#config tPIX525(config)#interface ethernet0 autoPIX525(config)#interface ethernet1 auto在默然情况下ethernet0是属外部网卡outside, ethernet1是属内部网卡inside, inside在初始化配置成功的情况下已经被激活生效了,但是outside必须命令配置激活。

3、命名端口与安全级别采用命令nameifPIX525(config)#nameif ethernet0 outside security0PIX525(config)#nameif ethernet0 outside security100security0是外部端口outside的安全级别(0安全级别最高)security100是内部端口inside的安全级别,如果中间还有以太口,则security10,security20等等命名,多个网卡组成多个网络,一般情况下增加一个以太口作为DMZ(Demilitarized Zones非武装区域)。

4、配置以太端口IP 地址采用命令为:ip address如:内部网络为:192.168.1.0 255.255.255.0外部网络为:222.20.16.0 255.255.255.0PIX525(config)#ip address inside 192.168.1.1 255.255.255.0PIX525(config)#ip address outside 222.20.16.1 255.255.255.05、配置远程访问[telnet]在默然情况下,PIX的以太端口是不允许telnet的,这一点与路由器有区别。

Cisco ASA5500系列防火墙基本配置手册一、配置基础1.1用户接口思科防火墙支持下列用户配置方式:Console,Telnet,SSH(1.x或者2.0,2.0为7.x新特性),ASDM的http方式,VMS的Firewall Management Center。

支持进入Rom Monitor模式,权限分为用户模式和特权模式,支持Help,History和命令输出的搜索和过滤。

用户模式:Firewall> 为用户模式,输入enable进入特权模式Firewall#。

特权模式下输入config t 可以进入全局配置模式。

通过exit,ctrl-z退回上级模式。

配置特性:在原有命令前加no可以取消该命令。

Show running-config 或者 write terminal显示当前配置。

Show running-config all显示所有配置,包含缺省配置。

Tab可以用于命令补全,ctrl-l可以用于重新显示输入的命令(适用于还没有输入完命令被系统输出打乱的情况),help和history相同于IOS命令集。

Show命令支持 begin,include,exclude,grep 加正则表达式的方式对输出进行过滤和搜索。

Terminal width 命令用于修改终端屏幕显示宽度,缺省为80个字符,pager命令用于修改终端显示屏幕显示行数,缺省为24行。

1.2初始配置跟路由器一样可以使用setup进行对话式的基本配置。

二、配置连接性2.1配置接口接口基础:防火墙的接口都必须配置接口名称,接口IP地址和掩码和安全等级。

接口基本配置:Firewall(config)# interface hardware-id 进入接口模式Firewall(config-if)# speed {auto | 10 | 100 | nonegotiate} 设置接口速率Firewall(config-if)# duplex {auto | full | half} 接口工作模式Firewall(config-if)# [no] shutdown 激活或关闭接口Firewall(config-if)# nameif if_name 配置接口名称Firewall(config-if)# security-level level 定义接口的安全级别例:interface GigabitEthernet0/0nameif outsidesecurity-level 0ip address 125.78.33.22 255.255.255.248!interface GigabitEthernet0/1nameif insidesecurity-level 100ip address 192.168.18.254 255.255.255.0在配置中,接口被命名为外部接口(outside),安全级别是0;被命名为内部接口(inside),安全级别是100.安全级别取值范围为1~99,数字越大安全级别越高。

快速入门指南思科RV110W Wireless-N VPN 防火墙包装清单•Wireless-N VPN 防火墙•以太网电缆•电源适配器•快速入门指南•文档和软件(存储于 CD-ROM 光盘上)欢迎感谢您选择思科 RV110W Wireless-N VPN 防火墙。

RV110W 能够为小型办公室/家庭办公室 (SoHo) 及远程工作的专业人员提供简单、经济、安全的企业级 Internet 连接。

本指南介绍了如何物理安装 Cisco RV110W ,以及如何启动基于 Web 的设备管理器来配置和管理您的防火墙路由器。

安装 RV110W安放提示•环境温度 - 为防止防火墙路由器过热,请勿在环境温度超过 104°F (40°C) 的地方运行防火墙路由器。

•通风 - 请确保防火墙路由器周围的通风良好。

•机械负载 - 请确保防火墙路由器放置平稳,以免出现任何对防火墙路由器造成损坏的情况。

请将 Cisco RV110W 设备水平放置在平面上,以便设备依靠其四个橡胶支脚来支撑。

Cisco RV110W 特性前面板12后面板电源电源指示灯呈绿色亮起表示设备已接通电源。

接通电源过程中,此指示灯呈绿色闪烁。

WPSWi-Fi保护设置 (WPS) 按钮用于为网络中支持 WPS 的设备配置无线接入。

有关详情,请参阅《管理指南》或设备管理器帮助页面。

WAN Cisco RV110W 通过电缆调制解调器或 DSL 调制解调器连接至 Internet 时,WAN (Internet) 指示灯会呈绿色亮起。

Cisco RV110W 未连接至 Internet 时,此指示灯处于熄灭状态。

发送或接收数据时,此指示灯会呈绿色闪烁。

无线启用无线模块后,此指示灯会呈绿色亮起。

禁用无线模块后,此指示灯处于熄灭状态。

防火墙路由器在无线模块上传输或接收数据时,此指示灯会呈绿色闪烁。

LAN 端口标有编号的指示灯与 Cisco RV110W 上的 LAN 端口相对应。

思科ASA和PIX防火墙配置手册目录第一章配置基础 (1)1.1 用户接口 (1)1.2 防火墙许可介绍 (2)1.3 初始配置 (2)第二章配置连接性 (3)2.1 配置接口 (3)2.2 配置路由 (5)2.3 DHCP (6)2.4 组播的支持 (7)第三章防火墙的管理 (8)3.1 使用Security Context建立虚拟防火墙(7.x特性) (8)3.2 管理Flash文件系统 (9)3.3 管理配置文件 (10)3.4 管理管理会话 (10)3.5 系统重启和崩溃 (11)3.6 SNMP支持 (12)第四章用户管理 (13)4.1 一般用户管理 (13)4.2 本地数据库管理用户 (13)4.3 使用AAA服务器来管理用户 (14)4.4 配置AAA管理用户 (14)4.5 配置AAA支持用户Cut-Through代理 (15)4.6 密码恢复 (15)第五章防火墙的访问控制 (16)5.1 防火墙的透明模式 (16)思科ASA 和PIX 防火墙配置手册5.2 防火墙的路由模式和地址翻译 (17)5.3 使用ACL进行访问控制 (20)第六章配置Failover增加可用性 (23)6.1 配置Failover (23)6.2 管理Failover (25)6.3 升级Failover模式防火墙的OS镜像 (25)第七章配置负载均衡 (26)7.1 配置软件实现(只在6500 native ios模式下) (26)7.2 配置硬件实现 (27)7.3 配置CSS实现 (29)第八章日志管理 (30)8.1 时钟管理 (30)8.2 日志配置 (30)8.3 日志消息输出的微调 (32)8.4 日志分析 (33)第九章防火墙工作状态验证 (34)9.1 防火墙健康检查 (34)9.2 流经防火墙数据的监控 (34)9.3 验证防火墙的连接性 (35)思科ASA 和PIX 防火墙配置手册第一章配置基础1.1 用户接口思科防火墙支持下列用户配置方式:Console,Telnet,SSH(1.x或者2.0,2.0为7.x新特性,PDM的http方式(7.x以后称为ASDM)和VMS的Firewall Management Center。

思科A S A5510防火墙实战配置中文手册配置设备介绍:(只为做实验实际应用请根据自己具体情况更改相关参数即可)核心交换机 4507提供VLAN3 网关地址:192.168.3.254提供 DNS 服务器连接:192.168.0.1接入交换机 2960提供 VLAN3 TURNK 连接,可用IP 地址为192.168.3.0-192.168.3.240掩码:255.255.255.0网关:192.168.3.254DNS: 192.168.0.1内网实验防火墙 CISCO ASA 5510E0/0 IP:192.168.3.234E0/1 IP 10.1.1.1实现配置策略1. 动态内部 PC1 DHCP 自动获得IP 地址,可访问INTERNET,并PING 通外部网关。

PC1 Ethernet adapter 本地连接:Connection-specific DNS Suffix . : gametuziDescription . . . . . . . . . . . : Broadcom 440x rollerPhysical Address. . . . . . . . . : 00-13-77-04-9Dhcp Enabled. . . . . . . . . . . : YesAutoconfiguration Enabled . . . . : YesIP Address. . . . . . . . . . . . : 10.1.1.20Subnet Mask . . . . . . . . . . . : 255.255.0.0Default Gateway . . . . . . . . . : 10.1.1.1DHCP Server . . . . . . . . . . . : 10.1.1.1DNS Servers . . . . . . . . . . . : 192.168.0.12. 静态内部 PC2 手动分配地址,可访问 INTERNET ,并PING 通外部网关。

思科防火墙ASA5520配置博客分类:网络思科防火墙ASA5520配置:目的:1、内网可以上网2、内网可以访问DMZ区域的服务器3、外网可以通过公网IP访问DMZ区域的服务器要求:1、内网的网段192.168.10.02、DMZ的网段192.168.5.03、外网IP地址:200.200.200.82 200.200.200.83 网关255.255.255.248(这个地址一般是运营商提供)4、外网路由:200.200.200.815、DMZ区域的服务器IP地址:192.168.5.2步骤1:配置接口inside、outside和dmzinterface g0/0speed autoduplex autonameif insideSecurity-level 100ip address 192.168.10.1 255.255.255.0no shutexitinterface g0/1speed autoduplex autonameif outsideSecurity-level 0ip address 200.200.200.82 255.255.255.248 no shutexitinterface g0/2speed autoduplex autonameif dmzSecurity-level 50ip address 192.168.5.1 255.255.255.0no shutexit步骤2、添加外网路由route outside 0 0 200.200.200.81步骤3、做nat转换,使得内网可以上网,同时内网可以访问dmz区域的服务器nat-controlnat (inside) 1 192.168.10.0 255.255.255.0global (outside) 1 interfaceglobal (dmz) 1 interface步骤4、做静态nat,将对外网IP的访问转换到dmz区域的服务器static (dmz,outside) 200.200.200.83 192.168.5.2 netmask255.255.255.255 dns注意:这里的外网IP不是outside的接口地址,是另外一个公网IP步骤5、配置ACL规则,允许外网访问DMZ服务器access-list out_dmz extended permit tcp any host 200.200.200.83 eq wwwaccess-group out_dmz in interface outside到此配置结束,正常情况下上面的要求都可以实现了,但是可能由于每个机房的环境不一样,结果会有一些错误。

基本防火墙功能配置实验目的:1.深入理解防火墙的原理及相关概念,掌握包过滤技术的应用,熟悉包过滤技术的配置过程。

2.能利用相关的工具及软件正确在路由器上基于包过滤技术的防火墙功能。

3.对访问控制列表及NAT技术的配置标准且规范。

4.能够采用正确的方法对ACL与NAT配置结果进行检查,并能说明检查结果。

实验要求:1.学习防火墙的基本概念、原理与功能相关的知识。

2.能在路由器上配置最基本的防火墙功能。

3.学会包过虑防火墙的原理与配置,能利用企业现有路由器配置ACL与NAT等功能,在尽可能最小的经济投入下实现对企业网络的基本防护。

实验工具与软件:1.硬件路由器或PacketTracer5软件(可用路由器模拟软件DynamipsGUI替代)、实际路由器配置中的工具软件;2.E4_PTAct_7_5_1的PKA文件;3.VM。

实验原理:图 1任务分解图1、防火墙的基本介绍随着网络应用的快速发展和对网络的依赖,企业网络及个人主机的安全受到挑战。

各种企图的网络攻击层出不穷,这可能给企业造成巨大的经济损失,这也就促进了防火墙技术的不断发展。

那么,什么是防火墙呢?防火墙的概念源引自建筑业,防火墙是用于防止一侧起火而引起另一侧起火而设置的一道屏障。

网络中的防火墙是安放于两个不同信任级别的网络之间的一个策略检查站,一般防火墙安放于企业内部网络和外部网络(互联网)之间,用以实施事先制定好的检查策略与安全防护动作。

可以把防火墙比喻成企业或校园的大门入口负责对进出的人员或车辆进行检查并实施有效的拦截的保卫人员。

一般防火墙是由软件和硬件组成的,并能对所有进出网络的通信数据流按规定策略进行检查、放行或拦截。

在防火墙的部署上要求将其放置于网络关键入口处以保证进出网络的全部数据流量能够流经防火墙。

所有通过防火墙的数据流都必须有安全策略和计划的确认和授权。

一般认为防火墙是穿不透的,但是由于其自身的漏洞或缺陷也是可能被攻击的。

例如目前多数使用中的防火墙还很难防御DDoS 等攻击。