PPPOE+L2TP+IPSEC(IPSEC over L2TP)配置

- 格式:doc

- 大小:110.50 KB

- 文档页数:17

MSR系列路由器

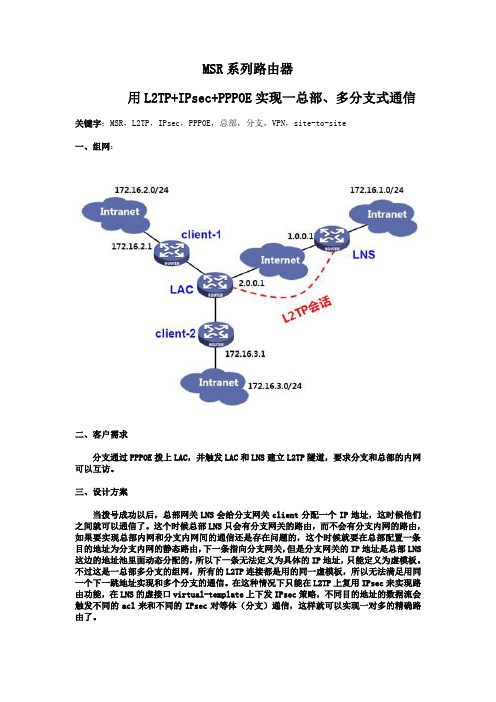

用L2TP+IPsec+PPPOE实现一总部、多分支式通信关键字:MSR,L2TP,IPsec,PPPOE,总部,分支,VPN,site-to-site

一、组网:

二、客户需求

分支通过PPPOE拨上LAC,并触发LAC和LNS建立L2TP隧道,要求分支和总部的内网可以互访。

三、设计方案

当拨号成功以后,总部网关LNS会给分支网关client分配一个IP地址,这时候他们之间就可以通信了。

这个时候总部LNS只会有分支网关的路由,而不会有分支内网的路由,如果要实现总部内网和分支内网间的通信还是存在问题的,这个时候就要在总部配置一条目的地址为分支内网的静态路由,下一条指向分支网关,但是分支网关的IP地址是总部LNS 这边的地址池里面动态分配的,所以下一条无法定义为具体的IP地址,只能定义为虚模板。

不过这是一总部多分支的组网,所有的L2TP连接都是用的同一虚模板,所以无法满足用同一个下一跳地址实现和多个分支的通信。

在这种情况下只能在L2TP上复用IPsec来实现路由功能,在LNS的虚接口virtual-template上下发IPsec策略,不同目的地址的数据流会触发不同的acl来和不同的IPsec对等体(分支)通信,这样就可以实现一对多的精确路由了。

四、配置

四、配置关键点

1.配置client的时候,要配置一条默认路由,下一条指向LNS虚模板的地址。

2.配置LNS的安全策略的时候,使用模板,不用配置acl。

3.分别在分支网关的拨号口和总部网关(LNS)的虚模板接口上下发安全策略。

4.总部网关(LNS)上要配置一条出口为虚模板0的默认路由,结合该接口上

下发的安全策略给目的地址为分支内网的数据流指路。

MSR系列路由器

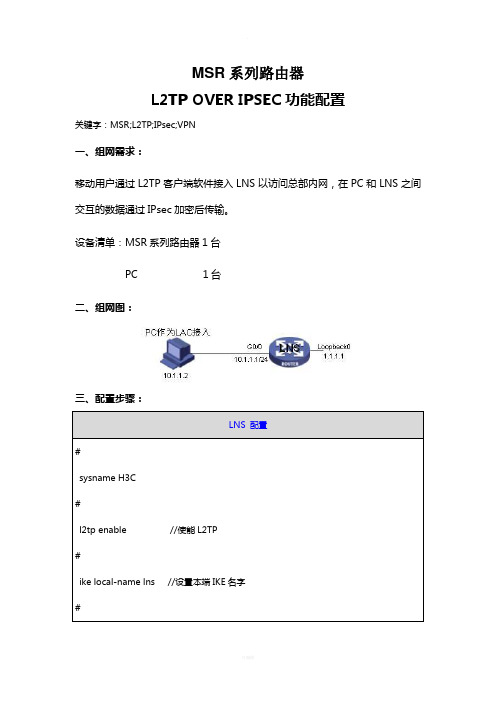

L2TP OVER IPSEC功能配置

关键字:MSR;L2TP;IPsec;VPN

一、组网需求:

移动用户通过L2TP客户端软件接入LNS以访问总部内网,在PC和LNS之间交互的数据通过IPsec加密后传输。

设备清单:MSR系列路由器1台

PC 1台

二、组网图:

三、配置步骤:

LNS 配置

#

sysname H3C

#

l2tp enable //使能L2TP

#

ike local-name lns //设置本端IKE名字

#

PC的配置如下:

在PC端,采用SECPOINT拨号软件,因此首先需要按照SECPOINT软件,然后再进行拨号连接。

在此假设已经按照此软件,接下来的配置如下:

第一步、创建一个连接,输入LNS地址10.1.1.1,如下:

第二步、设置Pre-share-key为123

第三步、输入VPN的名字“l2tp”,单击完成

第四步、双击刚创建好的连接“l2tp”,设置VPN连接属性,单击高级

第五步、选择IKE设置栏,设置野蛮模式,名字认证方式,并输入本端安全网关名字“pc”和对端安全网关设备名字“lns”。

注意要与LNS侧配置一致。

点击确定,此时就已经配置好PC,双击连接“l2tp”,输入用户名usera和密码usera,就可以连入LNS,访问内网了。

四、配置关键点:

1)L2TP的认证最好采用域方式认证

2)IPsec协商方式采用野蛮方式,采用名字识别3)在接口里应用IPsec Policy

4)PC侧的配置要与LNS上的配置一致。

L2TPoverIPSecL2TP over IPSec在保证L2TP连接没有任何问题的情况下,才接着按下⾯介绍去配置。

IPSec原理在这⾥就不细说,更系统地了解VPN,还是买“华为VPN学习指南”,⾥⾯讲得⾮常详细。

毕竟你现在学的也是华为数通产品,购买华为认可出品的书籍学习好⼀点。

直接进⼊配置环节,环境检查以L2TP检查为准。

IPSec基于ACL⽅式(⼿⼯、动态)、虚拟隧道、Efficient三种模式。

Efficient需要向华为购买有偿服务,⽤于总部与分部互联。

虚拟隧道多⽤于总部与分部之间VPN互联。

ACL⽅式为⽬前使⽤较多,其中还细分⼿⼯与动态两种模式。

⼿⼯⽅式没有动态协商安全性⾼,并且⼿⼯⽅式要求两端的IPSec设备必须为固定的公⽹IP地址。

根据IPSec不同⼯作⽅式和两端设备环境要求,对于出差员⼯访问总部,⽆疑是基于ACL的IKE动态协商的IPSec。

Secoclient软件本⾝是作为“ISAKMP”⽅式的IPSec安全策略另⼀端(作为协商发起⽅),那么路由器设备端就是策略模板⽅式的IPSec安全策略。

讲⼈话就是,secoclient是攻,路由器是受。

你懂的当你明⽩VPN客户端是作为协商发起⽅时,你需要检查你的VPN软件能⽀持哪些功能,才在华为的路由器配置相应的IPSec功能,否则⼀切⽩瞎。

我现在使⽤的是secoclient 3.0.3,其它版本或其他类型软件的相关配置需要你⾃⾏探索。

配置路由器端,响应⽅:第⼀:(1)配置IPSec安全提议(2)配置IKE安全提议(3)配置IKE对等体(4)配置IPSec策略模板(5)配置IPSec安全策略模板(6)在接⼝下调⽤IPSec安全策略模板ipsec proposal ipsec //创建⼀个IPSec安全提议命名:ipsec,命名⾃定义transform esp //安全协议为ESP协议(缺省命令,可不配置。

不可修改成AH协议,否则⽆法⽀持野蛮模式)esp authentication-algorithm sha2-256 //配置ESP协议的认证算法,推荐esp encryttion-algorithm aes-256 //配置ESP协议的加密算法,推荐encapsulation-mode tunnel //配置对数据的封闭模式为隧道模式(缺省命令,可不配置。

centos7配置PPTP、L2TP、IPSec服务⾸先,推荐跑下⾯的脚本:这个脚本将pptp l2tp ipsec都按照,并且配置好,当然很多配置不准确跑脚本的时候配置好ip规划,PPsk共享秘钥(这个后⾯客户端连接需要⽤到)⽤户名,密码(后⾯连接都需要⽤到)PSK共享秘钥在/etc/ipsec.secrets可以找到和配置⽤户名密码在/etc/ppp/chap-secrets 可以找到配置下⾯的简单修改流程:vim /etc/ipsec.confconfig setup# NAT-TRAVERSAL support, see README.NAT-Traversal#nat_traversal=yes# exclude networks used on server side by adding %v4:!a.b.c.0/24virtual_private=%v4:10.0.0.0/8,%v4:192.168.0.0/16,%v4:172.16.0.0/12# OE is now off by default. Uncomment and change to on, to enable.#oe=off# which IPsec stack to use. auto will try netkey, then klips then mastprotostack=netkey#force_keepalive=yeskeep_alive=1800conn L2TP-PSK-NATrightsubnet=vhost:%privalso=L2TP-PSK-noNATconn L2TP-PSK-noNATauthby=secretpfs=noauto=addkeyingtries=3rekey=noikelifetime=8hkeylife=1htype=transportleft=47.52.219.118 #这⾥要写外⽹ipleftid=47.52.219.118 #id随便填leftprotoport=17/1701 #端⼝right=%anyrightprotoport=17/%anydpddelay=40dpdtimeout=130dpdaction=clearleftnexthop=%defaultrouterightnexthop=%defaultrouteike=3des-sha1,aes-sha1,aes256-sha1,aes256-sha2_256phase2alg=3des-sha1,aes-sha1,aes256-sha1,aes256-sha2_256sha2-truncbug=yesvim /etc/xl2tpd/xl2tpd.conf[global]; ipsec saref = yeslisten-addr = 外⽹ipauth file = /etc/ppp/chap-secrets (⽤户名密码⽂件)port = 1701[lns default]ip range = 10.81.24.100-10.81.24.199(这个根据⾃⼰的内⽹⽹段和需要的ip数配置)local ip = 10.81.24.1 (分配给⾃⼰的ip)refuse chap = yesrefuse pap = yesrequire authentication = yesname = L2TPVPNppp debug = yespppoptfile = /etc/ppp/options.xl2tpd 这⾥有xl2tpd的⼀些配置length bit = yes⽤户名和密码会保存在这⾥/etc/ppp/chap-secretsvim /etc/ppp/options.xl2tpd#require-pap#require-chap#require-mschapipcp-accept-localipcp-accept-remoterequire-mschap-v2ms-dns 8.8.8.8ms-dns 8.8.4.4asyncmap 0auth#crtscts #这⼏个注释的是新的配置⾥⾯没有,原来有的,注释掉就正常了#lockhide-password#modemdebugname l2tpdproxyarplcp-echo-interval 30lcp-echo-failure 4mtu 1400noccpconnect-delay 5000vim /etc/pptpd.conf#ppp /usr/sbin/pppdoption /etc/ppp/options.pptpd pptpd的⼀些配置#debug# stimeout 10#noipparamlogwtmp#vrf test#bcrelay eth1#delegate#connections 100localip 10.81.24.2remoteip 10.81.24.200-254vim /etc/xl2tpd/xl2tpd.conf[global]; ipsec saref = yeslisten-addr = 外⽹ipauth file = /etc/ppp/chap-secretsport = 1701[lns default]ip range = 10.81.24.100-10.81.24.199local ip = 10.81.24.1refuse chap = yesrefuse pap = yesrequire authentication = yesname = L2TPVPNppp debug = yespppoptfile = /etc/ppp/options.xl2tpd #这⾥有xl2tpd的⼀些配置length bit = yes系统配置:net.ipv4.ip_forward = 1net.ipv4.conf.all.rp_filter = 0net.ipv4.conf.default.rp_filter = 0net.ipv4.conf.eth1.rp_filter = 0这个允许转发的接⼝要配置好net.ipv4.conf.all.send_redirects = 0net.ipv4.conf.default.send_redirects = 0net.ipv4.conf.all.accept_redirects = 0net.ipv4.conf.default.accept_redirects = 0防⽕墙配置创建⽂件/usr/lib/firewalld/services/pptpd.xml并修改:<?xml version="1.0" encoding="utf-8"?><service><short>pptpd</short><description>PPTP</description><port protocol="tcp" port="1723"/></service>创建⽂件/usr/lib/firewalld/services/l2tpd.xml并修改:<?xml version="1.0" encoding="utf-8"?><service><short>l2tpd</short><description>L2TP IPSec</description><port protocol="udp" port="500"/><port protocol="udp" port="4500"/><port protocol="udp" port="1701"/></service>firewall-cmd --reloadfirewall-cmd --permanent --add-service=pptpdfirewall-cmd --permanent --add-service=l2tpdfirewall-cmd --permanent --add-service=ipsecfirewall-cmd --permanent --add-masqueradefirewall-cmd --permanent --direct --add-rule ipv4 filter FORWARD 0 -p tcp -i ppp+ -j TCPMSS --syn --set-mss 1356 firewall-cmd --reload开机启动设置:systemctl enable pptpd ipsec xl2tpdsystemctl restart pptpd ipsec xl2tpdipsec检查:全部ok ,碰到不是ok的,就看报错来解决,很多配置以及去掉了会报错Verifying installed system and configuration filesVersion check and ipsec on-path [OK]Libreswan 3.25 (netkey) on 3.10.0-514.26.2.el7.x86_64Checking for IPsec support in kernel [OK]NETKEY: Testing XFRM related proc valuesICMP default/send_redirects [OK]ICMP default/accept_redirects [OK]XFRM larval drop [OK]Pluto ipsec.conf syntax [OK]Two or more interfaces found, checking IP forwarding [OK]Checking rp_filter [OK]Checking that pluto is running [OK]Pluto listening for IKE on udp 500 [OK]Pluto listening for IKE/NAT-T on udp 4500 [OK]Pluto ipsec.secret syntax [OK]Checking 'ip' command [OK]Checking 'iptables' command [OK]Checking 'prelink' command does not interfere with FIPS [OK]Checking for obsolete ipsec.conf options [OK]。

windows自带的l2tp over ipsec配置参数-回复Windows 自带的L2TP over IPsec 配置参数L2TP (Layer 2 Tunneling Protocol) over IPsec (Internet Protocol Security) 是一种用于创建安全的虚拟私人网络(VPN)连接的协议。

Windows 操作系统具有内置的L2TP over IPsec 配置选项,可用于建立安全的VPN 连接并确保数据的保密性与完整性。

本文将一步一步介绍Windows 自带的L2TP over IPsec 配置参数,以帮助用户正确设置和配置VPN 连接。

第一步:打开VPN 设置首先,我们需要打开Windows 的VPN 设置。

为此,请按下Win + I 键打开“设置”窗口,并选择“网络和Internet”选项。

在左侧导航菜单中,点击“VPN”选项。

在右侧,您将看到现有的VPN 连接(如果有的话)和“添加VPN 连接”的选项。

点击“添加VPN 连接”。

第二步:填写连接详细信息在“添加VPN 连接”窗口中,您需要填写几个必要的连接详细信息。

首先,为您的VPN 连接命名,可以按照您的喜好进行命名,例如“我的VPN”。

然后,在“服务器名称或地址”字段中输入VPN 服务器的IP 地址或域名。

如果您不知道服务器的详细信息,建议与您的网络管理员联系。

接下来,您需要选择VPN 类型。

在这种情况下,选择“L2TP/IPsec 允许固定的Windows (built-in)”选项。

最后,在“用户名”和“密码”字段中分别输入您的VPN 登录凭证。

第三步:配置IPsec 高级设置现在,我们需要进行一些高级的IPsec 配置。

点击“VPN 类型”下方的“IPsec 设置”选项,此时将弹出一个新窗口。

在新窗口的“IPsec 设置”选项卡下,首先选择“高级”选项。

然后,您需要确保“使用预共享密钥进行身份验证”框已被选中。

[Windows 7] PPTP VPN客户端拨号操作步骤通过VPN进行移动办公已经广泛应用,办公终端可以通过安全隧道接入内网,为出差人员提供便捷办公应用。

本文对Windows 7电脑通过PPTP VPN隧道接入办公网络的设置方法进行指导。

本文涉及到的配置参数如下表:注意:此处参数配置仅供本文讲解参考,真实环境中以实际参数为准。

设置之前,请确保Windows 7终端与PPTP服务器已经连接到网络。

1、在桌面右下角右键点击网络图标,选择打开网络和共享中心,点击设置新的连接或网络,设置新的连接。

2、按照设置向导开始设置,选择连接到工作区,如下图:3、选择连接方式选择使用我的Internet连接(VPN)(I),如下图:4、设置VPN服务器IP地址与VPN客户端名称(此处举例为总部VPN服务器),如下图:5、填写PPTP VPN账号、密码,填写完成后点击连接,如下图:6、跳过当前的连接,点击跳过,如下图:客户端添加完成,需要进一步进行参数配置,继续下一步。

在网络和共享中心>> 更改适配器设置中找到VPN客户端,右键并选择属性,在网络中选择VPN类型为点对点隧道(PPTP),并选择需要加密,如下图:保存参数设置后,尝试VPN连接,继续下一步。

双击VPN客户端,填写PPTP账号、密码,点击连接,如下图:连接成功后,在VPN客户端会变为蓝色。

如下图:连接成功后,可以右键点击VPN客户端,选择状态>> 详细信息,查看到获取到的IP地址、协商信息等参数。

如果PPTP无法连接成功,请点击参考:至此,VPN连接成功,您可以通过VPN隧道访问总部网络,也可以通过VPN服务器进行上网(取决于VPN服务器端的设置)。

如果拨号成功后无法访问内部资源,请点击参考:如果需要对已设置的客户端进行修改,可以右键点击VPN客户端,选择属性,在属性的选项中设置对应参数。

[Windows 7] L2TP VPN客户端拨号操作步骤通过VPN进行移动办公已经广泛应用,办公终端可以通过安全隧道接入内网,为出差人员提供便捷办公应用。

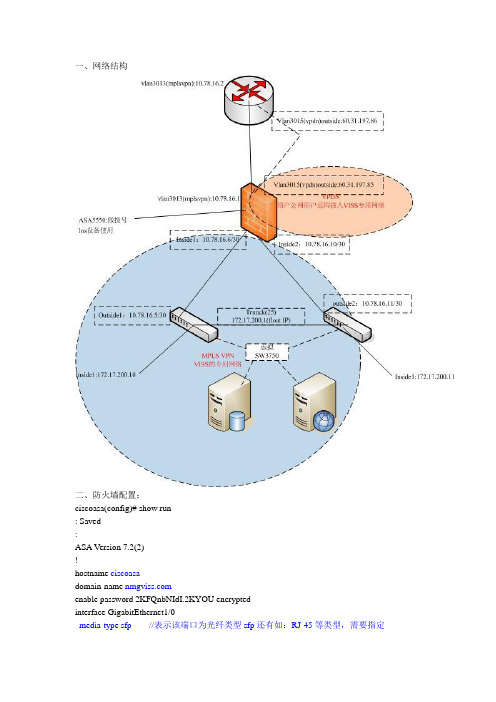

思科ASA防火墙VPDN拨号配置命令整理(ASA版本8.2,包括PPPoE/L2TP)本文是Adreaman根据思科ASA8.2配置文档手册中的L2TP和PPPoE功能介绍整理出来的,介绍思科ASA(软件版本8.2)防火墙中PPPoE/L2TP这两种VPDN特性的配置步骤。

思科ASA防火墙支持作为PPPoE客户端拨号,支持作为L2TP服务器接受拨入,并且,仅支持L2TP over IPsec方式拨入,不支持纯L2TP方式拨入。

ASA思科文档中未介绍PPTP,并且命令行中也去掉了PPTP的部分,应该已经取消了对于PPTP的支持。

注:本文并非个人真实配置步骤的记录,而是思科配置手册的分析和注释,旨在帮助我们理解一个整体的配置思路。

∙一、 PPPoE的配置∙ 1.1 定义PPPoE服务VPDN组vpdn group group_name request dialout pppoe∙ 1.2 指定PPP认证使用的协议vpdn group group_name ppp authentication {chap | mschap | pap} mschap只支持v1。

∙ 1.3 将PPPoE客户端用户名绑定到该VPDN组vpdn group group_name localname username∙ 1.4 为用户指定密码vpdn username username password password [store-local] ∙ 1.5 接口使能PPPoE功能接口视图下 ip address pppoe [setroute] 注:相对于PIX6.3,此命令已经转移到接口视图下,所以无需指定接口名作为参数。

∙ 1.6 为接口指定VPDN组接口视图下 pppoe client vpdn group grpname 注:PIX6.3下没有这个命令,如果不用此命令指定VPDN group,将随机使用一个VPDN组。

ipsecvpn配置方法forwin7

首先确保电脑连入互联网,然后点击右下角任务栏的网络连接

打开网络和共享中心

点击设置新的连接或网络

点击连接到工作区,下一步

点击创建新连接,下一步

点击使用我的internet连接(vpn)

输入internet地址:117.22.253.202

点击现在不连接;仅进行设置以便稍后连接,下一步。

点击创建

点击关闭。

打开网络和共享中心,

点击更改适配器设置

找到刚刚建立的连接,并右键选择属性

点击安全选项

设置vpn类型为使用IPSEC的第二层隧道协议(L2TP/ipsec)点击高级设置,选择使用预共享的秘钥作身份验证

输入密钥:12345678,点击确定。

设置数据加密为可选加密,并在下面选择允许使用这些协议勾选PAP,CHAP,CHAPV2点击确定。

在任务栏右下角点击网络连接,选择vpn连接2进行连接。

输入域账号及域密码,点击连接。

连接完成后

会出现vpn连接已连接的提示,随即可以使用内网资源使用vpn 完成后请断开vpn连接。

Windows7 L2TP over IPSec接入指南目录方式一使用预共享密钥接入 (3)1.1为Windows7创建一个VPN连接 (3)1.2配置VPN接入 (7)方式二使用证书接入 (11)2.1申请及安装证书 (11)2.1.1 方式1:在线申请证书 (11)2.1.2 方式2:离线获取证书 (29)2.2为Windows7创建一个VPN连接 (36)2.3配置VPN接入 (40)Windows7提供了两种L2TP over IPSec的接入方式:一种是使用预共享密钥接入,一种是使用证书接入。

本文以Windows7专业版SP1为例,分别介绍这两种方式,您可以根据情况选择适合的接入方式。

方式一使用预共享密钥接入1.1为Wind ows7创建一个VPN连接第一步:打开控制面板,点击“设置新的连接或网络”。

第二步:选择“连接到工作区”,点击下一步。

第三步:选择“使用我的Internet连接(VPN)”第四步:首先输入Internet地址:使用这个地址或域名可以连接到VPN服务器,请向管理员获取;然后输入目标名称:可命名为任意名称。

点击“下一步”。

第五步:输入用户名和密码:请向管理员获取,点击下一步。

第六步:点击“跳过”。

第七步:点击“关闭”。

1.2配置VPN接入第一步:鼠标左键点击右下角工具栏图标:。

选择已创建的VPN连接名称,点击“连接”。

在打开的连接窗口中,点击“属性”按钮。

第二步:点击“常规”TAB页,输入目的地主机名或IP地址(请向管理员获取)。

第三步:点击“安全”TAB页,按照下图设置参数。

第四步:点击“高级设置”。

选择“使用预共享的密钥作身份验证”,并输入密钥(请向管理员获取)。

点击“确定”。

第五步,点击“确定”,完成属性配置。

第六步在打开的连接窗口中,输入用户名、密码(请向管理员获取)。

注意:如果需要输入“域”,请按照下图红框中的格式输入:win7是用户名称,domain是域名称。

PPPOE+L2TP+IPSEC (IPSEC over L2TP)配置LNS+EZVPN_server Configuration (loopback 0接口模拟internal f0/0)LNS#sh runBuilding configuration...Current configuration : 2005 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname R666!boot-start-markerboot-end-marker!!aaa new-model!!aaa authentication login xinjialove localaaa authorization network xinjialove local!aaa session-id common!resource policy!ip cef!!!!no ip domain lookupvpdn enable!vpdn-group l2tpaccept-dialinprotocol l2tpvirtual-template 1terminate-from hostname R222local name R666l2tp tunnel password 0 cisco!!!!!username xinjialove@ password 0 xinjialove username cisco password 0 cisco!!!crypto isakmp policy 10hash md5authentication pre-sharegroup 2!crypto isakmp client configuration group xinjialovekey xinjialove!!crypto ipsec transform-set xinjialove esp-des esp-md5-hmac !crypto dynamic-map xinjialove 10set transform-set xinjialovereverse-route!!crypto map xinjialove client authentication list xinjialove crypto map xinjialove isakmp authorization list xinjialove crypto map xinjialove 10 ipsec-isakmp dynamic xinjialove !!!!interface Loopback0ip address 6.6.6.6 255.255.255.255!interface FastEthernet0/0no ip addressshutdownduplex half!interface Serial1/0ip address 172.16.2.2 255.255.255.0serial restart-delay 0!interface Serial1/1no ip addressshutdownserial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0no ip addressshutdownduplex half!interface Virtual-Template1ip unnumbered Serial1/0peer default ip address pool xinjialoveppp authentication chapcrypto map xinjialove!ip local pool xinjialove 192.168.2.1 192.168.2.254 ip route 0.0.0.0 0.0.0.0 Serial1/0no ip http serverno ip http secure-server!!!logging alarm informational!!!!!control-plane!!line con 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4!!endR666#sh runBuilding configuration...Current configuration : 2005 bytes!version 12.4service timestamps debug datetime msec service timestamps log datetime msecno service password-encryption!hostname R666!boot-start-markerboot-end-marker!!aaa new-model!!aaa authentication login xinjialove local aaa authorization network xinjialove local !aaa session-id common!resource policy!ip cef!!!!no ip domain lookupvpdn enable!vpdn-group l2tpaccept-dialinprotocol l2tpvirtual-template 1terminate-from hostname R222local name R666l2tp tunnel password 0 cisco!!!!!username xinjialove@ password 0 xinjialove username cisco password 0 cisco!!!crypto isakmp policy 10hash md5authentication pre-sharegroup 2!crypto isakmp client configuration group xinjialovekey xinjialove!!crypto ipsec transform-set xinjialove esp-des esp-md5-hmac !crypto dynamic-map xinjialove 10set transform-set xinjialovereverse-route!!crypto map xinjialove client authentication list xinjialove crypto map xinjialove isakmp authorization list xinjialove crypto map xinjialove 10 ipsec-isakmp dynamic xinjialove !!!!interface Loopback0ip address 6.6.6.6 255.255.255.255!interface FastEthernet0/0no ip addressshutdownduplex half!interface Serial1/0ip address 172.16.2.2 255.255.255.0serial restart-delay 0!interface Serial1/1no ip addressshutdownserial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0no ip addressshutdownduplex half!interface Virtual-Template1ip unnumbered Serial1/0peer default ip address pool xinjialoveppp authentication chapcrypto map xinjialove!ip local pool xinjialove 192.168.2.1 192.168.2.254 ip route 0.0.0.0 0.0.0.0 Serial1/0no ip http serverno ip http secure-server!!!logging alarm informational!!!!!control-plane!!line con 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4!!endLNS#LAC+PPPOE_server ConfigurationLAC-PPPOEserver#sh runBuilding configuration...Current configuration : 1215 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname R222!boot-start-markerboot-end-marker!!no aaa new-model!resource policy!ip cef!!!!no ip domain lookupvpdn enable!vpdn-group l2tprequest-dialinprotocol l2tpdomain initiate-to ip 172.16.2.2local name R222l2tp tunnel password 0 cisco!!!!!!!!!!bba-group pppoe globalvirtual-template 1!!interface FastEthernet0/0no ip addressduplex halfpppoe enable!interface Serial1/0no ip addressshutdownserial restart-delay 0!interface Serial1/1ip address 172.16.1.1 255.255.255.0 serial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0no ip addressshutdownduplex half!interface Virtual-Template1ip unnumbered Serial1/1ppp authentication chap!ip route 0.0.0.0 0.0.0.0 Serial1/1no ip http serverno ip http secure-server!!!logging alarm informational!!!!!control-plane!!line con 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4!!endLAC-PPPOEserver#Internal L2TP_client+PPPOE_client+EZVPN_clinet Configuration(loopback0模拟internal f0/0)L2TP_PPPOE_client#sh runBuilding configuration...Current configuration : 1438 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname L2TP_PPPOE_client!boot-start-markerboot-end-marker!!no aaa new-modelmemory-size iomem 5!!ip cefno ip domain lookup!crypto ipsec client ezvpn xinjialoveconnect manualgroup xinjialove key xinjialovemode network-extensionpeer 172.16.2.2xauth userid mode interactive!!!!!interface Loopback0ip address 1.1.1.1 255.255.255.0crypto ipsec client ezvpn xinjialove inside !interface FastEthernet0/0no ip addressduplex autospeed autopppoe enablepppoe-client dial-pool-number 1!interface Serial1/0no ip addressshutdownserial restart-delay 0!interface Serial1/1no ip addressshutdownserial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0no ip addressshutdownduplex autospeed auto!interface Dialer0ip address negotiatedip mtu 1492encapsulation pppdialer pool 1ppp chap hostname xinjialove@ ppp chap password 0 xinjialovecrypto ipsec client ezvpn xinjialove!ip http serverno ip http secure-server!ip route 0.0.0.0 0.0.0.0 Dialer0!!!control-plane!!!!!!!!!!line con 0logging synchronousline aux 0line vty 0 4!!endL2TP_PPPOE_client#以下是show信息LNS#sh crypto isakmp saIPv4 Crypto ISAKMP SAdst src state conn-id slot status172.16.2.2 192.168.2.1 QM_IDLE 1001 0 ACTIVE IPv6 Crypto ISAKMP SALNS#sh cryLNS#sh crypto ipLNS#sh crypto ipsec sainterface: Virtual-Template1Crypto map tag: xinjialove, local addr 172.16.2.2protected vrf: (none)local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)remote ident (addr/mask/prot/port): (1.1.1.1/255.255.255.0/0/0)current_peer 192.168.2.1 port 500PERMIT, flags={}#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0#pkts not decompressed: 0, #pkts decompress failed: 0#send errors 0, #recv errors 0local crypto endpt.: 172.16.2.2, remote crypto endpt.: 192.168.2.1 path mtu 1500, ip mtu 1500, ip mtu idb Virtual-Template1current outbound spi: 0x3E6CC900(1047316736)inbound esp sas:spi: 0x1EC85885(516446341)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 1, flow_id: 1, crypto map: xinjialovesa timing: remaining key lifetime (k/sec): (4466113/831)IV size: 8 bytesreplay detection support: YStatus: ACTIVEinbound ah sas:inbound pcp sas:outbound esp sas:spi: 0x3E6CC900(1047316736)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2, flow_id: 2, crypto map: xinjialovesa timing: remaining key lifetime (k/sec): (4466113/830)IV size: 8 bytesreplay detection support: YStatus: ACTIVEoutbound ah sas:outbound pcp sas:interface: Virtual-Access2.1Crypto map tag: xinjialove, local addr 172.16.2.2protected vrf: (none)local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)remote ident (addr/mask/prot/port): (1.1.1.1/255.255.255.0/0/0)current_peer 192.168.2.1 port 500PERMIT, flags={}#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0#pkts not decompressed: 0, #pkts decompress failed: 0#send errors 0, #recv errors 0local crypto endpt.: 172.16.2.2, remote crypto endpt.: 192.168.2.1 path mtu 1500, ip mtu 1500, ip mtu idb Virtual-Template1current outbound spi: 0x3E6CC900(1047316736)inbound esp sas:spi: 0x1EC85885(516446341)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 1, flow_id: 1, crypto map: xinjialovesa timing: remaining key lifetime (k/sec): (4466113/830)IV size: 8 bytesreplay detection support: YStatus: ACTIVEinbound ah sas:inbound pcp sas:outbound esp sas:spi: 0x3E6CC900(1047316736)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2, flow_id: 2, crypto map: xinjialovesa timing: remaining key lifetime (k/sec): (4466113/829)IV size: 8 bytesreplay detection support: YStatus: ACTIVEoutbound ah sas:outbound pcp sas:LNS#sh ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is 0.0.0.0 to network 0.0.0.01.0.0.0/24 is subnetted, 1 subnetsS 1.1.1.0 [1/0] via 192.168.2.16.0.0.0/32 is subnetted, 1 subnetsC 6.6.6.6 is directly connected, Loopback0172.16.0.0/24 is subnetted, 1 subnetsC 172.16.2.0 is directly connected, Serial1/0192.168.2.0/32 is subnetted, 1 subnetsC 192.168.2.1 is directly connected, Virtual-Access2.1S* 0.0.0.0/0 is directly connected, Serial1/0LNS#sh vpdn sLNS#sh vpdn session%No active L2F tunnelsL2TP Session Information Total tunnels 1 sessions 1LocID RemID TunID Username, Intf/ State Last Chg Uniq IDVcid, Circuit2 2 24951 xinjialove@ci, Vi2.1 est 01:02:09 1%No active PPTP tunnelsLAC-PPPOEserver#sh vpdn session%No active L2F tunnelsL2TP Session Information Total tunnels 1 sessions 1LocID RemID TunID Username, Intf/ State Last Chg Uniq IDVcid, Circuit2 2 63525 xinjialove@cisco., - est 01:04:10 19%No active PPTP tunnelsPPPoE Session Information Total tunnels 1 sessions 1PPPoE Session InformationUniq ID PPPoE RemMAC Port VT V A State SID LocMAC V A-st19 18 cc07.0d68.0000 Fa0/0 1 N/A FWDEDca08.0d68.0000LAC-PPPOEserver#L2TP_PPPOE_client#sh ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is 0.0.0.0 to network 0.0.0.01.0.0.0/24 is subnetted, 1 subnetsC 1.1.1.0 is directly connected, Loopback0172.16.0.0/32 is subnetted, 1 subnetsC 172.16.2.2 is directly connected, Dialer0192.168.2.0/32 is subnetted, 1 subnetsC 192.168.2.1 is directly connected, Dialer0S* 0.0.0.0/0 is directly connected, Dialer0L2TP_PPPOE_client#sh vpdn seL2TP_PPPOE_client#sh vpdn session%No active L2F tunnels%No active L2TP tunnels%No active PPTP tunnelsPPPoE Session Information Total tunnels 1 sessions 1PPPoE Session InformationUniq ID PPPoE RemMAC Port VT V A State SID LocMAC V A-st N/A 18 ca08.0d68.0000 Fa0/0 Di0 Vi1 UPcc07.0d68.0000 UPL2TP_PPPOE_client#sh cryL2TP_PPPOE_client#sh crypto isaL2TP_PPPOE_client#sh crypto isakmp sadst src state conn-id slot status172.16.2.2 192.168.2.1 QM_IDLE 1 0 ACTIVEL2TP_PPPOE_client#sh crypto ipsec sainterface: Dialer0Crypto map tag: Dialer0-head-0, local addr 192.168.2.1protected vrf: (none)local ident (addr/mask/prot/port): (1.1.1.1/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)current_peer 172.16.2.2 port 500PERMIT, flags={origin_is_acl,}#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0#pkts not decompressed: 0, #pkts decompress failed: 0#send errors 0, #recv errors 0local crypto endpt.: 192.168.2.1, remote crypto endpt.: 172.16.2.2path mtu 1492, ip mtu 1492, ip mtu idb Dialer0current outbound spi: 0x1EC85885(516446341)inbound esp sas:spi: 0x3E6CC900(1047316736)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2001, flow_id: SW:1, crypto map: Dialer0-head-0sa timing: remaining key lifetime (k/sec): (4487961/421)IV size: 8 bytesreplay detection support: YStatus: ACTIVEinbound ah sas:inbound pcp sas:outbound esp sas:spi: 0x1EC85885(516446341)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2002, flow_id: SW:2, crypto map: Dialer0-head-0sa timing: remaining key lifetime (k/sec): (4487961/420)IV size: 8 bytesreplay detection support: YStatus: ACTIVEoutbound ah sas:outbound pcp sas:interface: Virtual-Access1Crypto map tag: Dialer0-head-0, local addr 192.168.2.1protected vrf: (none)local ident (addr/mask/prot/port): (1.1.1.1/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)current_peer 172.16.2.2 port 500PERMIT, flags={origin_is_acl,}#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0#pkts not decompressed: 0, #pkts decompress failed: 0#send errors 0, #recv errors 0local crypto endpt.: 192.168.2.1, remote crypto endpt.: 172.16.2.2 path mtu 1492, ip mtu 1492, ip mtu idb Dialer0current outbound spi: 0x1EC85885(516446341)inbound esp sas:spi: 0x3E6CC900(1047316736)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2001, flow_id: SW:1, crypto map: Dialer0-head-0sa timing: remaining key lifetime (k/sec): (4487961/419)IV size: 8 bytesreplay detection support: YStatus: ACTIVEinbound ah sas:inbound pcp sas:outbound esp sas:spi: 0x1EC85885(516446341)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2002, flow_id: SW:2, crypto map: Dialer0-head-0sa timing: remaining key lifetime (k/sec): (4487961/419)IV size: 8 bytesreplay detection support: YStatus: ACTIVEoutbound ah sas:outbound pcp sas:L2TP_PPPOE_client#sh crypto ipsec client ezvpnEasy VPN Remote Phase: 4Tunnel name : xinjialoveInside interface list: Loopback0Outside interface: Dialer0Current State: IPSEC_ACTIVELast Event: SOCKET_UPSave Password: DisallowedCurrent EzVPN Peer: 172.16.2.2。