DES算法实现

- 格式:doc

- 大小:57.00 KB

- 文档页数:9

DES加密算法的简单实现实验报告一、实验目的本实验的主要目的是对DES加密算法进行简单的实现,并通过实际运行案例来验证算法的正确性和可靠性。

通过该实验可以让学生进一步了解DES算法的工作原理和加密过程,并培养学生对算法实现和数据处理的能力。

二、实验原理DES(Data Encryption Standard,数据加密标准)是一种对称密钥加密算法,它是美国联邦政府采用的一种加密标准。

DES算法使用了一个共享的对称密钥(也称为密钥),用于加密和解密数据。

它采用了分组密码的方式,在进行加密和解密操作时,需要将数据分成固定长度的数据块,并使用密钥对数据进行加密和解密。

DES算法主要由四个步骤组成:初始置换(Initial Permutation),轮函数(Round Function),轮置换(Round Permutation)和最终置换(Final Permutation)。

其中初始置换和最终置换是固定的置换过程,用于改变数据的顺序和排列方式。

轮函数是DES算法的核心部分,它使用了密钥和数据块作为输入,并生成一个与数据块长度相同的输出结果。

轮置换将轮函数的输出结果与前一轮的结果进行异或操作,从而改变数据的排列方式。

通过多轮的迭代运算,DES算法可以通过一个给定的密钥对数据进行高强度的加密和解密操作。

三、实验步骤2.初始置换:将输入数据按照一定的规则重新排列,生成一个新的数据块。

初始置换的规则通过查表的方式给出,我们可以根据规则生成初始置换的代码。

3.轮函数:轮函数是DES算法的核心部分,它使用轮密钥和数据块作为输入,并生成一个与数据块长度相同的输出结果。

在实际的算法设计和实现中,可以使用混合逻辑电路等方式来实现轮函数。

4.轮置换:轮置换将轮函数的输出结果与前一轮的结果进行异或操作,从而改变数据的排列方式。

轮置换的规则也可以通过查表的方式给出。

5.最终置换:最终置换与初始置换类似,将最后一轮的结果重新排列,生成最终的加密结果。

DES算法实现过程分析【摘要】DES算法是一种经典的对称加密算法,本文对其实现过程进行了深入分析。

首先介绍了DES算法的基本概念,包括密钥长度、明文长度等。

然后详细描述了密钥生成过程以及初始置换过程,为后续的Feistel网络结构和轮函数打下基础。

Feistel网络结构是DES算法的核心,是一种将明文分成两部分并交替进行加密的结构。

轮函数则是Feistel网络中的关键部分,负责将一个子密钥应用到数据块上。

文章对DES算法实现过程进行了总结,并对其安全性进行评估。

未来发展方向包括对更高级的加密算法的研究和应用。

DES算法实现过程的深入分析可以帮助读者更好地理解和应用该算法。

【关键词】DES算法、实现过程、分析、基本概念、密钥生成过程、初始置换、Feistel网络结构、轮函数、总结、安全性评估、未来发展方向1. 引言1.1 DES算法实现过程分析DES算法是一种对称密码算法,广泛应用于数据加密领域。

其实现过程涉及到一系列复杂的步骤,包括密钥生成、初始置换、Feistel 网络结构以及轮函数。

本文将对DES算法的实现过程进行深入分析,以便读者更好地理解其工作原理。

在DES算法中,密钥生成过程是非常重要的一环,它决定了加密过程中所使用的密钥。

密钥生成过程通过将原始密钥进行置换和轮转操作,生成出多个子密钥,用于不同轮次的加密运算。

初始置换阶段将输入的64位数据按照一定规则重新排列,以便后续Feistel网络结构的处理。

Feistel网络结构是DES算法的核心部分,采用了多轮迭代加密的方式,每轮中都会使用不同的子密钥进行加密和解密操作。

轮函数通过一系列的代换和置换操作,将输入的数据与子密钥进行混合,得到加密后的输出。

经过多轮的轮函数处理,最终得到加密后的密文。

2. 正文2.1 基本概念DES算法是一种对称密钥加密算法,其全称为Data Encryption Standard,由IBM公司在1975年设计并发布。

实验一、DES算法实验一、实验目的与意义用C++编程实现DES这一现代经典密码加解密算法,以便深入理解DES加解密算法原理,更好的理解书中介绍的相关内容,理解现代密码的精华,并且通过DES的学习实践也提高了编程的相关知识。

二、实验条件1、计算机一台;(1)、操作系统:Windows XP;(2)、实验平台:Microsoft VC++6.0三、实验原理DES算法的原理:把64位的明文输入块变为64位的密文输出块,它所使用的密钥也是64位,首先,DES把输入的64位数据块按位重新组合,并把输出分为shiftleft、shiftright两部分,每部分各长32位,并进行前后置换(输入的第58位换到第一位,第50位换到第2位,依此类推,最后一位是原来的第7位),最终由L0输出左32位,R0输出右32位,根据这个法则经过16次迭代运算后,得到L16、R16,将此作为输入,进行与初始置换相反的逆置换,即得到密文输出。

DES算法的入口参数有三个:Key、Data、Mode。

其中Key为8个字节共64位,是DES算法的工作密钥;Data也为8个字节64位,是要被加密或被解密的数据;Mode 为DES的工作方式,有两种:加密或解密,如果Mode为加密,则用Key去把数据Data 进行加密,生成Data的密码形式作为DES的输出结果;如Mode为解密,则用Key去把密码形式的数据Data解密,还原为Data的明码形式作为DES的输出结果。

在使用DES时,双方预先约定使用的”密码”即Key,然后用Key去加密数据;接收方得到密文后使用同样的Key解密得到原数据,这样便实现了安全性较高的数据传输。

1、DES加密过程DES算法把64位的明文输入块变为64位的密文输出块,它所使用的密钥也是64位,其功能是把输入的64位数据块按位重新组合,并把输出分为L0 、R0两部分,每部分各长32位,其置换规则见下表:58, 50, 12, 34, 26, 18, 10, 260, 52, 44, 36, 28, 20, 12, 462, 54, 46, 38, 30, 22, 14, 664, 56, 48, 40, 32, 24, 16, 857, 49, 41, 33, 25, 17, 9, 159, 51, 43, 35, 27, 19, 11, 361, 53, 45, 37, 29, 21, 13, 563, 55, 47, 39, 31, 23, 15, 7,即将输入的第58位换到第一位,第50位换到第2位,......,依此类推,最后一位是原来的第7位。

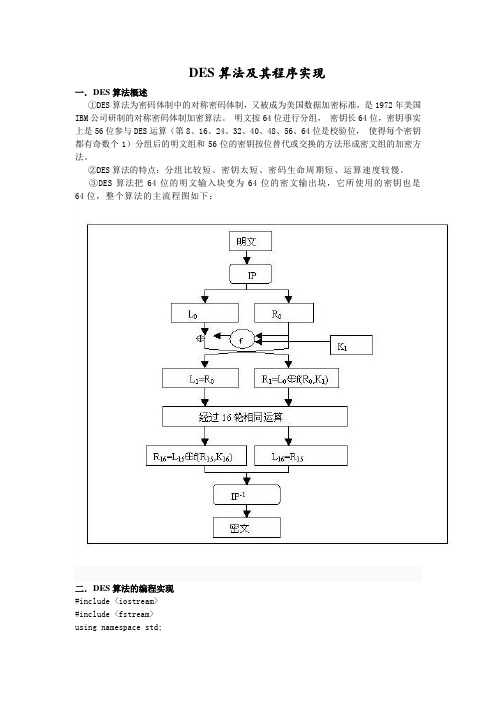

DES算法及其程序实现一.D ES算法概述①DES算法为密码体制中的对称密码体制,又被成为美国数据加密标准,是1972年美国IBM公司研制的对称密码体制加密算法。

明文按64位进行分组,密钥长64位,密钥事实上是56位参与DES运算(第8、16、24、32、40、48、56、64位是校验位,使得每个密钥都有奇数个1)分组后的明文组和56位的密钥按位替代或交换的方法形成密文组的加密方法。

②DES算法的特点:分组比较短、密钥太短、密码生命周期短、运算速度较慢。

③DES算法把64位的明文输入块变为64位的密文输出块,它所使用的密钥也是64位,整个算法的主流程图如下:二.D ES算法的编程实现#include <iostream>#include <fstream>using namespace std;const static char ip[] = { //IP置换58, 50, 42, 34, 26, 18, 10, 2,60, 52, 44, 36, 28, 20, 12, 4,62, 54, 46, 38, 30, 22, 14, 6,64, 56, 48, 40, 32, 24, 16, 8,57, 49, 41, 33, 25, 17, 9, 1,59, 51, 43, 35, 27, 19, 11, 3,61, 53, 45, 37, 29, 21, 13, 5,63, 55, 47, 39, 31, 23, 15, 7};const static char fp[] = { //最终置换40, 8, 48, 16, 56, 24, 64, 32,39, 7, 47, 15, 55, 23, 63, 31,38, 6, 46, 14, 54, 22, 62, 30,37, 5, 45, 13, 53, 21, 61, 29,36, 4, 44, 12, 52, 20, 60, 28,35, 3, 43, 11, 51, 19, 59, 27,34, 2, 42, 10, 50, 18, 58, 26,33, 1, 41, 9, 49, 17, 57, 25};const static char sbox[8][64] = { //s_box/* S1 */14, 4, 13, 1, 2, 15, 11, 8, 3, 10, 6, 12, 5, 9, 0, 7, 0, 15, 7, 4, 14, 2, 13, 1, 10, 6, 12, 11, 9, 5, 3, 8,4, 1, 14, 8, 13, 6, 2, 11, 15, 12, 9, 7, 3, 10, 5, 0, 15, 12, 8, 2, 4, 9, 1, 7, 5, 11, 3, 14, 10, 0, 6, 13,/* S2 */15, 1, 8, 14, 6, 11, 3, 4, 9, 7, 2, 13, 12, 0, 5, 10, 3, 13, 4, 7, 15, 2, 8, 14, 12, 0, 1, 10, 6, 9, 11, 5,0, 14, 7, 11, 10, 4, 13, 1, 5, 8, 12, 6, 9, 3, 2, 15, 13, 8, 10, 1, 3, 15, 4, 2, 11, 6, 7, 12, 0, 5, 14, 9,/* S3 */10, 0, 9, 14, 6, 3, 15, 5, 1, 13, 12, 7, 11, 4, 2, 8, 13, 7, 0, 9, 3, 4, 6, 10, 2, 8, 5, 14, 12, 11, 15, 1, 13, 6, 4, 9, 8, 15, 3, 0, 11, 1, 2, 12, 5, 10, 14, 7, 1, 10, 13, 0, 6, 9, 8, 7, 4, 15, 14, 3, 11, 5, 2, 12,/* S4 */7, 13, 14, 3, 0, 6, 9, 10, 1, 2, 8, 5, 11, 12, 4, 15, 13, 8, 11, 5, 6, 15, 0, 3, 4, 7, 2, 12, 1, 10, 14, 9, 10, 6, 9, 0, 12, 11, 7, 13, 15, 1, 3, 14, 5, 2, 8, 4, 3, 15, 0, 6, 10, 1, 13, 8, 9, 4, 5, 11, 12, 7, 2, 14,/* S5 */2, 12, 4, 1, 7, 10, 11, 6, 8, 5, 3, 15, 13, 0, 14, 9, 14, 11, 2, 12, 4, 7, 13, 1, 5, 0, 15, 10, 3, 9, 8, 6, 4, 2, 1, 11, 10, 13, 7, 8, 15, 9, 12, 5, 6, 3, 0, 14, 11, 8, 12, 7, 1, 14, 2, 13, 6, 15, 0, 9, 10, 4, 5, 3,/* S6 */12, 1, 10, 15, 9, 2, 6, 8, 0, 13, 3, 4, 14, 7, 5, 11, 10, 15, 4, 2, 7, 12, 9, 5, 6, 1, 13, 14, 0, 11, 3, 8, 9, 14, 15, 5, 2, 8, 12, 3, 7, 0, 4, 10, 1, 13, 11, 6,4, 3, 2, 12, 9, 5, 15, 10, 11, 14, 1, 7, 6, 0, 8, 13,/* S7 */4, 11, 2, 14, 15, 0, 8, 13, 3, 12, 9, 7, 5, 10, 6, 1, 13, 0, 11, 7, 4, 9, 1, 10, 14, 3, 5, 12, 2, 15, 8, 6, 1, 4, 11, 13, 12, 3, 7, 14, 10, 15, 6, 8, 0, 5, 9, 2,6, 11, 13, 8, 1, 4, 10, 7, 9, 5, 0, 15, 14, 2, 3, 12,/* S8 */13, 2, 8, 4, 6, 15, 11, 1, 10, 9, 3, 14, 5, 0, 12, 7, 1, 15, 13, 8, 10, 3, 7, 4, 12, 5, 6, 11, 0, 14, 9, 2,7, 11, 4, 1, 9, 12, 14, 2, 0, 6, 10, 13, 15, 3, 5, 8,2, 1, 14, 7, 4, 10, 8, 13, 15, 12, 9, 0, 3, 5, 6, 11 };const static char rar[] = { //压缩置换14, 17, 11, 24, 1, 5,3, 28, 15, 6, 21, 10,23, 19, 12, 4, 26, 8,16, 7, 27, 20, 13, 2,41, 52, 31, 37, 47, 55,30, 40, 51, 45, 33, 48,44, 49, 39, 56, 34, 53,46, 42, 50, 36, 29, 32};const static char ei[] = { //扩展置换32, 1, 2, 3, 4, 5,4, 5, 6, 7, 8, 9,8, 9, 10, 11, 12, 13,12, 13, 14, 15, 16, 17,16, 17, 18, 19, 20, 21,20, 21, 22, 23, 24, 25,24, 25, 26, 27, 28, 29,28, 29, 30, 31, 32, 1const static char Pzh[]={ //P置换16, 7, 20, 21,29, 12, 28, 17,1, 15, 23, 26,5, 18, 31, 10,2, 8, 24, 14,32, 27, 3, 9,19, 13, 30, 6,22, 11, 4, 25};const static char Keyrar[]={57, 49, 41, 33, 25, 17, 9,1, 58, 50, 42, 34, 26, 18,10, 2, 59, 51, 43, 35, 27,19, 11, 3, 60, 52, 44, 36,63, 55, 47, 39, 31, 23, 15,7, 62, 54, 46, 38, 30, 22,14, 6, 61, 53, 45, 37, 29,21, 13, 5, 28, 20, 12, 4};bool key[16][48]={0},/*rekey[16][48],*/char key_in[8];void ByteToBit(bool *Out,char *In,int bits) //字节到位的转换{int i;for(i=0;i<bits;i++)Out[i]=(In[i/8]>>(i%8))&1;}void BitToByte(char *Out,bool *In,int bits) //位到字节转换{for(int i=0;i<bits/8;i++)Out[i]=0;for(i=0;i<bits;i++)Out[i/8]|=In[i]<<(i%8); //"|="组合了位操作符和赋值操作符的功能}void Xor(bool *InA,const bool *InB,int len) //按位异或{for(int i=0;i<len;i++)InA[i]^=InB[i];}void keyfc(char *In) //获取密钥函数{int i,j=0,mov,k;bool key0[56],temp,keyin[64];ByteToBit(keyin,In,64); //字节到位的转换for(i=0;i<56;i++) //密钥压缩为56位key0[i]=keyin[Keyrar[i]-1];for(i=0;i<16;i++) //16轮密钥产生{if(i==0||i==1||i==8||i==15)mov=1;elsemov=2;for(k=0;k<mov;k++) //分左右两块循环左移{for(int m=0;m<8;m++){temp=key0[m*7];for(j=m*7;j<m*7+7;j++)key0[j]=key0[j+1];key0[m*7+6]=temp;}temp=key0[0];for(m=0;m<27;m++)key0[m]=key0[m+1];key0[27]=temp;temp=key0[28];for(m=28;m<55;m++)key0[m]=key0[m+1];key0[55]=temp;}for(j=0;j<48;j++) //压缩置换并储存key[i][j]=key0[rar[j]-1];}}void DES(char Out[8],char In[8],bool MS)//加密核心程序,ms=0时加密,反之解密{bool MW[64],tmp[32],PMW[64]; //注意指针bool kzmw[48],keytem[48],ss[32];int hang,lie;ByteToBit(PMW,In,64);for(int j=0;j<64;j++){MW[j]=PMW[ip[j]-1]; //初始置换}bool *Li=&MW[0],*Ri=&MW[32];for(int i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[ei[i]-1]; //注意指针if(MS==0) //DES加密过程{for(int lun=0;lun<16;lun++){for(i=0;i<32;i++)ss[i]=Ri[i];for(i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[ei[i]-1]; //注意指针for(i=0;i<48;i++)keytem[i]=key[lun][i]; //轮密钥Xor(kzmw,keytem,48);/*S盒置换*/for(i=0;i<8;i++){hang=kzmw[i*6]*2+kzmw[i*6+5];lie =kzmw[i*6+1]*8+kzmw[i*6+2]*4+kzmw[i*6+3]*2+kzmw[i*6+4];tmp[i*4+3]=sbox[i][(hang+1)*16+lie]%2;tmp[i*4+2]=(sbox[i][(hang+1)*16+lie]/2)%2;tmp[i*4+1]=(sbox[i][(hang+1)*16+lie]/4)%2;tmp[i*4]=(sbox[i][(hang+1)*16+lie]/8)%2;}for(int i=0;i<32;i++) //P置换Ri[i]=tmp[Pzh[i]-1];Xor(Ri,Li,32); //异或for(i=0;i<32;i++) //交换左右明文{Li[i]=ss[i];}}for(i=0;i<32;i++){tmp[i]=Li[i];Li[i]=Ri[i];Ri[i]=tmp[i];}for(i=0;i<64;i++)PMW[i]=MW[fp[i]-1];BitToByte(Out,PMW,64); //位到字节的转换}else //DES解密过程{for(int lun=15;lun>=0;lun--){for(i=0;i<32;i++)ss[i]=Ri[i];for(int i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[ei[i]-1]; //注意指针for(i=0;i<48;i++)keytem[i]=key[lun][i]; //轮密钥Xor(kzmw,keytem,48);/*S盒置换*/for(i=0;i<8;i++){hang=kzmw[i*6]*2+kzmw[i*6+5];lie =kzmw[i*6+1]*8+kzmw[i*6+2]*4+kzmw[i*6+3]*2+kzmw[i*6+4];tmp[i*4+3]=sbox[i][(hang+1)*16+lie]%2;tmp[i*4+2]=(sbox[i][(hang+1)*16+lie]/2)%2;tmp[i*4+1]=(sbox[i][(hang+1)*16+lie]/4)%2;tmp[i*4]=(sbox[i][(hang+1)*16+lie]/8)%2;}for(i=0;i<32;i++) //P置换Ri[i]=tmp[Pzh[i]-1];Xor(Ri,Li,32); //异或for(i=0;i<32;i++) //交换左右明文{Li[i]=ss[i];}}for(i=0;i<32;i++){tmp[i]=Li[i];Li[i]=Ri[i];Ri[i]=tmp[i];}for(i=0;i<64;i++)PMW[i]=MW[fp[i]-1];BitToByte(Out,PMW,64); //位到字节的转换}}void main(){char Ki[8],jm[8],final[8];int i0;cout<<"请输入密钥(8字节):"<<endl;for(i0=0;i0<8;i0++)cin>>Ki[i0];keyfc(Ki);cout<<"请输入明文:"<<endl;for(i0=0;i0<8;i0++)cin>>jm[i0];DES(final,jm,0);cout<<"加密后:"<<endl;//加密for(i0=0;i0<8;i0++)cout<<final[i0];cout<<endl;cout<<"解密后:"<<endl;DES(jm,final,1); //解密for(i0=0;i0<8;i0++)cout<<jm[i0];cout<<endl;}三.实例描述1.加密字母,运行结果如下:2.加密汉字,运行结果如下:。

DES算法的C语⾔实现利⽤C语⾔实现DES算法,分组密码原理过程很简单,但是在写的过程中检查了好久才发现错误原因,主要有两点:1.在加密过程16轮迭代过程中,最后⼀轮迭代运算后的结果并没有进⾏交换,即C=IP-1(R16,L16),这样做的⽬的是为了加密解密使⽤同⼀个算法2.在S盒的过程中,移位后应该加括号,否则+的优先级⾼于<<,会出错,下⾯是算法源码:1 #include "des.h"2 #include <stdio.h>3 #include <stdlib.h>45const unsigned char IP_table[64] = {658, 50, 42, 34, 26, 18, 10, 2,760, 52, 44, 36, 28, 20, 12, 4,862, 54, 46, 38, 30, 22, 14, 6,964, 56, 48, 40, 32, 24, 16, 8,1057, 49, 41, 33, 25, 17, 9, 1,1159, 51, 43, 35, 27, 19, 11, 3,1261, 53, 45, 37, 29, 21, 13, 5,1363, 55, 47, 39, 31, 23, 15, 714 };1516const unsigned char IPR_table[64] = {1740, 8, 48, 16, 56, 24, 64, 32,1839, 7, 47, 15, 55, 23, 63, 31,1938, 6, 46, 14, 54, 22, 62, 30,2037, 5, 45, 13, 53, 21, 61, 29,2136, 4, 44, 12, 52, 20, 60, 28,2235, 3, 43, 11, 51, 19, 59, 27,2334, 2, 42, 10, 50, 18, 58, 26,2433, 1, 41, 9, 49, 17, 57, 2525 };2627const unsigned char E_table[48] = {2832, 1, 2, 3, 4, 5,294, 5, 6, 7, 8, 9,308, 9, 10, 11, 12, 13,3112, 13, 14, 15, 16, 17,3216, 17, 18, 19, 20, 21,3320, 21, 22, 23, 24, 25,3424, 25, 26, 27, 28, 29,3528, 29, 30, 31, 32, 136 };3738const unsigned char P_table[32] = {3916, 7, 20, 21, 29, 12, 28, 17,401, 15, 23, 26, 5, 18, 31, 10,412, 8, 24, 14, 32, 27, 3, 9,4219, 13, 30, 6, 22, 11, 4, 2543 };4445const unsigned char PC1_table[56] = {4657, 49, 41, 33, 25, 17, 9,471, 58, 50, 42, 34, 26, 18,4810, 2, 59, 51, 43, 35, 27,4919, 11, 3, 60, 52, 44, 36,5063, 55, 47, 39, 31, 23, 15,517, 62, 54, 46, 38, 30, 22,5214, 6, 61, 53, 45, 37, 29,5321, 13, 5, 28, 20, 12, 454 };5556const unsigned char LOOP_table[16] = {571, 1, 2, 2, 2, 2, 2, 2, 1, 2, 2, 2, 2, 2, 2, 158 };5960const unsigned char PC2_table[48] = {6114, 17, 11, 24, 1, 5,623, 28, 15, 6, 21, 10,6323, 19, 12, 4, 26, 8,6416, 7, 27, 20, 13, 2,6541, 52, 31, 37, 47, 55,6630, 40, 51, 45, 33, 48,6744, 49, 39, 56, 34, 53,6846, 42, 50, 36, 29, 3269 };7071const unsigned char sbox[8][4][16] = {72// S17314, 4, 13, 1, 2, 15, 11, 8, 3, 10, 6, 12, 5, 9, 0, 7,740, 15, 7, 4, 14, 2, 13, 1, 10, 6, 12, 11, 9, 5, 3, 8,754, 1, 14, 8, 13, 6, 2, 11, 15, 12, 9, 7, 3, 10, 5, 0,7615, 12, 8, 2, 4, 9, 1, 7, 5, 11, 3, 14, 10, 0, 6, 13,77//S27815, 1, 8, 14, 6, 11, 3, 4, 9, 7, 2, 13, 12, 0, 5, 10,793, 13, 4, 7, 15, 2, 8, 14, 12, 0, 1, 10, 6, 9, 11, 5,800, 14, 7, 11, 10, 4, 13, 1, 5, 8, 12, 6, 9, 3, 2, 15,8113, 8, 10, 1, 3, 15, 4, 2, 11, 6, 7, 12, 0, 5, 14, 9,82//S38310, 0, 9, 14, 6, 3, 15, 5, 1, 13, 12, 7, 11, 4, 2, 8,8413, 7, 0, 9, 3, 4, 6, 10, 2, 8, 5, 14, 12, 11, 15, 1,8513, 6, 4, 9, 8, 15, 3, 0, 11, 1, 2, 12, 5, 10, 14, 7,861, 10, 13, 0, 6, 9, 8, 7, 4, 15, 14, 3, 11, 5, 2, 12,87//S4887, 13, 14, 3, 0, 6, 9, 10, 1, 2, 8, 5, 11, 12, 4, 15,8913, 8, 11, 5, 6, 15, 0, 3, 4, 7, 2, 12, 1, 10, 14, 9,9010, 6, 9, 0, 12, 11, 7, 13, 15, 1, 3, 14, 5, 2, 8, 4,913, 15, 0, 6, 10, 1, 13, 8, 9, 4, 5, 11, 12, 7, 2, 14,92//S5932, 12, 4, 1, 7, 10, 11, 6, 8, 5, 3, 15, 13, 0, 14, 9,9414, 11, 2, 12, 4, 7, 13, 1, 5, 0, 15, 10, 3, 9, 8, 6,954, 2, 1, 11, 10, 13, 7, 8, 15, 9, 12, 5, 6, 3, 0, 14,9611, 8, 12, 7, 1, 14, 2, 13, 6, 15, 0, 9, 10, 4, 5, 3,97//S69812, 1, 10, 15, 9, 2, 6, 8, 0, 13, 3, 4, 14, 7, 5, 11,9910, 15, 4, 2, 7, 12, 9, 5, 6, 1, 13, 14, 0, 11, 3, 8,1009, 14, 15, 5, 2, 8, 12, 3, 7, 0, 4, 10, 1, 13, 11, 6,1014, 3, 2, 12, 9, 5, 15, 10, 11, 14, 1, 7, 6, 0, 8, 13,102//S71034, 11, 2, 14, 15, 0, 8, 13, 3, 12, 9, 7, 5, 10, 6, 1,10413, 0, 11, 7, 4, 9, 1, 10, 14, 3, 5, 12, 2, 15, 8, 6,1051, 4, 11, 13, 12, 3, 7, 14, 10, 15, 6, 8, 0, 5, 9, 2,1066, 11, 13, 8, 1, 4, 10, 7, 9, 5, 0, 15, 14, 2, 3, 12,107//S810813, 2, 8, 4, 6, 15, 11, 1, 10, 9, 3, 14, 5, 0, 12, 7,1091, 15, 13, 8, 10, 3, 7, 4, 12, 5, 6, 11, 0, 14, 9, 2,1107, 11, 4, 1, 9, 12, 14, 2, 0, 6, 10, 13, 15, 3, 5, 8,1112, 1, 14, 7, 4, 10, 8, 13, 15, 12, 9, 0, 3, 5, 6, 11112 };113114void ByteToBit(unsigned char* out, const unsigned char* in, const int bits){115for(int i=0;i<bits;i++)116out[i]=(in[i/8]>>(7-i%8))&1;117 }118119void BitToByte(unsigned char* out, const unsigned char* in, const int bits){120 memset(out, 0, (bits + 7) / 8);121for(int i=0;i<bits;i++)122out[i/8]|=in[i]<<(7-i%8);123 }124125void Transform(unsigned char* out,const unsigned char* in, const unsigned char* table, const int len){ 126 unsigned char tmp[64] = {0};127for (int i = 0; i < len; i++)128 tmp[i] = in[table[i] - 1];129 memcpy(out, tmp, len);130 }131132void RotateL(unsigned char* in, const int len, int loop){133static unsigned char tmp[64];134 memcpy(tmp, in, len);135 memcpy(in, in + loop, len - loop);136 memcpy(in + len - loop, tmp, loop);137 }138139static unsigned char subKey[16][48] = { 0 };140void setKey(const unsigned char* in){141char key[64] = { 0 };142 ByteToBit(key, in, 64);143char temp[56]={0};144 Transform(temp, key, PC1_table, 56);145for(int i=0;i<16;i++){146 RotateL(temp, 28, LOOP_table[i]);147 RotateL(temp + 28, 28, LOOP_table[i]);148 Transform(subKey[i], temp, PC2_table, 48);149 }150 }151152void xor(unsigned char* in1,const unsigned char* in2,int len){153for(int i=0;i<len;i++)154 in1[i]^=in2[i];155 }156157void sbox_exchange(unsigned char* out,const unsigned char* in){158char row, column;159for (int i = 0; i < 8; i++){160char num = 0;161 row = (in[6 * i]<<1)+ in[6 * i + 5];162 column = (in[6 * i + 1] << 3) + (in[6 * i + 2] << 2) + (in[6 * i + 3] << 1) + in[6 * i + 4]; 163 num = sbox[i][row][column];164for (int j = 0; j < 4; j++)165 {166out[4 * i + j] = (num >> (3 - j)) & 1;167 }168 }169 }170171void F_func(unsigned char* out,const unsigned char* in,unsigned char* subKey){172 unsigned char temp[48]={0};173 unsigned char res[32]={0};174 Transform(temp, in, E_table, 48);175 xor(temp,subKey,48);176 sbox_exchange(res,temp);177 Transform(out, res, P_table, 32);178 }179180void encryptDES(unsigned char* out,const unsigned char* in, const unsigned char* key){ 181 unsigned char input[64] = { 0 };182 unsigned char output[64] = { 0 };183 unsigned char tmp[64] = { 0 };184 ByteToBit(input, in, 64);185 Transform(tmp, input, IP_table, 64);186char* Li = &tmp[0], *Ri = &tmp[32];187 setKey(key);188for(int i=0;i<16;i++){189char temp[32]={0};190 memcpy(temp,Ri,32);191 F_func(Ri, Ri,subKey[i]);192 xor(Ri, Li, 32);193 memcpy(Li,temp,32);194 }195 RotateL(tmp, 64, 32);//the input is LR,output is RL196 Transform(output, tmp, IPR_table, 64);197 BitToByte(out, output,64);198 }199200void decryptDES(unsigned char* out,const unsigned char* in, const unsigned char* key){ 201 unsigned char input[64] = { 0 };202 unsigned char output[64] = { 0 };203 unsigned char tmp[64] = { 0 };204 ByteToBit(input, in, 64);205 Transform(tmp, input, IP_table, 64);206char* Li = &tmp[0], *Ri = &tmp[32];207 setKey(key);208 RotateL(tmp, 64, 32);209for (int i = 0; i < 16; i++){210char temp[32] = { 0 };211 memcpy(temp, Li, 32);212 F_func(Li, Li,subKey[15 - i]);213 xor(Li, Ri, 32);214 memcpy(Ri, temp, 32);215 }216 Transform(output, tmp, IPR_table, 64);217 BitToByte(out, output, 64);218 }。

des子秘钥生成算法实现DES(Data Encryption Standard)是一种常见的对称密钥加密算法,它广泛应用于信息安全领域。

本文将介绍DES子秘钥生成算法的实现过程,以及其在实际应用中的重要性和指导意义。

首先,我们需要了解DES算法的整体结构。

DES算法涉及到密钥的生成、明文的分组与置换、多轮迭代、处理函数、逆置换等环节。

其中,子秘钥生成算法负责根据输入的主密钥生成多个子密钥,用于后续的加密和解密操作。

子秘钥生成算法的核心思想是使用主密钥经过一系列的置换、选择和移位操作,生成多个子密钥。

具体实现过程如下:1. 首先,将64位的主密钥经过固定的置换表置换成56位。

2. 将56位的密钥分为左右两部分,每部分各28位。

3. 对左右两部分进行循环左移操作,具体移位数由轮数确定。

每轮循环左移的位数从一个预设的表中查找得出。

4. 将左右两部分连接起来,得到56位的中间结果。

5. 对中间结果进行一次选择置换操作,将56位的中间结果压缩成48位的子密钥。

6. 重复第3至第5步,直到生成所需数量的子密钥。

DES子秘钥生成算法的实现过程较为复杂,需要确保密钥长度、置换表的正确性,以及移位操作的准确性。

通过正确实现子秘钥生成算法,可以保证加密过程的安全性和可靠性。

DES算法在信息安全领域具有重要的应用价值和指导意义。

它不仅可以用于保护敏感数据的加密和解密,还可以应用于数字签名、身份认证、网络通信等方面。

通过合理使用DES算法,可以有效防止信息泄露、数据篡改等恶意攻击。

总之,DES子秘钥生成算法是DES加密算法的关键一步,它通过一系列的置换、选择和移位操作,生成多个子密钥用于加密和解密过程。

正确实现子秘钥生成算法对于保障信息安全具有重要意义,并对信息安全领域的发展起到积极的指导作用。

DES算法实现一、算法需求二、算法分析三、具体实现代码:#include<memory.h>#include<stdio.h>enum{encrypt,decrypt}; //encrypt:加密,decrypt:解密void des_run(char out[8],char[8],bool type=encrypt);void des_setkey(const char key[8]); //设置密钥static void f_func(bool in[32],const bool ki[48]); //f函数static void s_func(bool out[32],const bool in[48]); //s盒代替static void transform(bool *out,bool *in,const char *table,int len); //变换static void xor(bool *ina,const bool *inb,int len); //异或static void rotatel(bool *in,int len,int loop); //循环左移static void bytetobit(bool *out,const char *in,int bits);//字节组转换成位组static void bittobyte(char *out,const bool *in,int bits);//位组转换成字节组//置换IP表const static char ip_table[64]={58,50,42,34,26,18,10,2,60,52,44,36,28,20,12,4,62,54,46,38,30,22,14,6,64,56,48,40,32,24,16,8,57,49,41,33,25,17,9,1,59,51,43,35,27,19,11,3,61,53,45,37,29,21,13,5,63,55,47,39,31,23,15,7};//逆置换IP表const static char ipr_table[64]={40,8,48,16,56,24,64,32,39,7,47,15,55,23,63,31,38,6,46,14,54,22,62,30,37,5,45,13,53,21,61,29,36,4,44,12,52,20,60,28,35,3,43,11,51,19,59,27,34,2,42,10,50,18,58,26,33,1,41,9,49,17,57,25};//E位选择表const static char e_table[48]={32,1,2,3,4,5,4,5,6,7,8,9,8,9,10,11,12,13,12,13,14,15,16,17,16,17,18,19,20,21,20,21,22,23,24,25,24,25,26,27,28,29,28,29,30,31,32,1};//P换位表const static char p_table[32]={16,7,20,21,29,12,28,17,1,15,23,26,5,18,31,10,2,8,24,14,32,27,3,9,19,13,30,6,22,11,4,25};//PC1选位表const static char pc1_table[56]={57,49,41,33,25,17,9,1,58,50,42,34,26,18,10,2,59,51,43,35,27,19,11,3,60,52,44,36,63,55,47,39,31,23,15,7,62,54,46,38,30,22, 14,6,61,53,45,37,29,21,13,5,28,20,12,4}; //PC2选位表const static char pc2_table[48]={14,17,11,24,1,5,3,28,15,6,21,10,23,19,12,4,26,8,16,7,27,20,13,2,41,52,31,37,47,55,30,40,51,45,33,48,44,49,39,56,34,53,46,42,50,36,29,32};//左移位数表const static char loop_table[16]={1,1,2,2,2,2,2,2,1,2,2,2,2,2,2,1};//s盒const static char s_box[8][4][16]={//s114,4,13,1,2,15,11,8,3,10,6,12,5,9,0,7,0,15,7,4,14,2,13,1,10,6,12,11,9,5,3,8,4,1,14,8,13,6,2,11,15,12,9,7,3,10,5,0,15,12,8,2,4,9,1,7,5,11,3,14,10,0,6,13,//s215,1,8,14,6,11,3,4,9,7,2,13,12,0,5,10,3,13,4,7,15,2,8,14,12,0,1,10,6,9,11,5,0,14,7,11,10,4,13,1,5,8,12,6,9,3,2,15, 13,8,10,1,3,15,4,2,11,6,7,12,0,5,14,9,//s310,0,9,14,6,3,15,5,1,13,12,7,11,4,2,8,13,7,0,9,3,4,6,10,2,8,5,14,12,11,15,1,13,6,4,9,8,15,3,0,11,1,2,12,5,10,14,7,1,10,13,0,6,9,8,7,4,15,14,3,11,5,2,12,//s47,13,14,3,0,6,9,10,1,2,8,5,11,12,4,15,13,8,11,5,6,15,0,3,4,7,2,12,1,10,14,9,10,6,9,0,12,11,7,13,15,1,3,14,5,2,8,4,3,15,0,6,10,1,13,8,9,4,5,11,12,7,2,14,//s52,12,4,1,7,10,11,6,8,5,3,15,13,0,14,9,14,11,2,12,4,7,13,1,5,0,15,10,3,9,8,6,4,2,1,11,10,13,7,8,15,9,12,5,6,3,0,14,11,8,12,7,1,14,2,13,6,15,0,9,10,4,5,3,//s612,1,10,15,9,2,6,8,0,13,3,4,14,7,5,11,10,15,4,2,7,12,9,5,6,1,13,14,0,11,3,8,9,14,15,5,2,8,12,3,7,0,4,10,1,13,11,6,4,3,2,12,9,5,15,10,11,14,1,7,6,0,8,13,//s74,11,2,14,15,0,8,13,3,12,9,7,5,10,6,1,13,0,11,7,4,9,1,10,14,3,5,12,2,15,8,6,1,4,11,13,12,3,7,14,10,15,6,8,0,5,9,2,6,11,13,8,1,4,10,7,9,5,0,15,14,2,3,12,//s813,2,8,4,6,15,11,1,10,9,3,14,5,0,12,7,1,15,13,8,10,3,7,4,12,5,6,11,0,14,9,2,7,11,4,1,9,12,14,2,0,6,10,13,15,3,5,8,2,1,14,7,4,10,8,13,15,12,9,0,3,5,6,11};static bool subkey[16][48];//16圈子密钥void des_run(char out[8],char in[8],bool type){static bool m[64],tmp[32],*li=&m[0],*ri=&m[32];bytetobit(m,in,64);transform(m,m,ip_table,64);if(type==encrypt){ //加密for(int i=0;i<16;i++){memcpy(tmp,ri,32);f_func(ri,subkey[i]);xor(ri,li,32);memcpy(li,tmp,32);}}else{for(int i=15;i>=0;i--){ //解密,解密子密钥顺序与加密子密钥相反memcpy(tmp,li,32);f_func(li,subkey[i]);xor(li,ri,32);memcpy(ri,tmp,32);}}transform(m,m,ipr_table,64);bittobyte(out,m,64);}void des_setkey(const char key[8]){static bool k[64],*kl=&k[0],*kr=&k[28];bytetobit(k,key,64);transform(k,k,pc1_table,56);for(int i=0;i<16;i++){rotatel(kl,28,loop_table[i]);rotatel(kr,28,loop_table[i]);transform(subkey[i],k,pc2_table,48);}}void f_func(bool in[32],const bool ki[48]){static bool mr[48];transform (mr,in,e_table,48);xor(mr,ki,48);s_func(in,mr);transform(in,in,p_table,32);}void s_func(bool out[32],const bool in[48]){for(char i=0,j,k;i<8;i++,in+=6,out+=4){j=(in[0]<<1)+in[5];k=(in[1]<<3)+(in[2]<<2)+(in[3]<<1)+in[4];bytetobit(out,&s_box[i][j][k],4);}}void transform(bool *out,bool *in,const char *table,int len) {static bool tmp[256];for(int i=0;i<len;i++)tmp[i]=in[table[i]-1];memcpy(out,tmp,len);}void xor(bool *ina,const bool *inb,int len){for(int i=0;i<len;i++)ina[i]^=inb[i];}void rotatel(bool *in,int len,int loop){static bool tmp[256];memcpy(tmp,in,loop);memcpy(in,in+loop,len-loop);memcpy(in+len-loop,tmp,loop);}void bytetobit(bool *out,const char *in,int bits){for(int i=0;i<bits;i++)out[i]=(in[i/8]>>(i%8))&1;}void bittobyte(char *out,const bool *in,int bits){memset(out,0,(bits+7)/8);for(int i=0;i<bits;i++)out[i/8]|=in[i]<<(i%8);}void main(){char key[8]={2,9,5,0,6,1,7,3},str[]="I am a girl!";printf("加密之前:");puts(str);des_setkey(key);des_run(str,str,encrypt);printf("加密以后:");printf("%s\n",str);des_run(str,str,decrypt);printf("解密以后:");printf("%s\n",str);}。

des子密钥生成算法实现

DES算法,英文全称为Data Encryption Standard,即为“数据加密标准”。

该算法的加密和解密过程都是基于密钥进行的,因此密钥的安全性至关重要。

为了确保加密过程的安全性,DES算法对密钥进行了复杂的生成方式。

DES算法的密钥长度为64位,虽然DES算法被认为是一种强加密算法,但由于密钥长度较短,因此仍具有一定的被破解的可能性。

为了增强密码强度,可以采用“三重DES”或“高级加密标准(AES)”等更为安全的加密算法。

DES算法中的密钥生成算法是为了生成子密钥,该过程一般分为三个步骤:

1. 使用密钥置换表进行密钥置换:将64位的密钥按照密钥置换表进行置换,得到56位的密钥。

2. 对56位的密钥进行分组操作:将56位的密钥分成两个28位的半密钥,分别称为左半密钥和右半密钥。

3. 对左、右半密钥进行移位和置换操作:经过16轮迭代操作,将左、右半密钥进行不同方式的移位、置换和替换操作,最终生成16个48位的子密钥。

在DES算法中,密钥生成算法的实现是非常重要的,它决定了加密效果的好坏和安全性的高低。

在进行DES算法加密过程之前,密钥的生成和保护工作必须得到充分的重视。

总之,密钥生成算法是DES算法中的重要一环,它能够保证加密过程的安全性并增强密钥的复杂度。

在实际应用中,可根据需求采用更为安全的加密算法,确保数据的安全。

des密码算法程序c语言一、概述DES(数据加密标准)是一种常用的对称加密算法,它采用64位的密钥,对数据进行加密和解密。

本程序使用C语言实现DES算法,包括密钥生成、数据加密和解密等操作。

二、算法实现1.密钥生成:使用初始置换算法IP(56位)将明文转化为56位的分组,再将该分组经过一系列的逻辑函数F进行6轮处理,最终生成一个56位的密文。

其中密钥包括56位数据位和8位奇偶校验位。

2.数据加密:将需要加密的数据转化为56位的分组,再经过DES 算法处理,得到密文。

3.数据解密:将密文经过DES算法处理,还原成原始明文。

三、程序代码```c#include<stdio.h>#include<string.h>#include<stdlib.h>#include<time.h>//DES算法参数定义#defineITERATIONS6//加密轮数#defineKEY_LENGTH8//密钥长度,单位为字节#defineBLOCK_SIZE8//数据分组长度,单位为字节#definePADDINGPKCS7Padding//填充方式#defineMAX_INPUT_LENGTH(BLOCK_SIZE*2)//数据输入的最大长度//初始置换函数voidinit_permutation(unsignedcharinput[BLOCK_SIZE]){inti;for(i=0;i<BLOCK_SIZE;i++){input[i]=i;}}//逻辑函数F的定义voidlogic_function(unsignedcharinput[BLOCK_SIZE],unsigned charoutput[BLOCK_SIZE]){inti;for(i=0;i<BLOCK_SIZE;i++){output[i]=input[(i+1)%BLOCK_SIZE]^input[i]^(i+1)/BLOCK_SI ZE;}}//DES算法主函数voiddes_encrypt(unsignedchar*input,unsignedchar*output){ unsignedcharkey[KEY_LENGTH];//密钥数组unsignedchariv[BLOCK_SIZE];//初始置换的输入数组unsignedcharciphertext[MAX_INPUT_LENGTH];//密文数组unsignedcharpadding[BLOCK_SIZE];//填充数组unsignedintlength=strlen((char*)input);//数据长度(以字节为单位)unsignedintpadding_length=(length+BLOCK_SIZE-1)%BLOCK_SIZE;//需要填充的字节数unsignedintround=0;//加密轮数计数器unsignedintj=0;//数据指针,用于循环读取数据和填充数据intkey_offset=((1<<(32-KEY_LENGTH))-1)<<(32-(ITERATIONS*BLOCK_SIZE));//密钥索引值,用于生成密钥数组和填充数组的初始值unsignedintk=0;//DES算法中每个轮次的密钥索引值,用于生成每个轮次的密钥数组和填充数组的值unsignedintkplus1=(k+1)%((1<<(32-BLOCK_SIZE))-1);//DES算法中每个轮次的密钥索引值加一后的值,用于下一个轮次的密钥生成charseed[32];//使用MD5作为初始种子值生成随机数序列chartmp[MAX_INPUT_LENGTH];//临时变量数组,用于数据交换和中间计算结果存储等操作time_tt;//时间戳变量,用于生成随机数序列的种子值srand((unsignedint)time(&t));//设置随机数种子值,确保每次运行生成的随机数序列不同init_permutation(iv);//初始置换操作,将输入数据转化为56位分组(需要重复填充时)或一个随机的分组(不需要重复填充时)memcpy(key,key_offset,sizeof(key));//将初始化的密钥数组复制到相应的位置上,以便于接下来的轮次生成不同的密钥值memcpy(padding,seed,sizeof(seed));//将种子值复制到填充数组中,以便于接下来的轮次生成不同的随机数序列值for(round=0;round<ITERATIONS;round++){//进行加密轮次操作,每轮包括。

DES算法代码及实验报告DES算法(Data Encryption Standard,数据加密标准)是一种对称密钥加密算法,是密码学中最为经典的算法之一、DES算法的核心是Feistel结构,通过将明文分成多个块,然后对每个块进行一系列的置换和替换操作,最后得到密文。

本文将给出DES算法的代码实现,并进行实验报告。

一、DES算法的代码实现:以下是使用Python语言实现的DES算法代码:```pythondef str_to_bitlist(text):bits = []for char in text:binval = binvalue(char, 8)bits.extend([int(x) for x in list(binval)])return bitsdef bitlist_to_str(bits):chars = []for b in range(len(bits) // 8):byte = bits[b * 8:(b + 1) * 8]chars.append(chr(int(''.join([str(bit) for bit in byte]), 2)))return ''.join(chars)def binvalue(val, bitsize):binary = bin(val)[2:] if isinstance(val, int) elsebin(ord(val))[2:]if len(binary) > bitsize:raise Exception("Binary value larger than the expected size.")while len(binary) < bitsize:binary = "0" + binaryreturn binarydef permute(sbox, text):return [text[pos - 1] for pos in sbox]def generate_round_keys(key):key = str_to_bitlist(key)key = permute(self.permuted_choice_1, key)left, right = key[:28], key[28:]round_keys = []for i in range(16):left, right = shift(left, self.shift_table[i]), shift(right, self.shift_table[i])round_key = left + rightround_key = permute(self.permuted_choice_2, round_key)round_keys.append(round_key)return round_keysdef shift(bits, shift_val):return bits[shift_val:] + bits[:shift_val]def xor(bits1, bits2):return [int(bit1) ^ int(bit2) for bit1, bit2 in zip(bits1, bits2)]def encrypt(text, key):text_bits = str_to_bitlist(text)round_keys = generate_round_keys(key)text_bits = permute(self.initial_permutation, text_bits)left, right = text_bits[:32], text_bits[32:]for i in range(16):expansion = permute(self.expansion_table, right)xor_val = xor(round_keys[i], expansion)substitution = substitute(xor_val)permut = permute(self.permutation_table, substitution)temp = rightright = xor(left, permut)left = tempreturn bitlist_to_str(permute(self.final_permutation, right + left))```二、DES算法的实验报告:1.实验目的通过实现DES算法,加深对DES算法原理的理解,验证算法的正确性和加密效果。

DES算法实现:java语言下可以导入org.apache前缀的类库,apache组织给出了org.apache.codec类库,将基本的加密和解密方法打包成现成方法,并且提供了DES算法必备的S盒。

所以这个实现方法会采用org.apache.codec类库,采用结合源代码的方式进行编写。

工程名为ZDESAl即DES Algorithm,下面包含两个类,DESCoder负责生成密钥,DESCoderTest负责进行密钥的左移、置换选择,扩充等操作。

下面给出DESCoder类的设计思路和源代码:import java.security.Key;import javax.crypto.Cipher;import javax.crypto.KeyGenerator;import javax.crypto.SecretKey;import javax.crypto.SecretKeyFactory;import javax.crypto.spec.DESKeySpec;/***DES安全编码组件*@author Hawke7*@version 1.0*/public abstract class DESCoder {/***密钥算法<br>*Java6只支持56位密钥<br>*Bouncy Castle支持64位密钥*/public static final String KEY_ALGORITHM = "DES";/***加密/解密算法/工作模式/填充方式*/public static final String CIPHER_ALGORITHM= "DES/ECB/PKCS5Padding";/***转换密钥*@param key二进制密钥*@return key二进制密钥*@throws Exception*/private static Key toKey(byte[] key) throws Exception {// 实例化DES密钥材料DESKeySpec dks = new DESKeySpec(key);// 实例化秘密密钥工厂SecretKeyFactory keyFactory =SecretKeyFactory.getInstance(KEY_ALGORITHM);// 生成私密密钥SecretKey secretKey = keyFactory.generateSecret(dks);return secretKey;}/***解密*@param data待解密数据*@param key密钥*@return byte[]解密数据*@throws Exception*/public static byte[] decrypt(byte[] data, byte[] key) throws Exception {// 还原密钥Key k = toKey(key);// 实例化Cipher cipher = Cipher.getInstance(CIPHER_ALGORITHM);// 初始化,设置为解密模式cipher.init(Cipher.DECRYPT_MODE, k);// 执行操作return cipher.doFinal(data);}/***加密*@param data待加密数据*@param key密钥*@return byte[]加密数据*@throws Exception*/public static byte[] encrypt(byte[] data, byte[] key) throws Exception {// 还原密钥Key k = toKey(key);// 实例化Cipher cipher = Cipher.getInstance(CIPHER_ALGORITHM);// 初始化,设置为解密模式cipher.init(Cipher.ENCRYPT_MODE, k);// 执行操作return cipher.doFinal(data);}/***生成密钥<br>*Java6只支持56位密钥<br>*Bouncy Castle支持64位密钥<br>*@return byte[]二进制密钥*@throws Exception*/public static byte[] initKey() throws Exception {/** 实例化密钥生成器* 若要使用64位密钥注意替换* 将下述代码中的* KeyGenerator.getInstance(CIPHER_ALGORITHM);* 替换为* KeyGenerator.getInstance(CIPHER_ALGORITHM, "BC");*/KeyGenerator kg = KeyGenerator.getInstance(KEY_ALGORITHM);/** 初始化密钥生成器* 若要使用64位密钥注意替换* 将下面代码kg.init(56)* 替换为kg.init(64)*/kg.init(56);// 生成私密密钥SecretKey secretKey = kg.generateKey();// 获得密钥的二进制编码形式return secretKey.getEncoded();}}首先DESCoder要定义成抽象类,因为其中全部是static静态方法toKey,toKey初始化密钥材料,并且实例化密钥工厂,因为DES算法要进行16轮迭代,所以工厂每一次都要给出不同的密钥,从而增强雪崩效应。

SecretKey secretKey = keyFactory.generateSecret(dks);用于生成私钥,最后return secretKey就是把私钥返回,作为这一轮的加密材料。

下面对于加密和解密分别写了一个方法,写解密方法的目的是在于验证这个DES算法实现程序的正确性。

都是将二进制数据data和key传进去,首先Key k = toKey(key);生成密钥,然后实例化Cipher对象,类的一开始定义public static final String CIPHER_ALGORITHM = "DES/ECB/PKCS5Padding"; 这个在import javax.crypto.Cipher;类中有定义。

Java6只支持56位密钥,而当密钥传进去的时候正好DES要去掉8位奇偶校验位,这些位是不重要的,所以这一缺陷对Java实现DES 并无影响。

Cipher对象进行初始化,说明密文要以DES进行加密,Cipher cipher = Cipher.getInstance(CIPHER_ALGORITHM);然后cipher.init(Cipher.ENCRYPT_MODE, k);进行初始化,设置为加密模式,并且用生成的私钥。

最后cipher对data进行doFinal操作,就是加密或是解密,将data进行处理。

关于javax.crypto.Cipher类,源代码进行反编译后,如下:getInstance方法public static final Cipher getInstance(String s1)throws NoSuchAlgorithmException, NoSuchPaddingException{List list;Iterator iterator1;Object obj;list = b(s1);ArrayList arraylist = new ArrayList(list.size());r r1;for (Iterator iterator = list.iterator(); iterator.hasNext(); arraylist.add(new ServiceId("Cipher", r1.a)))r1 = (r)iterator.next();List list1 = GetInstance.getServices(arraylist);iterator1 = list1.iterator();obj = null;_L2:java.security.Provider.Service service;r r2;if (!iterator1.hasNext())break; /* Loop/switch isn't completed */service = (java.security.Provider.Service)iterator1.next();if (!SunJCE_b.b(service.getProvider()))continue; /* Loop/switch isn't completed */r2 = a(service, list);if (r2 == null)continue; /* Loop/switch isn't completed */int i1 = r2.a(service);if (i1 == 0)continue; /* Loop/switch isn't completed */if (i1 == 2)return new Cipher(null, service, iterator1, s1, list);CipherSpi cipherspi;cipherspi = (CipherSpi)service.newInstance(null);r2.a(cipherspi);return new Cipher(cipherspi, service, iterator1, s1, list);Exception exception;exception;obj = exception;if (true) goto _L2; else goto _L1_L1:throw new NoSuchAlgorithmException((new StringBuilder()).append("Cannot find any provider supporting ").append(s1).toString(), ((Throwable) (obj)));}doFinal方法:public final byte[] doFinal(byte abyte0[])throws IllegalBlockSizeException, BadPaddingException{c();if (abyte0 == null){throw new IllegalArgumentException("Null input buffer");} else{a();return c.engineDoFinal(abyte0, 0, abyte0.length);}}public static final Cipher getInstance(String s1, String s2)throws NoSuchAlgorithmException, NoSuchProviderException, NoSuchPaddingException{if (s2 == null || s2.length() == 0)throw new IllegalArgumentException("Missing provider");Provider provider = Security.getProvider(s2);if (provider == null)throw new NoSuchProviderException((new StringBuilder()).append("No such provider: ").append(s2).toString());elsereturn getInstance(s1, provider);}public static final Cipher getInstance(String s1, Provider provider)throws NoSuchAlgorithmException, NoSuchPaddingException{Object obj;boolean flag;String s2;Iterator iterator;if (provider == null)throw new IllegalArgumentException("Missing provider");obj = null;List list = b(s1);flag = false;s2 = null;iterator = list.iterator();_L2:r r1;java.security.Provider.Service service;if (!iterator.hasNext())break; /* Loop/switch isn't completed */r1 = (r)iterator.next();service = provider.getService("Cipher", r1.a);if (service == null)continue; /* Loop/switch isn't completed */if (!flag){Exception exception = SunJCE_b.a(provider);if (exception != null){String s3 = (new StringBuilder()).append("JCE cannot authenticate the provider ").append(provider.getName()).toString();throw new SecurityException(s3, exception);}flag = true;}if (r1.b(service) == 0)continue; /* Loop/switch isn't completed */if (r1.c(service) == 0){s2 = r1.d;continue; /* Loop/switch isn't completed */}Cipher cipher;CipherSpi cipherspi = (CipherSpi)service.newInstance(null);r1.a(cipherspi);cipher = new Cipher(cipherspi, s1);cipher.b = service.getProvider();cipher.b();return cipher;Exception exception1;exception1;obj = exception1;if (true) goto _L2; else goto _L1_L1:if (obj instanceof NoSuchPaddingException)throw (NoSuchPaddingException)obj;if (s2 != null)throw new NoSuchPaddingException((new StringBuilder()).append("Padding not supported: ").append(s2).toString());elsethrow new NoSuchAlgorithmException((new StringBuilder()).append("No such algorithm: ").append(s1).toString(), ((Throwable) (obj)));}最后是DESCoder的initKey方法public static byte[] initKey() throws Exception {/** 实例化密钥生成器* 若要使用64位密钥注意替换* 将下述代码中的* KeyGenerator.getInstance(CIPHER_ALGORITHM);* 替换为* KeyGenerator.getInstance(CIPHER_ALGORITHM, "BC");*/KeyGenerator kg = KeyGenerator.getInstance(KEY_ALGORITHM);/** 初始化密钥生成器* 若要使用64位密钥注意替换* 将下面代码kg.init(56)* 替换为kg.init(64)*/kg.init(56);// 生成私密密钥SecretKey secretKey = kg.generateKey();// 获得密钥的二进制编码形式return secretKey.getEncoded();}因为java6只支持56位密钥,所以init(56)下面是主类DESCoderTest,它继承了JUnit,所以运行方式也可以用JUnit方式import static org.junit.Assert.*;import java.io.IOException;import mons.codec.binary.Base64;import org.junit.Test;/***DES安全编码组件试验*@author hawke7*@version 1.0*/public class DESCoderTest {/***测试*@throws Exception*/@Testpublic final void test() throws Exception {String inputStr = "密码学";byte[] inputData = inputStr.getBytes();System.err.println("原文:\t" + inputStr);// 初始化密钥byte[] key = DESCoder.initKey();//此插件mons.codec是1.3.0版的,已经没有encodeBase64String方法了System.err.println("密钥:\t" + Base64.encodeBase64String(key));// 加密inputData = DESCoder.encrypt(inputData, key);System.err.println("加密后:\t" +Base64.encodeBase64String(inputData));// 解密byte[] outputData = DESCoder.decrypt(inputData, key);String outputStr = new String(outputData);System.err.println("解密后:\t" + outputStr);// 校验assertEquals(inputStr, outputStr);}//main函数public static void main(String[] args) throws Exception{ DESCoderTest dct = new DESCoderTest();try{dct.test();}catch(IOException e) {System.err.println("IOException: Type Error");}}}将类库Base64加进来,这样可以进行encodeBase64String操作,操作的源代码反编译如下:public static String encodeBase64String(byte binaryData[]){return StringUtils.newStringUtf8(encodeBase64(binaryData, false));}这是类Base64中的方法,对密钥进行分割和移位以及扩充位操作,从而做好准备与明文进行处理,这个方法的作用很明显是因为之前一直用org.apache.codec的1.3.0版本,老版本里面没有这个方法,只有encodeBase64(),而这个方法只会对密钥进行分割而不会移位,密钥初始化的时候也不会通过散列函数进行随机处理,所以不管明文怎样变化,密钥总是一样的,这样就缺乏了雪崩效应,从而不是一个完善的DES算法的实现,后来apache在官网上找到了最新的codec1.5.0版本,这个版本里面有了上述的encodeBase64String方法,对数据的处理也更加有利。