基于AIMStor的持续数据保护方案共50页

- 格式:ppt

- 大小:4.28 MB

- 文档页数:50

aimstor桌面保护系统解决方案AIMSTOR 主动式持续数据保护系统主动式持续数据保护系统个人桌面数据保护解决方案个人桌面数据保护解决方案第1 页目录一.用户环境数据保护的要求..................................................................... .......................... 3 二.需求分析....................................................................... .................................................... 4 三.解决方案....................................................................... . (5)3.1 方案设计原则....................................................................... ........................................5 3.2 方案系统结构组成..................................................................... .................................. 5 3.2.1 AIMstor集中管理服务器..................................................................... .................. 5 3.2.2 AIMstor存储池..................................................................... .................................. 6 3.2.3 AIMstor客户端..................................................................... .................................. 6 3.3 安装配置....................................................................... (6)3.4 工作流程....................................................................... ................................................7 3.4.1 策略定义发布..................................................................... ....................................8 3.4.2 数据备份....................................................................... ..........................................8 3.4.3 数据恢复....................................................................... ...........................................9 3.5 方案特点分析与预期效果..................................................................... .................... 10 四.应用案例....................................................................... .................................................. 12 4.1 一部分成功案例....................................................................... . (12)4.2 案例-某大型设备公司..................................................................... ..........................13 4.3 案例-某政府..................................................................... (14第2 页一.用户环境数据保护的要求对于一般用户来讲,其数据中心的数据需要备份的观念已是深入人心。

AIMstor档案生命周期管理解决方案档案的信息数据特点和保护要求数字档案室是指以电子档案为对象,以电子计算机等数字设备为手段,基于网络实现档案收集、整理、保管、保护、共享利用的档案管理模式。

当我们将越来越多的文献、书籍、记录的信息编录入档案,带来了阅读、查询、保存等各方面的优势的同时,也给档案的信息数据的保护带来了问题。

档案数据主要分为:1.录入的原始文件2.修改过的、更新过的文件3.查询的信息库4.查询的网站和信息系统5.管理的系统和对应的信息数据库档案的数据保护要求1.能监控档案文件的访问2.能保留任意修改过的档案文件,并确定修改档案之间的关系3.能实时保护档案数据,保证电子档案文件都不丢失4.当数据损坏或者丢失的时候能够快速地恢复5.能将档案长期保存档案的生命周期管理鉴于以上档案的信息特点和数据保护的需求,需要提供一个档案的文件生命周期管理。

1.在每台服务器上安装客户端软件2.对数据库服务器作实时的CDP数据保护,保证所有的信息库能够和文件相配套3.对WEB服务器在进行CDP持续数据保护的同时,也实现对数据的生命周期管理,保证每个每个修改文件的保证,并根据CDP的任意时间点查询和恢复需要的文件4.对所有的档案文件实现生命周期管理a)开始进行原始传输后,只需要写入改变量,不需要重复备份数据,对应用的压力就会降低b)保留档案文件的每个版本c)保留档案文件每个相关版本之间的联系d)记录档案的访问和修改信息:什么时间、什么用户对什么文件做了什么操作e)将一个档案从创建、修改到删除,记录整个的生命周期5.快速地查询和恢复档案a)可以按照大小、时间、文件名、后缀、服务器、用户快速地搜索历史档案b)直接恢复档案进行阅读和分析6.将档案归档到磁带库进行长期保留应用系统和数据库的持续数据保护可以看到和恢复任意时间点的数据库和相对应的完整文件,并在该时间点保证数据的一致性,让管理数据库和文件索引之间能够相互的对应档案文件的生命周期管理1.记录每个修改的版本和时间2.每个档案文件的时间生命周期,每个版本和相关的信息3.相比传统的备份和快照,可以记录任意一个修改的版本。

AIMstor 数据保护软件操作手册产权说明文档信息变更记录目录1.AIMstor介绍.................................................................................................................................... - 4 -1.1.概述....................................................................................................................................... - 4 -1.2.环境介绍............................................................................................................................... - 4 -2.安装配置........................................................................................................................................... - 5 -2.1.安装配置前的准备工作....................................................................................................... - 5 -2.2.服务器端的安装................................................................................................................... - 5 -2.3.客户端的安装....................................................................................................................... - 8 -3.产品的使用..................................................................................................................................... - 10 -3.1.总体介绍该软件的管理界面............................................................................................. - 10 -3.2.各功能点的使用................................................................................................................. - 12 -4.海贝公司简介................................................................................................................................. - 18 -4.1.基本情况............................................................................................................................. - 18 -4.2.公司定位............................................................................................................................. - 18 -4.3.技术服务............................................................................................................................. - 18 -4.4.产品..................................................................................................................................... - 18 -4.5.解决方案............................................................................................................................. - 19 -4.6.公司愿景............................................................................................................................. - 20 -1.AIMstor介绍1.1.概述AIMstor是一款企业级的数据保护软件,它可以对操作系统,数据库,以及文件类型数据进行全方位的保护。

持续数据保护技术关于持续数据保护在数据信息日益重要的今天,构建完善的数据保护系统成为研究的热点。

随着企业对数据安全性以及业务连续性的要求越来越高,传统上常用的数据复制、备份、恢复等数据保护技术逐渐难以保证灵活的目标恢复点及较快的目标恢复时间。

持续数据保护(CDP)技术的产生解决了这一难题。

CDP保存所有的数据改变操作,能够将数据恢复到丢失前的任意历史状态。

作为数据保护的一种高级形式,CDP技术已经成为存储行业关注的焦点。

全 球网络存储工业协会(SNIA)数据保护论坛(DMF)的持续数据保护特别兴趣小组(CDP SIG)对持续数据保护的定义是:持续数据保护是一套方法,它可以捕获或跟踪数据的变化,并将其在生产数据之外独立存放,以确保数据可以恢复到过去的任意 时间点。

持续数据保护系统可以基于块、文件或应用实现,可以为恢复对象提供足够细的恢复粒度,实现几乎无限多的恢复时间点。

持续数据保护技术的关 键词是“持续”,其主要功能是在故障瞬发生的瞬间完成对数据的快速恢复,保证业务的连续性。

因此,能够从根本上解决传统备份中恢复能力低和非精确时间策略 (如按照天的备份)的先天弱点。

就给定的数据集而言,持续数据保护提供连续的恢复点,能够存取任何时间点上的数据,允许应用恢复到任意的时间点之前,而不 仅仅针对那些由备份流程预先确定的特殊时刻,且恢复点可在事件发生后选定并动态重建。

因此持续数据保护能够提供无限密集的恢复点,有些情况下可以提供接近 即时的恢复。

持续数据保护并不是一项全新的数据保护技术,它是建立在传统数据保护、容灾技术基础之上的一套方法。

和传统的数据备份和恢复技术相比,持续数据保护在几个方面有明显的特点: 保护连续性更小的恢复点目标(RPO)更 小的恢复时间目标(RPO)传统的数据保护解决方案专注于数据的周期性备份,因此无法避免存在备份窗口、难以确保数据一致性以及会影响生产系统等问题。

备 份技术实现的数据保护间隔一般为24小时,因此用户会面临丢失多达24小时所产生的数据的风险。

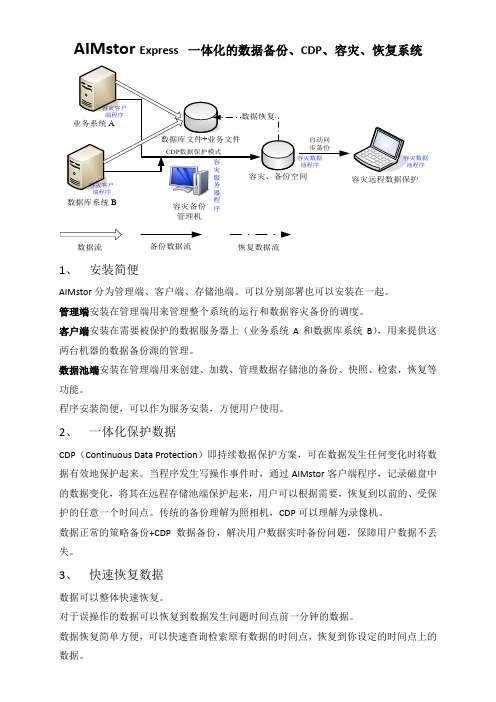

AIMstor Express一体化的数据备份、CDP、容灾、恢复系统数据库系统 B容灾备份管理机数据流备份数据流恢复数据流程序池程序容灾远程数据保护自动同1、安装简便AIMstor分为管理端、客户端、存储池端。

可以分别部署也可以安装在一起。

管理端安装在管理端用来管理整个系统的运行和数据容灾备份的调度。

客户端安装在需要被保护的数据服务器上(业务系统A和数据库系统B),用来提供这两台机器的数据备份源的管理。

数据池端安装在管理端用来创建、加载、管理数据存储池的备份、快照、检索,恢复等功能。

程序安装简便,可以作为服务安装,方便用户使用。

2、一体化保护数据CDP(Continuous Data Protection)即持续数据保护方案,可在数据发生任何变化时将数据有效地保护起来。

当程序发生写操作事件时,通过AIMstor客户端程序,记录磁盘中的数据变化,将其在远程存储池端保护起来,用户可以根据需要,恢复到以前的、受保护的任意一个时间点。

传统的备份理解为照相机,CDP可以理解为录像机。

数据正常的策略备份+CDP数据备份,解决用户数据实时备份问题,保障用户数据不丢失。

3、快速恢复数据数据可以整体快速恢复。

对于误操作的数据可以恢复到数据发生问题时间点前一分钟的数据。

数据恢复简单方便,可以快速查询检索原有数据的时间点,恢复到你设定的时间点上的数据。

AIMstor Express使用前后对比:AIMstor Express 支持两个数据来源,两个数据存储池,1T数据备份空间,对于传统的数据库和文件应用足够使用。

将高端的CDP连续备份和时间点恢复技术引入到一般中小应用中,给中小企业应用提供高可用的数据保护和恢复方案,使您的数据安全无忧。

专利名称:一种持续数据保护方法、装置、设备及可读存储介质

专利类型:发明专利

发明人:刘海伟,颜秉珩,刘为峰

申请号:CN202010630594.X

申请日:20200703

公开号:CN111858164A

公开日:

20201030

专利内容由知识产权出版社提供

摘要:本申请公开了一种持续数据保护方法、装置、设备及可读存储介质。

本申请公开的方法包括:若虚拟机中出现IO写入操作,则利用基于QEMU实现的捕获器捕获待备份数据;虚拟机为云环境中的任一个虚拟机;创建待备份数据对应的IO元数据;IO元数据包括:第一数据块、第二数据块和IO内容块;第一数据块和第二数据块中分别记录有待备份数据的长度、偏移量和文件列表;将IO元数据存储至CDP数据仓储后,更新CDP数据仓储的描述信息。

本申请提高了数据备份效率,可以避免数据备份出错,也为后续数据查询和恢复提供了可靠依据。

相应地,本申请提供的一种持续数据保护装置、设备及可读存储介质,也同样具有上述技术效果。

申请人:苏州浪潮智能科技有限公司

地址:215100 江苏省苏州市吴中区吴中经济开发区郭巷街道官浦路1号9幢

国籍:CN

代理机构:北京集佳知识产权代理有限公司

代理人:王云晓

更多信息请下载全文后查看。

中学生数据安全防护方案(中英文实用版)英文文档内容:Title: Middle School Student Data Security Protection SchemeIntroduction:As technology advances, the importance of data security cannot be underestimated, especially when it comes to protecting the sensitive information of middle school students.This article aims to provide a comprehensive data security protection scheme tailored to middle school students, ensuring their digital safety and privacy.1.Raise Awareness:Educate students, teachers, and parents about the significance of data security and the potential risks associated with cyber threats.Conduct workshops and awareness campaigns to promote a culture of cybersecurity.2.Strong Password Policies:Encourage students to create strong, unique passwords for their online accounts.Implement password managers to securely store and manage passwords.Regularly update passwords and avoid reusing them across different platforms.3.Multi-Factor Authentication:Enable multi-factor authentication (MFA) for all student accounts toadd an extra layer of security.This ensures that even if a password is compromised, the account remains protected.4.Secure Internet Connections:Educate students on the importance of using secure internet connections, especially when accessing sensitive information.Encourage the use of virtual private networks (VPNs) and caution against using public Wi-Fi networks for critical tasks.5.Safe Browsing Habits:Teach students safe browsing habits, such as avoiding clicking on suspicious links or downloading files from untrusted sources.Regularly update browsers and use reliable anti-malware software to detect and prevent threats.6.Data Encryption:Emphasize the use of data encryption for sensitive information, both online and offline.Encourage students to encrypt files before sharing them and use secure messaging platforms for communication.7.Secure Social Media Use:Educate students on the risks associated with social media and encourage them to adjust privacy settings accordingly.Advise against sharing personal information publicly and caution against accepting friend requests from unknown individuals.8.Regular Backups:Encourage students to regularly back up their important data to prevent data loss due to hardware failures, accidental deletions, or e cloud storage services with strong security measures in place.9.Incident Response Plan:Develop an incident response plan to address potential data breaches or cyber threats.Train students, teachers, and staff on how to respond to such incidents and who to report to.10.Ongoing Education:Continuously update students, teachers, and parents about the latest cyber threats and data security best practices.Stay informed about emerging technologies and adapt the protection scheme accordingly.Conclusion:Implementing a comprehensive data security protection scheme for middle school students is crucial in today"s digital age.By raising awareness, enforcing strong password policies, utilizing multi-factor authentication, promoting secure internet connections, and teaching safe browsing habits, we can significantly reduce the risks associated with data breaches and cyber threats.Regular backups, secure social media use, and an effective incident response plan further enhance the overall security posture.Ongoing education and adaptation to emerging technologies are essential to ensure the continued protection of middleschool students" data.中文文档内容:标题:中学生数据安全防护方案引言:随着科技的进步,数据安全的重要性不容忽视,尤其是在保护中学生敏感信息方面。

一种基于应用快照的数据库持续数据保护方法专利名称:一种基于应用快照的数据库持续数据保护方法技术领域:本发明属于数据备份技术领域,尤其是一种基于应用快照的数据库持续数据保护方法。

背景技术:随着信息技术的飞速发展,需要对计算机数据库进行有效地保护。

现有的DBMS 关系型数据库由控制文件、日志文件和数据文件组成,他们之间是互相独立的,由不同的数据库实例(INSTANCE)进程控制。

一般情况下,控制文件记录数据库整体信息,日志文件记录数据库变化的历史,而数据文件记录具体的数据内容,日志文件写入磁盘与数据文件写入磁盘并不是同步的,数据库在运行时的写首先保存在数据缓冲中,同时在日志缓冲中加入一条记录。

如图7所示,LGWR 负责将日志缓冲写入对应的磁盘分区I,DBWR负责将数据缓冲写入对应的磁盘分区2。

日志缓冲大小为几MB,写入次数频繁,数据缓冲大小为几GB,写入次数较少,例如以9:00-9:10为例,LGWR运行5次,DBWR运行2次;同时LGWR和DBWR写入是不同步的。

例如9:00触发11^1 ,9:01触发0811 。

这种方式虽然可以提高数据库内容查询和更新的效率,但一旦数据库损坏,由于日志文件和数据文件写入不同步,当数据库损坏时,硬盘上的日志文件和数据文件并不是一个时间点的,当数据库恢复时,这种不一致会带来数据的混乱甚至无法恢复。

发明内容本发明的目的在于克服现有技术的不足,提供一种设计合理、能够对数据进行实时保护且易于实现的基于应用快照的数据库持续数据保护方法。

本发明解决现有的技术问题是采取以下技术方案实现的一种基于应用快照的数据库持续数据保护方法,包括数据库初始化方法、数据库写入方法和数据库恢复方法三部分,所述的数据库初始化方法包括以下步骤(I)将客户端和服务器端连接在一起;(2)在服务器端上生成与客户端数据库磁盘分区相对应的镜像磁盘分区;(3)客户端获取服务器端镜像磁盘分区位置;(4)客户端加载数据双写模块;(5)客户端同歩数据库控制文件、日志文件和数据文件到服务器端镜像磁盘分区;(6)客户端加载应用快照模块;(7)服务器端加载数据库接收模块和快照生成模块;所述的数据库写入方法包括以下步骤(I)通过数据双写模块将涉及的控制文件、日志文件和数据文件实时复制到服务器端镜像磁盘分区位置;(2)应用快照模块实时监测数据双写模块的I/O记录;(3)应用快照模块判断是否为数据库一致点,是则转到步骤(4),否则转到步骤(2);(4)应用快照模块通知数据双写模块暂停I/O操作;(5)应用快照模块通知服务器端,由快照生成模块生成数据库一致点快照;(6)应用快照模块通知数据双写模块恢复I/O操作,转到步骤(2);所述的数据库恢复方法包括以下步骤 (I)客户端应用快照模块查找服务器端对应的最新快照版本;(2)在客户端加载该最新快照版本;(3)打开数据库并正常使用。