DES加密算法的原理

- 格式:ppt

- 大小:281.50 KB

- 文档页数:8

des算法实验报告DES算法实验报告一、引言数据加密标准(Data Encryption Standard,简称DES)是一种对称密钥加密算法,由IBM公司于1975年研发并被美国国家标准局(NBS)采纳为联邦信息处理标准(FIPS)。

二、算法原理DES算法采用了分组密码的方式,将明文数据划分为固定长度的数据块(64位),并通过密钥进行加密和解密操作。

其核心是Feistel结构,每轮加密操作包括置换和替代两个步骤。

1. 置换步骤DES算法的初始置换(IP)和逆初始置换(IP-1)通过一系列的位重排操作,将输入的64位明文数据打乱,以增加加密的强度。

2. 替代步骤DES算法中使用了8个S盒(Substitution Box),每个S盒接受6位输入,并输出4位结果。

S盒的作用是将输入的6位数据映射为4位输出,通过这种非线性的映射关系,增加了算法的安全性。

3. 轮函数DES算法的加密过程包含16轮迭代,每轮迭代中都会对数据进行一系列的位重排和替代操作。

其中,轮函数是DES算法的核心部分,它通过使用子密钥对数据进行异或操作,并通过S盒替代和P盒置换操作,产生新的数据块。

三、实验步骤为了更好地理解DES算法的加密过程,我们进行了以下实验步骤:1. 输入明文和密钥我们选择了一个64位的明文数据块和一个56位的密钥作为输入。

明文数据块经过初始置换(IP)后,得到L0和R0两个32位的数据块。

2. 生成子密钥通过对密钥进行置换和循环左移操作,生成16个48位的子密钥。

3. 迭代加密对明文数据块进行16轮的迭代加密,每轮加密包括以下步骤:a. 将R(i-1)作为输入,经过扩展置换(E-box),得到48位的扩展数据。

b. 将扩展数据和子密钥Ki进行异或操作,得到48位的异或结果。

c. 将异或结果分为8个6位的数据块,分别经过8个S盒替代操作,得到32位的S盒替代结果。

d. 将S盒替代结果经过P盒置换,得到32位的轮函数输出。

des算法的密钥混合运算DES算法(Data Encryption Standard,数据加密标准)是一种对称加密算法,密钥混合运算是为了增加密钥的复杂度,提高加密的强度。

以下是关于DES算法的密钥混合运算的相关参考内容:一、DES算法的基本原理DES算法是一种分组密码,将明文按照64位分组,密钥长度为56位。

其基本运算单元为位,基本操作包括初始置换、16轮迭代操作(包括代换操作、置换操作和轮密钥操作),最终得到密文。

DES算法的强度主要依赖于密钥的长度和混合运算。

二、DES算法密钥混合运算的作用密钥混合运算是为了增加密钥的复杂度,提高加密的强度。

通过在DES算法中引入多个轮密钥,使得每一轮加密(或解密)的密钥都不相同,增加了密码破解的难度。

三、DES算法中的密钥混合运算步骤1. 初始置换(IP):将64位输入的明文块按照固定的置换规则进行置换,得到初始置换结果。

同时,将输入的64位密钥进行逆初始置换(IP-1)操作,得到56位的初始密钥。

2. 密钥生成(Key Schedule):通过对初始密钥进行置换和选择操作,生成16个48位的轮密钥,用于后续的加密操作。

3. 轮函数(Round Function):轮函数中包括两个主要的操作,代换操作(Substitution)和置换操作(Permutation)。

每一轮的输入为上一轮的输出,并使用对应轮密钥进行运算。

4. 轮密钥生成(Round Key Generation):在每一轮进行轮函数操作之前,需要通过对应的置换和选择操作,从总密钥中生成该轮需要的48位轮密钥。

5. 逆初始置换(IP-1):在DES算法的最后,将经过16轮迭代操作得到的64位结果,经过逆初始置换(IP-1)得到最终的加密(或解密)结果。

四、密钥混合运算的优化方法为了增加密钥混合运算的复杂度,提高密钥的强度,可以采用以下方法进行优化:1. 使用复杂的密钥生成算法,生成更加随机和复杂的轮密钥。

DES算法一、DES算法DES算法为密码体制中的对称密码体制,又被成为美国数据加密标准,是1972年美国IBM 公司研制的对称密码体制加密算法。

明文按64位进行分组, 密钥长64位,密钥事实上是56位参与DES运算(第8、16、24、32、40、48、56、64位是校验位,使得每个密钥都有奇数个1)分组后的明文组和56位的密钥按位替代或交换的方法形成密文组的加密方法。

DES加密算法特点:分组比较短、密钥太短、密码生命周期短、运算速度较慢。

DES工作的基本原理是,其入口参数有三个:key、data、mode。

key为加密解密使用的密钥,data为加密解密的数据,mode为其工作模式。

当模式为加密模式时,明文按照64位进行分组,形成明文组,key用于对数据加密,当模式为解密模式时,key用于对数据解密。

实际运用中,密钥只用到了64位中的56位,这样才具有高的安全性。

DES算法把64位的明文输入块变为64位的密文输出块,它所使用的密钥也是64位,整个算法的主流程图如下:其功能是把输入的64位数据块按位重新组合,并把输出分为L0、R0两部分,每部分各长32位,其置换规则见下表:58,50,42,34,26,18,10,2,60,52,44,36,28,20,12,4,62,54,46,38,30,22,14,6,64,56,48,40,32,24,16,8,57,49,41,33,25,17, 9,1,59,51,43,35,27,19,11,3,61,53,45,37,29,21,13,5,63,55,47,39,31,23,15,7,即将输入的第58位换到第一位,第50位换到第2位,...,依此类推,最后一位是原来的第7位。

L0、R0则是换位输出后的两部分,L0是输出的左32位,R0 是右32位,例:设置换前的输入值为D1D2D3......D64,则经过初始置换后的结果为:L0=D58D50...D8;R0=D57D49 (7)经过16次迭代运算后。

DES加密实验报告实验目的:1.了解DES加密算法的原理和流程;2.掌握DES加密算法的编程实现方法;3.探究不同密钥长度对DES加密效果的影响。

实验设备和材料:1.计算机;2. Python编程环境。

实验步骤:1.DES加密算法原理和流程:DES(Data Encryption Standard)是一种对称加密算法,采用分组密码体制,密钥长度为56位,数据块长度为64位。

DES加密算法的流程如下:a)初始置换(IP置换):将明文分为左右两个32位的子块,并经过初始置换表IP进行置换;b)迭代加密:将初始置换结果分为左右两个子块,进行16轮迭代操作;c)轮函数:每轮迭代中,右子块与扩展置换表进行扩展置换,并与轮密钥进行异或运算,然后经过S盒替换、P置换和异或运算得到新的右子块;d)逆初始置换(IP逆置换):将最后一轮的结果进行逆初始置换,得到密文。

2.DES加密算法编程实现:首先,导入`pycrypto`库并生成合适长度的密钥;其次,定义初始置换表IP,扩展置换表E,S盒置换表S1-S8,P置换表P,以及逆初始置换表IP_inverse;然后,定义`des_encrypt`函数实现DES加密算法的逻辑:a)根据IP置换表对输入明文进行初始置换;b)将初始置换结果分为左右两个子块;c)进行16轮迭代操作,每轮迭代中更新左右子块的值;d)对最后一轮迭代结果进行逆初始置换;e)返回加密后的密文。

3.探究不同密钥长度对DES加密效果的影响:初始化明文和密钥,调用`des_encrypt`函数进行加密,并输出加密结果;分别改变密钥长度为56位、64位、128位,再次进行加密操作,并输出加密结果;比较不同密钥长度下的加密结果,进行效果分析。

实验结果:使用DES加密算法对明文进行加密,得到相应的密文。

实验结论:1.DES加密算法可以对密文进行可靠保护,提高数据的安全性;2.较长的密钥长度有助于增强DES加密算法的安全性,但同时也会增加加密和解密的运算成本;3.在实际应用中,根据需求和实际情况,选择合适的密钥长度,平衡安全性和性能的需求。

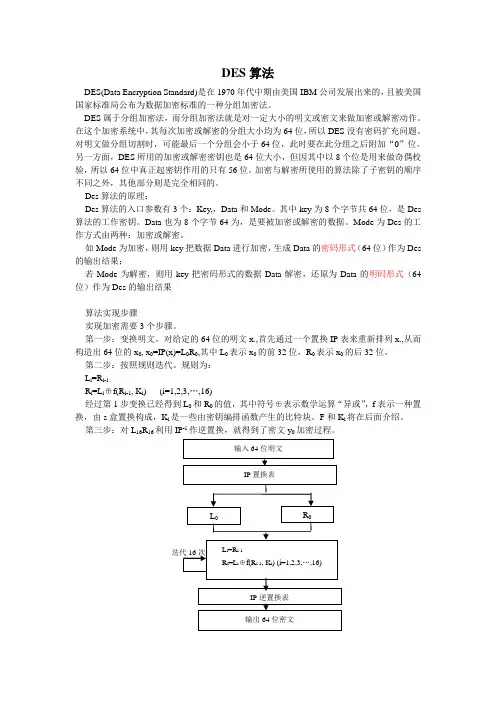

DES算法DES(Data Encryption Standard)是在1970年代中期由美国IBM公司发展出来的,且被美国国家标准局公布为数据加密标准的一种分组加密法。

DES属于分组加密法,而分组加密法就是对一定大小的明文或密文来做加密或解密动作。

在这个加密系统中,其每次加密或解密的分组大小均为64位,所以DES没有密码扩充问题。

对明文做分组切割时,可能最后一个分组会小于64位,此时要在此分组之后附加“0”位。

另一方面,DES所用的加密或解密密钥也是64位大小,但因其中以8个位是用来做奇偶校验,所以64位中真正起密钥作用的只有56位。

加密与解密所使用的算法除了子密钥的顺序不同之外,其他部分则是完全相同的。

Des算法的原理:Des算法的入口参数有3个:Key,,Data和Mode。

其中key为8个字节共64位,是Des 算法的工作密钥。

Data也为8个字节64为,是要被加密或解密的数据。

Mode为Des的工作方式由两种:加密或解密。

如Mode为加密,则用key把数据Data进行加密,生成Data的密码形式(64位)作为 Des 的输出结果;若Mode为解密,则用key把密码形式的数据Data解密,还原为Data的明码形式(64位)作为Des的输出结果算法实现步骤实现加密需要3个步骤。

第一步:变换明文。

对给定的64位的明文x.,首先通过一个置换IP表来重新排列x.,从而构造出64位的x0, x0=IP(x)=L0R0,其中L0表示x0的前32位,R0表示x0的后32位。

第二步:按照规则迭代。

规则为:L i=R i-1R i=L i⊕f(R i-1, K i) (i=1,2,3, (16)经过第1步变换已经得到L0和R0的值,其中符号⊕表示数学运算“异或”,f表示一种置换,由s盒置换构成,K i是一些由密钥编排函数产生的比特块。

F和K i将在后面介绍。

第三步:对L16R16利用IP-1作逆置换,就得到了密文y0加密过程。

des的分组密码结构【原创实用版】目录1.引言2.DES 的分组密码结构概述3.DES 算法的工作原理4.DES 算法的密钥管理5.DES 算法的优缺点分析6.总结正文【引言】数据加密标准(DES)是一种广泛应用的对称密钥加密标准,自 1977 年由美国国家标准局(NIST)发布以来,DES 已成为全球最常用的数据加密方法之一。

本文将介绍 DES 的分组密码结构,以及其算法的工作原理、密钥管理和优缺点分析。

【DES 的分组密码结构概述】DES 算法采用 64 位密钥对 64 位数据块进行加密,其中数据块分为左右两半,各 32 位。

密钥也分为两部分,分别是 K1 和 K2,它们都是 32 位。

在加密过程中,K1 和 K2 会交替使用,以增强加密强度。

【DES 算法的工作原理】DES 算法采用迭代方式进行加密。

首先,将数据块与 K1 进行异或操作,然后将结果与 K2 进行异或操作,接着再将结果与 K1 进行异或操作。

这个过程会重复 16 次,最后再将结果与 K2 进行异或操作。

经过这 16 次迭代加密后,原始数据块会被完全改变,从而达到加密的目的。

【DES 算法的密钥管理】DES 算法的密钥管理相对简单,因为密钥和数据块都是 64 位,所以密钥空间较小,仅为 2^64 种可能。

但同时,这也使得 DES 算法容易受到暴力破解的攻击。

为了增强密钥的安全性,可以使用更长的密钥,但这也会导致计算量的增加。

【DES 算法的优缺点分析】DES 算法的优点在于加密速度快、安全性较高,适用于各种数据传输和存储场景。

然而,随着计算机技术的发展,DES 算法的密钥长度变得越来越短,容易受到暴力破解的攻击。

此外,DES 算法的密钥管理相对简单,也容易受到攻击。

【总结】综上所述,DES 算法的分组密码结构具有较高的安全性和较快的加密速度,但同时也存在密钥长度较短、容易受到暴力破解和密钥管理简单的问题。

RSA和DES加密算法详解RSA加密算法:RSA是一种非对称加密算法,它的安全性基于大数的因数分解难题。

RSA算法的原理如下:1.选择两个不同的质数p和q,并计算它们的乘积n=p*q。

n被称为RSA算法的模数。

2.计算n的欧拉函数φ(n)=(p-1)*(q-1)。

3.选择一个整数e,使得1<e<φ(n),且e和φ(n)互质。

e被称为RSA算法的公钥指数。

4. 计算整数d,使得d*e ≡ 1 (mod φ(n))。

d被称为RSA算法的私钥指数。

5.公钥为(n,e),私钥为(n,d)。

6. 加密消息m时,将m的整数表示x,计算密文c ≡ x^e (mod n)。

7. 解密密文c时,计算明文m ≡ c^d (mod n)。

RSA算法的优点是加密速度较快,且在典型情况下很难被破解。

其主要应用领域包括数据传输中的身份认证、数字签名、数字证书等。

DES加密算法:DES(Data Encryption Standard)是一种对称加密算法,它采用64位的分组长度和56位的密钥长度。

DES算法的原理如下:1.初始置换(IP):将输入的64位明文分为左右两个32位部分。

2.迭代运算:通过16次的迭代运算,先对右半部分进行扩展和异或运算,然后经过S盒置换和P盒置换,最后与左半部分进行异或运算。

3.逆初始置换(IP-1):将得到的64位结果进行逆初始置换得到密文。

4.这里的迭代运算中,用到了轮密钥生成算法。

DES算法的密钥扩展过程中,通过对56位密钥进行位移、选择和置换操作生成各轮所使用的子密钥。

DES算法的缺点是安全性较低,主要是由于其算法密钥长度较短,易受到穷举攻击。

因此在实际应用中,通常采用3DES算法,即对DES算法进行三次加密。

1.对称加密算法DES的加密速度较快,而非对称加密算法RSA的加密速度较慢。

这是因为RSA算法涉及大数的运算,而DES算法仅涉及位运算。

2.DES算法的密钥长度较短,容易受到穷举攻击,安全性较低。

des加密解密原理及流程

DES(Data Encryption Standard)即数据加密标准,是一种使用密钥加密的块算法,由美国国家标准技术研究所(NIST)于1977年推出,它利用56位密钥对64位明文加密,使用美国国家安全局(NSA)进行了认证,并成为许多软件和硬件产品的标准加密算法。

DES采用了逆行法(Feistel)块加密结构,使用一个简单又强大的流程,将明文数据块分成两半,使用相应的密钥对明文进行有限的位置变换和值变换,然后将变换后的总体混合

在一起,再将最终的结果和原始的明文进行结合,以产生加密的结果,并用相同的算法进

行解密,恢复原始的明文。

DES加密算法的流程主要包括:首先,按8个字节长度将明文数据分为64位块;其次,将64位明文数据以及64位密钥放入初始变换(IP)函数,以便对这些位进行变换;接下来,计算出密钥的16次密钥恰当性,即将密钥进行不同的位变换,形成16个48位的子

密钥;随后,进行16轮加密,每一轮都使用一个不同的子密钥;最后,采用逆初始变换(IP-1)函数将加密结果变换回明文表示,得到64位密文。

由于DES需要比较大的计算量,其对安全性能的保证不一定那么好,所以一些更先进

的加密算法应运而生,比如AES(高级加密标准)等。

此外,DES也广泛应用在很多金融

行业和政府文件传输中,用于提高数据的安全性。

DES的名词解释DES(Data Encryption Standard),即数据加密标准,是一种加密算法,用于保护敏感数据的安全性。

它是美国国家标准局(NBS)于1977年发布的,曾经是全球最广泛使用的对称密钥加密算法之一。

DES的诞生标志着密码学领域的一个重要里程碑,为数据保护提供了一个基准。

1. DES的历史和背景DES的产生与上世纪70年代计算机技术的迅猛发展以及日益增长的通信量密切相关。

当时,随着计算能力的提高,传统加密方式受到了严重挑战。

为了解决这个问题,美国政府决定采取行动,提出了一个国家级的加密标准。

于是,DES应运而生。

2. DES的原理和机制DES采用了对称密钥加密算法,即加密和解密使用相同的密钥。

其核心思想是将明文数据通过一系列复杂的计算转换为密文,以达到保护数据安全的目的。

DES 算法的关键在于轮函数和S盒,轮函数将输入数据进行置换、替换和混淆,而S盒则是一种非线性函数,使得DES的加密过程更加难以逆向破解。

3. DES的安全性和弱点DES在发布时被认为是非常安全的加密算法,但随着计算机技术的进步,DES 的密钥长度(56位)逐渐显得不够安全。

出于对更高安全级别的需求,DES的128位衍生版本的3DES问世,用于加强数据保护的能力。

此外,单次加密过程的速度较慢也是DES的劣势之一。

4. DES的对称密钥管理DES采用的对称密钥机制要求通信双方持有相同的密钥,因此密钥管理成为DES的一个重要问题。

密钥的生成、分发和存储需要得到妥善处理,以确保数据的安全。

5. DES的发展和应用DES的发布引发了密码学领域的革新,激发了更多的研究和新算法的诞生。

尽管DES已经在一些领域中被其他更安全的加密算法所取代,但它仍然是密码学的重要里程碑,对后续加密算法的发展产生了深远影响。

DES的基本思想也被应用于电子支付、虚拟货币等领域。

6. DES的影响和争议尽管DES在数据保护领域有重要作用,但它也引起了一些争议。

加密算法之DES算法DES算法(Data Encryption Standard,数据加密标准)是一种对称加密算法,由IBM公司于1970年代开发,1977年被美国国家标准局(NIST)采纳为联邦信息处理标准(FIPS),并作为加密通信的标准算法使用。

DES算法采用分组密码(Block Cipher)的形式,将明文数据分成64位的数据块进行加密和解密操作。

DES算法的核心是Feistel结构,该结构由两个相同的数据块进行操作,每一轮加密过程包括分组加密、轮密钥生成和异或运算三个步骤。

下面将详细介绍DES算法的加密过程。

1.密钥生成:DES算法使用56位的密钥进行加密,其中有8位用于奇偶校验,因此实际有效密钥长度为48位。

首先,将56位密钥进行置换和分割,得到两个28位的子密钥,分别为左子密钥和右子密钥。

接着,根据子密钥生成算法对左右子密钥进行16轮循环左移操作,每轮循环左移的位数由一个预定义的位移表决定,最终得到16个48位的轮密钥。

2.分组加密:将64位明文数据分成左右两个32位的数据块,分别为左数据块L0和右数据块R0。

接下来,采用16轮的迭代过程,每轮过程包括以下四个步骤:-迭代函数扩展:将32位的右数据块扩展为48位,通过一个预定义的扩展换位表进行操作,得到扩展后的数据块。

-轮密钥混合:将扩展后的数据块和对应的轮密钥进行异或运算,得到48位的中间结果。

-S盒代替:将中间结果进行分组,每个6位作为一个输入,通过一系列预定义的S盒进行替代操作,得到32位的输出。

-P盒置换:对S盒代替的输出进行置换操作,通过一个预定义的置换表得到32位的最终结果。

在每轮迭代过程中,将左右数据块交换位置,即Li=Ri-1,Ri=Li-1⊕F(Ri-1,Ki),其中F表示迭代函数,Ki表示对应的轮密钥。

3.逆置换:经过16轮迭代后,得到的最终结果为L16和R16,将其交换位置,即L16为右数据块,R16为左数据块。

DES加密算法的原理DES加密算法(Data Encryption Standard)是一种对称密钥加密算法,由IBM研发,并在1977年被美国国家标准局(NIST)作为联邦标准。

DES加密算法使用固定长度的密钥对数据进行加密和解密,其原理主要包括初始置换(IP)、Feistel结构、S盒代替置换、轮密钥生成和最终置换(FP)。

下面将详细介绍这些原理。

1.初始置换(IP):DES算法对输入数据进行分块加密,每个分块长度为64位(8字节)。

首先,对输入数据进行一个初始的置换,将其置换为一个新的64位的数据块,这个置换是固定的,并不依赖于密钥。

2. Feistel结构:DES算法采用了Feistel结构,将输入数据块分为左半部分L和右半部分R。

接下来的加密过程主要涉及一系列迭代运算,每次迭代都对L和R进行处理。

3.S盒代替置换:每次迭代开始时,右半部分R会被扩展为48位,接着与密钥进行异或运算。

然后,将得到的结果分成8个6位的分组,并将每个分组作为输入,经过S盒代替置换得到一个4位的输出。

S盒是一种置换表,用于将输入的6位映射为4位输出,它通过混淆和扩散的方式增强了加密的安全性。

4.轮密钥生成:DES算法中使用的密钥长度为56位,但每轮加密需要48位的子密钥。

因此,DES算法的关键步骤之一是生成16轮的子密钥。

密钥经过初始置换之后,通过将前28位和后28位进行循环左移,得到每轮的子密钥。

5.最终置换(FP):经过16轮迭代之后,得到的左半部分L和右半部分R被交换,并重新组合为一个64位的数据块,这个过程称为最终置换。

最后,进行一次逆置换,将数据块还原为加密前的格式。

DES加密算法的安全性取决于密钥的长度和初始密钥的选取,因为DES密钥长度较短,容易受到暴力破解攻击。

为了增强DES算法的安全性,通常使用多重加密模式,如3DES算法,对同一个数据块进行多次DES加密。

虽然DES加密算法在过去是一种广泛使用的加密方法,但由于发展的计算能力和安全需求的提高,如今已被更强大的加密算法所取代。

des算法的产生过程及具体计算步骤# DES算法的运作原理DES(Data Encryption Standard)是一种对称加密算法,用于保护数据的机密性和完整性。

该算法由IBM的Horst Feistel设计,于1977年成为美国联邦信息处理标准(FIPS)。

## 工作原理DES算法采用分组密码的方式对数据进行加密和解密,每组数据长度为64位。

整个算法涉及到初始置换、16轮迭代以及逆初始置换三个主要步骤。

### 初始置换初始置换是DES算法的第一步,它将原始64位输入数据按照一个预定义的顺序进行重新排列。

这个置换的目的是为了增加算法的复杂性,增加输入数据与输出数据之间的关联性。

### 轮函数DES算法中的核心是轮函数,它接收32位的输入并产生32位的输出。

轮函数包括四个主要的步骤:扩展置换、S盒置换、P盒置换和密钥混淆。

- 扩展置换:将输入32位数据扩展为48位,以增加数据的混淆性和分散性。

- S盒置换:将48位数据分成8个6位的块,并通过8个不同的S盒(Substitution Box)进行替换。

S盒是一种非线性的变换,用于混淆数据。

- P盒置换:对32位数据进行重新排列,以增加加密后数据的扩散性和随机性。

- 密钥混淆:将48位数据与加密轮次对应的轮密钥进行异或操作,以混淆数据。

### 循环结构DES算法包含16轮迭代,每轮迭代都使用不同的子密钥进行加密和解密。

每一轮的具体操作包括将输入数据分为左右两个32位的块,并进行相应的置换、轮函数变换和轮密钥的更新。

### 逆初始置换DES算法的最后一步是逆初始置换,它与初始置换类似,将最后一轮的输出按照逆序排列,得到最终的加密(或解密)结果。

## 算法安全性DES算法在提出时是一种相对较安全的加密算法,但随着计算机计算能力的增强,它的弱点和局限性逐渐显露出来。

如今,DES算法已经不再被推荐使用,因为它的56位密钥长度过短,易受到暴力破解攻击。

为了提高数据的安全性,后续的加密标准例如AES(Advanced Encryption Standard)已经取代了DES算法。

des 3des加密原理D E S (D a t a E n c r y p t i o n S t a n d a r d)是一种对称加密算法,广泛应用于信息安全领域。

然而,由于D E S加密算法使用56位密钥,密钥空间相对较小,易受到暴力破解攻击。

为了提高安全性,人们开发了3D E S(T r i p l e D a t a E n c r y p t i o nS t a n d a r d)算法。

本文将详细介绍3D E S的原理与工作流程。

1.3D E S的概述3D E S算法是DE S算法的增强版,它使用3个56位密钥对数据进行加密。

因此,3D E S的密钥长度为168位,相对于D E S的56位密钥,安全性大幅提升。

3D E S采用了多次D E S算法的级联作用,分为两个步骤:加密和解密。

在加密阶段,明文会经过三次D E S算法,每次使用一个不同的密钥,最后生成密文。

在解密阶段,密文通过三次D E S算法逆向操作,使用相同的密钥,得到原始的明文。

2.3D E S加密过程(1)密钥生成在3D E S加密过程中,首先需要生成三个56位的密钥。

可以使用随机数生成器生成密钥,或者通过密钥管理系统分发密钥。

(2)初始置换(I n i t i a l P e r m u t a t i o n)在加密前,明文需要经过初始置换I P(I n i t i a l P e r m u t a t i o n)。

该置换步骤根据一个预定义的置换表,将明文重新排序。

这一步骤不仅加强了数据的混淆性,还增加了密码分析的难度。

(3)加密轮(E n c r y p t i o n R o u n d s)在3D E S加密过程中,明文会经过16个加密轮。

每个加密轮都使用一个不同的子密钥对数据进行处理。

具体过程如下:-通过子密钥生成算法,生成每个加密轮所需的子密钥。

子密钥的生成是3D E S算法的核心步骤,它通过密钥编排算法将三个56位的主密钥扩展为48位的子密钥。

数据加密算法--详解DES加密算法原理与实现DES算法简介DES(Data Encryption Standard)是⽬前最为流⾏的加密算法之⼀。

DES是对称的,也就是说它使⽤同⼀个密钥来加密和解密数据。

DES还是⼀种分组加密算法,该算法每次处理固定长度的数据段,称之为分组。

DES分组的⼤⼩是64位,如果加密的数据长度不是64位的倍数,可以按照某种具体的规则来填充位。

从本质上来说,DES的安全性依赖于虚假表象,从密码学的术语来讲就是依赖于“混乱和扩散”的原则。

混乱的⽬的是为隐藏任何明⽂同密⽂、或者密钥之间的关系,⽽扩散的⽬的是使明⽂中的有效位和密钥⼀起组成尽可能多的密⽂。

两者结合到⼀起就使得安全性变得相对较⾼。

DES算法具体通过对明⽂进⾏⼀系列的排列和替换操作来将其加密。

过程的关键就是从给定的初始密钥中得到16个⼦密钥的函数。

要加密⼀组明⽂,每个⼦密钥按照顺序(1-16)以⼀系列的位操作施加于数据上,每个⼦密钥⼀次,⼀共重复16次。

每⼀次迭代称之为⼀轮。

要对密⽂进⾏解密可以采⽤同样的步骤,只是⼦密钥是按照逆向的顺序(16-1)对密⽂进⾏处理。

计算16个⼦密钥上⾯提到DES算法的第⼀步就是从初始密钥中计算得出16个⼦密钥。

图⽰1展⽰了这个过程。

DES使⽤⼀个56位的初始密钥,但是这⾥提供的是⼀个64位的值,这是因为在硬件实现中每8位可以⽤于奇偶校验,在软件实现中多出的位只是简单的忽略掉。

要获得⼀个56位的密钥,可以执照表1的⽅式执⾏密钥转换。

解释⼀下表1,按照从左往右从上往下的⽅式看,表格中每个位置P包含初始密钥中位在转换后的密钥中所占的位置。

⽐如,初始密钥中的第57位就是转换后的密钥中的第1位,⽽初始密钥中的第49位则变成转换后的密钥中的第2位,以此类推...。

(数据位的计数顺序按照从左到右从1开始的)表1:DES中密钥的转换表(DesTransform[56])将密钥转换为56位后,接下来计算⼦密钥。

DES的工作原理为:将明文分割成许多64位大小的块,每个块用64位密钥进行加密,实际上,密钥由56位数据位和8 位奇偶校验位组成,因此只有256个可能的密码而不是264个。

每块先用初始置换方法进行加密,再连续进行16次复杂的替换,最后再对其施用初始置换的逆。

第i步的替换并不是直接利用原始的密钥K,而是由K与i计算出的密钥Ki。

DES具有这样的特性,其解密算法与加密算法相同,除了密钥Ki的施加顺序相反外。

为DES并不是真的很安全。

事实上,即使不采用智能的方法,随着快速、高度并行的处理器的出现,强制破解DES也是可能的。

"公开密钥"加密方法使得DES以及类似的传统加密技术过时了。

公开密钥加密方法中,加密算法和加密密钥都是公开的,任何人都可将明文转换成密文。

但是相应的解密密钥是保密的(公开密钥方法包括两个密钥,分别用于加密和解密),而且无法从加密密钥推导出,因此,即使是加密者若未被授权也无法执行相应的解密。

公开密钥加密思想最初是由Diffie和Hellman提出的,最著名的是Rivest、Shamir以及Adleman提出的,现在通常称为RSA(以三个发明者的首位字母命名)的方法该方法基于下面的两个事实: 1) 已有确定一个数是不是质数的快速算法; 2) 尚未找到确定一个合数的质因子的快速算法。

RSA方法的工作原理如下: 1) 任意选取两个不同的大质数p和q,计算乘积r=p*q; 2) 任意选取一个大整数e,e与(p-1)*(q-1)互质,整数e用做加密密钥。

注意:e的选取是很容易的,例如,所有大于p和q的质数都可用。

3) 确定解密密钥d:d *e = 1 modulo(p - 1)*(q - 1) 根据e、p和q可以容易地计算出d。

4) 公开整数r和e,但是不公开d; 5) 将明文P (假设P是一个小于r的整数)加密为密文C,计算方法为: C = Pe modulo r 6) 将密文C解密为明文P,计算方法为: P = Cd modulo r 然而只根据r和e(不是p和q)要计算出d是不可能的。