混沌序列产生及其在图像

- 格式:docx

- 大小:15.38 KB

- 文档页数:1

一种基于混沌序列的彩色图像加密算法穆秀春;訾鸿【摘要】提出一种基于混沌序列的彩色图像加密算法.该算法首先应用二维Logistic混沌系统产生2个混沌序列,利用对2个混沌序列进行排序产生的2个编号序列对彩色图像进行位置的置乱,然后应用三维Lorenz混沌系统产生的混沌序列中各值进行大小排序,用以引导对置乱后的彩色图像进行像素点的R,G,B值的置换操作,从而实现对颜色的加密.实验结果表明,该算法具有密钥空间大、安全性高和保密性好的特点.【期刊名称】《现代电子技术》【年(卷),期】2010(033)014【总页数】4页(P53-55,58)【关键词】混沌序列;置乱;彩色图像;像素置换【作者】穆秀春;訾鸿【作者单位】黑龙江科技学院,电气与信息工程学院,黑龙江,哈尔滨,150027;黑龙江科技学院,电气与信息工程学院,黑龙江,哈尔滨,150027【正文语种】中文【中图分类】TN309随着互联网和多媒体技术的不断发展,图像加密技术越来越受到人们的重视。

传统的图像加密技术是一种基于像素置乱的加密算法,一般密钥和算法不能有效的分开,因此研究图像加密技术有着广阔的前景。

近年来兴起的新型混沌加密方式为图像加密提供了一种新的有效的途径,但在目前的研究中,许多图像加密方法多数采用一维混沌系统[1-2],其安全性不高;有些研究直接使用高维混沌系统[3-4],其效率又太低;此外,加密方法也大都集中在灰度图像的加密[5-7],涉及彩色图像的加密方法有限。

为此,本文提出了一种基于混沌序列的彩色图像加密算法。

该算法中首先对应用二维Logistic混沌系统产生两个实值混沌序列,进行像素置乱预处理,然后根据三维Lorenz混沌序列随机修改置乱后彩色图像的像素点的R,G,B分量值。

实验表明,本文出的算法具有密钥空间大、安全性高和保密性好的特点。

1 基于二维Logistic混沌序列的图像置乱算法Logistic混沌系统是一种常见的混沌动力系统,基于一维Logistic混沌序列进行加密是一种较简单的混沌加密,其安全性难以保障,且可以证明二维Logistic混沌系统产生的混沌序列具有更安全的加密效果。

混沌序列在图像信息加密及跳频序列构造上的应用研究的开题报告一、研究背景随着信息技术的飞速发展,我们的生活中涉及到的信息已经越来越多,也越来越复杂,这些信息存在着极大的安全隐患。

因此,信息加密的重要性也越来越突出。

通常情况下,图像信息是我们日常生活中最为普遍的信息之一,因此在信息加密过程中,图像信息的安全性显然是至关重要的。

而混沌序列是一种具有随机性、无规律性的序列,它的不可预测性和不可复制性造就了它在信息加密方面的广泛应用。

因此,探讨混沌序列在图像加密中的应用具有十分重要的意义。

同时,跳频序列也是一种常用的加密方式。

它是通过对信号的频率进行快速切换,从而达到保护信息的目的。

然而,传统的跳频序列也存在着安全性不够高、易被攻击的弊端,因此探索更加安全的跳频序列构造方法也是一个重要的课题。

二、研究内容本研究将着重探讨混沌序列在图像加密方面的应用和跳频序列的构造。

具体内容包括:1. 混沌序列的介绍和分类:本部分将先介绍混沌理论的基本概念和混沌序列的产生原理,然后对常用的混沌序列进行分类和分析,为后续的应用打下基础。

2. 混沌序列在图像信息加密中的应用:本部分将以图像信息加密为例,探讨混沌序列在加密过程中的应用。

主要内容包括混沌序列与图像信息的加密模型、混沌序列产生的方案及其在图像加密中的应用等。

3. 跳频序列的概述和安全性分析:本部分将先介绍跳频序列的基本概念和产生原理,然后对跳频序列的安全性进行分析和探讨,包括传统跳频序列存在的弊端以及可能的攻击方法。

4. 基于混沌序列的跳频序列构造方法:本部分将探讨基于混沌序列的跳频序列构造方法,即利用混沌序列对跳频序列进行加密,从而实现更加安全的通信。

主要内容包括跳频序列的产生方法、混沌序列在跳频序列中的作用、混沌跳频序列的构造流程等。

三、研究意义本研究的意义在于探讨混沌序列在图像加密以及跳频序列构造中的应用方法,为信息安全领域的研究提供新的思路与方法。

同时,本研究所提出的混沌跳频序列构造方法具有较高的安全性和可靠性,有望在实际通信中得到广泛应用。

混沌序列生成技术及其若干应用研究混沌序列生成技术及其若干应用研究一、引言混沌序列作为一种具有随机性和确定性的序列,具有广泛的应用前景。

混沌序列生成技术可以通过简单的非线性动力学系统生成具有随机性质的序列,被广泛应用于通信、密码学、图像处理等领域。

本文将重点探讨混沌序列生成技术的原理和应用研究。

二、混沌序列生成技术的原理混沌序列生成技术的原理可以归结为两个关键要素:非线性动力学系统和初始条件。

非线性动力学系统通常是一个迭代映射或者一个微分方程。

以迭代映射为例,其形式可以表示为Xn+1=f(Xn),其中Xn为第n个迭代值,f为非线性函数。

初始条件则是指系统的初值,通常被认为是一个随机的数值。

在混沌序列生成过程中,初始条件和非线性函数起到了至关重要的作用。

微小的初始条件变化或者微小的非线性函数修改都会对最终生成的序列产生巨大的影响。

这种敏感性依赖于系统的非线性特性,使得生成的序列表现出看似无规律但又有一定规律的特性。

三、混沌序列生成技术的应用研究1. 通信领域在通信领域,混沌序列主要应用于加密和扩频技术。

通过将混沌序列作为密钥与明文进行异或操作,可以实现对通信数据的加密保护。

混沌序列的高度随机性和无相关性使得破解成本非常高,增加了数据的安全性。

此外,混沌序列可以用于扩频通信中的序列生成器,通过与原始信号进行扩频操作,实现了抗干扰和隐蔽通信的目的。

2. 密码学领域混沌序列广泛应用于密码学算法中。

通过利用混沌序列生成密钥流,可以实现对传输数据的加密。

混沌序列生成的密钥流具有高度随机性和不可预测性,在一定程度上提高了密码系统的安全性。

另外,混沌序列还可以用于密码验证和认证过程中,通过与用户输入进行比对,增加了系统的抗攻击性。

3. 图像处理领域混沌序列也被应用于图像处理领域。

通过将混沌序列引入到图像加密算法中,可以实现对图像的加密和安全传输。

混沌序列的随机特性使得每个像素点的位置和数值都无法预测,增加了图像解密的难度。

动力系统中的混沌图像生成算法混沌图像生成算法在动力系统中的应用混沌现象是指在确定性系统中存在高度复杂、不可预测的行为。

混沌图像生成算法是一种通过使用混沌系统产生随机数序列,并将其转化为图像的方法。

这种算法能够生成复杂而独特的图像,被广泛应用于计算机图形学、密码学等领域。

本文将介绍动力系统中的混沌图像生成算法,探讨其原理和应用。

一、动力系统中的混沌动力系统是研究物体运动规律的数学模型,通常由一组微分方程描述。

某些动力系统在规定的初值条件下可以产生混沌行为,即微小的初值扰动可以导致系统行为的巨大变化。

混沌现象在动力系统中普遍存在,例如洛伦兹吸引子、和周期倍增的分岔图。

这些混沌系统的特点是非线性、敏感依赖于初值,以及复杂的轨迹结构。

二、混沌图像生成算法原理混沌图像生成算法利用了混沌系统的特性,将其产生的随机数序列转化为图像。

常用的混沌系统包括Logistic映射、Henon映射等。

具体的算法步骤如下:1. 初始化参数:选择一个合适的混沌系统并设置其参数,例如Logistic映射的参数r、初值x0等。

2. 生成随机数序列:根据选定的混沌系统,通过迭代计算得到一系列混沌数值,可以通过以下公式计算:xn+1 = f(xn)3. 归一化处理:将得到的混沌数值映射到指定的范围,常用的归一化方法是线性变换。

4. 图像生成:将归一化后的数值序列转化为像素值,可以使用灰度或彩色来表示。

生成的图像可以通过使用不同的色彩、像素分辨率等参数进行调整。

5. 后处理:对生成的图像进行后处理,例如增加滤镜、调整对比度等,以获得更好的视觉效果。

三、混沌图像生成算法应用混沌图像生成算法在计算机图形学、密码学、艺术设计等领域有着广泛的应用。

1. 计算机图形学:混沌图像生成算法可以用于生成艺术图像、纹理合成等。

通过调整混沌系统的参数和图像后处理的参数,可以获得不同风格和效果的图像。

2. 密码学:混沌图像生成算法可以用于生成密钥序列。

由于混沌系统的随机性和不可预测性,生成的密钥序列可以在密码算法中作为加密和解密的基础。

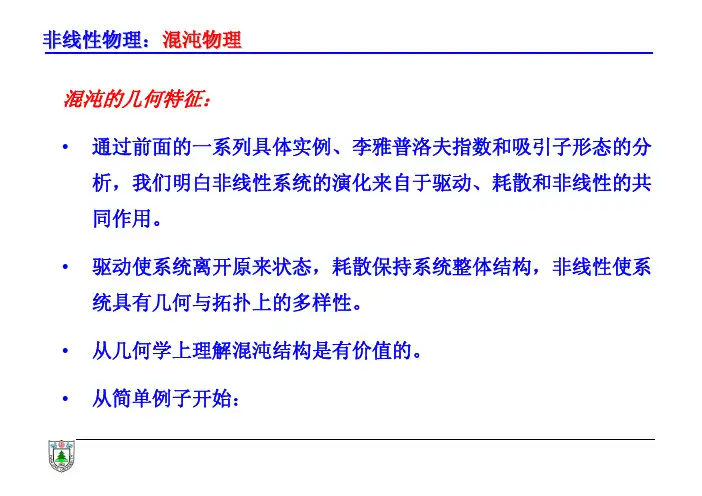

混沌的几何特征:•通过前面的一系列具体实例、李雅普洛夫指数和吸引子形态的分析,我们明白非线性系统的演化来自于驱动、耗散和非线性的共同作用。

•驱动使系统离开原来状态,耗散保持系统整体结构,非线性使系统具有几何与拓扑上的多样性。

•从几何学上理解混沌结构是有价值的。

•从简单例子开始:•帐篷映射:•锯齿映射:•这两类映射具有局域演变的两个特点:伸长与折叠。

•帐篷映射第一半是驱动过程,具有伸长性质;后一半是耗散反馈过程,将伸长又折叠回来。

构成局域的分叉甚至是混沌。

•几何示意图如下:•锯齿映射显得更为有趣:将x 看成角变量,映射是圆上的映射,x从0 到1 对应于旋转一周,映射前一半是圆周伸长一倍,后一半将圆周扭转成8 字型,再折叠成近似重合的一个圆:•可以看到,从几何上观察映射过程对应于系统在相空间中的伸长-扭转-折叠过程,具有明显几何构造特征。

•所以,非线性动力学系统在广域上是稳定的,在局域上是失稳的。

•对于二维及高维映射,有类似行为:•考虑折叠Baker映射:•考虑堆积Baker映射:•和折叠Baker映射的区别在于映射后上下两个半块是堆在一起,通量加倍了。

•再看Small马蹄映射:•这一过程通过伸长和折叠变成了一个马蹄。

•除了伸长、折叠、扭转之外,还有剪切过程存在,一般发生在三维情况下:•先是伸长,然后扭转,再是剪切。

•非线性系统演化是伸长、折叠、扭转、剪切,传统线性动力学只是岿然不动或者原地兜圈。

局域失稳导致分形特征:•从上述几何特征看出混沌系统首先要求局域失稳和广义稳定。

先讨论广域稳定的边界几何特征。

•非线性混沌动力学系统的奇异吸引子实际上就是其广域稳定性的表现。

很多情况下,这类广域边界是分形结构。

•从最经典的Julia和Mandelbrot迭代映射开始讨论问题。

•Julia集取名于法国数学家Gaston Julia,他在1915年开始研究简单复平面的迭代问题,在1918年发表一篇著名论文。

当时他研究的是一个复杂的多项式:z4+ z3/(z-1) + z2/(z3+ 4 z2+ 5)+ c。

基于复合混沌及LSB的图像加密和隐藏技术张玉明;刘家保【摘要】给出了一个基于复合混沌及LSB的图像加密和隐藏技术的方法,该方法首先利用Logistic映射和Tent映射进行复合产生混沌映射,用明文彩色图像的灰度信息来控制复合混沌的参数,产生的混沌序列对彩色图像进行加密,然后把加密图像用LSB算法嵌入到二个或多个载波图像中进行传输;实验和仿真结果表明:该方法具有隐藏效果好、密钥敏感性强、鲁棒性高等特点.【期刊名称】《重庆工商大学学报(自然科学版)》【年(卷),期】2014(031)011【总页数】6页(P50-55)【关键词】复合混沌;图像加密;图像隐藏;LSB【作者】张玉明;刘家保【作者单位】东南大学复杂系统与网络科学研究中心,南京210000;芜湖职业技术学院电气工程学院,安徽芜湖241001;东南大学复杂系统与网络科学研究中心,南京210000;安徽新华学院公共课教学部,合肥230088【正文语种】中文【中图分类】TP3910 引言进入21世纪,人们获取信息(包括文本、图像、音频、视频等)的一个重要渠道来自互联网,然而互联网数据易受人为攻击,如信息的篡改、信息窃取、信息泄露等,一些重要的信息,特别是涉及国家安全或公司利益或个人利益的重要信息不能在网络上直接传播[1,2]。

因此,保密通信技术引起了许多研究者浓厚的兴趣,越来越成为世界科学研究的热点。

混沌系统是一种非线性动力系统,由于其对初始条件和系统参数非常敏感,具有遍历性和伪随机性等特点[3-5],非常适合对图像的加密和隐藏,但简单的混沌映射易受到攻击破解.本文主要研究基于复合混沌及LSB的图像加密和隐藏技术,用Logistic映射和Tent映射进行复合产生新的混沌映射,加大攻击和破解的难度,同时用明文彩色图像的灰度信息来控制复合混沌的参数,产生的混沌序列对彩色图像进行加密,使得用已知明文进行攻击变得不可能。

由于图像信号有较大的冗余度[4,5],把经过预处理的加密图像用LSB(Least Significant Bit)算法嵌入到一个像素高于明文图像8倍的载波图像或多个载波图像中进行传输,则嵌入了水印的载波图像看不出变化,不会引起攻击者的注意.实验和仿真结果表明,该方法具有隐藏效果好、密钥敏感性强、鲁棒性高等特点。

Logistic混沌序列和DES算法的图像加密方法汤任君;段竞哲;邓洪敏【摘要】为了保证数字图像在网络传输中的安全性和可靠性,基于数据加密标准(DES)算法和Logistic混沌映射,提出了一种结合置乱与扩散的图像加密算法.首先,生成两组经过改进的Logistic混沌序列,应用于迭代运算、比特变换等加密过程;然后,根据对混沌序列排序的顺序,实现像素的置乱的过程;最后,对DES算法的初始置乱和密码函数进行改进,使像素的扩散更为有效,同时结合随机置乱,最终得出加密图像.对该加密系统在信息熵、相关性和密钥空间等方面的安全性能进行分析,结果表明该图像加密方法具有密钥空间大、运算速度快、抗攻击能力强等特点,能够有效并安全的掩盖明文信息,具有较好的加密效果.%To ensure the security and reliability of the transmission of digital images in the network,an image encryption algorithm was proposed based on the sequences of Logistic map and DES (Data Encryption Standard) combined with scrambling and diffusion.Firstly,two modified chaotic sequences of Logistic maps were generated and applied to encryption processes such as iteration and bit encryption;secondly,pixels were scrambled according to the sorted order of the chaotic sequences;finally,the encrypted image was generated with more effective diffusion and more random scrambling,as the initial scrambling and cryptographic function of DES were modified.After the encryption system was analyzed in terms of entropy,correlation and key space,the result shows that this image encryption method is able to cover up plaintext effectively and safely with huge key space,high speed,good anti-attack capability.【期刊名称】《计算机应用》【年(卷),期】2017(037)0z1【总页数】4页(P89-92)【关键词】数据加密标准;图像加密;混沌序列;Logistic映射;迭代运算【作者】汤任君;段竞哲;邓洪敏【作者单位】四川大学电子信息学院,成都610065;四川大学电子信息学院,成都610065;四川大学电子信息学院,成都610065【正文语种】中文【中图分类】TP309.2数据加密标准(Data Encryption Standard, DES)于1976年被美国联邦政府的国家标准局确定为联邦资料处理标准(Federal Information Processing Standard, FIPS),随后成为世界上较为经典和流行的一种分组加密算法。

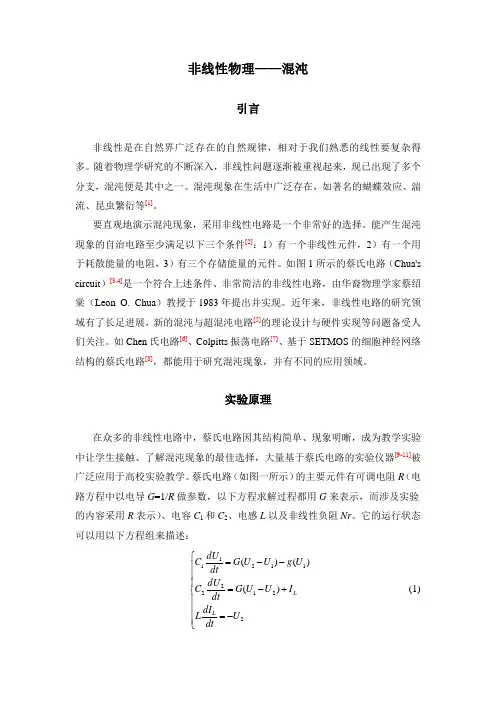

非线性物理——混沌引言非线性是在自然界广泛存在的自然规律,相对于我们熟悉的线性要复杂得多。

随着物理学研究的不断深入,非线性问题逐渐被重视起来,现已出现了多个分支,混沌便是其中之一。

混沌现象在生活中广泛存在,如著名的蝴蝶效应、湍流、昆虫繁衍等[1]。

要直观地演示混沌现象,采用非线性电路是一个非常好的选择。

能产生混沌现象的自治电路至少满足以下三个条件[2]:1)有一个非线性元件,2)有一个用于耗散能量的电阻,3)有三个存储能量的元件。

如图1所示的蔡氏电路(Chua's circuit )[3,4]是一个符合上述条件、非常简洁的非线性电路,由华裔物理学家蔡绍棠(Leon O. Chua )教授于1983年提出并实现。

近年来,非线性电路的研究领域有了长足进展,新的混沌与超混沌电路[5]的理论设计与硬件实现等问题备受人们关注。

如Chen 氏电路[6]、Colpitts 振荡电路[7]、基于SETMOS 的细胞神经网络结构的蔡氏电路[8],都能用于研究混沌现象,并有不同的应用领域。

实验原理在众多的非线性电路中,蔡氏电路因其结构简单、现象明晰,成为教学实验中让学生接触、了解混沌现象的最佳选择,大量基于蔡氏电路的实验仪器[9-11]被广泛应用于高校实验教学。

蔡氏电路(如图一所示)的主要元件有可调电阻R (电路方程中以电导G =1/R 做参数,以下方程求解过程都用G 来表示,而涉及实验的内容采用R 表示)、电容C 1和C 2、电感L 以及非线性负阻Nr 。

它的运行状态可以用以下方程组来描述: ⎪⎪⎪⎩⎪⎪⎪⎨⎧-=+-=--=2212211211)()()(U dt dI L I U U G dt dU C U g U U G dt dU C L L (1)其中U 1为C 1(或负阻Nr )两端的电压,U 2为C 2(或L )两端的电压,I L 为通过L 的电流,错误!未指定书签。

g (U)为非线性负阻的I -V 特性函数,其表达式为: |)||(|2)(E U E U G G U G U g a b b +---+= (2) 式中各参数和变量的具体意义间图3。

探讨Matlab如何实现混沌序列图像加密1混沌序列的生成原理混沌是确定性系统的伪随机性,又具有确定性。

其确定性是指其输出值由非线性系统的方程、参数和初始条件完全决定。

只有以上条件相同就可以恢复出原始的混沌序列。

而正是由于混沌序列有随机性这一特点,它才被广泛应用在图像加密技术中。

2混沌序列产生方法在图像置乱加密算法中常用的几种混沌序列生成器有Logistic映射、Hybrid 映射、Optically bistable(光学双稳)模型和Chebyshev映射等。

Logistic映射,即虫口模型,它是目前应用较为广泛的一种映射。

Logistic映射有比较形象的生物学解释。

假设,在某一范围内单一种类的昆虫繁殖时,其子代数量远远大于其亲代数量,这样可以认为,在子代出生后,其亲代的数量可忽略不计。

例如,设Mi是某种昆虫第i年的个体数目,其中Mi与i有关,i的取值为1,2,3,...而一维Logistic映射可以有如下数学表示:,其中为控制系数。

3加密技术设计原理运用异或运算将数据进行隐藏,连续使用同一数据对图像数据两次异或运算图像的数据不发生改变,利用这一特性对图像信息进行加密保护。

用户输入的密码必须在0~1之间任何一个数据进行加密,并且加密的程序与解密的程序输入的密码必须一致才能正确解密。

加密程序核心代码如下:for i=1:N-1 %进行N-1次循环m(i+1)=4*m(i)-4*m(i)^2;%循环产生密码endm=mod(1000*m,256);%1000*m除以256的余數m=uint8(m);%强制转换为无符号整型n=1;%定义变量nfor i=1:afor j=1:be(i,j)=bitxor(m(n),x(i,j));%将图像信息藏在e(i,j)矩阵中进行异或运算n=n+1;endEnd4运行结果与分析加密前图片:加密后图片:解密后图片5实验结果评估由实验结果,原图被加密后再显示出来,已经无法辨别其内容,成功实现了对图像数据的加密。

基于混沌映射的PSO及其在图像分割中的应用田东平;田絮资【摘要】目的提出了一种基于混沌映射的粒子群优化算法.方法一方面,应用逻辑自映射函数初始化均匀分布的粒群以提高初始解的质量;另一方面,根据群体早熟收敛的判断机制,在算法进化过程中引入局部变异机制和局部重新初始化粒群的方法以有效避免算法陷入局部收敛的缺点.结果该算法应用在基准测试函数优化中能有效提高全局寻优的性能,且稳定性好;应用在图像分割中取得了与遗传算法同样好的分割效果.结论提出的算法具有有效性和实用性,可用于求解高维复杂函数以及工程优化问题.%Aim A chaos-map-based particle swarm optimization algorithm (CMPSO) is proposed. Methods On the one hand, the uniform particles are produced by logical self-map function so as to improve the quality of the initial solutions. On the other hand, according to the decision mechanism of the swarms' premature convergence, the local mutation mechanism and the local reinitializing particles are introduced during the evolutionary process in order to help the PSO to break away from the local optimum. Results The CMPSO proposed in this paper is applied to two benchmark functions and the experimental results show that it can improve the performance of searching global optimum efficiently and own higher stability. Meanwhile, the CMPSO is used in image segmentation and it also can get the good result as that the Genetic algorithm does. Conclusion The proposed CMPSO is effective and practical. In addition, it can be applied to solve the high-dimensional complex functions and some engineering optimization problems.【期刊名称】《西北大学学报(自然科学版)》【年(卷),期】2012(042)006【总页数】6页(P925-930)【关键词】粒子群优化;逻辑自映射;早熟收敛;变异机制;图像分割【作者】田东平;田絮资【作者单位】宝鸡文理学院计算机科学系,陕西宝鸡721007;宝鸡文理学院计算机科学系,陕西宝鸡721007【正文语种】中文【中图分类】TP301.6粒子群优化PSO(Particle swarm optimization)算法是Kennedy和Eberhart在对鸟类和鱼类群集活动时所形成的协同智能进行总结而提出的一种新型进化算法[1-2]。

科 苑 论 谈摘 基于混沌序列的图像加密技术李 萌 穆秀春( 黑龙江科技学院 电气与信息工程学院,黑龙江 哈尔滨 150027)要:混沌加密技术广泛应用于网络通信、图像加密等信息安全领域。

首先介绍几种混沌映射的加密算法。

研究基于 Logistic映射的图像加 密算法, 并从算法的安全性等方面进行性能分析。

最后采用 Matlab 仿真软件完成混沌加密算法的设计, 用该算法对实例进行加密仿真。

关键词:图像加密;混沌序列;混沌映射引言: 多媒体通信技术是二十一世纪科学技 学模型, 对其产生的混沌序列进行变换就很容易 28,b=8/3。

在保持σb, 不变, r>24.74 时Lorenz[0]系统 术发展的热点。

随着信息技术和计算机网络的快速 发展, 数字化的多媒体可以通过网络方便地复制、 存储和通信。

在很多情况下通信双方都不希望网络 上所传输的图像数据被未授权者所浏览或处理, 要 求发送方和接收方要进行保密通信。

这就涉及到图像加密技术。

通过图像加密操作后, 原来的数字图像变为类似于信道随机噪声的信息, 这些信息对不 知道密钥的网络窃听者是不可识别的, 进而可以有 效地保护传输中的图像数据。

随着人们对知识产权 的重视,图像加密技术有着广阔的应用前景。

由于 图像的加密有其自身的要求,传统的文字加密方法 不适合图像加密。

针对数字图像加密的问题,已有很多文献提出了加密的方法。

混沌系统是一种高度 复杂的非线性动力系统, 具有对初始值的高度敏感 性,系统输出的不可预测性及区间的遍历性。

这些 特征非常适合于信息的安全保密。

1 混沌系统混沌系统由于对初始条件的极度敏感性及运动轨迹的非周期性,使得它非常适合加密。

最早 将离散混沌动力学系统应用于加密算法的是Matthews。

1990年, 他给出了一种一维的混沌映射, 该映射根据初始条件产生的具有混沌特性的 伪随机序列可以直接应用于一次一密的加密算法 中, 但是该混沌映射在使用计算机实现时会退化 成周期序列, 而且该序列的周期一般较小。

一种基于Lorenz混沌序列的图像加密方法刘钺【摘要】总结图像加密的过程和方法,系统分析了图像加密中常用的混沌映射.结合24位位图的结构特点,运用Lorenz混沌序列,在空间域,采用双重异或值置换的策略,完成了对真彩图像的加密,并全面、客观地分析了所用算法的效果,为一定层次的工程应用又提供了一种图像加密方法.【期刊名称】《计算机应用与软件》【年(卷),期】2010(027)006【总页数】3页(P239-241)【关键词】24位位图;真彩;Lorenz混沌序列;双重异或;加密【作者】刘钺【作者单位】郑州大学信息工程学院,河南,郑州,450001【正文语种】中文0 引言图像信息加密作为研究图像信息安全的重要内容之一,近十年来,国内的研究取得了长足的进步。

从图像像素位置的置乱,到图像像素的值置换,从图像的空间作用域到频域[1~3],粗略地统计一下,最近 2年研究它们的文献就有近百篇。

根据已查阅的文献,现将图像加密的过程和方法归纳如下:未加密图像→各类图像存储格式→图像加密的作用域(空间域、频域、空间域及频域复合、频域及频域复合)→图像像素或图像频域数据的处理方法(位置置乱、值的置换、位置的置乱及数值的置换复合)→各种置乱与置换的算法→加密图像。

对于图像加密方法的加密效果,以运算速度快、加密强度高、抗干扰能力强、工程应用软、硬件实现简单为追求目标。

目前,由于没有一个统一的对图像加密方法评估标准或体系,再加上考虑实际应用中不同状况下的用户对加密的实际需求,可以说没有一种加密方法能适应各层次需求的图像信息保密。

也很难说加密算法简单就不好,算法复杂就一定好。

24位位图以其图像信息保留完整并能表现人类视力所能感知的所有颜色,一直被普遍使用着,具有不可替代的地位。

本文在文献[5]工作的基础上,针对 24位BMP格式的真彩图像,结合混沌理论,利用双重异或的算法,对图像的像素数值采用置换的策略,进行图像加密。

1 混沌序列混沌现象是在非线性动力系统中出现的确定性的、类似随机的过程。

一种基于混沌序列的多幅图像隐藏算法

周焕芹;张永红

【期刊名称】《渭南师范学院学报》

【年(卷),期】2007(22)5

【摘要】给出了一种基于混沌序列的多幅图像隐藏算法.利用图像的迭代混合可以将多幅图像隐藏于一幅图像之中,借助Logistic混沌动力学系统过程既非周期又不收敛,且对初始条件敏感性,产生实数值混沌序列,作为隐藏算法的混合因子,提高了隐藏算法的安全性;为了进一步提高图像隐藏的安全性,对待隐藏图像进行基于象空间的置乱处理.实验结果证明,算法简单易行,安全性好.

【总页数】5页(P15-19)

【作者】周焕芹;张永红

【作者单位】渭南师范学院,数学系,陕西,渭南,714000;渭南师范学院,数学系,陕西,渭南,714000

【正文语种】中文

【中图分类】TN911.73

【相关文献】

1.基于广义混沌序列的多幅图像隐藏算法 [J], 张永红;周焕芹;高辉

2.一种基于混沌序列的多幅图像隐藏算法 [J], 张永红

3.基于混沌序列的抗剪切变换攻击数字图像隐藏新算法 [J], 赵玉霞;康宝生

4.一种基于混沌序列的数字图像隐藏算法 [J], 赵玉霞;康宝生

5.基于超混沌序列的自适应数字图像隐藏算法 [J], 刘建东

因版权原因,仅展示原文概要,查看原文内容请购买。

混沌序列产生及其在图像、视频加密中

的应用研究

左建政

【摘要】:伴随着科技的不断进步,信息技术已经渗透进人们生活的各个方面,信息安全问题已经引起越来越多的关注,因此如何加强信息的保密性就成为了一个急需解决的难题。

混沌信号所固有的非周期, 宽频谱和对初始值非常敏感等突出特征,使得其在信息加密中有着良好的应用前景。

而要想提高混沌在信息加密中的保密性以及实用性,需要做的工作主要是以下两个方面:一方面,提高混沌自身的性能;另一方面,提高加密系统的性能。

本文以此为背景,分别从上述两方面着手进行研究,取得了一系列新的结果。

本文的主要工作和创新体现在以下几个方面: (1)系统地研究了各种混沌序列的产生方式。

混沌序列的产生是混沌应用到信息加密的前提也是一项关键技术。

从最初的模拟电路到现在数字系统,在不断地进步,当然也会产生一系列新的问题。

本文总结以前所做的研究,系统地介绍了各种混沌序列的产生方式,包括模拟电路、FPGA、LabVIEW、DSP等。

通

过分析和比较,为以后的继续深入研究发挥重要的参考作用。

(2)设计了一个新的混沌系统。

从混沌信息加密工程的观点考虑,构造一个庞大的混沌函数库是必要的。

为了设计性能良好的混沌系统,在研究Sprott系统的基础上,构造了一个新的混沌系统。

对构造的混沌系统进行了动力学分析,其中包括分岔特性以及Ly apunov指数等特性分析,同时设计了相应的模拟电路,通过电路实验获得了与

仿真相符的混沌吸引子,验证了混沌系统的特性。

(3)设计了一个新的分数阶混沌系统。

并且介绍了两种分数阶微积分的分析方法,时域求解法对其进行数值仿真,时频域转换法对其进行电路仿真。

数值仿真结果表明系统存在混沌的最低阶数是2.31。

设计了该系统的分数阶混沌振荡电路,电路仿真与数值仿真结果相符,证实了该分数阶混沌振荡电路的可行性。

分数阶混沌系统更能反映系统呈现的工程物理现象,一个确定的分数阶混沌系统随着其阶数即分数值的不同而呈现不同的状态,因而这种系统具有更大的密钥空间,不容易被复制。

(4)首次利用数字系统产生分数阶混沌序列。

对分数阶混沌系统的广泛研究开始于最近十几年,目前的研究大多处于理论阶段。

本文通过利用LabVIEW等数字系统,获得了真实的分数阶混沌序列。

通过LabVIEW与MATLAB的接口,首先利用MATLAB编程计算混沌状态方程,然后再在LABVIEW平台设计前面板,调节参数,最后通过数据采集卡即可实现分数阶混沌序列输出。

数字系统可以做到参数相同,并且精度可控,容易控制。

(5)借助DSP平台,利用分数阶混沌序列,成功实现了图像、视频的实时加密、解密。

利用前面得到的分数阶混沌序列作为图像、视频加密的密钥流,对图像、视频中每一帧图像的像素点进行异或加密。

分数阶混沌系统密钥空间大,因此安全性高,需要考虑的主要就是实时性的问题,而借助于运算速度非常快的DSP芯片,能很好地满足实时性的要求。

这种加密方式突破了传统软件加密时,加密速度慢、容易被破译的缺点,具有广阔的应用前景。