PVLAN(Private VLAN)在局域网中的应用

- 格式:doc

- 大小:110.50 KB

- 文档页数:5

pvlan与vlan的区别虚拟局域网(VLAN)是驻地网必须具备的特性之一。

目前普遍应用的802.1q,主要是针对企业应用设置的,起到网段隔离和多址联播的作用。

如果用在驻地网上,便可能破坏多址联播特性,引起网络运行效率的降低。

例如10个用户同时点播一个视频节目,视频服务器要响应10次请求,在网络骨干层要传输10次,造成大量的带宽消耗。

如果用户数目多到一定程度,整个网络便有可能瘫痪。

思科的PVLAN技术有效解决了这一问题,在一组端口发出请求时,骨干层只传输一次,再分到每个端口,因此大大提高了网络的运行效率。

IDC环境是一个典型的多客户的服务器群结构,每个托管客户从一个公共的数据中心中的一系列服务器上提供Web服务。

这样,属于不同客户的服务器之间的安全就显得至关重要。

一个保证托管客户之间安全的通用方法就是给每个客户分配一个VLAN和相关的IP子网。

通过使用VLAN,每个客户被从第2层隔离开,可以防止任何恶意的行为和Ethernet的信息探听。

然而,这种分配每个客户单一VLAN和IP子网的模型造成了巨大的扩展方面的局限。

这些局限主要有以下几方面:• VLAN的限制:LAN交换机固有的VLAN数目的限制• 复杂的STP:对于每个VLAN,一个相关的Spanning-tree的拓扑都需要管理• IP地址的紧缺:IP子网的划分势必造成一些地址的浪费• 路由的限制:如果使用HSRP,每个子网都需相应的缺省网关的配置在一个IDC中,流量的流向几乎都是在服务器与客户之间,而服务器间的横向的通信几乎没有。

Cisco在IP地址管理方案中引入了一种新的VLAN机制,服务器同在一个子网中,但服务器只能与自己的缺省网关通信。

这一新的VLAN特性就是专用VLAN (private VLAN,pVLAN)。

这种特性是Cisco公司的专有技术,但特别适用于IDC。

专用VLAN是第2层的机制,在同一个2层域中有两类不同安全级别的访问端口。

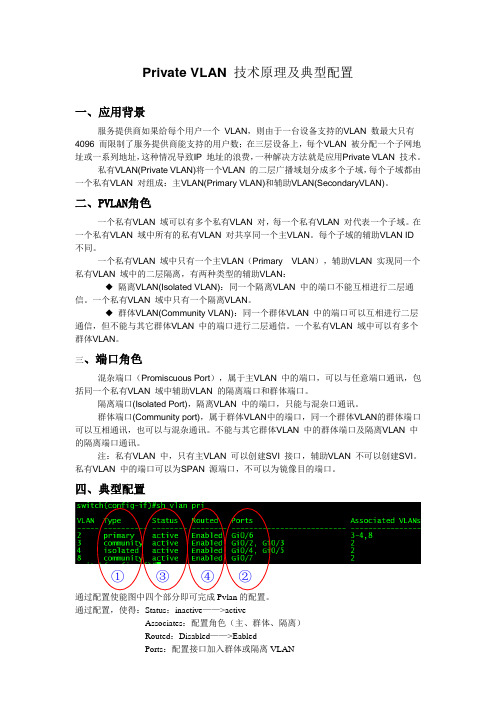

Private VLAN 技术原理及典型配置一、应用背景服务提供商如果给每个用户一个 VLAN ,则由于一台设备支持的VLAN 数最大只有4096 而限制了服务提供商能支持的用户数;在三层设备上,每个VLAN 被分配一个子网地址或一系列地址,这种情况导致IP 地址的浪费,一种解决方法就是应用Private VLAN 技术。

私有VLAN(Private VLAN)将一个VLAN 的二层广播域划分成多个子域,每个子域都由一个私有VLAN 对组成:主VLAN(Primary VLAN)和辅助VLAN(SecondaryVLAN)。

二、PVLAN 角色一个私有VLAN 域可以有多个私有VLAN 对,每一个私有VLAN 对代表一个子域。

在一个私有VLAN 域中所有的私有VLAN 对共享同一个主VLAN 。

每个子域的辅助VLAN ID 不同。

一个私有VLAN 域中只有一个主VLAN (Primary VLAN ),辅助VLAN 实现同一个私有VLAN 域中的二层隔离,有两种类型的辅助VLAN :◆ 隔离VLAN(Isolated VLAN):同一个隔离VLAN 中的端口不能互相进行二层通信。

一个私有VLAN 域中只有一个隔离VLAN 。

◆ 群体VLAN(Community VLAN):同一个群体VLAN 中的端口可以互相进行二层通信,但不能与其它群体VLAN 中的端口进行二层通信。

一个私有VLAN 域中可以有多个群体VLAN 。

三、端口角色混杂端口(Promiscuous Port ),属于主VLAN 中的端口,可以与任意端口通讯,包括同一个私有VLAN 域中辅助VLAN 的隔离端口和群体端口。

隔离端口(Isolated Port),隔离VLAN 中的端口,只能与混杂口通讯。

群体端口(Community port),属于群体VLAN 中的端口,同一个群体VLAN 的群体端口可以互相通讯,也可以与混杂通讯。

不能与其它群体VLAN 中的群体端口及隔离VLAN 中的隔离端口通讯。

VLAN技术在企业局域网中的应用摘要:企业网络是企业信息系统稳定运行的基础。

本文以VLAN简介为起点,介绍了VLAN的优势,对VLAN组网的应用进一步展开研究,发现合理地使用VLAN技术组建企业局域网,可以实现数据信息的传输和共享,提升网络管理效率,保障网络安全。

关键字:VLAN;企业局域网;网络安全0 引言随着信息化时代的来临,企业依靠协同办公系统、资源管理系统等信息化系统来实现数字化办公,调配可用资源,优化事件决策。

高效稳定地使用这些系统的基础是企业的信息化网络。

企业需要构建一个科学合理的网络架构,使得用户和信息系统间能相互通信,实现资源传输和共享;同时划分网络隔离,不同权限的用户间不能互相访问,增强数据信息的保密性,保障网络安全可靠。

通过使用VLAN技术来组建企业局域网可以实现这些功能。

1 VLAN简介VLAN(Virtual Local Area Network)中文名称为虚拟局域网,是一种将局域网划分为多个逻辑广播域的网络通信技术。

经划分之后,同一个VLAN内的主机间可以直接通信,而不同VLAN间的主机不能直接通信。

VLAN最流行的标准是IEEE 802.1Q,该协议起到对以太网帧添加VLAN标签信息的作用。

VLAN帧在以太网帧的基础上做了修改,将4字节的802.1Q Tag加入到源MAC地址字段和协议类型字段之间。

VLAN技术的出现源于以太网网络中的广播报文泛滥问题。

广播在网络中起着至关重要的作用,如发送ARP请求、数据传输等许多网络操作都要用到广播。

然而,随着网络复杂度的提升,整个网络产生的广播报文的数量也会迅速增加,将导致网络带宽利用率降低,端口负载变大,网络的传输效率将会明显下降,严重时会影响业务数据的正常传输。

所以为解决这一问题,可以采用划分VLAN的方式将网络分隔。

将一个局域网划分为若干个VLAN,每一个VLAN对应一个广播域,各个VLAN之间互相隔离,从而将广播报文限制在一个广播域内,以此来以降低广播报文泛滥造成的损害,达到提升网络性能的目的。

VLAN技术在局域网建立中的应用VLAN技术在局域网建立中的应用VLAN(虚拟局域网)是对连接到的第二层交换机端口的网络用户的逻辑分段,不受网络用户的物理位置限制而根据用户需求进行网络分段。

一个VLAN可以在一个交换机或者跨交换机实现。

VLAN可以根据网络用户的位置、作用、部门或者根据网络用户所使用的应用程序和协议来进行分组。

基于交换机的虚拟局域网能够为局域网解决冲突域、播送域、带宽问题。

当前VLAN技术在网络中的地位越来越重要了,本文主要针对VLAN技术在局域网建立中的应用做简单的阐述。

1.1 VLAN的概念VLAN是英文Virtual Local Area Network的简写,中文即虚拟局域网,它利用相关网络管理软件将一个物理网段划分为可以跨越不同网段、不同网络的端到端的逻辑网络。

VLAN具备了一个物理网段所具备的特性。

相同VLAN内的主机可以互相直接访问,不同VLAN间的主机之间互相访问必须经由路由设备进行转发。

1.2 VLAN的优点一是可以限制局域网内的播送域。

利用VLAN可以将播送域限制在一个虚拟局域网内,进而在节约带宽的同时,使网络的处理能力得到显著的提高;二是可以提高局域网的平安性。

处于不同VLAN内的用户是不可以进行直接通信的,只有借助路由器或三层交换机等三层设备才可以实现。

而且同一VLAN内的用户通信时交换的数据报文在传输时是相互隔离的,这就在很大程度上提高了局域网的平安性;三是可以实现虚拟工作组的灵活构建。

利用VLAN可以将不同的用户划分到不同的工作组,而且处于同一工作组的用户可以不局限于某一固定的物理范围,网络工作组的构建和维护非常方便灵活。

1.3 VLAN的划分目前,从技术角度讲,VLAN的划分可依据不同原那么,一般有以下几种划分方法:(1)基于端口的VLAN。

在基于端口的VLAN中,每个交换端口可以属于一个或多个VLAN组,比拟适用于连接效劳器。

(2)基于MAC地址的VLAN。

大熊B浅谈Pvlan1、何为PVLAN?PVLAN这个P事啥意思呢?啥都不用想就是Private即私有,连起来就是私有VLAN (Private VLAN),江湖人称“专用虚拟局域网”。

这个PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。

通俗点讲就是vlan下套个vlan,实现vlan内部端口隔离的技术。

官网解释:PVLAN的应用对于保证接入网络的数据通信的安全性是非常有效的,它能实现所有用户与自己的默认网关连接,一个PVLAN不需要多个VLAN和IP子网就能提供具备二层数据通信安全性的连接,而与PVLAN内的其他用户没有任何访问。

这样的一个技术它实现了哪些功能呢?这个PVLAN牛逼的一腿啊,它以保证同一个VLAN中的各个端口相互之间不能通信,这样即使同一VLAN中的用户,相互之间也不会受到广播的影响。

所以说啊,由此可见有时说同一VLAN可以通信,这句话对资深的网络工程师来说,要看情况的。

小特色:PVLAN可以保证同一个VLAN中的各个端口相互之间不能通信,但可以穿过Trunk端口。

PVLAN允许在同一个VLAN内,将流量限制在某些端口之间。

PVLAN实现在一个VLAN内的端口隔离。

2、为何引入PVLAN?传统VLAN的傻逼性:随着网络的迅速发展,一些高端用户对于网络数据通信的安全性提出了更牛逼的要求,诸如防范黑客攻击、控制病毒传播等,都要求保证网络用户通信的相对安全性;传统古老的解决方法是给每个客户分配一个VLAN和相关的IP子网,通过使用VLAN,每个客户被从第2层隔离开,可以防止任何恶意的行为和Ethernet的信息探听。

然而,这种分配每个客户单一VLAN和IP子网的SB做法造成了巨大的可扩展方面的局限。

这些局限主要有下述几方面:1.VLAN的限制:交换机固有的VLAN数目的限制,也就是说什么4096的;2.复杂的STP:对于每个VLAN,每个相关的Spanning Tree的拓扑都需要管理;3.IP地址的紧缺:IP子网的划分势必造成一些IP地址的浪费;4.路由的限制:每个子网都需要相应的默认网关的配置。

关于PVLAN和Super VLANPVLAN即私有VLAN(Private VLAN),PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。

如果将交换机或IP DSLAM设备的每个端口化为一个(下层)VLAN,则实现了所有端口的隔离。

pVLAN通常用于企业内部网,用来防止连接到某些接口或接口组的网络设备之间的相互通信,但却允许与默认网关进行通信。

尽管各设备处于不同的pVLAN中,它们可以使用相同的IP子网。

每个pVLAN 包含2种VLAN :主VLAN(primary VLAN)和辅助VLAN (Secondary VLAN)。

辅助VLAN(Secondary VLAN)包含两种类型:隔离VLAN(isolated VLAN)和团体VLAN(community VLAN)。

pVLAN中的两种接口类型:处在pVLAN中的交换机物理端口,有两种接口类型。

①混杂端口(Promiscuous Port)②主机端口(Host Port)其中“混杂端口”是隶属于“Primary VLAN”的;“主机端口”是隶属于“Secondary VLAN”的。

因为“Secondary VLAN”是具有两种属性的,那么,处于“Secondary VLAN”当中的“主机端口”依“Secondary VLAN”属性的不同而不同,也就是说“主机端口”会继承“Secondary VLAN”的属性。

那么由此可知,“主机端口”也分为两类——“isolated端口”和“community端口”。

处于pVLAN中交换机上的一个物理端口要么是“混杂端口”要么是“isolated”端口,要么就是“community”端口。

pVLAN通信范围:primary VLAN:可以和所有他所关联的isolated VLAN,community VLAN通信。

community VLAN:可以同那些处于相同community VLAN内的community port通信,也可以与pVLAN中的promiscuous端口通信。

项目一PVlan技术与应用通过前面的学习,我们知道划分Vlan可以隔离广播域,一个交换机内最多可以划分4094个Vlan,如果需要更多的广播域,就会受到限制。

另一方面,每一个Vlan需要一个子网地址,导致地址浪费。

如何来解决这个问题呢?使用PVlan技术可以解决。

通过本章学习能够对交换机PVlan有所了解,掌握交换机PVlan配置技能。

知识点、技能点1.了解PVlan概念;2.掌握PVlan特性及其配置技能;3.掌握小型网络一般调试技能及故障排除方法。

1.1 问题提出为了在二层网络上隔离用户或者隔离广播,我们可以将一组设备加入到一个VLAN中,但是VLAN的最大个数只有4094,所以当我们需要隔离大量的广播域时将可能受到VLAN 个数的限制。

通常,在服务提供商(SP)网络中,为了隔离不同客户之间的通信而将一个客户作为一个VLAN,但是如果客户的数量增大到VLAN的最大个数(4094)时,服务提供商提供的服务将会受到限制。

而且,对于一个客户作为一个VLAN的解决方案,服务提供商需要为一个客户分配一个子网地址,这种情况导致了IP地址的浪费。

对于这些问题我们可以使用Private VLAN技术来解决。

1.2相关知识1.2.1 PVlan概念PVlan是Private VLAN的缩写,即私有VLAN。

PVLAN是能够为相同VLAN内不同端口提供隔离的VLAN。

通过PVLAN技术可以隔离相同VLAN中的网络设备之间的流量,并且位于相同子网的所有设备都只能与网关或其他网络进行通信,实现网络内部的隔离。

PVLAN可以将一个VLAN的二层广播域划分成多个子域,每个子域都由一对VLAN组成:Primary VLAN(主VLAN)和Secondary VLAN(辅助VLAN组成)。

在整个PVLAN 域中,只有一个主VLAN,每个子域有不同的辅助VLAN,通过辅助VLAN实现二层网络的隔离。

(1)主VLAN:主VLAN是PVLAN的高级VLAN,每个PVLAN中只有一个主VLAN。

PVLAN技术及其在企业中的应用分析阐述了VLAN技术及其局限性,分析了PVLAN技术的特点和产生背景及其应用场合,结合实例介绍了PVLAN在DCS-3926s交换机下的配置,总结了PVLAN技术应用于企业网络管理的优势。

标签:虚拟局域网(VLAN)专用虚拟局域网(PVLAN)网络管理数据安全在交换式以太网诞生之初,主机之间通过透明网桥在2层直接完成交换,过程简单且速度很快,但会引起广播风暴的问题。

为限制广播风暴,可以通过路由器对网络进行分段,这在一定程度上改善了网络性能,然而随着网络规模的日益扩大,单纯地依靠增加路由器数量来优化网络的做法显得成本太高。

VLAN的出现改善了这一局面,通过使用VLAN,主机之间从第2层隔被离开,通常的做法是给每个VLAN配置一个IP子网,VLAN间的通信可以通过3层交换机或路由器来完成,现在绝大多数的园区网都是这么规划和配置的。

在网络安全问题越来越突出的形式下,主机或服务器经常需要在链路层完全隔离(对于链路层通信的独立性要求越来越高),此时,VLAN和IP子网——对应的网络模型表现出了在可扩展方面的局限性,比如:VLAN数目的限制、IP地址的紧缺、路由的限制等。

PVLAN(Private VLAN,即私有VLAN,也叫专有VLAN)可以很好地解决上述问题,它可以使交换机的端口属于不同VLAN,但使用同一网段的地址,从本质上来说,PVLAN是一种允许在一个IP子网下划分多个VLAN的技术,它隔断了主机在2层上的通信,却允许所有的主机与同一个网关进行3层上的通信。

一、PVLAN技术为满足多种类型的通信需求,PVLAN中使用了主VLAN、从VLAN、混杂端口、公共端口、孤立端口等概念,下面我们简单介绍一下这些概念。

一个PVLAN可包含一个主VLAN(Primary VLAN)和多个从VLAN (Secondary VLAN)。

处于主VLAN中的交换机端口叫做混杂端口(Promiscuous port);从VLAN有两种类型:公共VLAN和孤立VLAN,处于公共VLAN中的交换机端口叫做公共端口(Community port),处于孤立VLAN中的交换机端口叫做孤立端口(Isolated port);从VLAN必须和主VLAN建立关联关系后才能正常工作,PVLAN实际上是指建立了关联关系后的一个主VLAN和多个从VLAN 的组合体,通常情况下,一个PVLAN可以包含多个公共VLAN,但只能包含一个孤立VLAN,各种类型的端口之间的互访关系可以用表1来说明:二、PVLAN在DCS-3926s交换机下的实现下面以神州数码的DCS-3926s交换机为例,介绍PVLAN的具体配置方法和配置过程。

【实验环境】

真机C3560以上,暂时无法完成实验

【实验目的】

模拟DMZ区域对隔离的需求。

所有服务器均处在同一VLAN,为保证安全,现要求不同应用的服务器之间无法通讯,属于同一应用的服务器之间可以通讯,管理员与网关接口可以跟所有服务器通讯:

C1可以和C2/C3/C4/C5互访

C2和C3可以互访

C4和C5不能互访

这里就可以使用PVLAN技术简化配置,在主VLAN 10的下面再创建2个VLAN 501(community类型,成员可以互访)和VLAN 502(isolated类型,成员不可互访),并且2个VLAN之间不能互访,主VLAN 可以与次级VLAN之间互访。

【实验拓扑】

【实验描述】

所有服务器C1-C5均处在VLAN 10下,网段10.10.10.0/24,IP主机地址与接口号同。

primary VLAN:10

Secondary VLAN:community VLAN:501/isolated VLAN:502

Promiscuous Port:f1/1

Host Port:f1/2,f1/3,f1/4,f1/5

交换机管理VLAN:10.10.10.254/24

【实验步骤】

1、配置各服务器IP地址

C1:ip 10.10.10.1/24

C2:ip 10.10.10.2/24

C3:ip10.10.10.3/24

C4:ip10.10.10.4/24

C5:ip10.10.10.5/24

2、将交换机的VTP模式改为透明模式,否则无法使用PVLAN技术

SW(config)#vtp mode transparent

3、创建Primary VLAN及Secondary VLAN

SW(config)#vlan 10

SW(config-vlan)#private-vlan primary

SW(config-vlan)#vlan 501

SW(config-vlan)#private-vlan community

SW(config-vlan)#vlan 502

SW(config-vlan)#private-vlan isolated

4、关联Primary VLAN及Secondary VLAN

SW(config)#vlan 10

SW(config-vlan)#private-vlan association 501-502

5、将端口f1/1设置为Promiscuous Port并映射Secondary VLAN

SW(config)#int f1/1

SW(config-if)#switchport mode private-vlan promiscuous //设置端口为混杂模式

SW(config-if)#switchport private-vlan mapping 10 501-502 //使用mapping关联主VLAN和能够访问的私有VLAN

6、将端口f1/2,f1/3设置为Host Port并映射community VLAN

SW(config)#int range f1/2 - 3

SW(config-if)#switchport mode private-vlan host //设置端口为host模式

SW(config-if)#switchport private-vlan host-association 10 501 //使用host-association关联主VLAN和所属的私有VLAN

7、将端口f1/4,f1/5设置为Host Port并映射isolated VLAN

SW(config)#int range f1/4 - 5

SW(config-if)#switchport mode private-vlan host //设置端口为host模式

SW(config-if)#switchport private-vlan host-association 10 502 //使用host-association关联主VLAN和所属的私有VLAN

8、在交换机上检查PVLAN设置

SW#show vlan private-vlan

结果暂无

9、测试各服务器之间的连通性

结果暂无

10、配置交换机的三层管理接口(SVI)

SW(config)#int vlan 10

SW(config-if)#ip address 10.10.10.254 255.255.255.0

SW(config-if)#no shutdown

11、测试交换机SVI接口连通性

结果暂无

12、配置三层接口PVLAN映射,开启三层交换功能,使得Secondary VLAN也可以远程访问SVI接口

SW(config)#int vlan 10

SW(config-if)#private-vlan mapping 501-502

SW(config-if)#exit

SW(config)#ip routing

11、再次测试交换机SVI接口连通性结果暂无

实验完成。