ACL ,地址前缀,路由策略,策略路由之间的区别

- 格式:doc

- 大小:15.00 KB

- 文档页数:7

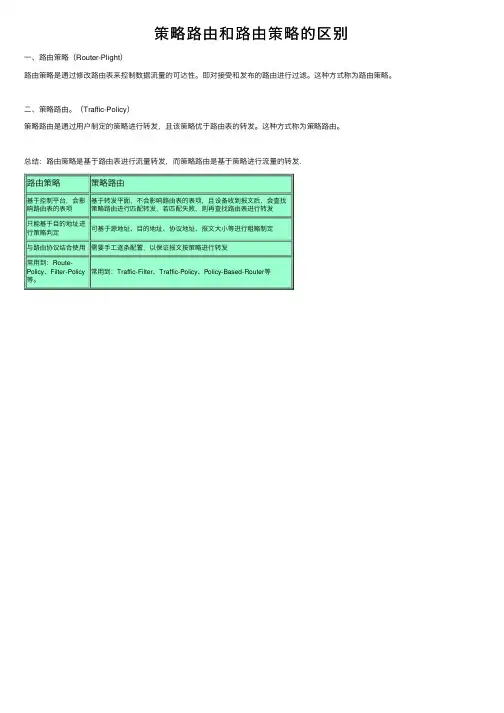

路由策略策略路由

基于控制平台,会影响路由表的表项基于转发平⾯,不会影响路由表的表项,且设备收到报⽂后,会查找策略路由进⾏匹配转发,若匹配失败,则再查找路由表进⾏转发

只能基于⽬的地址进

⾏策略判定

可基于源地址、⽬的地址、协议地址、报⽂⼤⼩等进⾏粗略制定与路由协议结合使⽤需要⼿⼯逐条配置,以保证报⽂按策略进⾏转发

常⽤到:Route-

Policy、Filter-Policy 等。

常⽤到:Traffic-Filter、Traffic-Policy、Policy-Based-Router等

策略路由和路由策略的区别

⼀、路由策略(Router-Plight)

路由策略是通过修改路由表来控制数据流量的可达性。

即对接受和发布的路由进⾏过滤。

这种⽅式称为路由策略。

⼆、策略路由。

(Traffic-Policy)

策略路由是通过⽤户制定的策略进⾏转发,且该策略优于路由表的转发。

这种⽅式称为策略路由。

总结:路由策略是基于路由表进⾏流量转发,⽽策略路由是基于策略进⾏流量的转发.。

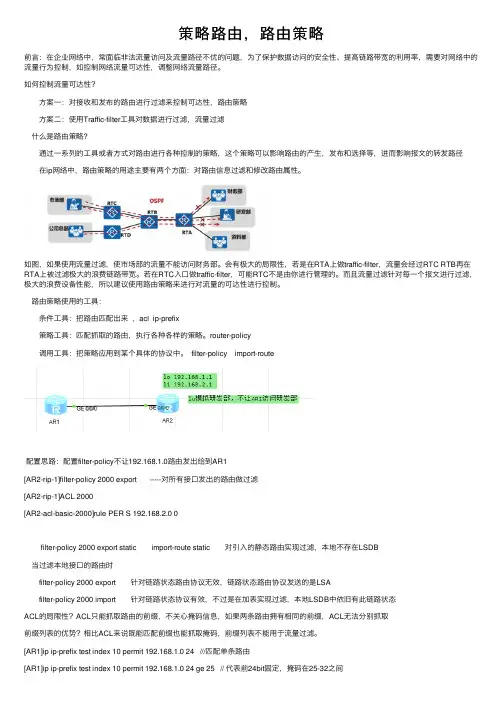

策略路由,路由策略前⾔:在企业⽹络中,常⾯临⾮法流量访问及流量路径不优的问题,为了保护数据访问的安全性、提⾼链路带宽的利⽤率,需要对⽹络中的流量⾏为控制,如控制⽹络流量可达性,调整⽹络流量路径。

如何控制流量可达性? ⽅案⼀:对接收和发布的路由进⾏过滤来控制可达性,路由策略 ⽅案⼆:使⽤Traffic-filter⼯具对数据进⾏过滤,流量过滤 什么是路由策略? 通过⼀系列的⼯具或者⽅式对路由进⾏各种控制的策略,这个策略可以影响路由的产⽣,发布和选择等,进⽽影响报⽂的转发路径 在ip⽹络中,路由策略的⽤途主要有两个⽅⾯:对路由信息过滤和修改路由属性。

如图,如果使⽤流量过滤,使市场部的流量不能访问财务部。

会有极⼤的局限性,若是在RTA上做traffic-filter,流量会经过RTC RTB再在RTA上被过滤极⼤的浪费链路带宽。

若在RTC⼊⼝做traffic-filter,可能RTC不是由你进⾏管理的。

⽽且流量过滤针对每⼀个报⽂进⾏过滤,极⼤的浪费设备性能,所以建议使⽤路由策略来进⾏对流量的可达性进⾏控制。

路由策略使⽤的⼯具: 条件⼯具:把路由匹配出来,acl ip-prefix 策略⼯具:匹配抓取的路由,执⾏各种各样的策略。

router-policy 调⽤⼯具:把策略应⽤到某个具体的协议中。

filter-policy import-route配置思路:配置filter-policy不让192.168.1.0路由发出给到AR1[AR2-rip-1]filter-policy 2000 export -----对所有接⼝发出的路由做过滤[AR2-rip-1]ACL 2000[AR2-acl-basic-2000]rule PER S 192.168.2.0 0 filter-policy 2000 export static import-route static 对引⼊的静态路由实现过滤,本地不存在LSDB 当过滤本地接⼝的路由时 filter-policy 2000 export 针对链路状态路由协议⽆效,链路状态路由协议发送的是LSA filter-policy 2000 import 针对链路状态协议有效,不过是在加表实现过滤,本地LSDB中依旧有此链路状态ACL的局限性?ACL只能抓取路由的前缀,不关⼼掩码信息,如果两条路由拥有相同的前缀,ACL⽆法分别抓取前缀列表的优势?相⽐ACL来说既能匹配前缀也能抓取掩码,前缀列表不能⽤于流量过滤。

华为路由器路由策略和策略路由路由策略和策略路由⼀、路由策略简介路由策略主要实现了路由过滤和路由属性设置等功能,它通过改变路由属性(包括可达性)来改变⽹络流量所经过的路径。

路由协议在发布、接收和引⼊路由信息时,根据实际组⽹需求实施⼀些策略,以便对路由信息进⾏过滤和改变路由信息的属性,如:1、控制路由的接收和发布只发布和接收必要、合法的路由信息,以控制路由表的容量,提⾼⽹络的安全性。

2、控制路由的引⼊在⼀种路由协议在引⼊其它路由协议发现的路由信息丰富⾃⼰的路由信息时,只引⼊⼀部分满⾜条件的路由信息。

3、设置特定路由的属性修改通过路由策略过滤的路由的属性,满⾜⾃⾝需要。

路由策略具有以下价值:通过控制路由器的路由表规模,节约系统资源;通过控制路由的接收、发布和引⼊,提⾼⽹络安全性;通过修改路由属性,对⽹络数据流量进⾏合理规划,提⾼⽹络性能。

⼆、基本原理路由策略使⽤不同的匹配条件和匹配模式选择路由和改变路由属性。

在特定的场景中,路由策略的6种过滤器也能单独使⽤,实现路由过滤。

若设备⽀持BGP to IGP功能,还能在IGP引⼊BGP路由时,使⽤BGP私有属性作为匹配条件。

图1 路由策略原理图如图1,⼀个路由策略中包含N(N>=1)个节点(Node)。

路由进⼊路由策略后,按节点序号从⼩到⼤依次检查当路由与该节点的所有If-match⼦句都匹配成功后,进⼊匹配模式选择,不再匹配其他节点。

匹配模式分permit和deny两种:permit:路由将被允许通过,并且执⾏该节点的Apply⼦句对路由信息的⼀些属性进⾏设置。

deny:路由将被拒绝通过。

当路由与该节点的任意⼀个If-match⼦句匹配失败后,进⼊下⼀节点。

如果和所有节点都匹配失败,路由信息将被拒绝通过。

过滤器路由策略中If-match⼦句中匹配的6种过滤器包括访问控制列表ACL(Access Control List)、地址前缀列表、AS 路径过滤器、团体属性过滤器、扩展团体属性过滤器和RD属性过滤器。

思科Cisco策略路由与路由策略实例详解本⽂讲述了思科Cisco策略路由与路由策略。

分享给⼤家供⼤家参考,具体如下:⼀、策略路由1. 路由策略与策略路由2. 策略路由的特点3.策略路由的配置3.1 接⼝下配置3.2 全局配置3.3 策略路由的冗余设置3.4 default语句3.5 为流量打ToS标记⼆、路由策略1.抓取流量的列表1.1 ACL访问控制列表1.2 prefix-list前缀列表2. 路由策略⼯具2.1 distribute-list分发列表2.2 route-map路由镜像2.3 OSPF filter-list⼀、策略路由1. 路由策略与策略路由路由策略是对路由信息本⾝的参数进⾏修改、控制等,最终影响路由表的⽣成,说⽩了路由策略就是告诉设备怎么学,⼀般与BGP结合使⽤⽐较多。

策略路由PBR,策略基于路由重点在路由,就是通过策略控制数据包的转发⽅向。

也有⼈把策略路由称之为⼀个复杂的静态路由。

⼀般来讲,策略路由是先于路由表执⾏的。

即设备在转发报⽂时,⾸先将报⽂与策略路由的匹配规则进⾏⽐较。

若符合匹配条件,则按策略路由进⾏转发;如果报⽂⽆法匹配策略路由的条件,再按照普通路由进⾏转发。

策略路由在转化层⾯不如路由表。

原因是匹配的东西过多,底层芯⽚处理⽀持有限。

使⽤原则是能不⽤就不⽤。

如果出现⾮⽬的地址的转发策略,果断⽤。

2. 策略路由的特点传统的路由表转发只能通过数据的⽬标地址做决策;策略路由可以根据源地址、⽬的地址、源端⼝、⽬的端⼝、协议、TOS等流量特征来做策略提供路由,灵活性⾼。

为QoS服务。

使⽤route-map及策略路由可以根据数据包的特征修改其相关QoS项,进⾏为QoS服务。

负载均衡。

使⽤策略路由可以设置数据包的⾏为,⽐如下⼀跳、下⼀接⼝等,这样在存在多条链路的情况下,可以根据数据包的应⽤不同⽽使⽤不同的链路,进⽽提供⾼效的负载均衡能⼒。

策略路由PBR默认只对穿越流量⽣效,不能处理本路由器产⽣流量3.策略路由的配置3.1 接⼝下配置接⼝下只能捕获该接⼝的⼊接⼝流量做策略(不能处理本路由器产⽣流量)R1(config)#access-list 100 permit ip host 1.1.1.1 any //⽤ACL捕获流量R1(config)#route-map pbr permit 10 //定义route-mapR1(config-route-map)#match ip add 100 //调⽤被ACL捕获的流量R1(config-route-map)#set ip next-hop 10.1.1.1 //设置下⼀跳R1(config-route-map)#exitR1(config)#int f0/0R1(config-if)#ip policy route-map pbr //接⼝下调⽤3.2 全局配置能够捕获所有⼊接⼝流量以及本路由器产⽣的流量(源地址是本路由器流量)R1(config)#access-list 100 permit ip host 1.1.1.1 any //⽤ACL捕获流量R1(config)#route-map pbr permit 10 //定义route-mapR1(config-route-map)#match ip add 100 //调⽤被ACL捕获的流量R1(config-route-map)#set ip next-hop 10.1.1.1 //设置下⼀跳R1(config-route-map)#exitR1(config)#ip local policy route-map pbr //全局下调⽤3.3 策略路由的冗余设置R1(config)#route-map PBR permit 10R1(config-route-map)#set ip next-hop verify-availability 10.1.24.2 1 track 1 //设置track监控,若track监控成功,执⾏该语句;若失败,则转为执⾏下条语句R1(config-route-map)#set ip next-hop 10.1.34.3R1(config-route-map)#exitR1(config)#ip local policy route-map PBRR1(config)#track 1 ip sla 1 //定义⼀个track监控 sla的探测结果R1(config-track)#ip sla 1 //定义⼀个slaR1(config-ip-sla)#icmp-echo 10.1.12.1 source-ip 10.4.4.4 //设置其探针R1(config)#ip sla schedule 1 life forever start-time now //设置sla 1的执⾏时间3.4 default语句在route-map的set ip default这个位置输⼊,定义为被捕获的流量先查路由表,如果能精确匹配(如果抓的为10.5.5.5,路由表中有10.5.5.5/24这不叫精确匹配;如果10.5.5.5/32则叫精确匹配)就执⾏路由表;如果不能则执⾏策略路由。

路由策略和策略路由策略路由简介定义策略路由PBR(Policy-Based Routing)是⼀种依据⽤户制定的策略进⾏路由选择的机制。

策略路由与路由策略(Routing Policy)存在以下不同:策略路由的操作对象是数据包,在路由表已经产⽣的情况下,不按照路由表进⾏转发,⽽是根据需要,依照某种策略改变数据包转发路径。

路由策略的操作对象是路由信息。

路由策略主要实现了路由过滤和路由属性设置等功能,它通过改变路由属性(包括可达性)来改变⽹络流量所经过的路径。

⽬的传统的路由转发原理是⾸先根据报⽂的⽬的地址查找路由表,然后进⾏报⽂转发。

但是⽬前越来越多的⽤户希望能够在传统路由转发的基础上根据⾃⼰定义的策略进⾏报⽂转发和选路。

受益策略路由具有如下优点:可以根据⽤户实际需求制定策略进⾏路由选择,增强路由选择的灵活性和可控性。

可以使不同的数据流通过不同的链路进⾏发送,提⾼链路的利⽤效率。

在满⾜业务服务质量的前提下,选择费⽤较低的链路传输业务数据,从⽽降低企业数据服务的成本。

路由策略路由策略是为了改变⽹络流量所经过的途径⽽对路由信息采⽤的⽅法。

定义路由策略是通过⼀系列⼯具或⽅法对路由进⾏各种控制的“策略”。

该策略能够影响到路由产⽣、发布、选择等,进⽽影响报⽂的转发路径。

⼯具包括ACL、route-policy、ip-prefix、filter-policy等,⽅法包括对路由进⾏过滤,设置路由的属性等。

⽬的在IP⽹络中,路由策略的⽤途主要包括两个⽅⾯:对路由信息进⾏过滤和修改路由的属性,如表1所⽰。

作⽤执⾏过程结果对路由信息进⾏过滤如果某条路由符合某种条件,那么就接收这条路由。

如果某条路由符合某种条件,那么就发布这条路由。

如果某条路由符合某种条件,那么就引⼊这条路由。

要不要这条路由?修改路由的属性如果某条路由符合某种条件,那么将这条路由的某个属性值修改为⼀个特定值。

将这条路由的某个属性值修改为⼀个特定值。

通过路由策略对路由信息进⾏过滤图1 通过路由策略对路由信息进⾏过滤如图1所⽰,SwitchA属于双上⾏的组⽹结构,SwitchA会从SwitchB和SwitchC那⾥分别接收到路由。

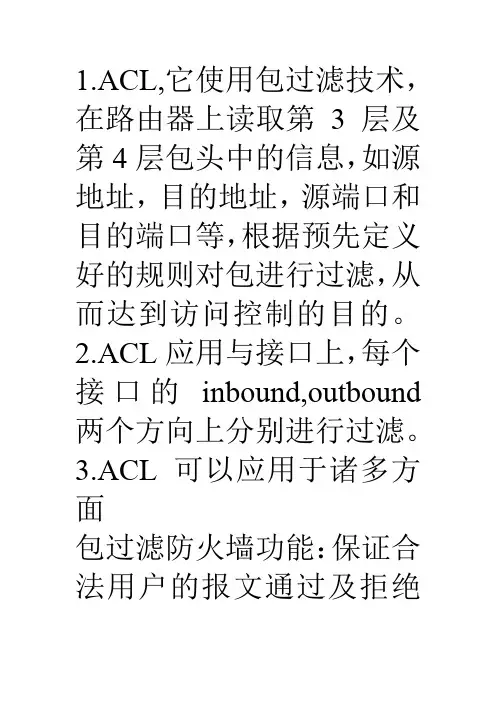

1.ACL,它使用包过滤技术,在路由器上读取第3层及第4层包头中的信息,如源地址,目的地址,源端口和目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

2.ACL应用与接口上,每个接口的inbound,outbound 两个方向上分别进行过滤。

3.ACL可以应用于诸多方面包过滤防火墙功能:保证合法用户的报文通过及拒绝非法用户的访问。

NAT:通过设置ACL来规定哪些数据包需要地址转换。

QoS:通过ACL实现数据分类,对不同类别的数据提供有差别的服务。

路由策略和过滤:对路由信息进行过滤。

按需拨号:只有发送某类数据时,路由器才会发起PSTN/ISDN拨号。

地址前缀列表1.前缀列表是一组路由信息过滤规则,它可以应用在各种动态路由协议中,对路由协议发布出去和接受到的路由信息进行过滤。

2.前缀列表的优点:♦ 占用较小的CPU资源大容量prefix-list的装入速度和查找速度较快♦ 可以在不删除整个列表的情况下添加删除和插入规则♦ 配置简单直观♦ 使用灵活可以实现强大的过滤功能3.前缀列表中的每一条规则都有一个序列号,匹配的时候根据序列号从小往大的顺序进行匹配。

4.prefix-list的匹配满足一下条件:♦ 一个空的prefix-list允许所有的前缀♦ 所有非空的prefix-list最后有一条隐含的规则禁止所有的前缀♦ 序列号小的规则先匹配路由策略1.路由策略是为了改变网络流量所经过的途径而修改路由信息的技术。

2.Route-policy是实现路由策略的工具,其作用包括:♦路由过滤♦改变路由信息属性3路由策略设定匹配条件,属性匹配后进行配置,由ifmatch和apply语句组成策略路由PBR(基于策略的路由)是一种依据用户制定的策略进行路由选择的机制。

通过合理应用PBR,路由器可以根据到达报文的源地址、地址长度等信息灵活地进行路由选择。

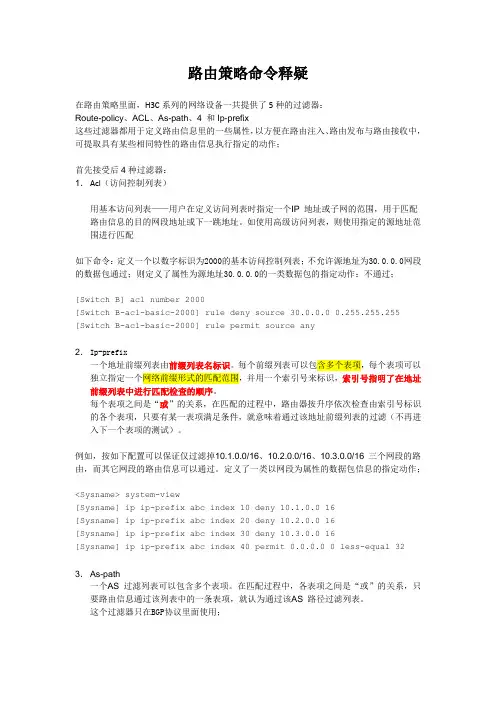

路由策略命令释疑在路由策略里面,H3C系列的网络设备一共提供了5种的过滤器:Route-policy、ACL、As-path、4和Ip-prefix这些过滤器都用于定义路由信息里的一些属性,以方便在路由注入、路由发布与路由接收中,可提取具有某些相同特性的路由信息执行指定的动作;首先接受后4种过滤器:1.Acl(访问控制列表)用基本访问列表——用户在定义访问列表时指定一个IP 地址或子网的范围,用于匹配路由信息的目的网段地址或下一跳地址。

如使用高级访问列表,则使用指定的源地址范围进行匹配如下命令:定义一个以数字标识为2000的基本访问控制列表;不允许源地址为30.0.0.0网段的数据包通过;则定义了属性为源地址30.0.0.0的一类数据包的指定动作:不通过;[Switch B] acl number 2000[Switch B-acl-basic-2000] rule deny source 30.0.0.0 0.255.255.255 [Switch B-acl-basic-2000] rule permit source any2.Ip-prefix一个地址前缀列表由前缀列表名标识。

每个前缀列表可以包含多个表项,每个表项可以独立指定一个网络前缀形式的匹配范围,并用一个索引号来标识,索引号指明了在地址前缀列表中进行匹配检查的顺序。

每个表项之间是“或”的关系,在匹配的过程中,路由器按升序依次检查由索引号标识的各个表项,只要有某一表项满足条件,就意味着通过该地址前缀列表的过滤(不再进入下一个表项的测试)。

例如,按如下配置可以保证仅过滤掉10.1.0.0/16、10.2.0.0/16、10.3.0.0/16 三个网段的路由,而其它网段的路由信息可以通过。

定义了一类以网段为属性的数据包信息的指定动作;<Sysname> system-view[Sysname] ip ip-prefix abc index 10 deny 10.1.0.0 16[Sysname] ip ip-prefix abc index 20 deny 10.2.0.0 16[Sysname] ip ip-prefix abc index 30 deny 10.3.0.0 16[Sysname] ip ip-prefix abc index 40 permit 0.0.0.0 0 less-equal 323. As-path一个AS 过滤列表可以包含多个表项。

ACLACL的功能:1.定义感兴趣流量;2.安全策略;3.路由策略ACL的分类:基于编号的ACL:标准扩展基于命名的ACL:标准扩展一、基于编号的标准ACL:范围:1--99 、 1300--1999特点:基于源IP地址来进行匹配;无法删除ACL的某条语句应用:A.匹配具体的主机:access-list 1 permit 1.1.1.1 0.0.0.0 ( 0.0.0.0表示反掩码 )==access-list 1 permit host 1.1.1.1 ==access-list 1 permit 1.1.1.1 <默认反掩码值为0.0.0.0>B.匹配特定网段:匹配普通网段: access-list 1 permit 10.1.12.0 0.0.0.255匹配奇数IP:access-list 1 permit 10.1.12.1 0.0.0.254匹配偶数IP:access-list 1 permit 10.1.12.0 0.0.0.254C.匹配全网段:access-list 10 permit 0.0.0.0 255.255.255.255access-list 10 permit any注:access-list 1 permit 0.0.0.0 0.0.0.0 ---------此方法无法匹配全网段D.控制vty访问:access-list 1 permit 192.168.1.0 0.0.0.255access-list 1 permit 192.168.2.0 0.0.0.255line vty 0 15access-class 1 inNOTE:此拓扑在运行路由协议的情况下做ACL,首先要将协议permit出去,在做流量控制;但是标准的ACL中没有基于协议,所以在此情况下,要将协议停止并做默认路由出去,这样协议才不会对ACL有所影响:access-list 100 permit ospf any anyaccess-list 100 permit ip host 1.1.1.1 anyaccess-list 100 deny ip any anyint s0/0ip access-group 100 in二、基于编号的扩展ACL:范围:100--199 、 2000--2699应用:A.匹配路由协议:access-list 100 permit ospf any anyaccess-list 100 permit eigrp any anyaccess-list 100 permit udp any any eq ripaccess-list 100 permit tcp any any eq bgpB.匹配具体协议的流量:ICMP :access-list 100 permit icmp 1.1.1.1 0.0.0.0 3.3.3.3 0.0.0.0 = access-list 100 permit icmp host 1.1.1.1 host 3.3.3.3access-list 100 permit icmp host 1.1.1.1 host 3.3.3.3 echo ----ping出去不返回access-list 100 permit icmp host 1.1.1.1 host 3.3.3.3 echo-replay ----ping并出去返回access-list 100 deny icmp any any time-exceededaccess-list 100 deny icmp any any unreachableaccess-list 100 deny icmp any any tracerouteFTP: access-list 100 deny tcp host 1.1.1.1 host 3.3.3.3 eq ftpTelnet: access-list 100 permit tcp host 1.1.1.1 host 3.3.3.3 eq telnet-----端口为23C.匹配已连接会话流量:access-list 100 permit tcp any any establishedNOTE:established 表示只要TCP数据包中夹带ACK标志,说明此数据在链路是内网发出的,所以会将此类数据放开.established参数的缺陷:1.对于其他UDP或者没有三次握手过程的协议都无法通过;2.established 所匹配的ACK位容易伪造;3.此ACL没有动态性.<一直存在>三、基于命名的标准ACL:特点:基于源IP地址来进行分类;可以删除、增加特定的某条ACL基本配置:(config)#ip access-list standard CISCO(config-std-nacl)#permit 1.1.1.1(config-std-nacl)#permit 10.1.12.1(config-std-nacl)#deny any删除某条ACL==>(config)#ip access-list standard CISCO(config-std-nacl)# no 10(config-std-nacl)# no 30增加某条ACL==>(config)#ip access-list standard CISCO(config-std-nacl)# 15 permit host 3.3.3.3调用ACL==>int s0/0ip access-group CISCO in四、基于命名的拓展ACL:基本配置:(config)#ip access-list extended CISCO(config-std-nacl)#permit ip host 10.1.12.1 host 10.1.23.3 (config-std-nacl)#permit ip host 1.1.1.1 host 3.3.3.3(config-std-nacl)#deny ip any any删除某条ACL==>(config)#ip access-list extended CISCO(config-std-nacl)# no 10(config-std-nacl)# no 30增加某条ACL==>(config)#ip access-list extended CISCO(config-std-nacl)# 15 permit host 3.3.3.3ACL的标注<remark>:access-list 1 remark THIS IS A TEST!access-list 100 remark THIS IS A TEST!ip access-list standard FUCKCISCOremark THIS IS A TEST!ip access-list extended FUCKCISCOremark THIS IS A TEST!ACL的规则:1.基于编号的ACL无法删除特定的条目只能删除整个ACL;2.ACL只过滤通过路由器的流量,不能过滤自己产生的流量;3.ACL最后都有一条隐藏命令:deny any / deny ip any any;4.标准ACL要放在靠近目的的地方<不影响通信>,扩展ACL要放在靠近源的地方<不影响带宽>;NOTE:由于标准ACL只能匹配源IP,此时若防止在靠近源的地方,那么将会对其他通信造成影响:access-list 1 deny1.1.1.1<要求R1无法访问R3>由于拓展ACL可以匹配源和目的,此时可以精细匹配某条连接,即使放置在靠近源的地方也不会对其他连接造成影响;并且当靠近源的时候,可以尽快将此连接匹配<在此例子中可以节省中间链路的带宽>:access-list 100 deny ip host1.1.1.1 host 3.3.3.3<要求R1无法访问R3>5.ACL对流量从上到下匹配,找到匹配的条目马上执行,剩下条目不在查看,如果没有匹配则丢弃;6.ACL可以同时用在接口的出和如方向,但在一个接口的一个方向上只能有一个访问列表;<当接口同方向同时应用多条ACL时,后者将前者覆盖>.ACL的调用ACL的调用:一、接口下调用:access-list 10 permit 100.100.100.0 0.0.0.255access-list 100 permit tcp 200.200.200.0 0.0.0.255 host 1.1.1.1 eq http int s0/0ip access-group 1 inint f0/0ip access-group 100 out二、进程下调用:NAT进程里:access-list 1 permit 10.0.0.0 0.255.255.255ip nat inside list 1 int s0/0 overload分发列表进程里:access-list 11 deny 192.168.1.0 0.0.0.0ccess-list 11 permit anyrouter ospf 1distribute-list 1 out f0/0route-map进程里:偏移列表进程里:access-list 1 permit 10.1.1.0 0.0.0.0------------可以access-list 1 permit 10.1.1.0router eigrp 100offset-list 1 in 10 s0/0-----------对ACL匹配的路由的metric加上10 offset-list 0 in 10 f0/0----------0表示所有网络,对所有从f0/0学到的路由增加metric为10前缀列表进程里:三、线路下调用:access-list 1 permit 192.168.1.0 0.0.0.255access-list 1 permit 192.168.2.0 0.0.0.255line vty 0 15access-class 1 in-------一定要基于编号的标准ACLACL的高级应用ACL的高级应用:时间ACL自反ACL动态ACL一、时间ACL:定义时间范围应用时间范围到ACL调用ACL到接口定义时间范围:(config)#time-range CISCO(config-time-range)#?Time range configuration commands:absolute absolute time and date----------------定义绝对时间 default Set a command to its defaultsexit Exit from time-range configuration modeno Negate a command or set its defaultsperiodic periodic time and date----------------定义周期时间==>(config-time-range)#periodic ?Friday FridayMonday MondaySaturday SaturdaySunday Sunday ------------ 定义具体时间Thursday ThursdayTuesday TuesdayWednesday Wednesdaydaily Every day of the week ------------ 定义每天weekdays Monday thru Friday ------------ 定义工作日<周一到周五>时间weekend Saturday and Sunday ------------ 定义周末时间==>time-range CISCOabsolute start 21:20 09 December 2011 end 21:21 09 December 2011定义时间范围:time-range CISCOperiodic daily 8:00 to 18:00periodic weekend 9:00 to 17:00periodic weekday 9:00 to 17:00periodic Monday 10:00 to 17:00periodic Friday 10:00 to 17:00absolute start 8:30 1 jan 2011 end 23:59 dec 2011--------从2011年1月份1号的8:30到2011年12月份的23:59应用时间范围到ACL:access-list 100 permit ip 192.168.12.0 0.0.0.255 192.168.23.00.0.0.255 time-range CISCO调用ACL到接口:int f0/0ip access-group 100在规定时间内访问外部网络:ip nat pool 200.1.1.1 200.1.1.1 prefix-length 28time-range Internetperiodic weekday 8:30 to 17:00access-list 100 permit 192.168.1.0 0.0.0.255 any time-range Internet int f1/0ip nat insideint s0/0ip nat outsideip nat inside source list 100 pool NAT-POOL overload二、自反ACL功能:一种安全策略,具备防火墙的思维配置:创建“采样”ACL:ip access-list extended outaclpermit ip any any reflect CISCO创建“反射”ACL:ip access-list extended inaclevaluate CISCO应用两条ACL:int s0/1ip access-group outacl outip access-group inacl in三、动态ACL功能:实现认证代理服务器的功能配置:定义本地用户名数据库:username jayking password cisco定义拓展编号ACL:access-list 100 permit tcp 10.1.12.0 host 10.1.12.2 eq 23----首先允许内网网段通过telnet方式访问网关认证服务器access-list 100 dynamic CISCO permit ip any any:定义动态ACL,使得认证成功后在ACL后面增加的条目 access-list 100 dynamic CISCO timeout 2 permit ip any any --定义能够访问的绝对时间为2分钟,之后要重新认证定义vty用户名认证:line vty 0 15login local在vty下调用动态ACL:line vty 0 15autocommand access-enable host timeout 2 ---------登录进来之后能够保持的时间在接口下调用动态ACL:int f0/0ip access-group 100 inTimeout:自反ACL单位为s动态ACL单位为min。

路由策略ACL一、策略介绍1、ACL:访问控制列表2、过滤流量(在网络通的情况下,使网络不通)3、ACL动作:①允许(permit)②拒绝(deny)4、ACL范围:①基本ACL ②扩展ACL5、ACL的掩码简称通配符≈反向掩码6、调用地方接口上:①in(入口)②out(出口)二、ACL介绍1、基本ACL:只能基于源IP定义流量范围(粗糙)表号(1~99,1300~1999)2、扩展ACL:可以基于源IP、目的IP、协议、端口号定义流量范围(详细)表号(100~199,2000~2699)3、ACL特点:①默认拒绝所有、至少出现一个permit(允许)条目②ACL查表是按顺序的,自上而上匹配三、ACL配置命令1、基本ACL配置:①access-list 1(表号) deny 源IP+反向掩码:定义要拒绝访问的IP②access-list 1(表号) permit any(所有) :允许其它条目通过③int f0/0 :进入接口④ip access-group 1 out/in(出口/进口) :调用刚才设置的表号2、扩展ACL配置:①access-list 100(表号) deny ip 源IP+反向掩码+目的IP+反向掩码:定义拒绝IP②access-list 100(表号) permit ip any any :定义其它IP流量全部允许通过③int f0/0 :进入接口④ip access-grout 100 out/in :调用刚才扩展的ACL表号3、如果拒绝某一个IP,访问某一个IP设置(只能用扩展ACL定义)①access-list 100(表号) deny ip host 源IP+目的IP :设置拒绝单个IP②access-list 100(表号) permit ip any any :其它IP流量全部允许③int f0/0 :进入接口④ip access-grout 100 in/out :调用刚才定义的IP表号4、查看ACL命令:①show access-list :查看ACL定义范围②show running-config |section access-list :只查看ACL配置。

路由策略与策略路由的区别

路由策略和策略路由的区别

路由策略是根据一些规则,使用某种策略改变规则中影响路由发布、接收或路由选择

的参数而改变路由发现的结果,最终改变的是路由表的内容。

是在路由发现的时候产生作用。

策略路由就是尽管存有当前最优的路由,但是针对某些特别的主机(或应用领域、协议)不采用当前路由表中的留言路径而单独采用别的留言路径。

在数据包转发的时候出现

促进作用、不发生改变路由表中任何内容。

概括一点讲就是,路由策略是路由发现规则,策略路由是数据包转发规则。

其实将

“策略路由”理解为“转发策略”,这样更容易理解与区分。

由于转发在底层,路由在高层,所以转发的优先级比路由的优先级高,这点也能理解的通。

其实路由器中存在两种类

型和层次的表,一个是路由表(routing-table),另一个是转发表(forwording-table)。

转发表是由路由表映射过来的,策略路由直接作用于转发表,路由策略直接作用于路由表

总结:路由策略(操作方式对象就是路由表)就是根据一些规则,发生改变路由表项。

策略路由(操作对象是某些特定的主机的数据包)是不改变路由表,改变某些主机的

数据包转发。

ACL基础知识点总结ACL基本知识点:1.ACL(Access Control List),访问控制列表。

基本原理:配置了ACL的⽹络设备根据事先设定好的报⽂匹配规则对经过该设备的报⽂进⾏匹配,然后对匹配上的报⽂执⾏事先设定好的处理动作。

2.ACL常常与防⽕墙(Firewall)、路由策略、QoS(Quality of Service)、流量过滤(Traffic Filtering)等技术结合使⽤。

3.ACL的类型:基本ACL(2000-2999)⾼级ACL(3000-3999)⼆层ACL(4000-4999)⽤户⾃定义ACL(5000-5999)4.⼀个ACL通常由若⼲条“deny|permit”语句组成。

permit,允许;deny,拒绝。

⼀个ACL中的每⼀条规则都有相应的编号,称规则编号。

规则编号的缺省值为5,若将规则编号的步长设定为10,则规则编号将按照10、20、30...这样的规律进⾏⾃动分配。

步长⼤⼩反映相邻规则编号之间的间隔⼤⼩。

5.基本ACL:(1)只能基于IP报⽂的源IP地址、报⽂分⽚标记和时间段信息来定义规则。

(2)基本结构: rule [rule-id] {permit|deny} [source {source-address source-wildcard | any}] | fragment | logging | time-range time-name]解释:source:表⽰源IP地址信息。

source-address:表⽰具体的源IP地址source-wildcard:表⽰与source-address相对应的通配符。

any:表⽰源地址可以是任何地址。

fragment:表⽰该规则只对⾮⾸⽚分⽚报⽂有效。

logging:表⽰需要将匹配上该规则的IP报⽂进⾏⽇志报录。

time-range:表⽰该规则的⽣效时间段为time-name.(3)实例: 如图所⽰,某公司⽹络包含了研发部区域,⼈⼒资源部区域和财务部区域。

1、路由策略:路由器在发布与接收路由信息时,可能需要实施一些策略,以便对路由信息进行过滤。

2、路由策略(rp)与策略路由(pbr)路由策略:先路由后策略策略路由:先策略后路由3、acl、地址前缀列表、bgp4、ACL 抓路由路由策略:1.抓前缀(网段)相同是几就是几,不同都为零2、抓反掩码相同为零,不同为13.根据反掩码中1的个数N来验证所抓路由的条数,为2的N次方条路由。

5、地址前缀列表思科access-list 1 permit 2.2.0.0 0.0.19.0route-map h3c permit 1match ip address 1router OSPF 1red rip route-map ccie subnets华为acl number 2000rule 0 permit source 2.2.0.1 0route-policy h3c permit node 10if-match acl 2000ospf 1import-route rip 1 route-policy h3c5、地址前缀列表抓路由Cisco:Ip prefix-list 1 permit2.2.0.0/24 ge 25 le 26Route-map ccie permit 1Match ip address prefix-list 1Router ospf 1red rip route-map ccie subnets华为Ip ip-prefix 1 permit 2.2.0.0 24 gr 26 le 25 Route-map ccie permit1If-Match ip address ip-prefix 1Ospfimport-route rip 1 route-policy h3c。

1.ACL,它使用包过滤技术,在路由器上读取第3层及第4层包头中的信息,如源地址,目的地址,源端口和目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

2.ACL应用与接口上,每个接口的inbound,outbound 两个方向上分别进行过滤。

3.ACL可以应用于诸多方面

包过滤防火墙功能:保证合法用户的报文通过及拒绝

非法用户的访问。

NAT:通过设置ACL来规定哪些数据包需要地址转换。

QoS:通过ACL实现数据分类,对不同类别的数据提供有差别的服务。

路由策略和过滤:对路由信息进行过滤。

按需拨号:只有发送某类数据时,路由器才会发起PSTN/ISDN拨号。

地址前缀列表

1.前缀列表是一组路由信息过滤规则,它可以应用在各种动态路由协议中,对路由协议发布出去和接受到的路由信息进行过滤。

2.前缀列表的优点:

♦ 占用较小的CPU资源大容量prefix-list的装入速度和查找速度较快

♦ 可以在不删除整个列表的情况下添加删除和插入规则

♦ 配置简单直观

♦ 使用灵活可以实现强大的过滤功能

3.前缀列表中的每一条规则都有一个序列号,匹配的时候根据序列号从小往大的顺序进行匹配。

4.prefix-list的匹配满足一下条件:

♦ 一个空的prefix-list允许所有的前缀

♦ 所有非空的prefix-list最后有一条隐含的规则禁止所有的前缀

♦ 序列号小的规则先匹

配

路由策略

1.路由策略是为了改变网络流量所经过的途径而修改路由信息的技术。

2.Route-policy是实现路由策略的工具,其作用包括:♦路由过滤

♦改变路由信息属性

3路由策略

设定匹配条件,属性匹配后进行配置,由ifmatch和apply语句组成

策略路由

PBR(基于策略的路由)是一种依据用户制定的策略进行路由选择的机制。

通过合理应用PBR,路由器可以根据到达报文的源

地址、地址长度等信息灵活地进行路由选择。