信息安全概论小纸条考试用

- 格式:doc

- 大小:387.50 KB

- 文档页数:4

信息安全概论知识点

1. 密码就像你的家门钥匙一样重要!比如你总不会把家门钥匙随便给别人吧,那也别把密码轻易泄露呀!一定要设置复杂又好记的密码,保护好自己的信息呀!

2. 网络钓鱼就像可恶的骗子拿着假诱饵在等你上钩呢!你看那些诈骗邮件、虚假网站,一不小心就会掉进陷阱,可得小心分辨啊!

3. 信息备份多重要呀,这就好比给自己的宝贝找个安全的地方藏起来!你想想,要是手机丢了,那些珍贵的照片、联系人没备份,那不就糟糕啦!

4. 防火墙不就是网络世界的保镖嘛!它能把那些恶意的攻击和入侵挡在外面,守护我们的信息安全,是不是很厉害呀!

5. 社交网络也不是完全安全的呀,就好像在一个大广场上说话,谁都能听到!所以别随便在上面透露敏感信息哦,要谨慎再谨慎!

6. 公共 Wi-Fi 可要小心呀,那就像一个陌生人给你的糖,可能藏着危险呢!尽量别在上面进行重要操作,不然信息可能就被偷走啦!

7. 数据加密就像给你的信息穿上了一层隐身衣!别人想偷看都没办法,这样我们的信息就能更安全啦,多酷呀!

8. 安全软件就如同忠诚的卫士,时刻保护着我们的设备和信息呢!定期更新它们,让它们更强大,为我们的信息安全保驾护航呀!

我的观点结论:信息安全真的太重要啦!大家一定要重视这些知识点,好好保护自己的信息,别让坏人有可乘之机呀!。

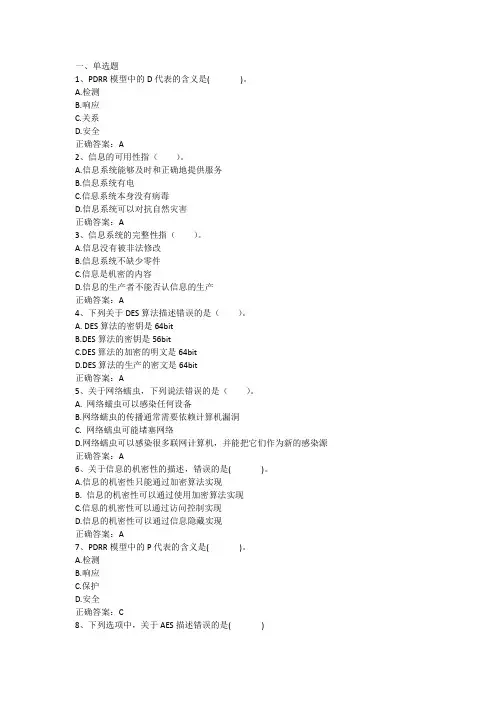

一、单选题1、PDRR模型中的D代表的含义是( )。

A.检测B.响应C.关系D.安全正确答案:A2、信息的可用性指()。

A.信息系统能够及时和正确地提供服务B.信息系统有电C.信息系统本身没有病毒D.信息系统可以对抗自然灾害正确答案:A3、信息系统的完整性指()。

A.信息没有被非法修改B.信息系统不缺少零件C.信息是机密的内容D.信息的生产者不能否认信息的生产正确答案:A4、下列关于DES算法描述错误的是()。

A. DES算法的密钥是64bitB.DES算法的密钥是56bitC.DES算法的加密的明文是64bitD.DES算法的生产的密文是64bit正确答案:A5、关于网络蠕虫,下列说法错误的是()。

A. 网络蠕虫可以感染任何设备B.网络蠕虫的传播通常需要依赖计算机漏洞C. 网络蠕虫可能堵塞网络D.网络蠕虫可以感染很多联网计算机,并能把它们作为新的感染源正确答案:A6、关于信息的机密性的描述,错误的是( )。

A.信息的机密性只能通过加密算法实现B. 信息的机密性可以通过使用加密算法实现C.信息的机密性可以通过访问控制实现D.信息的机密性可以通过信息隐藏实现正确答案:A7、PDRR模型中的P代表的含义是( )。

A.检测B.响应C.保护D.安全正确答案:C8、下列选项中,关于AES描述错误的是( )A.AES是加密算法B.AES主要用途是做数字签名C..AES的密钥长度通常是128bit,明文数据通常是128bitD.AES是美国政府的加密标准正确答案:B9、数字签名的描述,错误的是( )A.数字签名可以用作信息的非否认性保护B.数字签名中通常应用散列函数C.数字签名中通常需要非对称密码学D.数字签名主要用于信息保密正确答案:D10、互联网电子邮件服务提供者对用户的()没有保密的义务。

A.个人注册信息B.用户的电子邮件地址C.用户的来往电子邮件的内容D.用户通讯录中的联系人正确答案:B11、计算机病毒是一种破坏计算机功能或者毁坏计算机中所存储数据的()A.程序代码B.微生物病菌C.计算机专家D.黑客正确答案:A12、通常意义上的网络黑客是指通过互联网利用非正常手段A.上网的人B.入侵他人计算机系统的人C.在网络上行骗的人。

2024年最新人教版五年级信息与技术(下册)模拟试卷及答案(各版本)一、选择题(每题2分,共20分)1. 下列哪种行为不属于个人信息保护?A. 随意泄露个人姓名B. 在网上使用假名C. 定期更改密码D. 不随意不明2. 关于电子邮件,下列说法正确的是?A. 发送电子邮件不需要对方的电子邮件地址B. 电子邮件不能包含附件C. 电子邮件发送后不能撤回D. 电子邮件可以瞬间到达全球任何角落A. 使用公共场所的WiFi进行网上购物B. 将所有账号设置为相同密码C. 定期更新操作系统和软件D. 随意网页上的广告4. 下列哪种行为可能泄露个人隐私?A. 在社交媒体上发布个人照片B. 使用加密软件发送信息C. 在公共场所使用耳机听音乐D. 不向陌生人透露个人信息5. 关于计算机病毒,下列说法正确的是?A. 计算机病毒可以自我复制B. 计算机病毒只影响软件,不影响硬件C. 安装杀毒软件后,计算机就不会感染病毒D. 计算机病毒只存在于移动存储设备中A. 输入尽可能多的关键词B. 只输入一个关键词C. 使用高级搜索功能D. 直接输入问题7. 关于网络安全,下列说法正确的是?A. 只要在网络上不透露个人信息,就不会受到网络攻击B. 网络安全只与计算机有关,与用户无关C. 定期更新软件和操作系统可以增强网络安全D. 网络安全是互联网公司的事情,与个人无关8. 下列哪种行为属于网络欺凌?A. 在社交媒体上发布恶搞图片B. 与朋友分享有趣的故事C. 在线帮助同学解决问题D. 向老师反映同学的不良行为9. 关于网络成瘾,下列说法正确的是?A. 网络成瘾是一种心理疾病B. 只有长时间上网才会导致网络成瘾C. 网络成瘾只影响青少年D. 网络成瘾可以通过自我控制完全克服10. 下列哪种行为属于合理使用网络资源?A. 盗版软件和音乐B. 在线阅读正版书籍和文章C. 在社交媒体上发布虚假信息D. 随意和安装不明软件二、判断题(每题2分,共10分)1. 个人信息保护非常重要,我们应该随意泄露个人信息。

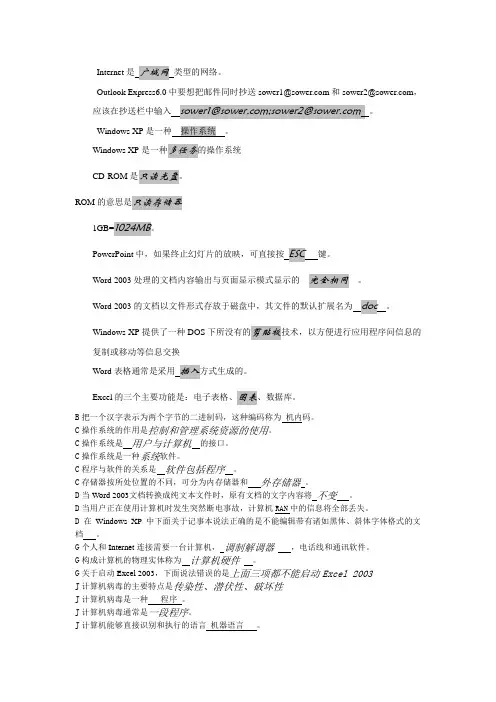

Internet是广域网类型的网络。

Outlook Express6.0中要想把邮件同时抄送sower1@和sower2@,应该在抄送栏中输入sower1@;sower2@。

Windows XP是一种操作系统。

Windows XP是一种多任务的操作系统CD-ROM是只读光盘。

ROM的意思是只读存储器1GB=1024MB。

PowerPoint中,如果终止幻灯片的放映,可直接按ESC键。

Word 2003处理的文档内容输出与页面显示模式显示的完全相同。

Word 2003的文档以文件形式存放于磁盘中,其文件的默认扩展名为doc。

Windows XP提供了一种DOS下所没有的剪贴板技术,以方便进行应用程序问信息的复制或移动等信息交换Word表格通常是采用插入方式生成的。

Excel的三个主要功能是:电子表格、图表、数据库。

B把一个汉字表示为两个字节的二进制码,这种编码称为机内码。

C操作系统的作用是控制和管理系统资源的使用。

C操作系统是用户与计算机的接口。

C操作系统是一种系统软件。

C程序与软件的关系是软件包括程序。

C存储器按所处位置的不同,可分为内存储器和外存储器。

D当Word 2003文档转换成纯文本文件时,原有文档的文字内容将不变。

D当用户正在使用计算机时发生突然断电事故,计算机RAN中的信息将全部丢失。

D在Windows XP中下面关于记事本说法正确的是不能编辑带有诸如黑体、斜体字体格式的文档。

G个人和Internet连接需要一台计算机,调制解调器,电话线和通讯软件。

G构成计算机的物理实体称为计算机硬件。

G关于启动Excel 2003,下面说法错误的是上面三项都不能启动Excel 2003J计算机病毒的主要特点是传染性、潜伏性、破坏性J计算机病毒是一种程序。

J计算机病毒通常是一段程序。

J计算机能够直接识别和执行的语言机器语言。

J计算机软件一般包括程序、数据及文档。

J计算机中存储数据的最小单位是位。

M某单位的人事档案管理程序属于应用软件。

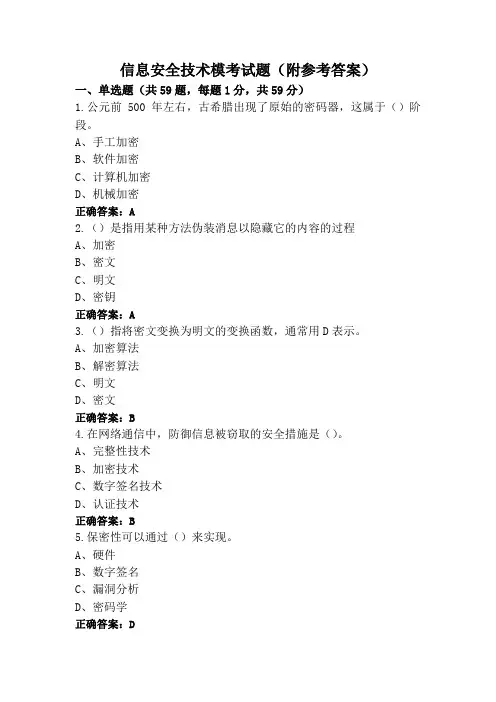

信息安全技术模考试题(附参考答案)一、单选题(共59题,每题1分,共59分)1.公元前500年左右,古希腊出现了原始的密码器,这属于()阶段。

A、手工加密B、软件加密C、计算机加密D、机械加密正确答案:A2.()是指用某种方法伪装消息以隐藏它的内容的过程A、加密B、密文C、明文D、密钥正确答案:A3.()指将密文变换为明文的变换函数,通常用D表示。

A、加密算法B、解密算法C、明文D、密文正确答案:B4.在网络通信中,防御信息被窃取的安全措施是()。

A、完整性技术B、加密技术C、数字签名技术D、认证技术正确答案:B5.保密性可以通过()来实现。

A、硬件B、数字签名C、漏洞分析D、密码学正确答案:D6.在移位密码中,密钥k=4,明文字母为W,对应的密文字母为()。

A、AB、BC、CD、D正确答案:A7.下面关于数字签名的描述中错误的是()。

A、通常能证实签名的时间B、通常能对内容进行鉴别C、必须采用DSS标准D、能被第三方验证正确答案:C8.()的功能是负责直接为应用进程提供服务。

A、传输层B、网络接口层C、应用层D、互联网层正确答案:C9.()大多数比较简单,破译也比较容易,目前很少采用。

A、非对称密码B、公钥密码C、双钥密码D、古典密码正确答案:D10.RARP是()。

A、反向地址解析协议B、传输协议C、网际协议D、超文本传输协议正确答案:A11.我国很早就出现了藏头诗、藏尾诗、漏格诗,属于()。

A、软件加密B、机械加密C、计算机加密D、手工加密正确答案:D12.关于数字签名的描述中,错误的是()。

A、保证不可否认性B、利用公钥密码体制实现C、数字签名可以保证消息内容的机密性D、保证消息的完整性正确答案:C13.网络服务提供商的网址通常以结尾。

A、netB、eduC、govD、com正确答案:A14.PGP是一种电子邮件安全方案,它一般采用的散列函数是A、DSSB、RSAC、DESD、SHA正确答案:D15.以下关于 OSI 参考模型的描述中,哪一种说法是错误的A、OSI 参考模型定义了各层所包括的可能的服务B、OSI 参考模型作为一个框架协调组织各层协议的制定C、OSI 参考模型定义了开放系统的层次结构D、定义了各层接口的实现方法正确答案:D16.关于OSI参考模型的描述中,正确的是()A、不同结点需要相同的操作系统B、高层为低层提供所需的服务C、高层需要知道低层的实现方法D、不同结点的同等层有相同的功能正确答案:D17.在移位密码中,密钥k=8,密文字母为I,对应的明文字母为()。

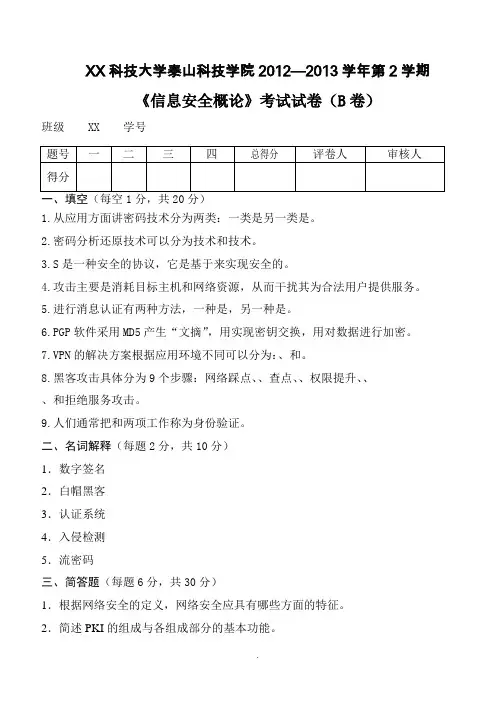

XX科技大学泰山科技学院2012—2013学年第2学期《信息安全概论》考试试卷(B卷)班级 XX 学号1.从应用方面讲密码技术分为两类:一类是另一类是。

2.密码分析还原技术可以分为技术和技术。

3.S是一种安全的协议,它是基于来实现安全的。

4.攻击主要是消耗目标主机和网络资源,从而干扰其为合法用户提供服务。

5.进行消息认证有两种方法,一种是,另一种是。

6.PGP软件采用MD5产生“文摘”,用实现密钥交换,用对数据进行加密。

7.VPN的解决方案根据应用环境不同可以分为:、和。

8.黑客攻击具体分为9个步骤:网络踩点、、查点、、权限提升、、、和拒绝服务攻击。

9.人们通常把和两项工作称为身份验证。

二、名词解释(每题2分,共10分)1.数字签名2.白帽黑客3.认证系统4.入侵检测5.流密码三、简答题(每题6分,共30分)1.根据网络安全的定义,网络安全应具有哪些方面的特征。

2.简述PKI的组成与各组成部分的基本功能。

3.一个标准的X.509证书包括哪些内容。

4.从数据来源看,入侵检测系统的基本结构与各自的优缺点。

5.DoS攻击从攻击目的和手段上分为哪几种类型。

四、论述题(每题20分,共40分)1.目前广泛使用的信任模型的种类与各自特点(画图)。

2.论述一下网络安全的定义、内容和目标。

《信息安全概论》考试答案(B卷)二、填空(每空1分,共20分)1.对称密码技术非对称密码技术2.密码还原密码猜测3.SSL4.拒绝服务5.消息认证码散列函数6.RSA IDEA7.Access VPN Intranet VPN Extranet VPN8.网络扫描获取访问权限窃取信息、清除痕迹、创建后门9.身份识别身份认证二、名词解释(每题2分,共10分)1.答:数字签名是以电子形式存在于数据信息之中的,或作为其附件的或逻辑上与之有联系的数据,可用于辨别数据签署人的身份,并表明签署人对数据信息中包含的信息的认可。

2.答:白帽黑客利用其个人或群体的高超技术,长期致力于改善计算机与其环境,不断寻找系统弱点与脆弱性并公布于众,促使各大计算机厂商改善服务质量与产品,提醒普通用户系统的安全隐患。

20232024学年全国小学六年级下信息与技术仁爱版模拟考试试卷一、选择题(每题2分,共20分)1. 下列哪个不是计算机硬件?A. 键盘B. 鼠标C. 软件D. 显示器2. 互联网的英文缩写是什么?A. WWWB. InternetC. WebD. HTTP3. 下列哪个不是电子邮件的组成部分?A. 发件人B. 收件人C. 主题D.4. 下列哪个不是计算机病毒的特点?A. 传染性B. 潜伏性C. 破坏性D. 易于发现5. 下列哪个不是网络安全的基本原则?A. 身份认证B. 访问控制C. 数据加密D. 免费软件6. 下列哪个不是计算机网络的拓扑结构?A. 星型B. 环型C. 总线型D. 平面型7. 下列哪个不是计算机编程语言?A. C语言B. PythonC. JavaD. HTML8. 下列哪个不是计算机数据存储的单位?A. 字节(Byte)B. 千字节(KB)C. 兆字节(MB)D. 吉字节(GB)9. 下列哪个不是计算机输入设备?A. 键盘B. 鼠标C. 扫描仪D. 打印机10. 下列哪个不是计算机输出设备?A. 显示器B. 打印机C. 扫描仪D. 扬声器二、填空题(每空1分,共20分)1. 计算机硬件主要包括________、________、________、________和________。

2. 互联网的基本协议是________,它用于实现网络中的数据传输。

3. 电子邮件的发送过程包括________、________、________和________四个步骤。

4. 计算机病毒是一种具有________、________和________等特点的恶意程序。

5. 网络安全的基本措施包括________、________、________和________等。

6. 计算机网络的拓扑结构主要有________、________、________和________四种。

7. 常用的计算机编程语言有________、________、________和________等。

信息安全概论期末复习第一章:概述1、信息技术简单来说就是3C,那么3C是computer/计算机、communication/通信、control/控制2、信息安全属性中信息安全三原则(或三要素):完整性、机密性、可用性3、从整个网络信息处理角度来看,信息涉及哪几部分环节:信息处理的系统、通过网络线路(有线、无线)进行信息传输的路径第二章:信息保密技术1、密码学是研究编制密码和破译密码的。

2、早期密码学被称为古典密码/传统密码。

3、现代密码学里常用的有分组密码、公钥密码、流密码。

4、密码学是一门综合性的交叉学科。

(对)5、密码学的发展依次分为:古典、私钥、公钥三个阶段。

6、密码体制的基本要素有:密码算法、密钥两个。

7、密码算法分为两种:加密算法、解密算法。

8、如果X表示明文,K表示对称加密密钥,Y表示加密后的密文,那么加密公示可以写为:Y=Ek(X)。

如果密文为EK(X),那么得到的明文的解密公式为:X=Dk(Ek(X))。

说明:E代表加密,D代表解密。

9、密码学其他术语有:密码员、加密算法、解密算法、发送者、接收者、加解密密钥、截收者、密码分析、密码分析者、密码编码学、密码分析学、被动攻击、主动攻击。

10、分组密码的特点是:用固定长度的密钥对分组为等长长度的明文段进行加密。

11、现代密码学中,最早最著名的分组加密算法简称是:DESDES算法入口参数,除了密钥、明文之外,还有模式\mode参数,用于区分加密还是解密。

DES算法入口参数的初始密钥的位数是64位。

DES算法需要把明文分组,每个分组64位。

DES算法实际有效密钥位数为56位。

DES算法对每个明文分组的第一步处理要经过按换位表进行初始换位/初始换位的处理。

DES算法对明文分组进行处理的轮数是16轮。

DES算法每轮参与对明文分组进行处理的字密钥是48位。

12、根据密钥特点对密码体制进行分类为:对称/单钥/私钥、非对称/双钥/公钥两种密钥体制。

1、常用的网络命令冇哪些??答:常用的命令有,ping命令、ipconfig命令、netstat命令、arp命令、net命令、at命令、tracert 命令、route命令以及nbstat命令。

2、什么是电子邮件服务??答:电子邮件服务(Emnil服务)是目前最常见、应用最广泛的一种互联网服务。

通过电了邮件,可以与Internet上的任何人交换信息。

3、说明ping命令的作用是什么,常用的使用方法是什么???答:ping命令的作用是用于检测网络是否畅通以及网络连接速度。

常用的适用方法:ping IP、ping URL、ping IP-t^ ping IP-1 3000> ping IP-n count01、网络攻击的分类有?(以下五选一即可)答:(1)按照威胁的来源分类:1外来人员攻击、2内部人员攻击。

(2)按照安全属性分类:1阻断攻击、2截取攻击、3篡改攻击、4伪造攻击。

(3)按照攻击方式分类:1被动攻击、2主动攻击。

(4)按照攻击者的口的分类:1拒绝服务攻击、2利用性攻击、3信息收集性攻击、4假消息攻击。

(5)按照入侵者使用的技术手段分类:1网络信息收集技术、2目标网络权限提升技术、3 目标网络渗透技术、4目标网络摧毁技术。

2、什么是网络踩点?答:网络踩点,也就是信息收集。

通过信息收集,攻击者可获得冃标系统的外围资料,攻击者将收集来的信息进行整理、综合和分析示,就能初步了解一个机构网络的安全态势和存在的问题,并据此拟定出一个攻击方案。

3、什么是网络扫描?答:扫描时进行信息收集的一项必要工作,它可以完成大量的重复性工作,为使用者收集与系统相关的信息。

对于黑客来讲,扫描时供给系统时的有力助手:而对于管理员,扫描同样具备检杏漏洞,提高安全性的重要作用。

4、什么是安全漏洞及存在原因?答:(1)概念:这里所说的安全漏洞不是一个物理上的概念,而是指计算机系统具有的某种可能被入侵者恶意利川的属性,在计算机安全领域,安全漏洞通常又称作脆弱性。

2023年信息科技中考测试题及答案E卷1.网络是一个虚拟的世界,所以上网不需要讲法律()。

A.对B.错(正确答案)2.PowerPoint幻灯片中可以插入视频和音频()。

A.对(正确答案)B.错3.用IE浏览器浏览网页时,当鼠标移动到某一位置时,鼠标指针变成“小手”,说明该位置有超链接()。

A.对(正确答案)B.错4.系统软件是指为解决各种实际应用问题而编制的计算机应用程序()。

A.对B.错(正确答案)5.下列选项中,都是文本信息加工软件的是()。

A.Word、FlashB.WPS、DreamWeaverC.记事本、Word(正确答案)D.Access、Excel6.我们可以把网页保存在自己的计算机中,不用上网也可浏览它()。

A.对(正确答案)B.错7.冯.诺依曼原理中,计算机应包括()等功能部件。

A.运算器、控制器、存储器、输入设备和输出设备。

(正确答案)B.运算器、存储器、显示器、输入设备和输出设备。

C.运算器、控制器、存储器、键盘和鼠标。

D.控制器、显示器、主机、打印机、键盘和鼠标。

8.Adobe Flash是一款()编辑软件。

A.声音B.图像C.文字D.动画(正确答案)9.在Python程序设计中,下面各行语句,能正确运行的语句是()。

A.print("Hello,this is my first python program")。

(正确答案)B.Print("Hello,this is my first python program")。

C.print(Hello,this is my first python program)。

D.print"Hello,this is my first python program"。

10.流程图描述算法是表达算法最直观的方法。

大伟画出的下列图形中,属于流程图基本图形的是()。

A.椭圆B.三角形C.矩形(正确答案)D.梯形11.葛某在家中用手机观看直播视频时,看到聊天室内有人发布解绑游戏防沉迷系统广告,遂加对方为QQ好友。