ISO 27001 差距分析表

- 格式:xls

- 大小:196.50 KB

- 文档页数:2

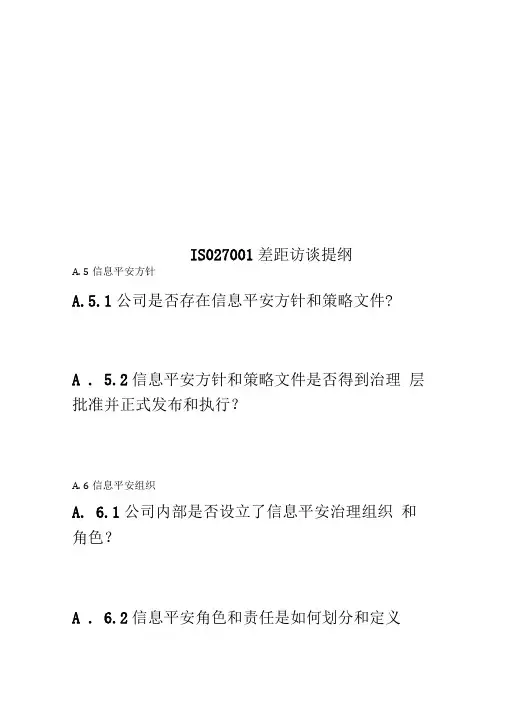

IS027001差距访谈提纲A. 5信息平安方针A.5.1公司是否存在信息平安方针和策略文件?A . 5.2信息平安方针和策略文件是否得到治理层批准并正式发布和执行?A. 6信息平安组织A. 6.1公司内部是否设立了信息平安治理组织和角色?A . 6.2信息平安角色和责任是如何划分和定义的?A . 6.3公司是否与外部权威机构或专家就信息平安相关事务建立了联系?A.6.4公司内部的信息平安审计是如何开展的?A . 6.5是否存在有效的信息处理设施治理程序?A. 6.6公司是否有保密协议/NDA来预防敏感信息的泄漏?A. 6.7公司在和外部伙伴〔包括客户和第三方组织〕合作过程中,是否识别并且有效限制由于外部伙伴而引入的信息平安风险?A.7资产治理A. 7.1是否为各类信息资产指定了责任人〔属主〕?A. 7.2对各类信息资产的可接受使用是如何得以实现的?A. 7.3是否对信息资产进行了恰当的分类?A. 7.4如何对包括电子和纸质在内的信息资产进行分类标注?A. 7.5如何对不同类型的资产处理进行保护? 以保证其在存储、传送或访问期间的平安?A.8人力资源平安A.8.1员工岗位责任描述中是否认义了和信息安全相关的责任要求?A.8.2员工招聘过程中如何进行信息平安相关的背景检查?A.8.3公司内部员工的信息平安意识和培训是如何开展的?A.8.4公司是否设立了明确的信息平安违规处分机制?A.8.5公司如何在员工离职期间进行平安限制?A.8.6内部转岗或离职人员如何进行物品和访问权限上缴?A.9物理与环境平安A.9.1公司是如何设立不同级别的隔离区域的?A.9.2公司如何保证人员进出的平安限制?A.9.3公司如何看待来自内部和外部的物理平安威胁?A.9.4公司是如何保证办公环境内的物理平安的?A.9.5公司内部的物理平安责任如何认定?A.9.6对于敏感区域〔例如机房〕,公司如何保证其物理平安?A.9.7公司如何治理物理环境中各种设备以保证其平安?A.9.8公司如何保证场外设备使用的平安性?A.9.9公司如何保证物理环境中各项根底设施的平安?A.10通信与操作治理A.10.1公司关于对信息系统和网络通信设施的各种操作是否有文件化的程序规定?A.10.2公司对信息处理设施和系统〔包括设备、操作系统及应用系统软件〕的变更限制如何?A.10.3公司是如何遵循责任别离原那么的?A.10.4公司是否将开发、测试和运营系统进行了有效的别离?A.10.5公司如何考虑第三方效劳的交付、变更、监督和检查?A.10.6公司如何对资源使用进行规划治理?A.10.7公司如何解决恶意软件/移动代码的威胁问题?A.10.8公司如何实施备份操作?A.10.9公司如何保证网络环境的平安性?A.10.10公司是如何治理磁带、移动硬盘、USB 盘、带摄像和存储功能小电子设备以及其他移动存储介质的?A.10.11公司如何处理不再使用的存储介质?A.10.12公司是否制定有明确的信息交换策略及程序?A.10.13公司如何保证在公共可访问系统上进行信息交换的平安性?包括网上交易A.10.14公司如何通过日志治理来跟踪各种信息处理活动?A.11访问限制A.11.1公司是否建立了明确的访问限制策略?A.11.2公司如何实现系统帐号的注册和治理?A.11.3公司如何进行用户口令治理?A.11.4公司员工对口令使用的平安意识如何?A.11.5员工对桌面清理、清屏和无人值守设备使用等方面策略的理解和执行情况如何?A.11.6公司是否有明确的网络效劳使用策略?A.11.7公司在网络根底设施和网络治理方面采取和何种平安限制?A.11.8在操作系统运行治理过程中采取了何种平安限制?A.11.9对关键的应用系统,如何保证其信息访问的限制?A.11.10公司如何对笔记本电脑等移动设施的使用进行管控?A.12信息系统获取、开发与维护A.12.1公司对信息系统〔包括操作系统、根底设施、应用软件、效劳等〕在设计、实施、更新或采购时是否做过平安需求分析?A.12.2应用系统本身在数据输入输出以及中间处理等环节实施了何种限制举措?A.12.3公司如何对密码使用进行限制和治理?A.12.4公司在应用系统投入运营时会采取何种限制?A.12.5在应用系统运维期间,如何保证系统及相关数据的平安性?A.12.6在应用系统开发和支持过程中,如何实施变更治理?A.12.7在应用系统开发和支持过程中,如何预防信息泄漏?A.12.8公司是怎样限制外包软件开发过程的?A.12.9对于应用系统的技术漏洞,有怎样的治理机制?A.13信息平安事件治理A.13.1公司的信息平安事件和隐患报告机制情况如何?A.13.2公司信息平安事件治理的责任和流程是怎样定义的?A.13.3公司如何对信息平安事件进行总结并汲取教训?A.13.4如果信息平安事件牵涉到法律问题, 公司如何进行取证?A.14业务连续性治理A.14.1公司业务连续性治理的根本状况如何?A.14.2在公司业务连续性治理框架中,角色和责任如何认定?A.14.3公司业务连续性方案的范围是如何定义的?A.14.4公司的业务连续性方案是否进行更新和演练?A.14.5公司如何考虑业务连续性治理的预算?A.15符合性A.15.1公司如何保证信息平安方面的法律符合件?A.15.2公司如何实施信息平安审核?A.15.3信息平安审核的后续工作有什么?A.15.4在实施信息平安审核时,公司采取了哪些限制举措?。

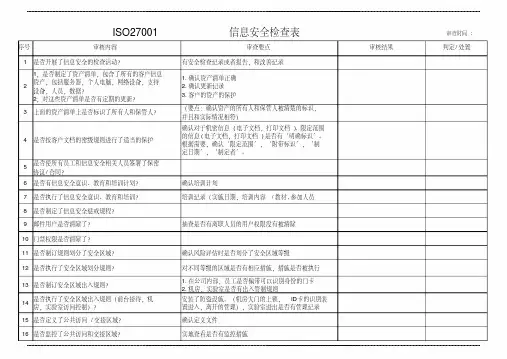

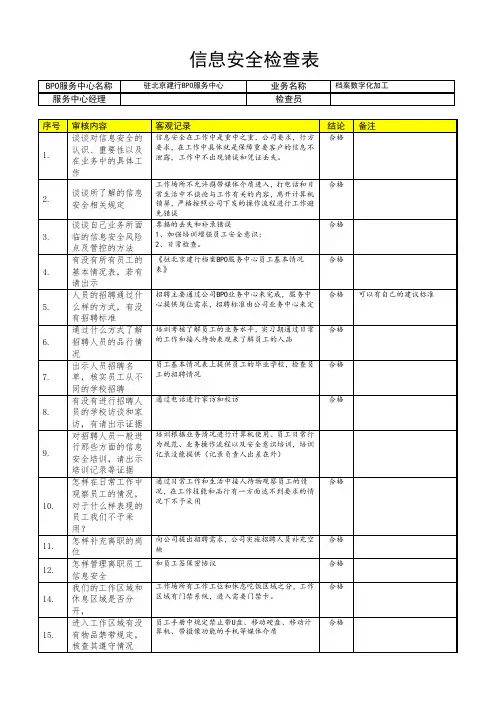

序号审核内容审查要点审核结果判定/处置1是否开展了信息安全的检查活动?有安全检查记录或者报告,和改善记录21,是否制定了资产清单,包含了所有的客户信息资产,包括服务器,个人电脑,网络设备,支持设备,人员,数据?2,对这些资产清单是否有定期的更新?1.确认资产清单正确2.确认更新记录3.客户的资产的保护3上面的资产清单上是否标识了所有人和保管人?(要点:确认资产的所有人和保管人被清楚的标识,并且和实际情况相符)4是否按客户文档的密级规则进行了适当的保护确认对于机密信息(电子文档,打印文档),限定范围的信息(电子文档,打印文档)是否有‘明确标识’。

根据需要,确认‘限定范围’,‘附带标识’,‘制定日期’,‘制定者’。

5是否使所有员工和信息安全相关人员签署了保密协议/合同?6是否有信息安全意识、教育和培训计划?确认培训计划7是否执行了信息安全意识、教育和培训?培训记录(实施日期,培训内容/教材,参加人员8是否制定了信息安全惩戒规程?9邮件用户是否清除了?抽查是否有离职人员的用户权限没有被清除10门禁权限是否清除了?11是否制订规则划分了安全区域?确认风险评估时是否划分了安全区域等级12是否执行了安全区域划分规则?对不同等级的区域是否有相应措施,措施是否被执行13是否制订安全区域出入规则?1.在公司内部,员工是否佩带可以识别身份的门卡2.机房,实验室是否有出入管制规则14是否执行了安全区域出入规则(前台接待,机房,实验室访问控制)?安装了防盗设施。

(机房大门的上锁,ID卡的识别装置进入,离开的管理),实验室进出是否有管理记录15是否定义了公共访问/交接区域?确认定义文件16是否监控了公共访问和交接区域?实地查看是否有监控措施序号审核内容审查要点审核结果判定/处置17服务器是否得到了妥善的安置和防护?1. 重要的服务器放在安全的区域(如机房)2. 是否有UPS3. 温度和湿度合适18是否制订服务器维护计划?确认计划内容19设备处置是否经过了申请?(设备维修,销毁等)确认修理及报废时的HDD的对应方法。

This TermsOfUse worksheet may not be modified, removed, or deleted.Limited Use PolicyYou may make archival copies and customize this template (the "Software") for personal use or for yourcompany use. The customized template (with your specific personal or company information) may beused and shared within your company, but this template or any document including or derived fromthis template may NOT be sold, distributed, or placed on a public server such as the internet.No WarrantiesTHE SOFTWARE AND ANY RELATED DOCUMENTATION ARE PROVIDED TO YOU "AS IS."Excel in Profession, MAKES NO WARRANTIES, EXPRESS OR IMPLIED, AND EXPRESSLY DISCLAIMS ALL REPRESENTATIONS, ORAL OR WRITTEN, TERMS, CONDITIONS, AND WARRANTIES, INCLUDING BUT NOT LIMITED TO, IMPLIED WARRANTIES OF MERCHANTABILITY, FITNESS FOR A PARTICULAR PURPOSE, AND NONINFRINGEMENT. WITHOUT LIMITING THE ABOVE YOU ACCEPT THAT THE SOFTWARE MAY NOT MEET YOUR REQUIREMENTS, OPERATE ERROR FREE, OR IDENTIFY ANY OR ALL ERRORS OR PROBLEMS, OR DOSO ACCURATELY. This Agreement does not affect any statutory rights you may have as a consumer.Limitation of LiabilityIN NO EVENT SHALL Excel in Profession, BE LIABLE TO YOU, FOR ANY DAMAGES, INCLUDING ANY LOST PROFITS, LOST SAVINGS, OR ANY OTHER DIRECT, INDIRECT, SPECIAL, INCIDENTAL, OR CONSEQUENTIAL DAMAGES ARISING FROM THE USE OR THE INABILITY TO USE THE SOFTWARE (EVEN IF WE OR AN AUTHORIZED DEALER OR DISTRIBUTOR HAS BEEN ADVISED OF THE POSSIBILITY OF THESE DAMAGES), OR ANY MISTAKES AND NEGLIGENCE IN DEVELOPING THIS SOFTWARE, OR FOR ANY CLAIM BY ANY OTHER PARTY. THE ORGANIZATION, BUSINESS, OR PERSON USING THIS SOFTWARE BEARS ALL RISKS AND RESPONSIBILITY FOR THE QUALITY AND PERFORMANCE OF THIS SOFTWARE.OT RPOSE, ANDAY NOT MEET OBLEMS, OR DO ANY LOST PROFITS, TIAL DAMAGES THORIZED DEALER MISTAKES AND SPONSIBILITY。

ISO27001认证业务常见问题Q:ISO27001认证是什么?A:ISO27001是国际标准,全名是IEC/ISO27001信息安全管理体系规范,他是整个ISO27000标准系列当中的一个标准,该系列标准中包含很多其他标准;另外一个大家常说的标准ISO1779:2005-信息安全实施细则也是与信息安全管理相关的,这个标准当前已经改名为ISO27002:2008了。

无论是ISO27001还是ISO27002,都是ISMS标准系列(ISMS Family of Standards)之一,ISMS标准系列如下图所示:大家常说的ISO27001认证,就是企业宣称的认证范围内符合ISO27001标准正文里的所有要求,并且有选择的满足ISO27001标准附录A中的内容。

附录A中的内容对应标准ISO27002:2008第5章到第15章,企业是可以根据自身的实际情况来选择适用的控制措施,也就是说该标准里的133个控制项不是强制要求通过认证的用户都必须满足的,通常是通过《适用性声明SOA》文件来表达这种适用,因此,通常在通过ISO27001证书里会包含所选《适用性声明SOA》文件的。

Q:与BS7799认证有和区别?A:ISO27001认证和BS7799认证的区别得从ISO27001标准发展的历史谈起,ISO27001的发展过程如下图所示:BS7799认证是指企业信息安全管理体系符合英国国家标准BS7799-2,由于BS7799具有广泛的国际认可度,在BS7799-2成为国际标准ISO27001之前,全球企业在选择信息信息安全管理体系认证时,会选择BS7799。

Q:到目前为止,国内ISO27001认证情况发展如何?A:目前在国内通过ISO27001认证的企业数已经达到了199家(截至200906),尽管绝对数还不大,但是增长特别快,从下图能观其大概:在这颁发的199张证书里,其中数DNV和BSI颁发占绝大多数,下图是各认证公司颁发证书的统计表(截止到2009年6月):目前国内认证公司有中国信息安全认证中心(简写为ISCCC,09年5月份CNAS认可),华夏认证中心有限公司(UKAS认可,国内试点证书),广州赛宝认证中心服务有限公司(国内试点证书),中国电子技术标准化研究所(国内试点证书)四家,从公开渠道能够查询到的信息来看,截止到2009年7月20日,只有中国信息安全认证中心对外颁发了19张证书,而其他国内认证机构还没有颁出证书。

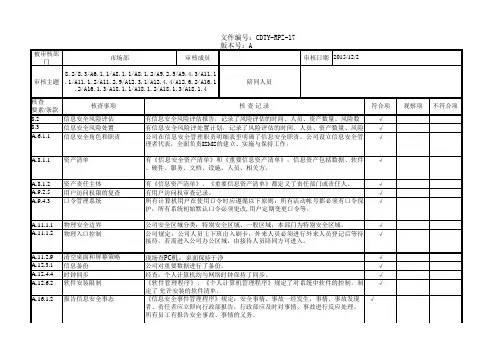

ISO27001差距分析表Maturity0Non-existent 1Initial2Repeatable 3Defined4Managed 5OptimisedDescriptionComplete lack of any recognisable processes. The enterprise has not even recognised that there is an issue to be addressed.There is evidence that the enterprise has recognised that the issues exist and need to be addressed. There are, however, no standardised processes; instead there are ad hoc approaches that tend to be applied on an individual or case-by-case basis. The overall approach tomanagement is disorganised. Processes have developed to the stage where similar procedures are followed by different people undertaking the same task. There is no formal training or communication of standard procedures, and responsibility is left to the individual. There is a high degree of reliance on the knowledge of individuals and, therefore, insufficiency are likely.Procedures have been standardised and documented, and communicated through training. It is, however, left to the individual to follow these processes, and it is unlikely that deviations will be detected. The procedures themselves are not sophisticated but are the formalisation of existing practices.It is possible to monitor and measure compliance with procedures and to take action where processes appear not to be working effectively. Processes are under constant improvement and provide good practice. Automation and tools are used in a limited or fragmented way.Processes have been refined to a level of best practice, based on the results of continuous improvement and maturity modelling with other enterprises. IT is used in an integrated way to automate the workflow, providing tools to improve quality and effectiveness, making the enterprise quick to adapt.。

Maturity

0Non-existent 1Initial

2Repeatable 3Defined

4Managed 5Optimised

Description

Complete lack of any recognisable processes. The enterprise has not even recognised that there is an issue to be addressed.

There is evidence that the enterprise has recognised that the issues exist and need to be addressed. There are, however, no standardised processes; instead there are ad hoc approaches that tend to be applied on an individual or case-by-case basis. The overall approach tomanagement is disorganised. Processes have developed to the stage where similar procedures are followed by different people undertaking the same task. There is no formal training or communication of standard procedures, and responsibility is left to the individual. There is a high degree of reliance on the knowledge of individuals and, therefore, insufficiency are likely.

Procedures have been standardised and documented, and communicated through training. It is, however, left to the individual to follow these processes, and it is unlikely that deviations will be detected. The procedures themselves are not sophisticated but are the formalisation of existing practices.

It is possible to monitor and measure compliance with procedures and to take action where processes appear not to be working effectively. Processes are under constant improvement and provide good practice. Automation and tools are used in a limited or fragmented way.

Processes have been refined to a level of best practice, based on the results of continuous improvement and maturity modelling with other enterprises. IT is used in an integrated way to automate the workflow, providing tools to improve quality and effectiveness, making the enterprise quick to adapt.。