新路由交换技术与应用项目化教程 教学课件 孙秀英 ACL原理及配置

- 格式:ppt

- 大小:1.75 MB

- 文档页数:40

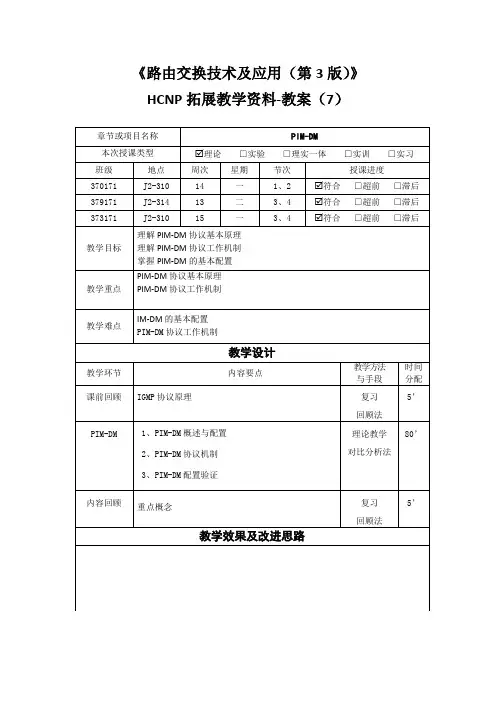

《路由交换技术及应用(第3版)》HCNP拓展教学资料-教案(7)一、课前回顾1、IGMP原理5.3 PIM-DM 协议原理组播组管理协议IGMP(Internet Group Management Protocol)在接收者主机和组播路由器之间运行。

路由器之间则需要运行组播路由协议。

组播路由器之间运行组播路由协议,组播路由协议用于建立和维护组播路由,并正确、高效地转发组播数据包。

组播路由形成了一个从数据源到多个接收端的单向无环数据传输路径,即组播分发树。

组播路由协议分为域内组播路由和域间组播路由协议。

PIM(Protocol Independent Multicast)是典型的域内组播路由协议,分为DM(Dense Mode)和SM(Sparse Mode)两种模型。

PIM(Protocol Independent Multicast)称为协议无关组播,即给IP组播提供路由信息的可以是静态路由、RIP、OSPF、IS-IS、BGP等任何一种单播路由协议。

组播路由和单播路由协议无关,只要通过单播路由协议能够产生相应组播路由表项即可。

PIM-DM(Protocol Independent Multicast Dense Mode)称为协议独立组播-密集模式,属于密集模式的组播路由协议,适用于小型网络。

在这种网络环境下,组播组的成员相对比较密集。

PIM-DM假设网络中的每个子网都存在至少一个对组播源感兴趣的接收站点,因此组播数据包被扩散到网络中的所有点,与此伴随着相关资源(带宽和路由器的CPU等)的消耗。

为了减少网络资源的消耗,密集模式组播路由协议对没有组播数据转发的分支进行Prune操作,只保留包含接收者的分支。

被剪掉的分支如果有组播数据转发需求也可以重新接收组播数据流。

PIM-DM使用Graft嫁接机制主动恢复组播报文的转发。

周期性的扩散和剪枝现象是密集模式协议的特征。

DM模式下数据包的转发路径是一颗“有源树”。

XXXX 第1章第1章ACL包过滤实验 (2)1.1 实验内容 (2)1.2 基于基本ACL的包过滤 (2)1.2.1 实验目的 (2)1.2.2 实验环境 (2)1.2.3 实验步骤 (2)1.3 基于高级ACL的包过滤 (4)1.3.1 实验目的 (4)1.3.2 实验环境 (4)1.3.3 实验组网图 (4)1.3.4 实验步骤 (4)1.4 基于二层ACL的包过滤 (6)1.4.1 实验目的 (6)1.4.2 实验环境 (6)1.4.3 实验组网图 (6)1.4.4 实验步骤 (6)第1章 ACL包过滤实验1.1 实验内容●基于基本ACL的包过滤●基于高级ACL的包过滤●基于二层ACL的包过滤1.2 基于基本ACL的包过滤1.2.1 实验目的●1、帮助读者理解并验证Quidway交换机的基本ACL包过滤功能。

1.2.2 实验环境●1、Quidway系列S3526E交换机1台,VRP版本为:VRP (R)Software, Version 3.10 (NA), RELEASE 0013(G) ;●2、PC 3台,网线3根、配置电缆1根;实验组网图1.2.3 实验步骤1. 首先请按照如上的组网图连接所有设备。

3台PC的IP地址如下:PC1的IP:10.110.34.125 Mask:255.255.248.0 Gateway:10.110.32.1PC2的IP:10.100.1.122 Mask:255.255.255.0 Gateway:10.100.1.1PC3的IP:10.100.2.117 Mask:255.255.255.0 Gateway:10.100.2.12. 在S3536E交换机上配置VLAN以及VLAN接口,使网络达到互通:[Quidway]interface Vlan-interface 1[Quidway-Vlan-interface1]ip address 10.110.32.1 255.255.248.0 [Quidway-Vlan-interface1]vlan 2[Quidway-vlan2]port Ethernet 0/9 to Ethernet 0/16[Quidway-vlan2]int vlan 2[Quidway-Vlan-interface2]ip add 10.100.1.1 255.255.255.0 [Quidway-Vlan-interface2]vlan 3[Quidway-vlan3]port Ethernet 0/17 to Ethernet 0/24[Quidway-vlan3]int vlan 3[Quidway-Vlan-interface3]ip add 10.100.2.1 255.255.255.0完成上述配置之后,大家可以分别在三台PC上ping一下其他两台,看是否能够ping通。

Cisco ACL原理及配置详解什么是ACL?访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。

访问控制列表使用原则由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部ACL的配置。

在介绍例子前为大家将ACL设置原则罗列出来,方便各位读者更好的消化ACL知识。

1、最小特权原则只给受控对象完成任务所必须的最小的权限。

也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。

2、最靠近受控对象原则所有的网络层访问权限控制。

也就是说在检查规则时是采用自上而下在ACL中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL语句。

3、默认丢弃原则在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。

这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。

因此,要达到端到端的权限控制目的,需要和系统级及应用级的访问权限控制结合使用。

标准访问控制列表的格式访问控制列表ACL分很多种,不同场合应用不同种类的ACL。

其中最简单的就是标准访问控制列表,他是通过使用IP包中的源IP地址进行过滤,使用的访问控制列表号1到99来创建相应的ACL。

标准访问控制列表是最简单的ACL。

它的具体格式如下:access-list ACL号 permit|deny host ip地址例如:access-list 10 deny host 192.168.1.1这句命令是将所有来自192.168.1.1地址的数据包丢弃。