Wireshark菜单及过滤规则

- 格式:docx

- 大小:53.11 KB

- 文档页数:9

wireshark 组播过滤规则

Wireshark是一个流行的网络协议分析器,它可以捕获和分析

网络流量。

在Wireshark中,用户可以设置过滤规则来捕获特定的网络流量。

本文将介绍Wireshark中的组播过滤规则。

组播是一种网络通信方法,可以将数据包同时发送给多个主机。

在IPv4网络中,组播地址范围为224.0.0.0至

239.255.255.255。

在IPv6网络中,组播地址前缀为

“FF00::/8”。

使用Wireshark捕获组播流量时,可以使用以下过滤规则:

1. 捕获所有组播流量:`ip.addr==224.0.0.0/4`

2. 捕获特定组播地址的流量:`ip.dst==组播地址`

3. 捕获源和目的组播地址都为特定地址的流量:`ip.addr==组播地址`

4. 捕获一个接口上的所有组播流量:`ip[0] & 0xf0 == 0xe0`

5. 捕获源地址为特定地址的组播流量:`ip.src==源地址 && ip.dst==组播地址`

6. 捕获目的地址为特定地址的组播流量:`ip.dst==目的地址&& ip.addr==组播地址`

使用以上规则可以更精确地捕获组播流量,方便用户分析和排查网络问题。

- 1 -。

Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

可破解局域网内QQ、邮箱、msn、账号等的密码!!wireshark的原名是Ethereal,新名字是2006年起用的。

当时Ethereal的主要开发者决定离开他原来供职的公司,并继续开发这个软件。

但由于Ethereal这个名称的使用权已经被原来那个公司注册,Wireshark这个新名字也就应运而生了。

在成功运行Wireshark之后,我们就可以进入下一步,更进一步了解这个强大的工具。

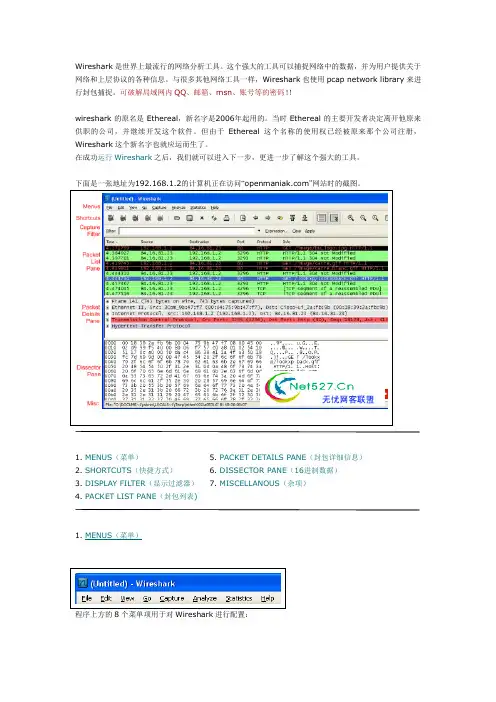

下面是一张地址为192.168.1.2的计算机正在访问“”网站时的截图。

1. MENUS(菜单)2. SHORTCUTS(快捷方式)3. DISPLAY FILTER(显示过滤器)4. PACKET LIST PANE(封包列表)5. PACKET DETAILS PANE(封包详细信息)6. DISSECTOR PANE(16进制数据)7. MISCELLANOUS(杂项)1. MENUS(菜单)程序上方的8个菜单项用于对Wireshark进行配置:- "File"(文件)- "Edit" (编辑)- "View"(查看)- "Go" (转到)- "Capture"(捕获)- "Analyze"(分析)- "Statistics" (统计)- "Help" (帮助)打开或保存捕获的信息。

查找或标记封包。

进行全局设置。

设置Wireshark的视图。

跳转到捕获的数据。

设置捕捉过滤器并开始捕捉。

设置分析选项。

查看Wireshark的统计信息。

wireshark过滤器语法规则Wireshark过滤器语法规则包括以下部分:1. 协议类型限定词:用以指明抓取的数据包所属的协议类型。

这可以是诸如以太网(ether)、令牌环网(fddi)、IP协议(ip)、地址解析协议(arp)、反向地址解析协议(rarp)、DECnet 协议(decnet)、局部事务传输协议(lat)、同步通信流控制传输协议(sca)、MOP控制协议(moprc)、MOP下行链路协议(mopdl)、传输控制协议(tcp)和用户数据报协议(udp)等协议。

2. 方向限定词:用于指明数据包的传输方向。

这可以是源地址(src)、目的地址(dst)、源地址和目的地址(src and dst)、源地址或目的地址(src or dst)等。

3. 类型限定词:用于指明数据包的具体属性。

这可以是主机(host)、网络(net)、端口(port)、远程主机(rhost)、目的主机(dhost)、源主机(shost)等。

4. 具体的值:这是指具体的IP地址、MAC地址、端口号等。

需要注意的是,如果没有指明协议类型,默认使用所有支持的协议。

语法格式为:[协议类型限定词] [方向限定词] 类型限定词具体的值。

例如,如果你想抓取源地址为***.***.*.**,目的地址为192.Wireshark过滤器语法规则包括以下部分:1. 协议类型限定词:用以指明抓取的数据包所属的协议类型。

这可以是诸如以太网(ether)、令牌环网(fddi)、IP协议(ip)、地址解析协议(arp)、反向地址解析协议(rarp)、DECnet 协议(decnet)、局部事务传输协议(lat)、同步通信流控制传输协议(sca)、MOP控制协议(moprc)、MOP下行链路协议(mopdl)、传输控制协议(tcp)和用户数据报协议(udp)等协议。

2. 方向限定词:用于指明数据包的传输方向。

这可以是源地址(src)、目的地址(dst)、源地址和目的地址(src and dst)、源地址或目的地址(src or dst)等。

wireshark书写过滤规则Wireshark是一种网络数据包分析工具,它可以帮助我们捕获和分析网络数据流量。

为了更好地利用Wireshark来分析网络数据包,我们可以使用过滤规则来过滤出我们需要的数据。

过滤规则是Wireshark中用于筛选网络数据包的一种方式。

通过编写过滤规则,我们可以根据特定的条件筛选出我们感兴趣的数据包,以便更好地进行分析和研究。

在编写过滤规则时,我们需要注意以下几点:1. 不输出HTTP地址:Wireshark默认会捕获所有的网络数据包,包括HTTP协议的数据包。

但是在某些情况下,我们可能只关注非HTTP协议的数据包,此时我们可以使用过滤规则来排除HTTP地址。

2. 不输出公式:在过滤规则中,我们不需要使用任何公式或数学符号。

过滤规则主要是基于协议、IP地址、端口等网络相关的条件进行筛选。

3. 避免内容重复:在编写文章时,我们应该避免内容的重复。

每个段落应该有独立的主题和内容,以确保文章的整体结构清晰。

4. 规范整洁的格式:文章应该使用恰当的段落和标题,使结构清晰,易于阅读。

同时,文章中的语法和拼写应该正确,避免出现错误或歧义的信息。

5. 不使用图片链接:在文章中,我们不需要使用图片链接来说明过滤规则。

我们可以使用文字来描述过滤规则的逻辑和条件。

6. 不使用"如图所示":在描述过滤规则时,我们不需要使用"如图所示"这样的词语。

可以直接使用文字来描述过滤规则的内容。

7. 不重复问题:在文章中,我们应该避免重复提问相同的问题。

每个段落应该有独立的内容和观点。

8. 不自我介绍:在文章中,我们不需要进行自我介绍或描述个人背景。

重点应该放在过滤规则的内容上。

9. 清晰的表达和丰富的词汇:在编写过滤规则时,我们应该使用清晰明了的语句,避免使用复杂或晦涩的表达方式。

同时,我们也可以使用丰富的词汇来描述过滤规则的逻辑和条件。

10. 使用中文描述:在文章中,我们可以使用中文来描述过滤规则的内容。

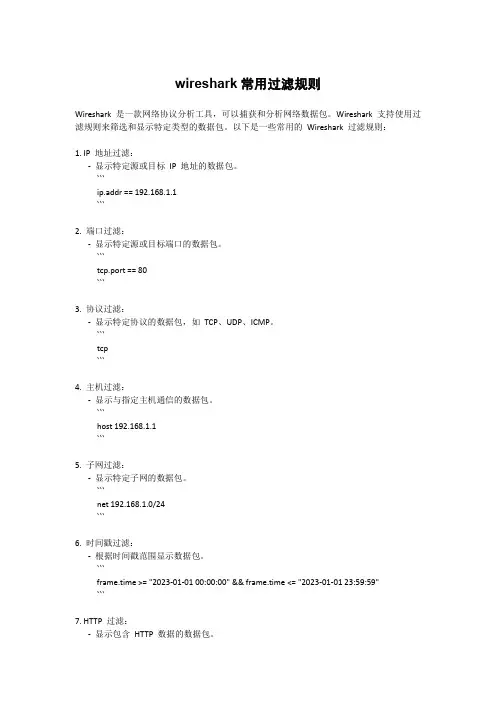

wireshark常用过滤规则Wireshark 是一款网络协议分析工具,可以捕获和分析网络数据包。

Wireshark 支持使用过滤规则来筛选和显示特定类型的数据包。

以下是一些常用的Wireshark 过滤规则:1. IP 地址过滤:-显示特定源或目标IP 地址的数据包。

```ip.addr == 192.168.1.1```2. 端口过滤:-显示特定源或目标端口的数据包。

```tcp.port == 80```3. 协议过滤:-显示特定协议的数据包,如TCP、UDP、ICMP。

```tcp```4. 主机过滤:-显示与指定主机通信的数据包。

```host 192.168.1.1```5. 子网过滤:-显示特定子网的数据包。

```net 192.168.1.0/24```6. 时间戳过滤:-根据时间戳范围显示数据包。

```frame.time >= "2023-01-01 00:00:00" && frame.time <= "2023-01-01 23:59:59"```7. HTTP 过滤:-显示包含HTTP 数据的数据包。

```http```8. 过滤特定协议的数据包:-显示特定协议的数据包,如ARP、ICMP、DNS。

```arp```9. 特定源或目标主机和端口的过滤:-显示特定源或目标主机和端口的数据包。

```ip.src == 192.168.1.1 && tcp.dstport == 80```10. 过滤包含关键字的数据包:-显示包含特定关键字的数据包。

```contains "keyword"```这只是一些常见的例子,Wireshark 提供了丰富的过滤规则,可以根据需要进行更复杂的过滤。

你可以在Wireshark 的过滤表达式中查找更多详细信息,以满足特定需求。

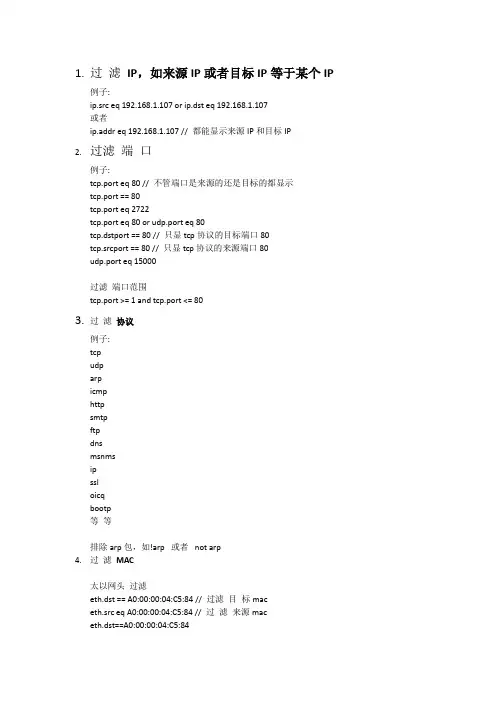

1.过滤IP,如来源IP或者目标IP等于某个IP例子:ip.src eq 192.168.1.107 or ip.dst eq 192.168.1.107或者ip.addr eq 192.168.1.107 // 都能显示来源IP和目标IP2.过滤端口例子:tcp.port eq 80 // 不管端口是来源的还是目标的都显示tcp.port == 80tcp.port eq 2722tcp.port eq 80 or udp.port eq 80tcp.dstport == 80 // 只显tcp协议的目标端口80tcp.srcport == 80 // 只显tcp协议的来源端口80udp.port eq 15000过滤端口范围tcp.port >= 1 and tcp.port <= 803.过滤协议例子:tcpudparpicmphttpsmtpftpdnsmsnmsipssloicqbootp等等排除arp包,如!arp 或者not arp4.过滤MAC太以网头过滤eth.dst == A0:00:00:04:C5:84 // 过滤目标maceth.src eq A0:00:00:04:C5:84 // 过滤来源maceth.dst==A0:00:00:04:C5:84eth.dst==A0-00-00-04-C5-84eth.addr eq A0:00:00:04:C5:84 // 过滤来源MAC和目标MAC都等于A0:00:00:04:C5:84的less than 小于< lt小于等于le等于eq大于gt大于等于ge不等ne5.包长度过滤例子:udp.length == 26 这个长度是指udp本身固定长度8加上udp下面那块数据包之和tcp.len >= 7 指的是ip数据包(tcp下面那块数据),不包括tcp本身ip.len == 94 除了以太网头固定长度14,其它都算是ip.len,即从ip本身到最后frame.len == 119 整个数据包长度,从eth开始到最后eth ---> ip or arp ---> tcp or udp ---> da6. 6.http 模式过滤例子:http.request.method == "GET"http.request.method == "POST"http.request.uri == "/img/logo-edu.gif"http contains "GET"http contains "HTTP/1."// GET包http.request.method == "GET" && http contains "Host: "http.request.method == "GET" && http contains "User-Agent: "// POST包http.request.method == "POST" && http contains "Host: "http.request.method == "POST" && http contains "User-Agent: "// 响应包http contains "HTTP/1.1 200 OK" && http contains "Content-Type: "http contains "HTTP/1.0 200 OK" && http contains "Content-Type: "一定包含如下Content-Type:7.TCP参数过滤tcp.flags 显示包含TCP标志的封包。

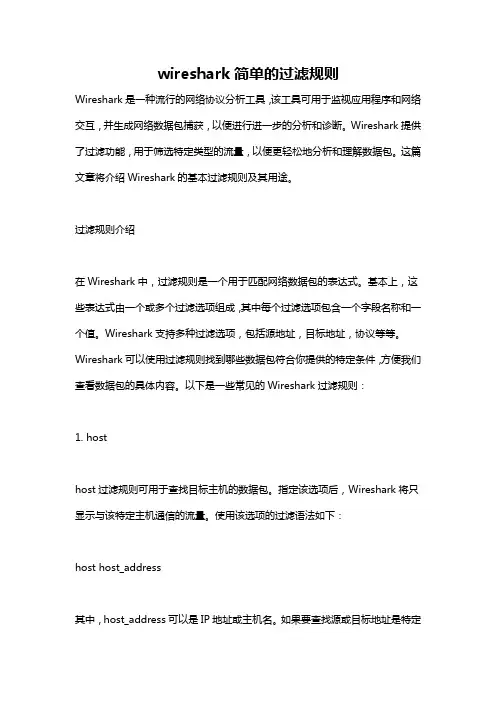

wireshark简单的过滤规则Wireshark是一种流行的网络协议分析工具,该工具可用于监视应用程序和网络交互,并生成网络数据包捕获,以便进行进一步的分析和诊断。

Wireshark提供了过滤功能,用于筛选特定类型的流量,以便更轻松地分析和理解数据包。

这篇文章将介绍Wireshark的基本过滤规则及其用途。

过滤规则介绍在Wireshark中,过滤规则是一个用于匹配网络数据包的表达式。

基本上,这些表达式由一个或多个过滤选项组成,其中每个过滤选项包含一个字段名称和一个值。

Wireshark支持多种过滤选项,包括源地址,目标地址,协议等等。

Wireshark可以使用过滤规则找到哪些数据包符合你提供的特定条件,方便我们查看数据包的具体内容。

以下是一些常见的Wireshark过滤规则:1. hosthost过滤规则可用于查找目标主机的数据包。

指定该选项后,Wireshark将只显示与该特定主机通信的流量。

使用该选项的过滤语法如下:host host_address其中,host_address可以是IP地址或主机名。

如果要查找源或目标地址是特定IP地址的数据包,只需将该IP地址用作host_address的参数即可。

2. ipip过滤规则用于基于IP协议来查找数据包。

该规则捕获传输层协议数据单元的所有IP数据包。

使用该规则的语法如下:ip.addr == IP_address其中,IP_address可以是源或目标IP地址,也可以是IP地址范围。

3. port端口过滤规则是最常见的过滤规则之一。

使用该规则时,可以指定TCP或UDP 端口号来查找数据包。

语法如下:tcp.port == port_number或者udp.port == port_number其中,port_number是目标端口号。

4. protocol使用协议过滤规则可以针对传输层协议类型(如TCP或UDP)进行过滤。

语法如下:tcp.protocol == “http”或者udp.protocol == “dhcp”其中,“http”和“dhcp”分别是协议名称。

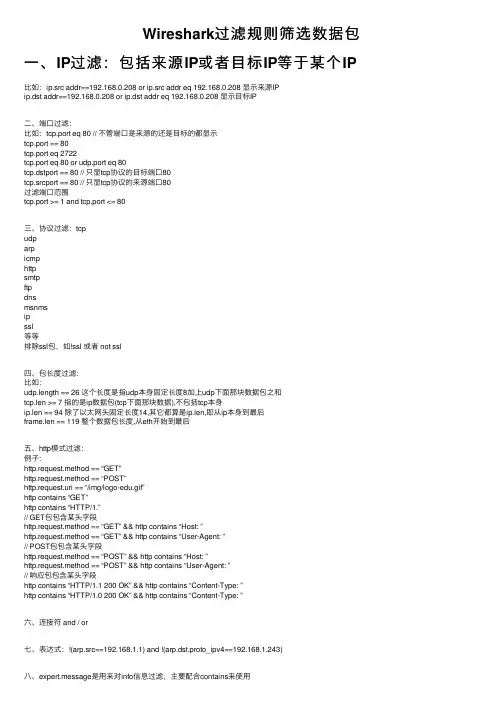

Wireshark过滤规则筛选数据包⼀、IP过滤:包括来源IP或者⽬标IP等于某个IP ⽐如:ip.src addr==192.168.0.208 or ip.src addr eq 192.168.0.208 显⽰来源IPip.dst addr==192.168.0.208 or ip.dst addr eq 192.168.0.208 显⽰⽬标IP⼆、端⼝过滤:⽐如:tcp.port eq 80 // 不管端⼝是来源的还是⽬标的都显⽰tcp.port == 80tcp.port eq 2722tcp.port eq 80 or udp.port eq 80tcp.dstport == 80 // 只显tcp协议的⽬标端⼝80tcp.srcport == 80 // 只显tcp协议的来源端⼝80过滤端⼝范围tcp.port >= 1 and tcp.port <= 80三、协议过滤:tcpudparpicmphttpsmtpftpdnsmsnmsipssl等等排除ssl包,如!ssl 或者 not ssl四、包长度过滤:⽐如:udp.length == 26 这个长度是指udp本⾝固定长度8加上udp下⾯那块数据包之和tcp.len >= 7 指的是ip数据包(tcp下⾯那块数据),不包括tcp本⾝ip.len == 94 除了以太⽹头固定长度14,其它都算是ip.len,即从ip本⾝到最后frame.len == 119 整个数据包长度,从eth开始到最后五、http模式过滤:例⼦:http.request.method == “GET”http.request.method == “POST”http.request.uri == “/img/logo-edu.gif”http contains “GET”http contains “HTTP/1.”// GET包包含某头字段http.request.method == “GET” && http contains “Host: ”http.request.method == “GET” && http contains “User-Agent: ”// POST包包含某头字段http.request.method == “POST” && http contains “Host: ”http.request.method == “POST” && http contains “User-Agent: ”// 响应包包含某头字段http contains “HTTP/1.1 200 OK” && http contains “Content-Type: ”http contains “HTTP/1.0 200 OK” && http contains “Content-Type: ”六、连接符 and / or七、表达式:!(arp.src==192.168.1.1) and !(arp.dst.proto_ipv4==192.168.1.243)⼋、expert.message是⽤来对info信息过滤,主要配合contains来使⽤。

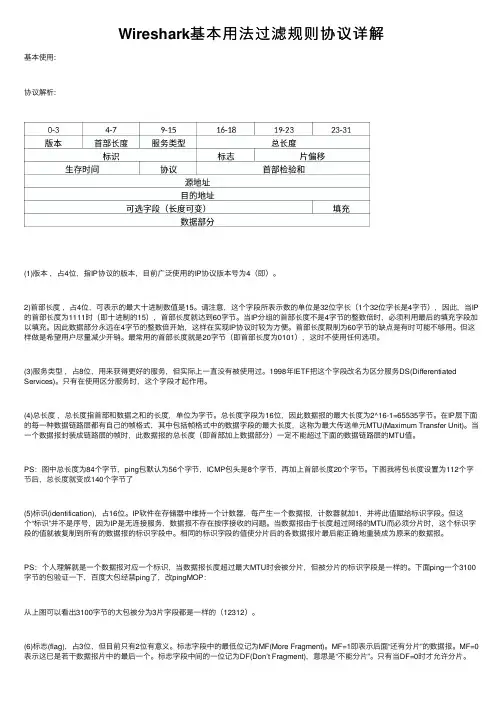

Wireshark基本⽤法过滤规则协议详解基本使⽤:协议解析:(1)版本,占4位,指IP协议的版本,⽬前⼴泛使⽤的IP协议版本号为4(即)。

2)⾸部长度,占4位,可表⽰的最⼤⼗进制数值是15。

请注意,这个字段所表⽰数的单位是32位字长(1个32位字长是4字节),因此,当IP 的⾸部长度为1111时(即⼗进制的15),⾸部长度就达到60字节。

当IP分组的⾸部长度不是4字节的整数倍时,必须利⽤最后的填充字段加以填充。

因此数据部分永远在4字节的整数倍开始,这样在实现IP协议时较为⽅便。

⾸部长度限制为60字节的缺点是有时可能不够⽤。

但这样做是希望⽤户尽量减少开销。

最常⽤的⾸部长度就是20字节(即⾸部长度为0101),这时不使⽤任何选项。

(3)服务类型,占8位,⽤来获得更好的服务,但实际上⼀直没有被使⽤过。

1998年IETF把这个字段改名为区分服务DS(Differentiated Services)。

只有在使⽤区分服务时,这个字段才起作⽤。

(4)总长度,总长度指⾸部和数据之和的长度,单位为字节。

总长度字段为16位,因此数据报的最⼤长度为2^16-1=65535字节。

在IP层下⾯的每⼀种数据链路层都有⾃⼰的帧格式,其中包括帧格式中的数据字段的最⼤长度,这称为最⼤传送单元MTU(Maximum Transfer Unit)。

当⼀个数据报封装成链路层的帧时,此数据报的总长度(即⾸部加上数据部分)⼀定不能超过下⾯的数据链路层的MTU值。

PS:图中总长度为84个字节,ping包默认为56个字节,ICMP包头是8个字节,再加上⾸部长度20个字节。

下图我将包长度设置为112个字节后,总长度就变成140个字节了(5)标识(identification),占16位。

IP软件在存储器中维持⼀个计数器,每产⽣⼀个数据报,计数器就加1,并将此值赋给标识字段。

但这个“标识”并不是序号,因为IP是⽆连接服务,数据报不存在按序接收的问题。

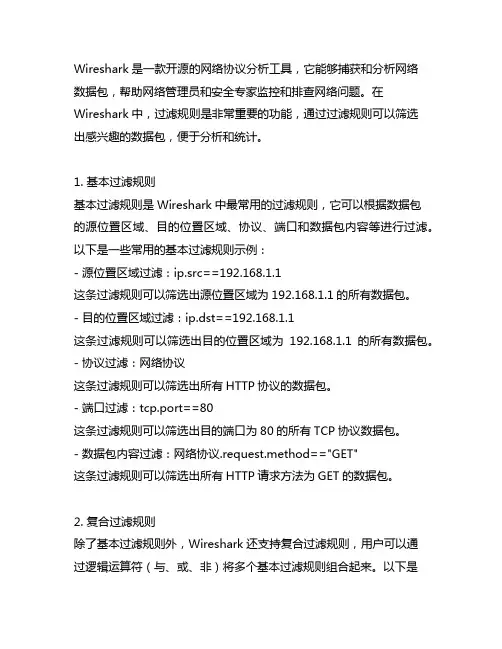

Wireshark是一款开源的网络协议分析工具,它能够捕获和分析网络数据包,帮助网络管理员和安全专家监控和排查网络问题。

在Wireshark中,过滤规则是非常重要的功能,通过过滤规则可以筛选出感兴趣的数据包,便于分析和统计。

1. 基本过滤规则基本过滤规则是Wireshark中最常用的过滤规则,它可以根据数据包的源位置区域、目的位置区域、协议、端口和数据包内容等进行过滤。

以下是一些常用的基本过滤规则示例:- 源位置区域过滤:ip.src==192.168.1.1这条过滤规则可以筛选出源位置区域为192.168.1.1的所有数据包。

- 目的位置区域过滤:ip.dst==192.168.1.1这条过滤规则可以筛选出目的位置区域为192.168.1.1的所有数据包。

- 协议过滤:网络协议这条过滤规则可以筛选出所有HTTP协议的数据包。

- 端口过滤:tcp.port==80这条过滤规则可以筛选出目的端口为80的所有TCP协议数据包。

- 数据包内容过滤:网络协议.request.method=="GET"这条过滤规则可以筛选出所有HTTP请求方法为GET的数据包。

2. 复合过滤规则除了基本过滤规则外,Wireshark还支持复合过滤规则,用户可以通过逻辑运算符(与、或、非)将多个基本过滤规则组合起来。

以下是一些常用的复合过滤规则示例:- 与运算符(and):ip.src==192.168.1.1 and tcp.port==80这条过滤规则可以筛选出源位置区域为192.168.1.1且目的端口为80的所有数据包。

- 或运算符(or):网络协议 or dns这条过滤规则可以筛选出所有HTTP协议或DNS协议的数据包。

- 非运算符(not):not tcp.port==22这条过滤规则可以排除目的端口为22的所有数据包。

3. 特定协议过滤规则Wireshark对于各种网络协议都有特定的过滤规则,用户可以根据具体的协议特点进行定制化的过滤规则。

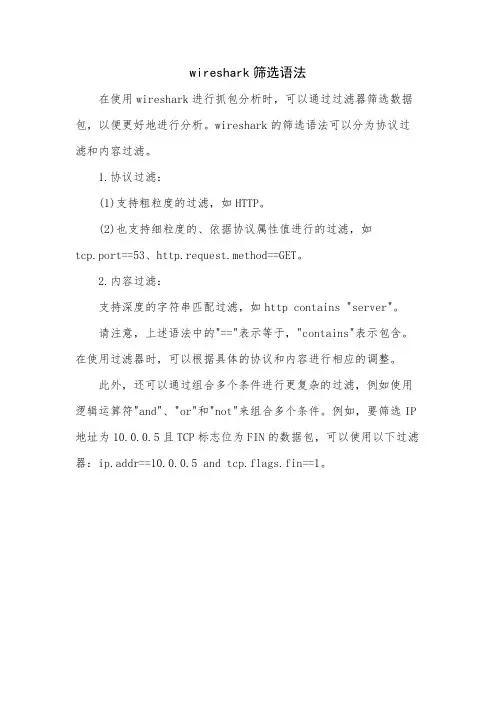

wireshark筛选语法

在使用wireshark进行抓包分析时,可以通过过滤器筛选数据包,以便更好地进行分析。

wireshark的筛选语法可以分为协议过滤和内容过滤。

1.协议过滤:

(1)支持粗粒度的过滤,如HTTP。

(2)也支持细粒度的、依据协议属性值进行的过滤,如

tcp.port==53、http.request.method==GET。

2.内容过滤:

支持深度的字符串匹配过滤,如http contains "server"。

请注意,上述语法中的"=="表示等于,"contains"表示包含。

在使用过滤器时,可以根据具体的协议和内容进行相应的调整。

此外,还可以通过组合多个条件进行更复杂的过滤,例如使用逻辑运算符"and"、"or"和"not"来组合多个条件。

例如,要筛选IP 地址为10.0.0.5且TCP标志位为FIN的数据包,可以使用以下过滤器:ip.addr==10.0.0.5 and tcp.flags.fin==1。

wireshark常用过滤规则【实用版】目录一、Wireshark 简介二、Wireshark 过滤规则的分类1.IP 过滤2.端口过滤3.协议过滤4.MAC 过滤5.其他过滤规则三、Wireshark 过滤规则的实例1.IP 过滤实例2.端口过滤实例3.协议过滤实例4.MAC 过滤实例四、总结正文一、Wireshark 简介Wireshark 是一款流行的网络协议分析器,它可以用于捕捉、分析和解码网络数据包。

Wireshark 提供了丰富的过滤功能,可以帮助用户在大量数据包中快速定位感兴趣的流量。

二、Wireshark 过滤规则的分类Wireshark 过滤规则主要分为以下几类:1.IP 过滤:根据 IP 地址过滤数据包,例如过滤某个子网的数据包。

2.端口过滤:根据传输层协议(如 TCP、UDP)的端口号过滤数据包,例如过滤某个端口的数据包。

3.协议过滤:根据数据包所使用的协议过滤数据包,例如过滤 HTTP、HTTPS 等协议的数据包。

4.MAC 过滤:根据数据包的 MAC 地址过滤数据包,例如过滤某个 MAC 地址的数据包。

5.其他过滤规则:包括根据数据包内容、时间、接口等过滤数据包。

三、Wireshark 过滤规则的实例1.IP 过滤实例:假设我们想过滤某个子网的数据包,可以使用如下过滤规则:```ip.src eq 192.168.1.0/24 or ip.dst eq 192.168.1.0/24```2.端口过滤实例:假设我们想过滤某个端口的数据包,可以使用如下过滤规则:```tcp.port eq 80```3.协议过滤实例:假设我们想过滤某个协议的数据包,可以使用如下过滤规则:```arp```4.MAC 过滤实例:假设我们想过滤某个 MAC 地址的数据包,可以使用如下过滤规则:```eth.dst eq a0:00:00:04:c5:84```四、总结Wireshark 是一款功能强大的网络协议分析器,其中的过滤功能可以帮助用户快速定位感兴趣的流量。

wireshark的过滤规则Wireshark是一款流行的网络协议分析工具,可以用来捕获和分析网络数据包。

通过过滤规则,可以筛选出感兴趣的数据包,以便更快地定位和分析问题。

以下是一些常用的Wireshark过滤规则:1. IP地址过滤:- ip.src:源IP地址- ip.dst:目标IP地址- ip.addr:指定IP地址为源或目标IP地址- !ip.addr:指定IP地址不是源或目标IP地址2. 协议过滤:- tcp:仅显示TCP数据包- udp:仅显示UDP数据包- http:仅显示HTTP数据包- dns:仅显示DNS数据包- icmp:仅显示ICMP数据包- arp:仅显示ARP数据包3. 端口过滤:- tcp.port:指定TCP端口号- udp.port:指定UDP端口号4. 数据包方向过滤:- src:以指定IP地址作为源地址的数据包- dst:以指定IP地址作为目标地址的数据包- src or dst:以指定IP地址作为源或目标地址的数据包5. 数据包长度过滤:- frame.len:指定数据包长度- frame.len > x:指定数据包长度大于x6. 协议字段过滤:- tcp.flags.syn:仅显示具有SYN标志的TCP数据包- :仅显示具有指定DNS查询名称的数据包- http.request.method:仅显示具有指定HTTP请求方法的数据包示例过滤规则:- ip.addr == 192.168.1.1 and tcp.port == 80:筛选出源或目标IP 地址为192.168.1.1且目标端口是80的TCP数据包。

- http.request.method == "GET":筛选出具有HTTP GET请求方法的数据包。

- ip.dst != 192.168.1.1:筛选出目标IP地址不是192.168.1.1的数据包。

请注意,过滤规则大小写敏感。

wireshark过滤规则Wireshark是一款开源的网络封包分析工具,可通过抓取网络数据包来诊断网络问题、监控网络流量和进行安全分析。

Wireshark提供了强大的过滤功能,可以帮助用户根据特定的条件来过滤和分析网络数据包。

Wireshark的过滤规则是基于BPF(Berkeley Packet Filter)语法的,用户可以根据需要使用不同的过滤条件来过滤出符合条件的数据包。

下面将详细介绍Wireshark的过滤规则及其使用方法。

1.确定过滤条件:在使用Wireshark进行数据包分析之前,首先需要明确想要过滤的条件。

例如,用户可能希望过滤出特定的源IP地址、目标IP地址、端口号、协议类型等。

2.使用过滤规则:Wireshark的过滤规则可以在工具栏上的“Filter”字段中输入。

过滤规则使用BPF语法,包括条件和操作符两个部分。

条件(Fields):条件是根据数据包中的不同字段进行匹配的。

例如,用户可以使用“ip.src”来过滤出特定的源IP地址,使用“ip.dst”来过滤出特定的目标IP地址,使用“tcp.port”来过滤出特定的端口号。

操作符(Operators):操作符用于指定匹配条件的方法。

Wireshark支持多种操作符,常用的有“==”表示等于,“!=”表示不等于,“<”表示小于,“>”表示大于,“<=”表示小于等于,“>=”表示大于等于等。

3.多条件过滤:用户还可以通过使用逻辑运算符来进行多条件过滤。

Wireshark支持的逻辑运算符有“and”、“or”和“not”。

用户可以使用这些逻辑运算符将多个过滤条件组合在一起,以便更精确地过滤出符合条件的数据包。

4.过滤结果:当用户输入完过滤规则后,Wireshark会根据规则过滤出符合条件的数据包,并在捕获窗口中显示结果。

用户可以根据需要查看过滤结果,并对捕获到的数据包进行进一步分析。

下面是一些常用的过滤规则示例:1.过滤出特定源IP地址的数据包:ip.src == 192.168.1.1002.过滤出特定目标IP地址的数据包:ip.dst == 192.168.1.2003.过滤出特定源端口号或目标端口号的数据包:tcp.port == 80 or udp.port == 534.过滤出特定协议类型的数据包:5.结合多个条件进行过滤:ip.src == 192.168.1.100 and tcp.port == 806.使用逻辑运算符进行过滤:ip.src == 192.168.1.100 or ip.dst == 192.168.1.2007.过滤出含有特定关键字的数据包:8.过滤出特定数据包大小的数据包:frame.len > 10009.反向过滤:not ip.src == 192.168.1.100总结:Wireshark的过滤规则提供了强大的功能,用户可以根据需要使用不同的条件和操作符来过滤和分析网络数据包。

wireshark 过滤规则Wireshark是一款网络协议分析工具,它能够捕获网络数据包,并将其解码成人类可读的形式,以协助网络管理员和安全专家分析网络流量。

Wireshark 的过滤规则是其最强大的功能之一,通过过滤规则,用户可以过滤出特定协议、IP 地址、端口等信息,以便更加精准地分析网络流量。

Wireshark 过滤规则的基本语法Wireshark 的过滤规则是基于 BPF(Berkeley Packet Filter)语法的,BPF 是一种基于指令的过滤机制,它能够快速地过滤掉不需要的数据包,从而减少网络流量的负载。

Wireshark 的过滤规则语法基本上与 BPF 语法相同,但是在一些细节上有所不同。

下面是Wireshark 过滤规则的基本语法:1. 过滤规则由过滤器和操作符组成,过滤器用于过滤出需要的数据包,操作符用于连接过滤器。

2. 过滤器可以是协议、IP 地址、端口等信息,也可以是表达式,表达式可以是逻辑表达式、算术表达式、比较表达式等。

3. 操作符包括逻辑操作符、比较操作符、算术操作符等,用于连接过滤器。

4. Wireshark 的过滤规则区分大小写。

5. Wireshark 的过滤规则支持通配符,例如:ip.addr == 192.168.1.*。

6. Wireshark 的过滤规则可以使用括号,以改变优先级。

7. Wireshark 的过滤规则可以使用注释,注释以 # 开头。

Wireshark 过滤规则的实例下面是一些 Wireshark 过滤规则的实例,这些规则可以帮助用户更好地理解 Wireshark 的过滤规则语法:1. 过滤出所有的 HTTP 流量http2. 过滤出所有来自 192.168.1.100 的数据包ip.src == 192.168.1.1003. 过滤出所有去往 192.168.1.100 的数据包ip.dst == 192.168.1.1004. 过滤出所有来自 192.168.1.100 的 TCP 流量ip.src == 192.168.1.100 and tcp5. 过滤出所有 TCP 端口为 80 的数据包tcp.port == 806. 过滤出所有 TCP 端口为 80 或 443 的数据包tcp.port == 80 or tcp.port == 4437. 过滤出所有来自 192.168.1.100 并且 TCP 端口为 80 的数据包ip.src == 192.168.1.100 and tcp.port == 808. 过滤出所有数据包的长度大于 1500 字节的数据包frame.len > 15009. 过滤出所有 ICMP 类型为 8 的数据包(即 ping 请求)icmp.type == 810. 过滤出所有 DNS 查询数据包dns.flags.response == 011. 过滤出所有 ARP 请求数据包arp.opcode == 112. 过滤出所有 TCP SYN 数据包tcp.flags.syn == 1Wireshark 过滤规则的高级应用除了基本的过滤规则语法之外,Wireshark 还提供了许多高级的过滤规则功能,这些功能可以帮助用户更加精确地分析网络流量。

Wireshark规则1. 什么是Wireshark规则?Wireshark规则是一种用于过滤和分析网络数据包的工具。

Wireshark是一个开源的网络协议分析器,它能够捕获并分析网络流量。

Wireshark规则是一种用于过滤和分析这些网络数据包的规则集,可以帮助用户根据自定义的条件来筛选出感兴趣的数据包,并对其进行进一步的分析和解读。

2. Wireshark规则的语法Wireshark规则使用一种类似于BPF(Berkeley Packet Filter)的语法来描述过滤条件。

这种语法基于一组运算符和关键字,可以用于匹配特定的网络数据包。

下面是一些常用的Wireshark规则语法元素:2.1 运算符•==:等于•!=:不等于•<:小于•>:大于•<=:小于等于•>=:大于等于•&&:逻辑与•||:逻辑或•!:逻辑非2.2 关键字•host:指定主机IP地址或主机名•port:指定端口号•tcp:指定TCP协议•udp:指定UDP协议•icmp:指定ICMP协议•ip:指定IP协议•ether:指定以太网协议2.3 示例以下是一些示例Wireshark规则:•ip.src == 192.168.0.1:匹配源IP地址为192.168.0.1的数据包•tcp.port == 80:匹配目标端口号为80的TCP数据包•udp.port == 53 && ip.dst == 8.8.8.8:匹配目标端口号为53且目标IP地址为8.8.8.8的UDP数据包3. Wireshark规则的应用场景Wireshark规则可以应用于各种不同的网络分析场景。

下面是一些常见的应用场景:3.1 网络故障排查当网络出现故障时,Wireshark规则可以帮助我们快速定位问题所在。

通过设置过滤条件,可以只捕获与故障相关的数据包,从而缩小分析范围。

例如,可以设置过滤条件只捕获源IP地址为某个特定IP的数据包,以查找与该主机有关的网络故障。

Wireshark常用过滤规则一、什么是WiresharkWireshark是一款开源的网络封包分析软件,它能够帮助用户捕获和分析网络数据包,以便深入了解网络通信过程中的细节。

Wireshark支持多种操作系统,包括Windows、Mac OS和Linux等。

二、Wireshark常用过滤规则简介Wireshark提供了丰富的过滤规则,用于帮助用户在大量的网络数据包中筛选出感兴趣的部分,以便进行更加精确的分析。

下面是一些常用的Wireshark过滤规则:1. 协议过滤•eth.addr:根据源MAC地址或目的MAC地址过滤数据包。

•ip.addr:根据源IP地址或目的IP地址过滤数据包。

•tcp.port:根据TCP端口过滤数据包。

•udp.port:根据UDP端口过滤数据包。

2. 数据包方向过滤•src:根据数据包的源地址过滤数据包。

•dst:根据数据包的目的地址过滤数据包。

•src and dst:根据数据包的源地址和目的地址同时过滤数据包。

3. 数据包类型过滤•icmp:过滤ICMP数据包。

•tcp:过滤TCP数据包。

•udp:过滤UDP数据包。

•http:过滤HTTP数据包。

4. 数据包内容过滤•contains:根据数据包中的内容过滤数据包。

•matches:根据正则表达式过滤数据包。

三、Wireshark常用过滤规则详解1. 协议过滤1.1 eth.addr使用eth.addr过滤规则可以根据源MAC地址或目的MAC地址过滤数据包。

例如,如果想要过滤源MAC地址为00:11:22:33:44:55的数据包,可以使用以下过滤规则:eth.addr == 00:11:22:33:44:55同样地,如果想要过滤目的MAC地址为00:11:22:33:44:55的数据包,可以使用以下过滤规则:eth.addr == 00:11:22:33:44:551.2 ip.addr使用ip.addr过滤规则可以根据源IP地址或目的IP地址过滤数据包。

Wireshark菜单说明Wireshark官方下载地址:/download.html菜单栏1、File菜单介绍File ——包括打开、合并捕捉文件,save/保存,Print/打印,Export/导出捕捉文件的全部或部分。

以及退出Wireshark项.2、Edit菜单项 Edit——包括如下项目:查找包,时间参考,标记一个多个包,设置预设参数。

(剪切,拷贝,粘贴不能立即执行。

)3、“View”菜单项View ——控制捕捉数据的显示方式,包括颜色,字体缩放,将包显示在分离的窗口,展开或收缩详情面版的地树状节点4、“GO”菜单项GO——包含到指定包的功能。

5、Capture——捕捉数据包“Capture”菜单项Analyze ——包含处理显示过滤,允许或禁止分析协议,配置用户指定解码和追踪TCP流等功能“analyze”菜单项Statistics ——包括的菜单项用户显示多个统计窗口,包括关于捕捉包的摘要,协议层次统计等等。

Help——包含一些辅助用户的参考内容。

如访问一些基本的帮助文件,支持的协议列表,用户手册。

在线访问一些网站,“关于”捕捉过滤器(CaptureFilters):用于决定将什么样的信息记录在捕捉结果中。

需要在开始捕捉前设置。

显示过滤器(DisplayFilters):在捕捉结果中进行详细查找。

可以在得到捕捉结果后随意修改。

两种过滤器的目的是不同的。

捕捉过滤器是数据经过的第一层过滤器,它用于控制捕捉数据的数量,以避免产生过大的日志文件。

显示过滤器是一种更为强大(复杂)的过滤器。

它允许您在日志文件中迅速准确地找到所需要的记录。

两种过滤器使用的语法是完全不同的。

捕捉过滤器Protocol(协议):可能的值: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp and udp. 如果没有特别指明是什么协议,则默认使用所有支持的协议。

Direction(方向):可能的值: src, dst, src and dst, src or dst如果没有特别指明来源或目的地,则默认使用“src or dst”作为关键字。

例如,”host 10.2.2.2″与”src or dst host 10.2.2.2″是一样的。

Host(s):可能的值: net, port, host, portrange.如果没有指定此值,则默认使用”host”关键字。

例如,”src 10.1.1.1″与”src host 10.1.1.1″相同。

Logical Operations(逻辑运算):可能的值:not, and, or.否(“not”)具有最高的优先级。

或(“or”)和与(“and”)具有相同的优先级,运算时从左至右进行。

例如,“not tcp port 3128 and tcp port 23″与”(not tcp port 3128) and tcp port 23″相同。

“not tcp port 3128 and tcp port 23″与”not (tcp port 3128 and tcp port 23)”不同。

例子:tcp dst port 3128//捕捉目的TCP端口为3128的封包。

ip src host 10.1.1.1//捕捉来源IP地址为10.1.1.1的封包。

host 10.1.2.3//捕捉目的或来源IP地址为10.1.2.3的封包。

ether host e0-05-c5-44-b1-3c//捕捉目的或来源MAC地址为e0-05-c5-44-b1-3c的封包。

如果你想抓本机与所有外网通讯的数据包时,可以将这里的mac地址换成路由的mac地址即可。

src portrange 2000-2500//捕捉来源为UDP或TCP,并且端口号在2000至2500范围内的封包。

not imcp//显示除了icmp以外的所有封包。

(icmp通常被ping工具使用)src host 10.7.2.12 and not dst net 10.200.0.0/16//显示来源IP地址为10.7.2.12,但目的地不是10.200.0.0/16的封包。

(src host 10.4.1.12 or src net 10.6.0.0/16) and tcp dst portrange 200-10000 and dst net 10.0.0.0/8//捕捉来源IP为10.4.1.12或者来源网络为10.6.0.0/16,目的地TCP端口号在200至10000之间,并且目的位于网络 10.0.0.0/8内的所有封包。

src net 192.168.0.0/24src net 192.168.0.0 mask 255.255.255.0//捕捉源地址为192.168.0.0网络内的所有封包。

注意事项:当使用关键字作为值时,需使用反斜杠“/”。

“ether proto /ip” (与关键字”ip”相同).这样写将会以IP协议作为目标。

“ip proto /icmp” (与关键字”icmp”相同).这样写将会以ping工具常用的icmp作为目标。

可以在”ip”或”ether”后面使用”multicast”及”broadcast”关键字。

当您想排除广播请求时,”no broadcast”就会非常有用。

Protocol(协议):您可以使用大量位于OSI模型第2至7层的协议。

点击”Expression…”按钮后,您可以看到它们。

比如:IP,TCP,DNS,SSHString1, String2 (可选项):协议的子类。

点击相关父类旁的”+”号,然后选择其子类。

Comparison operators (比较运算符):可以使用6种比较运算符:Logical expressions(逻辑运算符):显示过滤器例子:snmp|| dns|| icmp//显示SNMP或DNS或ICMP封包。

ip.addr == 10.1.1.1//显示来源或目的IP地址为10.1.1.1的封包。

ip.src != 10.1.2.3 or ip.dst != 10.4.5.6 //显示来源不为10.1.2.3或者目的不为10.4.5.6的封包。

换句话说,显示的封包将会为:来源IP:除了10.1.2.3以外任意;目的IP:任意以及来源IP:任意;目的IP:除了10.4.5.6以外任意ip.src != 10.1.2.3 and ip.dst != 10.4.5.6//显示来源不为10.1.2.3并且目的IP 不为10.4.5.6的封包。

换句话说,显示的封包将会为:来源IP:除了10.1.2.3以外任意;同时须满足,目的IP:除了10.4.5.6以外任意tcp.port == 25//显示来源或目的TCP端口号为25的封包。

tcp.dstport == 25//显示目的TCP端口号为25的封包。

tcp.flags//显示包含TCP标志的封包。

tcp.flags.syn == 0×02//显示包含TCP SYN标志的封包。

如果过滤器的语法是正确的,表达式的背景呈绿色。

如果呈红色,说明表达式有误三次握手Three-way Handshake一个虚拟连接的建立是通过三次握手来实现的1. (Client) –> [SYN] –> (Server)假如Client和Server通讯. 当Client要和Server通信时,Client首先向Server发一个SYN (Synchronize) 标记的包,告诉Server请求建立连接.注意: 一个 SYN包就是仅SYN标记设为1的TCP包(参见TCP包头Resources). 认识到这点很重要,只有当Server收到Client发来的SYN包,才可建立连接,除此之外别无他法。

因此,如果你的防火墙丢弃所有的发往外网接口的SYN包,那么你将不能让外部任何主机主动建立连接。

2. (Client) <– [SYN/ACK] <–(Server)接着,Server收到来自Client发来的SYN包后,会发一个对SYN包的确认包(SYN/ACK)给Client,表示对第一个SYN包的确认,并继续握手操作.注意: SYN/ACK包是仅SYN 和 ACK 标记为1的包.3. (Client) –> [ACK] –> (Server)Client收到来自Server的SYN/ACK 包,Client会再向Server发一个确认包(ACK),通知Server连接已建立。

至此,三次握手完成,一个TCP连接完成。

Note: ACK包就是仅ACK 标记设为1的TCP包. 需要注意的是当三此握手完成、连接建立以后,TCP连接的每个包都会设置ACK位。

四次握手Four-way Handshake四次握手用来关闭已建立的TCP连接1. (Client) –> ACK/FIN –> (Server)2. (Client) <– ACK <– (Server)3. (Client) <– ACK/FIN <– (Server)4. (Client) –> ACK –> (Server)注意: 由于TCP连接是双向连接, 因此关闭连接需要在两个方向上做。

ACK/FIN 包(ACK 和FIN 标记设为1)通常被认为是FIN(终结)包.然而, 由于连接还没有关闭, FIN包总是打上ACK标记. 没有ACK标记而仅有FIN标记的包不是合法的包,并且通常被认为是恶意的。