配置ARP安全综合功能示例

- 格式:docx

- 大小:33.58 KB

- 文档页数:4

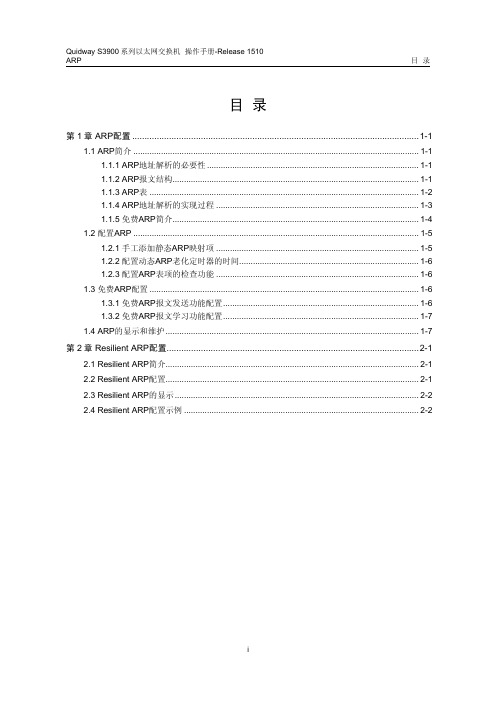

ARP 目录目录第1章 ARP配置.....................................................................................................................1-11.1 ARP简介............................................................................................................................1-11.1.1 ARP地址解析的必要性............................................................................................1-11.1.2 ARP报文结构...........................................................................................................1-11.1.3 ARP表.....................................................................................................................1-21.1.4 ARP地址解析的实现过程........................................................................................1-31.1.5 免费ARP简介...........................................................................................................1-41.2 配置ARP............................................................................................................................1-51.2.1 手工添加静态ARP映射项........................................................................................1-51.2.2 配置动态ARP老化定时器的时间..............................................................................1-61.2.3 配置ARP表项的检查功能........................................................................................1-61.3 免费ARP配置.....................................................................................................................1-61.3.1 免费ARP报文发送功能配置.....................................................................................1-61.3.2 免费ARP报文学习功能配置.....................................................................................1-71.4 ARP的显示和维护..............................................................................................................1-7第2章 Resilient ARP配置.......................................................................................................2-12.1 Resilient ARP简介..............................................................................................................2-12.2 Resilient ARP配置..............................................................................................................2-12.3 Resilient ARP的显示..........................................................................................................2-22.4 Resilient ARP配置示例......................................................................................................2-2第1章 ARP 配置1.1 ARP 简介ARP (Address Resolution Protocol ,地址解析协议)用于将网络层的IP 地址解析为数据链路层的物理地址(MAC 地址)。

arp命令的功能和用法ARP(Address Resolution Protocol)命令用于在IPv4网络中解析物理地址(MAC地址)和IP地址之间的关系。

具体功能和用法如下:1. 功能:- 查询局域网中指定IP地址对应的MAC地址;- 显示和管理本地主机的ARP缓存表;- 清除ARP缓存表中的条目;- 添加静态的ARP缓存表条目;- 修改ARP缓存表中的条目。

2. 常用命令:- `arp -a`:显示本地主机的ARP缓存表,包含IP地址和对应的MAC地址;- `arp -d <IP地址>`:从ARP缓存表中删除指定IP地址和对应的MAC地址;- `arp -s <IP地址> <MAC地址>`:添加静态的ARP缓存表条目,将指定的IP地址和MAC地址绑定;- `arp -i <接口> -s <IP地址> <MAC地址>`:在指定接口上添加静态的ARP缓存表条目;- `arp -a -N <IP地址>`:查询指定IP地址的MAC地址,不显示名称解析。

3. 示例用法:- `arp -a`:显示本地主机的ARP缓存表;- `arp -d 192.168.0.1`:从ARP缓存表中删除IP地址为192.168.0.1的条目;- `arp -s 192.168.0.2 00-11-22-33-44-55`:将IP地址192.168.0.2与MAC地址00-11-22-33-44-55绑定,并添加到ARP缓存表;- `arp -i eth0 -s 192.168.0.3 00-11-22-33-44-66`:在接口eth0上添加静态的ARP缓存表条目。

注意:ARP命令需要在具有管理员权限的命令行或终端中执行。

具体用法和参数可能因操作系统版本和网络环境而有所不同,可以使用命令的帮助选项(如`arp --help`)查看详细的用法说明。

如何设置路由器的静态ARP绑定路由器是网络中的核心设备,负责将数据包从源地址传输到目的地址。

在网络通信过程中,当数据包经过路由器时,路由器需要识别目标MAC地址以正确地将数据包转发到相应的主机。

为了提高网络的安全性和效率,设置路由器的静态ARP绑定是一种重要的配置手段。

一、什么是ARP绑定ARP(Address Resolution Protocol)是将网络层IP地址转换为链路层MAC地址的协议。

当主机发送数据包时,会通过发送ARP请求来获得目标主机的MAC地址,然后将数据包发送到目标主机。

而ARP绑定是将某个IP地址与其对应的MAC地址进行手动绑定,用于指定某个IP地址只能与特定的MAC地址通信。

这样可以有效防止ARP欺骗等网络攻击,提高网络的安全性和可靠性。

二、设置路由器的静态ARP绑定的步骤1. 确定目标主机的IP地址和MAC地址。

可以通过命令行工具如ipconfig(Windows系统)或ifconfig(Linux系统)来查看目标主机的IP地址和MAC地址。

2. 登录路由器的管理界面。

打开浏览器,在地址栏中输入路由器的IP地址,输入正确的用户名和密码来登录管理界面。

3. 在路由器管理界面中,找到"ARP绑定"或类似的选项。

不同品牌的路由器管理界面略有区别,一般可以在"网络设置"、"高级设置"或"安全设置"等标签下找到相关选项。

4. 点击"ARP绑定"选项后,会显示当前的ARP绑定表。

在表中添加新的静态ARP绑定,需要填写目标主机的IP地址和MAC地址。

5. 点击"添加"或"保存"按钮来保存静态ARP绑定的设置。

6. 重启路由器,使配置生效。

有些路由器需要重启才能使静态ARP 绑定生效,所以在添加完静态ARP绑定后,建议重启路由器。

三、静态ARP绑定的注意事项1. 确保填写准确的IP地址和MAC地址。

arp欺骗的解决方案1.引言1.1 概述ARP欺骗是一种常见的网络攻击手段,攻击者利用ARP协议的漏洞,通过发送虚假的ARP响应帧来篡改目标主机的ARP缓存表,从而达到欺骗目标主机的目的。

这种攻击会给网络带来严重的安全风险,可能导致数据泄露、网络崩溃甚至入侵。

本文旨在探讨ARP欺骗的解决方案,以帮助用户更好地应对网络攻击。

文章将介绍两种主要的解决方案:使用静态ARP表和使用ARP防火墙。

这两种方案不仅可以帮助用户有效应对ARP欺骗攻击,还能提升网络的安全性和稳定性。

在介绍解决方案之前,我们先对ARP欺骗的原理和危害进行了解和分析。

通过深入理解ARP欺骗攻击的原理,我们能更好地认识到这种攻击对网络安全造成的威胁,进而更好地理解解决方案的重要性和必要性。

接下来,我们将详细介绍解决方案一:使用静态ARP表。

通过使用静态ARP表,用户可以手动将IP地址和MAC地址的映射关系设置为固定值,有效地防止ARP欺骗攻击。

我们将介绍如何正确配置和管理静态ARP 表,并探讨其优势和劣势。

然后,我们将讨论解决方案二:使用ARP防火墙。

ARP防火墙是一种软件或硬件设备,通过监测和过滤网络中的ARP请求和响应,可以检测和阻止恶意ARP欺骗行为。

我们将介绍ARP防火墙的原理和配置方法,以及其在网络安全方面的优势和不足之处。

最后,我们将对本文进行总结,并对所介绍的解决方案进行评价。

我们将从安全性、实用性和成本等方面对这两种解决方案进行评估,以帮助读者全面了解和选择适合自身需求的解决方案。

通过本文的阅读,读者将能够了解ARP欺骗攻击的危害,掌握两种常见的解决方案,并能根据自身的实际情况和需求选择适合的解决方案,提升网络的安全性和稳定性。

1.2 文章结构文章结构部分的内容可以描述文章的整体框架和组织方式,以及各部分的主要内容和目标。

具体内容可以参考以下示例:文章结构:本文主要分为以下几个部分:引言、正文和结论。

引言部分:在引言部分,我们将首先概述ARP欺骗的背景和现状,介绍该问题对计算机网络和信息安全的危害。

arp攻击与防护措施及解决方案为有效防范ARP攻击,确保网络安全,特制定ARP攻击与防护措施及解决方案如下:1.安装杀毒软件安装杀毒软件是防范ARP攻击的第一步。

杀毒软件可以帮助检测和清除ARP病毒,保护网络免受ARP攻击。

在选择杀毒软件时,应确保其具有实时监控和防御ARP攻击的功能。

2.设置静态ARP设置静态ARP是一种有效的防护措施。

通过在计算机上手动设置静态ARP表,可以避免网络中的ARP欺骗。

在设置静态ARP时,需要将计算机的MAC地址与IP地址绑定,以便在接收到ARP请求时进行正确响应。

3.绑定MAC地址绑定MAC地址可以防止ARP攻击。

在路由器或交换机上,将特定设备的MAC地址与IP地址绑定,可以确保只有该设备能够通过ARP协议解析IP地址。

这种绑定可以提高网络安全性,避免未经授权的设备接入网络。

4.限制IP访问限制IP访问可以防止ARP攻击。

通过设置访问控制列表(ACL),可以限制特定IP地址的网络访问权限。

这样可以避免网络中的恶意节点发送ARP请求,确保网络通信的安全性。

5.使用安全协议使用安全协议可以进一步提高网络安全性。

例如,使用IEEE802.IX协议可以验证接入网络的设备身份,确保只有授权用户可以访问网络。

此外,还可以使用其他安全协议,如SSH或VPN等,以加密网络通信,防止A RP攻击。

6.配置网络设备配置网络设备是防范ARP攻击的重要环节。

在路由器、交换机等网络设备上,可以设置ARP防护功能,例如ARP欺骗防御、ARP安全映射等。

这些功能可以帮助识别并防御ARP攻击,保护网络免受ARP 病毒的侵害。

7.定期监控网络定期监控网络是确保网络安全的有效手段。

通过监控网络流量、异常IP连接等指标,可以及时发现ARP攻击的迹象。

一旦发现ARP 攻击,应立即采取措施清除病毒,修复漏洞,并重新配置网络设备以确保安全性。

8.制定应急预案制定应急预案有助于快速应对ARP攻击。

应急预案应包括以下几个方面:(1)确定应急响应小组:建立一个专门负责网络安全问题的小组,明确其职责和权限。

彻底解决局域网内ARP攻击的设置方法局域网(LAN)是指在相对较小范围内连接在一起的计算机和网络设备(如路由器、交换机等)。

在一个局域网中,通常存在着各种各样的威胁,包括ARP攻击。

ARP攻击(Address Resolution Protocol attack)是一种常见的网络安全威胁,该攻击利用ARP协议中的漏洞,冒充合法设备,并发送欺骗性ARP响应,以获取受害者的信息。

因此,彻底解决局域网内的ARP攻击非常重要。

解决局域网内ARP攻击的设置方法如下:1.使用静态ARP绑定:静态ARP绑定是一种将IP地址和物理地址(MAC地址)固定绑定在一起的方法。

通过在路由器或交换机上设置静态ARP绑定,可以防止攻击者通过伪造IP地址来进行ARP攻击。

管理员需要将每一个设备的IP地址和物理地址进行匹配,并手动添加到路由器或交换机的ARP表中。

2.启用ARP检测和防御机制:现代网络设备通常提供了一些ARP检测和防御机制,可以通过启用这些功能来防止ARP攻击。

例如,一些设备支持ARP检测以及对异常ARP流量的过滤和阻止。

管理员可以查看设备文档并按照说明启用这些功能。

3.使用虚拟局域网(VLAN)进行隔离:VLAN是一种将不同的设备隔离在不同的逻辑网络中的方法。

通过将设备划分为不同的VLAN,可以减少ARP攻击在局域网内的传播范围。

攻击者只能影响同一VLAN中的设备,而无法影响其他VLAN中的设备。

4.使用网络流量监控工具:网络流量监控工具可以帮助管理员及时发现和定位ARP攻击。

通过监控网络流量,管理员可以识别异常的ARP响应,并迅速采取措施进行阻止和防御。

5.更新网络设备的固件和软件:网络设备的固件和软件更新通常会修复已知的安全漏洞,包括与ARP攻击相关的漏洞。

因此,及时更新网络设备的固件和软件是保护局域网安全的一种重要措施。

6.加强网络设备的物理安全:ARP攻击也可以通过物理访问网络设备进行实施。

因此,加强网络设备的物理安全非常重要。

介绍定义ARP(Address Resolution Protocol )安全是针对ARP攻击的一种安全特性,通过ARP严格学习、动态ARP检测、ARP表项保护和ARP报文速率限制等措施来保证网络设备的安全性。

不仅能够防范针对ARP协议的攻击,还可以防范网段扫描攻击等基于ARP协议的攻击。

目的在网络中,常见的ARP攻击方式主要包含:∙ARP欺骗攻击ARP欺骗指攻击者通过发送伪造的ARP报文,恶意修改设备或网络内其他主机的ARP表项,造成用户或网络的报文转发异常。

∙ARP泛洪攻击ARP泛洪攻击也叫拒绝服务攻击(Denial of Service),攻击者向设备发送大量虚假的ARP请求报文或免费报文,造成设备上的ARP表项溢出,无法缓存正常用户的ARP表项,从而阻碍正常的报文转发。

为了能够有效的防范ARP欺骗攻击和ARP泛洪攻击,通过ARP安全配置不仅可以防止针对ARP 协议的攻击,还可以防止基于ARP协议的攻击。

ARP安全主要应用如下表所示:受益∙设备具有防御网络上ARP攻击的能力,降低用户为保证网络正常运行和网络信息安全而产生的维护成本。

∙为用户提供更安全的网络环境,更稳定的网络服务。

ARP报文抑制收到大量ARP报文可能导致设备忙于进行ARP学习和ARP响应,无法处理其它业务,因此需要对ARP报文进行抑制,以保护CPU资源。

为了防止大量ARP报文对CPU进行冲击。

设备提供了ARP报文抑制功能:∙ARP报文源抑制:当设备检测到某一个用户在短时间内发送大量的ARP报文,可以通过对这个用户的ARP源抑制来保护设备的CPU资源,保证CPU可以正常处理业务。

在一段时间内,如果设备收到某一源IP地址或者源MAC的ARP报文数目超过设定阈值(抑制速率),则不处理超出阈值部分的ARP请求报文。

▪ARP报文的源MAC地址抑制:如果指定MAC地址,则基于指定MAC地址限速;如果不指定MAC地址,则所有源MAC地址的ARP报文均限速。

dis arp命令的基本用法ARP(Address Resolution Protocol)是一种网络协议,用于将一个IP 地址解析为对应的物理MAC地址。

在本文中,我们将逐步介绍ARP命令的基本用法,包括常见的ARP命令选项和使用示例。

一、ARP命令概述ARP命令是一种用于管理和操作ARP缓存的命令行工具。

ARP缓存是一个存储了当前网络上IP地址和对应的MAC地址之间映射关系的表格。

通过查询ARP缓存,我们可以了解到特定IP地址对应的MAC地址,从而实现在网络上定位和识别设备的功能。

二、ARP命令基本用法ARP命令的基本语法如下:arp [-a] [-d] [-s InetAddr EtherAddr] [InetAddr [EtherAddr]]其中,常用的命令选项包括:- -a:显示当前ARP缓存中的所有映射关系。

- -d:删除指定的IP地址对应的映射关系。

- -s:添加静态映射关系,将指定的IP地址与对应的MAC地址进行绑定。

- InetAddr:指定要操作的IP地址。

- EtherAddr:指定要操作的MAC地址。

三、ARP命令使用示例1. 显示ARP缓存中的所有映射关系使用命令`arp -a`可以显示当前ARP缓存中的所有映射关系。

C:\> arp -a接口: 192.168.1.2 0x2Internet 地址物理地址类型192.168.1.1 e0-3f-49-b1-6a-a2 动态192.168.1.5 6c-40-08-0e-9b-ab 动态...在上述示例中,我们可以看到ARP缓存中存储了多个IP地址和对应的MAC地址的映射关系。

2. 添加静态映射关系使用命令`arp -s InetAddr EtherAddr`可以添加一个静态映射关系。

C:\> arp -s 192.168.1.100 00-11-22-33-44-55上述命令将IP地址192.168.1.100与MAC地址00-11-22-33-44-55进行绑定。

arp命令简介arp命令(Address Resolution Protocol)是一种用于将IPv4地址映射为物理硬件地址(MAC地址)的协议,它用于在局域网上的主机间解析IP地址和MAC地址之间的关系。

arp命令可以查看、添加、修改和删除arp缓存中的记录,以及清除整个arp缓存。

语法arp [-a] [-d | -s] [<hostname>] [<ether_addr>]参数说明•-a:显示arp缓存中的所有记录。

•-d:删除指定主机的arp缓存记录。

•-s:添加静态arp缓存记录。

•<hostname>:指定要查询、删除或添加的主机名。

•<ether_addr>:指定要添加的静态arp缓存记录的物理地址。

常用命令示例显示arp缓存中的所有记录arp -a上述命令将显示arp缓存中的所有记录,包括IP地址和对应的MAC地址。

示例输出:(192.168.1.1) at 00-11-22-33-44-55 [ether] on eth0(192.168.1.2) at aa-bb-cc-dd-ee-ff [ether] on e th0删除指定主机的arp缓存记录arp -d 192.168.1.1上述命令将删除arp缓存中IP地址为192.168.1.1的记录。

添加静态arp缓存记录arp -s 192.168.1.1 00-11-22-33-44-55上述命令将添加一个静态arp缓存记录,将IP地址192.168.1.1与物理地址00-11-22-33-44-55关联。

注意事项•arp命令需要在具有管理员权限的终端中运行。

•arp缓存是动态的,会在通信进行时自动更新。

但有时可能会出现ARP缓存污染的情况,此时可以通过清除arp缓存来解决。

•在某些情况下,需要手动添加静态arp缓存记录以解决网络通信问题。

总结arp命令是一个用于操作ARP缓存的实用工具,它提供了查询、删除和添加ARP缓存记录的功能。

路由器使用技巧如何设置ARP绑定路由器是一种网络设备,它在互联网和局域网之间起到了桥梁的作用。

在网络通信中,地址解析协议(ARP)是一种将网络层的IP地址映射到数据链路层的物理地址的协议。

通过设置ARP绑定,我们可以优化网络通信,提高网络性能和安全性。

本文将介绍如何设置ARP绑定,帮助读者更好地使用路由器。

第一节:ARP绑定的基本概念和作用ARP绑定是一种将IP地址和MAC地址绑定在一起的操作,它可以在网络通信中减少广播流量、加快数据传输速度,并提高网络安全性。

通过ARP绑定,我们可以限制特定的IP地址只能绑定到特定的MAC地址上,确保网络通信的可信性,防止ARP欺骗等安全威胁。

第二节:检查路由器ARP绑定功能是否开启在设置ARP绑定之前,首先要检查路由器是否支持ARP绑定功能并是否已开启。

通常,路由器的ARP绑定功能可以在管理界面的网络设置或安全设置中找到。

请您按照路由器的品牌和型号查找相应的设置选项,确保ARP绑定功能已打开。

第三节:设置ARP绑定规则在进行ARP绑定之前,我们需要了解要绑定的IP地址和MAC地址。

您可以通过以下步骤进行设置:1.登录路由器管理界面:打开浏览器,输入路由器的IP地址,在弹出的登录界面中输入用户名和密码,成功登录后进入路由器的管理界面。

2.找到ARP绑定设置选项:根据您路由器的品牌和型号,在管理界面中找到ARP绑定设置选项。

一般情况下,它可以在网络设置、安全设置或局域网设置中找到。

3.添加ARP绑定规则:点击添加按钮或相应的选项进入ARP绑定规则的设置界面。

在该界面中,您可以输入要绑定的IP地址和对应的MAC地址。

4.保存设置:完成输入后,点击保存按钮或相应的选项保存您的设置。

路由器将会自动应用这些规则,并保存到配置文件中。

第四节:验证ARP绑定的设置是否成功为了验证ARP绑定设置是否成功,您可以进行以下操作:1.打开命令提示符:在Windows系统中,按下Win+R组合键,输入"cmd"并按下回车键打开命令提示符。

华为交换机静态ARP与动态ARP结合使用配置示例1、组网需求图1 动态ARP与静态ARP组网示例图如上图1所示,Switch的接口GE1/0/1通过LAN Switch(即LSW)连接主机,接口GE1/0/2连接Server。

要求:GE1/0/1属于VLAN2,GE1/0/2属于VLAN3。

为了适应网络的快速变化,保证报文的正确转发,在Switch的接口VLANIF2上配置动态ARP的参数。

为了保证Server的安全性,防止其他设备仿冒Server发送非法ARP报文,在Switch的接口GE1/0/2上增加一个静态ARP表项,表项的IP地址为10.2.2.3,对应的MAC地址为00e0-fc01-0000。

2、配置思路2.1、创建VLAN,并将接口加入到VLAN中。

2.2、配置用户侧VLANIF接口的动态ARP的参数。

2.3、配置静态ARP表项。

3、操作步骤3.1、创建VLAN,并将接口加入到VLAN中。

# 创建VLAN2和VLAN3。

<HUAWEI> system-view[HUAWEI] vlan batch 2 3# 将接口GE1/0/1加入VLAN2中,接口GE1/0/2加入VLAN3中。

[HUAWEI] interface gigabitethernet 1/0/1[HUAWEI-GigabitEthernet1/0/1] port link-type trunk[HUAWEI-GigabitEthernet1/0/1] port trunk allow-pass vlan 2 [HUAWEI-GigabitEthernet1/0/1] quit[HUAWEI] interface gigabitethernet 1/0/2[HUAWEI-GigabitEthernet1/0/2] port link-type access[HUAWEI-GigabitEthernet1/0/2] port default vlan 3[HUAWEI-GigabitEthernet1/0/2] quit3.2、配置VLANIF接口的动态ARP的参数。

ARP攻击防范与解决方案ARP(地址解析协议)攻击是一种常见的网络攻击手段,攻击者通过伪造或修改ARP请求和响应数据包来欺骗网络设备,从而获得网络流量并进行恶意活动。

为了保护网络安全,我们需要采取一系列的防范措施来防止ARP攻击的发生,并及时解决已经发生的ARP攻击。

一、防范ARP攻击的措施1. 使用静态ARP表:将网络设备的IP地址和MAC地址手动绑定,防止ARP 响应被篡改。

这样可以有效防止ARP攻击者通过ARP欺骗获得网络流量。

2. 启用ARP防火墙:ARP防火墙可以检测和阻止异常的ARP请求和响应数据包,防止ARP攻击者伪造或修改ARP数据包。

同时,可以配置白名单,只允许特定的IP地址和MAC地址之间进行ARP通信,增加网络的安全性。

3. 使用虚拟局域网(VLAN):将网络划分为多个虚拟局域网,不同的VLAN 之间无法直接通信,可以减少ARP攻击的范围和影响。

同时,可以通过配置ACL (访问控制列表)来限制不同VLAN之间的ARP通信。

4. 启用端口安全功能:网络交换机可以配置端口安全功能,限制每个端口允许连接的MAC地址数量,防止ARP攻击者通过伪造或修改MAC地址来进行ARP 攻击。

5. 使用ARP监控工具:ARP监控工具可以实时监测网络中的ARP请求和响应数据包,及时发现异常的ARP活动。

一旦发现ARP攻击,可以及时采取相应的解决措施。

二、解决ARP攻击的方法1. 及时更新网络设备的固件和操作系统:网络设备的固件和操作系统中可能存在安全漏洞,攻击者可以利用这些漏洞进行ARP攻击。

及时更新固件和操作系统可以修补这些漏洞,提高网络的安全性。

2. 使用安全的网络设备:选择具有ARP攻击防御功能的网络设备,如防火墙、入侵检测系统等。

这些设备可以检测和阻止ARP攻击,提供更高的网络安全性。

3. 配置网络设备的安全策略:合理配置网络设备的安全策略,限制ARP请求和响应的频率和数量,防止ARP攻击者通过大量的ARP请求和响应来干扰网络正常运行。

静态IP防ARP欺骗配置:一、启用arp-check的功能在全局配置模式下开启ARP-CHECK功能S2126G-2(config)#port-security arp-check二、启用anti-arp-spoofing功能S2126G-2(config-if)#anti-ARP-Spoofing ip 网关地址三、启用端口安全并手动绑定IP与MACS2126G-2(config)#int f 0/3 //进入接口3S2126G-2(config-if)#switchport port-security //启用端口安全S2126G-2(config-if)#switchport port-security mac-address 4444.4444.4444 ip-address 192.168.44.55 //在接口下绑定PC的IP与MACS2126G-2(config-if)# switchport port-security maximum 1 //设置此端口最多学习1个MAC 地址,那么此接口不会再去学习其它的MAC地址了。

注:若此接口增加PC。

必须在交换机的对应接口上将IP与MAC绑定一下。

例如:PC的IP:192.168.44.57 MAC:2222.2222.2222S2126G-2(config)#int f 0/3S2126G-2(config-if)#switchport port-security maximum 2 // 将最大学习MAC地址的值改设为2,否则将无法绑定新机器S2126G-2(config-if)#switchport port-security mac-address 2222.2222.2222 ip-address 192.168.44.57配置文件如下:Building configuration...Current configuration : 451 bytes!version 1.0!hostname S2126G-2vlan 1!port-security arp-checkinterface fastEthernet 0/3Anti-ARP-Spoofing ip 192.168.44.1switchport port-securityswitchport port-security maximum 2switchport port-security mac-address 4444.4444.4444 ip-address 192.168.44.55switchport port-security mac-address 2222.2222.2222 ip-address 192.168.44.57 !endSwitch#动态IP防ARP欺骗配置:一、启用arp-check的功能在全局配置模式下开启ARP-CHECK功能S2126G-2(config)#port-security arp-check二、启用DHCP中继S2126G-2(config)#service dhcpS2126G-2(config)#ip helper-address 192.168.44.5三、启用端口安全S2126G-2(config)#int f 0/3S2126G-2(config-if)#switchport port-security四、启用端口自动绑定功能S2126G-2(config-if)#service dhcp address-bind port配置文件如下:S2126G-2#sh ruSystem software version : 1.68 Build Apr 25 2007 ReleaseBuilding configuration...Current configuration : 195 bytes!version 1.0!hostname S2126G-2vlan 1!port-security arp-checkservice dhcpservice dhcp address-bind portip helper-address 192.168.44.5interface fastEthernet 0/5switchport port-security。

arp命令本文介绍了arp命令的使用方法和常见应用场景。

简介arp是Address Resolution Protocol(地址解析协议)的缩写,它用于将网络层的IP地址解析为物理层的MAC地址。

使用arp命令可以查看、添加、修改和删除ARP缓存中的记录,以实现IP地址和MAC地址之间的映射。

命令语法arp -aarp -d <IP 地址>arp -s <IP 地址> <MAC 地址>arp -f <文件名>命令参数•-a: 显示ARP缓存中的所有记录。

•-d <IP 地址>: 删除指定IP地址的ARP缓存记录。

•-s <IP 地址> <MAC 地址>: 添加指定的IP地址和MAC地址到ARP缓存中,如果该IP地址已存在,则更新其对应的MAC地址。

•-f <文件名>: 从指定的文件中读取ARP缓存记录,并添加到系统的ARP缓存中。

常见应用场景1.查询ARP缓存中的记录:通过使用arp -a命令可以查看当前系统中ARP缓存中的所有记录。

该命令将会返回一个包含IP地址和对应MAC地址的列表,以便于网络管理员进行故障排除和网络管理。

示例命令及输出:$ arp -a(192.168.1.1) at 00:11:22:33:44:55 [ether] on eth0(192.168.1.2) at AA:BB:CC:DD:EE:FF [ether] on eth0(192.168.1.3) at 11:22:33:AA:BB:CC [ether] on eth02.删除ARP缓存记录:使用arp -d命令可以删除指定IP地址的ARP缓存记录。

当网络中的设备发生变化或者存在IP地址冲突时,可能需要删除已缓存的错误记录。

示例命令及输出:$ arp -d 192.168.1.23.手动添加ARP缓存记录:arp -s命令允许用户手动添加指定的IP地址和MAC地址到ARP缓存中,用于确保正确的地址解析。

1.5.2 ARP入侵检测与ARP报文限速配置举例1. 组网需求如图1-4所示,Switch A(S3100-EI)的端口Ethernet1/0/1连接DHCP服务器,端口Ethernet1/0/2和Ethernet1/0/3分别连接DHCP Client A和DHCP Client B,且三个端口都属于VLAN 1。

●开启交换机的DHCP Snooping功能,并设置端口Ethernet1/0/1为DHCP Snooping信任端口。

●为防止ARP中间人攻击,配置VLAN 1的ARP入侵检测功能,设置Switch 的端口Ethernet1/0/1为ARP信任端口;●开启端口Ethernet1/0/2和Ethernet1/0/3上的ARP报文限速功能,防止来自Client A和Client B的ARP报文流量攻击。

●开启Switch A上的端口状态自动恢复功能,设置恢复时间间隔为200秒。

2. 典型组网图图1-4 配置ARP入侵检测与端口ARP报文限速组网图3. 配置步骤# 开启交换机DHCP Snooping功能。

<SwitchA> system-view[SwitchA] dhcp-snooping# 设置端口Ethernet1/0/1为DHCP Snooping信任端口,ARP信任端口。

[SwitchA] interface Ethernet1/0/1[SwitchA-Ethernet1/0/1] dhcp-snooping trust[SwitchA-Ethernet1/0/1] arp detection trust[SwitchA-Ethernet1/0/1] quit# 开启VLAN 1内所有端口的ARP入侵检测功能。

[SwitchA] vlan 1[SwitchA-vlan1] arp detection enable[SwitchA-vlan1] quit# 开启端口Ethernet1/0/2上的ARP报文限速功能,设置ARP报文通过的最大速率为20pps。

配置ARP安全综合功能示例组网需求如图1所示,Switch作为网关通过接口Eth0/0/3连接一台服务器,通过接口Eth0/0/1、Eth0/0/2连接VLAN10和VLAN20下的四个用户。

网络中存在以下ARP威胁:·攻击者向Switch发送伪造的ARP报文、伪造的免费ARP报文进行ARP欺骗攻击,恶意修改Switch 的ARP表项,造成其他用户无法正常接收数据报文。

·攻击者发出大量目的IP地址不可达的IP报文进行ARP泛洪攻击,造成Switch的CPU负荷过重。

·用户User1构造大量源IP地址变化MAC地址固定的ARP报文进行ARP泛洪攻击,造成Switch的ARP表资源被耗尽,影响到正常业务的处理。

·用户User3构造大量源IP地址固定的ARP报文进行ARP泛洪攻击,造成Switch的CPU进程繁忙,影响到正常业务的处理。

管理员希望能够防止上述ARP攻击行为,为用户提供更安全的网络环境和更稳定的网络服务。

图1 配置ARP安全功能组网图配置思路采用如下思路在Switch上进行配置:1. 配置ARP表项严格学习功能以及ARP表项固化功能,实现防止伪造的ARP报文错误地更新Switch的ARP表项。

2. 配置根据源IP地址进行ARP Miss消息限速,实现防止用户侧存在攻击者发出大量目的IP地址不可达的IP报文触发大量ARP Miss消息,形成ARP泛洪攻击。

同时需要保证Switch可以正常处理服务器发出的大量此类报文,避免因丢弃服务器发出的大量此类报文而造成网络无法正常通信。

3. 配置基于接口的ARP表项限制,实现防止User1发送的大量源IP地址变化MAC地址固定的ARP 报文形成的ARP泛洪攻击,避免Switch的ARP表资源被耗尽。

4. 配置根据源IP地址进行ARP限速,实现防止User3发送的大量源IP地址固定的ARP报文形成的ARP泛洪攻击,避免Switch的CPU进程繁忙。

操作步骤1. 创建VLAN,将接口加入到VLAN中,并配置VLANIF接口# 创建VLAN10、VLAN20和VLAN30,并将接口Eth0/0/1加入VLAN10中,接口Eth0/0/2加入VLAN20中,接口Eth0/0/3加入VLAN30中。

<Quidway> system-view[Quidway] vlan batch 10 20 30[Quidway] interface ethernet 0/0/1[Quidway-Ethernet0/0/1] port link-type trunk[Quidway-Ethernet0/0/1] port trunk allow-pass vlan 10[Quidway-Ethernet0/0/1] quit[Quidway] interface ethernet 0/0/2[Quidway-Ethernet0/0/2] port link-type trunk[Quidway-Ethernet0/0/2] port trunk allow-pass vlan 20[Quidway-Ethernet0/0/2] quit[Quidway] interface ethernet 0/0/3[Quidway-Ethernet0/0/3] port link-type trunk[Quidway-Ethernet0/0/3] port trunk allow-pass vlan 30[Quidway-Ethernet0/0/3] quit# 创建接口VLANIF10、VLANIF20、VLANIF30,配置各VLANIF接口的IP地址。

[Quidway] interface vlanif 10[Quidway-Vlanif10] ip address 8.8.8.4 24[Quidway-Vlanif10] quit[Quidway] interface vlanif 20[Quidway-Vlanif20] ip address 9.9.9.4 24[Quidway-Vlanif20] quit[Quidway] interface vlanif 30[Quidway-Vlanif30] ip address 10.10.10.3 24[Quidway-Vlanif30] quit2. 配置ARP表项严格学习功能[Quidway] arp learning strict3. 配置ARP表项固化功能# 配置ARP表项固化模式为fixed-mac方式。

[Quidway] arp anti-attack entry-check fixed-mac enable4. 配置根据源IP地址进行ARP Miss消息限速# 配置对Server(IP地址为10.10.10.2)的ARP Miss消息进行限速,允许Switch每秒最多处理该IP 地址触发的40个ARP Miss消息;对于其他用户,允许Switch每秒最多处理同一个源IP地址触发的20个ARP Miss消息。

[Quidway] arp-miss speed-limit source-ip maximum 20[Quidway] arp-miss speed-limit source-ip 10.10.10.2 maximum 405. 配置基于接口的ARP表项限制# 配置接口Eth0/0/1最多可以学习到20个动态ARP表项。

[Quidway] interface ethernet 0/0/1[Quidway-Ethernet0/0/1] arp-limit vlan 10 maximum 20[Quidway-Ethernet0/0/1] quit6. 配置根据源IP地址进行ARP限速# 配置对用户User3(IP地址为9.9.9.2)进行ARP报文限速,每秒最多只允许10个该IP地址的ARP 报文通过。

[Quidway] arp speed-limit source-ip 9.9.9.2 maximum 107. 验证配置结果# 执行命令display arp learning strict,可以看到全局已经配置ARP表项严格学习功能。

[Quidway] display arp learning strictThe global configuration:arp learning strictInterface LearningStrictState------------------------------------------------------------------------------------------------------------------------Total:0Force-enable:0Force-disable:0# 执行命令display arp-limit,查看接口可以学习到的动态ARP表项数目的最大值。

[Quidway] display arp-limit interface ethernet 0/0/1Interface LimitNum VlanID LearnedNum(Mainboard)---------------------------------------------------------------------------Ethernet0/0/1 20 10 0---------------------------------------------------------------------------Total:1# 执行命令display arp anti-attack configuration all,查看当前ARP防攻击配置情况。

[Quidway] display arp anti-attack configuration allARP anti-attack packet-check function: disableARP gateway-duplicate anti-attack function: disabledARP anti-attack log-trap-timer: 0 second(s)(The log and trap timer of speed-limit, default is 0 and means disabled.)ARP anti-attack entry-check mode:Vlanif Mode-------------------------------------------------------------------------------All fixed-mac-------------------------------------------------------------------------------ARP rate-limit configuration:-------------------------------------------------------------------------------Global configuration:Interface configuration:Vlan configuration:-------------------------------------------------------------------------------ARP miss rate-limit configuration:-------------------------------------------------------------------------------Global configuration:Interface configuration:Vlan configuration:-------------------------------------------------------------------------------ARP speed-limit for source-IP configuration:IP-address suppress-rate(pps)(rate=0 means function disabled)-------------------------------------------------------------------------------9.9.9.2 10Others 0-------------------------------------------------------------------------------The number of configured specified IP address(es) is 1, spec is 256.ARP miss speed-limit for source-IP configuration:IP-address suppress-rate(pps)(rate=0 means function disabled)-------------------------------------------------------------------------------10.10.10.2/32 40Others 20-------------------------------------------------------------------------------The number of configured specified IP address(es) is 1, spec is 256.# 执行命令display arp packet statistics,查看ARP处理的报文统计数据。