用Cisco路由器和预共享密钥建立多条IPSec

- 格式:doc

- 大小:1.24 MB

- 文档页数:19

cisco双ISP线路接入,链路自动切换方案最近接到的一个项目,客户总部在惠州,分部在香港,在香港分部设有ERP服务器与邮件服务器,总部出口为铁通10M光纤与网通1M DDN 专线(新增),原总部是用netscreen 防火墙与香港的pix 515作IPsec VPN对接,现客户要求是新增一条网通DDN专线用来专跑ERP 数据业务,就是要求平时总部去分部访问ERP服务器的数据走DDN专线,访问邮件服务器的数据走ipsec VPN,但当这两条链路其中有出现故障中断时,能做到链路自动切换,例DDN专线出现故障,原走这条线路的ERP数据能自动切换到ipsec VPN线路去,如果线路恢复线路又自动切换。

对netscreen 作了研究它是支持策略路由,但好像不支持线路检测(如知道者请提供资料,学习一下)。

为满足客户要求,我推荐用思科1841路由器,思科支持策略路由与线路检测,一直有看过相应的文档,但没实施过,呵呵,终于有机会了。

解方案如下图:IP分配如下:总部IP段为:192.168.1.0/24 网关:192.168.1.111/24netscreen ssg-140 和透明接入,R1配置:FastEthernet0/0 -- 192.168.1.111/24FastEthernet0/1 -- 192.168.2.1/24 (铁通线路 IP 有改^_^)Serial0/0 --- 192.168.3.1/24 (网通线路)PIX 515配置:Ethernet1 (outside) -- 192.168.2.2/24Ethernet0 (inside) -- 192.168.4.1/24R2配置:FastEthernet0/0 -- 192.168.4.2/24FastEthernet0/1-- 192.168.5.1/24Serial0/0 -- 192.168.3.2/24下面只列出重点部分:VPN配置R1----PIX515R1:第一步:在路由器上定义NAT的内部接口和外部接口R1(config)#int f0/0R1(config-if)#ip nat insideR1(config-if)#exitR1(config)#int f0/1R1(config-if)#ip nat outsideR1(config-if)#exit第二步:定义需要被NAT的数据流(即除去通过VPN传输的数据流)R1(config)#access-list 101 deny ip 192.168.1.0 0.0.0.255 192.168.4.0 0.0.0.255 R1(config)#access-list 101 deny ip 192.168.1.0 0.0.0.255 192.168.5.0 0.0.0.255 R1(config)#access-list 101 permit ip any any第三步:定义NAT。

以下为路由器A的配置,路由器B只需对相应配置作更改即可1:配置IKErouter(config)# crypto isakmp enable #启用IKE(默认是启动的)router(config)# crypto isakmp policy 100 #建立IKE策略,优先级为100router(config-isakmp)# authentication pre-share #使用预共享的密码进行身份验证router(config-isakmp)# encryption des #使用des加密方式router(config-isakmp)# group 1 #指定密钥位数,group 2安全性更高,但更耗cpu router(config-isakmp)# hash md5 #指定hash算法为MD5(其他方式:sha,rsa)router(config-isakmp)# lifetime 86400 #指定SA有效期时间。

默认86400秒,两端要一致以上配置可通过show crypto isakmp policy显示。

VPN两端路由器的上述配置要完全一样。

2:配置Keysrouter(config)# crypto isakmp key cisco1122 address 10.0.0.2--(设置要使用的预共享密钥和指定vpn另一端路由器的IP地址)3:配置IPSECrouter(config)# crypto ipsec transform-set abc esp-des esp-md5-hmac配置IPSec交换集abc这个名字可以随便取,两端的名字也可不一样,但其他参数要一致。

router(config)# crypto ipsec security-association lifetime 86400ipsec安全关联存活期,也可不配置,在下面的map里指定即可router(config)# access-list 110 permit tcp 172.16.1.0 0.0.0.255 172.16.2.0 0.0.0.255router(config)# access-list 110 permit tcp 172.16.2.0 0.0.0.255 172.16.1.0 0.0.0.2554.配置IPSEC加密映射router(config)# crypto map mymap 100 ipsec-isakmp 创建加密图router(config-crypto-map)# match address 110 用ACL来定义加密的通信router(config-crypto-map)# set peer 10.0.0.2 标识对方路由器IP地址router(config-crypto-map)# set transform-set abc 指定加密图使用的IPSEC交换集router(config-crypto-map)# set security-association lifetime 86400router(config-crypto-map)# set pfs group 15.应用加密图到接口router(config)# interface ethernet0/1router(config-if)# crypto map mymap相关知识点:对称加密或私有密钥加密:加密解密使用相同的私钥DES--数据加密标准data encryption standard3DES--3倍数据加密标准triple data encryption standardAES--高级加密标准advanced encryption standard一些技术提供验证:MAC--消息验证码 message authentication codeHMAC--散列消息验证码 hash-based message authentication codeMD5和SHA是提供验证的散列函数对称加密被用于大容量数据,因为非对称加密站用大量cpu资源非对称或公共密钥加密:RSA rivest-shamir-adelman用公钥加密,私钥解密。

实验报告

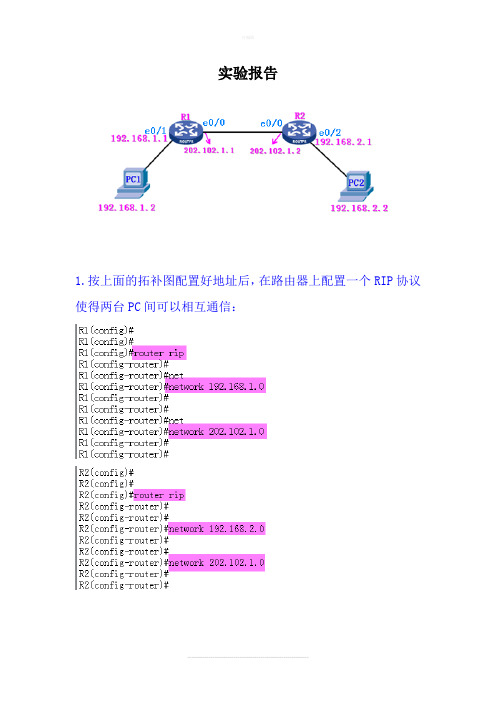

1.按上面的拓补图配置好地址后,在路由器上配置一个RIP协议使得两台PC间可以相互通信:

2.首先在路由器R1上进行配置,先启动IKE(密钥交换):

3.然后创建并配置IKE策略:

4.我们查看一下刚才所做的配置是否都已生效:

5.然后再进一步配置IKE身份认证模式和共享密钥:

6.然后进行创建和配置IPSec变换集:

7.然后进行创建一个ACL控制列表,使其与IPSec进行相结合:

8.然后进行配置加密图,也就是把IKE策略、IPSec变换集、访问控制列表综合起来:

9.最后指定加密图应用于哪个接口(通常是vpn路由器连接Intnet的端口,也就是R1上的e0/0接口):

10.此时,vpn路由器R1便配置完成了,由于只在一台路由器上进行了配置,所以现在PC1与PC2是无法进行建立连接的,因此

也无法相互通信

:

11.部署站点到站点的vpn要在两台设备上设置相同的认证方式,这样才能使得站点之间相互通信,现在到路由器R2上进行设置:

12.然后创建并配置IKE策略:

13.我们查看一下刚才所做的配置是否都已生效:

14.然后再进一步配置IKE身份认证模式和共享密钥:

15. 然后进行创建和配置IPSec变换集:

16. 然后进行创建一个ACL控制列表,使其与IPSec进行相结合:

17. 然后进行配置加密图,也就是把IKE策略、IPSec变换集、访问控制列表综合起来:

18. 最后指定加密图应用于哪个接口(通常是vpn路由器连接Intnet的端口,也就是R2上的e0/0接口):

19.此时,我们再到PC机上进行验证,看现在能不能进行通信了:

20.完成! . .。

使用IKE预共享密钥配置IPSec 使用IKE预共享密钥配置IPSec任务 1—为 IKE 和 IPSec准备.步骤 1—确定IKE策略(IKE阶段1).确定IKE的详细内容:确定密钥分发方法确定认证方法确定IPSec 对等体的 IP 地址和主机名确定对等体的ISAKMP策略加密算法散列算法IKE SA 生命周期步骤 2—确定IPSec策略(IKE阶段2 ) .确定策略详细信息:为获得最佳的安全和性能选择IPSec 算法和参数选择变换,如果需要,选择一个变换集确定 IPSec 对等体详细信息确定将要保护的主机 IP 地址和应用选择手动初始化或通过IKE初始化SA步骤 3—检查当前配置.show running-configurationshow crypto isakmp policyshow crypto mapshow crypto ipsec transform-set步骤 4—确保网络在没有加密的状态下正常工作. ping步骤 5—确保访问控制列表(ACL)和IPSec兼容.show access-lists任务 2—配置 IKE.步骤 1—打开和关闭 IKE.crypto isakmp enable步骤 2—创建 IKE 策略.crypto isakmp policy priority认证方式加密方法DH算法组散列算法生存时间步骤 3—配置预共享密钥.crypto isakmp identity {address|hostname}crypto isakmp key keystring address peer-addresscrypto isakmp key keystring hostname peer-hostname步骤 4—验证 IKE 配置.show crypto isakmp policy任务 3—配置 IPSec.步骤 1—配置变换集.crypto ipsec transform-set transform-set-name transform1 [transform2 [transform3]]步骤 2—配置全局 IPSec 安全关联生命期.crypto ipsec security-association lifetime {seconds seconds | kilobytes kilobytes}步骤 3—配置加密ACL.access-list步骤 4—配置加密映射.crypto map mymap 110 ipsec-isakmp 步骤 5—应用加密映射到接口. interface serial0crypto map mymap任务 4—测试和验证 IPSec.显示配置的 IKE 策略.show crypto isakmp policy显示配置的变换集.show crypto ipsec transform set显示 IPSec SA 的当前状态.show crypto ipsec sa显示配置的加密映射.show crypto map调试 IPSec 流量.debug crypto ipsec调试 ISAKMP 流量.debug crypto isakmpdebug crypto ipsecdebug crypto isakmp使用RSA配置IPSec任务 1—为IKE和IPSec准备.任务 2—配置 RSA 密钥.步骤 1—为SA密钥作计划.步骤 2—配置路由器主机名和域名. hostname nameip domain-name name步骤 3—生成 RSA 密钥.crypto key generate rsa usage keys 步骤 4—输入对等体 RSA 公钥. crypto key pubkey-chaincrypto key pubkey-chain rsa addressed-key key address named-key key namekey-string步骤 5—验证密钥配置.show crypto key mypubkey rsa show crypto key pubkey-chain rsa 步骤 6—管理 RSA 密钥.crypto key zeroize rsa任务 3—配置 IKE.任务 4—配置 IPSec.任务 5—测试和验证 IPSec.。

工业路由器与Cisco ASA防火墙构建IPSec VPN 配置指导1.概述本文档主要讲述了关于东用科技路由器与中心端Cisco ASA/PIX防火墙构建LAN-to-LAN VPN的方法。

ORB全系列产品均支持VPN功能,并与众多国际主流中心端设备厂商产品兼容。

建立起LAN-to-LAN VPN之后便可以实现下位机—路由器LAN 端与上位机—中心端设备LAN进行双向通信。

2.网络拓扑2.1网络拓扑1接入端1的LAN端IP地址为192.168.2.0/24网段且不与接入端2LAN重复2接入端的设备ORB系列路由器均支持IPSec VPN3东用科技路由器通过有线或无线PPPOE拨号或固定IP形式获取外部IP地址4接入端2的LAN端IP地址为192.168.3.0/24网段且不与接入端1LAN重复5接入端的设备ORB系列路由器均支持IPSec VPN6东用科技路由器通过有线或无线PPPOE拨号或固定IP形式获取外部IP地址7中心端设备必须采用固定IP地址。

地址为173.17.99.100/248中心端设备可以采用cisco,juniper,华为,H3C等国际知名厂商支持IPSec的设备9中心端LAN端IP地址为172.16.1.0/24且不与建立通道的任何LAN重复2.2网络拓扑说明中心端设备为Cisco ASA/PIX防火墙,IOS版本8.0;外部IP地址173.17.99.100,掩码255.255.255.0;内部IP地址172.16.1.1,掩码255.255.255.0接入端1设备为东用科技路由器;外部IP地址193.169.99.100,掩码255.255.255.0;内部IP地址192.168.2.1,掩码255.255.255.0接入端2设备为东用科技路由器;外部IP地址193.169.99.101,掩码255.255.255.0;内部IP地址192.168.3.1,掩码255.255.255.03.配置指导3.1中心端Cisco ASA/PIX基本配置Ciscoasa&pix#configure terminal//进入配置模式Ciscoasa&pix(config)#interface ethernet0/1//进入内部接口的配置模式(端口类型及端口号请以现场设备为准,内部或外部接口可自行选择)Ciscoasa&pix(config-if)#nameif inside//为内部接口关联一个inside的名称Ciscoasa&pix(config-if)#ip address172.16.1.1255.255.255.0//为内部接口配置IP地址Ciscoasa&pix(config-if)#exit//退出内部接口的配置模式Ciscoasa&pix(config)#interface ethernet0/0//进入外部接口的配置模式(端口类型及端口号请以现场设备为准,内部或外部接口可自行选择)Ciscoasa&pix(config-if)#nameif outside//为外部接口关联一个outside的名称Ciscoasa&pix(config-if)#ip address173.17.99.100255.255.255.0//为外部接口配置IP地址Ciscoasa&pix(config-if)#exit//退出外部接口的配置模式Ciscoasa&pix(config)#route outside0.0.0.00.0.0.0173.17.99.1//配置静态默认路由,173.17.99.1为外部接口的网关地址,该地址一般为ISP提供Ciscoasa&pix(config)#access-list permiticmp extended permit icmp any any//创建访问控制列表允许所有icmp报文,此条访问控制列表的目的是为了测试或排障时使用ping命令(防火墙默认是禁止任何ICMP包通过的)Ciscoasa&pix(config)#access-group permiticmp in interface outside//将访问控制列表应用到外部接口Ciscoasa&pix(config)#access-list nonat extended permit ip172.16.1.0255.255.255.0 192.168.2.0255.255.255.0//创建访问控制列表允许172.16.1.0/24网络到192.168.2.0/24网络,此条访问控制列表的目的是对172.16.1.0/24网络到192.168.2.0/24网络的数据包IP字段不进行地址转换(PAT),172.16.1.0/24是中心端内部网络,192.168.2.0/24是远端内部网络Ciscoasa&pix(config)#global(outside)1interface//在外部接口(outside)上启用PAT Ciscoasa&pix(config)#nat(inside)0access-list nonat//对从内部接口进入的且匹配nonat访问控制列表的数据包IP字段不进行地址转换(PAT),序列号0代表不转换Ciscoasa&pix(config)#nat(inside)1172.16.1.0255.255.255.0//对从内部接口进入的源地址为172.16.1.0/24的数据包IP字段进行地址转换(PAT)。

Cisco路由器IPsec配置Cisco路由器IPsec配置本文档将详细介绍如何在Cisco路由器上配置IPsec。

IPsec (Internet Protocol Security)是一种安全协议,用于在Internet上的通信中保护数据传输的机密性和完整性。

通过配置IPsec,您可以为您的网络连接提供更高的安全性。

以下是配置IPsec的步骤:1.准备工作在开始配置IPsec之前,请确保您拥有以下准备工作:- 一台运行Cisco IOS的路由器- 适当的网络连接和配置- 了解网络拓扑和连接要求2.IPsec基础知识在配置IPsec之前,了解以下IPsec的基本概念和术语将非常有帮助:- 安全关联(SA):包含用于加密和验证数据包的安全参数。

- 安全策略数据库(SPD):定义将被保护的数据流以及如何保护它们的规则集合。

- 安全策略管理器(SPM):用于管理SPD和SA的组件。

- IPsec隧道:通过互联网在两个网络之间创建加密的虚拟通道。

3.IPsec配置示例下面是一个IPsec配置示例,用于在两个路由器之间建立安全连接:步骤1:配置IKE策略- 定义IKE策略,包括加密算法、验证方法和生命周期设置。

- 将策略应用于本地和远程对等体。

步骤2:配置IPsec策略- 定义IPsec策略,包括加密和验证算法、生命周期设置和流量选择。

- 将策略应用于本地和远程对等体。

步骤3:配置IPsec隧道- 配置本地和远程对等体之间的IPsec隧道。

- 配置隧道的安全参数,包括隧道模式、加密算法和身份验证方法。

步骤4:验证IPsec配置- 使用测试工具验证IPsec隧道是否成功建立。

- 监控IPsec隧道状态和流量。

4.附件附件1:IPsec配置示例文件本文档涉及附件,附件1为IPsec配置示例文件,可供参考。

5.法律名词及注释- IPsec: 一种用于保护数据传输安全的协议,提供机密性和完整性保护。

- SA: 安全关联,包含用于加密和验证数据包的安全参数。

实验二:ipsec site-to-siteVPN配置环境:两台路由器串口相连,接口配置如图要求:用两个LOOP口模拟VPN感兴趣流来建立IPSEC VPN,IKE1阶段用预共享密钥,IKE2阶段哈希算法用sha,加密算法用DES.步骤一:接口基本配置,并测试连通性R1(config)#int s0R1(config-if)#ip add 10.1.1.1 255.255.255.0R1(config-if)#clock rate 64000R1(config-if)#no shR1(config)#int loop 0R1(config-if)#ip add 1.1.1.1 255.255.255.0R2(config)#int s1R2(config-if)#ip add 10.1.1.2 255.255.255.0R2(config-if)#no shR2(config)#int loop 0R2(config-if)#ip add 1.1.2.1 255.255.255.0R1#ping 10.1.1.2 →测试连通性,再做IPSEC!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 28/31/32 msR2#ping 10.1.1.1!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 32/32/32 ms配置二:配置IKE1和IKE2两个阶段,并应用到接口R1(config)#crypto isakmp policy 10 →IKE1阶段策略R1(config-isakmp)#authen pre-share →将验证修改为预共享R1(config)#crypto isakmp key cisco address 10.1.1.2 →定义预共享密钥R1(config)#crypto ipsec transform myset esp-sha-hmac esp-des→定义2阶段的转换集R1(config)#access-list 100 permit ip 1.1.1.0 0.0.0.255 1.1.2.0 0.0.0.255→定义加密感兴趣流R1(config)#crypto map mymap 10 ipsec-isakmp →定义2阶段加密图% NOTE: This new crypto map will remain disabled until a peer and a valid access list have been configured.R1(config-crypto-map)#match address 100 →将列表应用到加密图R1(config-crypto-map)#set peer 10.1.1.2 →指定对等体R1(config-crypto-map)#set transform-set myset →将转换集映射到加密图R1(config)#int s0R1(config-if)#crypto map mymap →将加密图应用到接口R1(config)#ip route 1.1.2.0 255.255.255.0 20.1.1.2→指定隧道感兴趣流的路由走向R2(config)#crypto isakmp policy 10 →R2与R1端策略要匹配R2(config-isakmp)#authentication pre-shareR2(config-isakmp)#exitR2(config)#crypto isakmp key cisco address 10.1.1.1 →密钥一致,地址相互指R2(config)#crypto ipsec transform-set myset esp-des esp-sha-hmacR2(cfg-crypto-trans)#exit →两端必须匹配,默认即为tunnel模式R2(config)#access-list 102 permit ip 1.1.2.0 0.0.0.255 1.1.1.0 0.0.0.255→感兴趣流,两端互指R2(config)#crypto map mymap 10 ipsec-isakmp →加密图% NOTE: This new crypto map will remain disabled until a peer and a valid access list have been configured.R2(config-crypto-map)#set peer 10.1.1.1 →对端的物理地址R2(config-crypto-map)#set transform-set mysetR2(config-crypto-map)#match address 102R2(config-crypto-map)#exitR2(config)#ip route 1.1.1.0 255.255.255.0 10.1.1.1 →加密图感兴趣流的路由R2(config)#int s1R2(config-if)#crypto map mymap →加密映射应用到接口下步骤三:测试流是否加密,直接用接口ping出R1#ping 1.1.2.1!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 32/33/36 msR2#ping 1.1.1.1!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 32/33/36 ms分别在R1和R2上查看两个阶段的关联R1#show crypto isakmp sa →没有任何关联dst src state conn-id slotR2#show crypto isakmp sadst src state conn-id slotR1#show crypto ipsec sa →没有任何加密包,关联也没有建立interface: Serial0Crypto map tag: mymap, local addr. 10.1.1.1local ident (addr/mask/prot/port): (1.1.1.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (1.1.2.0/255.255.255.0/0/0) current_peer: 10.1.1.2PERMIT, flags={origin_is_acl,}#pkts encaps: 0, #pkts encrypt: 0, #pkts digest 0#pkts decaps: 0, #pkts decrypt: 0, #pkts verify 0#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0, #pkts decompress failed: 0#send errors 0, #recv errors 0local crypto endpt.: 10.1.1.1, remote crypto endpt.: 10.1.1.2path mtu 1500, media mtu 1500current outbound spi: 0inbound esp sas:inbound ah sas:inbound pcp sas:outbound esp sas:outbound ah sas:outbound pcp sas:R2#show crypto ipsec sainterface: Serial1Crypto map tag: mymap, local addr. 10.1.1.2local ident (addr/mask/prot/port): (1.1.2.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (1.1.1.0/255.255.255.0/0/0) current_peer: 10.1.1.1PERMIT, flags={origin_is_acl,}#pkts encaps: 0, #pkts encrypt: 0, #pkts digest 0#pkts decaps: 0, #pkts decrypt: 0, #pkts verify 0#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0, #pkts decompress failed: 0#send errors 0, #recv errors 0local crypto endpt.: 10.1.1.2, remote crypto endpt.: 10.1.1.1path mtu 1500, media mtu 1500current outbound spi: 0inbound esp sas:inbound ah sas:inbound pcp sas:outbound esp sas:outbound ah sas:outbound pcp sas:步骤四:用扩展ping来触发感兴趣流量R1#ping ipTarget IP address: 1.1.2.1Repeat count [5]: 10 →将包调为10个,否则一个ping看不到效果Extended commands [n]: ySource address or interface: 1.1.1.1Sending 10, 100-byte ICMP Echos to 1.1.2.1, timeout is 2 seconds: ....!!!!!! →已经触发了感兴趣流,并且ping通Success rate is 60 percent (6/10), round-trip min/avg/max = 84/84/84 ms步骤五:再次查看两个阶段的关联,以及加密情况R1#show crypto isa sa →IKE1阶段关联已建立为快速模式dst src state conn-id slot10.1.1.2 10.1.1.1QM_IDLE 1 0R1#show crypto ipsec sa→IKE2阶段关联建立,并加密了流量,隧道也已成功建立interface: Serial0Crypto map tag: mymap, local addr. 10.1.1.1local ident (addr/mask/prot/port): (1.1.1.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (1.1.2.0/255.255.255.0/0/0) current_peer: 10.1.1.2PERMIT, flags={origin_is_acl,}#pkts encaps: 6, #pkts encrypt: 6, #pkts digest 6#pkts decaps: 6, #pkts decrypt: 6, #pkts verify 6#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0, #pkts decompress failed: 0#send errors 14, #recv errors 0local crypto endpt.: 10.1.1.1, remote crypto endpt.: 10.1.1.2path mtu 1500, media mtu 1500current outbound spi: 84AEB2E6inbound esp sas:spi: 0x1E44AB1D(507816733)transform: esp-des esp-sha-hmac ,in use settings ={Tunnel, }slot: 0, conn id: 2000, flow_id: 1, crypto map: mymapsa timing: remaining key lifetime (k/sec): (4607999/3520)IV size: 8 bytesreplay detection support: Yinbound ah sas:inbound pcp sas:outbound esp sas:spi: 0x84AEB2E6(2226041574)transform: esp-des esp-sha-hmac ,in use settings ={Tunnel, }slot: 0, conn id: 2001, flow_id: 2, crypto map: mymapsa timing: remaining key lifetime (k/sec): (4607999/3520)IV size: 8 bytesreplay detection support: Youtbound ah sas:outbound pcp sas:R2#show crypto isa sadst src state conn-id slot10.1.1.2 10.1.1.1 QM_IDLE 1 0R2#show crypto ipsec sainterface: Serial1Crypto map tag: mymap, local addr. 10.1.1.2local ident (addr/mask/prot/port): (1.1.2.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (1.1.1.0/255.255.255.0/0/0) current_peer: 10.1.1.1PERMIT, flags={origin_is_acl,}#pkts encaps: 6, #pkts encrypt: 6, #pkts digest 6#pkts decaps: 6, #pkts decrypt: 6, #pkts verify 6#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0, #pkts decompress failed: 0#send errors 0, #recv errors 0local crypto endpt.: 10.1.1.2, remote crypto endpt.: 10.1.1.1path mtu 1500, media mtu 1500current outbound spi: 1E44AB1Dinbound esp sas: 进站流已经产生spi: 0x84AEB2E6(2226041574)transform: esp-des esp-sha-hmac ,in use settings ={Tunnel, }slot: 0, conn id: 2000, flow_id: 1, crypto map: mymapsa timing: remaining key lifetime (k/sec): (4607999/3502)IV size: 8 bytesreplay detection support: Yinbound ah sas:inbound pcp sas:outbound esp sas: 出站流已经产生spi: 0x1E44AB1D(507816733)transform: esp-des esp-sha-hmac ,in use settings ={Tunnel, }slot: 0, conn id: 2001, flow_id: 2, crypto map: mymapsa timing: remaining key lifetime (k/sec): (4607999/3502)IV size: 8 bytesreplay detection support: Youtbound ah sas:outbound pcp sas:配置五:查看当前的配置R1#show runhostname R1!crypto isakmp policy 10authentication pre-sharecrypto isakmp key cisco address 10.1.1.2!crypto ipsec transform-set myset esp-des esp-sha-hmac!crypto map mymap 10 ipsec-isakmpset peer 10.1.1.2set transform-set mysetmatch address 102!interface Loopback0ip address 1.1.1.1 255.255.255.0!interface Serial0ip address 10.1.1.1 255.255.255.0clockrate 64000crypto map mymap!ip route 1.1.2.0 255.255.255.0 10.1.1.2!access-list 102 permit ip 1.1.1.0 0.0.0.255 1.1.2.0 0.0.0.255 !endR2#show runhostname R2!crypto isakmp policy 10authentication pre-sharecrypto isakmp key cisco address 10.1.1.1!crypto ipsec transform-set myset esp-des esp-sha-hmac!crypto map mymap 10 ipsec-isakmpset peer 10.1.1.1set transform-set mysetmatch address 102!interface Loopback0ip address 1.1.2.1 255.255.255.0!interface Serial1ip address 10.1.1.2 255.255.255.0crypto map mymap!ip route 1.1.1.0 255.255.255.0 10.1.1.1!access-list 102 permit ip 1.1.2.0 0.0.0.255 1.1.1.0 0.0.0.255 !end。

实验报告

1.按上面的拓补图配置好地址后,在路由器上配置一个RIP协议使得两台PC间可以相互通信:

2.首先在路由器R1上进行配置,先启动IKE(密钥交换):

3.然后创建并配置IKE策略:

4.我们查看一下刚才所做的配置是否都已生效:

5.然后再进一步配置IKE身份认证模式和共享密钥:

6.然后进行创建和配置IPSec变换集:

7.然后进行创建一个ACL控制列表,使其与IPSec进行相结合:

8.然后进行配置加密图,也就是把IKE策略、IPSec变换集、访问控制列表综合起来:

9.最后指定加密图应用于哪个接口(通常是vpn路由器连接Intnet 的端口,也就是R1上的e0/0接口):

10.此时,vpn路由器R1便配置完成了,由于只在一台路由器上进行了配置,所以现在PC1与PC2是无法进行建立连接的,因

此也无法相互通信

:

11.部署站点到站点的vpn要在两台设备上设置相同的认证方式,这样才能使得站点之间相互通信,现在到路由器R2上进行设置:

12.然后创建并配置IKE策略:

13.我们查看一下刚才所做的配置是否都已生效:

14.然后再进一步配置IKE身份认证模式和共享密钥:

15. 然后进行创建和配置IPSec变换集:

16. 然后进行创建一个ACL控制列表,使其与IPSec进行相结合:

17. 然后进行配置加密图,也就是把IKE策略、IPSec变换集、访问控制列表综合起来:

18. 最后指定加密图应用于哪个接口(通常是vpn路由器连接Intnet的端口,也就是R2上的e0/0接口):

19.此时,我们再到PC机上进行验证,看现在能不能进行通信了:

20.完成! . .。

如何配置预共享密钥的IPSec VPN今天我们来在cisco路由器上配置一下基于预共享密钥的IPSec VPN网络。

首先我们来了解一下什么是VPN?简单的说,VPN 是一种通过Internet或公共网络受保护的链接。

由VPN组成的“线路”并不是物理存在的,而是通过技术手段模拟出来的,既是“虚拟”的。

不过这种虚拟的专用网络技术却可以在公用线路中为两台计算机建立一个逻辑上的专用“通道”,它具有良好的保密和不受干扰性使双方能进行自由而安全的点对点的连接。

VPN相比较专线网络的优势:连接可靠,可保证数据传输的安全性。

利用公共网络进行信息通讯,可降低成本,提高网络资源利用率.支持用户实时、异地接入,可满足不断增长的移动业务需求。

支持QoS功能,可为VPN用户提供不同等级的服务质量保证。

防止数据在公网传输中被窃听防止数据在公网传输中被篡改可以验证数据的真实来源成本低廉(相对于专线、长途拨号)应用灵活、可扩展性好。

本次试验的拓扑图如下:路由器的端口连接图如下:Router1 F0/1 <----> Router2 F0/1Router1 F0/0 <----> pc 1Router2 F0/0 <----> pc 2一、路由基本配置首先我们来对路由一进行一下基本配置。

F0/1是连接外网的端口,IP地址为202.106.1.1 F0/0是连接内网的,IP地址为192.168.1.1R1:Router>enRouter#conf tRouter(config)#hostname r1r1(config)#int f0/1r1(config-if)#ip addr 202.106.1.1 255.255.255.0r1(config-if)#no shutr1(config-if)#exitr1(config)#int f0/0r1(config-if)#ip addr 192.168.1.1 255.255.255.0r1(config-if)#no shutr1(config-if)#exit在路由器一上配置静态路由。

用Cisco路由器和预共享密钥建立多条IPSec-VPN VPN技术介绍:所谓虚拟专用网(Virtual Private Network, VPN)就是建立在公网上的,由某一组织或某一群用户专用的通信网络,其虚拟性表现在任意一对VPN用户之间没有专用的物理连接,而是通过ISP提供的公共网络来实现通信的,其专用性表现在VPN之外的用户无法访问VPN内部的网络资源,VPN内部用户之间可以实现安全通信。

由于Internet本质上是一个开放的网络,没有任何的安全措施可言。

专线的连接可以实现不同地区之间的互访,但需要支付高额的费用,维护也相当的困难。

随着Internet应用的扩展,很多要求安全和保密的业务需要通过廉价的Internet实现,这一需求促进了VPN 技术的发展。

广泛地讲,VPN体系结构可以被分为两种常见的情况:站点到站点的VPN(企业总部与各个分部之间的互联)和远程访问VPN(远程用户与公司总部之间的互联)。

VPN技术实现安全互联有多种方式,如MPLS VPN、SSL VPN等,但IPSec VPN技术是现在企业用的最多的接入方式,本实验就是通过使用Cisco路由器和预共享密钥建立多条IPSec VPN实现站点到站点之间的访问。

实验背景:某一外资企业在中国有三个分公司,分别坐落于上海、北京和深圳。

由于企业信息的安全需求,要求与分公司之间建立不同的安全通道。

其中,总部与深圳分部之间互相通信只需要互相验证并保持数据的完整性就可以了;与北京分部之间要求数据加密而且具有一般的验证功能,并能提供数据的完整性验证;由于上海分部在中国充当了总代理的角色,传输的数据都是机密性文件,所以要求和上海分部之间建立严格的验证功能,并能对数据进行加密和完整性验证。

(注意:每多一项功能,安全性就会升一级。

但是,链路的开销必然会增大。

如何将各个功能配置使用,需要根据企业需求和网络带宽而定)实验目的:通过IPSec VPN技术实现公司总部和各个分部之间不同的安全通信,总部与分部之间通过两台路由互联并运行OSPF多区域路由协议模拟Internet,总部和分部并不知道模拟I nternet的具体连接情况,需要配置默认路由连接到模拟公网之上。

实验环境:使用DynamipsGUI 2.8模拟器,路由器IOS使用c3640-jk9o3s-mz.122-26.bin(带有VPN功能)。

DynamipsGUI 2.8的具体使用可参考网络的一些资料。

实验网络拓扑:试验步骤:一、配置模拟公网的具体网络参数(R2和R3之间的级联。

不是重点,只做简单介绍)1、首先,在R2上配置各个端口的IP地址,并启用OSPF协议,进程号为200,将直连的网络宣告到对应的区域里(注意:是两个区域,R2和R3之间的区域为骨干区域ar ea 0,端口Ethernet 0/1所对应的区域为area 1,具体可参考网络拓扑图)2、其次,在R3上配置各个端口的IP地址,并启用OSPF协议,进程号为300,将直连的网络宣告到对应的区域里(注意:是四个区域,R2与R3之间的区域为骨干区域,其它区域为area 2 ,area 3和area 4。

具体可参考网络拓扑图)3、公网模拟好之后,使用show ip route命令在R2或者R3上查看是否学习到不同区域之间的路由条目,不同区域之间的路由条目表示为“O IA *****”二、配置总部和分部的具体网络参数(R1、R4、R5和R6的配置,不是重点,只做简单介绍)1、配置公司总部各个端口的具体网络参数,并启用一条默认路由,下一跳地址由于不知道,配置为连接模拟公网的端口Ethernet 0/0。

2、配置深圳分部各个端口的具体网络参数,并启用一条默认路由,下一跳地址由于不知道,配置为连接模拟公网的端口Ethernet 0/1。

3、配置北京分部各个端口的具体网络参数,并启用一条默认路由,下一跳地址由于不知道,配置为连接模拟公网的端口Ethernet 0/1。

4、配置上海分部各个端口的具体网络参数,并启用一条默认路由,下一跳地址由于不知道,配置为连接模拟公网的端口Ethernet 0/1。

三、配置总部的三条IPSec VPN,分别指向不同的分部。

(重点讲解)*******************R1的具体配置*******************1、配置IKE协商1.1、启用IKE(IKE-Internet Key Exchange是基于Internet安全联盟和密钥管理协议(ISAKAMP)定义的框架。

IPSec 传送认证或加密的数据之前,必须就协议、加密算法和使用的密钥进行协商。

而IKE提供了这个功能,ISAKAMP定义了两个通信对等体如何能够通过一系列的过程来保护他们之间的通信信道。

然而,它并没有规定传送的内容,只是充当了交通工具的角色。

)默认条件下,IKE在Cisco ISO软件中是激活的。

如果被人工关闭,则需要再次激活它。

1.2、建立IKE协商策略并配置IKE协商参数(在启用IKE后可以构造IKE策略,根据每个VPN连接的安全系数不同,构造多个策略。

不同的IKE策略实现不同的安全连接方式)定义公司总部与分部之间的IKE的编号为policy (取值范围为1~10000,策略编号越低,其优先级越高),以policy 2为例进行讲解:encryption 3des命令被用来设置加密所需要的算法,(DES—Data Encryption Stan dard数据加密标准,是使用最广泛的共享密钥加密算法。

它使用对称式加密算法,加密和解密使用相同的密钥值,共56位,而3DES是DES的扩展,共168位。

由于算法的复杂性,因此需要的网络宽带和内存)authertication pre-share命令告诉路由器要使用预先共享的密钥(对等体认证方法除了预共享密钥还有RSA加密的nonces,RSA签名,默认为RSA签名)hash sha命令被用来设置密钥认证所用的算法,有MD5和SHA-1两种,默认为SHA -1。

(Hash散列算法是一种基于密钥(对称密钥或公钥)的加密不同的数据转换类型。

其中MD5是使用最广泛的报文摘要算法,可产生128位散列值的散列算法。

SHA-1是安全散列算法,可产生一个160位的散列值。

SHA-1算法的缺点是速度比MD5慢,但是SHA的报文摘要更长,具有更高的安全性)group 2 为密钥交换方式,一般有三种模式,分部为group 1,group 2,group 5,其中,group 1的密钥交换最简单,而group 5的密钥交换方式最复杂。

(注意:同等实体两端策略的密钥交换方式必须一样,就本实验而言,总部和深圳分部使用group 1,总部和北京分部使用group 2,总部和上海分部使用group 5)Lifetime 86400 声明了SA的生存时间,默认为86400。

在超过生存时间后,SA将被重新协商。

(SA—Secuity Associations安全联盟,定义了各种类型的安全措施,这些措施的内容包含了IP包加密解密和认证的相关信息)1.3、设置IPSec对等体的验证方法(由于SA是单向的,因此,需要设置预先共享的密码和对端的IP地址或主机名。

也就是说有两种验证方法,一种是通过对端主机名进行验证;另一种是通过对端IP地址进行验证。

语法为Router(config)#crypto isakmp key k eystring address <hostname> peer-address(peer-hostname)注意:VPN链路两端的密码必须匹配。

)2、配置IPSec相关参数2.1、指定Crypto map加密用的访问列表(注意:IPSec只用于加密的访问类别,而没有定义的访问列表就等于没有IPSec的验证,直接以明文的方式进行传送。

这个不同于普通的访问控制列表那样“运行”和“拒绝”流量)Crypto访问列表必须是互为镜像的。

比如:总部连接外网的路由器加密了所有流向深圳分部连接外网的路由器的IP流量,则分部连接外网的路由器必须加密流回总部连接外网的路由器的所有IP流量。

其实,这个类似于wind ows 系统中的IP安全策略(开始—运行—mmc—添加/删除管理单元—IP安全策略))考虑到试验的局限性,这里只定义了给IP包和ICMP包(ping包)进行数据的加密,其它数据包正常通过。

2.2、配置IPSec工作模式并配置交换集(定义总部和深圳分部之间路由器的IPSec工作模式为传输模式(transport,默认为tunnel)并定义交换集名为aaa ,并使用了ah-md5-hmac的验证参数。

定义总部和北京分部之间路由器的工作模式为隧道模式(tunnel)并定义交换集名为bbb,并使用了esp-3des 和esp-sha-hmac。

定义总部和上海分部之间路由器的工作模式为隧道模式(trunel)并定义交换集名为ccc,并使用了esp-3des和ah-sha-hmac)工作模式可选择的参数有:(每种参数类型中只可以选择一种方式,但三者可以同时使用,可以看出总部和上海分部之间的IPSec工作模式在三者之间是最安全的)AH验证参数:ah-md5-hmac、ah-sha-hmacESP加密参数:esp-des、esp-3des、esp-nullESP验证参数:esp-md5-hma、esp-sha-hmacAH: IPSec认证头提供数据完整性和数据源认证,但是不提供保密服务。

ESP: 带认证的封装安全负荷提供数据完整性和数据源认证,同时也提供了保密服务。

但是,其数据源认证没有AH功能强。

IPSec的工作模式:传输模式---在传输模式中,IPSec的AH头或ESP头插入原来的IP头之后,而整个过程当中,原来的IP头并没有进行认证和加密。

也就是说,源和目的IP以及所有的IP包头域都是不加密发送的。

隧道模式---在隧道模式中,IPSec的AH头或ESP头插入原来的IP头之前,在整个过程中,加密和认证之后会从新生产一个新的IP头加到AH头或ESP头之前。

也就是说,真正的IP源地址和目的地址都可以隐藏为因特网发送的普通数据。

因此隧道模式比传输模式具有更高的安全性。

同时,隧道模式加密的复杂性也占有了一定的网络带宽。

2.3、配置全局IPSec安全关联生命期(全局的和指定接口的SA生命期都可以被配置,SA生命期确定在它们重新协商前IPSec SA保持有效的时间,在加密映射条目内,全局生命期将被覆盖,当一个SA快要过期时,会协商一个新的,而不会打断数据流)3、配置加密映射并安全关联(现在已经构造好了VPN隧道需要的信息,需要通过配置cryto map将它们整合在一起然后运用到指定的接口上)创建三个Crypto map,全部命名为map-all,并定义不同的优先级。