Cisco基于MAC地址认证的802.1x配置手册

- 格式:pdf

- 大小:1.07 MB

- 文档页数:15

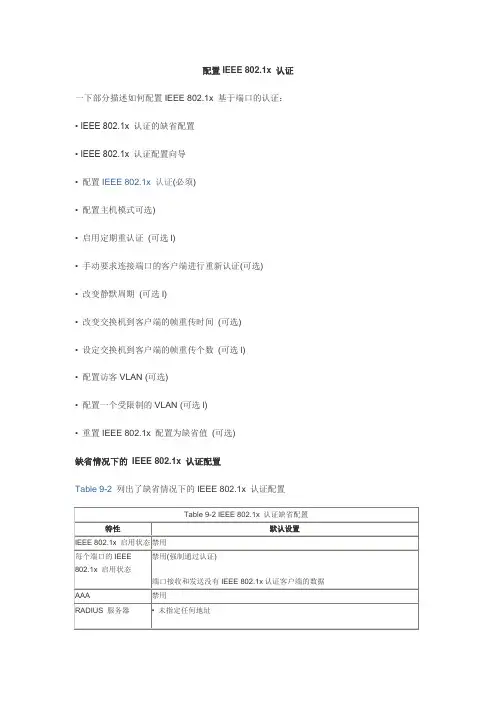

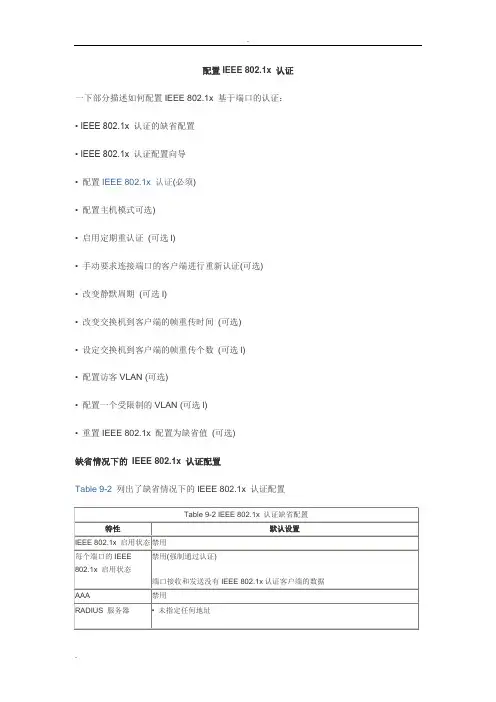

配置IEEE 802.1x 认证一下部分描述如何配置IEEE 802.1x 基于端口的认证:• IEEE 802.1x 认证的缺省配置• IEEE 802.1x 认证配置向导• 配置IEEE 802.1x 认证(必须)• 配置主机模式可选)• 启用定期重认证(可选l)• 手动要求连接端口的客户端进行重新认证(可选)• 改变静默周期(可选l)• 改变交换机到客户端的帧重传时间(可选)• 设定交换机到客户端的帧重传个数(可选l)• 配置访客VLAN (可选)• 配置一个受限制的VLAN (可选l)• 重置IEEE 802.1x 配置为缺省值(可选)缺省情况下的IEEE 802.1x 认证配置Table 9-2列出了缺省情况下的IEEE 802.1x 认证配置禁用AAA, 使用no aaa new-model全局配置命令。

禁用IEEE 802.1x AAA 认证,使用no aaa authentication dot1x default全局配置命令。

禁用IEEE 802.1x AAA 授权,使用no aaa authorization 全局配置命令。

禁用交换机的IEEE 802.1x 认证,使用no dot1x system-auth-control全局配置命令。

配置主机模式Mode进入特权模式,遵从如下步骤允许多个主机同时连接启用了IEEE 802.1x认证的端口。

这个过程时可选的。

禁用多主机使用802.1x认证的端口,使用no dot1x host-mode multi-host端口配置命令例子:Switch(config)# interface fastethernet0/1Switch(config-if)# dot1x port-control autoSwitch(config-if)# dot1x host-mode multi-host启用定期重认证你可以启用定期IEEE 802.1x 客户端重认证并指定多久发生一次。

Note:先看看AAA,在这里要用到AAA的内容,有时间的时候我整理一下AAA发上来。

要使用基于端口的认证,则交换机和用户PC都要支持802.1x标准,使用局域网上的可扩展认证协议(EAPOL),802.1x EAPOL是二层协议,如果交换机端口上配置了802.1x,那么当在端口上检测到设备后,该端口首先处于未认证状态,端口将不转发任何流量(除了CDP,STP和EAPOL),此时客户PC只能使用EAPOL协议与交换机通信,我们需要再客户PC上安装支持802.1x的应用程序(windows支持802.1x),一旦用户通过认证则该端口开始转发数据流。

用户注销时交换机端口将返回未认证状态;或者当客户长时间没有数据流量时,会因超时停止认证状态,需要用户重新认证。

再交换机上配置802.1x需要用到RADIUS服务器,在这里注意一下,AAA可以用RADIUS和TACACS+实现,但802.1x只支持RADIUS认证。

来看一下配置:(config)#aaa new-model '启动AAA。

(config)#radius-server host 192.168.1.100 key netdigedu '配置RADIUS服务器地址及密钥。

(config)#aaa authentication dot1x default group radius '配置802.1x默认认证方法为RADIUS。

(config)#dot1x system-auth-control '在交换机上全局启用802.1x认证。

(config)#int fa0/24(config-if)#switchport mode access(config-if)#dot1x port-control auto '设置接口的802.1x状态。

这个命令一定要注意;状态有三种:force-authorized:端口始终处于认证状态并转发流量,这个是默认状态。

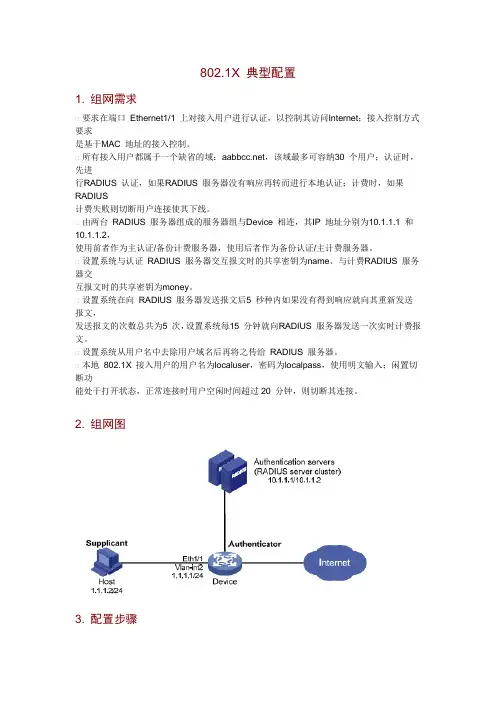

802.1X 典型配置1. 组网需求要求在端口Ethernet1/1 上对接入用户进行认证,以控制其访问Internet;接入控制方式要求是基于MAC 地址的接入控制。

所有接入用户都属于一个缺省的域:,该域最多可容纳30 个用户;认证时,先进行RADIUS 认证,如果RADIUS 服务器没有响应再转而进行本地认证;计费时,如果RADIUS计费失败则切断用户连接使其下线。

由两台RADIUS 服务器组成的服务器组与Device 相连,其IP 地址分别为10.1.1.1 和10.1.1.2,使用前者作为主认证/备份计费服务器,使用后者作为备份认证/主计费服务器。

设置系统与认证RADIUS 服务器交互报文时的共享密钥为name、与计费RADIUS 服务器交互报文时的共享密钥为money。

设置系统在向RADIUS 服务器发送报文后5 秒种内如果没有得到响应就向其重新发送报文,发送报文的次数总共为5 次,设置系统每15 分钟就向RADIUS 服务器发送一次实时计费报文。

设置系统从用户名中去除用户域名后再将之传给RADIUS 服务器。

本地802.1X 接入用户的用户名为localuser,密码为localpass,使用明文输入;闲置切断功能处于打开状态,正常连接时用户空闲时间超过20 分钟,则切断其连接。

2. 组网图3. 配置步骤# 配置各接口的IP 地址(略)。

# 添加本地接入用户,启动闲置切断功能并设置相关参数。

<Device> system-view[Device] local-user localuser[Device-luser-localuser] service-type lan-access[Device-luser-localuser] password simple localpass[Device-luser-localuser] authorization-attribute idle-cut 20 [Device-luser-localuser] quit# 创建RADIUS 方案radius1 并进入其视图。

802.1x认证配置手册以目前 上配置的radius server为例:Radius server :10.241.100.237Secret: testingUser: testPass:123456781.路由器配置及说明无线安全模式选择802.1x:a.802.1x wep : enableb.对照上述参数输入server ip: 10.241.100.237端口: 1812Shared Secret:testingSession timeout:不重要Idle Timeout: 不重要c.access policy(无线mac地址过滤):disable即可,如果enable,则需要选择accept,并输入自己笔记本无线网卡的mac即可下面列出新的配置项建议值: (红色的为重要,黑色的为一般值,根据需要自己改) session_timeout_interval: 6000RADIUS_Key1: testingAuthMode: OPENEncrypType: WEPRADIUS_Server: 10.241.100.237IEEE8021X: 1EAPifname: br0PreAuthifname: br0WAN_MAC_ADDR: 00:11:22:33:44:5EAccessControlList0: 00:21:00:ef:ca:e4;00:24:D7:3B:12:8CWiFiOff: 0RadioOff: 0SSID1: SDHomeAP_800000000503WPAPSK1: 12345678WscSSID: SDHomeAP_800000000503own_ip_addr: 10.10.10.254注意事项:之前goahead中选择802.1x后代码中用” doSystem("rt2860apd");”启动了rt2860apd,该进程是用户空间做802.1x的认证程序.故目前新系统中请先手动启动该进程,稍后我会改成自动脚本.1.xp配置注意事项选择想要连接的无线网卡,设置属性:选择安全:安全类型:802.1x加密wep授权方法:peap注意setting选项页中点击configure按钮,去勾”自动使用windows登录用户和密码”高级(advanced):指定授权模式(specify authentication mode):选择user authentication 然后点击: replace credentials: 输入test 12345678(即测试的盛大通行证)注:现在把server也可以设成不检查用户名的方法,所以输不输入盛大通行证应该都可以认证成功.。

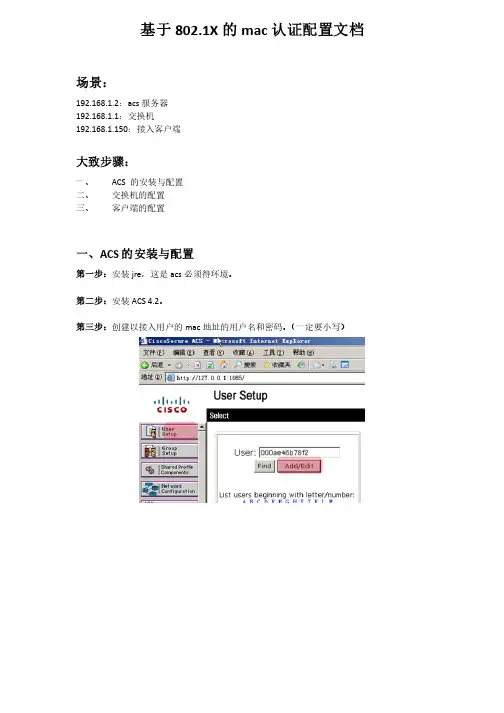

基于802.1X 的mac 认证配置文档场景:192.168.1.2:acs 服务器服务器192.168.1.1:交换机:交换机192.168.1.150:接入客户端:接入客户端大致步骤:一、一、 ACS 的安装与配置的安装与配置二、二、 交换机的配置交换机的配置三、三、 客户端的配置客户端的配置一、ACS 的安装与配置第一步:安装jre ,这是acs 必须得环境。

必须得环境。

第二步:安装ACS 4.2。

第三步:创建以接入用户的mac 地址的用户名和密码。

(一定要小写)(一定要小写)第四步:首次运行ACS 后需要设置网络,选择network configura on 选项,再选择AAA CLIENTS菜单下的ADD ENTRY 添加AAA 终端(交换机)第五步:设置AAA 设备名(不能有空格),IP ,共享密钥,认证模式选择RADIUS (IETF )设置好后选择界面下的提交和保存置好后选择界面下的提交和保存第六步:再根据实际情况更改AAA SERVER 与交换机通信的端口(默认1645,1646),本次案例使用1812,1813。

第七步:进入interface configura on,设置radius(IETF),添加允许组设置使用的选项。

进行组设置。

第八步:进行组设置。

,点击提交保存即可!注意:081的值是需要的实际VLAN ID,点击提交保存即可!二、交换机配置Int vlan 1Ip add 192.168.1.1 255.255.255.0No shutInt vlan 300Ip add 192.168.2.200 255.255.255.0No shutSwitch#Conf tSwitch(config)#aaa new-modelSwitch(config)#aaa authen ca on dot1x default group radiusdot1x system-auth-controlaaa authorization network default group radius radius-server host radius-server host 192.168.1.2192.168.1.2 auth-port 1812 acct-port 1813 key auth-port 1812 acct-port 1813 key 123456123456设置要使用的认证服务器IP ,端口,密钥(与认证服务器中终端设置相同) radius-server vsa send authen ca on 按标准参数划分VLAN开启端口认证int interface range giga 0/2 - 10 配置要使用的端口switchport mode accessdox1t port-control autoDot1x mac-auth-bypass 若认证服务器不支持EAP 认证,则不输入EAP (IAS 不支持EAP ) Dot1x timeout tx-period 1 认证超时调整,最小值为1 Dot1x timeout auth-period 1 认证时间调整Spanning-tree portfastNo shutEndwriteSwitch#show dot1x int interface 查看端口认证设置三、客户端配置 1、配置IP 地址,不配置网关;地址,不配置网关;2、不要选择802.1x 认证。

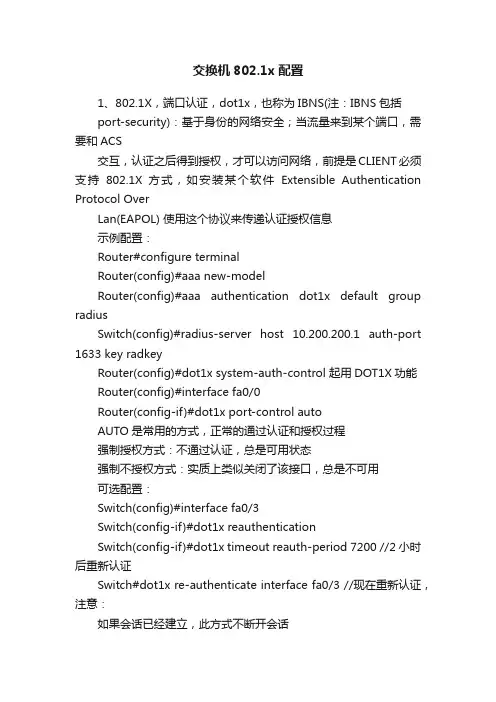

交换机802.1x配置1、802.1X,端口认证,dot1x,也称为IBNS(注:IBNS包括port-security):基于身份的网络安全;当流量来到某个端口,需要和ACS交互,认证之后得到授权,才可以访问网络,前提是CLIENT必须支持802.1X 方式,如安装某个软件Extensible Authentication Protocol OverLan(EAPOL) 使用这个协议来传递认证授权信息示例配置:Router#configure terminalRouter(config)#aaa new-modelRouter(config)#aaa authentication dot1x default group radiusSwitch(config)#radius-server host 10.200.200.1 auth-port 1633 key radkeyRouter(config)#dot1x system-auth-control 起用DOT1X功能Router(config)#interface fa0/0Router(config-if)#dot1x port-control autoAUTO是常用的方式,正常的通过认证和授权过程强制授权方式:不通过认证,总是可用状态强制不授权方式:实质上类似关闭了该接口,总是不可用可选配置:Switch(config)#interface fa0/3Switch(config-if)#dot1x reauthenticationSwitch(config-if)#dot1x timeout reauth-period 7200 //2小时后重新认证Switch#dot1x re-authenticate interface fa0/3 //现在重新认证,注意:如果会话已经建立,此方式不断开会话Switch#dot1x initialize interface fa0/3 //初始化认证,此时断开会话Switch(config)#interface fa0/3Switch(config-if)#dot1x timeout quiet-period 45 //45秒之后才能发起下一次认证请求Switch(config)#interface fa0/3Switch(config-if)#dot1x timeout tx-period 90 默认是30SSwitch(config-if)#dot1x max-req count 4 //客户端需要输入认证信息,通过该端口应答AAA服务器,如果交换机没有收到用户的这个信息,交换机发给客户端的重传信息,30S发一次,共4次Switch#configure terminalSwitch(config)#interface fastethernet0/3Switch(config-if)#dot1x port-control autoSwitch(config-if)#dot1x host-mode multi-host //默认是一个主机,当使用多个主机模式,必须使用AUTO方式授权,当一个主机成功授权,其他主机都可以访问网络;当授权失败,例如重认证失败或LOG OFF,所有主机都不可以使用该端口Switch#configure terminalSwitch(config)#dot1x guest-vlan supplicantSwitch(config)#interface fa0/3Switch(config-if)#dot1x guest-vlan 2 //未得到授权的进入VLAN2,提供了灵活性注意:1、VLAN2必须是在本交换机激活的,计划分配给游客使用;2、VLAN2信息不会被VTP传递出去Switch(config)#interface fa0/3Switch(config-if)#dot1x default //回到默认设置show dot1x [all] | [interface interface-id] | [statistics interface interface-id] [{ | begin | exclude | include} expression] Switch#sho dot1x allDot1x Info for interface FastEthernet0/3----------------------------------------------------Supplicant MAC 0040.4513.075bAuthSM State = AUTHENTICATEDBendSM State = IDLEPortStatus = AUTHORIZEDMaxReq = 2HostMode = SinglePort Control = AutoQuietPeriod = 60 SecondsRe-authentication = EnabledReAuthPeriod = 120 SecondsServerTimeout = 30 SecondsSuppTimeout = 30 SecondsTxPeriod = 30 SecondsGuest-Vlan = 0debug dot1x {errors | events | packets | registry | state-machine | all}。

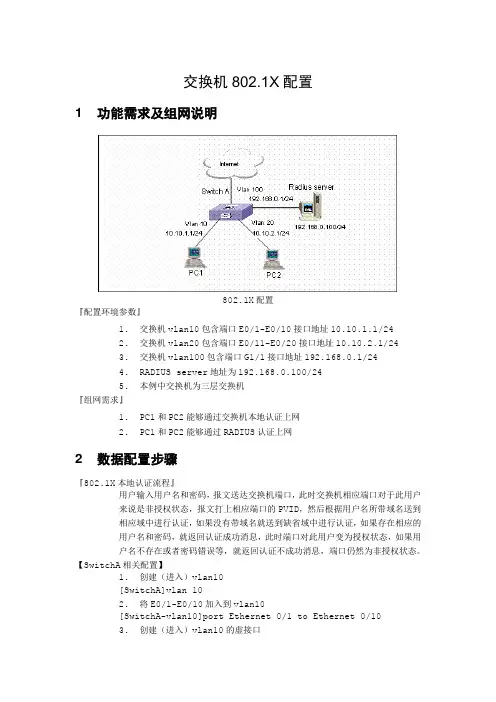

交换机802.1X配置1功能需求及组网说明802.1X配置『配置环境参数』1.交换机vlan10包含端口E0/1-E0/10接口地址10.10.1.1/242.交换机vlan20包含端口E0/11-E0/20接口地址10.10.2.1/243.交换机vlan100包含端口G1/1接口地址192.168.0.1/244.RADIUS server地址为192.168.0.100/245.本例中交换机为三层交换机『组网需求』1.PC1和PC2能够通过交换机本地认证上网2.PC1和PC2能够通过RADIUS认证上网2数据配置步骤『802.1X本地认证流程』用户输入用户名和密码,报文送达交换机端口,此时交换机相应端口对于此用户来说是非授权状态,报文打上相应端口的PVID,然后根据用户名所带域名送到相应域中进行认证,如果没有带域名就送到缺省域中进行认证,如果存在相应的用户名和密码,就返回认证成功消息,此时端口对此用户变为授权状态,如果用户名不存在或者密码错误等,就返回认证不成功消息,端口仍然为非授权状态。

【SwitchA相关配置】1.创建(进入)vlan10[SwitchA]vlan 102.将E0/1-E0/10加入到vlan10[SwitchA-vlan10]port Ethernet 0/1 to Ethernet 0/103.创建(进入)vlan10的虚接口[SwitchA]interface Vlan-interface 104.给vlan10的虚接口配置IP地址[SwitchA-Vlan-interface10]ip address 10.10.1.1255.255.255.05.创建(进入)vlan20[SwitchA-vlan10]vlan 206.将E0/11-E0/20加入到vlan20[SwitchA-vlan20]port Ethernet 0/11 to Ethernet 0/207.创建(进入)vlan20虚接口[SwitchA]interface Vlan-interface 208.给vlan20虚接口配置IP地址[SwitchA-Vlan-interface20]ip address 10.10.2.1255.255.255.09.创建(进入)vlan100[SwitchA]vlan 10010.将G1/1加入到vlan100[SwitchA-vlan100]port GigabitEthernet 1/111.创建进入vlan100虚接口[SwitchA]interface Vlan-interface 10012.给vlan100虚接口配置IP地址[SwitchA-Vlan-interface100]ip address 192.168.0.1255.255.255.0【802.1X本地认证缺省域相关配置】1.在系统视图下开启802.1X功能,默认为基于MAC的认证方式[SwitchA]dot1x2.在E0/1-E0/10端口上开启802.1X功能,如果dot1x interface后面不加具体的端口,就是指所有的端口都开启802.1X[SwitchA]dot1x interface eth 0/1 to eth 0/103.这里采用缺省域system,并且缺省域引用缺省radius方案system。

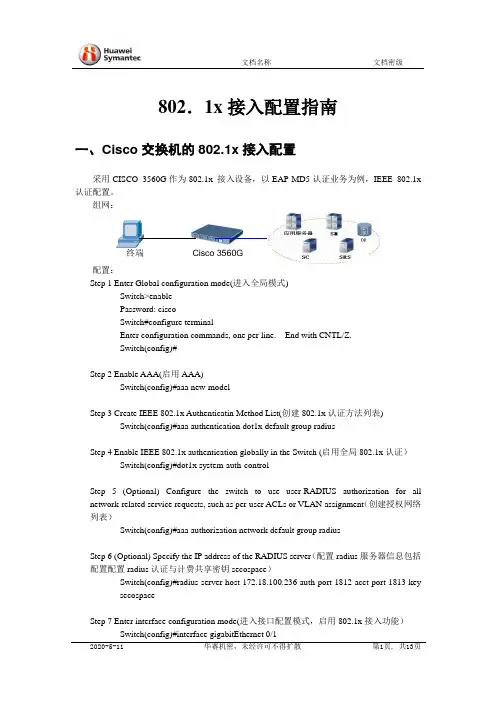

802.1x 接入配置指南一、Cisco 交换机的802.1x 接入配置采用CISCO 3560G 作为802.1x 接入设备,以EAP-MD5认证业务为例,IEEE 802.1x 认证配置。

组网:配置:Step 1 Enter Global configuration mode(进入全局模式)Switch>enablePassword: ciscoSwitch#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#Step 2 Enable AAA(启用AAA)Switch(config)#aaa new-modelStep 3 Create IEEE 802.1x Authenticatin Method List(创建802.1x 认证方法列表)Switch(config)#aaa authentication dot1x default group radiusStep 4 Enable IEEE 802.1x authentication globally in the Switch (启用全局802.1x 认证)Switch(config)#dot1x system-auth-controlStep 5 (Optional) Configure the switch to use user-RADIUS authorization for all network-related service requests, such as per-user ACLs or VLAN assignment (创建授权网络列表)Switch(config)#aaa authorization network default group radiusStep 6 (Optional) Specify the IP address of the RADIUS server (配置radius 服务器信息包括配置配置radius 认证与计费共享密钥secospace )Switch(config)#radius-server host 172.18.100.236 auth-port 1812 acct-port 1813 keysecospaceStep 7 Enter interface configuration mode(进入接口配置模式,启用802.1x 接入功能) Switch(config)#interface gigabitEthernet 0/1Cisco 3560G 终端/* Set the port to access mode only if you configured the RADIUS server in Step 6 and Step 7 */Switch(config-if)#switchport mode access/* Enable IEEE 802.1x authentication on the port */Switch(config-if)#dot1x port-control autoStep 8 Return to privileged EXEC mode (返回特权模式)Switch(config-if)#endStep 9 V erify your entries(验证802.1x配置)Switch#show dot1xStep 10 (Optional) Save your entries in the configuration file (保存配置文件)Switch#copy running-config startup-configTo display IEEE 802.1x statistics for all ports (查看所有端口状态)Swtch#show dot1x all [details | statistics | summary]To display IEEE 802.1x statistics for a specific port(查看指定端口状态)Swtch#show dot1x interface <interface-id> [statistics | details][上行接口与Access口对接]!interface GigabitEthernet0/23switchport access vlan 10switchport mode accessspanning-tree portfast![上行接口与Trunk口对接]!interface GigabitEthernet0/24switchport trunk encapsulation dot1qswitchport mode trunk![终端接入端口配置]!interface GigabitEthernet0/1switchport access vlan 110switchport mode accessdot1x pae authenticatordot1x port-control autodot1x guest-vlan 200spanning-tree portfast![vlan 接口配置]!Vlan 10Name SecTSM!Vlan 110Name LocalArea!Vlan 120Name Island!Vlan 130Name WorkArea!Vlan 200Name CasualWard!interface Vlan10ip address 172.18.10.73 255.255.255.0!二、华为交换机的802.1x 接入配置采用Quidway S3900作为802.1x 接入设备,以EAP-MD5认证业务为例,IEEE 802.1x 认证配置。

配置IEEE 802.1x 认证一下部分描述如何配置IEEE 802.1x 基于端口的认证:• IEEE 802.1x 认证的缺省配置• IEEE 802.1x 认证配置向导• 配置IEEE 802.1x 认证(必须)• 配置主机模式可选)• 启用定期重认证(可选l)• 手动要求连接端口的客户端进行重新认证(可选)• 改变静默周期(可选l)• 改变交换机到客户端的帧重传时间(可选)• 设定交换机到客户端的帧重传个数(可选l)• 配置访客VLAN (可选)• 配置一个受限制的VLAN (可选l)• 重置IEEE 802.1x 配置为缺省值(可选)缺省情况下的IEEE 802.1x 认证配置Table 9-2列出了缺省情况下的IEEE 802.1x 认证配置禁用AAA, 使用no aaa new-model全局配置命令。

禁用IEEE 802.1x AAA 认证,使用no aaa authentication dot1x default全局配置命令。

禁用IEEE 802.1x AAA 授权,使用no aaa authorization 全局配置命令。

禁用交换机的IEEE 802.1x 认证,使用no dot1x system-auth-control全局配置命令。

配置主机模式Mode进入特权模式,遵从如下步骤允许多个主机同时连接启用了IEEE 802.1x认证的端口。

这个过程时可选的。

禁用多主机使用802.1x认证的端口,使用no dot1x host-mode multi-host端口配置命令例子:Switch(config)# interface fastethernet0/1Switch(config-if)# dot1x port-control autoSwitch(config-if)# dot1x host-mode multi-host启用定期重认证你可以启用定期IEEE 802.1x 客户端重认证并指定多久发生一次。

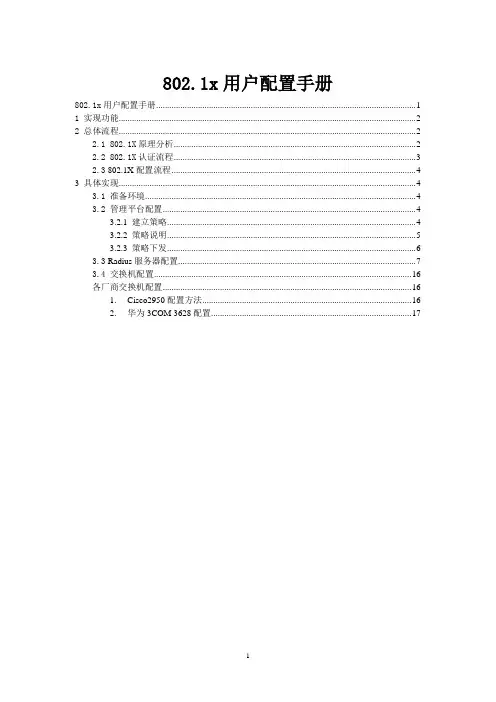

802.1x用户配置手册802.1x用户配置手册 (1)1 实现功能 (2)2 总体流程 (2)2.1 802.1X原理分析 (2)2.2 802.1X认证流程 (3)2.3 802.1X配置流程 (4)3 具体实现 (4)3.1 准备环境 (4)3.2管理平台配置 (4)3.2.1 建立策略 (4)3.2.2 策略说明 (5)3.2.3 策略下发 (6)3.3 Radius服务器配置 (7)3.4交换机配置 (16)各厂商交换机配置 (16)1. Cisco2950配置方法 (16)2. 华为3COM 3628配置 (17)1实现功能随着以太网建设规模的迅速扩大,网络上原有的认证系统已经不能很好的适应用户数量急剧增加和宽带业务多样性的要求,造成网络终端接入管理混乱,大量被植入木马、病毒的机器随便接入网络,给网络内部资料的保密,和终端安全的管理带来极大考验。

在此前提下IEEE推出 802.1x协议它是目前业界最新的标准认证协议。

802.1X的出现结束了非法用户未经授权进入内部网络,为企业内部安全架起一道强有力的基础安全保障。

2总体流程我们首先先了解下,802.1X协议的原来与认证过程,在与内网安全管理程序的结合中,如何设置802.1X协议,并方便了终端用户在接入方面的配置。

2.1802.1X原理分析802.1x协议起源于802.11协议,后者是IEEE的无线局域网协议,制订802.1x协议的初衷是为了解决无线局域网用户的接入认证问题。

IEEE802LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备 (如LANS witch) ,就可以访问局域网中的设备或资源。

这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。

但是随着移动办公及驻地网运营等应用的大规模发展,服务提供者需要对用户的接入进行控制和配置。

尤其是WLAN的应用和LAN接入在电信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.lx就是IEEE为了解决基于端口的接入控制 (Port-Based Network Access Contro1) 而定义的一个标准。

802.1x简介:802.1x协议起源于802.11协议,802.11是IEEE的无线局域网协议,制订802.1x协议的初衷是为了解决无线局域网用户的接入认证问题。

IEEE802 LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备(如LAN Switch),就可以访问局域网中的设备或资源。

这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。

随着移动办公及驻地网运营等应用的大规模发展,服务提供者需要对用户的接入进行控制和配置。

尤其是WLAN的应用和LAN接入在电信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.lx就是IEEE为了解决基于端口的接入控制(Port-Based Network Access Contro1)而定义的一个标准。

二、802.1x认证体系802.1x是一种基于端口的认证协议,是一种对用户进行认证的方法和策略。

端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于无线局域网来说,一个端口就是一个信道。

802.1x认证的最终目的就是确定一个端口是否可用。

对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。

实验所需要的用到设备:认证设备:cisco 3550 交换机一台认证服务器:Cisco ACS 4.0认证客户端环境:Windows xp sp3实验拓扑:实验拓扑简单描述:在cisco 3550上配置802.1X认证,认证请求通过AAA server,AAA server IP地址为:172.16.0.103,认证客户端为一台windows xp ,当接入到3550交换机上实施802.1X认证,只有认证通过之后方可以进入网络,获得IP地址。

实验目的:通过本实验,你可以掌握在cisco 交换机如何来配置AAA(认证,授权,授权),以及如何配置802.1X,掌握 cisco ACS的调试,以及如何在windows xp 启用认证,如何在cisco 三层交换机上配置DHCP等。

cisco交换机802.1x配置思科交换机802.1X认证环境配置1.1.1.1 :配置IP地址configure terminal 进入全局的配置模式配置命令:ip address举例:ip address 192.168.1.253 255.255.255.01.1.1.2 :配置Radius认证服务器地址configure terminal 进入全局的配置模式配置命令:radius-server host <0.0.0.0> auth-port acct-port key 举例:radius-server host 192.168.1.254 auth-port 1812 acct-port 1813 key test radius-server retransmit 3 和Radius默认重传3次。

1.1.1.3 :配置Dot1X认证configure terminal 进入全局的配置模式aaa new-model 运行AAA模式。

aaa authentication dot1x default group radius 创建一个802.1X认证的方式列表dot1x system-auth-control 在交换机上全局允许802.1X认证nterface 在指定的端口上启用802.1X认证举例:interface fastethernet0/1说明:1:例子中的是第一个端口,端口的书写必须是:0/<端口号> 2:当端口启用802.1X认证之后应该显示是桔红色,而没有启用的显示的是绿色。

switchport mode accessdot1x port-control auto 以上两个命令是允许在端口上启用802.1X认证。

End 配置结束Show dot1x 查看您的dot1x认证配置copy running-config startup-config 保存您的配置到配置文件中。

Secospace系统802.1X认证配置指导书华为技术有限公司Huawei Technologies Co., Ltd.版权所有侵权必究All rights reserved目录1.802.1X认证简介 (1)1.1.1 概述 (1)1.1.2 基本原理 (2)1.1.3 与Secospace系统结合认证 (3)2.配置HuaWei交换机 (4)1.2.2 建立配置任务 (4)1.2.3 在全局启动802.1X认证 (5)1.2.4 创建Radius服务器组 (5)1.2.5 配置ISP域 (5)1.2.6 在接口上启用802.1x认证 (5)1.2.7 查看配置状态 (6)3.配置Cisco交换机 (7)1.3.1 建立配置任务 (7)1.3.2 在接口启动802.1X认证 (8)1.3.3 配置Radius服务器 (8)1.3.4 在全局启用802.1X特性 (8)4.配置举例 (8)1.4.1 配置Secospace系统与Huawei交换机联动功能示例 (9)1.4.2 配置Secospace系统与Cisco交换机联动功能示例 (15)1.4.3 配置Huawei交换机、Eudemon和Secospace系统联动功能示例 (19)1.4.4 配置Secospace系统与汇聚层交换机联动功能示例 (27)5.附录 (38)1. 802.1X认证简介1.1.1 概述IEEE802.1X称为基于端口的访问控制协议,该协议提供对接入到局域网(LAN)设备和用户进行认证或授权的手段,完成对用户的接入访问控制。

IEEE802.1X协议体系包括三个部分:认证客户端、认证系统、认证服务器。

802.1X认证客户端通过EAP和EAPOL协议传送认证消息给认证系统(支持802.1X协议的网络设备),认证系统再通过Radius协议与认证服务器进行通信。

认证系统的接入端口(可以是物理端口、也可以是接入终端设备的MAC地址)存在两个逻辑端口:受控端口(controlled)和非受控端口(uncontrolled)。

思科高级路由基于端口的802.1x和TACACS服务器认证服务器配置Lab 52. Configuring 802.1x Port-Based Authentication实验目的:1、掌握基于端口的802.1x配置方法。

2、掌握Cisco TACACS+ 服务器认证服务器配置。

实验拓扑图:实验步骤及要求:1、安装ACS服务器的Java环境,建议使用j2re-1_4_2_10-windows-i586-p.exe。

2、安装ACS软件,本实验使用的是Cisco secure ACS 4.0版本。

3、配置ACS服务器与Catalyst 3550交换机的通信,在ACS服务器上点击“Network Configuration”,选择添加一个AAA用户。

其中Key为ACS与3550交换机进行了进行通信验证使用,双方必须密码匹配。

认证协议使用Radius(IETF):4、配置IETF的组属性。

点击“Interface Configuration”,选择“RADIUS (IETF)”,确认并选中如下三个选项,并按下submit按钮。

[064] Tunnel-Type[065] Tunnel-Medium-Type[081] Tunnel-Private-Group-ID5、创建一个802.1x的用户帐号。

点击,输入新建的帐号名stanley,并点击Add/Edit按钮,在中,输入用户stanley的帐号的密码。

并将此帐号指定到Group 1。

也可以指定其它的组,并点击Submit按钮:6、配置Group组属性。

点击“Group Configuration”,选择“Group 1”,点击“Edit Settings”。

选中:[064]Tunnel-Type,并编辑Tag 1的Value为VLAN,[065]Tunnel-Medium-Type,并设置Tag1的Value为802,[081]Tunnel-Private-Group-ID的Tag 1的Value为10。

802.1x认证的配置一组网需求:1.在交换机上启动802.1x认证,对PC1、PC2进行本地认证上网;2.远程RADIUS服务器开启802.1x认证,对PC1、PC2认证上网。

二组网图:1.进行本地认证2.服务器认证三配置步骤:1作本地认证时交换机相关配置1.创建(进入)VLAN10[H3C]vlan 102.将E1/0/1加入到VLAN10[H3C-vlan10]port Ethernet 1/0/13.创建(进入)VLAN20[H3C]vlan 204.将E1/0/2加入到VLAN20[H3C-vlan20]port Ethernet 1/0/25.分别开启E1/0/1、E1/0/2的802.1X认证[H3C]dot1x interface Ethernet 1/0/1 Ethernet 1/0/26.全局使能802.1X认证功能(缺省情况下,802.1X功能处于关闭状态)[H3C]dot1x7.添加本地802.1X用户,用户名为“dot1x”,密码为明文格式的“huawei”[H3C]local-user dot1x[H3C-luser-dot1x]service-type lan-access[H3C-luser-dot1x]password simple huawei8.补充说明端口开启dot1x认证后可以采用基于端口(portbased)或基于MAC地址(macbased)两种接入控制方式,缺省是接入控制方式为macbased。

两种方法的区别是:当采用macbased方式时,该端口下的所有接入用户均需要单独认证,当某个用户下线时,也只有该用户无法使用网络;而采用portbased方式时,只要该端口下的第一个用户认证成功后,其他接入用户无须认证就可使用网络资源,但是当第一个用户下线后,其他用户也会被拒绝使用网络。

例如,修改端口E1/0/1的接入控制方式为portbased方式:[SwitchA]dot1x port-method portbased interface Ethernet 1/0/1或者:[SwitchA]interface Ethernet 1/0/1[SwitchA-Ethernet1/0/1]dot1x port-method portbased2作RADIUS远程服务器认证时交换机相关配置1.创建(进入)VLAN10[SwitchA]vlan 102.将E1/0/1加入到VLAN10[SwitchA-vlan10]port Ethernet 1/0/13.创建(进入)VLAN20[SwitchA]vlan 204.将E1/0/2加入到VLAN20[SwitchA-vlan20]port Ethernet 1/0/25.创建(进入)VLAN100[SwitchA]vlan 1006.将G1/0/1加入到VLAN100[SwitchA-vlan100]port GigabitEthernet 1/0/17.创建(进入)VLAN接口100,并配置IP地址[SwitchA]interface Vlan-interface 100[SwitchA-Vlan-interface100]ip address 100.1.1.2 255.255.255.0 8.创建一个名为“cams”的RADIUS方案,并进入其视图[SwitchA]radius scheme cams9.配置方案“cams”的主认证、计费服务器地址和端口号[SwitchA-radius-cams]primary authentication 100.1.1.1 1812 [SwitchA-radius-cams]primary accounting 100.1.1.1 181310.配置交换机与RADIUS服务器交互报文时的密码[SwitchA-radius-cams]key authentication cams[SwitchA-radius-cams]key accounting cams11.配置交换机将用户名中的用户域名去除掉后送给RADIUS服务器[SwitchA-radius-cams]user-name-format without-domain12.创建用户域“huawei”,并进入其视图[SwitchA]domain huawei13.指定“cams”为该用户域的RADIUS方案[SwitchA-isp-huawei]radius-scheme cams14.指定交换机缺省的用户域为“huawei”[SwitchA]domain default enable huawei15.分别开启E1/0/1、E1/0/2的802.1X认证[SwitchA]dot1x interface Ethernet 1/0/1 Ethernet 1/0/216.全局使能dot1x认证功能(缺省情况下,dot1x功能处于关闭状态)[SwitchA]dot1x17.补充说明如果RADIUS服务器不是与SwitchA直连,那么需要在SwitchA上增加路由的配置,来确保SwitchA与RADIUS服务器之间的认证报文通讯正常。