神州数码NAT地址转换的配置

- 格式:pdf

- 大小:274.00 KB

- 文档页数:7

//重点:两个三层交换机之间可以通过Vlan 1 进行路由退出的命令的运用在神州数码的视图下是没有quit的命令的,但并不代表不能用quit,在大多数的视图下,都可以用quit命令退回上一级视图,当然用exit也可以,看个人喜好,但有视图也是例外的,例如:# spanning-tree mst configuration视图下就要用它专用的退出命令:abrotNAT配置:1、配置acl允许通过的网段;//一般用标准acl2、配置地址池;ip nat pool+名字+起始IP+终止IP+子网掩码3、配置nat转换那个网段;Ip nat inside source list +acl名字pool +地址池名字4、配置int接口和out接口;【接口试图】ip nat inside【接口试图】ip nat insideNAT server:# ip nat inside source static tcp + 服务的IP地址+ 服务端口+ 要转换成公网的IP地址+ 端口号在发布FTP的时候最好把21和20的都发布出去DNS一定要使用UDP服务路由器enable用户密码和时间配置:1、enable password 0/7(不验证和验证)+密码level+权限(默认不配置的时候是15)2、date(接下来按照指示配置就OK了)配置语言:1、路由器Chinese2、交换机language ChineseOSPF路由协议的配置:1、router id的配置,可以选择配置,配置的时候,要指向路由器接入的端口上的IP地址2、router ospf +数字(可以随意)network +使能的网段+子网掩码+area +区域号(ospf 分单区域和多区域两种,单区域的配置要注意每一个使能的网段后面的区域号都要一致,多区域配置两个区域相交的那路由器使能网段的时候要配置和对端相对应的区域号)3、ospf的虚连接配置(ospf的虚连接是只多个不能直接相连接的区域通过建立逻辑的上虚拟连接,建立邻居关系):area +本网段的区域号+ virtual-link + 相同区域对端的路由器的router id(虚连接链路的配置是运用在至少3个不同区域的ospf上,而且其中两个区域,分别和第三个区域连接)4、可以使用neighbor + 邻接路由的IP地址Ping命令有趣使用:问题:ping 1.0.0.1 可以学成ping 1.001 ,写成1.1也能ping通因为ping 的协议的编写时采用了IPV6的机制的,中间是出现连续两个0的情况的话,可以合并,可以可以不写。

神州数码路由交换配置命令(全)路由 ssh aaa authentication login ssh local aaa authentication enable default enable enable password 0 123456 username admin password 0 123456 ip sshd enable ip sshd auth-methodssh ip sshd auth-retries 5 ip sshd timeout 60 TELNETR1_config#aaa authentication login default local R1_config#aaaauthentication enable default enable R1_config#enable password0 ruijie R1_config#line vty 0 4 R1_config_line#loginauthentication default R1_config_line#password 0 cisco 方法2,不需要经过3A认证R1_config#aaa authentication login default none R1_config#aaa authentication enable default enable R1_config#enable password 0 cisco R1_config#line vty 0 4 R1_config_line#login authentication default CHAP认证单向认证,密码可以不一致R2_config#aaa authentication ppp test local R2_config#username R2 password 0 123456 R2_config_s0/2#enc ppp R2_config_s0/2#ppp authentication chap test R2_config_s0/2#ppp chap hostname R1 R1_config#aaa authentication ppp test local R1_config#username R1 password 0 123456 R1_config_s0/1#enc ppp R1_config_s0/1#ppp authentication chap test R1_config_s0/1#ppp chap hostname R2 pap认证双向认证,密码要求一致R2_config#aaa authentication ppp test local R2_config#username R2 password 0 123456 R2_config_s0/2#enc ppp R2_config_s0/2#pppauthentication pap test R2_config_s0/2#ppp pap sent-usernameR1 password 123456 R1_config#aaa authentication ppp test localR1_config#username R1 password 0 123456 R1_config_s0/1#enc ppp R1_config_s0/1#ppp authentication pap testR1_config_s0/1#ppp pap sent-username R2 password 123456 FR Router-A_config_s1/1#encapsulation frame-relay !封装帧中继协议 Router-A_config_s1/1#frame-relay local-dlci 17 !设置本地DLCI 号Router-A_config_s1/1# frame-relay intf-type dce !配置FR的DCE Router-A_config_s1/1# frame-relay map 192.168.1.2 pvc 17 broadcast !配置DLCI 与对端IP的映射Vrrp Int g0/4 vrrp 1 associate 192.168.20.254 255.255.255.0 vrrp 1 priority 120 设置优先级,为主 vrrp 1 preempt 开启抢占 vrrp 1 track interface Serial0/1 30 追踪上行接口,防止上行接口DOWN了,自动降低优先级Int g0/6 vrrp 1 associate 192.168.20.254 255.255.255.0 vrrp 1 priority 100 设置优先级,为备,默认为100 vrrp 1 preempt 开启抢占vrrp 1 track interface Serial0/2 30 追踪上行接口,防止上行接口DOWN了,自动降低优先级RIP 验证,只有V2支持验证interface Serial0/2 接口起验证和配密码 ip rip authentication simple iprip password 123456RIP改单播router rip nei 192.168.1.1 RIP定时器router rip timers update 10 更新时间 timers exipire 30 失效时间 timers hosddown 50 抑制时间ospf router os 1 net 192.168.1.0 255.255.255.0 ar 0 不能写32位掩码 OSPF 虚链路 ROUTER OS2 进程起用AR 1 VI 2.2.2.2 对方ROUTER-ID OSPF 汇总ROUTER OS 2 进程起用 ar 0 range 192.168.0.0 255.255.252.0 OSPF 验证 ROUTER OS 2 明文 AR 0 AUTHEN SP 进程给需要验证的区域启用验证 INT S0/1 IP OS passw 123456 接口配置密码密文 router os 2 ar 0 authen me int s0/1 ip os me 1 md5 123456 bgp router bgp 100 no synchronization bgp全互联必须要关闭同步检查nei 192.168.12.1 remot 200 与AS外部路由建立邻居nei 2.2.2.2 remot 100 与AS内部路由建立邻居nei 2.2.2.2 up lo0 改更新接口为环回接口 nei 2.2.2.2 next-hop-self 改下一跳为自己 net 2.2.2.0 通告路由表里面有的路由ACL 路由上面的ACL要写子网掩码,不能写反掩码基于时间的ACL time-range acl 定义一个时间范围periodic weekdays 09:00 to 12:00 periodic weekdays 14:00 to 17:00 IP access-list extended time 写一个基于时间的acl,调用时间段deny ip 192.168.10.0 255.255.255.0 any time-range acl permit ip any any int g0/4 应用到接口 ip access-group time in int g0/6 ip access-group time in 静态NAT ip route 0.0.0.0 0.0.0.0 192.168.12.2 ip nat inside source static 192.168.10.10 192.168.12.1 int g0/6 ip nat in ints0/1 ip nat out NAPT ip access-list standard NAT 定义要转换的IP网段permit192.168.10.0 255.255.255.0 ip nat pool NAT 192.168.23.10192.168.23.20 255.255.255.0 创建转换的IP地址池 ip nat inside source list NAT pool NAT overload 关联要转换的IP网段和地址池 ip route default 192.168.23.3 写一条缺省路由,下一跳为出口网关的下一跳 router rip 如果跑路由协议,要把缺省重分发到动态路由 redistribute staticinterface Serial0/1 运用到内网接口ip nat inside interface Serial0/2 运用到外网接口 ip nat outside route-map ip acce sta acl 定义要匹配的流量 per 192.168.20.0255.255.255.0 route-map SHENMA 10 permit ma ip add acl 调用ACL set ip next-hop 192.168.12.1 改下一跳 int g0/3 ip po route-map SHENMA 定义到原接口 DHCP 给路由接口分配IP,不能是S口R1 ip dhcpd enable ip dhcpd pool 1network 192.168.12.0 255.255.255.0 range 192.168.12.10 192.168.12.20 R2 interface GigaEthernet0/6 ip address dhcp 给PC分配IP,底层网络要起路由互通实验全网起了RIP协议R1 ip dhcpd enable ip dhcpd pool 2 network 192.168.1.0255.255.255.0 range 192.168.1.10 192.168.1.20 default-router192.168.1.1 R2 ip dhcpd enable 要开启DHCP服务! interface GigaEthernet0/4ip address 192.168.1.1 255.255.255.0 ip helper-address192.168.12.2 设置DHCP服务器IP VPN (GRE) int t0 ipadd 172.168.10.1 255.255.255.0 给T0配IP t so s0/2 源,路由的出接口 t de 192.168.23.3 目的,对端的出接口IP,注意,要可达 t key 123456 T0口密码,两端要一致 exit ip route 192.168.20.0 255.255.255.0 t0 用T0口写一条要到达网段的静态路由int t0 ip add 172.168.10.3255.255.255.0 t so s0/1 t de 192.168.12.1 t key 123456 exit ip route 192.168.10.0 255.255.255.0 t0 VPN (IPSEC) R1 crypto ipsec transform-set SHENMA 设置转换集transform-type esp- des esp-md5-hmac 转换集的加密方式ip access-list extended 100 匹配感兴趣流 permit ip 192.168.10.0 255.255.255.0192.168.20.0 255.255.255.0 crypto map HAN 10 ipsec-isakmpset peer 192.168.23.3 设置对等体set transform-setSHENMA 关联转换集 match address 100 关联感兴趣流 interface Serial0/2 进接口调用 crypto mapHAN R3 crypto ipsec transform-set SHENMA 设置转换集transform-type esp-des esp-md5-hmac 转换集的加密方式,两端要一致ip access-list extended 100 匹配感兴趣流permit ip192.168.20.0 255.255.255.0 192.168.10.0 255.255.255.0 cryptomap HAN 10 ipsec-isakmp set peer 192.168.12.1 设置对等体 set transform-set SHENMA 关联转换集 matchaddress 100 关联感兴趣流interface Serial0/1 进接口调用crypto map HAN VPN (IKE) crypto isakmp key SHENMA 192.168.23.3 255.255.255.0 设置公共用密钥crypto isakmp policy 10 设置IKE策略 hash md5 aupre enc des group 1 lifetime 86400 crypto ipsec transform-set SHENMA 设置转换集transform-type esp-Des esp-Md5-hmac ip access-list extended 100 匹配感兴趣流permit ip 192.168.10.0 255.255.255.0 192.168.30.0 255.255.255.0 crypto map SHENMA 10 ipsec-isakmp 设置IPSEC加密映射set peer 192.168.23.3 set transform-set SHENMA match address 100 int s0/2 调用到接口 crypto map SHENMA QOS int g0/4 ipadd 192.168.10.1 255.255.255.0 no shutint g0/6 ip add 192.168.20.1 255.255.255.0 no shut int s0/1 ipadd 192.168.12.1 255.255.255.0 phy spe 64000 no shut ip route0.0.0.0 0.0.0.0 192.168.12.2 ip access-list ex 1 定义ACL抓取流量permit ip 192.168.10.0 255.255.255.0 2.2.2.0 255.255.255.0ip access-list ex 2 permit ip 192.168.20.0 255.255.255.0 2.2.2.0 255.255.255.0 priority 1 protocol ip high list 1 写一个IP协议的优先列表,调用ACL 1里面的地址,级别为HIGH priority 1 protocol ip low list 2 写一个IP协议的优先列表,调用ACL 2里面的地址,级别为LOW int s0/1 进接口调用priority 1 交换banner motd 系统登录标题 telnet telnet-server enable 开启TELNET telnet-server max-connection 16 最大连接数 ssh username ssh password 0 123456 ssh-server enable 开启SSH ssh-server timeout 60 连接超时时间ssh-server max-connection 16 最大连接数ssh-server authentication-retries 5 重连次数ssh-server host-key create rsa 创建新的主机密钥vrrp 1,首先要给所有的VLAN配上IP INT VLAN 10 IP ADD 192.168.10.1 255.255.255.0 NO SHUT 2,创建一个VRRP组ROUTER VRRP 10 VIRTUAL-IP 192.168.10.254 给虚拟IP INT VLAN 10 关联VLAN PRIORITY 120 给优先级(默认100)ENABLE 激活STP SW1 spanning-tree 开启STP spanning-tree mode mstp 改为MSTP模式spanning-tree mst configurtaion 配置域 name shenma 域名 revision-level 3 修正级别instance 1 vlan 10;20 在实例里面关联VLAN instance 2 vlan 30;40 exit spanning-tree mst 1 priority 4096 给实例配置优先级,越小的级别越高spanning-tree mst 2 priority 8192 SW2 spanning-tree 开启STP spanning-tree mode mstp 改为MSTP模式spanning-tree mst configurtaion 配置域name shenma 域名revision-level 3 修正级别 instance 1 vlan 10;20 在实例里面关联VLAN instance 2 vlan 30;40 exit spanning-tree mst 1 priority 8192 给实例配置优先级,越小的级别越高spanning-tree mst 2 priority 4096 SW21 spanning-tree 开启STP spanning-tree mode mstp 改为MSTP模式 spanning-tree mst configurtaion 配置域 name shenma 域名 revision-level 3 修正级别 instance 1 vlan 10;20 在实例里面关联VLANinstance 2 vlan 30;40 AM端口安全 am enable int e1/0/1 am port am mac-ip-pool 0000.1111.2222 192.168.10.1 端口镜像monitor session 1 source int e1/0/1 both monitor session 1 destination int e1/0/15 RIP Router rip Net 192.168.1.0/24 Router os 1 Net 192.168.1.0 0.0.0.255 ar 0 Acl Firewall enableIp access-list ex 100 Per ip 192.168.1.0 0.0.0.255 192.168.2.00.0.0.255 单臂路由R1 int g0/5 no shut interface GigaEthernet0/5.1 encapsulation dot1Q 100 ip address 192.168.10.1 255.255.255.0 interface GigaEthernet0/5.2 encapsulation dot1Q 200 ip address 192.168.20.1 255.255.255.0 interface GigaEthernet0/5.3 encapsulation dot1Q 300 ip address 192.168.30.1 255.255.255.0SW1 vlan 100\ sw int e1/0/1-2 vlan 200 sw int e1/0/3-4 vlan 300 sw int e1/0/5-6 int e1/0/20 sw mo tr sw tr all vlan all 端口聚合 PORT-GROUP 1 创建一个组 INT E1/0/17-18 聚合端口要设置为TRUNK SW MO TR SW TR ALL VLAN ALL PORT-GROUP 1 MO ON 设置聚合端口的模式为自动匹配EXIT INT PORT-CHANNAL 1 进入聚合端口配置模式,也要设置为TRUNK SW MO TR SW TR ALL VLAN ALL EXIT dhcp SERV DHCP 开启DHCP服务IP DHCP POOL VLAN10 创建地址池NETW 192.168.10.0 255.255.255.0 def 192.168.10.1 le 2 dns 8.8.8.8 ipdhcp ex 192.168.10.1 192.168.10.10 排除地址范围 dhcp 中继serv dhcp ip for udp boot int vlan 10 ip he 192.168.12.2dhcp snooping serv dhcp 开启DHCP服务ip dhcp snooping enable 开启DHCP SNOOPING 功能ip dhcp snooping binding enable 开启SNOOPING 绑定功能 int e1/0/20 ip dhcp snooping trust 设置接口为信任接口,一般是与服务器相连的接口 int e1/0/1 ip dhcp snooping binding user-control 设置端口自动绑定获取DHCP的地址设置端口手动绑定MAC,VLAN,IP,端口信息(全局模式)ip dhcp snooping binding user 00-11-22-33-44-55 address 192.168.22.22 vlan 1 int e1/0/5 ipv6 6 to 4 greipv6 unicast-routing 允许单播路由interface Tunnel0 ipv6enable 开启IPV6 ipv6 address 2001:23::1/64 tunnel source 192.168.12.1 本端接口地址 tunnel destination 192.168.12.2 对端接口地址tunnel mode gre ip 隧道模式改为GRE tunnel key 123456 隧道密码,两端一致 ipv6 route 3::/64 Tunnel0 写一条下一跳为TUNNEL 0的IPV6静态,不能写默认静态nat Internet(config)#ip route 0.0.0.0 0.0.0.0 fa0/1ipv4网络要可达NAT-PT(config)#ip route 0.0.0.0 0.0.0.0fa0/1NAT-PT(config)#ipv6 nat prefix 2001:db8:feed::/96 设置一个全局NAT前缀,掩码必须96位NAT-PT(config)#ipv6 nat v4v6 source 10.10.10.2 2001:db8:feed::2 写4 TO 6 地址转换,需要到达的地址都要写, 不需要与本地同一网段NAT-PT(config)#ipv6 nat v4v6 source 192.168.1.10 2001:db8:feed::3 NAT-PT(config)#ipv6 nat v6v4 source 2001:db8:cafe:ffff::2 10.10.20.5 写6 to 4 地址转换,需要到达的地址都要写,不需要与本地同一网段 int g0/4 调用到接口,进出都要调用 ipv6 natint g0/4 ipv6 nat pat ipv4 网络要可达NAT-PT(config)#ipv6 nat prefix 2001:db8:feed::/96 设置一个全局NAT前缀,掩码必须96位NAT-PT(config)#ipv6 nat v4v6 source 10.10.10.2 2001:db8:feed::2 写4 TO 6 地址转换,需要到达的地址都要写NAT-PT(config)#ipv6 nat v4v6 source 192.168.1.10 2001:db8:feed::3 不需要与本地同一网段NAT-PT(config)#ipv6 access-list cafe 把IPV6要转换的网段匹配出来NAT-PT(config-ipv6-acl)#permit ipv6 2001:db8:cafe::/48 any NAT-PT(config-ipv6-acl)#exit NAT-PT(config)#ipv6 nat v6v4 pool ipv4 10.10.20.5 10.10.20.6 prefix-length 24 写一个6 TO 4 的NAT地址池,不需要已知网段 NAT-PT(config)#ipv6 nat v6v4 source list cafe pool ipv4 overload 把要转换的网段与地址池关联int g0/4 ipv6 nat int g0/4 ipv6 nat riping ipv6 router rip 100 全局创建RIP实例,名字为100 exit interface GigaEthernet0/4ipv6 enable 开启IPV6 ipv6 address 2001::1/64 ipv6 rip 100 enable 启动为100的实例需要宣告的接口要设置ospfv3 ipv6 router ospf 1 全局创建ospf,进程为1 int g0/6 ipv6 enable ipv6 address 2001::1/64 ipv6 ospf 1 area 0 宣告本接口为 area 0 需要宣告的接口要设置。

NAT地址转换原理及配置解读NAT(Network Address Translation),即网络地址转换,是一种将私有IP地址转换为公有IP地址的技术。

NAT的基本原理是在路由器上创建一个连接表,用于记录内部网络的私有IP地址与外部网络的公有IP地址之间的映射关系。

当内部网络中的主机访问外部网络时,路由器会根据连接表进行地址转换,将内部主机的私有IP地址转换为公有IP地址,然后将数据包转发到外部网络中。

当外部网络返回数据包时,路由器将根据连接表中的映射关系将数据包转发到相应的内部主机。

NAT的主要作用是解决IPv4地址不足的问题,通过将私有IP地址与公有IP地址进行映射,可以节省公有IP地址的使用并且增加了网络的安全性。

同时,NAT还可以提供端口转换功能,使得多个内部主机可以共享同一个公有IP地址。

NAT的配置主要包括以下几个方面:1.内部网络的设置:首先需要确定内部网络所使用的私有IP地址范围,一般常用的私有IP地址范围为10.0.0.0/8、172.16.0.0/12和192.168.0.0/16、然后,在路由器上通过配置虚拟局域网(VLAN)或子接口,将内部网络划分为多个子网,每个子网可以使用独立的私有IP地址范围。

2. NAT转换规则的配置:在路由器上需要配置NAT转换规则,以确定内部网络的私有IP地址与外部网络的公有IP地址之间的映射关系。

常用的NAT转换规则包括静态NAT(Static NAT)、动态NAT(Dynamic NAT)和网络地址端口转换(Network Address Port Translation,NAPT)。

-静态NAT是一种一对一的地址转换,将内部主机的私有IP地址与外部网络的公有IP地址进行固定映射。

配置静态NAT时,需要指定内部主机的私有IP地址和对应的外部网络的公有IP地址。

-动态NAT是一种一对多的地址转换,将内部主机的私有IP地址动态映射到外部网络的公有IP地址池中的一个IP地址。

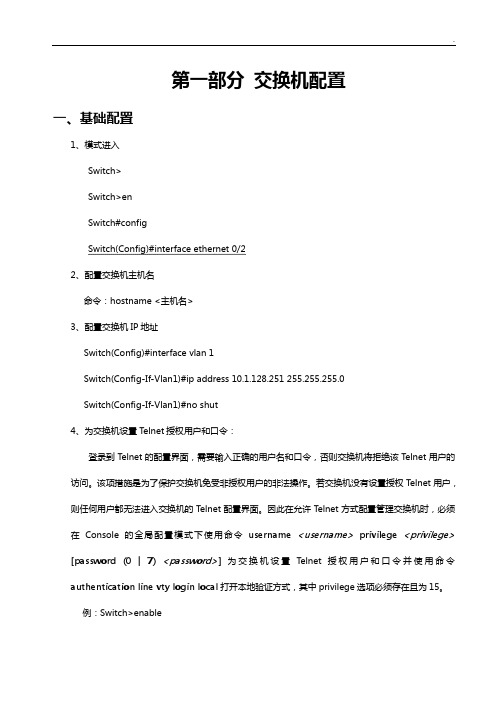

第一部分交换机配置一、基础配置1、模式进入Switch>Switch>enSwitch#configSwitch(Config)#interface ethernet 0/22、配置交换机主机名命令:hostname <主机名>3、配置交换机IP地址Switch(Config)#interface vlan 1Switch(Config-If-Vlan1)#ip address 10.1.128.251 255.255.255.0Switch(Config-If-Vlan1)#no shut4、为交换机设置Telnet授权用户和口令:登录到Telnet的配置界面,需要输入正确的用户名和口令,否则交换机将拒绝该Telnet用户的访问。

该项措施是为了保护交换机免受非授权用户的非法操作。

若交换机没有设置授权Telnet用户,则任何用户都无法进入交换机的Telnet配置界面。

因此在允许Telnet方式配置管理交换机时,必须在Console的全局配置模式下使用命令username <username>privilege <privilege> [password (0 | 7) <password>]为交换机设置Telnet授权用户和口令并使用命令authentication line vty login local打开本地验证方式,其中privilege选项必须存在且为15。

例:Switch>enableSwitch#configSwitch(config)#username test privilege 15 password 0 testSwitch(config)#authentication line vty login localSwitch(Config)#telnet-user test password 0 testSwitch (Config)#telnet-server enable://启动远程服务功能5、配置允许Telnet管理交换机的地址限制(单独IP或IP地址段)(1)限制单个IP允许Telnet登录交换机switch(config)#authentication security ip 192.168.1.2(2)限制允许IP地址段Telnet登录交换机switch(config)#access-list 1 permit 192.168.1.0 0.0.0.255switch(config)#authentication ip access-class 1 in5、为交换机设置Web授权用户和口令:web-user <用户名>password {0|7} <密码>例:Switch(Config)#web-user admin password 0 digital6、设置系统日期和时钟:clock set <HH:MM:SS> <YYYY/MM/DD>7、设置退出特权用户配置模式超时时间exec timeout <minutes > //单位为分钟,取值范围为0~3008、保存配置:write9、显示系统当前的时钟:Switch#show clock10、指定登录用户的身份是管理级还是访问级Enable [level {visitor|admin} [<密码>]]11、指定登录配置模式的密码:Enable password level {visitor|admin}12、配置交换机的用户名密码:username admin privilege 15 password 0 admin00013、配置enable密码为ddd:enable password 0 ddd level 1514、配置登录时认证:authentication line vty login local15、设置端口的速率和双工模式(接口配置模式下)命令:speed-duplex {auto | force10-half | force10-full | force100-half | force100-full | {{force1g-half | force1g-full} [nonegotiate [master | slave]] } }no speed-duplex二、单交换机VLAN划分1、VLAN基本配置(1)新建VLAN:vlan <vlan-id>(2)命名VLAN:name <vlan-name>(3)为VLAN 分配交换机端口Switch(Config-If-Vlan1)#switchport interface Ethernet 0/2(4)设置Trunk 端口允许通过VLAN:Switch(Config-ethernet0/0/5)#switchport trunk allowed vlan 1;3;5-202、划分VLAN:(1)进入相应端口:Switch(config)#interface Ethernet 0/2(2)修改模式:Switch(Config-ethernet0/0/5)switchport mode access(3)划分VLAN:Switch(Config-ethernet0/0/5)#switchport access vlan 4三、跨交换机VLAN划分(两台交换机作相同操作)1、新建VLAN2、划分VLAN3、修改链路模式(1)进入相应端口:Switch(config)#interface Ethernet 0/1(2)修改模式:Switch(config-if)#switchport mode trunk四、VLAN间主机的通信1、新建VLAN2、划分VLAN3、修改链路模式(1)进入相应端口:Switch(config)#interface Ethernet 0/1(2)修改模式:Switch(config-if)#switchport mode trunk注意:如果是三层交换机,在修改模式先封装802.1协议:Switch(config-if)#switchport trunk encapsulation dot1q4、建立VLAN子接口(1)、进入VLAN接口模式:Switch(config)#interface vlan 2(2)、设置VLAN子接口地址:Switch(config-if)#ip address 192.168.0.1 255.255.255.0 (3)、打开端口:Switch(config-if)#no shutdown5、设置各主机IP地址、子网掩码、网关注意:(1)各主机IP地址应与其所在的VLAN在同一网段。

NAT配置-配置地址端口转换1. 配置地址端口转换配置步骤和配置方法:(1)配置内部全局地址池(可选配置)ip nat pool pool-name(名字)start-ip (开始地址)end-ip (结束地址netmask netmask (子网掩码ip nat pool pool-name start-ip end-ip prefix-length prefixlength (2)配置接口类型ip nat inside|outsideinside定义接口为内网接口,outside定义为外网口(3)配置访问列表access-list number permit network(网络地址)wildcard(反掩码)访问列表用于配置允许哪些网络可以进行NAT以访问因特网。

Number取值范围为1-99,wildcard为子网掩码的反码。

例如:若允许192.168.0.0/16网络进行NAT,则配置命令为:access-list 1 permit 192.168.0.0 0.0.255.2554)配置内部源地址的转换ip nat inside source list acl-number(数字)pool pool-name (名字)overloadip nat inside source list acl-number interface int-type int-number overload示例:ip nat inside source list 1 pool mypool overload ip nat inside source list 1 interface fa0/1 overload 查看命令:show ip nat translations 显示NAT转换表show ip nat statistics 显示NAT统计信息clear ip nat translations * 清除NAT转换表clear ip nat statistics 清除NAT统计信息以上命令在特权模式执行。

神州数码dcfw1800系列安全网关命令手册40r4c一、系统基本命令1. 登录与退出(1)登录网关admindcfw1800> enablePassword:admindcfw1800configure terminal输入管理员密码后,即可进入配置模式。

(2)退出网关admindcfw1800exit退出配置模式后,系统将返回用户模式。

2. 查看系统信息(1)查看系统版本admindcfw1800show version执行此命令,可以查看当前网关的软件版本、硬件版本等信息。

(2)查看系统状态admindcfw1800show system status执行此命令,可以查看网关的运行状态、CPU使用率、内存使用率等信息。

3. 配置系统时间(1)设置系统时间admindcfw1800clock set HH:MM:SS YYYYMMDD将HH:MM:SS替换为具体的小时、分钟和秒,将YYYYMMDD替换为具体的年、月、日。

(2)查看系统时间admindcfw1800show clock执行此命令,可以查看当前网关的系统时间。

二、接口配置命令1. 查看接口状态admindcfw1800show interface执行此命令,可以查看所有接口的状态、速率、双工模式等信息。

2. 配置接口(1)进入接口配置模式admindcfw1800interface <interfacetype> <interfacenumber>将<interfacetype>替换为接口类型(如GigabitEthernet),将<interfacenumber>替换为接口编号(如0/0)。

(2)设置接口描述admindcfw1800description <descriptiontext>将<descriptiontext>替换为接口描述信息。

(3)设置接口速率和双工模式admindcfw1800speed <speed> duplex <duplexmode>将<speed>替换为接口速率(如1000),将<duplexmode>替换为双工模式(如full或half)。

NAT(网络地址转换)实现方式以及工作过程配置网络地址转换(NAT)是一种在网络层对IP地址进行转换的技术,主要用于解决IPv4地址不足的问题。

NAT可以在内部网络和外部网络之间进行地址转换,使得内部网络使用内部私有IP地址与外部网络进行通信,同时隐藏内部网络的真实IP地址,增强网络的安全性。

NAT的实现方式有以下几种:1. 静态NAT(Static NAT):静态NAT通过将内部网络的私有IP地址映射成为外部网络的公共IP地址,实现一对一的地址转换。

静态NAT适用于内部网络中的特定主机需要与外部网络建立持久连接的情况。

2. 动态NAT(Dynamic NAT):动态NAT将内部网络的私有IP地址映射成为外部网络的公共IP地址,但映射关系是动态分配的,多个内部主机可以共享一个公共IP地址。

动态NAT适用于内部网络中的多个主机需要与外部网络进行通信的情况。

3. PAT(Port Address Translation):PAT是一种特殊的动态NAT,通过使用不同的端口号对多个内部主机进行映射,实现多对一的地址转换。

PAT在转换IP地址的同时还转换了端口号,使得多个内部主机可以共享一个公共IP地址和不同的端口号与外部网络进行通信。

NAT的工作过程如下:1.内部主机发送数据包到外部网络:当内部主机发送一个数据包到外部网络时,首先检查数据包的目标IP地址是否为外部网络。

如果目标IP地址为外部网络,说明该数据包需要进行地址转换。

2.建立转换表:NAT设备会维护一个地址转换表,记录着内部私有IP地址与外部公共IP地址之间的映射关系。

如果转换表中没有相应的映射关系,就需要进行地址转换。

3.进行地址转换:根据配置的NAT规则,对内部主机发送的数据包进行地址转换。

如果使用静态NAT,将内部私有IP地址直接映射为外部公共IP地址;如果使用动态NAT或PAT,从可用的外部IP地址池中选择一个IP地址进行映射,并将该映射关系记录在转换表中。

NAT地址转换原理及配置NAT(Network Address Translation)是一种网络地址转换技术,主要用于解决IPv4地址不足的问题。

NAT工作在网络层,主要通过修改数据包的源地址和目的地址来实现地址转换。

下面将详细介绍NAT地址转换的原理和配置方法。

一、NAT地址转换原理当一个网络中的主机要与另一个网络中的主机进行通信时,需要知道目标主机的IP地址。

在IPv4中,IP地址空间有限,且分配不均,导致很多地方IP地址紧张。

NAT技术通过将内部网络的私有IP地址转换成外部网络的公有IP地址,使得内部网络中的主机能够访问Internet。

NAT地址转换的原理可以分为三种模式:静态NAT、动态NAT和PAT(端口地址转换)。

1.静态NAT:将特定的内部IP地址映射为特定的外部IP地址。

这种模式需要手动配置,一个内部IP地址只能映射为一个外部IP地址。

2.动态NAT:动态NAT是在静态NAT的基础上增加了地址池的概念。

内部主机可以动态地获取一个可用的外部IP地址,并在通信结束后释放。

这种方式可以使多个内部IP地址映射为多个外部IP地址,提高地址利用率。

3. PAT(端口地址转换):PAT是一种特殊的动态NAT技术。

在PAT 中,将多个内部IP地址映射到一个外部IP地址,并通过源端口号来区分不同的内部主机。

这样就可以实现多个内部主机通过一个公有IP地址访问Internet。

PAT是最常用的一种NAT方式。

二、NAT地址转换的配置方法1.配置地址池首先需要配置NAT的地址池,即可用的公有IP地址范围。

这个地址池可以是一个或多个连续的IP地址段。

配置地址池的命令如下:ip nat pool pool-name start-ip-address end-ip-address netmask netmask2.配置访问列表为了确定哪些数据包需要进行NAT地址转换,需要配置一个访问列表。

访问列表可以根据源地址、目的地址、协议、端口等条件进行匹配。