Wireshark捕获过滤规则实验

- 格式:doc

- 大小:2.34 MB

- 文档页数:9

wireshark抓包实验报告Wireshark抓包实验报告1. 实验简介本次实验旨在通过使用Wireshark软件进行网络抓包,深入了解网络通信过程中的数据传输和协议交互。

通过分析抓包数据,我们可以了解网络流量的组成、协议的运作方式以及网络安全的相关问题。

2. 实验准备在进行实验之前,我们需要准备一台运行Wireshark软件的计算机,并连接到一个网络环境中。

Wireshark是一款开源的网络协议分析工具,可以在各种操作系统上运行。

安装并配置好Wireshark后,我们就可以开始进行抓包实验了。

3. 实验步骤3.1 启动Wireshark打开Wireshark软件,选择需要抓包的网络接口。

Wireshark会监听该接口上的所有网络流量,并将其显示在界面上。

3.2 开始抓包点击“开始”按钮,Wireshark开始抓取网络数据包。

此时,我们可以看到界面上实时显示的数据包信息,包括源地址、目标地址、协议类型等。

3.3 过滤抓包数据由于网络流量非常庞大,我们可以使用过滤器来筛选出我们感兴趣的数据包。

Wireshark提供了丰富的过滤器选项,可以根据协议、源地址、目标地址等条件进行过滤。

3.4 分析抓包数据选中某个数据包后,Wireshark会显示其详细信息,包括协议分层、数据字段等。

通过分析这些信息,我们可以了解数据包的结构和内容,进一步了解网络通信的细节。

4. 实验结果与讨论在实验过程中,我们抓取了一段时间内的网络流量,并进行了分析。

通过对抓包数据的观察和解读,我们得出了以下几点结果和讨论:4.1 协议分层在抓包数据中,我们可以清晰地看到各种协议的分层结构。

从物理层到应用层,每个协议都承担着不同的功能和责任。

通过分析协议分层,我们可以了解协议之间的关系,以及它们在网络通信中的作用。

4.2 数据传输过程通过分析抓包数据,我们可以追踪数据在网络中的传输过程。

我们可以看到数据包从源地址发送到目标地址的路径,了解中间经过的路由器和交换机等设备。

交换机数据包过滤实验报告一、实验目的本实验的目的是通过交换机数据包过滤,实现网络流量的控制和安全管理。

通过设置过滤规则,筛选出符合条件的数据包进行处理,从而提高网络的性能和安全性。

二、实验环境1. 实验设备:交换机、计算机2. 软件工具:Wireshark数据包分析软件三、实验步骤1. 配置交换机通过登录交换机管理界面,进行相关设置。

根据实验需求,配置交换机的数据包过滤规则和动作。

可以设置源IP地址、目的IP地址、协议类型等条件,以及允许、拒绝或重定向等动作。

2. 运行Wireshark在计算机上运行Wireshark软件,选择相应的网络接口进行抓包。

Wireshark将用于捕获经过交换机的数据包,并进行分析。

3. 设置过滤规则在Wireshark过滤器中设置所需的过滤规则,如根据源IP地址过滤、目的IP地址过滤、协议类型过滤等。

根据实验要求,设置不同的过滤条件,以便后续分析和处理。

4. 抓包和数据分析开始抓包后,进行实际的数据传输。

在一定时间范围内,通过交换机进行数据传输,并捕获经过交换机的数据包。

通过Wireshark软件对抓到的数据包进行分析,可以查看和筛选出符合过滤规则的数据包。

5. 数据包过滤和处理根据实验要求,对捕获到的数据包进行过滤和处理。

通过交换机数据包过滤功能,可以实现按需求控制网络流量。

根据过滤规则和动作设置,对选择的数据包进行允许、拒绝或重定向等操作。

6. 实验结果分析根据数据包过滤和处理的结果,对实验进行结果分析和评估。

观察和比较不同设置下的网络性能和安全性,评估交换机数据包过滤的效果和优势。

四、实验结果及讨论实验结果显示,通过交换机数据包过滤可以有效地控制网络流量。

通过设置过滤规则和动作,可以限制特定IP地址的访问或拒绝某些协议类型的传输,从而提高网络的安全性。

同时,在网络负载较大时,根据需要重定向部分数据流量,可以有效提高网络的性能和吞吐量。

然而,在实际应用中,根据具体需求合理设置过滤规则非常重要。

Wireshark 过滤条件1. 介绍Wireshark 是一款开源的网络分析工具,它能够捕获和分析网络数据包。

Wireshark 提供了强大的过滤功能,使用户能够根据自己的需求筛选出感兴趣的数据包。

本文将详细介绍 Wireshark 的过滤条件,并提供一些常用的过滤条件示例。

2. Wireshark 过滤条件语法Wireshark 过滤条件使用的是一种类似于 BPF(Berkeley Packet Filter)的语法。

这种语法使用一系列条件和操作符来描述过滤规则。

以下是一些常用的过滤条件语法:•host:根据 IP 地址过滤数据包。

•port:根据端口号过滤数据包。

•tcp:仅显示 TCP 协议的数据包。

•udp:仅显示 UDP 协议的数据包。

•icmp:仅显示 ICMP 协议的数据包。

•http:仅显示 HTTP 协议的数据包。

•ip.src:根据源 IP 地址过滤数据包。

•ip.dst:根据目标 IP 地址过滤数据包。

•ip.addr:根据 IP 地址过滤数据包。

•tcp.port:根据 TCP 端口号过滤数据包。

•udp.port:根据 UDP 端口号过滤数据包。

•icmp.type:根据 ICMP 类型过滤数据包。

3. Wireshark 过滤条件示例3.1 过滤特定 IP 地址的数据包要过滤特定 IP 地址的数据包,可以使用ip.addr过滤条件。

例如,要过滤源 IP 地址为 192.168.1.1 的数据包,可以使用以下过滤条件:ip.addr == 192.168.1.13.2 过滤特定端口号的数据包要过滤特定端口号的数据包,可以使用tcp.port或udp.port过滤条件。

例如,要过滤源端口号为 80 的数据包,可以使用以下过滤条件:tcp.port == 803.3 过滤特定协议的数据包要过滤特定协议的数据包,可以使用相应的协议过滤条件。

例如,要过滤 ICMP 协议的数据包,可以使用以下过滤条件:icmp3.4 组合使用多个过滤条件可以通过逻辑操作符(如and、or、not)组合使用多个过滤条件。

一、实验目的1. 理解捕获法的基本原理及其在通信过程中的应用。

2. 掌握使用Wireshark等工具进行数据包捕获的方法。

3. 学习分析捕获到的数据包,了解网络协议的工作机制。

4. 培养实际操作能力和问题解决能力。

二、实验环境1. 实验设备:电脑一台、网络连接线一根。

2. 实验软件:Wireshark网络分析工具。

3. 实验网络:以太网。

三、实验内容1. 实验一:捕获并分析HTTP数据包(1)启动Wireshark,选择合适的网络接口进行数据包捕获。

(2)在过滤栏中输入“http”,只捕获HTTP协议的数据包。

(3)观察并分析捕获到的HTTP数据包,包括请求和响应内容、请求方法、URL、状态码等信息。

(4)分析实验过程中可能遇到的问题,如数据包捕获失败、数据包内容不完整等,并提出解决方案。

2. 实验二:捕获并分析DNS数据包(1)启动Wireshark,选择合适的网络接口进行数据包捕获。

(2)在过滤栏中输入“dns”,只捕获DNS协议的数据包。

(3)观察并分析捕获到的DNS数据包,包括查询类型、域名、响应代码等信息。

(4)分析实验过程中可能遇到的问题,如DNS解析失败、DNS数据包丢失等,并提出解决方案。

3. 实验三:捕获并分析TCP数据包(1)启动Wireshark,选择合适的网络接口进行数据包捕获。

(2)在过滤栏中输入“tcp”,只捕获TCP协议的数据包。

(3)观察并分析捕获到的TCP数据包,包括源端口、目的端口、序列号、确认号、窗口大小、标志位等信息。

(4)分析实验过程中可能遇到的问题,如TCP连接失败、数据包丢失等,并提出解决方案。

4. 实验四:捕获并分析ICMP数据包(1)启动Wireshark,选择合适的网络接口进行数据包捕获。

(2)在过滤栏中输入“icmp”,只捕获ICMP协议的数据包。

(3)观察并分析捕获到的ICMP数据包,包括类型、代码、校验和等信息。

(4)分析实验过程中可能遇到的问题,如ICMP请求未响应、数据包丢失等,并提出解决方案。

wireshark 组播过滤规则Wireshark是一款常用的网络数据包分析工具,它可以用来捕获、分析和展示网络数据包。

在网络中,组播(Multicast)是一种常用的数据传输方式,它可以将一个数据包同时发送给多个目标地址,而不必为每个目标地址单独发送数据包。

本文将介绍如何使用Wireshark 的过滤规则来捕获和分析组播数据包。

一、组播地址在IPv4网络中,组播地址是224.0.0.0至239.255.255.255之间的地址。

其中,224.0.0.0至224.0.0.255是本地组播地址,用于同一个网络中的主机之间通信;224.0.1.0至238.255.255.255是全局组播地址,用于跨越多个网络的主机之间通信。

在IPv6网络中,组播地址是ff00::/8,其中ff02::1是所有节点组播地址,ff02::2是所有路由器组播地址。

二、捕获组播数据包在Wireshark中,可以使用以下过滤规则来捕获组播数据包:1. 捕获本地组播数据包:ip.dst==224.0.0.0/242. 捕获全局组播数据包:ip.dst==224.0.1.0/243. 捕获所有组播数据包:ip.dst==224.0.0.0/4三、分析组播数据包在Wireshark中,可以使用以下功能来分析组播数据包:1. 分组视图(Grouping view):将组播数据包按照IP地址或协议类型进行分组,便于查看。

2. 流视图(Stream view):将组播数据包按照流的方式展示,便于查看流的传输情况。

3. 协议分析(Protocol analysis):Wireshark可以对组播数据包进行协议分析,展示每个协议的详细信息。

4. 统计信息(Statistics):Wireshark可以生成各种统计信息,如流量、协议使用情况等。

总结:本文介绍了如何使用Wireshark的过滤规则来捕获和分析组播数据包。

通过分组视图、流视图、协议分析和统计信息等功能,我们可以更深入地了解组播数据包的传输情况和协议使用情况,便于优化网络性能和故障排除。

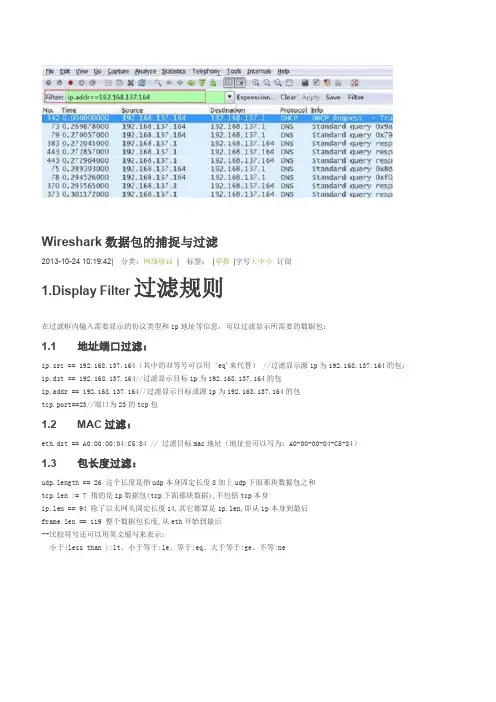

Wireshark数据包的捕捉与过滤2013-10-24 10:19:42| 分类:网络协议| 标签:|举报|字号大中小订阅1.Display Filter过滤规则在过滤框内输入需要显示的协议类型和ip地址等信息,可以过滤显示所需要的数据包:1.1地址端口过滤:ip.src == 192.168.137.164(其中的双等号可以用‘eq'来代替) //过滤显示源ip为192.168.137.164的包;ip.dst == 192.168.137.164//过滤显示目标ip为192.168.137.164的包ip.addr == 192.168.137.164//过滤显示目标或源ip为192.168.137.164的包tcp.port==23//端口为23的tcp包1.2MAC过滤:eth.dst == A0:00:00:04:C5:84 // 过滤目标mac地址(地址也可以写为:A0-00-00-04-C5-84)1.3包长度过滤:udp.length == 26 这个长度是指udp本身固定长度8加上udp下面那块数据包之和tcp.len >= 7 指的是ip数据包(tcp下面那块数据),不包括tcp本身ip.len == 94 除了以太网头固定长度14,其它都算是ip.len,即从ip本身到最后frame.len == 119 整个数据包长度,从eth开始到最后--比较符号还可以用英文缩写来表示:小于(less than ):lt、小于等于:le、等于:eq、大于等于:ge、不等:ne1.4http模式过滤:http.request.method == GET //或者POSThttp.request.uri == /img/logo-edu.gifhttp contains HTTP/1.1.5TCP参数过滤:tcp.flags //显示包含TCP标志的封包。

tcp.flags.syn == 0x02 //显示包含TCP SYN标志的封包。

Wireshark使用教程详解带实例Wireshark是一款开源网络分析工具,它能够捕获和分析网络流量,使用户能够深入了解网络通信过程中发生的问题和异常。

本文将详细介绍Wireshark的使用方法,并通过实例演示其在网络故障排除和网络性能优化中的应用。

一、Wireshark安装和准备工作二、捕获和过滤数据包Wireshark具有强大的过滤功能,可以根据多种条件过滤所捕获的数据包,以减少不必要的数据包显示。

在捕获界面的过滤栏中输入过滤表达式,如“ip.addr==192.168.0.1”以显示所有源或目标IP地址为192.168.0.1的数据包。

三、分析数据包1. 分析摘要面板(Summary)摘要面板显示了捕获数据包的概要信息,如协议、源和目标地址、数据包大小等。

通过查看该面板可以迅速了解网络通信中所使用的协议和各个数据包的交互情况。

2. 分层面板(Packet List)分层面板以树状结构显示了选定数据包的详细信息。

它将数据包分为各个协议层次,并展开显示每个层次的具体字段信息。

用户可以展开或折叠每个协议层次,以查看其所包含的字段详细信息。

3. 字节流面板(Bytes)字节流面板以十六进制和ASCII码显示了选定数据包的原始数据内容。

用户可以通过该面板查看数据包的详细内容,并进一步分析其中的问题。

4. 统计面板(Statistics)统计面板提供了关于捕获数据包的各种统计信息。

用户可以查看每个协议的数据包数量、平均包大小、传输速率等。

此外,Wireshark还提供了更高级的统计功能,如流量图表、分析数据包时间间隔等。

四、实例演示为了更好地说明Wireshark的使用方法,我们将以现实应用场景为例进行实例演示。

假设我们在一个企业内部网络中发现了网络延迟问题,我们希望通过Wireshark来定位问题的根源。

首先打开Wireshark并选择要监听的网络接口,然后开始捕获数据包。

在捕获过程中,我们注意到在与一些服务器的通信中出现了较长的延迟。

wireshark抓包实验报告Wireshark抓包实验报告引言:网络是现代社会中不可或缺的一部分,人们在日常生活中几乎无时无刻不在使用网络。

然而,网络的复杂性使得网络问题的排查变得困难。

Wireshark作为一款强大的网络抓包工具,可以帮助我们深入分析网络数据包,从而更好地理解和解决网络问题。

本文将介绍Wireshark的基本原理和使用方法,并通过实际抓包实验来验证其功能和效果。

一、Wireshark的基本原理Wireshark是一款开源的网络协议分析工具,可以运行在多个操作系统上。

它通过捕获网络接口上的数据包,并将其解析成可读的形式,以便我们进行深入分析。

Wireshark支持多种协议,包括以太网、无线网络、TCP/IP等,使得我们能够全面了解网络通信的细节。

二、Wireshark的使用方法1. 下载和安装Wireshark可以从其官方网站上免费下载,根据自己的操作系统选择合适的版本进行安装。

安装完成后,打开Wireshark并选择要抓包的网络接口。

2. 抓包设置在开始抓包之前,我们需要进行一些设置以确保我们能够捕获到想要分析的数据包。

首先,我们可以设置抓包过滤器来过滤出特定的数据包,以减少不必要的干扰。

其次,我们可以选择是否启用深度分析,以获取更详细的协议信息。

3. 开始抓包一旦设置完成,我们可以点击“开始”按钮开始抓包。

Wireshark将开始捕获网络接口上的数据包,并将其显示在主界面上。

我们可以看到每个数据包的详细信息,包括源IP地址、目标IP地址、协议类型等。

4. 数据包分析Wireshark提供了丰富的功能和工具,使得我们可以对抓包的数据包进行深入分析。

我们可以通过点击每个数据包来查看其详细信息,并根据需要进行过滤、排序和搜索。

此外,Wireshark还提供了统计功能,帮助我们了解网络流量的情况。

三、实验验证为了验证Wireshark的功能和效果,我们进行了一次抓包实验。

实验中,我们使用Wireshark抓取了一段时间内的网络数据包,并进行了分析。

wireshark时间过滤规则单词:wireshark 时间过滤规则1.1 词性:名词1.2 释义:Wireshark 软件中用于筛选特定时间范围内网络数据包的规则设定。

1.3 英文解释:The rule settings in Wireshark for filtering network packets within a specific time range.1.4 相关词汇:同义词无;派生词有 Wireshark(软件名)。

---2 起源与背景2.1 词源:Wireshark 是一款广泛使用的网络分析工具,时间过滤规则是其功能的一部分,随着网络分析需求的发展而产生,用于在大量网络数据中按时间维度筛选以便于分析特定时间段的网络活动。

2.2 趣闻:在网络安全研究中,曾经有研究人员通过设置 Wireshark 时间过滤规则,精准定位到一次网络攻击发生的具体时间点及前后相关数据包,从而快速分析出攻击路径和手段,成功阻止了攻击的进一步扩散并为后续防范提供了关键依据。

---3 常用搭配与短语3.1 短语:- time-based filter:基于时间的过滤器。

例句:We can use a time-based filter in Wireshark to focus on network traffic during a specific period. 翻译:我们可以在 Wireshark 中使用基于时间的过滤器来关注特定时间段内的网络流量。

- set time filter:设置时间过滤。

例句:First, we need to set time filter to analyze the network packets from 9:00 am to 10:00 am. 翻译:首先,我们需要设置时间过滤来分析上午 9 点到 10 点的网络数据包。

- time range filter:时间范围过滤器。

wireshark抓包过滤规则Wireshark是一款免费、开源的网络协议分析软件。

它可以用于分析网络协议,识别网络中的各种问题,并且具有对不同协议的支持。

Wireshark可以捕获网络数据包,并对它们进行深度分析,以便获取有关网络性能和安全的信息。

在Wireshark中,过滤规则是一种非常强大的功能,可以用于快速过滤大量数据包,并查找与特定条件匹配的数据包。

在本文中,我们将讨论Wireshark中的过滤规则,以及如何使用它们来捕获和分析网络数据包。

1. 基本过滤规则Wireshark的基本过滤规则允许我们针对不同的网络协议进行过滤。

以下是基本过滤规则的一些示例:- tcp:仅显示TCP数据包。

- udp:仅显示UDP数据包。

- ip:仅显示IP数据包。

- icmp:仅显示ICMP数据包。

- arp:仅显示ARP数据包。

可以使用组合过滤规则,例如:- tcp.srcport==80:仅显示源端口为80的TCP数据包。

- tcp.dstport==443:仅显示目标端口为443的TCP数据包。

- ip.src==192.168.0.1:仅显示源IP地址为192.168.0.1的IP数据包。

- ip.dst==192.168.0.2:仅显示目标IP地址为192.168.0.2的IP数据包。

这里的“src”是指源地址,“dst”是指目标地址。

高级过滤规则允许我们根据其他条件来过滤数据包。

以下是一些高级过滤规则的示例:这里的“len”是指数据包的长度,“flags”是指TCP数据包中的标志,“addr”是指源或目的地IP地址,“http”是指HTTP请求和响应数据包,“retransmission”是指重传的数据包。

Wireshark的过滤规则语法使用一个非常灵活的表达式语言,其中包含许多运算符,并支持括号。

以下是一些常用的运算符:- ==:等于。

- !=:不等于。

- <:小于。

- <=:小于或等于。

wireshark常用过滤规则【实用版】目录一、Wireshark 简介二、Wireshark 过滤规则的分类1.IP 过滤2.端口过滤3.协议过滤4.MAC 过滤5.其他过滤规则三、Wireshark 过滤规则的实例1.IP 过滤实例2.端口过滤实例3.协议过滤实例4.MAC 过滤实例四、总结正文一、Wireshark 简介Wireshark 是一款流行的网络协议分析器,它可以用于捕捉、分析和解码网络数据包。

Wireshark 提供了丰富的过滤功能,可以帮助用户在大量数据包中快速定位感兴趣的流量。

二、Wireshark 过滤规则的分类Wireshark 过滤规则主要分为以下几类:1.IP 过滤:根据 IP 地址过滤数据包,例如过滤某个子网的数据包。

2.端口过滤:根据传输层协议(如 TCP、UDP)的端口号过滤数据包,例如过滤某个端口的数据包。

3.协议过滤:根据数据包所使用的协议过滤数据包,例如过滤 HTTP、HTTPS 等协议的数据包。

4.MAC 过滤:根据数据包的 MAC 地址过滤数据包,例如过滤某个 MAC 地址的数据包。

5.其他过滤规则:包括根据数据包内容、时间、接口等过滤数据包。

三、Wireshark 过滤规则的实例1.IP 过滤实例:假设我们想过滤某个子网的数据包,可以使用如下过滤规则:```ip.src eq 192.168.1.0/24 or ip.dst eq 192.168.1.0/24```2.端口过滤实例:假设我们想过滤某个端口的数据包,可以使用如下过滤规则:```tcp.port eq 80```3.协议过滤实例:假设我们想过滤某个协议的数据包,可以使用如下过滤规则:```arp```4.MAC 过滤实例:假设我们想过滤某个 MAC 地址的数据包,可以使用如下过滤规则:```eth.dst eq a0:00:00:04:c5:84```四、总结Wireshark 是一款功能强大的网络协议分析器,其中的过滤功能可以帮助用户快速定位感兴趣的流量。

wireshark实验报告Wireshark实验报告Wireshark是一个非常强大的网络协议分析工具,它可以帮助我们监控和分析网络上的数据包,从而深入了解网络通信的细节。

在本次实验中,我们使用Wireshark来分析一个简单的网络通信场景,并进行一些实验来了解它的功能和用途。

实验一:捕获数据包首先,我们打开Wireshark并选择要监控的网络接口,然后开始捕获数据包。

在捕获过程中,我们可以看到不断出现的数据包,它们包含了网络通信中的各种信息,如源地址、目标地址、协议类型等。

通过Wireshark的过滤功能,我们可以只显示特定协议的数据包,从而更方便地进行分析。

实验二:分析HTTP通信接下来,我们模拟了一个简单的HTTP通信场景,比如在浏览器中访问一个网页。

通过Wireshark捕获到的数据包,我们可以看到HTTP请求和响应的细节,包括请求头、响应头、数据内容等。

通过分析这些数据包,我们可以了解HTTP 通信的工作原理,以及了解网页加载过程中的各种细节。

实验三:检测网络异常最后,我们模拟了一个网络异常的场景,比如断开网络连接或者遭遇网络攻击。

通过Wireshark捕获到的数据包,我们可以看到异常情况下的网络通信情况,从而及时发现问题并进行处理。

Wireshark的强大过滤功能可以帮助我们快速定位异常数据包,以便更快地解决网络问题。

通过以上实验,我们对Wireshark的功能和用途有了更深入的了解。

它不仅可以帮助我们监控网络通信,还可以帮助我们分析网络问题、学习网络协议等。

在今后的网络工作中,Wireshark将成为我们不可或缺的利器,帮助我们更好地理解和管理网络通信。

wireshark实验报告Wireshark实验报告引言:Wireshark是一款网络封包分析软件,被广泛应用于网络安全、网络管理和网络故障排除等领域。

本篇实验报告将介绍Wireshark的基本原理、实验环境和实验过程,并通过实验结果分析其应用价值。

一、Wireshark的基本原理Wireshark基于网络抓包技术,能够捕获网络通信过程中的数据包,并对其进行解析和分析。

它支持多种网络协议,包括以太网、无线局域网、传输控制协议(TCP)、用户数据报协议(UDP)等。

Wireshark通过监听网络接口,将捕获到的数据包以图形化界面的形式呈现给用户,方便用户进行深入分析。

二、实验环境本次实验使用的环境是一台运行Windows操作系统的个人电脑,安装了最新版本的Wireshark软件。

实验中使用了一个虚拟网络环境,包括两台虚拟机,分别运行着Windows和Linux操作系统。

三、实验过程1. 安装Wireshark:首先,将Wireshark软件下载到本地,并按照安装向导进行安装。

安装完成后,打开Wireshark程序。

2. 设置捕获接口:在Wireshark界面上方的工具栏中,选择“捕获选项”按钮。

在捕获选项对话框中,选择需要捕获的网络接口,点击“开始”按钮开始抓包。

3. 进行通信测试:在虚拟机中进行网络通信测试,例如在Windows虚拟机中打开浏览器,访问一个网站。

同时,在Linux虚拟机中执行ping命令,向外部主机发送数据包。

4. 分析捕获的数据包:在Wireshark界面中,可以看到捕获到的数据包以列表的形式展示出来。

通过点击某个数据包,可以查看其详细信息,包括源IP地址、目标IP地址、协议类型等。

5. 过滤和统计功能:Wireshark还提供了强大的过滤和统计功能,可以根据需要筛选和分析数据包。

例如,可以根据源IP地址过滤出特定的数据包,或者统计某个协议的使用情况。

四、实验结果分析通过对捕获的数据包进行分析,我们可以得到一些有价值的结果。

wireshark过滤规则Wireshark是一款开源的网络封包分析工具,可通过抓取网络数据包来诊断网络问题、监控网络流量和进行安全分析。

Wireshark提供了强大的过滤功能,可以帮助用户根据特定的条件来过滤和分析网络数据包。

Wireshark的过滤规则是基于BPF(Berkeley Packet Filter)语法的,用户可以根据需要使用不同的过滤条件来过滤出符合条件的数据包。

下面将详细介绍Wireshark的过滤规则及其使用方法。

1.确定过滤条件:在使用Wireshark进行数据包分析之前,首先需要明确想要过滤的条件。

例如,用户可能希望过滤出特定的源IP地址、目标IP地址、端口号、协议类型等。

2.使用过滤规则:Wireshark的过滤规则可以在工具栏上的“Filter”字段中输入。

过滤规则使用BPF语法,包括条件和操作符两个部分。

条件(Fields):条件是根据数据包中的不同字段进行匹配的。

例如,用户可以使用“ip.src”来过滤出特定的源IP地址,使用“ip.dst”来过滤出特定的目标IP地址,使用“tcp.port”来过滤出特定的端口号。

操作符(Operators):操作符用于指定匹配条件的方法。

Wireshark支持多种操作符,常用的有“==”表示等于,“!=”表示不等于,“<”表示小于,“>”表示大于,“<=”表示小于等于,“>=”表示大于等于等。

3.多条件过滤:用户还可以通过使用逻辑运算符来进行多条件过滤。

Wireshark支持的逻辑运算符有“and”、“or”和“not”。

用户可以使用这些逻辑运算符将多个过滤条件组合在一起,以便更精确地过滤出符合条件的数据包。

4.过滤结果:当用户输入完过滤规则后,Wireshark会根据规则过滤出符合条件的数据包,并在捕获窗口中显示结果。

用户可以根据需要查看过滤结果,并对捕获到的数据包进行进一步分析。

下面是一些常用的过滤规则示例:1.过滤出特定源IP地址的数据包:ip.src == 192.168.1.1002.过滤出特定目标IP地址的数据包:ip.dst == 192.168.1.2003.过滤出特定源端口号或目标端口号的数据包:tcp.port == 80 or udp.port == 534.过滤出特定协议类型的数据包:5.结合多个条件进行过滤:ip.src == 192.168.1.100 and tcp.port == 806.使用逻辑运算符进行过滤:ip.src == 192.168.1.100 or ip.dst == 192.168.1.2007.过滤出含有特定关键字的数据包:8.过滤出特定数据包大小的数据包:frame.len > 10009.反向过滤:not ip.src == 192.168.1.100总结:Wireshark的过滤规则提供了强大的功能,用户可以根据需要使用不同的条件和操作符来过滤和分析网络数据包。

Wireshark捕获过滤规则实验Wireshark过滤规则实验Wireshark是世界上最流⾏的⽹络分析⼯具。

这个强⼤的⼯具可以捕捉⽹络中的数据,并为⽤户提供关于⽹络和上层协议的各种信息。

与很多其他⽹络⼯具⼀样,Wireshark也使⽤pcap network library来进⾏封包捕捉。

Wireshark的优势:- 安装⽅便。

- 简单易⽤的界⾯。

- 提供丰富的功能。

Wireshark的原名是Ethereal,新名字是2006年起⽤的。

当时Ethereal的主要开发者决定离开他原来供职的公司,并继续开发这个软件。

但由于Ethereal这个名称的使⽤权已经被原来那个公司注册,Wireshark这个新名字也就应运⽽⽣了。

捕获过滤器的使⽤WireShark 捕获过滤语法1. 过滤IP,如来源IP或者⽬标IP等于某个IP例⼦:ip src host 192.168.1.107 or ip dst host 192.168.1.107或者host 192.168.1.107 // 都能显⽰来源IP和⽬标IP实验:1、确定本机IP地址为。

2、设置来源IP地址为本机IP地址的过滤语法并截两幅图:捕捉过滤器的设置图和抓包图,替换样图。

(提⽰:可通过ping命令产⽣数据包并进⾏抓包实验)捕捉过滤器的设置图3、设置⽬的IP地址为本机IP地址的过滤语法并截两幅图:捕捉过滤器的设置图和抓包图,样图同上。

在此截两幅图:捕捉过滤器的设置图和抓包图4、设置来源IP地址为本机IP地址,并且⽬的IP地址为邻居IP地址的过滤语法并截两幅图:捕捉过滤器的设置图和抓包图,样图同上。

在此截两幅图:捕捉过滤器的设置图和抓包图2. 过滤端⼝例⼦:tcp port 23捕获TCP端⼝为23的封包,不管端⼝是源端的还是⽬的端tcp dst port 3128捕获⽬的TCP端⼝为3128的数据包udp src port 12328捕获源端TCP端⼝为12328的数据包src portrange 2000-2500捕获源为UDP或TCP,并且端⼝号在2000⾄2500范围内的封包实验:1、显⽰捕获的端⼝栏:步骤如下:(1)在显⽰栏上⾯点击右键,选择column preference(2)弹出如下界⾯(3)点击add,增加⼀⾏中选择为src port(unresolved),这样就增加了src port⼀栏。

wireshark diameter码流过滤规则及使用方法-回复Wireshark是一个开源的网络分析工具,能够用来监测和分析网络中的数据流。

Diameter是一个用于访问和连接控制的智能网络协议,它主要用于AAA认证、账单处理和移动设备管理等应用中。

在使用Wireshark来分析Diameter数据流时,我们可以通过一些码流过滤规则来精确地捕获所需的数据包。

接下来,我们将一步一步地介绍Wireshark中Diameter 码流过滤规则的使用方法。

第一步:安装Wireshark:首先,我们需要下载并安装Wireshark软件。

Wireshark提供了Windows、Mac和Linux等多种操作系统的版本,可以根据自己的需求选择合适的版本进行下载和安装。

第二步:打开Wireshark并选择网络接口:安装完成后,我们可以打开Wireshark软件。

首次打开Wireshark时,它会弹出一个对话框,要求选择要监测的网络接口。

我们可以选择与目标Diameter通信的网络接口,然后点击“开始”按钮开始捕获数据包。

第三步:查看捕获的数据包:Wireshark开始捕获数据包后,它会显示捕获到的数据包列表。

我们可以在这个列表中查看每个数据包的详细信息,包括源地址、目的地址、协议类型、数据包长度等。

第四步:应用Diameter码流过滤规则:为了只显示包含Diameter协议的数据包,我们需要应用一些码流过滤规则。

Wireshark提供了多种过滤规则,可以根据协议类型、源地址、目的地址、端口号等来进行筛选。

以下是一些常用的Diameter码流过滤规则:1. 筛选特定IP地址的数据包:在“过滤”栏中输入“ip.addr == 目标IP 地址”。

这样可以只显示与指定IP地址有关的数据包。

2. 筛选特定端口号的数据包:在“过滤”栏中输入“diameter.diameter_flags.has_avp_header == 1 && diameter.avp.nodeName == 目标端口号”。

Wireshark过滤规则实验

Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

Wireshark的优势:

- 安装方便。

- 简单易用的界面。

- 提供丰富的功能。

Wireshark的原名是Ethereal,新名字是2006年起用的。

当时Ethereal的主要开发者决定离开他原来供职的公司,并继续开发这个软件。

但由于Ethereal这个名称的使用权已经被原来那个公司注册,Wireshark这个新名字也就应运而生了。

捕获过滤器的使用

WireShark 捕获过滤语法

1. 过滤IP,如来源IP或者目标IP等于某个IP

例子:

ip src host 192.168.1.107 or ip dst host 192.168.1.107

或者

host 192.168.1.107 // 都能显示来源IP和目标IP

实验:1、确定本机IP地址为。

2、设置来源IP地址为本机IP地址的过滤语法并截两幅图:捕捉过滤器的设置图和抓包图,替换样图。

(提示:可通过ping命令产生数据包并进行抓包实验)

捕捉过滤器的设置图

3、设置目的IP地址为本机IP地址的过滤语法并截两幅图:捕捉过滤器的设置图和抓包图,样图同上。

在此截两幅图:捕捉过滤器的设置图和抓包图

4、设置来源IP地址为本机IP地址,并且目的IP地址为邻居IP地址的过滤语法并截两幅图:捕捉过滤器的设置图和抓包图,样图同上。

在此截两幅图:捕捉过滤器的设置图和抓包图

2. 过滤端口

例子:

tcp port 23捕获TCP端口为23的封包,不管端口是源端的还是目的端

tcp dst port 3128捕获目的TCP端口为3128的数据包

udp src port 12328捕获源端TCP端口为12328的数据包

src portrange 2000-2500捕获源为UDP或TCP,并且端口号在2000至2500范围内的封包

实验:1、显示捕获的端口栏:步骤如下:

(1)在显示栏上面点击右键,选择column preference

(2)弹出如下界面

(3)点击add,增加一行

中选择为src port(unresolved),这样就增加了src port一栏。

最终得到的显示栏为:

(1)设置IP上外网,访问学校主页,设置捕获来源端口号为80的过滤语法并截两幅图:

捕捉过滤器的设置图和抓包图,替换样图。

捕捉过滤器的设置图

抓包图

(2)设置捕获端口号为80的过滤语法并截两幅图:捕捉过滤器的设置图和抓包图。

在此截两幅图:捕捉过滤器的设置图和抓包图

(3)设置捕获来源为UDP,并且端口号在1024至3000范围内的数据包的过滤语法并截两幅图:捕捉过滤器的设置图和抓包图。

在此截两幅图:捕捉过滤器的设置图和抓包图

3. 过滤协议

例子:

tcp

udp

arp

icmp

http

smtp

ftp

dns

ip

oicq

等等

注意:应用层的协议要通过端口号来设置捕获过滤器。

排除arp包,如!arp 或者not arp

实验:1、设置捕获仅仅采用udp传输的数据包的过滤语法并截两幅图:捕捉过滤器的设置图和抓包图。

捕捉过滤器的设置图

抓包图

2、设置捕获仅仅采用icmp协议的数据包的过滤语法并截两幅图:捕捉过滤器的设置图和抓包图。

在此截两幅图:捕捉过滤器的设置图和抓包图

3、设置捕获仅仅采用icmp协议并且由本机发出的数据包的过滤语法并截两幅图:捕捉过滤器的设置图和抓包图。

在此截两幅图:捕捉过滤器的设置图和抓包图

4、思考:能否通过wireshark抓取到本机ping不通对方主机的数据包,通过设置捕获仅仅采用icmp协议并且由本机发出的数据包的过滤语法进行抓取。

若捕获不到,再将捕获规则设置为仅仅采用arp协议并且由本机发出的数据包的过滤语法,若能抓取到,截两幅图:捕捉过滤器的设置图和抓包图。

并解释出现这种现象的原因。

在此截两幅图:捕捉过滤器的设置图和抓包图。