汽车网关拓扑结构举例

- 格式:pdf

- 大小:380.54 KB

- 文档页数:2

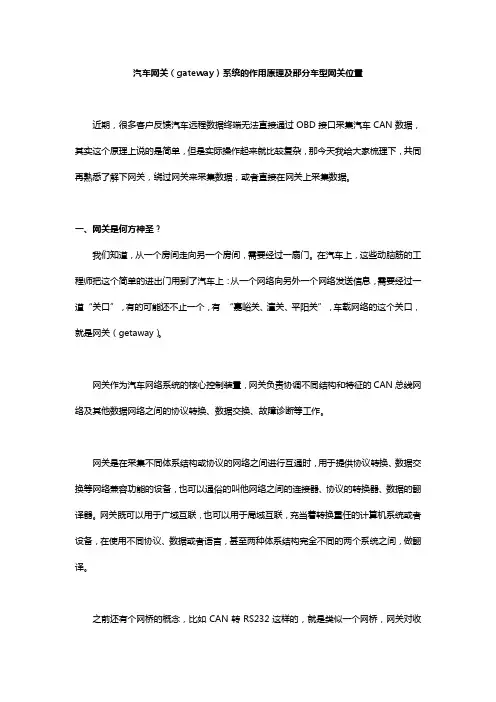

汽车网关(gateway)系统的作用原理及部分车型网关位置近期,很多客户反馈汽车远程数据终端无法直接通过OBD接口采集汽车CAN数据,其实这个原理上说的是简单,但是实际操作起来就比较复杂,那今天我给大家梳理下,共同再熟悉了解下网关,绕过网关来采集数据,或者直接在网关上采集数据。

一、网关是何方神圣?我们知道,从一个房间走向另一个房间,需要经过一扇门。

在汽车上,这些动脑筋的工程师把这个简单的进出门用到了汽车上:从一个网络向另外一个网络发送信息,需要经过一道“关口”,有的可能还不止一个,有“嘉峪关、潼关、平阳关”,车载网络的这个关口,就是网关(getaway)。

网关作为汽车网络系统的核心控制装置,网关负责协调不同结构和特征的CAN总线网络及其他数据网络之间的协议转换、数据交换、故障诊断等工作。

网关是在采集不同体系结构或协议的网络之间进行互通时,用于提供协议转换、数据交换等网络兼容功能的设备,也可以通俗的叫他网络之间的连接器、协议的转换器、数据的翻译器。

网关既可以用于广域互联,也可以用于局域互联,充当着转换重任的计算机系统或者设备,在使用不同协议、数据或者语言,甚至两种体系结构完全不同的两个系统之间,做翻译。

之前还有个网桥的概念,比如CAN转RS232这样的,就是类似一个网桥,网关对收到的信息(例如DBC)要重新打包,以适应目标系统需求,同时,网关还提供过滤和安全,那我们在OBD接口读取不到任何数据,比如大众车型只能采集个OBD的电压,特斯拉获得一个VIN码(用于上牌),通通属于被网关数据过滤的功能给过滤掉了。

二、网关的作用暂且简单说下,主要体现的几个方面,有专业人士勿喷:1、网关把局域网上的数据转变成可以识别的ACKII码,比如OBD2诊断数据,方便诊断。

2、协调低速率信息与高速率信息在汽车网络系统中的数据信息共享。

3、负责接受和转发信息。

4、激活某个控制单元或者某局域网的工作。

5、实现对整车网络系统内部数据的同步。

80·September-CHINA 一、2017款全新路虎发现网络拓扑图与老款相比,2017款全新路虎发现无论从车身结构到电气系统,都带来了一系列的革新。

2017款全新路虎发现在网络通信方面做了修改,中速CAN被替换为高速多CAN网络结构,其通讯速度达500kb/s。

另外,动力系统部分模块还配备了超高速Flex Ray通信通道,其网络拓扑图如图1所示。

1.车身高速HS CAN:老款发现4车身电气控制系统采用中速MS CAN网络,其通讯速度为125kb/s。

全新发现车身电气控制系统所有模块均采用了高速CAN网络结构为全新的车身功能提供支持。

2.底盘高速HS CAN:包含了底盘/车辆动力以及驾驶员辅助系统和安全功能的所有模块。

3.舒适高速HS CAN:老款发现4车辆舒适电气控制系统采用中速MS CAN网络,全新发现改为高速HS CAN网络结构,为舒适度、控制信息娱乐以及驾驶员信息功能提供支持,高速CAN舒适总线提供信息娱乐主控模块(IMC)与其他系统控制模块之间的通信。

老款发现4信息娱乐系统是基于MOST的为2.1代高级信息娱乐系统。

全新发现更新为InControl Touch Pro也称NGI,即路虎新一代信息娱乐系统。

InControl Touch Pro系统使用了一种称为Broad R-Reach ®的新型汽车技术,捷豹路虎是首家将此网络技术集成于其信息娱乐构架中的汽车制造商。

2017款全新路虎发现车载网络系统介绍◆文/北京 杨景槐Copyright ©博看网. All Rights Reserved.InControl Touch Pro系统模块采用基于OPEN Alliance Broad R-Reach®标准的新型车用以太网技术来实现网络数据传输。

控制模块之间的每条链路具有100Mb/s的带宽,汽车以太网技术能以远高于传统汽车网络的速度处理大量的数据。

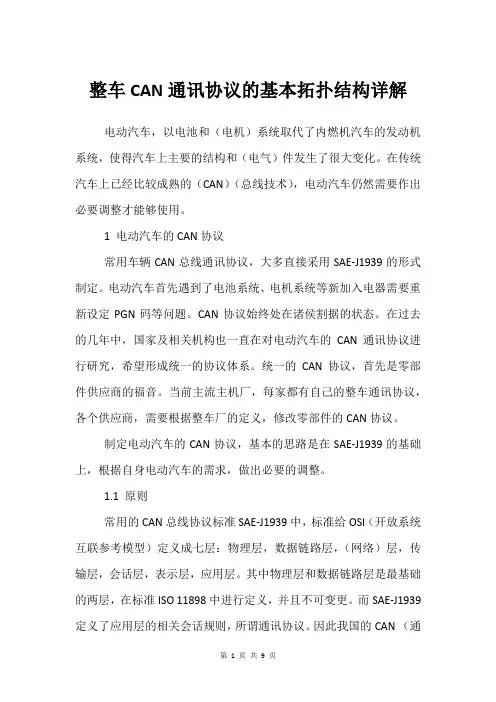

整车CAN通讯协议的基本拓扑结构详解电动汽车,以电池和(电机)系统取代了内燃机汽车的发动机系统,使得汽车上主要的结构和(电气)件发生了很大变化。

在传统汽车上已经比较成熟的(CAN)(总线技术),电动汽车仍然需要作出必要调整才能够使用。

1 电动汽车的CAN协议常用车辆CAN总线通讯协议,大多直接采用SAE-J1939的形式制定。

电动汽车首先遇到了电池系统、电机系统等新加入电器需要重新设定PGN码等问题。

CAN协议始终处在诸侯割据的状态。

在过去的几年中,国家及相关机构也一直在对电动汽车的CAN通讯协议进行研究,希望形成统一的协议体系。

统一的CAN协议,首先是零部件供应商的福音。

当前主流主机厂,每家都有自己的整车通讯协议,各个供应商,需要根据整车厂的定义,修改零部件的CAN协议。

制定电动汽车的CAN协议,基本的思路是在SAE-J1939的基础上,根据自身电动汽车的需求,做出必要的调整。

1.1 原则常用的CAN总线协议标准SAE-J1939中,标准给OSI(开放系统互联参考模型)定义成七层:物理层,数据链路层,(网络)层,传输层,会话层,表示层,应用层。

其中物理层和数据链路层是最基础的两层,在标准ISO 11898中进行定义,并且不可变更。

而SAE-J1939定义了应用层的相关会话规则,所谓通讯协议。

因此我国的CAN (通信)协议的制定主要包括物理层和应用层协议两个方面,其中最主要的工作还是集中在应用层上。

1.2 物理层物理层对一系列(硬件)参数进行了规定,包含总线供电电压、接入系统设备数目、允许的连接器类型、线缆长度以及波特率等。

我们的物理层特性基本完全继承J1939物理层规范,相应的,参数基本与J1939保持一致。

比如CAN2.0B,接入系统的设备数目,最多30个;终端电阻阻值120欧姆,波特率250kbits,线束建议采用双绞线、同轴电缆等等。

1.3 应用层应用层主要规定的内容包括:标识符的分配,报文的发送和接收规则,系统内节点的优先级分配等等。

汽车网关(gateway)系统的作用原理及部分车型网关位置近期,很多客户反馈汽车远程数据终端无法直接通过OBD接口采集汽车CAN数据,其实这个原理上说的是简单,但是实际操作起来就比较复杂,那今天我给大家梳理下,共同再熟悉了解下网关,绕过网关来采集数据,或者直接在网关上采集数据。

一、网关是何方神圣?我们知道,从一个房间走向另一个房间,需要经过一扇门。

在汽车上,这些动脑筋的工程师把这个简单的进出门用到了汽车上:从一个网络向另外一个网络发送信息,需要经过一道“关口”,有的可能还不止一个,有“嘉峪关、潼关、平阳关”,车载网络的这个关口,就是网关(getaway)。

网关作为汽车网络系统的核心控制装置,网关负责协调不同结构和特征的CAN总线网络及其他数据网络之间的协议转换、数据交换、故障诊断等工作。

网关是在采集不同体系结构或协议的网络之间进行互通时,用于提供协议转换、数据交换等网络兼容功能的设备,也可以通俗的叫他网络之间的连接器、协议的转换器、数据的翻译器。

网关既可以用于广域互联,也可以用于局域互联,充当着转换重任的计算机系统或者设备,在使用不同协议、数据或者语言,甚至两种体系结构完全不同的两个系统之间,做翻译。

之前还有个网桥的概念,比如CAN转RS232这样的,就是类似一个网桥,网关对收到的信息(例如DBC)要重新打包,以适应目标系统需求,同时,网关还提供过滤和安全,那我们在OBD接口读取不到任何数据,比如大众车型只能采集个OBD的电压,特斯拉获得一个VIN码(用于上牌),通通属于被网关数据过滤的功能给过滤掉了。

二、网关的作用暂且简单说下,主要体现的几个方面,有专业人士勿喷:1、网关把局域网上的数据转变成可以识别的ACKII码,比如OBD2诊断数据,方便诊断。

2、协调低速率信息与高速率信息在汽车网络系统中的数据信息共享。

3、负责接受和转发信息。

4、激活某个控制单元或者某局域网的工作。

5、实现对整车网络系统内部数据的同步。

特斯拉Model3的网络拓扑结构【勘误版】

导语

前面的文章中我们解析了特斯拉Model 3的前车身控制器、左车身控制器以及右车身控制器,为了对其控制器方案做更好的总结,本期文章将介绍Model 3的网络拓扑架构,以便我们了解其控制器的情况以及不同控制器间的联系,快来一起看一下吧!

首先说重点,让我们来看一下特斯拉Model 3的网络架构拓扑图:从上面的图片中可以看到,特斯拉Model 3的网络拓扑十分简洁,由三条主要的CAN网段构成了其网络拓扑的骨架:底盘CAN(CAN-Chassis)、车身CAN(CAN-Vehicle)以及动力CAN(CAN-Party)。

其CAN网络节点的总数量并不多,干路加支路的节点数量总计25个。

相比于CAN总线,Model 3的LIN总线更有特点,总计24路,每路LIN的从节点都只有1个,这与我们传统的设计存在较大的不同。

除此以外,Model 3还采用了以太网通信,主要应用于MCU 及Autopilot控制器上。

除此以外特别值得注意的是,其位于仪表板下方的诊断口也已经采用了以太网的通信方式。

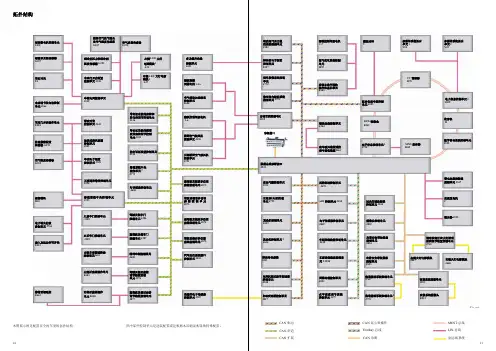

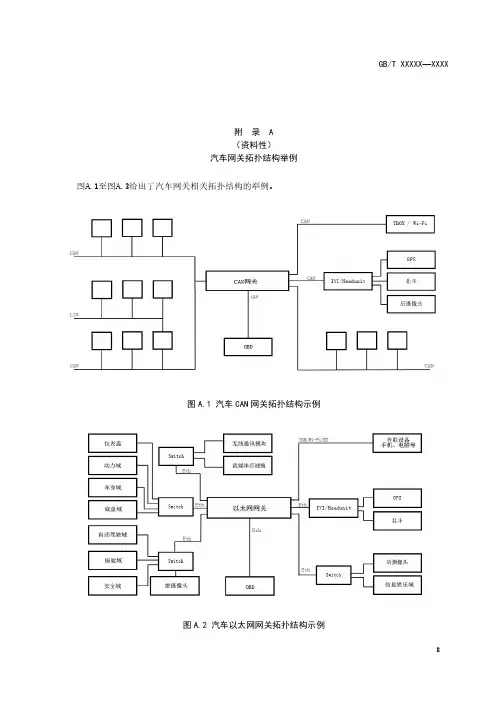

附录A(资料性)汽车网关拓扑结构举例图A.1至图A.3给出了汽车网关相关拓扑结构的举例。

图A.1汽车CAN网关拓扑结构示例图A.2汽车以太网网关拓扑结构示例图A.3汽车混合网关拓扑结构示例附录B(资料性)典型攻击举例B.1死亡之Ping(Ping of death)一种通过向计算机发送格式错误或其他恶意的ping协议数据包的攻击,也称死亡之ping。

例如由攻击者故意发送大于65536比特的IP数据包给被攻击者,导致被攻击者无法处理甚至系统崩溃。

B.2ICMP泛洪攻击一种简单的拒绝服务攻击,也称作ping泛洪攻击,攻击者用ICMP“回应请求”(ping)数据包淹没被攻击者。

B.3UDP泛洪攻击使用UDP协议(一种无会话、无连接的传输层协议)进行的拒绝服务攻击。

B.4TCP SYN攻击一种拒绝服务攻击形式,攻击者向目标系统发送一连串SYN请求,试图消耗足够的服务器资源,使系统对合法流量无响应。

B.5Teardrop攻击在IP数据包的包头中,其中有一个字段是片位移,该字段指示了该分片数据包在原始未分片数据包中的起始位置或偏移量。

Teardrop攻击是指利用恶意修改了IP分片偏移值的IP数据包进行攻击,从而使被攻击者无法正常进行IP数据包重组,甚至导致系统崩溃。

B.6ARP欺骗攻击这种欺骗攻击是攻击者将欺骗性的地址解析协议(ARP)数据包发送到本地网络上。

目的是将攻击者的MAC地址与另一个主机或网络设备的IP地址相关联,从而导致网络上其他节点将该IP地址的任何流量发送给攻击者。

B.7IP欺骗攻击IP地址欺骗,指攻击者假冒某个合法主机的IP地址发送数据包,从而达到获取被攻击者信任或者隐藏攻击者真实IP地址的目的。

B.8ICMP Smurf攻击这种攻击方法结合使用了IP欺骗攻击和ICMP泛洪攻击。

攻击者伪造ICMP数据包的源地址,并将数据包目的地址设置为网络的广播地址。

如果网络设备没有过滤此流量,则该ICMP数据包将被广播到网络中的所有计算机,而网络中所有计算机将向被伪造的源地址发送应答请求包,从而淹没这个被伪造源地址的计算机,并可能使整个网络拥塞而降低可用率。

车载以太网网关的设计和应用作者:郑彤来源:《汽车世界·车辆工程技术(中)》2019年第04期摘要:随着以太网在汽车领域的推广和普及,车载以太网网关将很快推出市场。

相比上一代网关,以太网网关新增了许多新的设计点,对电气性能也提出了更高的要求,只有在开发设计和验证过程中,对关键参数进行严格控制,才能保证整个车载以太网网络系统的稳定运行;从而,使以太网网关在提升通信性能的同时,为整车带来新的功能体验。

关键词:车载以太网;网关;设计;应用1 车载以太网协议架构1.1 物理层与数据链路层车载以太网的物理层采用博通公司的Broad R-Reach技术,源于100Base-TX及1000Base-T技术,由博通公司联合恩智浦、飞思卡尔、哈曼国际等发起成立的OPEN联盟(One-Pair Ethernet Alliance)进行推动,并成为开放的产业标准Broad R-Reach技术在一对UTP上全双工传输100Mb/s原始数据,传输距离可以达到5m,因此,Broad R-Reach技术也称为百兆以太网技术。

Broad R-Reach车载以太网信号具备3电平,采用PAM-3编码,传输频率66.66MHz,1bit时间间隔为15ns。

Broad R-Reach技术与传统以太网物理层100Base-Tx相比,采用高度优化的扰频器,可以更好地分离信号,频谱效率更高。

同时,车载以太网的信号带宽为66.66MHz,只有100Base-Tx的一半,較低的信号带宽可以改善回波损耗,减少串扰,并确保车载以太网可满足汽车电磁辐射标准要求。

1.2 TCP/IP协议簇TCP/IP协议簇主要对应OSI参考模型的网络层和传输层,是一类协议的统称。

网络层主要包括ARP(地址解析协议)、ICMP(因特网控制报文协议)、IPv4/v6(因特网协议类型4/6)、IPv4Autoconfig(IPv4本地地址动态配置)等,传输层主要包括TCP(传输控制协议)、UDP(用户数据报协议)。

图1 第二代网关示意图

这5个子网分别为启动网、舒适网、动力网、ECM网和ESC 网,启动网主要包含ECL、BCM和I-KEY网络节点,实现启动加密认证功能。

舒适网包含多功能显示屏、夜视系统、抬头显示、SRS、PM2.5检测、空调控制器、PTC、多功能显示屏、TPMS、组合开关、转向盒开关和全景ECU等,实现与舒适性相关的功能。

动力网包含组合仪表、BMS、车载充电器、电池加热器、模式开关、漏电传感器和电池管理器等,实现电池动力调节与输出,ECM网包含后驱动电机控制器、挡位控制器、前驱动电机控制器及DC-DC等,实现电机动力加速、减速、换挡等功能。

ESC网包含SAS、EPB、R-EPS、AFS和诊断口等,实现电子驻车、自动随车转向和安全气囊功能[1]。

随着智能驾驶技术兴起,许多与辅助驾驶相关的配置应运而生,例如360环视系统、车道偏离预警系统、HUD和ACC自适应巡

2018.10

112

图2 利用以太网进行系统信息传输

图3 车载以太网测试表

相比第二代网关,车载以太网测试项目与难度陡增,传统手工测试已经不满足需要,所以基于车载以太网自动化测试设备就成为必备的工具。

测试主要分为单体测试和系统集成测试,测试所包含具体内容如下(图3)。

汽车网络拓扑设计作者:张晶来源:《时代汽车》2020年第14期摘要:本文主要介绍了汽车网络拓扑的设计原则,及对各个拓扑优缺点进行了介绍及总结,对从事汽车网络拓扑设计人员具有一定参考意义。

关键词:汽车网络拓扑原则设计1 引言随着汽车电子技术的发展,越来越多的智能控制系统应用于汽车,现在应用较成熟的通信技术是CAN总线技术,即所有模块遵循统一CAN通讯规范实现互相之间的通讯,较高配置的汽车会配有上百个模块,如何将这些模块合理的布局在CAN总线上,实现较高的通讯效率,此文着重对如何布置出合理的CAN网络拓扑给出一定的建议。

2 CAN网络拓扑的布局形式网络拓扑的设计对于汽车通信系统来说显得十分重要,它直接关系到汽车通信系统的稳定性、可扩展性等,进而关系到整车的质量、安全与开发成本等。

目前主要有以下几种网络拓扑:总线型、星型、环形,见图1。

2.1 总线型总线型网络拓扑是在汽车拓扑布局中最常见的一种,采用总分结构。

在CAN通讯模块数量较少且网络负载率在设计阈值范围内,通常采用单路CAN总线拓扑结构,即一条CAN双绞线主干线,各分支线分别与CAN主干线连接。

布局如图2。

通常在线束最远端的两个模块内部设计有终端电阻,终端阻值在120±3Ω,信号在传输介质上传输,如果其所感受的传输介质的瞬态阻抗一致,则信号将保持原来的形状传输下去,但假如在任何一处所受到的瞬态阻抗发生变化,信号在该处会形成信号反射,一部分信号被反射回去,而另一部分继续传播,但信号已经发生失真,终端电阻的目的是降低信号反射造成的信号传输失真问题,当终端电阻阻值超过一定范围后也会造成信号传输的失真。

节点的支线长度一般要求1米以内。

负载率一般要求(30±5%)比较合理,总线负载率过高会令各节点忙于应付总线消息的收发,导致ECU执行效率降低,而负载率过高则没有充分利用网络带宽,浪费资源。

网络负载的计算:总线上实际数据传输速率比上理论最大数据传输速率。