packeteer学习笔记

- 格式:ppt

- 大小:4.73 MB

- 文档页数:55

想想自己思科学了什么、总该说说吧、要不就会忘了、、以此怀念我的求学时光。

以下内容多是从CCNA学习指南(中文第五版)中学得。

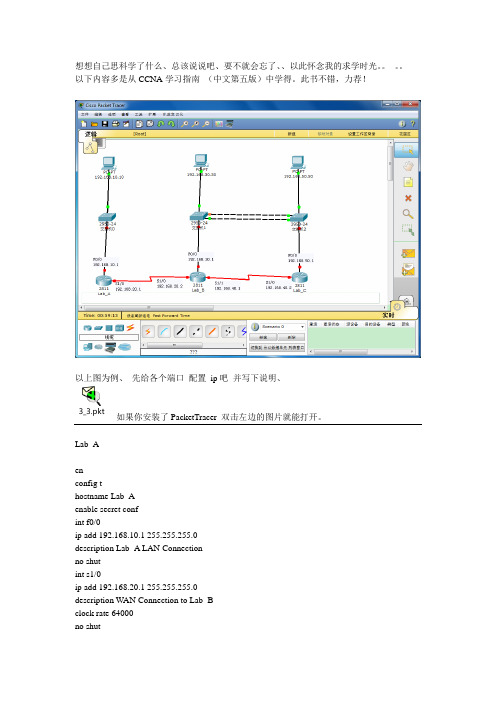

此书不错,力荐!以上图为例、先给各个端口配置ip吧并写下说明、3_3.pkt如果你安装了PacketTracer 双击左边的图片就能打开。

Lab_Aenconfig thostname Lab_Aenable secret confint f0/0ip add 192.168.10.1 255.255.255.0description Lab_A LAN Connectionno shutint s1/0ip add 192.168.20.1 255.255.255.0description WAN Connection to Lab_Bclock rate 64000no shutline console 0password enableloginline vty 0 4password telnetloginexitbanner motd #This is the Lab_A router#Lab_Benconfig thostname Lab_Benable secret confint f0/0ip add 192.168.30.1 255.255.255.0 description Lab_B LAN Connectionno shutint s1/0ip add 192.168.20.2 255.255.255.0 description WAN Connection to Lab_A clock rate 64000no shutint s1/1ip add 192.168.40.1 255.255.255.0 description WAN Connection to Lab_C clock rate 64000no shutexitline console 0password enableloginline vty 0 4password telnetloginexitbanner motd #This is the Lab_B router#enconfig thostname Lab_Cenable secret confint f0/0ip add 192.168.50.1 255.255.255.0description Lab_A LAN Connectionno shutint s1/0ip add 192.168.40.2 255.255.255.0description WAN Connection to Lab_Bclock rate 64000no shutexitline console 0password enableloginline vty 0 4password telnetloginexitbanner motd #This is the Lab_C router#_____________________________________________________________________________ 我们下面有好多配置都以上述为基础的。

实验二 Wireshark的使用与PackerTracer的使用实验目的:掌握网络协议分析软件Wireshark的常用操作和网络模拟器PackerTracer的常用操作。

实验环境:计算机若干、直通双绞线若干、小型非管理交换机10台。

实验步骤:1、配置对等局域网2、Wireshark的使用(1)启动系统。

点击“Wireshark”图标,将会出现如图1 所示的系统界面。

图1 Wireshark 系统界面其中“俘获(Capture)”和“分析(Analyze)”是Wireshark 中最重要的功能。

(2) 分组俘获。

点击“Capture/Interface”菜单,出现如图2 所示界面。

图2 俘获/接口界面如果该机具有多个接口卡,则需要指定希望在哪块接口卡俘获分组。

点击“Options”,则出现图3 所示的界面。

图3 俘获/接口/选项界面在该界面上方的下拉框中将列出本机发现的所有接口;选择一个所需要的接口;也能够在此改变俘获或显示分组的选项。

此后,在图2 或者图3 界面中,点击“Start(开始)”,Wireshark 开始在指定接口上俘获分组,并显示类似于图4 的界面。

当需要时,可以点击“Capture/Stop” 停止俘获分组,随后可以点击“File/Save”将俘获的分组信息存入踪迹(trace)文件中。

当需要再次俘获分组时,可以点击“Captuer/Start”重新开始俘获分组。

(3) 协议分析。

系统能够对Wireshark 俘获的或打开的踪迹文件中的分组信息(用File/Open 功能)进行分析。

如图4 所示,在上部“俘获分组的列表”窗口中,有编号(No)、时间(Time)、源地址(Source)、目的地址(Destination)、协议(Protocol)、长度(Length)和信息(Info) 等列(栏目),各列下方依次排列着俘获的分组。

中部“所选分组首部的细节信息”窗口给出选中协议数据单元的首部详细内容。

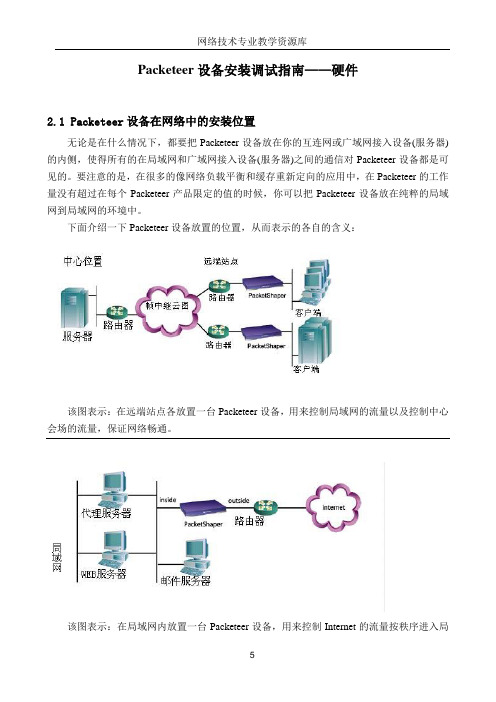

Packeteer设备安装调试指南——硬件2.1 Packeteer设备在网络中的安装位置无论是在什么情况下,都要把Packeteer设备放在你的互连网或广域网接入设备(服务器)的内侧,使得所有的在局域网和广域网接入设备(服务器)之间的通信对Packeteer设备都是可见的。

要注意的是,在很多的像网络负载平衡和缓存重新定向的应用中,在Packeteer的工作量没有超过在每个Packeteer产品限定的值的时候,你可以把Packeteer设备放在纯粹的局域网到局域网的环境中。

下面介绍一下Packeteer设备放置的位置,从而表示的各自的含义:该图表示:在远端站点各放置一台Packeteer设备,用来控制局域网的流量以及控制中心会场的流量,保证网络畅通。

该图表示:在局域网内放置一台Packeteer设备,用来控制Internet的流量按秩序进入局域网,保证局域网络上Internet畅通,并保证Internet的数据流量不会造成风暴,阻塞端口的信息交流。

该图1表示:在防火墙与局域网的交换机之间放置一台Packeteer设备,这种放置方法是最为常见的放置位置。

在局域网内包括了一个DMZ区,该区域用来放置一些服务器,为了保证这些服务器不受外部网络病毒以及风暴的冲击,放到了Packeteer设备的内侧,这样,来自外部的数据就受到了Packeteer设备的限制,从而保证内部网络的安全,以及数据的可靠传输。

该图2表示的内容与图1基本相同,唯一不同的是没有了防火墙。

该图表示:在中心区以及各远端站点分别放置了一套Packeteer设备,中心会场的Packeteer 设备分别与远端站点的Packeteer设备形成一一对应,远端站点的Packeteer设备监视并控制局域网到中心网络的流量以及中心网络到局域网内的流量。

而中心区的Packeteer设备用来监视和管理来自各远端站点的流量,并监视和管理中心区的流量到各远端站点的流量。

Packet Tracer 软件使用教程第一篇、熟悉界面一、设备的选择与连接在界面的左下角一块区域,这里有许多种类的硬件设备,从左至右,从上到下依次为路由器、交换机、集线器、无线设备、设备之间的连线(Connections)、终端设备、仿真广域网、Custom Made Devices(自定义设备)下面着重讲一下“Connections”,用鼠标点一下它之后,在右边你会看到各种类型的线,依次为Automatically Choose Connection Type(自动选线,万能的,一般不建议使用,除非你真的不知道设备之间该用什么线)、控制线、直通线、交叉线、光纤、电话线、同轴电缆、DCE、DTE。

其中DCE和DTE是用于路由器之间的连线,实际当中,你需要把DCE和一台路由器相连,DTE和另一台设备相连。

而在这里,你只需选一根就是了,若你选了DCE这一根线,则和这根线先连的路由器为DCE,配置该路由器时需配置时钟哦。

交叉线只在路由器和电脑直接相连,或交换机和交换机之间相连时才会用到。

注释:那么Custom Made Devices设备是做什么的呢?通过实验发现当我们用鼠标单击不放开左键把位于第一行的第一个设备也就是Router中的任意一个拖到工作区,然后再拖一个然后我们尝试用串行线Serial DTE连接两个路由器时发现,他们之间是不会正常连接的,原因是这两个设备初始化对然虽然都是模块化的,但是没有添加,比如多个串口等等。

那么,这个Custom Made Devices 设备就比较好了,他会自动添加一些“必须设备的”,在实验环境下每次选择设备就不用手动添加所需设备了,使用起来很方便,除非你想添加“用户自定义设备”里没有的设备再添加也不迟。

当你需要用哪个设备的时候,先用鼠标单击一下它,然后在中央的工作区域点一下就OK了,或者直接用鼠标摁住这个设备把它拖上去。

连线你就选中一种线,然后就在要连接的线的设备上点一下,选接口,再点另一设备,选接口就OK了。

RHCE视频笔记-253-3system monitoringIntroduction to system monitoringsecurity breaches or system malfunctions can be detected with regular system monitoringsystem monitoring includes:file system monitoringlog file analysisprocess monitoringfile system analysis如果定期监控system file的使用情况,可以避免以下2种情况:避免耗用掉所有file system资源可以避免不正当的存取控制造成重大的安全性破坏utilities:df,du,logwatchdf -hdu -sh /tmpdu -ah /tmplogwatch用来检查log文件有没有记录错误的事件,默认每天都会执行,如果发现错误事件,就会以mail的方式寄一份报表给root账户set user ID and set group ID permissionsprograms owned by root with SUID or SGID permissions can be dangerouswhen any user executes a SUID program owned by root,all the privileges given to root become effective for that program during its execution lifetimels -l /etc/passwd[root@host home]# ls -l /etc/passwd-rw-r--r-- 1 root root 1912 04-01 15:43 /etc/passwdls -l /usr/bin/passwd-rwsr-xr-x 1 root root 22984 2007-01-07 /usr/bin/passwdsecurity policy should include monitoring SUID programsfind / -type f -perm +6000mkdir testdircd testdirtouch 6000touch 2000touch 4000touch 6600chmod 6000 6000chmod 2000 2000chmod 4000 4000chmod 6600 6600ls -lfind . -type f -perm 6000 (完全符合)find . -type f -perm -6000 (-表示有1的地方必须符合)find . -type f -perm +6000(+表示有1的地方只要有一个即符合)在使用mount命令时,加上参数nosuid可以锁定SUID and SGID,让其权限失效mount -o remount,nosuid /mountsu - tompasswd结果提示操作错误mount -o remount /typical problematic permissions介绍如何监控一些有问题的权限1.电脑无法识别档案的owners,所以可能无法授权存取这个档案find / -nouser #找出这类档案这类档案可以用如下命令把它交给某个用户托管find / -nouser -exec chown root root {} \;2.file/directories with "other" write permission (o+w) may indicate a problem:find / -type f -perm -2find / -type d -perm -2EXT2/3 filesystem attributesshow attributes with lsattrset attributes: chattr +|-|=attributes <file>A 档案修改时atime不会变a 只允许读,添加内容,不允许删除,覆盖,此属性只有root帐号才能设定d 当使用dump命令备份时,不备份这个档案i 只读,不能添加删除修改重命名,只有root帐号才能设定j 使作业系统将档案的资料记录在ext3的journal里, 只有root帐号才能设定S 当档案被修改时,会立刻将资料写入到硬盘里,也就是立刻同步system log file监控系统log的必要性1.帮助我们找出设备的问题2.帮助我们找出使用者的问题3.帮助我们找出从外部针对系统进行安全性的破坏要监控哪些log1. /var/log/messages 记录许多有关系统的信息2. /var/log/secure 记录用户验证信息,及xinetd服务验证的信息3. /var/log/vsftpd.log 记录FTP服务的传输信息4. /var/log/maillog 记录邮件收发的信息记录log的服务1.许多daemons会传输信息给syslogd这个程序2.kernel的事件记录由klogd这个程序负责syslogd and klogd configuration都记录在/etc/syslog.conf里vi /etc/syslog.conf语法:facility.priority log_locationfacility是指要记录哪个服务的log,priority设定要记录哪种信息等级,log_location设定log存放位置authpriv.* /var/log/securemail.* - /var/log/maillog “-”的意思先记录到buffer,然后再记录到硬盘等级:debug 记录比较详细的信息info 记录一般正常的信息notice 也是记录正常的信息,但是需注意状态warning 警告信息,但还没有到错误的阶段err 错误的信息,应该检查一下错误的原因了crit 错误信息,再不检查错误的原因就要发生问题了alert 是记录要立刻处理错误的警告信息,再不处理就要宕机了emerg 记录系统服务已经发生严重问题了,不能在提供服务了级别是逐渐增加的,比如记录等级是info,那么会记录包括info在内的往下所有的信息,mail.none,不记录mail所有的信息*.emerg *当任何程序出现emerg的错误时,立刻显示给用户local7.* /var/log/boot.log开机过程中所有等级的log都存储在/var/log/boot.log中advanced syslogd configurationoperators(运算符号,指的是服务名称,中间的点,及信息等级).代表要记录mail服务info等级以及info等级以上的信息mail.=info.=代表只记录info等级的信息,其他忽略mail.=!info.=!代表除了不记录info等级,其他等级都记录mail,代表要记录mail和cron服务的info及以上信息然后将log档案存储到特殊的目的地存放到特定的使用者,如果由很多使用者,中间可以用","隔开vi /etc/syslog.conf tom,root一旦由log参生就会发送mail给这2个使用者远程主机,@hostnamevi /etc/syslog.confauthpriv.* @example然后在example这台电脑上设置可以接受其他电脑传过来的logvi /etc/sysconfig/syslogSYSLOGD_OPTIONS="-r -m 0"log file analysis分析log里有无异常的工作要定期执行logwatch就是用来分析看log档案有无发生异常的默认logwatch是存放在/etc/cron.daily/00-logwatch,[root@host testdir]# ls -l /etc/cron.daily/0logwatchlrwxrwxrwx 1 root root 39 03-02 22:32 /etc/cron.daily/0logwatch -> /usr/share/logwatch/scripts/logwatch.pl每天会作一次,可能还是间隔太长mv /etc/cron.daily/0logwatch /etc/cron.hourly/ 这样就会每个小时执行一次monitoring processes监控正在执行的程序可以判断1.可以判断什么原因造成性能下降2.可以判断是否由可疑的程序正在执行工具1.top2.gnome-system-monitor3.sarprocess monitoring utilitiestop用来查看正在运行的程序信息调整进程可以使用kill or riniceGUI tools:gnome-system-monitorkpm:KDE界面的系统监控工具system activity reporting介绍系统运作的报表是如何产生的sar(system activity reporting)可以看到每隔十分钟就会记录一次系统运作的信息必须安装sysstat RPM,设定在/etc/cron.d/sysstat,产生的报表存放在/var/log/sa process accounting toolshistory会记录用户曾经输入的命令在每个用户的home目录都由一个.bash_history,记录了输入过的命令last 可以显示用户的登陆记录,记录在/var/log/wtmp,但整个档案是二进制格式,无法直接查看last tom介绍有关帐号记录的工具必须安装psacct RPMrmp -qa | grep psacctaccton /var/account/pacct 启用账户记录,后跟log目录accton 停止账户记录lastcomm | more 查看刚才记录了哪些内容accton可能会影响系统性能ac display user connect times from /var/log/wtmpac -p 显示各个用户登陆的时间长度ac -d 显示了每天用户登陆的总时间securing networksIP forwarding启用ip forwarding以后就可以把我们的linux主机变成一个路由器起用方式:echo "1" >/proc/sys/net/ipv4/ip_forward也就是把ip_forward值设置为1一般作为router的主机都由2个物理网卡在启用forward之后的主机也可以启用动态路由协议和扮演防火墙角色firewall可以过滤网段间的数据包动态路由协议,像OSPF,BGRP,等允许多个router之间交换路由表Routingrouters可以在2个不同网段之间转发数据包每个主机上都要设置一个网关我们可以使用route命令来增加一条路由记录如果有一条不太可能变化的路由,我们可以写入/etc/sysconfig/static-routes netfilter overview2.4 kernel之后的版本提供的数据包过滤机制换句话说是由kernel来过滤包而不是服务来过滤,所以我们不能关掉这个机制我们可以在OSI当中的2,3,4层中来设置过滤规则netfilter会通过netfilter模块来与kernel沟通,我们可以使用iptables这个软件来控制netfiltersee netfilter architectureiptables有三种功能1.filter:过滤数据包:根据发出去的,流进来的,转发的数据包来设置过滤条件2.NA T:所有路由收到的及传送给自己的数据包,从本机出去的数据包,所有从本机出去包括本机及本机路由的数据包3.mangle:改变数据包内容,如:我们可以用mangle的功能改变数据包的ttl这些不同形式的数据包成为IPTABLES的chains,要设定的过滤条件和要转换的ip及要改变的数据包内容成为IPTABLES的rules,在每个chain的后面都有一个默认的rule,这个rule叫policy,也就是当前面的rule都没有匹配的时候,就会套用policy里面的设置netfilter tables and chainsiptables共有3个table,filter,nat,mangleiptables共有5个chaininput 从别的主机发出来,目的地址是本机的数据包forward 从别的主机发出来,目的地是其他主机的数据包output 从本机发送出去,目的是别的主机的数据包prerouting 数据包进入网卡,但是还没有判断目的地的时候postrouting 数据包即将离开网卡的时候,有可能是本机发出也有可能是经由本机转发的数据包原则上在5个chain都可以设置filter,一般会用在以上图中所示的三个中设置过滤条件netfilter packet flow当数据包从网卡进来以后,首先经过prerouting这个chain,并判断在prerouting里有没有nat,mangle的rule,经过prerouting的处理后系统才会判断目的地是本地的数据包,还是经过本机路由要转发到其他主机的数据包,若是要转送到其他主机的数据包,会经过forward这个chain,并判断里面的filter过滤条件,经过forward的处理后,送到postrouting这个chain,并看里面是否有nat之类的rules,然后从网卡送出去;如果是送到本机的数据包,会经过input,并判断在input里面有无filter过滤条件,再依据这个数据包的内容送到相关的服务所使用的port,当这个数据包处理完毕后,系统会传送一个回应给来源主机,这时候就会经过output这个chain,根据ouput里面有无filter,nat,mangle的rules,进行相应处理,经过处理后再送到postrouting,再判断postrouting里有无nat,然后送到网卡出去.rule matching首先要把所有rule按照顺序把清单写下来,iptables会依据rule的清单里面的顺序逐条比对,看看这个数据包是不是符合rule里面的描述,如果比对到有符合描述的rule的话,就会依据rule里面的规定来处理这个数据包,然后退出这个chain,而不会继续往下比对。

PACKETEER 网络产品解决方案技术白皮书二○○四年十一月目录P ACKETEER公司简介 (3)第一章、P ACKETEER产品介绍 (3)1.1、PacketShaper流量管理器产品 (3)1.2、PacketSeeker网络流量监视产品 (5)1.3、ReportCenter中央报告软件 (6)1.4、PolicyCenter策略管理软件 (6)第二章、应用解决方案 (7)2.1、目标作业环境-Microsoft Exchange 与Lotus Notes (7)2.2、目标作业环境-Voice over IP (VoIP) (8)2.3、目标作业环境-Citrix 应用 (10)2.4、目标作业环境―内部网络应用程序 (11)第三章、行业解决方案 (12)3.1、目标作业环境-企业网络 (12)3.2、目标作业环境-学校 (13)3.3、目标作业环境-医疗单位 (14)3.4、目标作业环境-服务提供商(ISP) (15)第四章、成功案例 (16)第五章、P ACKETEER专业服务 (17)Packeteer公司简介网络提高了企业的生产力和竞争力。

随着企业信息化高潮的到来,数据库、ERP、CRM、视频会议等关键业务的应用与日俱增,然而这些花费巨额IT预算的关键应用却要与其它相对无关的应用如文件下载和多媒体收听等争夺有限的广域网资源。

ERP的数据传输缓慢、视频会议的马赛克和声音中断等网络阻塞问题已经成为企业每天都要面对的头痛问题。

同时企业在昂贵的应用软件上投入的巨大资金没有回报率导致了生产力和企业效益直接受到影响。

Packeteer (Nasdaq: PKTR) 是全球领先的应用效能基础设施供应商。

它的产品在《财富》全球500强企业及服务供应商领域被广泛采用,并通过遍布全球五十多个国家的一百多个分销商、代理商及系统集成商向客户推广。

第一章、Packeteer产品介绍Packeteer公司的产品包括PacketSeeker、PacketShaper、Report Center、Policy Center等等。

RCTE学习笔记交换VLAN基本信息:划分VLAN可以对网络进行一个安全的隔离、分割广播域VLAN概述:VLAN是划分出来的逻辑网络、是第二层网络VLAN端口不受物理位置的限制VLAN隔离广播域VLAN的好处:隔离广播安全性故障隔离范围:1-4094802.1Q报文:TPID标记协议标识:0x8100,表示该帧有802.1Q信息TCI标记控制信息:Priority优先级:3比特CFI Canonical format indicator:1比特,表示总线型以太网,FDDI、令牌环网VLANID:12比特,VLAN范围,1-4095Native VLAN=default Vlan=VLAN1Native VLAN用于实现与不支持802.1Q帧的设备兼容如果网络中的交换机都支持802.1Q,那么建议将Native VLAN配置为无用户接口的VLAN Pvlan Private Vlan私有VLAN,主要是解决VLAN数量的问题。

VLAN1不能配置为Pvlan,有成员端口的VLAN不能配置为私有VLAN。

配置实例:配置P VLAN步骤:1.配置主VLAN和辅VLAN2.关联辅助VLAN到主VLAN3.将辅助VLAN映射到主VLAN的3层接口4.配置主机端口5.配置混杂端口vlan100为主VLAN,vlan10为isolated,vlan20为community,vlan30为communityvlan100name primaryprivate-vlan primaryprivate-vlan association 10,20,30vlan 10name accountingprivate-vlan isolatedvlan 20name oaprivate-vlan communityvlan 30name techprivate-vlan communityinterface vlan 100ip address 100.100.100.100 255.255.255.0private-vlan mapping 10,20,30interface fa0/0switchport mode private-vlan hostswitchport private-vlan host-association 100 10interface range fa0/1 – 2switchport mode private-vlan hostswitchport private-vlan host-association 100 20interface range fa0/3 – 4switchport mode private-vlan hostswitchport private-vlan host-association 100 30interface fa0/5switchport mode private-vlan promiscuousswitchport private-vlan mapping 100 add 10,20,30SUPER VLANSUPER VLAN的概念又称为VLAN聚合(VLAN Aggregation),主要目的是节约IPV4的短缺,一个SUPER VLAN可以包含多个Sub VLAN,SUPER VLAN不可以划分到端口,同时也不可以是其他SUPER VLAN的Sub VLAN,但是可以建立SVI,(这是与普通VLAN 的不通的地方),并开启ARP代理功能,Sub VLAN可以将网关设置为SUPER VLAN的地址。

测试准备1、概述随着企业信息化高潮的到来,不同种类的企业应用在企业网上涌现。

怎样确保企业关键业务应用在网络上运行的服务质量,已经日益成为不仅仅只是网络管理人员所关心的技术课题,也是企业中各级部门经理、CFO及CEO所关注的题目随着企业的成长,生产基地、服务中心和业务办事处在省内、国内和国际上铺开,企业网的覆盖面也越来越大。

企业总部与分支机构之间,分支机构与分支机构之间的网络连线开销可以成为一家企业每月IT预算的一大部分。

企业要提高生产力和竞争力,整个生产或服务流程的电脑化和信息化已经是大势所趋,办公室自动化、数据库、ERP、CRM、物流供应链等关键业务应用的使用在不断增加。

怎样在不大幅增加或不循环采购网络带宽资源的前提下,同时保障上述与生产力直接挂钩的关键应用在网络上运行畅通成为一个令人感兴趣的课题。

Packeteer 的PacketShaper是一种智能化网络流量解决方案,它可以使广域网或互联网上运行的应用程序提高运行效率。

PacketShaper是一个多用途的应用软件流量管理系统。

经过调整后它可以量身订做地满足每一个组织的具体需求,它的监视功能可以确定和分析网络应用性能;它的整流功能可以在对网络行为做出准确鉴定后分配资源;它的加速功能可以进一步提高应用性能。

无论您使用的是帧中继、MPLS、IP-VPN、ATM、点对点、无线广域网还是因特网连接,PacketShaper都可以无缝地安装到您的IP网络上。

作为一个线上网桥,它对您的路由器、交换机和应用层基础设施是透明的。

局域网扩展模块(LEM)为复杂的交换网络提供了更多的灵活性。

万一发生故障,PacketShaper的自动硬件旁路可以防止它阻塞流量。

另外,以两台设备可以配置成冗余故障恢复模式。

XXX也将面临同样的问题,为了保障XXX重要应用正常运行,提高企业的业务水平。

在此我们就引入Packeteer来解决这些问题。

我们就试着用解决问题的方式,对Packeteer 的流量优化产品PacketShaper进行全方面的测试。

1.OMnetpp简介OMnetpp作为一种仿真工具(与ns2,opnet并列),在P2P仿真方面具有很大的优势。

2.Overview2.1 模块概念2.1.1 模块OMnetpp中功能被封装为一个个的模块。

简单模块(simple modules)为基本模块,每个simple module完成一个基本功能。

Compound module由多个simple module组成.2.1。

2 Messages, Gates,Linksmassage是模块之间通信的媒介,可以包含复杂的结构体.Gates are the input and output interfaces of modules; messages are sent out through output gates and arrive through input gates.Each connection (also called link) is created within a single level of the module hierarchy: within a compound module, one can connect the corresponding gates of two submodules, or a gate of one submodule and a gate of the compound module。

2.1.3 包传输模拟connections可以使用物理链路模拟。

支持的参数有:data rate,propagation delay,bit error rate and packet error rate,and may be disabled。

这些参数在channel对象中。

2。

1。

4 参数Modules 可以拥有参数。

Parameters can be assigned in either the NED files or the configuration file omnetpp.ini.2.1。