通用权限设计方案——基于Spring的B%2fS系统权限设计

- 格式:pdf

- 大小:257.59 KB

- 文档页数:4

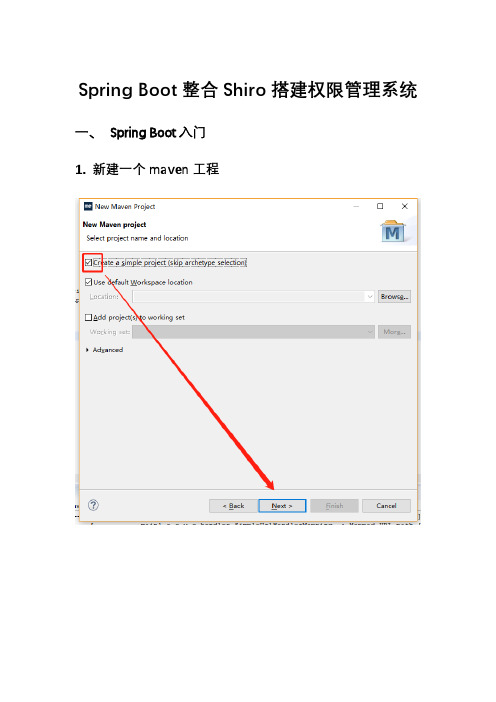

Spring Boot整合Shiro搭建权限管理系统一、Spring Boot入门1.新建一个maven工程2.修改pom.xml文件,添加spring boot父工程3.修改默认编译的jdk版本4.添加spring boot启动器(web支持)5.编写controller(UserController)6.编写启动类Application7.运行启动类Application(和运行普通的Java程序一样)8.然后在浏览器输入:http://localhost:8080/hello,就可以正常访问了,出现如下画面说明启动成功二、导入thymeleaf页面模块1.引入thymeleaf依赖2.在controller当中添加如下方法:3.在src/main/resources目录下面建立templates目录用来存放页面(Spting-Boot默认页面存放路径,名字不可更改)4.在templates目录下新建test.htmlth:text="${name}"为thymeleaf语法,获取model中传过来的值5.在浏览器访问http://localhost:8080/testThymeleaf进行测试.如果能够在页面上获取到值就说明成功了.此处需要注意在thymeleaf3.0以前对页面标签语法要求比较严格,开始标签必须有对应的结束标签,如果没有就出现如下错误.如果页面标签不严谨还希望使用thymeleaf的话,那就需要升级thymeleaf到3.0以上的版本,此处升级为3.0.26.升级thymeleaf版本(修复上面的错误),在properties节点下面添加三、Spring Boot与Shiro整合实现用户认证1.Shiro核心API类Subject: 用户主体(把操作交给SecurityManager)SecurityManager: 安全管理器(关联Realm)Realm: shiro连接数据库的桥梁2.导入shiro与spring整合依赖3.创建自定义Realm4.编写shiro的配置类(重点)(最基础的配置类如下)5.使用shiro内置过滤器实现拦截功能5.1.新建两个页面add.html和update.html5.2.修改test.html页面5.3.在UserController当中添加下面的方法5.4.修改ShiroConfig类5.5.验证拦截功能,在test页面点击超链接,如果出现以下情况,说明拦截成功5.6.设置跳转到自定义登录页面5.6.1.新建一个登录页面login.html5.6.2.在UserController当中添加如下方法:5.6.3.修改ShiroConfig类5.6.4.验证,如果页面调整到自定义登录页面则成功5.7.使用通配符简化配置,修改ShiroConfig类将6.实现用户验证(登录)操作6.1.修改登录页面login.html6.2.在controller当中添加方法6.3.在ShiroConfig当中添加如下代码,放行登录操作6.4.编写UserRealm的认证(判断)逻辑四、整合Mybatis实现登录功能1.导入Mybatis相关依赖,修改pom.xml文件2.新建一个数据库,然后再新建一张数据库表,建表语句如下(数据库需要手动创建):3.在src/main/resources目录下面新建application.properties。

权限体系设计方案权限体系设计方案是指在一个系统中,对不同用户设置不同的权限,以保证用户只能访问其具备权限的功能和数据,从而确保系统的安全性和稳定性。

1. 了解业务需求:首先,需要清楚了解系统的业务需求,包括哪些功能和数据需要设置权限,哪些用户需要访问哪些功能和数据等。

2. 确定权限层级:根据业务需求,将权限分为不同的层级,例如管理员、普通用户、访客等。

不同层级拥有不同的权限,管理员拥有最高的权限,可以访问和管理所有功能和数据,访客只能访问系统的部分功能或数据。

3. 设计权限分组:将相似权限的功能归类为一个权限分组,例如用户管理、数据管理、报表查询等。

每个权限分组可以设置哪些用户属于该分组,以及每个用户在该分组中的具体权限。

4. 分配权限:根据用户的角色和业务需求,将权限分配给不同的用户。

可以采用角色权限分配的方式,即给用户分配特定的角色,角色再拥有特定的权限;也可以采用直接分配权限的方式,即直接给用户分配具体的权限。

5. 权限控制:在系统中加入权限控制的逻辑,即在用户访问功能和数据之前,对用户进行权限验证。

可以在系统的某个公共入口处进行验证,也可以在每个功能模块中进行验证。

6. 权限管理:在系统中提供权限管理功能,让管理员可以方便地管理用户的权限。

管理员可以添加新用户、分配角色或权限、修改用户的角色或权限、删除用户等操作。

7. 日志记录:在系统中记录用户的操作日志,包括用户的登录、注销、角色或权限的变更、访问功能和数据的记录等。

这样可以方便管理员查看用户的行为,及时发现异常或不合规的操作。

8. 定期审核:定期对权限体系进行审核和更新,包括检查用户的角色和权限是否合理、是否存在冗余或过度的权限、是否存在错误或安全隐患等。

及时发现并修复问题,保证权限的有效性和安全性。

总结:权限体系设计是系统安全性的重要组成部分,一个合理和严密的权限体系可以保护系统的核心功能和数据,提高系统的安全性和稳定性。

通过以上的步骤和方案,可以实现一个适应业务需求的权限体系,并有效管理和控制用户的权限。

《基于B-S结构的学生信息管理系统的设计与实现》篇一基于B-S结构的学生信息管理系统的设计与实现一、引言随着信息技术的快速发展,学生信息管理成为学校管理工作的核心内容之一。

为了更好地实现学生信息的有效管理和利用,本文提出了一种基于B/S(浏览器/服务器)结构的学生信息管理系统。

该系统旨在通过互联网技术,实现学生信息的集中化、网络化管理,提高学校管理工作的效率和质量。

二、系统设计(一)系统架构设计本系统采用B/S结构,即浏览器/服务器模式。

该模式具有较好的可扩展性和可维护性,能够适应学校不同部门和角色的需求。

系统架构包括表示层、业务逻辑层和数据访问层。

表示层负责用户界面的展示,业务逻辑层负责处理用户的请求和操作,数据访问层负责与数据库进行交互。

(二)功能模块设计1. 学生信息管理模块:包括学生信息的录入、查询、修改和删除等功能。

2. 课程管理模块:包括课程信息的录入、查询和修改等功能,以及排课、选课等操作。

3. 成绩管理模块:包括成绩录入、查询、分析和导出等功能。

4. 系统管理模块:包括用户权限管理、系统设置和日志管理等功能。

(三)数据库设计本系统采用关系型数据库进行数据存储,包括学生信息表、课程信息表、成绩信息表等。

数据库设计遵循三范式原则,保证数据的完整性和一致性。

同时,为了提高查询效率,还对数据库进行了优化设计。

三、系统实现(一)开发环境本系统采用Java语言进行开发,使用Spring框架进行业务逻辑处理,MySQL数据库进行数据存储,Tomcat服务器进行部署。

开发环境包括开发工具、数据库和服务器等硬件设备。

(二)系统实现过程1. 系统开发:按照功能模块设计,逐步实现各个模块的功能。

2. 数据库连接:通过JDBC技术实现与MySQL数据库的连接。

3. 业务逻辑处理:使用Spring框架进行业务逻辑处理,包括数据验证、业务处理等。

4. 界面展示:采用HTML、CSS和JavaScript等技术实现用户界面的展示和交互。

权限设计方案权限设计方案一般指的是在软件系统中对于用户的权限进行设计与管理的方案。

权限设计方案可以包括以下几个方面的内容:1. 用户角色与权限划分:首先,需要对系统的用户角色进行划分,常见的角色包括管理员、普通用户、访客等,也可以根据具体的系统需求进行进一步划分。

然后,对于每个角色,需要确定其具体的权限,包括可以访问的功能模块、可以进行的操作等。

这一步可以通过讨论与需求分析的方式进行。

2. 权限控制机制设计:在系统中需要实现权限控制,主要通过以下几种方式来实现:一是通过代码控制,即在系统中编写代码逻辑来判断用户是否有某个功能或操作的权限;二是通过角色-权限映射来实现,即在数据库中存储用户角色和权限的对应关系,系统在验证用户权限时通过查询数据库进行判断;三是通过访问控制列表(ACL)来实现,即将用户的权限信息存储在访问控制列表中,系统在验证用户权限时通过查询访问控制列表进行判断。

3. 用户权限管理界面设计:为了方便管理员对用户权限进行管理,可以在系统中设计一个用户权限管理界面,管理员可以在该界面中添加、删除、修改用户角色和权限。

界面应该简洁明了,管理员可以一目了然地看到当前所有用户的角色与权限,并且进行相应的操作。

4. 安全性考虑:在权限设计方案中,需要充分考虑系统的安全性。

一方面,要保证用户角色与权限的合理划分,不同的角色应有不同的权限,以防止用户越权操作。

另一方面,要防止恶意攻击和非法访问,可以通过加密、防火墙、验证码等技术手段来保护系统的安全。

5. 权限变更与审计:在使用系统的过程中,用户的权限可能会发生变化,例如晋升为管理员、被解雇等。

因此,权限设计方案中还应考虑用户权限变更的机制,可以通过管理员审核、系统自动变更等方式进行权限的变更。

同时,为了保证系统的安全和合规性,还应该记录用户权限的变更和使用情况,供后续审计和追责使用。

总结起来,权限设计方案需要综合考虑用户角色与权限划分、权限控制机制设计、用户权限管理界面设计、安全性考虑以及权限变更与审计等方面。

系统权限设计方案系统权限设计是指在系统开发过程中对用户的权限进行设计和管理的一种方法。

它通过对用户进行角色分类和权限分配,可以限制用户在系统中的操作权限,保护系统的安全性和完整性。

下面是一个系统权限设计方案的详细说明。

系统权限设计方案主要包括以下几个方面的内容:1. 用户角色划分:根据系统的实际需求和功能模块,将用户按照其职责和权限划分成不同的角色。

例如,可以将系统管理员、普通用户、审批人员等不同的角色划分出来。

2. 角色权限分配:对每个角色进行权限分配,确定他们在系统中能够执行的操作。

权限可以包括读取、写入、修改、删除等不同的操作,可以根据系统的实际需求自定义。

3. 权限控制逻辑:在系统中使用控制逻辑来限制只有具有相应权限的用户才能执行特定操作。

可以通过用户登录时进行权限验证,或者在用户提交操作前进行权限判定来实现。

4. 权限管理界面:为系统管理员提供一个权限管理界面,使其能够方便地对用户角色和权限进行管理。

管理员可以通过该界面创建、编辑、删除角色,并进行权限的分配和修改。

5. 审批流程设计:对于需要审批的操作,例如用户申请修改某些数据,可以设计一个审批流程。

只有具有审批权限的用户,经过审批流程才能执行该操作。

6. 日志记录:在系统中记录用户的操作日志,包括用户登录、权限修改、操作记录等内容。

日志记录可以用于系统监控和安全审计,以便发现和处理潜在的安全问题。

7. 密码安全策略:对用户密码进行安全策略的设计和管理,包括密码长度、密码复杂度、密码过期时间、密码加密存储等方面。

确保用户密码的安全性,防止密码被破解或者泄露。

8. 数据保护:对系统中的敏感数据进行保护,例如某些只读数据或者修改数据时需要二次确认等。

确保系统的数据安全性和完整性。

系统权限设计方案需要根据具体的系统需求和实际情况来进行具体的设计和实施。

在设计过程中,需要综合考虑系统的功能需求、用户的职责和权限、数据的敏感性等多个方面因素,确保系统在使用过程中的安全性和可靠性。

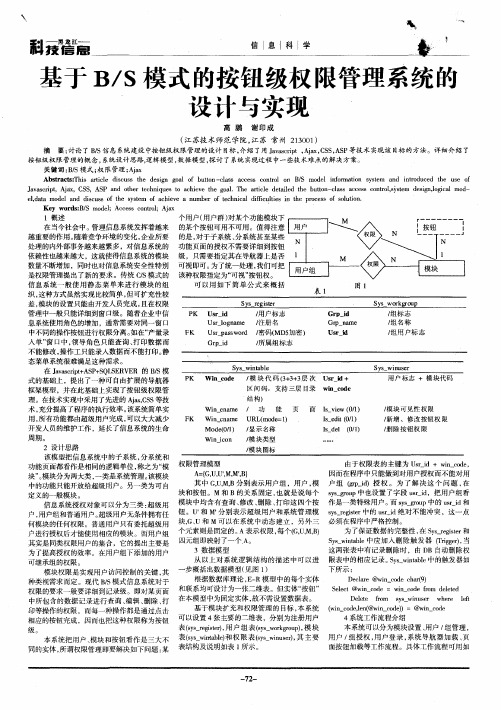

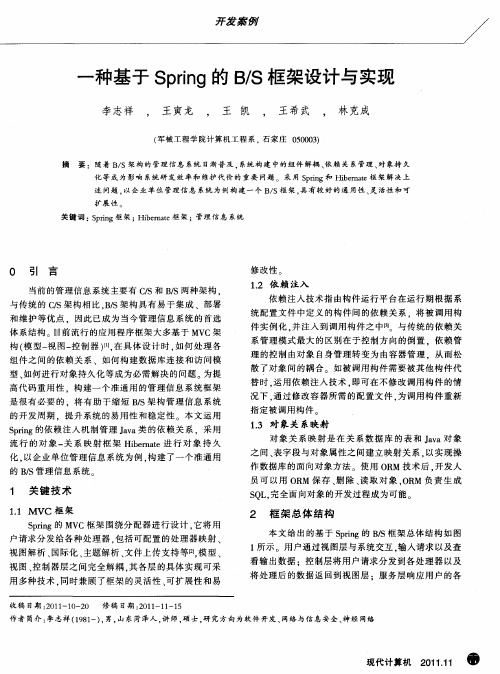

第 6卷 第 15期 2006年 8月科 学 技 术 与 工 程Vol. 6 No. 15 Aug. 200622 2Science Technology and EngineeringZ 2006 Sci. Tech. Engng.1671 1815( 2006) 15 2364 04B / S 系统的用户权限设计与实现郭艺峰 刘万军13(辽宁工程技术大学电子与信息工程系 ,软件学院1,葫芦岛 125105 )摘要 针对 B / S 系统中的用户权限访问控制的问题 ,提出了一种基于角色访问控制和 W eb Services 技术的用户权限设计。

利用角色访问控制技术可以有效地实现用户访问权限的动态管理 ,而 W eb Services 提供的高度互操作性和访问性能够很好地完成对用户权限的验证。

在某油田无线数据管理信息系统中 ,将两者结合起来 ,取得了较好的效果。

关键词 角色 W eb Services B / S 系统 用户权限 RBAC中图法分类号 TP311. 52; 文献标识码 AInternet 的出现和发展 ,为信息的传播、交换、共享提供了快捷有效的方法 ,互联网的流行催生了 B /S (浏览 /服务 )这种新的交互方式 ,同时也对传统的基于 C / S (客户 /服务 ) 的信息系统造成强大冲击。

用户群在广度和深度上的扩展 ,系统服务的升级和管理的便利性 ,都使得基于 B / S 的信息系统更具生命力。

然而 , Internet 的开放性与信息系统对用户权限约束之间的矛盾也加剧了。

B / S 系统这种方式提高了对网络安全的要求 , 因为用户是分布式的 , 浏览器成为其进行系统访问的主要工具 ,用户端的限制很少 , 而且网络中的信息以明文的方式进行传输 ,缺少必要的用户权限控制往往导致严重的安全漏洞。

因此 , B / S 系统的用户权限管理成为研究热 点。

本文提出一种基于角色访问控制和 W eb Serv 2ices 技术的用户权限设计方案能有效解决系统资源的访问权限控制问题。