密码学原理与实践第二版

- 格式:ppt

- 大小:1.98 MB

- 文档页数:2

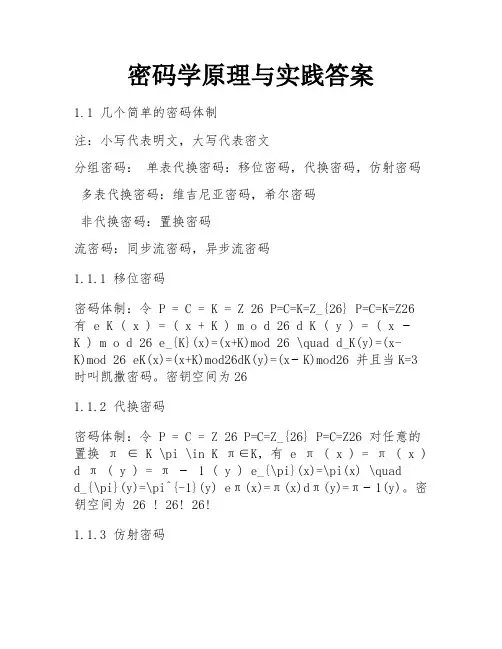

密码学原理与实践答案1.1 几个简单的密码体制注:小写代表明文,大写代表密文分组密码:单表代换密码:移位密码,代换密码,仿射密码多表代换密码:维吉尼亚密码,希尔密码非代换密码:置换密码流密码:同步流密码,异步流密码1.1.1 移位密码密码体制:令 P = C = K = Z 26 P=C=K=Z_{26} P=C=K=Z26 有 e K ( x ) = ( x + K ) m o d 26 d K ( y ) = ( x −K ) m o d 26 e_{K}(x)=(x+K)mod 26 \quad d_K(y)=(x-K)mod 26 eK(x)=(x+K)mod26dK(y)=(x−K)mod26 并且当K=3时叫凯撒密码。

密钥空间为261.1.2 代换密码密码体制:令 P = C = Z 26 P=C=Z_{26} P=C=Z26 对任意的置换π ∈ K \pi \in K π∈K,有 e π ( x ) = π ( x ) d π ( y ) = π − 1 ( y ) e_{\pi}(x)=\pi(x) \quadd_{\pi}(y)=\pi^{-1}(y) eπ(x)=π(x)dπ(y)=π−1(y)。

密钥空间为 26 ! 26! 26!1.1.3 仿射密码加密函数形式: e ( x ) = ( a x + b ) m o d 26e(x)=(ax+b)mod 26 e(x)=(ax+b)mod26,要求仿射函数必须是单射,也就是同余方程 a x ≡ y ( m o d 26 ) ax\equivy(mod 26) ax≡y(mod26)有唯一解。

上述同余方程有唯一解⇔ g c d ( a , 26 ) = 1\Leftrightarrow gcd(a,26)=1 ⇔gcd(a,26)=1 ,证明略。

此时a的取值为0~25之间与26互素的数,共12个,b的取值为0~25。

这时密钥空间为312。

密码学参考书

以下是几本密码学相关的参考书:

1.《密码学:理论与实践》(第二版),作者:王小云、刘明洁。

该书系统地介绍了密码学的基本原理和应用技术,包括对称密码、非对称密码、混合密码、公钥基础设施、数字签名、身份认证、密钥管理等。

此外,该书还提供了丰富的案例和实验,帮助读者深入理解密码学的应用和实践。

1.《图解密码学全书》,作者:平冈稔。

该书以图解的形式,全面介绍了密码学的原理和应用。

从基本的加密算法到高级的公钥基础设施,从传统的密码学到现代的云计算安全,该书涵盖了密码学的各个方面。

此外,该书还提供了大量的实例和练习题,帮助读者加深对密码学的理解和掌握。

1.《应用密码学:原理与实践》(第二版),作者:张焕国、王越、黄传河。

该书系统地介绍了应用密码学的基本原理和实践应用,包括密码算法、协议、安全协议、安全协议的设计与分析等方面的内容。

此外,该书还提供了丰富的实验和实践案例,帮助读者深入理解应用密码学的应用和实践。

以上这些参考书都是系统介绍密码学的书籍,适合作为教材或参考书使用。

当然,还有其他很多优秀的密码学书籍,读者可以根据自己的需求和兴趣选择适合自己的书籍进行阅读和学习。

1。

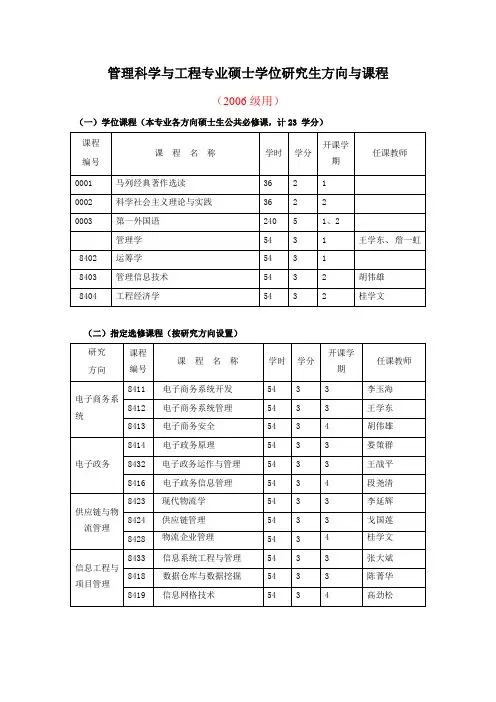

管理科学与工程专业硕士学位研究生方向与课程(2006级用)(一)学位课程(本专业各方向硕士生公共必修课,计23 学分)(二)指定选修课程(按研究方向设置)(三)任意选修课程(四)补修课程注:1.各方向研究生可选其它方向的指定选修课作为其任选课2.本专业研究生可跨学科、专业选修其它课程。

3.任选课5人以上才开课。

五.教学实践本专业硕士生的教学实践安排在第二学年进行,时间为4周左右。

讲授本专科生专业课程部分章节,或承担一门本科生专业课的全面辅导工作(包括答疑、上实习课、批改作业、上机辅导等),成绩合格者计2学分。

六.调查研究安排在第五学期,时间为4周左右,由导师根据实际需要和条件安排。

调研工作前,导师应指导研究生拟定调研计划,调研工作结束,研究生应写出调查报告,由导师评定成绩。

七.科学研究及学位论文要求1.本专业硕士生在校期间至少有2篇论文在公开刊物上发表。

2.专业硕士生最迟应在第4学期末确定学位论文选题,并作开题报告。

3.本专业硕士生学位论文选题及学术水平的要求为:选题应是本学科专业中具有重要理论意义及实践价值的问题;内容丰富,数据翔实;理论阐述充分、严密,逻辑性强;观点明确,结论科学,有个人独到见解;结构严谨,格式规范,语言流畅。

八.培养方式与方法采取导师指导与专业指导组集体培养相结合的方式;贯彻理论联系实际,统一要求与因材施教相结合的原则;采取系统的理论学习与科研相结合,课堂讲授与自学、讨论相结合,校内学习与校外实践相结合等教学方法。

要夯实研究生的理论基础,拓宽其知识面,着力培养其科研能力和独立工作能力,鼓励他们积极进取,勇于创新。

九.其它1.凡以同等学力或跨学科录取的硕士生,均须补修本学科大学本科主干课程至少3门。

不计学分。

2.本专业硕士生必须认真阅读“本专业硕士生必读书目”所规定的书籍,并做好笔记,并根据其笔记,评定成绩。

3.本专业硕士生在学期间,应至少参加 1次学术活动(学术讲座、学术报告、学术会议等),并将有关情况记入《华中师范大学研究生参加学术活动登记表》。

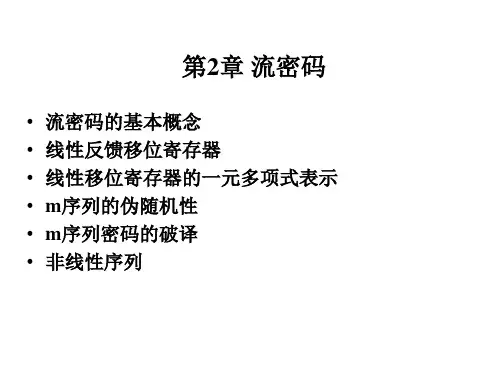

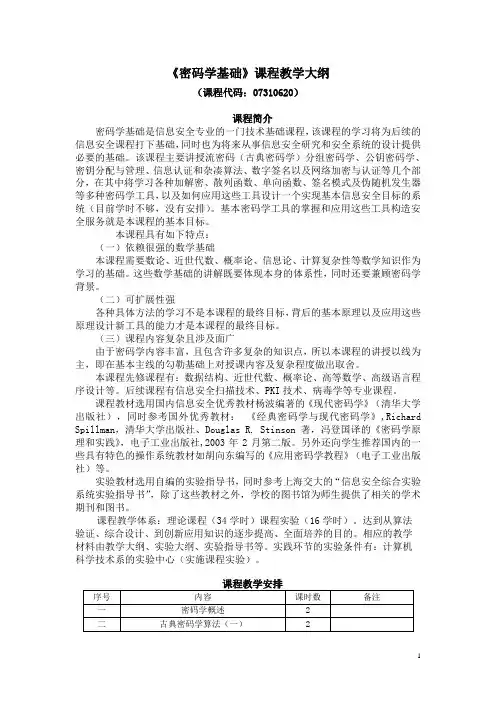

《密码学基础》课程教学大纲(课程代码:07310620)课程简介密码学基础是信息安全专业的一门技术基础课程,该课程的学习将为后续的信息安全课程打下基础,同时也为将来从事信息安全研究和安全系统的设计提供必要的基础。

该课程主要讲授流密码(古典密码学)分组密码学、公钥密码学、密钥分配与管理、信息认证和杂凑算法、数字签名以及网络加密与认证等几个部分,在其中将学习各种加解密、散列函数、单向函数、签名模式及伪随机发生器等多种密码学工具,以及如何应用这些工具设计一个实现基本信息安全目标的系统(目前学时不够,没有安排)。

基本密码学工具的掌握和应用这些工具构造安全服务就是本课程的基本目标。

本课程具有如下特点:(一)依赖很强的数学基础本课程需要数论、近世代数、概率论、信息论、计算复杂性等数学知识作为学习的基础。

这些数学基础的讲解既要体现本身的体系性,同时还要兼顾密码学背景。

(二)可扩展性强各种具体方法的学习不是本课程的最终目标,背后的基本原理以及应用这些原理设计新工具的能力才是本课程的最终目标。

(三)课程内容复杂且涉及面广由于密码学内容丰富,且包含许多复杂的知识点,所以本课程的讲授以线为主,即在基本主线的勾勒基础上对授课内容及复杂程度做出取舍。

本课程先修课程有:数据结构、近世代数、概率论、高等数学、高级语言程序设计等。

后续课程有信息安全扫描技术、PKI技术、病毒学等专业课程。

课程教材选用国内信息安全优秀教材杨波编著的《现代密码学》(清华大学出版社),同时参考国外优秀教材:《经典密码学与现代密码学》,Richard Spillman,清华大学出版社、Douglas R. Stinson著,冯登国译的《密码学原理和实践》,电子工业出版社,2003年2月第二版。

另外还向学生推荐国内的一些具有特色的操作系统教材如胡向东编写的《应用密码学教程》(电子工业出版社)等。

实验教材选用自编的实验指导书,同时参考上海交大的“信息安全综合实验系统实验指导书”,除了这些教材之外,学校的图书馆为师生提供了相关的学术期刊和图书。

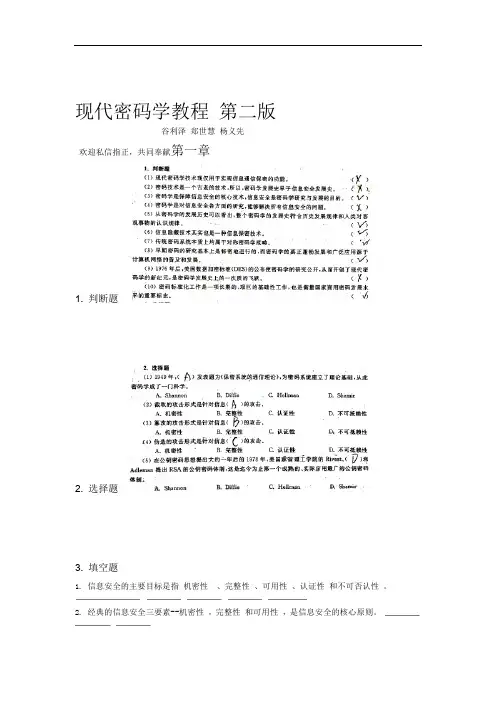

现代密码学教程第二版谷利泽郑世慧杨义先欢迎私信指正,共同奉献第一章1.判断题2.选择题3.填空题1.信息安全的主要目标是指机密性、完整性、可用性、认证性和不可否认性。

2.经典的信息安全三要素--机密性,完整性和可用性,是信息安全的核心原则。

3.根据对信息流造成的影响,可以把攻击分为5类中断、截取、篡改、伪造和重放,进一步可概括为两类主动攻击和被动攻击。

4.1949年,香农发表《保密系统的通信理论》,为密码系统建立了理论基础,从此密码学成为了一门学科。

5.密码学的发展大致经历了两个阶段:传统密码学和现代密码学。

6.1976年,W.Diffie和M.Hellman在《密码学的新方向》一文中提出了公开密钥密码的思想,从而开创了现代密码学的新领域。

7.密码学的发展过程中,两个质的飞跃分别指 1949年香农发表的《保密系统的通信理论》和 1978年,Rivest,Shamir和Adleman 提出RSA公钥密码体制。

8.密码法规是社会信息化密码管理的依据。

第二章1.判断题答案×√×√√√√××2.选择题答案:DCAAC ADA 3.填空题1.密码学是研究信息寄信息系统安全的科学,密码学又分为密码编码学和密码分析学。

2.8、一个保密系统一般是明文、密文、密钥、加密算法、解密算法5部分组成的。

3.9、密码体制是指实现加密和解密功能的密码方案,从使用密钥策略上,可分为对称和非对称。

4.10、对称密码体制又称为秘密密钥密码体制,它包括分组密码和序列密码。

第三章5.判断6.选择题填空题7.a)在1949年香农发表《保密系统的通信理论》之前,密码学算法主要通过字符间的简单置换和代换实现,一般认为密码体制属于传统密码学范畴。

b)传统密码体制主要有两种,分别是指置换密码和代换密码。

c)置换密码又叫换位密码,最常见的置换密码有列置换和周期转置换密码。

d)代换是传统密码体制中最基本的处理技巧,按照一个明文字母是否总是被一个固定的字母代替进行划分,代换密码主要分为两类:单表代换密码和多表代换密码。

第3章密码学基础●密码学的基本概念和术语●对称和非对称密码的区别●古典密码学的基本方法掌握DES算法、AES算法RSA算法的基本原理3.1 密码学概述3.1.1 密码学的发展史恺撒(Caesar)密码维吉尼亚密码(Vigenere cypher)“恩格玛(Enigma)”密码机DES(数据加密标准)公开密钥密码量子密码学密码学的发展史大体上可以归结为三个阶段•第一阶段:1949年之前,密码学还不是科学,而是艺术。

•第二阶段:1949~1975年,密码学成为科学。

•第三阶段:1976年以后,密码学的新方向——公钥密码学。

•通常一个密码体制可以表达为一个五元组(M,C,K,E,D ),其中:•(1)M 是可能明文的有限集称为明文空间•(2)C 是可能密文的有限集称为密文空间•(3)K 是一切可能密钥构成的有限集称为密钥空间•(4)对于密钥空间的任一密钥有一个加密算法和相应的解密算法使得E k :M->C 和D k :C->M分别为加密和解密函数,且满足D k (E k (M))=M。

3.1.3密码的分类•1、按应用的技术或历史发展阶段划分:•2、按保密程度划分:•3、按密钥方式划分:•4、按明文形态:•5、按编制原理划分:3.1.4 近代加密技术1、对称加密算法对称加密算法(synmetric algorithm),也称为传统密码算法,其加密密钥与解密密钥相同或很容易相互推算出来,因此也称之为秘密密钥算法或单钥算法。

对称算法分为两类,一类称为序列密码算法(stream cipher),另一种称为分组密码算法(blockcipher)。

对称加密算法的主要优点是运算速度快,硬件容易实现;其缺点是密钥的分发与管理比较困难,特别是当通信的人数增加时,密钥数目急剧膨胀。

2、非对称加密体制•非对称加密算法(Asynmetric Algorithm)也称公开密钥算法(Public Key Algorithm)。

一、实验目的1. 了解密码学的基本概念和原理;2. 掌握常用的加密算法和解密算法;3. 学会使用密码学工具进行加密和解密操作;4. 培养学生的实践能力和创新思维。

二、实验环境1. 操作系统:Windows 102. 编程语言:Python3.83. 密码学库:PyCryptodome三、实验内容1. 加密算法实验1.1 实现DES加密算法1.2 实现AES加密算法1.3 实现RSA加密算法2. 解密算法实验2.1 使用DES解密算法解密加密数据2.2 使用AES解密算法解密加密数据2.3 使用RSA解密算法解密加密数据3. 密钥管理实验3.1 生成DES密钥3.2 生成AES密钥3.3 生成RSA密钥对4. 密码学工具使用实验4.1 使用PyCryptodome库进行加密和解密操作4.2 使用在线加密工具进行加密和解密操作四、实验步骤1. 加密算法实验1.1 实现DES加密算法1.1.1 导入PyCryptodome库中的DES模块;1.1.2 生成DES密钥;1.1.3 使用DES密钥对明文进行加密;1.1.4 输出加密后的密文。

1.2 实现AES加密算法1.2.1 导入PyCryptodome库中的AES模块;1.2.2 生成AES密钥;1.2.3 使用AES密钥对明文进行加密;1.2.4 输出加密后的密文。

1.3 实现RSA加密算法1.3.1 导入PyCryptodome库中的RSA模块;1.3.2 生成RSA密钥对;1.3.3 使用公钥对明文进行加密;1.3.4 输出加密后的密文。

2. 解密算法实验2.1 使用DES解密算法解密加密数据2.1.1 导入PyCryptodome库中的DES模块;2.1.2 使用DES密钥对密文进行解密;2.1.3 输出解密后的明文。

2.2 使用AES解密算法解密加密数据2.2.1 导入PyCryptodome库中的AES模块;2.2.2 使用AES密钥对密文进行解密;2.2.3 输出解密后的明文。

第1章操作系统概论(1) 试说明什么是操作系统,它具有什么特征?其最基本特征是什么?解:操作系统就是一组管理与控制计算机软硬件资源并对各项任务进行合理化调度,且附加了各种便于用户操作的工具的软件层次。

现代操作系统都具有并发、共享、虚拟和异步特性,其中并发性是操作系统的最基本特征,也是最重要的特征,其它三个特性均基于并发性而存在。

(2) 设计现代操作系统的主要目标是什么?解:现代操作系统的设计目标是有效性、方便性、开放性、可扩展性等特性。

其中有效性指的是OS应能有效地提高系统资源利用率和系统吞吐量。

方便性指的是配置了OS后的计算机应该更容易使用。

这两个性质是操作系统最重要的设计目标。

开放性指的是OS应遵循世界标准规范,如开放系统互连OSI国际标准。

可扩展性指的是OS应提供良好的系统结构,使得新设备、新功能和新模块能方便地加载到当前系统中,同时也要提供修改老模块的可能,这种对系统软硬件组成以及功能的扩充保证称为可扩展性。

(3) 操作系统的作用体现在哪些方面?解:现代操作系统的主要任务就是维护一个优良的运行环境,以便多道程序能够有序地、高效地获得执行,而在运行的同时,还要尽可能地提高资源利用率和系统响应速度,并保证用户操作的方便性。

因此操作系统的基本功能应包括处理器管理、存储器管理、设备管理和文件管理。

此外,为了给用户提供一个统一、方便、有效的使用系统能力的手段,现代操作系统还需要提供一个友好的人机接口。

在互联网不断发展的今天,操作系统中通常还具备基本的网络服务功能和信息安全防护等方面的支持。

(4) 试说明实时操作系统和分时操作系统在交互性、及时性和可靠性方面的异同。

解:●交互性:分时系统能够使用户和系统进行人-机对话。

实时系统也具有交互性,但人与系统的交互仅限于访问系统中某些特定的专用服务程序。

●及时性:分时系统的响应时间是以人能够接受的等待时间为标准,而实时控制系统对响应时间要求比较严格,它是以控制过程或信息处理中所能接受的延迟为标准。

网络安全期末复习题型:1、选择、判断、简答(45%)2、分析题(55%)注:如有发现错误,希望能够提出来。

第一章引言一、填空题1、信息安全的3个基本目标是:保密性、完整性和可用性。

此外,还有一个不可忽视的目标是:合法使用。

2、网络中存在的4种基本安全威胁有:信息泄漏、完整性破坏、拒绝服务和非法使用。

3、访问控制策略可以划分为:强制性访问控制策略和自主性访问控制策略。

4、安全性攻击可以划分为:被动攻击和主动攻击。

5、X.800定义的5类安全服务是:认证、访问控制、数据保密性、数据完整性、不可否认性。

6、X.800定义的8种特定的安全机制是:加密、数字签名、访问控制、数据完整性、认证交换、流量填充、路由控制和公证。

7、X.800定义的5种普遍的安全机制是:可信功能度、安全标志、事件检测、安全审计跟踪和安全恢复。

二、思考题2、基本的安全威胁有哪些?主要的渗入类型威胁是什么?主要的植入类型威胁时什么?请列出几种最主要的威胁。

答:基本的安全威胁有:信息泄露、完整性破坏、拒绝服务、非法使用。

主要的渗入类型威胁有:假冒、旁路、授权侵犯。

主要的植入威胁有:特洛伊木马、陷门最主要安全威胁:(1)授权侵犯(2)假冒攻击(3)旁路控制(4)特洛伊木马或陷阱(5)媒体废弃物(出现的频率有高到低)4.什么是安全策略?安全策略有几个不同的等级?答:安全策略:是指在某个安全区域内,施加给所有与安全相关活动的一套规则。

安全策略的等级:1安全策略目标;2机构安全策略;3系统安全策略。

6.主动攻击和被动攻击的区别是什么?请举例说明。

答:区别:被动攻击时系统的操作和状态不会改变,因此被动攻击主要威胁信息的保密性。

主动攻击则意在篡改或者伪造信息、也可以是改变系统的状态和操作,因此主动攻击主要威胁信息的完整性、可用性和真实性。

主动攻击的例子:伪装攻击、重放攻击、消息篡改、拒绝服务。

被动攻击的例子:消息泄漏、流量分析。

9、请画出一个通用的网络安全模式,并说明每个功能实体的作用。

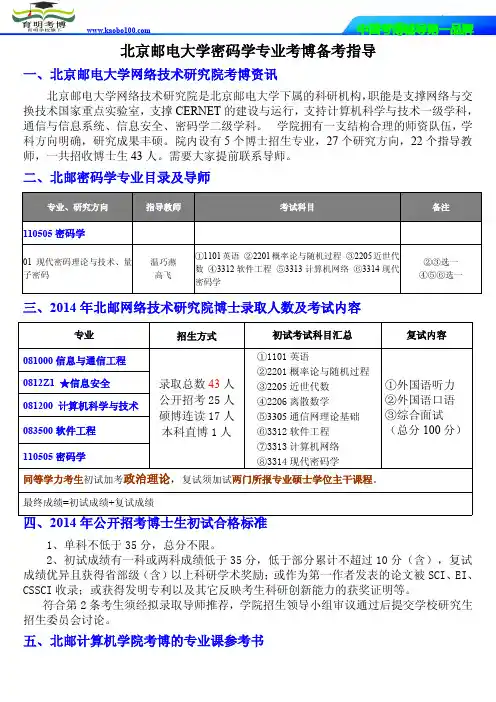

上海交大考博参考书目上海交大部分考试科目参考书目010船舶海洋与建筑工程学院2201流体力学《水动力学基础》,刘岳元等,上海交大出版社 2202声学理论《声学基础理论》,何祚庸,国防工业出版社2203高等工程力学(理力、材力、流力、数学物理方法)(四部分任选二部分做)《理论力学》,刘延柱等,高等教育出版社;《材料力学》,单祖辉,北京航空航天大学出版社;《流体力学》,吴望一,北京大学出版社;《数学物理方法》,梁昆淼,高等教育出版社 2204结构力学《结构力学教程》,龙驭球,高等教育出版社3301船舶原理《船舶静力学》,盛振邦,上海交大出版社;《船舶推进》,王国强等,上海交大出版社;《船舶耐波性》,陶尧森,上海交大出版社;《船舶阻力》,邵世明,上海交大出版社3302振动理论(I)《机械振动与噪声学》,赵玫等,科技出版社20213303海洋、河口、海岸动力学《河口海岸动力学》,赵公声等,人民交通出版社2000 3304高等流体力学《流体力学》,吴望一,北京大学出版社3305弹性力学《弹性力学》上、下册(第二版),徐芝纶,高等教育出版社 3306振动理论(Ⅱ)《振动理论》,刘延柱等,高等教育出版社20023307钢筋混凝土结构《高等钢筋混凝土结构学》,赵国藩编,中国电力出版社 3308地基基础《土工原理与计算》(第二版),钱家欢、殷宗泽,水利电力出版社020机械与动力工程学院2205计算方法《计算方法》,李信真,西北工业大学出版社 2206核反应堆工程《核反应堆工程设计》,邬国伟3309工程热力学《工程热力学》(第三版),沈维道;《工程热力学学习辅导及习题解答》,童钧耕3310传热学《传热学》(第三版),杨世铭3311机械控制工程《现代控制理论》,刘豹;《现代控制理论》,于长官 3312机械振动《机械振动》,季文美3313生产计划与控制《生产计划与控制》,潘尔顺,上海交通大学出版社3314机械制造技术基础《机械制造技术基础》,翁世修等,上海交通大学出版社1999;《现代制造技术导论》,蔡建国等,上海交通大学出版社2000 3315现代机械设计《高等机械原理》,高等教育出版社1990030电子信息与电气工程学院2207信号与系统《信号与系统》,胡光锐,上海交大出版社2208电子科学与技术概论《电子科学与技术导论》,李哲英,20212209信息处理与控制系统设计《线性系统理论》,郑大钟,清华大学出版社2002;或《数字图像-59-处理》(第二版)《Digital Image Processing》Second Edition (英文版),R. C. Gonzalez, R. E. Woods,电子工业出版社2002(从“线性系统理论”或“图像处理”中选考其一) 2210计算机科学与技术方法论《数理逻辑与集合论》,石纯一,清华大学出版社2000;《图论与代数结构》,戴一奇,清华大学出版社1995;《组合数学》,Richard A. Brualdi著,卢开澄等译,机械工业出版社20012211数字信号处理(I)《数字信号处理(上)》,邹理和;《数字信号处理(下)》,吴兆熊,国防工业出版社2212电力系统分析与电力电子技术《电力电子技术基础》,金如麟,机械工业出版社,或《电力系统分析(上册)》,诸骏伟,中国电力出版社1995;《电力系统分析(下册)》,夏道止,中国电力出版社19953316网络与通信《数字通信》(第四版),Proakis,电子出版社(必考,占30%):另按照专业加考70%:无线通信方向、信息安全方向,《数字通信》(第四版),Proakis,电子出版社;或光通信方向,《光纤通信系统》(第3版), GovindP.Agrawal,国外大学优秀教材-通信系列(影印版);或数据通信网络方向,《Computer Networks》(Fourth Edition),Pearson Education Andrew S.Tanenbaum,Vrije Universiteit,Amsterdam,The Netherlands,翻译版:潘爱民译,书号7302089779,清华大学出版社20213317信号与信息处理信号处理方向:《Discrete-Time Signal Processing》(Second Edition), Alan V. Oppenheim, Prentice-Hall,1998;《现代信号处理》(第二版),张贤达,清华大学出版社2002;或图像处理方向:《数字图像处理》,余松煜等,上海交通大学出版社20213318微波与光波技术光波方向:《光电子学导论》(第1版),A.雅里夫,1983;或微波方向:《电磁场理论与微波技术基础》(下册),周希朗,东南大学出版社;《工程电动力学》,王一平,西电出版社3319电路与系统《大规模集成电路设计》,陈贵灿,高等教育出版社3320最优控制《最优控制的理论与方法》(第二版),吴沧浦,国防工业出版社2000 3321模式识别《模式识别》(第二版),边肇祺等,清华大学出版社20003322微机控制与接口技术《微型计算机控制技术》(第三版),谢剑英,国防工业出版社2001 3354运筹学《运筹学》(修订版),运筹学编写组,清华大学出版社20213323计算机软件《程序语言语言编译原理(第3版)》,陈火旺等,国防工业出版社2000;《Distributed Systems: Principles and Paradigm》,Tanenbaum and Steen,Prentice Hall 2021(清华大学出版社影印出版)3324数据库系统原理《数据库系统概念》(第四版,中译本),Silberschatz等著,杨冬青等译,机械工业出版社3325机器学习《机器学习》,曾华军、张银奎译,机械工业出版社20213326计算机网络与系统结构《Computer Network》(第四版),A. S. Taneubaum,清华大学出版社;《Computer Architecture: A Quantitative Approach》(3rd edition), Patterson,D.and Hennessy,J.,San Mateo, California: Morgan Kaufman Publishers2002,机械工业出版社影印出版3327现代控制理论《现代控制理论》,刘豹,机械工业出版社 3328现代传感器技术《传感器技术》,贾伯平,东南大学出版社3329电力传动控制系统《电力拖动自动控制系统》,陈伯时,机械工业出版社-60-3330电力网络规划与电压稳定《电力网络规划的方法与应用》,程浩忠、张焰,上海科学技术出版社;或《电力系统无功与电压稳定性》,程浩忠、吴浩,中国电力出版社3331电气绝缘在线监测技术《电力设备在线监测与故障诊断》,肖登明,上海交通大学出版社20213332电机理论《交流电机数学模型及调速系统》,陈坚,国防工业出版社;《交流电机及其系统的分析》(第二版),高景德等,清华大学出版社2021036信息安全学院2213信息安全数学基础《信息安全数学基础》,陈恭亮,清华大学出版社20213333密码学基础《密码学理论与实践》(第二版),D.R. Stinson,电子工业出版社2021;《应用密码学》(第二版),Bruce Schneier,机械工业出版社2000050材料科学与工程学院2214材料科学基础及加工原理《材料科学基础》,胡赓祥等,上海交大出版社2021;《材料科学基础辅导与习题》,蔡��、戎咏华,上海交大出版社2021;或《材料加工原理》,徐洲等,科学出版社2021;或《材料加工原理》,李言祥等,清华大学出版社2021(材料科学基础、材料加工原理各100分考题,考生任选其一)3334材料热力学与动力学《材料热力学》(第三版),徐祖耀、李麟,科学出版社2021;或《材料热力学与动力学》,徐瑞、荆天辅,哈尔滨工业大学出版社20213335材料微结构分析《分析电子显微学导论》第一、三章,第五章中5.1和5.2节,戎咏华,高等教育出版社2021;或《金属X射线学》,范雄,机械工业出版社19963336凝固或焊接《凝固过程》(中译本),M. C. Flemings,冶金工业出版社1981;或《焊接过程现代控制技术》,陈善本等,哈尔滨工业大学出版社2001071数学系2215泛函分析《实变函数论与泛函分析》(第二版),夏道行等,高等教育出版社3337近世代数《代数学基础》(群.环.域.模等部分),孟道骥,南开大学出版社3338微分几何《微分流形初步》(第二版),陈维桓,高等教育出版社;《微分几何讲义》(第二版),陈省身、陈维桓,北京大学出版社072物理系2216量子力学《量子力学》卷I、卷II (第三版),曾谨言2217物理光学《物理光学》,梁铨廷,机械工业出版社;或《物理光学与应用光学》,石顺祥等,西安电子科学技术大学出版社2000;或《物理光学》,范少卿等,1990;或《应用物理光学》,严瑛白,清华大学出版社19903339高等光学《光学原理》,M. Born,世界图书出版公司3340固体物理学《固体物理学》(上、下册),方俊鑫、陆栋,上海科学技术出版社3341电动力学《电动力学》(第二版),郭硕鸿等,高等教育出版社-61-3342半导体物理《半导体物理》,刘恩科等,国防工业出版社;或《半导体物理学》,刘恩科等,电子工业出版社3343工程光学《工程光学》,郁道银、谈恒英,机械工业出版社080生命科学技术学院2218生物化学(I)《生物化学》,沈同,高等教育出版社2219病理学《病理学》(七年制规划教材,临床医学专业用),李甘地,人卫版2240微机原理与微机接口《微型计算机原理与接口技术》,吴秀清,中国科技大学出版社 3304高等流体力学《流体力学》,吴望一,北京大学出版社 3375细胞生物学《细胞生物学》,翟中和,高等教育出版社 3344分子生物学《现代遗传原理》,徐晋麟等,科学出版社 3345微生物学(I)《微生物学》,沈萍,高等教育出版社20003346生理学《生理学》(七年制规划教材,临床医学专业用),姚泰,人卫版 3347数字信号处理(Ⅱ)《数字信号处理》(上、下),吴兆雄,国防工业出版社090人文学院2220科学史导论《科学史》,W.C.丹皮尔,商务印书馆1979或广西师范大学出版社2001;《科学的历程》(第二版),吴国盛,北京大学出版社2002;《中国科学技术史稿》(上下册),杜石然等,科学出版社19823348科学哲学导论《科学究竟是什么》,A.F.查尔莫斯,商务印书馆1982或河北科学技术出版社2002;《科学哲学:当代进阶教程》,亚历克斯・罗森堡,上海科技教育出版社2021110化学化工学院2221聚合物材料结构与性能《高聚物的结构与性能》,马德柱等,科学出版社;《高分子物理》,何曼君,复旦大学出版社2222物理化学(含结构与波谱化学)《物理化学》(第四版),傅献彩等,高等教育出版社1990;《结构化学基础》(第三版),周公度,北京大学出版社2002;《有机化合物结构鉴定与有机波谱学》(第二版),宁永成,科学出版社20003349高分子合成化学《高分子化学》,潘祖仁,化学工业出版社;《高分子化学》,自然科学基金委,化学工业出版社3350高等无机化学《普通无机化学》,严宣生,王长富,北京大学出版社1999;《催化原理》,吴越,高等教育出版社20013351化学反应工程与催化《化学反应工程与催化》,李绍芬,化学工业出版社;《催化原理》,吴越,高等教育出版社20013352高等有机化学《高等有机化学》,F. A凯里、R. J 森德伯格,人民教育出版社3376仪器分析《仪器分析教程》,北京大学化学系仪器分析组,北京大学出版社;《仪器分析》(第三版),朱明华,高教出版社2000120安泰经济与管理学院-62-2223经济学《微观经济学》(第四版),平狄克,鲁宾费尔德,中国人民大学出版社2000;《微观经济学:现代观点》(第六版),H・范里安,上海三联书店;《宏观经济学》(第五版),曼昆,中国人民大学出版社;《宏观经济学》(第二版),奥利维尔・布兰查德,清华大学出版社2224管理学《管理学》(第七版),(美国)斯蒂芬・P・罗宾斯,中国人大出版社2021;《管理学》(第十版),Koontz,经济科学出版社19983353统计学《概率论与数理统计教程》,魏宗舒,高等教育出版社1983;《概率论与数理统计》(第三版),盛骤等,高等教育出版社20013354运筹学《运筹学》(修订版),运筹学编写组,清华大学出版社20213355计量经济学《Introductory Econometrics:A Modern Approach 》,Jeffrey M. Wooldridge,South-Western College Publishing,清华大学出版社(影印本);《计量经济学导论:现代观点》,J.M.伍德里奇,中国人民大学出版社3356农业经济学《资源、农业与食品经济学》(第2版),韦斯利・D・塞茨等,田志宏等译,中国人民大学出版社3374战略管理《战略管理》,王方华、吕巍,机械工业出版社2021130国际与公共事务学院2225中国特色社会主义理论与实践《邓小平文选》(第二、三卷),人民出版社1993/1994;《“三个代表”重要思想概论》,中华人民共和国教育部,中国人民大学出版社20213357当代中国政治与政策《政府过程》,胡伟,浙江人民出版社1998/上海人民出版社2021;《理解公共政策》,托马斯?戴伊,华夏出版社2021140外国语学院1102日语(二外)《日语中级阅读》、《日语高级阅读》,日本语教育教师协会(Jaltta),上海外语教育出版社1103法语(二外)《法语》(1―4册),马晓宏,外语教学与研究出版社1104德语(二外)《基础德语》,王志强等;《中级德语》,樊迪生,同济大学出版社2226语言学Linguistics: An Introduction,Andrew Radford,外语教学与研究出版社; Course in General Linguistics,F.de Saussure ,外语教学与研究出版社;Linguistic Theory:The Discourse of Fundamental Works,Robert de Beaugrande,外语教学与研究出版社3358英语写作不指定参考书目150农业与生物学院2227分子生物学原理《现代分子生物学》(第二版),朱玉贤、李毅,高等教育出版社2002;《基因工程原理》(第二版),吴乃虎,科学出版社20012228植物生物化学与分子生物学《植物生物化学与分子生物学》,B.B.布坎南等主编;瞿礼嘉等主译,科学出版社20212210计算机科学与技术方法论《数理逻辑与集合论》,石纯一,清华大学出版社2000;《图论与-63-感谢您的阅读,祝您生活愉快。

密码学实践课程设计一、课程目标知识目标:1. 学生理解密码学的基本概念,掌握加密、解密及密码分析的基本原理;2. 学生掌握至少两种加密算法(如:对称加密和非对称加密)的工作流程和应用场景;3. 学生了解数字签名、证书和密钥管理的基本知识。

技能目标:1. 学生能够运用所学加密算法进行实际操作,实现简单的加密与解密过程;2. 学生能够分析常见加密算法的优缺点,并选择合适的加密算法解决实际问题;3. 学生能够运用密码学知识,设计并实现一个简单的安全通信系统。

情感态度价值观目标:1. 学生培养对密码学领域的兴趣,激发探索精神,提高学习积极性;2. 学生认识到信息安全的重要性,增强网络安全的责任感;3. 学生通过合作学习,培养团队协作精神,提高沟通与表达能力。

课程性质分析:本课程为实践性较强的密码学课程,旨在通过实际操作,让学生深入理解密码学的基本原理和应用。

学生特点分析:学生为高中年级,具有一定的计算机基础和数学逻辑思维能力,对新鲜事物充满好奇心。

教学要求:1. 理论与实践相结合,注重培养学生的实际操作能力;2. 采用案例教学,引导学生主动思考,提高解决问题的能力;3. 创设合作学习环境,培养学生的团队协作能力和沟通表达能力。

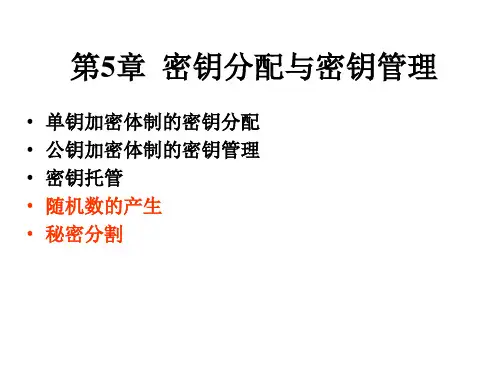

二、教学内容1. 密码学基本概念:介绍密码学的发展历程、基本术语和概念,如加密、解密、密钥、密码分析等;相关教材章节:第一章“密码学概述”2. 对称加密算法:讲解DES、AES等对称加密算法的原理、工作流程及应用场景;相关教材章节:第二章“对称加密算法”3. 非对称加密算法:介绍RSA、ECC等非对称加密算法的原理、工作流程及应用场景;相关教材章节:第三章“非对称加密算法”4. 数字签名与证书:讲解数字签名原理、证书的概念及其在安全通信中的应用;相关教材章节:第四章“数字签名与证书”5. 密钥管理:介绍密钥生成、分发、存储和销毁等环节的管理方法;相关教材章节:第五章“密钥管理”6. 实践操作:组织学生进行加密与解密实验,分析加密算法的安全性,设计并实现简单安全通信系统;相关教材章节:第六章“密码学应用与实践”教学内容安排与进度:第1周:密码学基本概念;第2周:对称加密算法;第3周:非对称加密算法;第4周:数字签名与证书;第5周:密钥管理;第6-8周:实践操作。