IPSec的高可用性技术

- 格式:pdf

- 大小:321.98 KB

- 文档页数:5

认识IPSecIPSec(互联网协议安全)是一个安全网络协议套件,用于保护互联网或公共网络传输的数据。

IETF在1990 年代中期开发了IPSec 协议,它通过IP网络数据包的身份验证和加密来提供IP 层的安全性。

IPSec简介IPSec 可为通信两端设备提供安全通道,比如用于两个路由器之间以创建点到点VPN,以及在防火墙和Windows 主机之间用于远程访问VPN等。

IPSec 可以实现以下4项功能:•数据机密性:IPSec发送方将包加密后再通过网络发送,可以保证在传输过程中,即使数据包遭截取,信息也无法被读取。

•数据完整性:IPSec可以验证IPSec发送方发送过来的数据包,以确保数据传输时没有被改变。

若数据包遭篡改导致检查不相符,将会被丢弃。

•数据认证:IPSec接受方能够鉴别IPSec包的发送起源,此服务依赖数据的完整性。

•防重放:确保每个IP包的唯一性,保证信息万一被截取复制后不能再被重新利用,不能重新传输回目的地址。

该特性可以防止攻击者截取破译信息后,再用相同的信息包获取非法访问权。

IPSec 不是一个协议,而是一套协议,以下构成了IPSec 套件:AH协议AH(Authentication Header)指一段报文认证代码,确保数据包来自受信任的发送方,且数据没有被篡改,就像日常生活中的外卖封条一样。

在发送前,发送方会用一个加密密钥算出AH,接收方用同一或另一密钥对之进行验证。

然而,AH并不加密所保护的数据报,无法向攻击者隐藏数据。

ESP协议ESP(Encapsulating Security Payload)向需要保密的数据包添加自己的标头和尾部,在加密完成后再封装到一个新的IP包中。

ESP还向数据报头添加一个序列号,以便接收主机可以确定它没有收到重复的数据包。

SA协议安全关联(SA)是指用于协商加密密钥和算法的一些协议,提供AH、ESP操作所需的参数。

最常见的SA 协议之一是互联网密钥交换(IKE),协商将在会话过程中使用的加密密钥和算法。

IPSec协议解析:原理、功能和优势全面解读在当今互联网时代,网络安全成为人们关注的焦点。

为了保护网络通信的安全性,信息传输过程中需采取一系列安全措施。

其中,IPSec协议成为广泛使用的网络安全协议。

本文将对IPSec协议的原理、功能和优势进行全面解读。

一、IPSec协议原理IPSec(IP Security)是一种网络层安全协议,可用于加密和验证数据传输。

它基于IP协议,在数据报文传输的过程中提供了数据的机密性、完整性、可用性等保护手段。

IPSec协议是一种端到端的安全解决方案,可在网络层而非应用层对数据进行保护。

IPSec协议通过对IP数据报进行处理,实现了对数据传输进行加密和验证。

它主要包括两个主要协议:认证头(AH)和封装安全载荷(ESP)。

AH协议负责数据完整性校验和防篡改操作,而ESP协议则提供了数据加密和数据完整性验证等功能。

通过使用这些协议,IPSec能够保证数据在传输过程中的安全性。

二、IPSec协议功能1. 数据加密:IPSec协议使用对称加密和非对称加密算法来加密传输的数据。

其加密过程可分为两个阶段:第一阶段通过互换密钥协商算法,协商得到对称密钥;第二阶段则使用对称密钥对数据进行加密和解密。

通过加密数据,IPSec协议能够保护数据的机密性,防止敏感信息被恶意获取或篡改。

2. 数据完整性校验:IPSec协议使用消息认证码(MAC)机制对数据进行完整性检验。

在传输数据时,发送端通过对数据使用MAC算法生成认证码,并将其附加在数据中发送。

接收端则通过计算接收到的数据的认证码,并与附加的认证码进行比较,以验证数据的完整性。

通过数据完整性校验,IPSec协议能够检测数据是否被篡改,保证数据的完整性。

3. 身份鉴别和访问控制:IPSec协议提供了身份鉴别的功能,确保通信双方的合法性。

在建立IPSec安全连接时,发送端和接收端会进行身份鉴别,以确保通信双方的身份。

此外,IPSec还支持对通信双方进行访问控制,可以限制不同主机之间的通信权限。

IPSec部署与扩展:实现大规模网络的安全通信引言网络安全一直是当今信息社会亟待解决的核心问题之一。

随着网络规模的不断扩大和技术的不断进步,如何保障大规模网络的通信安全成为了一个急需解决的课题。

本文将讨论IPSec部署与扩展,探讨如何实现大规模网络的安全通信。

一、IPSec的基本原理IPSec是一种在网络层上保护数据传输安全的安全协议。

它通过加密和认证机制,提供了数据的机密性和完整性保护。

IPSec可以运行在IP层上,能够保护整个网络传输链路上的数据安全,包括数据包的加密和解密、主机认证和数据完整性检查等。

二、IPSec的部署策略为了实现大规模网络的安全通信,我们需要制定一套IPSec的部署策略。

以下是几个关键要点:1. 网络拓扑规划在进行IPSec部署之前,需要对网络进行拓扑规划。

根据网络规模和结构,划分不同的区域,并确定哪些区域需要进行IPSec加密和认证。

同时,需要制定明确的策略来管理密钥的生成、分配和更新,以确保密钥的安全性和有效性。

2. 高性能设备的选择大规模网络通信需要处理大量的数据流量,因此选择高性能的安全设备至关重要。

这些设备应具备强大的加密和解密能力,并支持并行处理多个通信链路。

同时,设备的可靠性和可扩展性也是关键考虑因素。

3. 密钥管理与安全策略IPSec的安全性依赖于密钥的管理。

在大规模网络中,密钥管理必须高效和安全。

可采用中心化的密钥管理方案,通过密钥服务器生成、分发和更新密钥。

同时,制定合理的安全策略,包括访问控制和安全隧道的配置,以提高网络的整体安全性。

三、IPSec的扩展方案为了满足大规模网络的需求,IPSec还可以通过一些扩展方案进行功能增强。

以下是几个常见的扩展方案:1. 多协议支持扩展IPSec支持多种协议,如IPv4、IPv6以及虚拟私有网络(VPN)技术。

这样可以更好地适应不同网络环境和需求,提供更全面的安全保护。

2. 智能流量管理对于大规模网络,流量管理是非常关键的一环。

IPSec与SSLVPN比较随着互联网的快速发展,网络安全成为一个越来越重要的问题。

为了保护数据的安全性和隐私性,许多组织和企业都采用了虚拟专用网络(VPN)技术。

IPSec和SSLVPN是两种常见的VPN技术,本文将对它们进行比较。

一、IPSec概述IPSec(Internet Protocol Security)是一种广泛应用于网络的VPN安全协议。

它通过在网络层对数据进行加密和认证,确保数据的机密性和完整性。

1. 安全性:IPSec提供了强大的安全性。

它使用加密算法对数据进行加密,同时使用认证算法对数据进行验证,确保数据在传输过程中不被窃听和篡改。

2. 配置复杂性:IPSec的配置相对较为复杂。

它需要在每个连接点上进行单独配置,包括密钥管理、加密算法和认证算法等。

3. 性能损耗:由于IPSec对数据进行加密和解密的过程,会增加数据传输的开销,可能导致一定的性能损耗。

二、SSLVPN概述SSLVPN(Secure Socket Layer Virtual Private Network)是基于SSL 协议的VPN技术。

它使用了一套完整的加密和身份验证机制,确保数据在互联网上传输时的安全性。

1. 安全性:SSLVPN提供了可靠的安全性。

它使用SSL协议对数据进行加密,同时采用X.509证书对用户进行身份验证,确保数据传输过程中的安全性。

2. 配置简单性:相对于IPSec,SSLVPN的配置较为简单。

它使用基于浏览器的接入方式,用户只需在浏览器中输入统一资源定位器(URL),就可以访问企业网络。

3. 性能效率:由于SSLVPN使用的是基于应用层的加密方式,相对于IPSec来说性能开销较小,传输效率较高。

三、IPSec与SSLVPN的比较1. 配置复杂性与用户体验IPSec的配置相对复杂,需要专业知识和一定的技术支持。

而SSLVPN的配置相对简单,用户只需在浏览器中输入URL即可访问企业网络。

从用户体验角度来看,SSLVPN更加友好。

IPSec与QoS:在保证安全的同时提供优质服务随着信息技术领域的发展,网络安全和服务质量成为了企业和个人关注的重点。

为了保护数据和通信的安全,许多组织采用了IPSec (Internet Protocol Security)技术。

同时,为了提供良好的用户体验,QoS(Quality of Service)技术也得到了广泛的应用。

在本文中,我们将讨论IPSec和QoS在网络中的作用,并探讨如何在保证安全的同时提供优质服务。

一、IPSec技术的基本原理和作用IPSec是一种网络协议套件,用于保护IP网络中的通信安全。

它通过加密、认证和完整性校验等手段,确保数据在传输过程中不被窃取、修改或篡改。

IPSec通过在网络层处理IP数据包,可以应用于各种应用和协议,例如VPN、远程访问和站点到站点的连接。

IPSec提供了多种安全性服务,包括数据加密、身份验证和数据完整性校验。

通过使用加密算法,IPSec可以将数据包转换为无法被破解的密文,保护数据的机密性。

此外,IPSec还可以使用数字证书或预共享密钥对通信双方进行身份验证,以防止未经授权的访问。

最后,IPSec还提供了一种机制来检测和防止数据包在传输过程中被篡改的情况,以保证数据的完整性。

二、QoS技术的基本原理和作用QoS是一种网络管理技术,旨在提供对网络资源的合理分配和流量控制,以确保网络服务的质量。

在现代网络中,流量和应用程序的多样性使得网络拥塞和服务质量下降成为了常见问题。

通过使用QoS 技术,网络管理员可以根据不同的应用程序和服务类型,对网络流量进行分类和管理,以确保关键应用程序的性能和可用性。

QoS技术可以通过不同的手段来实现对网络流量的管理,包括带宽控制、排队调度和优先级标记等。

带宽控制可以限制特定流量的带宽使用,以避免对其他重要应用程序造成影响。

排队调度算法可以根据不同应用程序的优先级,对流量进行排序和调度,以确保关键应用程序的及时传输。

优先级标记可以根据应用程序类型或数据包的服务质量要求,对流量进行标记,以便网络设备进行相应的处理。

IPSec协议解析:原理、功能和优势全面解读在当今数字化时代,网络安全与数据保护变得尤为重要。

为了确保网络通信的机密性、完整性和可用性,IPSec协议被广泛应用于数据通信中。

本文将从原理、功能和优势三个方面对IPSec协议进行全面解析。

一、原理IPSec协议即Internet Protocol Security,是一种加密和认证的网络安全协议。

它的基本原理是通过在数据传输过程中对IP数据包进行加密和认证来保证通信的安全性。

IPSec协议在网络层提供安全性,通过在数据链路层之下对数据包进行处理,确保数据的安全传输。

IPSec协议基于密钥交换和加密技术。

在通信开始之前,双方需要协商密钥,以便在数据传输过程中进行加密和解密操作。

常用的密钥交换协议有IKE(Internet Key Exchange)协议。

加密技术则包括对称加密和非对称加密,常见的算法有DES、3DES、AES等。

二、功能IPSec协议主要提供以下几种功能:1. 机密性:IPSec协议通过加密传输的数据包,使得窃听者无法获取信息内容。

只有经过授权的用户才能解密数据包并读取其中内容。

2. 完整性:IPSec协议使用认证技术确保数据包的完整性。

通过在数据包中添加消息摘要或数字签名等认证信息,接收方可以验证数据的完整性和真实性,确保数据未被篡改。

3. 权限控制:IPSec协议支持访问控制列表(ACL)和安全策略等功能,可以限制特定用户或网络设备的访问权限。

这样可以有效防止未授权的用户进入网络,提高网络的安全性。

4. 抗重放攻击:IPSec协议的认证机制可以防止重放攻击。

通过时间戳和序列号等方式对数据包进行标识,即使攻击者截获并重新发送数据包,接收方也可以通过比对标识来确定是否是重放攻击。

三、优势IPSec协议相比其他加密协议具有许多优势,以下是其中几点:1. 灵活性:IPSec协议可以应用于各种网络环境,包括局域网、广域网以及虚拟专用网络(VPN)等。

IPSec协议解析:原理、功能和优势全面解读引言在网络通信领域中,安全性是一个至关重要的考虑因素。

IPSec 协议作为一种广泛应用的加密协议,为实现网络通信的安全性提供了有效的解决方案。

本文将全面解读IPSec协议的原理、功能和优势,以帮助读者更好地理解和应用这一协议。

一、IPSec协议的原理IPSec协议是一种在网络层实现安全性的协议,它通过对IP数据包进行加密和认证来保护通信的机密性、完整性和真实性。

IPSec协议主要基于两个协议:认证头(AH)和封装安全负载(ESP)。

认证头是一种提供数据完整性和真实性验证的协议,而封装安全负载则是一种提供数据机密性的协议。

IPSec协议主要通过以下几个步骤实现:1. 安全关联建立:发送方和接收方需要建立安全关联,以确定加密和认证的参数和密钥等信息。

2. 选择安全协议:根据需求选择合适的认证头和封装安全负载协议。

3. 对IP数据包进行处理:发送方在发送数据包时,通过认证头将数据进行认证,同时使用封装安全负载对数据进行加密。

4. 接收方处理:接收方根据安全关联中的密钥和参数对接收到的数据包进行解密和验证。

通过以上步骤,IPSec协议能够提供安全的数据传输通道,确保通信的机密性、完整性和真实性。

二、IPSec协议的功能IPSec协议提供了多种功能来保护网络通信的安全性。

以下是IPSec协议的主要功能:1. 机密性保护:IPSec协议使用加密算法对传输的数据进行加密,保护数据的机密性,避免敏感信息被不正当获取。

2. 完整性保护:IPSec协议使用认证算法对数据进行数字签名,确保数据在传输过程中不被篡改或损坏,保护数据的完整性。

3. 身份认证:IPSec协议使用认证头对数据进行数字签名,用于验证数据发送方的身份,防止伪造和重放攻击。

4. 防止重放攻击:IPSec协议使用安全关联中的序列号来防止接收方重复接收相同数据包,有效避免重放攻击的发生。

通过以上功能,IPSec协议能够提供全面的安全保护,确保网络通信的可靠性和安全性。

IPSec协议解析:原理、功能和优势全面解读引言网络安全对于现代社会的发展至关重要。

随着网络的快速发展和信息传输的频繁,保障网络通信的安全性成为一项极为重要的任务。

在当今数字时代,安全通信协议IPSec在网络通信中扮演了重要的角色。

本文将对IPSec协议的原理、功能和优势进行全面解读。

一、IPSec协议原理IPSec,即Internet Protocol Security,可理解为网络协议安全性保障。

它是一套用于网络层通信的安全机制,为IP数据包提供了保护,并确保数据在网络中的安全传输。

IPSec协议的核心原理是通过加密、身份验证和数据完整性保护来保护网络通信。

在数据传输过程中,IPSec协议使用不同类型的加密算法进行数据加密,以防止数据在传输过程中被窃取或篡改。

同时,它使用身份验证机制验证通信双方的身份,防止未经授权的访问。

另外,IPSec协议还可以保护数据的完整性,防止数据在传输过程中被修改。

二、IPSec协议功能1. 数据加密IPSec协议通过使用对称加密算法,如DES、3DES和AES等,对数据进行加密。

加密后的数据只能被授权的接收方解密,有效防止黑客对数据的窥视和篡改。

2. 身份验证身份验证是网络通信安全的关键要素,它确保通信双方的身份真实可信。

IPSec协议使用数字证书和密钥交换等机制来验证通信双方的身份。

3. 虚拟专用网络(VPN)IPSec协议可以构建虚拟专用网络(VPN),在公共网络上建立起安全的隧道,实现远程办公、跨地域通信等功能。

通过VPN,用户可以在不安全的网络上实现加密通信,保证数据的安全性。

4. 安全性增强除了对数据进行加密和身份验证,IPSec协议还提供了一些安全增强功能,如抗重播攻击、防止DDoS攻击等。

这些功能有效地提高了网络通信的安全性,保护了数据的隐私和完整性。

三、IPSec协议优势1. 全球标准IPSec协议是一种全球通用的网络协议,被广泛应用于各种网络设备和操作系统中。

ipsec原理

IPSec是一种网络协议,用于保护数据在Internet上进行传输

时的安全性。

它通过对数据包进行加密、身份验证和完整性校验来确保数据的机密性、可靠性和可用性。

具体而言,IPSec通过以下几个关键原理来实现安全传输:

1. 加密:IPSec使用加密算法对数据包进行加密,使其在传输

过程中难以被窃听者破解。

常见的加密算法包括DES、3DES、AES等。

2. 身份验证:IPSec利用身份验证机制来确保通信双方的身份

合法。

可使用预共享密钥、数字证书等进行身份验证,以防止未经授权的访问。

3. 完整性校验:IPSec使用消息认证码(MAC)或哈希函数来

验证数据的完整性,以防止数据在传输过程中被篡改。

这样一来,即使数据被篡改了,接收方也能够及时发现并拒绝接受它。

4. 安全关联:IPSec基于安全关联(Security Association,SA)来建立和维护安全通信。

SA包括通信双方的安全参数,如密钥、加密算法和身份验证方法等。

5. 隧道模式:IPSec通常以隧道模式运行,将整个IP数据包加

密并嵌入到另一个IP数据包中进行传输。

这样可确保整个数

据包在传输过程中都能受到保护,包括IP报头和载荷。

通过以上原理,IPSec能够提供端到端的安全性,并保护用户的隐私和机密信息免受黑客、窃听者和篡改者的攻击。

它被广泛应用于VPN(虚拟私人网络)和远程访问等场景,以确保网络通信的安全性和可靠性。

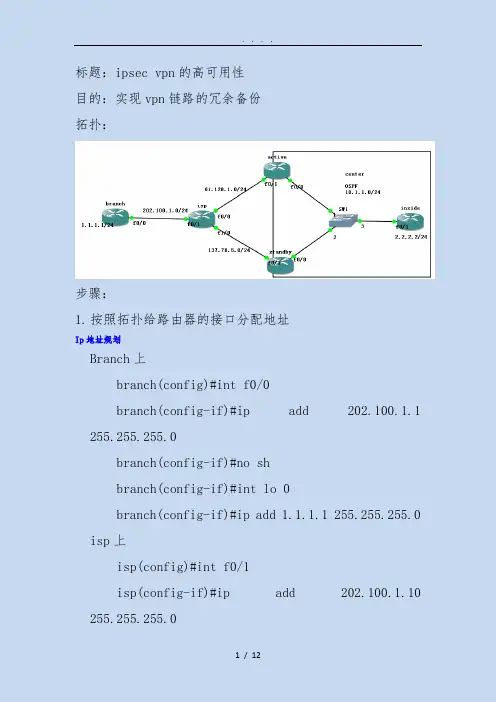

标题:ipsec vpn的高可用性目的:实现vpn链路的冗余备份拓扑:步骤:1.按照拓扑给路由器的接口分配地址Ip地址规划Branch上branch(config)#int f0/0branch(config-if)#ip add 202.100.1.1 255.255.255.0branch(config-if)#no shbranch(config-if)#int lo 0branch(config-if)#ip add 1.1.1.1 255.255.255.0 isp上isp(config)#int f0/1isp(config-if)#ip add 202.100.1.10 255.255.255.0isp(config-if)#no shisp(config-if)#int f0/0isp(config-if)#ip add 61.128.1.10 255.255.255.0 isp(config-if)#no shisp(config-if)#int f1/0isp(config-if)#ip add 137.78.5.10 255.255.255.0 isp(config-if)#no shactive上active(config)#int f0/1active(config-if)#ip add 61.128.1.1 255.255.255.0active(config-if)#no shactive(config-if)#int f0/0active(config-if)#ip add 10.1.1.10 255.255.255.0active(config-if)#no shstandby上standby(config)#int f0/1standby(config-if)#ip add 137.78.5.1 255.255.255.0standby(config-if)#no shstandby(config-if)#int f0/0standby(config-if)#ip add 10.1.1.20 255.255.255.0standby(config-if)#no shinside上inside(config)#int f0/1inside(config-if)#ip add 10.1.1.1 255.255.255.0 inside(config-if)#no shinside(config-if)#int lo 0inside(config-if)#ip add 2.2.2.2 255.255.255.0 测试直连路由是否可达2.Center中运行动态路由企业部网络都会运行一种动态路由协议,保障网用户底层可达Active上active(config)#router ospf 1active(config-router)#network 10.1.1.00.0.0.255 area 0standby上standby(config)#router ospf 1standby(config-router)#network 10.1.1.0 0.0.0.255 area 0inside上inside(config)#router ospf 1inside(config-router)#network 10.1.1.0 0.0.0.255 area 0inside(config-router)#network 2.2.2.0 0.0.0.255a 03.建立vpn企业网络的边界路由一般使用缺省路由指向互联网首先解决路由问题Branch上Active上测试连通性然后定义第一阶段的协商策略和认证定义协商策略和认证:认证方式为预共享密钥;配置预共享的key,vpn两端必须一致;为了实现vpn链路的冗余备份,因此需要分支指向中心不同的边界网关,预共享key可以相同,也可以不同Branch上branch(config)#crypto isakmp policy 10branch(config-isakmp)#authentication pre-sharebranch(config)#crypto isakmp key 0 cisco address61.128.1.1branch(config)#crypto isakmp key 0 h3c address 137.78.5.1定义协商策略和认证:认证方式为预共享密钥;配置预共享的key,vpn两端必须一致active上active(config)#crypto isakmp policy 10active(config-isakmp)#authentication pre-shareactive(config)#crypto isakmp key 0 cisco address 202.100.1.1standby(config)#crypto isakmp policy 10standby(config-isakmp)#authentication pre-sharestandby(config)#crypto isakmp key 0 h3c address 202.100.1.1在branch、active和standby上开启DPD开启DPD,即死亡邻居检测。

IPsec的加密和应用原理1. 什么是IPsecIPsec(Internet Protocol Security)是一种网络层协议,用于在IP网络中提供安全的IP数据传输。

它通过加密和身份验证等机制,保护网络中的数据免受未经授权的访问和篡改。

2. IPsec的加密原理IPsec使用了对称加密和非对称加密的组合,确保了数据的机密性、完整性和可靠性。

以下是IPsec的加密原理:2.1 对称加密IPsec使用对称加密算法对数据进行加密。

对称加密算法使用相同的密钥对数据进行加密和解密。

常见的对称加密算法有DES(Data Encryption Standard)、3DES(Triple DES)、AES(Advanced Encryption Standard)等。

在IPsec中,对称加密算法被用于加密数据的传输。

2.2 非对称加密IPsec使用非对称加密算法进行密钥的传输和身份验证。

非对称加密算法使用一对密钥,分别为公钥和私钥。

公钥用于加密数据,私钥用于解密数据。

常见的非对称加密算法有RSA、DSA等。

在IPsec中,非对称加密算法用于安全关联(Security Association)的建立和密钥交换过程。

2.3 安全关联(Security Association)安全关联是IPsec中的一个重要概念,用于描述两个通信节点之间的安全参数。

安全关联定义了加密算法、身份验证方法、密钥信息等。

在IPsec中,发送和接收方要先建立安全关联,然后才能进行安全的数据传输。

2.4 认证头部(Authentication Header,AH)认证头部是IPsec中的一部分,用于提供数据的完整性和身份验证。

AH在传输数据的IP报文中插入一个额外头部,用于存放数据的认证信息。

接收方可以通过验证这个认证信息,确保数据的完整性和来源的可信性。

2.5 封装安全载荷(Encapsulating Security Payload,ESP)封装安全载荷是IPsec中的一部分,用于提供数据的机密性和完整性。

介绍IPsec协议的作用和重要性IPsec(Internet Protocol Security)协议是一种网络安全协议,被广泛应用于保护互联网通信的机密性、完整性和身份认证。

它在互联网传输层上提供了安全性,确保数据在网络中的传输过程中不受未经授权的访问和篡改。

IPsec协议的作用和重要性体现在以下几个方面:1.保护数据的机密性:IPsec协议通过使用加密算法对数据进行加密,确保数据在传输过程中不会被窃取或泄露。

这对于敏感数据的传输,如个人隐私信息或商业机密信息,至关重要。

2.确保数据的完整性:IPsec协议使用哈希算法对数据进行完整性校验,防止数据在传输过程中被篡改或损坏。

这样,接收方可以验证数据的完整性,确保数据的准确性和可信度。

3.提供身份认证:IPsec协议使用身份认证机制,确保通信的两个节点是合法且可信的。

通过使用数字证书、预共享密钥等方法,IPsec可以验证通信的参与者的身份,防止伪造和欺骗攻击。

4.抵御网络攻击:IPsec协议可以有效抵御各种网络攻击,如中间人攻击、数据包嗅探和重放攻击等。

它提供了机制来防止未经授权的访问、数据篡改和信息泄露,从而增强了网络的安全性。

5.适用于各种网络环境:IPsec协议可以在各种网络环境下使用,包括局域网、广域网和虚拟专用网络(VPN)。

它为企业和个人提供了一种安全的通信方式,无论是在本地网络内部还是通过公共互联网进行远程访问。

综上所述,IPsec协议在保护互联网通信安全方面具有重要作用。

它通过提供加密、完整性保护和身份认证等机制,确保数据在传输过程中的安全性和可信度。

在当今信息化时代,保护网络通信的安全性变得至关重要,IPsec协议成为了实现这一目标的重要工具之一。

IPsec协议的基本原理和工作方式IPsec(Internet Protocol Security)协议是一种在网络层提供安全性的协议,用于保护互联网通信的机密性、完整性和身份认证。

它基于一系列协议和算法,以确保数据在传输过程中的安全性。

网络负载均衡与高可用性技术网络负载均衡和高可用性技术是当今互联网领域中非常重要的技术。

随着互联网的发展,网站和应用程序的流量越来越大,用户对于服务的稳定性和可用性要求也越来越高。

因此,网络负载均衡和高可用性技术成为了许多企业和组织关注的焦点。

一、网络负载均衡技术网络负载均衡技术旨在通过合理分配网络流量,将负载均衡到多台服务器上,实现网络资源的高效利用和提高服务的可用性。

它能够有效地解决单台服务器处理大量请求时的性能问题,提高系统的响应速度和吞吐量。

1.1 分类根据应用场景和工作方式的不同,网络负载均衡技术可以分为硬件负载均衡和软件负载均衡。

硬件负载均衡通常使用专用的负载均衡设备,如F5 BIG-IP、Cisco ACE等。

这些设备通过基于四层或七层的负载均衡算法,将请求分发到多台服务器上,实现负载均衡。

软件负载均衡则是通过在服务器上安装负载均衡软件来实现,如Nginx、HAProxy等。

这些软件通常提供多种负载均衡算法和配置选项,可以根据实际需求进行灵活配置。

1.2 工作原理网络负载均衡的工作原理主要分为两个阶段:选择代理服务器和流量分发。

选择代理服务器是根据负载均衡算法从一组可用的服务器中选择一台作为代理服务器,并将请求发送到该服务器上。

常见的负载均衡算法包括轮询、加权轮询和最少连接数等。

流量分发是将请求从代理服务器发送到实际的后端服务器上。

负载均衡设备或软件会根据配置将请求分发到多台服务器上,实现负载均衡。

流量分发可以基于四层或七层进行,四层负载均衡基于IP地址和端口号进行分发,而七层负载均衡则可以根据URL、HTTP头信息等更多的内容进行分发。

二、高可用性技术高可用性技术旨在通过冗余设计和故障切换机制,保证系统在面对硬件故障或自然灾害等异常情况下能够持续提供可用服务。

2.1 冗余设计冗余设计是实现高可用性的基础。

它包括硬件冗余和服务冗余两个方面。

硬件冗余通常采用双机热备、双路热备等方式。

当主服务器出现故障时,备份服务器可以立即接管工作,从而实现故障切换,保证服务的正常运行。

高级IPSec配置:灵活应对复杂网络需求随着互联网的不断发展,网络安全成为了一个重要的关注点。

特别是对于企业和组织来说,保护重要数据的安全性是至关重要的。

IPSec(Internet Protocol Security)是一种常用的网络安全协议,它提供了加密和身份验证的功能,确保数据在传输过程中的安全性。

而在复杂的网络环境下,高级IPSec配置能够帮助我们更好地应对各种需求。

一、IPSec简介及基本配置IPSec是一种为IP层提供安全服务的协议,它能够对IP数据进行加密、身份验证和完整性保护。

IPSec的基本配置包括安全策略、密钥交换机制和加密算法的选择。

合理配置这些参数能够满足普通网络的安全需求。

然而,在复杂的网络环境下,我们需要更加强大的配置来满足更高级的需求。

二、高级IPSec配置实践1. 动态密钥交换(Dynamic Key Exchange)在传统IPSec配置中,我们通常使用预共享密钥(Pre-shared Key)或证书进行密钥交换。

然而,在大型企业或跨地域网络中,管理预共享密钥或证书变得复杂且不实用。

动态密钥交换能够解决这个问题,它使用IKE(Internet Key Exchange)协议实现了自动的密钥协商,能够根据需要动态生成和更新密钥。

这种配置方式不仅简化了密钥管理,还提高了安全性。

2. 密钥管理和更新无论是使用预共享密钥还是动态密钥交换,密钥的管理和更新都是至关重要的。

定期更换密钥可以降低密钥泄露的风险,并减少已知密钥攻击的可能性。

通过配置自动密钥更换和定期更新机制,可以保证网络的持续安全。

3. 多协议支持复杂网络往往使用多种协议进行数据传输,如TCP(Transmission Control Protocol)、UDP(User Datagram Protocol)等。

而IPSec本身只保护IP层的数据,因此在高级IPSec配置中,我们需要支持多协议的保护。

通过配置IPSec隧道模式和安全策略,可以实现对各种协议的统一保护,确保整个网络的安全性。

IPSec高可用性介绍之HSRP+RRI技术简介:对于公司的VPN网络来说,需要时刻为远程站点或用户提供连接服务,但是由于早期的基于对等体失效时间的方式等待时间过长,因此需要使用更快的切换方式,今天我们看一下HSRP+RRI这种方式的IPSec VPN网关冗余技术。

第一次IPSec冗余特性是在IOS12.1(9)E和12.2(8)T中出现的,使用HSRP 和RRI协同工作来提供IPSec冗余,使用这种冗余特性,如果一台设备失效了,冗余的路由器可以接替它的角色然后重新建立失效的连接,但是,在IPSec重新连接过程中用户的数据会丢失。

RRI一开始就是为了给远程访问解决方案提供冗余而开发的,当然在Cisco路由器上,HSRP也能够为lan-to-lan会话提供冗余,HSRP 能够为static和dynamic crypto maps 配置,当和dynamic crypto map使用时,路由器将自动为远程主机或子网创建一条静态路由,当和static crypto maps使用时,路由器会为crypto ACL列出的每一个目的地都创建一条静态路由。

当RRI静态路由创建时,这些路由能够自动重新发布进任何内部路由协议。

当使用static crypto maps时,RRI静态路由会出现,即使没有IPSec会话建立。

拓扑实例:RTRA配置:RTRA(config)# crypto isakmp policy 10 //阶段1策略配置(加密Hash,算法,认证,DH)RTRA(config-isakmp)# encryption aesRTRA(config-isakmp)# hash md5RTRA(config-isakmp)# authentication pre-shareRTRA(config-isakmp)# group 2RTRA(config-isakmp)# exitRTRA(config)# crypto isakmp key cisco123 address//定义对等体认证密钥0.0.0.0 0.0.0.0 no-xauthRTRA(config)# crypto isakmp keepalive 10 //打开keepalive功能RTRA(config)# crypto isakmp nat keepalive 20 //NAT透传检测RTRA(config)# crypto ipsec transform-set RTRtrans esp-aes esp-sha-hmac//阶段2策略RTRA(cfg-crypto-trans)# exitRTRA(config)# crypto dynamic-map dynmap 10RTRA(config-crypto-map)# set transform-set RTRtransRTRA(config-crypto-map)# reverse-route //启用RRIRTRA(config-crypto-map)# exitRTRA(config)# crypto map statmap 65000 ipsec-isakmp dynamic dynmap RTRA(config-crypto-map)# exitRTRA(config)# router ospf 1RTRA(config-router)# redistribute static subnetsRTRA(config-router)# network 192.168.1.0 0.0.0.255 area 0RTRA(config-router)# exitRTRA(config)# ip access-list extended perimeterRTRA(config-ext-nacl)# permit udp any host 192.1.1.251 eq 500RTRA(config-ext-nacl)# permit esp any host 192.1.1.251 RTRA(config-ext-nacl)# permit udp any host 192.1.1.251 eq 4500RTRA(config-ext-nacl)# permit udp host 192.1.1.252 eq1985host 224.0.0.2 eq 1985 RTRA(config-ext-nacl)# deny ip any anyRTRA(config)# interface Ethernet0/0 //接口下HSRP配置同时和加密映射进行状态绑定RTRA(config-if)# description Connection to InternetRTRA(config-if)# ip address 192.1.1.253 255.255.255.0RTRA(config-if)# ip access-group perimeter inRTRA(config-if)# standby ip 192.1.1.251RTRA(config-if)# standby timers 1 4RTRA(config-if)# standby name RRIRTRA(config-if)# standby track Ethernet1/0RTRA(config-if)# crypto map statmap redundancy RRI //状态绑定RTRA(config-if)# exitRTRA(config)# interface Ethernet1/0RTRA(config-if)# description Connection to Internal networkRTRA(config-if)# ip address 192.168.1.253 255.255.255.0 RTRA(config-if)# no shutdownRTRA(config-if)# exitRTRC配置:(解释同上)RTRC(config# crypto isakmp policy 10RTRC(config-isakmp)# encryption aes 128RTRC(config-isakmp)# hash md5RTRC(config-isakmp)# authentication pre-shareRTRC(config-isakmp)# group 2RTRC(config-isakmp)# exitRTRC(config# crypto isakmp key cisco123 address192.1.1.251 no-xauthRTRC(config# crypto isakmp keepalive 10RTRC(config# crypto isakmp nat keepalive 20RTRC(config# ip access-list extended cryptoACLRTRC(config-ext-nacl)# permit ip 192.168.2.0 0.0.0.255192.168.1.0 0.0.0.255RTRC(config-ext-nacl)# exitRTRC(config# crypto ipsec transform-set RTRtrans esp-aes esp-sha-hmac RTRC(cfg-crypto-trans)# exitRTRC(config# crypto map statmap 10 ipsec-isakmpRTRC(config-crypto-map)# set peer 192.1.1.251RTRC(config-crypto-map)# set transform-set RTRtransRTRC(config-crypto-map)# match address cryptoACLRTRC(config-crypto-map)# reverse-routeRTRC(config-crypto-map)# exitRTRC(config# interface Ethernet0RTRC(config-if)# description Internet ConnectionRTRC(config-if)# ip address 193.1.1.17 255.255.255.0RTRC(config-if)# crypto map statmapRTRC(config-if)# no shutdownRTRC(config-if)# exitRTRC(config# interface FastEthernet0RTRC(config-if)# ip address 192.168.2.1 255.255.255.0RTRC(config-if)# no shutdown检测路由表:RTRA# show ip routeoutput omittedC 192.1.1.0/24 is directly connected,Ethernet0/0C 192.168.1.0/24 is directly connected,Ethernet1/0S 192.168.2.0/24 [1/0] via 192.1.1.17 //RRI动态生成RTRD路由表:RTRD# show ip routeoutput omittedC 192.168.1.0/24 is directly connected,Ethernet0O E2 192.168.2.0/24 [110/20] via 192.168.1.253,00:43:31,Ethernet0//RRI生成的路由被重发布到内部网络RD上技术特点:如果出现HSRP的内部网络接口没有问题,但是外部网络接口或链路出现问题,这样对于内部路由器来说,Active状态是网关,但是由于IPSec连接其实已经不存在了,因此会出现类似黑洞的效果,一直要等到对等体超时,重新进行协商后才能够恢复连接,时间过长,因此如果使用了RRI+HSRP,那么具有IPsec连接的边界路由器才会产生静态路由,那么由于使用了重发布,因此内部路由器就能够准确的得知激活网关的位置,达到了较快的切换速度。

IPSec协议协议名称:IPSec协议一、引言IPSec(Internet Protocol Security)是一种网络安全协议套件,用于保护IP通信的安全性和完整性。

本协议旨在确保数据在互联网上的传输过程中不受到未经授权的访问、篡改或伪造的威胁。

本协议规定了IPSec的工作原理、安全策略和实施方法。

二、背景随着互联网的快速发展,网络安全问题日益突出。

传统的网络通信方式容易受到黑客攻击和数据泄露的威胁。

为了解决这些问题,IPSec协议应运而生。

三、目标IPSec协议的主要目标是确保数据在传输过程中的机密性、完整性和可用性。

具体目标包括:1. 保护数据的机密性:防止未经授权的访问者获取数据内容。

2. 保护数据的完整性:防止数据在传输过程中被篡改或伪造。

3. 鉴别和认证数据的发送方和接收方,防止伪造身份的攻击。

4. 提供访问控制机制,确保只有经过授权的用户可以访问数据。

四、协议内容1. 安全关联(Security Association,SA)建立与维护a. 定义SA的建立和维护流程,包括密钥交换、身份验证和参数协商等步骤。

b. 规定SA的生命周期管理,包括SA的创建、更新和删除等操作。

2. 加密和解密a. 定义加密算法和解密算法的选择和使用方法。

b. 规定加密算法的参数设置,包括密钥长度、初始化向量等。

c. 描述加密和解密的流程,包括数据封装和解封装的步骤。

3. 认证和完整性保护a. 定义认证算法的选择和使用方法。

b. 规定认证算法的参数设置,包括密钥长度、哈希算法等。

c. 描述认证和完整性保护的流程,包括数据签名和验证的步骤。

4. 密钥管理a. 规定密钥的生成、分发和更新等操作。

b. 描述密钥管理的流程,包括密钥协商和密钥更新的步骤。

5. 安全策略a. 定义安全策略的配置和管理方法。

b. 规定安全策略的优先级和生效范围,确保按照需求进行安全保护。

6. 传输模式和隧道模式a. 描述IPSec的传输模式和隧道模式的工作原理。

9、IPSec VPN 的高可用性技术:①、DPD (Dead Peer Detection )对等体检测——旨在检查有问题的IPSec VPN 网络,并快速的切换到备用网关②、RRI (Reverse Route Injection )反向路由注入——解决高可用性的路由问题****************DPD**************1、DPD 的工作模式:周期性的工作模式——设置一个定时器,路由器会按照这个定时器所设置的时间周期性的发送DPD 数据包好处在于快速的检测到对等体的问题;缺点是这样周期的发送DPD 会消耗较多的设备资源和网络资源按需工作模式——DPD 默认的工作模式,这样的情况下,DPD 信息会基于流量形式的不同而采取不同的发送方式。

好处是需要发送DPD的时候才发,节约资源和网络带宽;缺点是检测到IPSec VPN 网关故障所需时间稍长。

实验拓扑:默认配置完成,此时是可以建立起IPSec VPN 的:Site2#sho cry en conn activeCrypto Engine ConnectionsID Type Algorithm Encrypt Decrypt LastSeqN IP-Address1 IPsec DES+MD5 0 10 13 23.1.1.32 IPsec DES+MD5 10 0 0 23.1.1.31001 IKE SHA+DES 0 0 0 23.1.1.3那么我们来看一下在没有DPD 功能的时候:Site1#debug crypto isakmpCrypto ISAKMP debugging is onInternet(config)#int f1/0Internet(config-if)#shuSite1#ping 3.3.3.3 so 1.1.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 3.3.3.3, timeout is 2 seconds:Packet sent with a source address of 1.1.1.1.....Success rate is 0 percent (0/5)Site1#sho cry en conn activeCrypto Engine ConnectionsID Type Algorithm Encrypt Decrypt LastSeqN IP-Address1 IPsec DES+MD5 0 8 9 12.1.1.12 IPsec DES+MD5 19 0 0 12.1.1.11001 IKE SHA+DES 0 0 0 12.1.1.1这说明没有启用DPD 技术的时候,IPSec VPN 无法探测有问题的网关,因此会继续使用又问题的IPSec SA 加密数据包,接下来再看启用了DPD 的情况:Site1(config)#crypto isakmp keepalive ?<10-3600> Number of seconds between keep alivesSite1(config)#crypto isakmp keepalive 10 periodicSite2(config)#crypto isakmp keepalive 10 periodicSite 1/2#cle crypto isakmpSite 1/2#cle crypto saInternet(config)#int f1/0Internet(config-if)#no shu此时Site1和Site2之间又恢复了通信:Site1#ping 3.3.3.3 so 1.1.1.1Type escape sequence to abort.IPSec 的高可用性技术2015年8月12日17:11Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 3.3.3.3, timeout is 2 seconds:Packet sent with a source address of 1.1.1.1.!!!!Success rate is 80 percent (4/5), round-trip min/avg/max = 184/208/240 ms那么在来看一下DPD检测失效网关的效果:Apr 22 23:56:20.535: ISAKMP:(1002):Sending NOTIFY DPD/R_U_THERE protocol 1spi 1746747408, message ID = 1135002381*Apr 22 23:56:20.535: ISAKMP:(1002): seq. no 0x1B47B85D*Apr 22 23:56:20.535: ISAKMP:(1002): sending packet to 23.1.1.3 my_port 500 peer_port 500 (I) QM_IDLE *Apr 22 23:56:20.535: ISAKMP:(1002):Sending an IKE IPv4 Packet.*Apr 22 23:56:20.539: ISAKMP:(1002):purging node 1135002381*Apr 22 23:56:20.539: ISAKMP:(1002):Input = IKE_MESG_FROM_TIMER, IKE_TIMER_IM_ALIVE*Apr 22 23:56:20.543: ISAKMP:(1002):Old State = IKE_P1_COMPLETE New State = IKE_P1_COMPLETESite1#*Apr 22 23:56:20.767: ISAKMP:(1002):purging node 593664099Site1#*Apr 22 23:56:22.539: ISAKMP:(1002):DPD incrementing error counter (1/5)*Apr 22 23:56:22.539: ISAKMP: set new node 511611758 to QM_IDLE*Apr 22 23:56:22.539: ISAKMP:(1002):Sending NOTIFY DPD/R_U_THERE protocol 1spi 1746747408, message ID = 511611758*Apr 22 23:56:22.539: ISAKMP:(1002): seq. no 0x1B47B85E*Apr 22 23:56:22.539: ISAKMP:(1002): sending packet to 23.1.1.3 my_port 500 peer_port 500 (I) QM_IDLE *Apr 22 23:56:22.543: ISAKMP:(1002):Sending an IKE IPv4 Packet.*Apr 22 23:56:22.543: ISAKMP:(1002):purging node 511611758*Apr 22 23:56:22.547: ISAKMP:(1002):Input = IKE_MESG_FROM_TIMER, IKE_TIMER_PEERS_ALIVESite1#*Apr 22 23:56:22.547: ISAKMP:(1002):Old State = IKE_P1_COMPLETE New State = IKE_P1_COMPLETESite1#*Apr 22 23:56:24.543: ISAKMP:(1002):DPD incrementing error counter (2/5)*Apr 22 23:56:24.543: ISAKMP: set new node -2042738143 to QM_IDLE*Apr 22 23:56:24.547: ISAKMP:(1002):Sending NOTIFY DPD/R_U_THERE protocol 1spi 1746747408, message ID = -2042738143*Apr 22 23:56:24.547: ISAKMP:(1002): seq. no 0x1B47B85F*Apr 22 23:56:24.551: ISAKMP:(1002): sending packet to 23.1.1.3 my_port 500 peer_port 500 (I) QM_IDLE *Apr 22 23:56:24.551: ISAKMP:(1002):Sending an IKE IPv4 Packet.*Apr 22 23:56:24.551: ISAKMP:(1002):purging node -2042738143*Apr 22 23:56:24.555: ISAKMP:(1002):Input = IKE_MESG_FROM_TIMER, IKE_TIMER_PEERS_ALIVESite1#*Apr 22 23:56:24.555: ISAKMP:(1002):Old State = IKE_P1_COMPLETE New State = IKE_P1_COMPLETESite1#*Apr 22 23:56:26.555: ISAKMP:(1002):DPD incrementing error counter (3/5)*Apr 22 23:56:26.555: ISAKMP: set new node 1264419706 to QM_IDLE*Apr 22 23:56:26.559: ISAKMP:(1002):Sending NOTIFY DPD/R_U_THERE protocol 1spi 1746747408, message ID = 1264419706*Apr 22 23:56:26.559: ISAKMP:(1002): seq. no 0x1B47B860*Apr 22 23:56:26.559: ISAKMP:(1002): sending packet to 23.1.1.3 my_port 500 peer_port 500 (I) QM_IDLE *Apr 22 23:56:26.563: ISAKMP:(1002):Sending an IKE IPv4 Packet.*Apr 22 23:56:26.563: ISAKMP:(1002):purging node 1264419706*Apr 22 23:56:26.567: ISAKMP:(1002):Input = IKE_MESG_FROM_TIMER, IKE_TIMER_PEERS_ALIVESite1#*Apr 22 23:56:26.567: ISAKMP:(1002):Old State = IKE_P1_COMPLETE New State = IKE_P1_COMPLETESite1#*Apr 22 23:56:28.007: ISAKMP:(1002):purging node 519630341*Apr 22 23:56:28.567: ISAKMP:(1002):DPD incrementing error counter (4/5)*Apr 22 23:56:28.567: ISAKMP: set new node 2041023417 to QM_IDLE*Apr 22 23:56:28.571: ISAKMP:(1002):Sending NOTIFY DPD/R_U_THERE protocol 1spi 1746747408, message ID = 2041023417*Apr 22 23:56:28.571: ISAKMP:(1002): seq. no 0x1B47B861*Apr 22 23:56:28.571: ISAKMP:(1002): sending packet to 23.1.1.3 my_port 500 peer_port 500 (I) QM_IDLE *Apr 22 23:56:28.575: ISAKMP:(1002):Sending an IKE IPv4 Packet.*Apr 22 23:56:28.575: ISAKMP:(1002):purging node 2041023417Site1#*Apr 22 23:56:28.579: ISAKMP:(1002):Input = IKE_MESG_FROM_TIMER, IKE_TIMER_PEERS_ALIVE*Apr 22 23:56:28.579: ISAKMP:(1002):Old State = IKE_P1_COMPLETE New State = IKE_P1_COMPLETE*Apr 22 23:56:28.579: ISAKMP:(1002):Old State = IKE_P1_COMPLETE New State = IKE_P1_COMPLETESite1#*Apr 22 23:56:30.579: ISAKMP:(1002):DPD incrementing error counter (5/5)*Apr 22 23:56:30.579: ISAKMP:(1002):peer 23.1.1.3 not responding!*Apr 22 23:56:30.583: ISAKMP:(1002):Input = IKE_MESG_FROM_TIMER, IKE_TIMER_PEERS_ALIVE*Apr 22 23:56:30.583: ISAKMP:(1002):Old State = IKE_P1_COMPLETE New State = IKE_P1_COMPLETE*Apr 22 23:56:30.595: ISAKMP (1002): No more ipsec tunnels for this SA.*Apr 22 23:56:30.599: ISAKMP: set new node 1589052764 to QM_IDLE*Apr 22 23:56:30.603: ISAKMP:(1002): sending packet to 23.1.1.3 my_port 500 peer_port 500 (I) QM_IDLE*Apr 22 23:56:30.603: ISAKMP:(1002):Sending an IKE IPv4 Packet.*Apr 22 23:56:30.607: ISAKMP:(1002):purging node 1589052764*Apr 22 23:56:30.607: ISAKMP:(1002):Input = IKE_MESG_FROM_IPSEC, IKE_PHASE2_DEL*Apr 22 23:56:30.611: ISAKMP:(1002):Old State = IKE_P1_COMPLETE New State = IKE_P1_COMPLETE*Apr 22 23:56:30.619: ISAKMP: set new node 1168250615 to QM_IDLE*Apr 22 23:56:30.619: ISAKMP:(1002): sendSite1#ing packet to 23.1.1.3 my_port 500 peer_port 500 (I) QM_IDLE*Apr 22 23:56:30.623: ISAKMP:(1002):Sending an IKE IPv4 Packet.*Apr 22 23:56:30.623: ISAKMP:(1002):purging node 1168250615*Apr 22 23:56:30.627: ISAKMP:(1002):Input = IKE_MESG_INTERNAL, IKE_PHASE1_DEL*Apr 22 23:56:30.627: ISAKMP:(1002):Old State = IKE_P1_COMPLETE New State = IKE_DEST_SA*Apr 22 23:56:30.635: ISAKMP:(1002):deleting SA reason "No reason" state (I) QM_IDLE (peer 23.1.1.3)*Apr 22 23:56:30.635: ISAKMP: Unlocking peer struct 0x68665020 for isadb_mark_sa_deleted(), count 0*Apr 22 23:56:30.639: ISAKMP: Deleting peer node by peer_reap for 23.1.1.3: 68665020*Apr 22 23:56:30.643: ISAKMP:(1002):Input = IKE_MESG_FROM_PEER, IKE_MM_EXCH*Apr 22 23:56:30.643: ISAKMP:(1002):Old State = IKE_DEST_SA New State = IKE_DEST_SA*Apr 22 23:56:30.887: ISAKMP:(1002):purging node -1414911362可以看到的是:Site1上的DPD中,如果Site1周期性的发送的DPD信息没有得到远端的确认,那么会连续发送5次,若5次都没有远端的确认。