云南大学网络无线安全技术 实验6 蓝牙技术破解

- 格式:doc

- 大小:932.50 KB

- 文档页数:8

云南大学软件学院实验报告课程:综合技能实践实验指导教师(签名):李海姓名:毕生辉学号:20131120166 专业:网络工程日期:2014.11.20 成绩:一.实验准备(1)安装SolarWinds Engineer’s Edition 8软件(2)安装和配置Windows xp SNMP服务二、实训目的(1)掌握SolarWinds Engineer’s Edition 8.0网络管理软件的安装和使用方法,熟悉该软件的模块组成;(2)帮助理解网络管理软件在网络管理、配置与维护中的作用和功能。

四、实训环境(1)SolarWinds Engineer’s Edition 8软件;(2)PC机多台,并连接到交换机上。

五、实训内容1.在PC机上安装SolarWinds Engineer's Edition 软件,具体步骤见”SolarWinds Engineer’s Edition 8软件的安装”一节内容。

2.在PC机上安装配置SNMP Service,操作步骤参见上节内容。

3.使用相关工具查看网络的基本情况,例如:网络内的某台PC机或者所有PC机的IP地址、子网、设备的详细信息、网卡流量等,并将结果保存起来。

4.通过SNMP对Windows PC机进行管理5、Network Sonar(网络声纳)六.实验结果3.使用相关工具查看网络的基本情况,例如:网络内的某台PC机或者所有PC机的IP地址、子网、设备的详细信息、网卡流量等,并将结果保存起来。

(1)IP Network Browse(IP网络浏览器)A# 172.25.20.253.txt exported on 2014/11/19 14:47:41# IP Network Browser version 8.0.7172.25.20.253 : Lenovo-3-7Windows NT WorkstationCommunity String: publicBIP Network Browser version 8.0.7172.25.20.1 :172.25.20.3 : Lenovo-2-4172.25.20.6 : Lenovo-5-6Windows NT WorkstationCommunity String: public172.25.20.7 : Lenovo-15-8172.25.20.8 : Lenovo-15-8172.25.20.9 :172.25.20.11 : Lenovo-9-4 Windows NT Workstation Community String: public172.25.20.12 : Lenovo-6-1 Windows NT Workstation Community String: public172.25.20.14 : Lenovo-4-6172.25.20.15 : Lenovo-19-6 Windows NT Workstation Community String: public 172.25.20.19 : Lenovo-17-7 Windows NT Workstation Community String: public172.25.20.21 : Lenovo-15-8 Windows NT Workstation Community String: public 172.25.20.22 : Lenovo-1-3 Windows NT Workstation Community String: public172.25.20.25 : Lenovo-6-7172.25.20.27 : LENOVO-20-3172.25.20.30 : Lenovo-1-4172.25.20.37 : Lenovo-14-5 Windows NT Workstation Community String: public 172.25.20.39 : Lenovo-7-8Windows NT WorkstationCommunity String: public172.25.20.47 : Lenovo-16-2Windows NT WorkstationCommunity String: public172.25.20.48 : Lenovo-18-2Windows NT WorkstationCommunity String: public172.25.20.49 : Lenovo-15-2Windows NT WorkstationCommunity String: public172.25.20.52 : Lenovo-15-8172.25.20.55 : Lenovo-17-5Windows NT WorkstationC# 03.txt exported on 2014/11/19 14:59:21# IP Network Browser version 8.0.7172.25.20.76 : Lenovo-3-8Windows NT WorkstationCommunity String: public172.25.20.82 : Lenovo-8-4Windows NT WorkstationCommunity String: public(2)Ping Sweep(Ping扫描)# Generated by Ping Sweep# Version 8.0.3# 2014/11/19 15:42:56## Ping Sweep from 172.25.20.76 to 172.25.20.85 "IP Address" "Response Time" "DNS Lookup" 172.25.20.70 "Request Timed Out"172.25.20.71 "Request Timed Out"172.25.20.72 "Request Timed Out"172.25.20.73 "2 ms" Lenovo-15-1172.25.20.74 "Request Timed Out"172.25.20.75 "3 ms" Lenovo-3-3172.25.20.76 "3 ms" Lenovo-3-8172.25.20.77 "Request Timed Out"172.25.20.78 "Request Timed Out"172.25.20.79 "Request Timed Out"172.25.20.80 "Request Timed Out"172.25.20.81 "Request Timed Out"172.25.20.82 "2 ms" Lenovo-8-4172.25.20.83 "Request Timed Out"172.25.20.84 "Request Timed Out"172.25.20.85 "Request Timed Out"(3)Subnet List(子网地址清单)# Generated by SubnetList# Version 8.0.3# 2014/11/19 15:43:20## Subnet List from 172.25.20.253Subnet Mask"113.55.16.29 " 255.255.255.255"127.255.255.255 " 255.255.255.255"172.25.0.1 " 255.255.255.255"172.25.20.0 " 255.255.255.0"172.25.20.253 " 255.255.255.255"172.25.20.255 " 255.255.255.255(4)SNMP Sweep(SNMP 扫描)# Generated by SNMPSweep# Version 8.0.3# 2014/11/19 15:43:44## SNMP Sweep Results"IP Address" "Response Time" "DNS Lookup" "System Name" "Machine Type"Description Location Contact "Last Boot" Router "Community String" 172.25.20.73 "3 ms" Lenovo-15-1 L enovo-15-1 "Windows NT Workstation""Hardware: x86 Family 6 Model 37 Stepping 5 AT/AT COMPATIBLE - Software: Windows Version 6.1 (Build 7601 Multiprocessor Free)" "2014/11/1914:25:42" No public172.25.20.75 "2 ms" Lenovo-3-3 Lenovo-3-3 "Windows NT Workstation""Hardware: x86 Family 6 Model 37 Stepping 5 AT/AT COMPATIBLE - Software: Windows Version 6.1 (Build 7601 Multiprocessor Free)" "2014/11/1914:02:53" No public172.25.20.76 "5 ms" Lenovo-3-8 Lenovo-3-8 "Windows NT Workstation""Hardware: x86 Family 6 Model 37 Stepping 5 AT/AT COMPATIBLE - Software: Windows Version 6.1 (Build 7601 Multiprocessor Free)" "2014/11/1914:30:23" No public172.25.20.82 "2 ms" Lenovo-8-4 Lenovo-8-4 "Windows NT Workstation""Hardware: x86 Family 6 Model 37 Stepping 5 AT/AT COMPATIBLE - Software: Windows Version 6.1 (Build 7601 Multiprocessor Free)" "2014/11/1914:23:55" No public4.通过SNMP对Windows PC机进行管理(1)Windows PC带宽监视(2)网卡实时监视# Generated by Real-Time Interface Monitor# Version 8.0.5# 2014/11/19 15:40:44## Lenovo-3-7 Statistics# 2014年11月19日15:40Status Interface Type Type Speed "Bytes Received" Receive Percent Utilization Transmit Percent Utilization "Bytes Transmitted" Local Description"Up" "Software Loopback Interface 1" "softwareLoopback" Loopback "1.1 Gbps" "0 bps" "0.00 %" "0.00 %" "0 bps""Up" "WAN Miniport (SSTP)" "tunnel" "Encapsulation Interface" "1.1 Gbps" "0 bps" "0.00 %" "0.00 %" "0 bps""Up" "WAN Miniport (L2TP)" "tunnel" "Encapsulation Interface" "1.1 Gbps" "0 bps" "0.00 %" "0.00 %" "0 bps""Up" "WAN Miniport (PPTP)" "tunnel" "Encapsulation Interface" "1.1 Gbps" "0 bps" "0.00 %" "0.00 %" "0 bps""Up" "WAN Miniport (PPPOE)" "ppp" PPP "1.1 Gbps" "0 bps" "0.00 %""0.00 %" "0 bps""Up" "WAN Miniport (IPv6)" "ethernetCsmacd" Ethernet "1.1 Gbps" "0 bps""0.00 %" "0.00 %" "0 bps""Up" "WAN Miniport (Network Monitor)" "ethernetCsmacd" Ethernet "1.1 Gbps" "0 bps" "0.00 %" "0.00 %" "0 bps"5、Network Sonar(网络声纳)# Generated by Network Sonar# Version 8.0.3# 2014/11/19 15:39:31## Statistic - Subnets by NetworkNetworkMask Class "Number of Subnets"172.25.0.0 255.255.0.0 B 1192.168.60.0 255.255.255.0 C 1192.168.254.0 255.255.255.0 C 1113.0.0.0 255.0.0.0 A 0七.试验心得体会SolarWinds是基于SNMP一种网络管理软件,功能强大。

注意细节:先断开外网(或者关掉ADSL),然后配置,完成配置再连上。

一、先在地址栏中输入192.168.0.1回车,会弹出用户名和密码输入admin.进入路由器二、点击“LNA口配置”---DHCP 配置---禁用DHCP服务器:把方框内的对勾去掉.点保存三、点击“IP配置”在IP配置把IP地址192.168.0.1改为172.16.0.1(或者是10.10.10.1/50.50.50.1)目的是绕开对192.168.-.-的限制;各地可以自己试验新的有效地址。

点保存。

四,此时、因电脑和路由器不在一个网段上;必须把本机网卡IP地址改为172.16.0 .2~254之间(局域网内每台电脑不重复).(或者是10.10.10.2~254/50.50.50.2~254等其他新IP)子网:255.255.255.0 网关:172.16.0.1.(或者是10.10.10.1/50.50.50.1等其他新地址)五,在浏览器地址栏中重新输入172.16.0.1(或者是10.10.10.1/50.50.50.1)回车,会弹出用户名和密码输入admin.进入路由器(如进不了路由可“断电/通电”路由器和重启电脑;然后重试)点击”LNA口配置---DHCP 配置” 把”启用DHCP服务器:”后面的对勾打上.点保存.六、注意:在点连接前1.最好在WAN配置----MAC地址控制内绑定本机的网卡MAC(参考说明书)。

2.如果连续掉线,请检查ADSL与路由WAN口之间的网线、水晶头,更换质量好的。

检查电脑是否感染病毒。

最后;可以在WAN口配置----连接类型---网通分配的输入帐号、密码---点连接上网。

网通不是升级;是在服务器上设置过滤了;不让192.168.-.-的包过去。

因为市场上的路由一般都是192.168.-.-的地址。

所以你们必须改变LAN口IP.地址不一定按照我们的改可以是125.125.125.1/126.126.126.1等等。

信息安全技术实验破解无线网络1、准备工作一台笔记本电脑BT3光盘2、下载BT3BT3全称Back Track 3,这是一个linux环境的便携系统,可以放到U盘或者光盘中启动,对本身硬盘没有影响,无需在本地安装,现在已经有BT4的BETA版了,喜欢尝鲜的朋友可以试一下是圈内非常著名的黑客攻击平台,说白了就是一个封装好的Linux操作系统,内置大量的网络安全检测工具以及黑客破解软件等。

BT3因可以方便的破解无线网络而出名,其中内置的spoonwep是一个非常强悍的图形化破解WEP无线网络密码的工具。

3、启动制作完启动U盘之后,插入U盘,重启,将BIOS设置成U盘启动即可,我们就可以进入BT3系统了如需要用户名和密码用户名:root密码:root如果无法进入图形界面,请输入startx 即可。

首页面有很多选项,我们选择第一个”BT3 GRAPHICS MODE KDE” 就可以了,进去后,可以看到漂亮的黑色BACK TRACK的Linux系统桌面4、破解如图所示,在菜单栏中单击即可启动spoonwep2,或者在终端窗口里输入“spoonwep”,也能启动。

选择无线网卡,选择无线网卡,根据自己的选吧(实在不会都都试一下,看哪个能搜到信号就用哪个)驱动选normal,因为作为攻击端,我们并不清楚对方WEP的密码是多少,所以选unknown victim。

选好后点下面的next。

进入“Victims Discovery”。

点右边LAUNCH,系统开始扫描周边的无线网络。

搜索信号完成后,会看到很多无线网络(如果你没搜到,不是网卡选择错误就是附近没人用无线网络)选择其中一个,在软件下方会看到此AP的客户端,选择其中PACKET比较多的一台(因为我们是根据分析数据包来破解密码的,所以数据包越多破解的速度越快)选择后,如图所示我们有4种攻击方式,2种分析数据模式(64位或者128位),都选择好,点击LAUNCH,等就可以了大概抓包到3万左右,在SpoonWep2窗口中会出现密码。

云南大学软件学院期末课程报告Final Course ReportSchool of Software, Yunnan University个人成绩学期: 2015学年上学期课程名称: 专业实训1任课教师: 刘璟实践题目: 网络攻防小组长:联系电话:电子邮件:完成提交时间:《专业实训(1)》期末课程报告成绩考核表年级: 2013级专业:信息安全学号:姓名:本人所做工作:使用Metasploit进行网络渗透、撰写第一,四章文档注:该表每人一份,附在封面之后,小组成员的排列次序与封面一致。

《专业实训(1)》期末课程报告成绩考核表年级: 2013 专业:信息安全学号:姓名:本人所做工作: SQL 注入攻击、撰写第二,三,五章文档、整合修改文档注:该表每人一份,附在封面之后,小组成员的排列次序与封面一致。

《专业实训(1)》期末课程报告成绩考核表年级: 2013 专业:信息安全学号:姓名:本人所做工作:漏洞扫描注:该表每人一份,附在封面之后,小组成员的排列次序与封面一致。

《专业实训(1)》期末课程报告成绩考核表年级: 2013 专业:信息安全学号:姓名:本人所做工作:情报搜集注:该表每人一份,附在封面之后,小组成员的排列次序与封面一致。

目录第一章渗测试介绍 (9)1.1定义 (9)1.2必要性 (9)1.3测试方法分类 (11)1、黑箱测试 (11)2、白盒测试 (11)3、隐秘测试 (11)1.4 发展 (11)第二章工具介绍 (13)2.1Metasploit (13)2.1.1简介 (13)2.1.2特点 (13)2.1.3发展历史 (13)2.1.4发展前景 (14)2.2Kali Linux (14)2.2.1简介 (14)2.2.2特点 (15)2.2.3发展历史 (16)2.3Metasploit Framework (16)2.3.1简介 (16)2.3.2特点 (16)第三章渗透漏洞原理 (17)3.1 SQL注入攻击 (17)3.1.1 简介 (17)3.1.2原理 (17)3.1.3攻击 (17)3.1.4注入方法 (18)3.2旁注攻击 (20)3.2.1简介 (20)3.2.2工具 (21)3.2.3过程 (22)3.3 IISput (22)3.3.1简介 (22)3.3.2WebDav (22)3.3.3标准HTTP协议支持六种请求方法 (22)3.4heartbleed (23)3.4.1简介 (23)3.4.2技术原理 (24)获取密码 (24)入侵技术 (24)检测工具 (24)第四章攻击流程 (26)4.1用Metasploit进行网络渗透 (26)4.2 web应用程序渗透测试 (32)4.3 对广西大学数学与信息科学学院的入侵 (38)第五章各类攻击防护 (41)5.1SQL注入攻击防护 (41)5.1.1普通用户与系统管理员用户的权限要有严格的区分 (41)5.1.2强迫使用参数化语句。

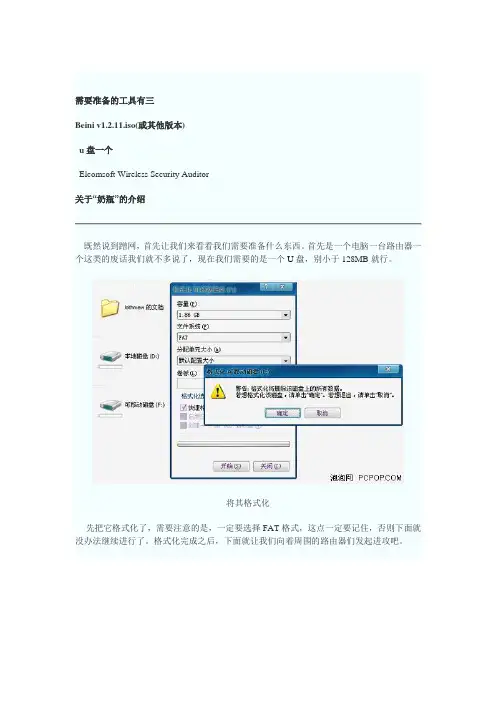

UltraISO软件界面下载好的“奶瓶”系统是一个.iso文件,而大小只有40MB左右,因此我们可以轻易的使用镜像软件将其写入U盘。

这里,我们使用了UltraISO这款软件,相比其它的同类型软件,这款显得要简便易懂很多。

导入镜像文件之后,选择写入方式写入速度很快,一分钟不到加载引导文件但是有时候选择直接写入之后,电脑并不能成功从U盘启动“奶瓶”。

因此如果制作不成功之后,我们还需要选择手工加载引导文件。

修改BIOS设置重启电脑之后,按DEL键进入BIOS设置界面,在这里我们要选择从U盘启动,以让电脑从“奶瓶”系统启动。

“奶瓶”的启动界面如果你能看到上面的这个画面,那U盘启动盘就制作成功了,稍后片刻,我们即可进入“奶瓶”中。

正在启动“奶瓶”“奶瓶”的桌面,很清爽点击“奶瓶”图标之后,系统就会跳出上图这个界面,在这里点击YES按钮,即可启动网路信号扫描。

选择网卡之后,开始监听网络信号画面中的Encryption选项可以选择加密类型正在扫描网络扫描完毕,搜索到两个无线网络首先说一下客户端,这里说的客户端,即代表所扫描到的路由器正在通过客户端上网,因此我们完全可以向其发起攻击。

而至于只有信号,而没有客户端在线的情况,我们将在今后再抽时间来讨论。

大家注意,由于WEP加密模式已经完全被破解掉,我所在的小区所能收到的网络信号,基本上都采取了WAP/WAP2的模式,这点上大家都做的很好,只是,WAP/WAP2也并不是完全安全的,让我们继续往下看。

抓包之前,先挂好密码字典,一会抓到就能直接破解点击Deauth,攻击对方客户端点击Deauth之后,系统就会对对方客户端发起攻击,迫使对方客户端和路由器断开链接。

而当对方网络链接断开之后,路由器就会和客户端互传握手包,而这正是我们需要的。

抓取握手包是快慢,需要视我们与对方路由器以及AP之间的距离,信号越强,抓取成功越快,反之则越慢,甚至抓取不到。

rox-filer即相当于“我的电脑”“奶瓶”中的磁盘列表rox-filer打开之后,点击左上角的绿色箭头,然后进入mnt目录之后,即可看到上图中的磁盘列表。

云南大学校园网IPv6升级方案研究报告人:汪莎云南大学计算机科学与工程系2006年11月20日主要内容 升级背景升级面临的问题分析 升级解决方案升级背景•国内外IPv6研究发展现状•云南大学校园网现状国内外IPv6研究发展现状•IPv6的优点巨大的地址空间、路由选择效率提高、优秀的服务质量、更高的安全性、移动性和、可扩展性•IPv6发展现状标准化组织:IETF 、3GPP 、ITU-T发展现状国外国内:Cernet2、CNGI、高校我国IPv6研究发展现状•CERNET22003年8月被纳入CNGI主干网采用纯IPV6协议,为全国其他科研院所和研发机构提供下一代互联网IPv6高速接入服务,并通过中国下一代互联网交换中心CNGI-6IX,高速连接国内外下一代互联网2006年9月24日,“中国下一代互联网示范工程CNGI示范网络核心网CNGI-CERNET2/6IX”项目通过验收,标志着我国在下一代互联网建设中已大规模使用国内生产的IPv6设备我国IPv6研究发展现状•校园网清华大学:我国下一代互联网国内/国际交换中心CNGI-6IX上海交大:基于IPv6的应用—BBS、FTP、Video海南师大:与神州数码合作建成IPv6校园网升级目的•升级背景国内外IPv6发展我国高校IPv6校园网的成功经验•我们研究升级方案的目的结合实际特点提出具有针对性的具体问题 提供有价值的参考云南大学校园网现状•升级范围两个主要的校区:校本部与北院(A校区)和杨浦校区(B校区)•云南大学校园网特点多校区多核心多用户多信息点应用服务器集中在A校区的数据中心云南大学校园网现状•现有网络结构三层结构:核心层、汇聚层、接入层 5个核心节点网状拓扑结构1000兆主干2条校园网出口链路云南大学校园网现状SiIPv4网Cernet 边界路由器科学馆IPv4网IPv4IPv4Si……文渊楼Si北院计算中心防火墙•A校区网络拓扑图云南大学校园网现状•B 校区网络拓扑图SiIPv4网Cernet边界路由器科学馆IPv4网IPv4IPv4SiSi……综合楼实验楼Si文渊楼防火墙升级面临的问题分析•分析思路:问题+实际特点+理论原则•具体问题如何解决?•升级目标升级面临的问题分析•一般性问题网络升级:设备、网络结构、线路、接入 应用升级•实际的网络特点多校区应用集中在A校区升级面临的问题分析•IPv6的演进机制的主要原则逐步将现有IPv4节点演进为IPv6节点 新的IPv6节点可以随时增加到网络中 保证IPv4与IPv6的共存降低费用和减少准备工作量升级面临的问题分析问题原则四个具体化问题:逐步升级到IPv6A校区,网络中心和数据中心B校区,新校园、设备新升级的第一阶段在B校区进行IPv6用户随时加入校园网内IPv4和IPv6的共存 A校区数据中心,重要的应用系统第一阶段升级部分应用系统两类应用并存降低升级成本、减少准备工作量 直接、间接特点升级目标•总体升级目标校园网全面升级到IPv6深入开展IPv6研究工作•阶段升级目标第一阶段(B校区):1.IPv6用户访问CERNET22.IPv6用户访问校内IPv6资源,基于IPv6的WWW,FTP,DNS,MAIL等实验3.CERNET2 用户访问云南大学的IPv6资源第二阶段(A校区):1.以上目标2.重要应用系统的迁移升级解决方案•升级方式B校区的双栈核心交换机启动IPv6功能B校区的核心节点与A校区的2个核心节点连接A校区的双栈核心交换机启动IPv6功能,接入外部IPv6网络(CERNET2)升级解决方案•升级后B校区的网络拓扑图Si IPv6网Cernet2IPv4网Cernet双栈边界路由器科学馆双栈核心交换机IPv4/IPv6双栈网IPv4IPv4/IPv6IPv4/IPv6Si Si……综合楼双栈核心交换机实验楼双栈核心交换机Si文渊楼双栈核心交换机防火墙升级解决方案•升级后B校区的通信场景内部IPv6之间、IPv4之间:双协议栈网络内部IPv6与IPv4:双协议栈核心交换机(或者汇聚层)上NAT-PT内部IPv6访问外部IPv4(或内部IPv4访问外部IPv6):与A校区的核心节点(出口)连接,核心交换机或出口路由器进行NAT-PT内部IPv6访问外部IPv6:经A校区核心设备接入CERNET2 外部IPv6访问内部IPv6:经边界路由器及核心交换机访问云南大学提供的IPv6服务应用升级与实验•基础应用WWW,FTP,DNS,MAIL•与教学相关的应用OA系统、教学管理系统•IPv6关键应用3G、P2P、智能终端、家庭网关、视频传输、传感器网络…谢谢!作者:汪莎E-mail:wangsha@。

有办法,我原来玩过,但是很麻烦....大概原理是拦截他的数据,然后分析数据后分解出和密码相关的数据.然后再经过数据重组得出他的密码,或者你也可以用暴力破解,但是这种方法很花时间,也很看运气...可以使用的软件大概是四个,名字都不记得了,就大学的时候玩过几次...有个文章你可以看下``...里面也有此类软件的名称和说明..建议你还是自己装宽带吧,用别人的毕竟不是什么好事...WinAirCrackPack 破解无线路由密码软件WinAirCrackPack工具包是一款无线局域网扫描和密钥破解工具,主要包括airodump和aircrack等工具。

它可以监视无线网络中传输的数据,收集数据包,并能计算出WEP/WPA密钥。

2、实验环境系统组成2.1 硬件环境选用具有WEP和WPA加密功能的无线路由器或AP一台带有迅驰无线网卡的笔记本电脑两台(分别定义为STA1和STA2,作为合法无线接入用户)抓包无线网卡一块ü笔记本电脑一台(定义为STA3,作为入侵者)2.2 软件环境入侵者STA3 :WinAirCrackPack工具包,注意:STA3要开启在控制面板->管理工具->服务中开启Wireless Zero Config服务。

3、实验拓扑图4、配置无线路由器(根据实际网络环境进行配置)(1)STA1连接上无线路由器(默认未加密)。

右键单击屏幕下的图标,选择“查看可用的无线网络”,弹出如图1所示的窗口。

其中显示有多个可用的无线网络,双击TP-LINK连接无线路由器,一会儿就连接成功。

(2)打开IE浏览器,输入IP地址:192.168.1.1(无线路由器默认局域网IP地址)。

(3)登录无线路由器管理界面(用户名:admin,密码:admin)。

单击界面左侧的“网络参数”下的“LAN口设置”选项,设置“IP地址”为192.168.1.8并保存,如图4所示。

(4)打开IE浏览器,输入IP地址:192.168.1.8,重新登录无线路由器管理界面(注意本实验选择TP-LINK无线路由器,其他品牌产品如CISCO等均有类似配置选项),单击界面左侧的“无线设置”下的“基本设置”选项。

破解wifi原理

破解WiFi原理是通过攻击WiFi网络的安全漏洞或使用破解工具来获取WiFi网络的登录凭据,以实现未经授权访问WiFi 网络的目的。

常见的WiFi破解方法包括使用字典攻击、暴力破解、WPS破解等。

其中,字典攻击是利用密码字典列表,不断尝试不同的密码组合进行登录。

暴力破解是通过不断尝试所有可能的密码组合来获取正确密码。

而WPS破解是利用WiFi网络的WPS (Wi-Fi Protected Setup)功能的漏洞,实现短时间内猜测出WPS密码。

密码作为WiFi网络的一种安全认证手段,其破解主要是基于密码的弱点,如使用常用密码、密码长度较短、密码未经过复杂的组合等。

同时,WiFi网络本身存在一些安全漏洞,如弱加密算法、未启用强密码等,也为破解提供了机会。

为了保护WiFi网络的安全,我们应该采取一些措施。

首先,选择使用强密码,并定期更换密码。

其次,启用WPA2加密以提高网络的安全性,并关闭WPS功能。

此外,我们还可以限制网络的SSID广播,增加隐藏网络的隐蔽性,限制同时连接设备的数量,并监控网络的连接情况。

总之,破解WiFi网络是一种违法行为,应该遵守法律规定并尊重他人的网络安全。

高校无线网络安全技术及应用无线网络的普及为高校的教育教学、科研工作和管理带来了很多便利。

由于无线网络通信的特点,随之而来的网络安全问题也变得更加突出。

为了保障高校无线网络的安全,需要采取相应的安全技术和应用。

高校需要建立完善的无线网络访问控制系统。

通过对用户身份认证、漫游控制和流量调度等技术的应用,确保只有具备访问权限的用户才能接入无线网络,防止未经授权的用户入侵或攻击网络系统。

访问控制系统应设定合理的策略,根据不同的用户群体和需求,对不同的权限进行划分和限制。

高校应加强对无线网络数据的加密和保护。

通过采用安全的加密算法和密钥管理技术,对无线网络中传输的数据进行加密,确保数据在传输过程中不被窃取或篡改。

还需要对无线网络中的恶意代码和威胁进行实时监控和防范,及时发现并处理潜在的安全风险。

高校还应加强对无线网络设备的安全管理和防护。

通过对无线路由器、交换机等设备的定期更新和维护,及时修复已知的安全漏洞,防止黑客利用漏洞进行攻击。

还需要设置防火墙和入侵检测系统,对网络流量进行监控和过滤,确保无线网络设备的安全运行。

高校还应加强对无线网络用户的安全教育和培训。

通过向师生提供网络安全知识的培训,提高他们的安全意识和防范能力,减少因个人行为不慎造成的网络安全问题。

还需要建立完善的应急响应机制,及时应对网络安全事故,并进行相应的调查和处理。

高校无线网络的安全技术与应用对于保护网络系统的安全至关重要。

只有通过建立完善的访问控制系统、加强数据加密和保护、进行设备管理和防护,以及加强用户安全教育和培训,才能有效应对无线网络安全问题,确保无线网络的安全稳定运行。

高校无线网络安全技术及应用

随着信息技术的飞速发展,高校无线网络的普及应用已成为校园生活中不可或缺的一

部分。

由于高校的无线网络中存在许多安全隐患,不当使用无线网络可能会导致信息泄露、黑客攻击、病毒传播等问题。

高校无线网络安全技术及应用显得尤为重要。

高校无线网络安全技术主要包括以下几个方面。

高校应该加强网络设备的安全防护,

确保无线网络能够免受黑客入侵和病毒感染。

高校应该建立有效的身份认证系统,确保只

有合法用户才能够接入无线网络。

常见的身份认证方式包括用户账号密码、MAC地址过滤

和证书认证等。

高校还应该加强对无线网络的监控和管理,及时发现和解决网络安全问

题。

针对高校无线网络安全技术的应用,高校应该提供安全教育和培训,帮助师生提高网

络安全意识,学习正确的网络使用方法。

高校应该建立完善的网络安全规章制度,明确网

络使用的规范和限制,确保网络使用的合法性和安全性。

高校还应该开展定期的安全演练

和测试,以及网络安全技术培训,提升师生的网络安全技能。

高校无线网络安全技术及应用还需要借助先进的技术手段。

高校可以采用虚拟专用网

络(VPN)技术,实现对无线网络的加密传输,提高无线网络的安全性。

高校可以使用入侵检测系统(IDS)和入侵预防系统(IPS)等技术手段,及时发现和阻止网络攻击。

高校还

可以引入用户行为分析技术,对网络用户的行为进行分析和检测,及时发现异常行为并采

取相应的措施。

电脑安装蓝牙破解BlueSoleil是由IVT公司开发的蓝牙软件产品。

BlueSoleil可以让您的计算机享受无线的便捷. 凭借每秒钟3M的数据交换量,用户可以畅听音质好的音乐并无线使用蓝牙鼠标和键盘.凭借独特的蓝牙A V/Mono数据频道协同工作方式, BlueSoleil支持用户同时通过普通的蓝牙立体声仿真耳机听音乐和打电话,或者倾动的转换这两种模式, 新加入的Skype 2.X程序可以方便的让您通过普通的蓝牙耳机接/打电话.通过使用篮牙适配器,BlueSoleil 可以实现多台电脑组网并且无线交互信息。

BlueSoleil还可以实现电脑和其他篮牙设备快速稳定的连接,比如说移动手机,头戴式耳机,个人掌上电脑,局域网接入设备,打印机,数码相机,电脑的外设设备等等.安装破解方法:1、下载安装文件并进行安装,之后重启电脑;2、重启后插入并启动你的蓝牙适配器(可能会自动安装相应驱动程序),会弹出蓝牙设备未激活的提示窗(可不理它)(这里请注意:要在系统托盘右键单击蓝牙图标,再左键点击“启动蓝牙”!否则下步可能出现“please turn on blue function first ”提示框而打不开“ActivationTool.exe”);3、破解文件如下;4、打开“kengen.exe”,再打开“ActivationTool.exe”,复制kengen 窗口内“Serial number”并粘帖到ActivationTool 窗内相应框内;5、点击“Get activation information”按钮,再复制“Activation information”框内所有信息,粘帖到kengen 窗内“Activation URL”框内;6、点击“generate”按钮,再将“Avtivation Code”框内出现的Code,复制粘贴到ActivationTool 相应框内,最后点击“Activte BlueSoleil”即可!。

完全教程Aircrack其实关于无线基础知识的内容还是挺多的,但是由于本书侧重于BT4自身工具使用的讲解,若是再仔细讲述这些外围的知识,这就好比讲述DNS工具时还要把DNS服务器的类型、工作原理及配置讲述一遍一样,哈哈,估计整本书的厚度就需要再翻一、两倍了。

恩,关于无线网络基础知识建议大家可以参考我之前在黑手这里出版的《无线黑客傻瓜书》一书,会很有帮助。

恩,先说明一下,本章的内容适用于目前市面所有主流品牌无线路由器或AP如Linksys、Dlink、TPLink、BelKin等。

涉及内容包括了WEP加密及WPA-PSK加密的无线网络的破解操作实战。

◆什么是Aircrack-ngAircrack-ng是一款用于破解无线802.11WEP及WPA-PSK加密的工具,该工具在2005年11月之前名字是Aircrack,在其2.41版本之后才改名为Aircrack-ng。

Aircrack-ng主要使用了两种攻击方式进行WEP破解:一种是FMS攻击,该攻击方式是以发现该WEP漏洞的研究人员名字(Scott Fluhrer、Itsik Mantin及Adi Shamir)所命名;另一种是KoreK攻击,经统计,该攻击方式的攻击效率要远高于FMS攻击。

当然,最新的版本又集成了更多种类型的攻击方式。

对于无线黑客而言,Aircrack-ng是一款必不可缺的无线攻击工具,可以说很大一部分无线攻击都依赖于它来完成;而对于无线安全人员而言,Aircrack-ng也是一款必备的无线安全检测工具,它可以帮助管理员进行无线网络密码的脆弱性检查及了解无线网络信号的分布情况,非常适合对企业进行无线安全审计时使用。

Aircrack-ng(注意大小写)是一个包含了多款工具的无线攻击审计套装,这里面很多工具在后面的内容中都会用到,具体见下表1为Aircrack-ng包含的组件具体列表。

表1Aircrack-ng在BackTrack4 R2下已经内置(下载BackTrack4 R2),具体调用方法如下图2所示:通过依次选择菜单中“Backtrack”—“Radio Network Analysis” —“80211”—“Cracking”—“Aircrack-ng ”,即可打开Aircrack-ng的主程序界面。

云南大学软件学院实验报告2.Base64的算法实现#include <stdio.h>typedef unsigned char uint8_t;typedef unsigned short uint16_t;// 索引范围:0~63,根据索引值从以下字符串中找到编码char *Base64Code = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/"; // 从data 获取每个8 位的原文,前后两个为一组计算得到各自的索引,// 用来找base64编码,结果保存到buffervoid encode_base64(uint8_t *buffer, uint8_t *data, uint16_t len) {uint8_t *bp = buffer; // 保存最新编码的位置uint8_t *p = data; // 原文uint8_t c1, c2; // 从原文里得到前后两个数据为一组求索引while (p < data + len) {c1 = *p++; // 若c1 == 1010 1101*bp++ = Base64Code[(c1 >> 2)]; // 'r' == Base64Code[43]c1 = (c1 & 0x03) << 4; // c1 == 0001 0000if (p >= data + len) { // p已经到data末尾,后面没有数据了*bp++ = Base64Code[c1]; // 后面没有c2 可以连接,直接由c1 查表break; // 退出编码}c2 = *p++; // 若c2 == 1011 1010c1 |= (c2 >> 4) & 0x0f; // c1 == 0001 1011*bp++ = Base64Code[c1]; // 'b' == Base64Code[27]c1 = (c2 & 0x0f) << 2; // c1 == 00 1010 00if (p >= data + len) { // p已经到data末尾,后面没有数据了*bp++ = Base64Code[c1]; // 后面没有c2 可以连接,直接由c1 查表break; // 退出编码}c2 = *p++; // 若后面还有数据,而且赋值给,令c2 == 01 11 0110c1 |= (c2 >> 6) & 0x03; // c1 == 00 1010 01*bp++ = Base64Code[c1]; // 'p' == Base64Code[41]*bp++ = Base64Code[c2 & 0x3f]; // c2 & 0x3f == 00 11 0110 ,// '2' == Base64Code[54]}*bp = '\0';}int main() {uint8_t buffer[5];uint8_t data[3] = {0xAD,0xBA,0x76}; // 原文例子encode_base64(buffer,data,3);printf("%s",buffer); // 编码结果1.加解密操作界面(1)加密(2)解密指导教师签名:。

云南大学软件学院实验报告课程:信息安全工程实验任课教师:林英姓名:学号:专业:成绩:实验6.防火墙实验一、实验目的:通过实验理解入防火墙的功能和工作原理,学习NAT转换原理,熟悉NAT在一般网络环境中的应用、Linux系统中iptables防火墙以及Windows防火墙的配置和使用。

二、实验原理NAT转换实验:网络地址转换(NAT,Network Address Translation)是Internet 工程任务组(IETF,Internet Engineering Task Force)的一个标准,是把内部私有IP地址转换成合法网络IP地址的技术,允许一个整体机构以一个公用IP地址出现在Internet上。

IPtables防火墙配置实验:IPtables是复杂的,它集成到linux内核中。

用户通过IPtables,可以对进出你的计算机的数据包进行过滤。

通过IPtables命令设置你的规则,来把守你的计算机网络──哪些数据允许通过,哪些不能通过,哪些通过的数据进行记录(log)。

Windows防火墙实验:Windows防火墙是一个基于主机的状态防火墙,它丢弃所有未请求的传入流量,即那些既没有对应于为响应计算机的某个请求而发送的流量(请求的流量),也没有对应于已指定为允许的未请求的流量(异常流量)。

Windows防火墙提供某种程度的保护,避免那些依赖未请求的传入流量来攻击网络上的计算机的恶意用户和程序。

三、实验步骤NAT转换实验一、连接防火墙服务器,开始实验启动实验客户端,选择“防火墙”中的“NAT转换实验”,点击“连接”。

连接成功后,会提示连接成功,主界面会显示连接IP信息及防火墙规则操作画面。

二、添加静态路由打开本地主机cmd命令行,输入route add 172.21.0.0 mask 255.255.0.0 172.20.2.1,添加路由。

三、验证网络连通性输入ping 172.21.3.76,如图所示。

云南大学软件学院实验报告

课程:无线网络安全实验学期:2017-2018学年春季学期任课教师:张云春

专业:信息安全学号:姓名:成绩:

实验6 蓝牙技术破解

一、实验目的

1.使用手机和相关蓝牙设备,开启蓝牙,对蓝牙技术进行深入学习,并模拟蓝牙技术的攻击。

2.使用专业工具对蓝牙PIN(个人身份码)进行破解。

二、实验内容

1.简要分析蓝牙设备的两种认证方式“传统配对”和“安全简化配对”方式。

并对实验所选设备

的认证模式进行确认。

传统配对:该种配对方式建立在两台设备的BD_ADDR,由发起者创建的16字节随机数,用户在两台设备上手动输入的PIN码(用户无法更改PIN码的“固定PIN码”除外)。

安全简化配对:这种配对方式与传统配对方式最大的区别在于不需要手动输入pin码,在设备寻找到对方设备之后,双方计算后自动生成6位随机数,双方互相确认对方生成的随机数与自己的是否相同,如果相同,则确认了建立通信的对方的身份,完成配对。

为了后面步骤中截获pin码,这里实验设备选择了一台具有传统配对方式的塞班手机,并且因为没有硬件支持,笔记本电脑没有办法抓到蓝牙的数据包,所以选用了一台方便导出蓝牙日志文件的安卓手机。

在下图中,打开了开发者选项中的HCI信息收集日志。

2.进行主动式设备扫描。

使用Wireshark等工具捕获“询呼扫描”和“询呼应答”等关键数据报

文,并对其内容进行解析。

在塞班手机和安卓手机完成配对后,我们通过文件管理器找到安卓手机中的btsnoop_hci.log文件,导入到电脑中,使用WireShark打开这个文件。

寻呼扫描:

设定扫描的周期以及扫描允许的参数:

寻呼应答:

3.对蓝牙进行侦听,并使用Wireshark记录两个“传统蓝牙”设备之间的配对过程所对应的数据

报文,从中获取关键字段的信息,包括:IN_RAND、两个COMB_KEY值、AU_RAND、SRES 等,给出必要的截图。

IN_RAND:

COMB_KEY: AU_RAND:

SRES:

4.分别根据使用的操作系统,选择BTCrack或BTCrack OSS,依托所捕获的数据报文,破解得到

PIN码。

三. 思考题

1、“传统蓝牙”规范在2.4GHz的ISM波段上定义了多少个信道?每个信道的带宽是多少?设备

在这些信道中以每秒多少次的频率进行跳转?

2.4GHz的ISM频段无线频率调制有两种:跳频扩频(FHSS)和直接序列扩频(DSSS)

蓝牙使用FHSS而WirelessUSB,802.11b/g/a (一般称为Wi-Fi的)和802.15.4(称为ZigBe 的结合上网络层)利用DSSS。

蓝牙使用FHSS技术,将2.4 GHz的ISM频段分割为791 MHz的信道。

蓝牙设备之间在伪随机模式下的每秒在79个信道中跳频1600次。

连接蓝牙设备分组成被称为piconets的网络;

每个piconet包含一个主和最多7个激活的从属器。

每个piconet信道的跳频序列来自于主时钟。

所有的从属设备必须保持时钟同步。

2、使用蓝牙进行通信时,确认在功率覆盖范围内是否有可能的“接入点(peer)”的条件是什么?

任何可发现模式下的蓝牙设备都可按需传输以下信息:

•设备名称

•设备类别

•服务列表

•技术信息(例如设备特性、制造商、所使用的蓝牙版本、时钟偏移等)任何设备都可以对其他设备发出连接请求,任何设备也都可能添加可回应请求的配置。

但如果试图发出连接请求的设备知道对方设备的地址,它就总会回应直接连接请求,且如果有必要会发送上述列表中的信息。

设备服务的使用也许会要求配对或设备持有者的接受,但连接本身可由任何设备发起,持续至设备走出连接范围。

有些设备在与一台设备建立连接之后,就无法再与其他设备同时建立连接,直至最初的连接断开,才能再被查询到。

每个设备都有一个唯一的48-位的地址。

然而这些地址并不会显示于连接请求中。

但是用户可自行为他的蓝牙设备命名(蓝牙设备名称),这一名称即可显示在其他设备的扫描结果和配对设备列表中。

3、简述“传统配对”和“安全简化配对”两种认证方式的特点。

传统配对:该种配对方式建立在两台设备的BD_ADDR,由发起者创建的16字节随机数,用户在两台设备上手动输入的PIN码(用户无法更改PIN码的“固定PIN码”除外)。

安全简化配对:这种配对方式与传统配对方式最大的区别在于不需要手动输入pin码,在设备寻找到对方设备之后,双方计算后自动生成6位随机数,双方互相确认对方生成的随机数与自己的是否相同,如果相同,则确认了建立通信的对方的身份,完成配对。