ACL配置命令总结

- 格式:doc

- 大小:35.50 KB

- 文档页数:4

ACL命令——H3C交换机(基本ACL)展开全文ACL命令——H3C交换机(基本ACL)1、acl命令用于创建一条ACL,并进入相应的ACL视图。

undo acl命令用于删除指定的ACL,或者删除全部ACL。

ACL支持两种匹配顺序,如下所示:1、配置顺序:根据配置顺序匹配ACL规则。

2、自动排序:根据“深度优先”规则匹配ACL规则。

“深度优先”规则说明如下:1、基本ACL的深度优先以源IP地址掩码长度排序,掩码越长的规则位置越靠前。

排序时比较源IP地址掩码长度,若源IP地址掩码长度相等,则先配置的规则匹配位置靠前。

例如,源IP地址掩码为255.255.255.0的规则比源IP地址掩码为255.255.0.0的规则匹配位置靠前。

2、高级ACL的深度优先以源IP地址掩码和目的IP地址掩码长度排序,掩码越长的规则位置越靠前。

排序时先比较源IP地址掩码长度,若源IP地址掩码长度相等,则比较目的IP地址掩码长度;若目的IP地址掩码长度也相等,则先配置的规则匹配位置靠前。

例如,源IP 地址掩码长度相等时,目的IP地址掩码为255.255.255.0的规则比目的IP地址掩码为255.255.0.0的规则匹配位置靠前。

可以使用match-order指定匹配顺序是按照用户配置的顺序还是按照深度优先顺序(优先匹配范围小的规则),如果不指定则缺省为用户配置顺序。

用户一旦指定一条ACL的匹配顺序后,就不能再更改,除非把该ACL规则全部删除,再重新指定其匹配顺序。

ACL的匹配顺序特性只在该ACL被软件引用进行数据过滤和分类时有效。

【举例】# 定义ACL 2000的规则,并定义规则匹配顺序为深度优先顺序。

<H3C> system-viewSystem View: return to User View with Ctrl+Z.[H3C] acl number 2000 match-order auto[H3C-acl-basic-2000]2、description命令用来定义ACL的描述信息,描述该ACL的具体用途。

ACL配置命令12.2.2.1 access-list(extended)命令:access-list [num] {deny | permit} icmp {{[sipaddr] [smask]} | any-source | {host-s ource [sipaddr]}} {{[dipaddr] [dmask]} | any-destination | {host-destination [dipaddr]}} [[i cmp-type] [[icmp-code]]] [precedence [prec]] [tos [tos]]access-list [num] {deny | permit} igmp {{[sipaddr] [smask]} | any-source | {host-source [sipaddr]}} {{[dipaddr] [dmask]} | any-destination | {host-destination [dipaddr]}} [[igmp-ty pe]] [precedence [prec]] [tos [tos]]access-list [num] {deny | permit} tcp {{[sipaddr] [smask]} | any-source | {host-source [sipaddr]}} [sport [sport]] {{[dipaddr] [dmask]} | any-destination | {host-destination [dipa ddr]}} [dport [dport]] [ack | fin | psh | rst | syn | urg] [precedence [prec]] [tos [tos]]access-list [num] {deny | permit} udp {{[sipaddr] [smask]} | any-source | {host-source [sipaddr]}} [sport [sport]] {{[dipaddr] [dmask]} | any-destination | {host-destination [dipa ddr]}} [dport [dport]] [precedence [prec]] [tos [tos]]access-list [num] {deny | permit} {eigrp | gre | igrp | ipinip | ip | [int]} {{[sipaddr] [smask]} | any-source | {host-source [sipaddr]}} {{[dipaddr] [dmask]} | any-destination | {host-destination [dipaddr]}} [precedence [prec]] [tos [tos]]no access-list [num]功能:创建一条匹配特定ip协议或所有ip协议的数字扩展ip访问规则;如果此编号数字扩展访问列表不存在,则创建此访问列表。

ACL学习总结ACL(访问控制列表)学习总结一、ACL概述:ACL是由permit或deny组成的一系列有序的规则,它告诉路由器端口处决定哪种类型的通信流量被转发或者被阻塞。

所有的ACL的最后一行上都有隐含的deny语句,且他的顺序不可改变。

ACL主要具有包过滤、服务质量(QoS)、按需拨号路由(DDR)、网络地址转换(NAT)、路由过滤等功能。

ACL的基本原理时使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址、目的地址、源端口、目的端口等,根据预先定义好的规则对包进行过滤,从而到达访问控制的目的。

网络中的节点分为资源节点和用户节点两大类,其中资源节点提供服务或数据,用户节点访问资源节点所提供的服务与数据。

ACL的主要功能就是一方面保护资源节点,阻止非法用户对资源节点的访问,另一方面限制特定的用户节点所能具备的访问权限。

由于ACL是使用包过滤技术来实现的,过滤的仅仅是第三层和第四层包头中的部分信息,所以ACL技术不可避免的具有一定的局限性。

二、ACL的基本配置:1、配置ACL需要遵循两个基本原则:(1)最小特权原则:只给受控对象完成任务必须的最小权限;(2)最靠近受控对象原则:所有网络层访问权限控制尽可能距离受控对象最近;根据需要,提供两种基于IP的访问表:标准访问表和扩展访问表。

标准访问表只是根据源IP地址来允许或拒绝流量,而扩展访问表允许基于子协议、源地址、源端端口、目的地址,以及目的端口许可或者拒绝流量,甚至还可以过滤基于时间或者用户身份过滤流量。

2、配置ACL的两个重要参数:(1)ACL的表号和名字:ACL的表号和名字都是用来表示或引用ACL的,名字用字符串标识,表号用数据表示,不同协议、不同种类的ACL,其表号范围不同,一般地,1~99用于标准IP ACL,100~199用于扩展IP ACL。

(2)ACL的通配符:配置ACL的源地址或目的地址时,在允许或拒绝的IP地址后面,有一个参数是wildcard-mask——通配符,通配符用32位二进制数表示,表示形式与IP地址和子网掩码相同,而通配符实际上就是子网掩码的反码(如:IP地址202.112.66.1,其掩码是255.255.255.0,则其通配符就是0.0.0.255)2、配置一个标准IP ACL:在全局模式下:命令格式:access-list access-list-number {permit|deny|source wildcard-mask}例:在三层交换机上进行如下配置:access-list 1 permit host 10.1.6.6 anyaccess-list 1 deny anyint vlan 1ip access-group 1 out其中,access-list用于配置ACL的关键字,后面的1就是ACL的表号;host 10.1.6.6是匹配条件,等同于10.1.6.6 0.0.0.0,any表示匹配所有地址;int vlan 1、ip acces-group 1 out:将access-list 1应用到vlan1接口的out方向;3、配置一个扩展IP ACL:在全局配置模式下:(1)、使用access-list命令:命令格式:access-list access-list-number {permit|deny} protocol source wildcard-mask destination wildcard-mask [operator] [operand]例:在三层交换机上进行如下配置:int vlan 1no ip access-group 1 outexitno access-list 1access-list 101 permit tcp host 10.1.6.6 any eq telnetaccess-list 101 deny tcp any any eq telnetint vlan 1ip access-group 101 outint vlan 3ip access-group 101 out其中,no access-list 1是用于取消access-list 1,对于非命名的ACL,可以只需要这一句就可以全部取消(注:在取消或修改一个ACL之前,必须先将它所应用的接口上的应用给no掉,否则会导致严重后果);tcp host 10.1.6.6 any eq telnet是匹配条件,完整格式为:协议源地址源wildcards[关系][源端口] 目的地址目的wildcards[关系][目的端口],协议可以是IP、TCP、UDP、EIGRP 等,[]内为可选字段,关系可以是eq(等于)、neq(不等于)、lt(大于)、range(范围)等,端口一般为1-65535.4、配置命名的IP ACL:命名的IP ACL有两个优点:(1)、解决ACL号码不足的问题;(2)可以自由删除ACL中的一条语句,而不必删除整个ACL;5、验证ACL:(1)show running-config:快速显示应用的ACL并且不需要略过过多的输出条目;(2)show ip interface:此命令显示ACL应用的位置;(3)show ip access-lists:该命令具有显示匹配ACL中给定行的数据包数量的能力;三、ACL总结:在把IP ACL应用到网络中时,他的两种分类满足了全部需求。

第1章ACL简介1.1 ACL概述网络设备为了过滤数据,需要设置一系列匹配规则,以识别需要过滤的对象。

在识别出特定的对象之后,根据预先设定的策略允许或禁止相应的数据包通过。

ACL(Access Control List)可用于实现这些功能。

ACL(访问控制列表)是一种对经过网络设备的数据流进行判断、分类和过滤的方法。

通常我们使用ACL实现对数据报文的过滤、策略路由以及特殊流量的控制。

一个ACL中可以包含一条或多条针对特定类型数据包的规则,这些规则告诉网络设备,对于与规则中规定的选择标准相匹配的数据包是允许还是拒绝通过。

由ACL定义的数据包匹配规则,还可以被其它需要对流量进行区分的场合引用,如防火墙、QOS与队列技术、策略路由、数据速率限制、路由策略、NAT等。

1.2 ACL分类访问控制列表分为多种类型:1.基本ACL:只对源IP地址进行匹配。

2.扩展ACL:对源IP地址、目的IP地址、IP协议类型、TCP源端口号、TCP目的端口号、UDP源端口号、UDP目的端口号、ICMP类型、ICMP Code、DSCP(DiffServ CodePoint)、ToS、Precedence进行匹配。

3.二层ACL:对源MAC地址、目的MAC地址、源VLAN ID、二层以太网协议类型、802.1p 优先级值进行匹配。

4.混合ACL:对源MAC地址、目的MAC地址、源VLAN ID、源IP地址、目的IP地址、TCP源端口号、TCP目的端口号、UDP源端口号、UDP目的端口号进行匹配。

5.用户自定义ACL:对VLAN TAG的个数和偏移字节进行匹配。

1.3 ACL工作流程下面以路由器为例说明ACL的基本工作过程。

制定的,则图1.3-2 应用于入接口的ACL当ACL应用在入接口上时,工作流程如下:当路由器的接口接收到一个数据包时,首先会检查访问控制列表,如果执行控制列表中有拒绝和允许的操作,则被拒绝的数据包将会被丢弃,允许的数据包进入路由选择状态。

什么是ACL?访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。

访问控制列表的原理对路由器接口来说有两个方向出:已经经路由器的处理,正离开路由器接口的数据包入:已经到达路由器接口的数据包,将被路由器处理。

匹配顺序为:"自上而下,依次匹配".默认为拒绝访问控制列表的类型标准访问控制列表:一般应用在out出站接口。

建议配置在离目标端最近的路由上扩展访问控制列表:配置在离源端最近的路由上,一般应用在入站in方向命名访问控制列表:允许在标准和扩展访问列表中使用名称代替表号访问控制列表使用原则1、最小特权原则只给受控对象完成任务所必须的最小的权限。

也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。

2、最靠近受控对象原则所有的网络层访问权限控制。

也就是说在检查规则时是采用自上而下在ACL中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL语句。

3、默认丢弃原则在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。

这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。

因此,要达到端到端的权限控制目的,需要和系统级及应用级的访问权限控制结合使用。

一、标准访问列表(标准ACL)访问控制列表ACL分很多种,不同场合应用不同种类的ACL.其中最简单的就是标准访问控制列表,标准访问控制列表是通过使用IP包中的源IP地址进行过滤,使用访问控制列表号1到99来创建相应的ACL.它的具体格式:access-list access-list-number [permit | deny ] [sourceaddress][wildcard-mask]access-list-number 为1-99 或者1300-1999之间的数字,这个是访问列表号。

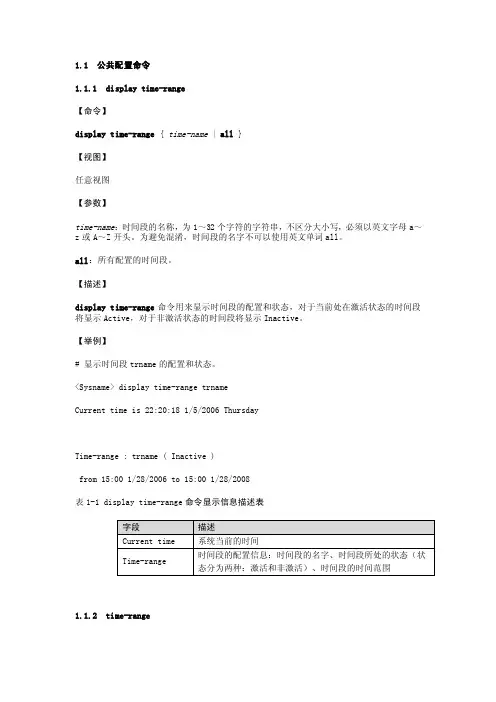

1.1 公共配置命令1.1.1 display time-range【命令】display time-range{ time-name| all}【视图】任意视图【参数】time-name:时间段的名称,为1~32个字符的字符串,不区分大小写,必须以英文字母a~z或A~Z开头。

为避免混淆,时间段的名字不可以使用英文单词all。

all:所有配置的时间段。

【描述】display time-range命令用来显示时间段的配置和状态,对于当前处在激活状态的时间段将显示Active,对于非激活状态的时间段将显示Inactive。

【举例】# 显示时间段trname的配置和状态。

<Sysname> display time-range trnameCurrent time is 22:20:18 1/5/2006 ThursdayTime-range : trname ( Inactive )from 15:00 1/28/2006 to 15:00 1/28/2008表1-1 display time-range命令显示信息描述表1.1.2 time-range【命令】time-range time-name{ start-time to end-time days[ from time1 date1] [ to time2 date2 ] | from time1 date1 [ to time2 date2 ] | to time2 date2 }undo time-range time-name [ start-time to end-time days [ from time1 date1 ] [ to time2 date2 ]| from time1 date1 [ to time2 date2 ] | to time2 date2 ]【视图】系统视图【参数】time-name:时间段的名称,为1~32个字符的字符串,不区分大小写,必须以英文字母a~z或A~Z开头。

cisco访问控制列表acl所有配置命令详解Cisco 路由ACL(访问控制列表)的配置标准ACL Router(config)#access-list 1-99 permit/deny 192.168.1.1(源IP)0.0.0.255(反码)Router(config)#interface f0/0 Router(config-if)#ip access-group 1-99 out/in 扩展ACL Router(config)#access-list 100-199 permit/deny tcp (协议类型)192.168.1.1(源IP) 0.标准ACLRouter(config)#access-list 1-99 permit/deny 192.168.1.1(源IP) 0.0.0.255(反码)Router(config)#interface f0/0Router(config-if)#ip access-group 1-99 out/in扩展ACLRouter(config)#access-list 100-199 permit/deny tcp(协议类型) 192.168.1.1(源IP) 0.0.0.255(源IP反码) 172.16.0.1(目标IP) 0.0.255.255(目标IP反码) eq ftp/23 端口号Router(config)#interface f0/0Router(config-if)#ip access-group 100-199 out/in基于时间的ACL设定路由器的时间:#clock set {hh:mm:ss} {data} {month} {year}Router(config)#time-range wangxin (定义时间名称)以下有两种:1.absouluterRouter(config-time-range)#absouluter指定绝对时间范围start hh:mm end hh:mm Day(日) MONTH(月份) YEAR(年份)end hh:mm end hh:mm Day(日) MONTH(月份) YEAR(年份)如果省略start及其后面的时间,则表示与之相联系的permit或deny语句立即生效,并一直作用到end处的时间为止。

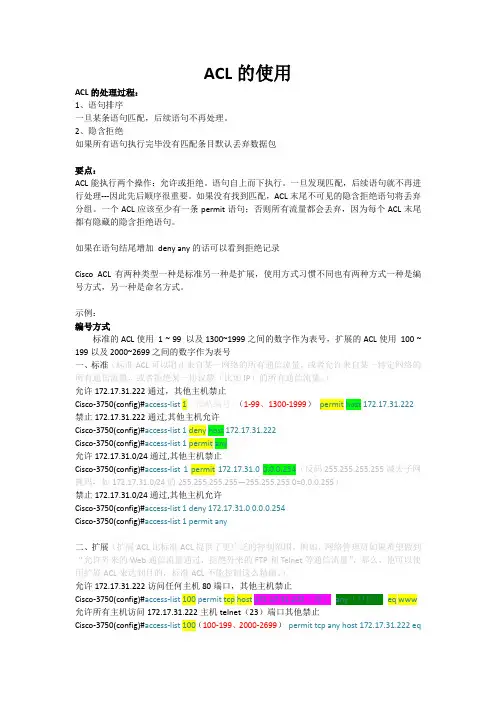

ACL的使用ACL的处理过程:1、语句排序一旦某条语句匹配,后续语句不再处理。

2、隐含拒绝如果所有语句执行完毕没有匹配条目默认丢弃数据包要点:ACL能执行两个操作:允许或拒绝。

语句自上而下执行。

一旦发现匹配,后续语句就不再进行处理---因此先后顺序很重要。

如果没有找到匹配,ACL末尾不可见的隐含拒绝语句将丢弃分组。

一个ACL应该至少有一条permit语句;否则所有流量都会丢弃,因为每个ACL末尾都有隐藏的隐含拒绝语句。

如果在语句结尾增加deny any的话可以看到拒绝记录Cisco ACL有两种类型一种是标准另一种是扩展,使用方式习惯不同也有两种方式一种是编号方式,另一种是命名方式。

示例:编号方式标准的ACL使用1 ~ 99 以及1300~1999之间的数字作为表号,扩展的ACL使用100 ~ 199以及2000~2699之间的数字作为表号一、标准(标准ACL可以阻止来自某一网络的所有通信流量,或者允许来自某一特定网络的所有通信流量,或者拒绝某一协议簇(比如IP)的所有通信流量。

)允许172.17.31.222通过,其他主机禁止Cisco-3750(config)#access-list 1(策略编号)(1-99、1300-1999)permit host 172.17.31.222禁止172.17.31.222通过,其他主机允许Cisco-3750(config)#access-list 1 deny host 172.17.31.222Cisco-3750(config)#access-list 1 permit any允许172.17.31.0/24通过,其他主机禁止Cisco-3750(config)#access-list 1 permit 172.17.31.0 0.0.0.254(反码255.255.255.255减去子网掩码,如172.17.31.0/24的255.255.255.255—255.255.255.0=0.0.0.255)禁止172.17.31.0/24通过,其他主机允许Cisco-3750(config)#access-list 1 deny 172.17.31.0 0.0.0.254Cisco-3750(config)#access-list 1 permit any二、扩展(扩展ACL比标准ACL提供了更广泛的控制范围。

acl基本配置实验总结ACL(Access Control List)是网络设备中常用的一种安全控制机制,用于限制网络流量的访问权限。

在网络配置实验中,基本的ACL配置是必不可少的一环,它能够帮助管理员实现对网络流量的精细化控制。

本文将对ACL基本配置实验进行总结,并介绍实验过程中需要注意的关键点。

一、实验目的本次实验的主要目的是学习和掌握ACL的基本配置方法,并了解其在网络安全中的重要作用。

通过实践操作,加深对ACL的理解,为今后在网络管理和安全中的应用打下基础。

二、实验环境本次实验使用的环境是一个模拟的网络拓扑结构,包括多个主机和网络设备。

通过连接这些设备,并进行相应的配置,实现ACL的功能。

三、实验步骤1. 配置网络设备:首先需要对网络设备进行基本的配置,包括设置IP地址、子网掩码、网关等。

这些配置将为后续的ACL配置提供基础支持。

2. 创建ACL规则:在网络设备中创建ACL规则,用于限制网络流量的访问权限。

ACL规则可以基于源IP地址、目标IP地址、协议类型等进行过滤。

管理员可以根据实际需求,设置不同的ACL规则。

3. 应用ACL规则:将ACL规则应用到网络设备的特定接口上。

通过应用ACL规则,可以限制特定接口的流量访问权限,提高网络的安全性。

4. 测试ACL配置:在ACL配置完成后,需要进行测试验证。

可以通过发送不同类型的网络流量,观察ACL规则是否生效,以及网络流量是否按照规则进行过滤。

四、实验总结ACL基本配置实验是学习网络安全中重要的一环。

通过实验,我深入了解了ACL的配置方法和原理,掌握了基本的ACL规则设置和应用。

ACL能够在网络中起到精细化的流量控制作用,提高网络的安全性和可管理性。

在实验过程中,我遇到了一些问题,例如配置错误导致ACL规则无法生效,或者配置过于复杂导致网络流量无法正常传输。

通过仔细分析问题原因,并进行相应的调整和修正,最终解决了这些问题。

通过本次实验,我还发现ACL配置需要考虑以下几个关键点:1. 精确的ACL规则:ACL规则应该尽可能精确,以避免对合法流量的误过滤。

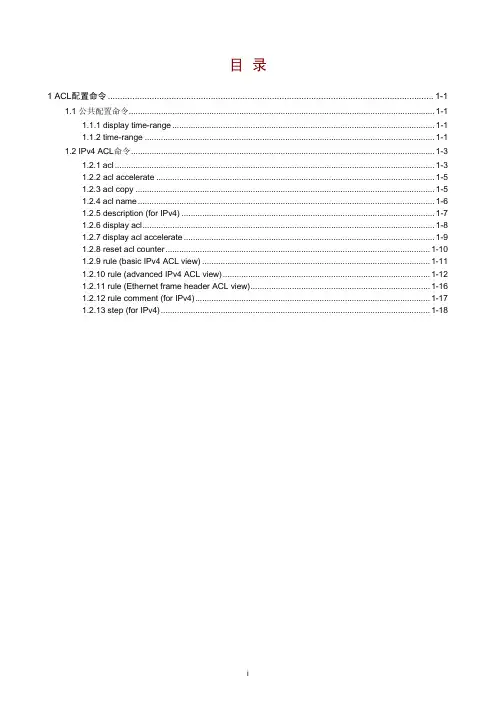

ACL 目录目录第1章 ACL命令.....................................................................................................................1-11.1 ACL命令...........................................................................................................................1-11.1.1 acl...........................................................................................................................1-11.1.2 description..............................................................................................................1-21.1.3 display acl..............................................................................................................1-21.1.4 display time-range.................................................................................................1-31.1.5 rule (基本ACL).................................................................................................1-41.1.6 rule (高级ACL).................................................................................................1-61.1.7 rule comment.......................................................................................................1-121.1.8 time-range............................................................................................................1-12第1章 ACL命令1.1 ACL命令1.1.1 acl【命令】acl number acl-number [ match-order { auto | config } ]undo acl { all | number acl-number }【视图】系统视图【参数】all:所有的ACL。

ACL的使用ACL的处理过程:1.它是判断语句,只有两种结果,要么是拒绝(deny),要么是允许(permit)2.语句顺序按照由上而下的顺序处理列表中的语句3.语句排序处理时,不匹配规则就一直向下查找,一旦某条语句匹配,后续语句不再处理。

4.隐含拒绝如果所有语句执行完毕没有匹配条目默认丢弃数据包,在控制列表的末尾有一条默认拒绝所有的语句,是隐藏的(deny)要点:1.ACL能执行两个操作:允许或拒绝。

语句自上而下执行。

一旦发现匹配,后续语句就不再进行处理一因此先后顺序很重要。

如果没有找到匹配,ACL末尾不可见的隐含拒绝语句将丢弃分组。

一个ACL应该至少有一条permit语句;否则所有流量都会丢弃,因为每个ACL末尾都有隐藏的隐含拒绝语句。

2.如果在语句结尾增加denyany的话可以看到拒绝记录3.CiscoACL有两种类型一种是标准另一种是扩展,使用方式习惯不同也有两种方式一种是编号方式,另一种是命名方式。

示例:编号方式标准的ACL使用1~99以及1300~1999之间的数字作为表号,扩展的ACL使用100~199以及2000~2699之间的数字作为表号一、标准(标准ACL可以阻止来自某一网络的所有通信流量,或者允许来自某一特定网络的所有通信流量,或者拒绝某一协议簇(比如IP)的所有通信流量。

)允许172.17.31.222通过,其他主机禁止Cisco-3750(config)#access-list1(策略编号)(1-99、1300-1999)permithost172.17.31.222 禁止172.17.31.222通过,其他主机允许Cisco-3750(config)#access-list1denyhost172.17.31.222Cisco-3750(config)#access-list1permitany允许172.17.31.0/24通过,其他主机禁止Cisco-3750(config)#access-list1permit172.17.31.00.0.0.254(反码255.255.255.255减去子网掩码,如172.17.31.0/24的255.255.255.255—255.255.255.0=0.0.0.255)禁止172.17.31.0/24通过,其他主机允许Cisco-3750(config)#access-list1deny172.17.31.00.0.0.254Cisco-3750(config)#access-list1permitany二、扩展(扩展ACL比标准ACL提供了更广泛的控制范围。

ACL配置命令总结A.标准ACL1.access-list access-list-number {deny|permit} {source[source-wildcard] | any} [log] 创建ACL2.ip access-group access-list-number in/out 在接口应用ACL3.no access-list access-list-number 删除acl4.no ip access-group access-list-number in/out 取消在接口应用ACL5.[no] ip access-list standarded 名字[no] Deny ……Permit ….. 创建/删除命名的aclIp access-group 名字in/out6.show access-lists 查看acl7.no number 删除行B.扩展ACL1.扩展的编辑功能:例子:ip access-list extended 10015 permit ……. 插入编号152.Ip access-list resequence access-list-number start increase重新编号,有开始编号以及步长值3.Established使用:只允许带有established的TCP包进入同理有:access-list 100 permit icmp any any echo-replay 即是单向ping有效4.使用acl限制远程登录Access-list 1 permit ip地址Line vty 0 4Access-class 1 inC.反射ACL1.ip access-list extended out-aclPermit ip any any reflect out-ip 创建反射ExitIp access-list extended in-aclEvaluate out-ip 评估反射列表Int s0/0/1Ip access-group out-acl out 外出时叫做反射Ip access-group in-acl in 进入时叫做评估Ip reflexive-list timeout 30 修改全局超时时间D.动态ACL1.临时条目的生存周期空闲时间:产生临时条目是同时启动空间时间以及绝度时间,每当一个报文匹配动态访问列表时更新空闲时间。

路由器交换机ACL配置-电脑资料ACL即访问控制列表,是路由器或交换机用来筛选控制IP数据包的规则,。

ACL的使用要分三个步骤来:一是创建ACL规则,二是创建rule 子规则,三是下发到端口。

下面分别来讲:首先,定义一条ACL规则。

命令如下:[s3928]acl number 3001然后,定义Rule规则。

这是acl配置最复杂也是功能最强大的地方。

命令如下:[s3928-acl-adv-3001]rule 0 deny ip source any destination 211.51.16.245 0.0.0.0最后,把规则下放到交换机物理端口。

命令如下:[s3928]interface e1/0/19[s3928-Ethernet1/0/19]packet-filter outbound ip-group 3001[s3928-Ethernet1/0/19]packet-filter outbound ip-group 3001 rule 1ACL的其它操作:显示ACL列表,命令:display acl alldisplay acl 2001取消ACL操作命令:[s3928]undo acl number 3001[s3928-acl-adv-3001]undo rule 0[s3928-Ethernet1/0/19]undo packet-filter outbound ip-group 3001Rule举例:[s3928-acl-adv-3001]rule 0 deny tcp destination211.51.16.245 0 destination-port eq www precedence routine tos normal // block www service[s3928-acl-adv-3001]rule 1 deny icmp destination 211.51.16.245 0 // block icmp package[注意](1)、一条Acl,增加了rule了后,要单独再应用该ACL的该Rule才会生效(2)、思考:如果把屏蔽IP的ACL做在交换机的上行口,是否会减少广播?。

思科CCNA认证学习笔记(⼗五)思科ACL、NAT配置命令总结本⽂讲述了思科ACL、NAT配置命令。

分享给⼤家供⼤家参考,具体如下:ACL 访问控制列表ACL可以根据设定的条件对接⼝上的数据包进⾏过滤,允许其通过或丢弃。

被⼴泛地应⽤于路由器和三层交换机,借助于ACL,可以有效地控制⽤户对⽹络的访问,从⽽最⼤程度地保障⽹络安全。

ACL功能:1. 访问控制—在路由器上流量进或出的接⼝上规则流量;2. 定义感兴趣流量 —为其他的策略匹配流量,抓取流量访问控制:定义ACL列表后,将列表调⽤于路由器的接⼝上,当流量通过接⼝时,进⾏匹配,匹配成功后按照设定好的动作进⾏处理即可,动作——允许、拒绝匹配规则:⾄上⽽下逐⼀匹配,上条匹配按上条执⾏,不再查看下条;末尾隐含拒绝所有;ACL分类:1. 标准ACL–仅关注数据包中的源ip地址2. 扩展ACL–关注数据包中源、⽬标ip地址、⽬标端⼝号、协议号配置ACL有两种写法:编号写法 1-99 标准 100-199 扩展删除⼀条整表消失命名写法⼀个名字⼀张列表可以随意删除某条,配置:标准ACL—编号:由于标准ACL仅关注数据包中的源ip地址,调⽤时尽量的靠近⽬标,避免误删;编号写法:Router(config)#access-list 1 deny host 192.168.4.2 拒绝单⼀设备Router(config)#access-list 1 deny 192.168.4.2 0.0.0.0 拒绝单⼀设备Router(config)#access-list 1 deny 192.168.4.0 0.0.0.255 拒绝范围Router(config)#access-list 1 deny any 拒绝所有Router(config)#access-list 1 deny host 192.168.4.2 拒绝172.16.4.2Router(config)#access-list 1 permit any 允许所有Router(config)#interface fastEthernet 0/0.1 进接⼝Router(config-subif)#ip access-group 1 out 调⽤命名写法:Router(config)#ip access-list standard aRouter(config-std-nacl)#deny host 192.168.4.2Router(config-std-nacl)#permit anyRouter(config-std-nacl)#exitRouter(config)# no ip access-list standard a 删除表扩展ACL配置:扩展ACL关注数据包中的源、⽬标ip地址,故调⽤时应该尽量的靠近源,当然不能在源上,因为ACL不能限制本地产⽣的流量;编号写法:r1(config)#access-list 100 deny ip host 192.168.4.2 host 192.168.1.2前⾯是源ip地址,后⾯是⽬标ip地址,也就是拒绝192.168.4.0 0.0.0.255—192.168.1.0 0.0.0.255 这个范围r1(config)#access-list 100 permit ip any anyr1(config)#interface fastEthernet 0/0r1(config-if)#ip access-group 100 in命名写法Router(config)#ip access-list extended aRouter(config-ext-nacl)#deny host 192.168.4.2Router(config-ext nacl)#permit anyRouter(config-ext -nacl)#exitRouter(config)#no ip access-list extended a 删除表关注⽬标端⼝号:ICMP——ping 跨层封装协议,不存在端⼝号Telnet——远程登录基于TCP⽬标23号端⼝设备开启远程登录配置命令:r1(config)#username ccna privilege 15 secret 123456r1(config)#line vty 0 4 0 4 代表最多五个账户登录r1(config-line)#login local规则⼀个设备到另⼀个设备的⽬标端⼝远程登录被拒绝r1(config)#access-list 101 deny tcp host 1.1.1.1 host 2.2.2.2 eq 23r1(config)#access-list 101 permit ip any anyr1(config)#access-list 102 deny icmp host 1.1.1.1 host 2.2.2.2 拒绝pingr1(config)#access-list 102 permit ip any any 单向ping 后加echoNAT ⽹络地址转换配置了NAT的路由器⾄少有⼀个有效的外部全球IP地址,即公有IP地址,这样,所有使⽤本地地址的主机在和外界通信时,都要在NAT路由器上将其本地地址转换成全球IP地址,才能和因特⽹连接。

ACL配置命令总结

A.标准ACL

1.access-list access-list-number {deny|permit} {source[source-wildcard] | any} [log] 创建ACL

2.ip access-group access-list-number in/out 在接口应用ACL

3.no access-list access-list-number 删除acl

4.no ip access-group access-list-number in/out 取消在接口应用ACL

5.[no] ip access-list standarded 名字

[no] Deny ……

Permit ….. 创建/删除命名的acl

Ip access-group 名字in/out

6.show access-lists 查看acl

7.no number 删除行

B.扩展ACL

1.扩展的编辑功能:

例子:ip access-list extended 100

15 permit ……. 插入编号15

2.Ip access-list resequence access-list-number start increase重新编号,有开始编号以及步长值

3.Established使用:只允许带有established的TCP包进入同理有:access-list 100 permit icmp any any echo-replay 即是单向ping有效

4.使用acl限制远程登录

Access-list 1 permit ip地址

Line vty 0 4

Access-class 1 in

C.反射ACL

1.ip access-list extended out-acl

Permit ip any any reflect out-ip 创建反射

Exit

Ip access-list extended in-acl

Evaluate out-ip 评估反射列表

Int s0/0/1

Ip access-group out-acl out 外出时叫做反射

Ip access-group in-acl in 进入时叫做评估

Ip reflexive-list timeout 30 修改全局超时时间

D.动态ACL

1.临时条目的生存周期

空闲时间:产生临时条目是同时启动空间时间以及绝度时间,每当一个报文匹配动态访问列表时更新空闲时间。

绝对时间:永不复位,到了结束时间将临时条目删除

2.access-list 100 permit tcp any host 12.1.12 eq 23

access-list 100 permit tcp any host 12.1.12 eq 3001

access-list 100 dynamic cisco timeout 120 permit ip any any user cisco pass cisco

line vty 0 3

login loacl

autocommand access-enable host timeout 5

line vty 4

login local

rotary 1

int s0/0/1

ip access-list 100 in

E.基于时间的ACL

1.time-range working定义时间范围名字

2.periodic daily/weekdays/weekend/hh:mm 8:00 to 12:00

2.access-list100 deny ip any any time-range working。