H3C交换机SSH配置完全攻略

- 格式:doc

- 大小:28.50 KB

- 文档页数:2

H3C配置经典全面教程(H3C是一个以网络设备和解决方案为主要业务的公司,其产品广泛应用于企业、政府、运营商等领域。

本文将为大家介绍H3C配置的经典全面教程,希望可以帮助大家更好地了解和使用H3C产品。

首先,我们需要准备一台H3C设备,可以是交换机、路由器等等。

在开始配置之前,我们需要连接到设备的控制台端口,可以通过串口线连接到PC的串口接口或者使用一个转接线连接到PC的USB接口。

然后,我们需要使用一个串口终端工具,比如HyperTerminal或者SecureCRT等,来打开设备的控制台会话。

接下来,我们来进行H3C设备的基本配置。

第一步,进入用户视图。

在设备启动后,我们进入的是用户视图,默认情况下没有用户名和密码,直接按回车键进入用户视图。

第二步,设置设备的主机名和域名。

在用户视图下,我们可以使用以下命令来设置设备的主机名和域名:sysname 设备主机名domain 设备域名第三步,设置管理口IP地址。

在用户视图下,我们可以使用以下命令来设置设备的管理口IP地址:interface vlan-interface 管理口vlan接口号ip address 管理口IP地址管理口子网掩码第四步,配置SSH登录。

在用户视图下,我们可以使用以下命令来设置SSH登录:ssh authentication-type default password第五步,配置Telnet登录。

在用户视图下,我们可以使用以下命令来设置Telnet登录:telnet server enable第六步,配置管理密码。

在用户视图下,我们可以使用以下命令来设置设备的管理密码:user-interface vty 0 4authentication-mode schemeset authentication password cipher 用户密码第七步,保存配置并退出。

在用户视图下,我们可以使用以下命令将配置保存到设备的闪存中,并且退出设备的控制台会话:savequit通过以上步骤,我们完成了H3C设备的基本配置。

H3C交换机启用ssh管理步骤1. 组网需求如图1-2,配置Host(SSH客户端)与Switch建立本地连接。

Host采用SSH协议登录到Switch上,以保证数据信息交换的安全。

SSH用户采用的认证方式为pa ssword认证,用户名和密码保存在Switch上。

2. 组网图图1-2 SSH password认证配置组网图3. 配置步骤(1)配置SSH服务器# 生成RSA密钥对。

<Switch> system-view[Switch] public-key local create rsaThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]:Generating Keys...+++++++++++++++++++++++++++++++++++# 生成DSA密钥对。

[Switch] public-key local create dsaThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]:Generating Keys...+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ ++++++++++++++++++++++++++++++++++++++++++# 启动SSH服务器。

使用SSH+密码认证(基本SSH配置方法) 注:在用户使用SSH登录交换机时,交换机对所要登录的用户使用密码对其进行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa [H3C]public-key local create dsa 设置用户接口上的认证模式为AAA,并让用户接使用SSH+密码认证(基本SSH配置方法)注:在用户使用SSH登录交换机时,交换机对所要登录的用户使用密码对其进行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa设置用户接口上的认证模式为AAA,并让用户接口支持SSH协议[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]protocol inbound ssh创建用户luwenju-juzi,设置认证密码为luwenju-!@# 登录协议为SSH,能访问的命令级别为3[H3C]local-user luwenju-juzi[H3C-luser-luwenju-juzi]password cipher luwenju-!@#[H3C-luser-luwenju-juzi]service-type ssh level 3指定用户luwenju-juzi的认证方式为password[H3C]ssh user luwenju-juzi authentication-type password一个基本的SSH配置就结束了,配置完成后即可使用SSH登录工具进行连接交换机使用SSH+密钥、密码认证(高级SSH配置方法)注:客户端在使用SSH工具登录交换机时,交换机同时使用密钥和密码对所要登录的用户实行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa设置用户接口上的认证模式为AAA认证,并在接口上开启SSH协议,并设置用户能访问的命令级别为3[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]protocol inbound ssh[H3C-ui-vty0-4]user privilege level 3创建用户,并指定认证方式为公钥认证,用户名为luwenju-juzi,密码为luwenju-!@#[H3C]local-user luwenju-juzi[H3C-luser-luwenju-juzi]password cipher luwenju-!@#[H3C-luser-luwenju-juzi]service-type ssh level 3[H3C]ssh user luwenju-juzi authentication-type password-publickey客户端生成公钥和私钥用puttygen.exe生成公私钥对,然后放到某个文件夹下,在此,我们生成的公钥叫luwenjukey私钥为luwenju.ppk,然后我们把公钥文件luwenjukey上传到FTP服务器,然后登录交换机,将luwenjukey下载到交换机<H3C>ftp 202.106.0.20[ftp]get luwenjukey为用户生成公钥,在交换机上把文件luwenjukey中导入客户端的公钥,公钥名为luwenju-juzikey 注:luwenju-juzikey是为用户生成的公钥[H3C]public-key peer luwenju-juzikey import sshkey luwenjukey为用户luwenju-juzi指定公钥luwenju-juzikey[H3C]ssh user luwenju-juzi assign publickey luwenju-juzikey然后打开SSH登录工具,导入私钥luwenju.ppk,然后输入交换机的IP地址登录即可使用SSH+密码认证(基本SSH配置方法)注:在用户使用SSH登录交换机时,交换机对所要登录的用户使用密码对其进行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa设置用户接口上的认证模式为AAA,并让用户接口支持SSH协议[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]protocol inbound ssh创建用户luwenju-juzi,设置认证密码为luwenju-!@# 登录协议为SSH,能访问的命令级别为3[H3C]local-user luwenju-juzi[H3C-luser-luwenju-juzi]password cipher luwenju-!@#[H3C-luser-luwenju-juzi]service-type ssh level 3指定用户luwenju-juzi的认证方式为password[H3C]ssh user luwenju-juzi authentication-type password一个基本的SSH配置就结束了,配置完成后即可使用SSH登录工具进行连接交换机使用SSH+密钥、密码认证(高级SSH配置方法)注:客户端在使用SSH工具登录交换机时,交换机同时使用密钥和密码对所要登录的用户实行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa设置用户接口上的认证模式为AAA认证,并在接口上开启SSH协议,并设置用户能访问的命令级别为3[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]protocol inbound ssh[H3C-ui-vty0-4]user privilege level 3创建用户,并指定认证方式为公钥认证,用户名为luwenju-juzi,密码为luwenju-!@#[H3C]local-user luwenju-juzi[H3C-luser-luwenju-juzi]password cipher luwenju-!@#[H3C-luser-luwenju-juzi]service-type ssh level 3[H3C]ssh user luwenju-juzi authentication-type password-publickey客户端生成公钥和私钥用puttygen.exe生成公私钥对,然后放到某个文件夹下,在此,我们生成的公钥叫luwenjukey私钥为luwenju.ppk,然后我们把公钥文件luwenjukey上传到FTP服务器,然后登录交换机,将luwenjukey下载到交换机<H3C>ftp 202.106.0.20[ftp]get luwenjukey为用户生成公钥,在交换机上把文件luwenjukey中导入客户端的公钥,公钥名为luwenju-juzikey 注:luwenju-juzikey是为用户生成的公钥[H3C]public-key peer luwenju-juzikey import sshkey luwenjukey为用户luwenju-juzi指定公钥luwenju-juzikey[H3C]ssh user luwenju-juzi assign publickey luwenju-juzikey然后打开SSH登录工具,导入私钥luwenju.ppk,然后输入交换机的IP地址登录即可你得在交换机上做一个端口镜像,让其它端口的数据都复制一份到你所接入的这个端口上来,用s n i f f e r软件就可以了,但你所在的这个端口只能做管理接口使用,别的就什么都不能做了。

h3c交换机SSH配置方法1、生成密钥rsa local-key-pair create2、创建SSH用户local-user sshpassword cipher h3c_^*)!!^%service-type ssh level 3quit3、指定SSH用户认证方式及服务类型ssh user ssh authentication-type passwordssh user ssh service-type stelnet4、在VTY接口下指定用SSH协议登陆user-interface vty 0authentication-mode schemeprotocol inbound sshquit3. 配置步骤(1)配置SSH服务器Switch# 生成RSA密钥对,并启动SSH服务器。

<Switch> system-view[Switch] public-key local create rsa[Switch] ssh server enable# 配置VLAN接口1的IP地址,客户端将通过该地址连接SSH服务器。

[Switch] interface vlan-interface 1[Switch-Vlan-interface1] ip address 192.168.1.40 255.255.255.0 [Switch-Vlan-interface1] quit# 设置SSH客户端登录用户界面的认证方式为AAA认证。

[Switch] user-interface vty 0 4[Switch-ui-vty0-4] authentication-mode scheme# 设置Switch上远程用户登录协议为SSH。

[Switch-ui-vty0-4] protocol inbound ssh[Switch-ui-vty0-4] quit# 创建本地用户client001,并设置用户访问的命令级别为3。

H3C配置经典全面教程〔经历和资料收集整理版〕1 H3C MSR路由器、交换机根本调试步骤〔初学级别〕:1.1如何登陆进路由器或交换机1.1.1搭建配置环境第一次使用H3C系列路由器时,只能通过配置口(Console)进展配置。

1〕将配置电缆的RJ-45一端连到路由器的配置口(Console)上。

2〕将配置电缆的DB-9(或DB-25)孔式插头接到要对路由器进展配置的微机或终端的串口上。

备注:登陆交换机的方法与路由器的一致,现仅用路由器举1.1.2设置微机或终端的参数〔进入路由器或交换机〕1〕翻开微机〔笔记本电脑〕或终端。

如果使用微机进展配置,需要在微机上运行终端仿真程序,如Windows的超级终端。

2〕第二步:设置终端参数a、命名此终端 H3C或者自己想命的名b、选择串口一般选用口,常选用1c、设置终端具体参数(此处点击“默认值〞即可)d、翻开路由器的电源,路由器进展启动e、当路由器启动完毕后,回车几下,当出现<H3C>时即可配置路由器。

1.2路由器根本调试命令1.2.1使用本地用户进展telnet登录的认证<H3C> system-view 进入系统视图[H3C]telnet server enable 翻开路由器的telnet功能[H3C]configure-user count 5设置允许同时配置路由器的用户数[H3C]local-user telnet 添加本地用户(此处为telnet用户登陆时使用的用户名)[H3C-luser-telnet]password simple h3c 设置telnet用户登陆时所使用的密码[H3C-luser-telnet]service-type telnet 设置本地用户的效劳类型(此处为telnet)[H3C-luser-telnet]level 3 设置本地用户的效劳级别[H3C-luser-telnet]quit 退出本地用户视图[H3C][H3C]user-interface vty 0 4 进入用户视图[H3C-ui-vty0-4]authentication-mode scheme 选择“scheme〞认证方式备注:红色局部可以由客户自行设置,此处仅做举例时使用!1.2.2路由器接口的配置为接口配置ip地址<H3C> system-view 进入系统视图[H3C] interface serial 3/0 进入*个端口[H3C-Serial3/0] ip address 为该端口设置ip地址[H3C-Serial3/0] undo shutdown 对该端口进展复位[H3C-Serial3/0] quit 退回到系统视图[H3C]备注:红色局部可以由客户自行设置,此处仅做举例时使用!1.2.3静态路由或默认路由的配置<H3C> system-view 进入系统视图[H3C]ip route-static 192.168.1.0 255.255.255.0 192.168.0.1 添加一条静态路由[H3C]ip route-static 0.0.0.0 0.0.0.0 192.168.0.1 添加一条默认路由备注:红色局部可以由客户自行设置,此处仅做举例时使用!1.2.3配置文件的管理display current-configuration 显示当前的配置文件<H3C>save 保存配置文件display interface GigabitEthernet 0/0 查看*端口的状态备注:display命令可以在任何视图下进展红色局部可以由客户自行设置,此处仅做举例时使用!交换机的配置文件管理与路由器一样,故交换机的配置幻灯片中不再做举例。

H3C交换机配置实例H3C交换机配置实例在中国交换机市场,H3C自2003年公司成立以来,已累计出货上百万台,以太网交换机端口数占全球的市场份额23.4%,在交换机领域内综合技术实力和市场份额排名均达到业界第一。

下面店铺准备了关于H3C交换机配置的例子,提供给大家参考!配置H3C交换机实例,设置安全策略版。

1.能够通过WEB登录,并且设置安全策略。

通过源IP地址对WEB登录用户进行控制。

2.使用SSH+密码认证(基本SSH配置方法)。

H3C交换机SSH配置完全攻略。

[同时也是telnet]3.更改交换机名称,时间,管理IP配置IP网管等基本配置。

基础配置改时间启动ssh 修改com口密码关闭一些没用的服务配置实例:------------------------------------------------------------------------syssysname 交换机名字management-vlan 1interface Vlan-interface 1ip address IP地址 255.255.255.224quitip route 0.0.0.0 0.0.0.0 网关dis cur#interface Aux1/0/0 默认undo ip http shutdownlocal-user 用户service-type telnet level 3password simple 密码===使用SSH+密码认证(基本SSH配置方法)。

public-key local create rsapublic-key local create dsauser-interface vty 0 4authentication-mode schemeprotocol inbound ssh===local-user 用户password cipher 密码service-type ssh level 3ssh user 对应用户 authentication-type password===通过源IP地址对WEB登录用户进行控制,仅允许IP地址为x.x.x.x的 WEB用户通过 最划算团购网HTTP方式访问交换机。

交换机⼀些基本配置(华三)1.开启SSH和Telnet可以按需调⽤ACL来实现限制特定⽤户远程登录#telnet server enable //开启telnet远程登录功能telnet server acl 3200 //telnet调⽤ACL规则ssh server enable //开启ssh远程登录功能ssh server acl 3200 //ssh调⽤ACL规则#2.本地⽤户设置不通型号或版本可能有⼀点差异;部分型号的权限设置在服务类型后⾯#local-user admin //设置⽤户名authorization-attribute level 3 //设置⽤户权限为管理员权限service-type telnet ssh //设置服务类型 telnet sshpassword simple admin@123 //设置密码,可选明⽂或密⽂;部分设备即使你选明⽂也会⾃动变为密⽂#local-user admin //设置⽤户名authorization-attribute user-role network-admin //设置⽤户权限为管理员权限service-type telnet ssh //设置服务类型 telnet sshpasswork simple admin@123 //设置密码,可选明⽂或密⽂;部分设备即使你选明⽂也会⾃动变为密⽂#local-user admin //设置⽤户名service-type telnet ssh level 3 //设置服务类型 telnet ssh并设置⽤户权限为管理员权限passwork simple admin@123 //设置密码,可选明⽂或密⽂;部分设备即使你选明⽂也会⾃动变为密⽂#3.设置⽤户验证⽅式#user-interface vty 0 4 //同时登录设备的第0个到第4个⽤户共同的登录⽅式和认证⽅式,可按需调整⽤户数 authentication-mode scheme //调⽤本地⽤户名密码进⾏远程登录验证protocol inbound all //配置vty⽤户允许的协议可以不配默认就是放通telnet和sshidle-timeout 6 //设置6分钟超时退出#line vty 0 64 //同时登录设备的第0个到第64个⽤户共同的登录⽅式和认证⽅式,可按需调整⽤户数authentication-mode scheme //调⽤本地⽤户名密码进⾏远程登录验证protocol inbound all //配置vty⽤户允许的协议可以不配默认就是放通telnet和sshidle-timeout 6 //设置6分钟超时退出quit#4.设置console⼝密码登录不同型号或版本可能有点差异;部分型号可能需要⼿动更改权限,⼀般默认为管理员权限#user-interface aux 0 //⼀般console⼝的序号为0 堆叠或多主控板的话就有多个authentication-mode password //验证⽅式为密码验证set authentication password simple admin@123 //设置密码,可选择明⽂或密⽂,有些设备即使你选择明⽂也会⾃动变成密⽂#line aux 0 //⼀般console⼝的序号为0 堆叠或多主控板的话就有多个authentication-mode password //验证⽅式为密码验证set authentication password simple admin@123 //设置密码,可选择明⽂或密⽂,有些设备即使你选择明⽂也会⾃动变成密⽂#5.设备⼝令复杂度、密码使⽤期限、登录失败策略等配置部分设备可能不⽀持部分或全部;部分设备默认就开启了⼀定的密码管理功能#password-control enable //使能全局密码管理功能password-control length 8 //设置最⼩密码长度为8个字符password-control aging 365 //全局的密码⽼化时间为365天password-control expired-user-login delay 60 times 5 //⽤户密码过期后的60天内允许登录5次password-control login-attempt 10 exceed lock-time 10 //密码可尝试的失败次数为10次,10次以后被锁定10分钟不可⽤password-control composition type-number 2 type-length 3 //密码元素的最少组合类型为2种,⾄少包含每种元素的个数为3个#6.在物理⼝或vlan三层⼝下调⽤ACL对⽤户的访问进⾏限制在物理⼝下配置只在该端⼝⽣效,在vlan⼝下配置会在所有划分了该vlan的物理⼝⽣效#interface GigabitEthernet1/0/48port access vlan 10packet-filter 3200 inbound //在⼊⽅向调⽤ACL规则#interface Vlan-interface10packet-filter 3200 inbound //在⼊⽅向调⽤ACL规则#7.开启STP功能不同型号或版本可能有⼀点差异,⼀般默认就是开启的且为MSTP模式#stp enable#stp global enable#stp priority 4096 //默认优先级为32768,⼀般不需要修改,想要让特定设备为根桥则把优先级改⼩,步长为4096,越⼩越优#8.在接⼊层设备上把直接连终端的端⼝设置为边缘端⼝#interface GigabitEthernet1/0/48stp edged-port enable#9.开启icmp超时报⽂发送、⽬的不可达报⽂发送功能#ip ttl-expires enable //开启icmp超时报⽂发送功能#ip unreachables enable //⽬的不可达报⽂发送功能#10.设置NTP服务器⼴泛⽤于⽹络设备的远程管理和操作#ntp-service unicast server 192.168.1.1 source vlan-interface 1 //后⾯源端⼝可配可不配#11.设置SNMP(简单⽹络管理协议)⼴泛⽤于⽹络设备的远程管理和操作#snmp-agent //启动snmp功能snmp-agent community write simple admin@123 //创建snmp写团体字snmp-agent community read simple admin123 //创建snmp读团体字snmp-agent sys-info version all //配置设备⽀持的snmp版本有v1 v2c v3 all可选snmp-agent target-host trap address udp-domain 192.168.1.1 params securityname admintest v2c//配置trap信息发送参数,地址为接收trap报⽂的主机或服务器;admintest为安全参数名称 v2c为⽀持的版本#12.开启lldp功能#lldp global enable //开启该功能后,设备可知晓与之相连的其他设备的互联信息#。

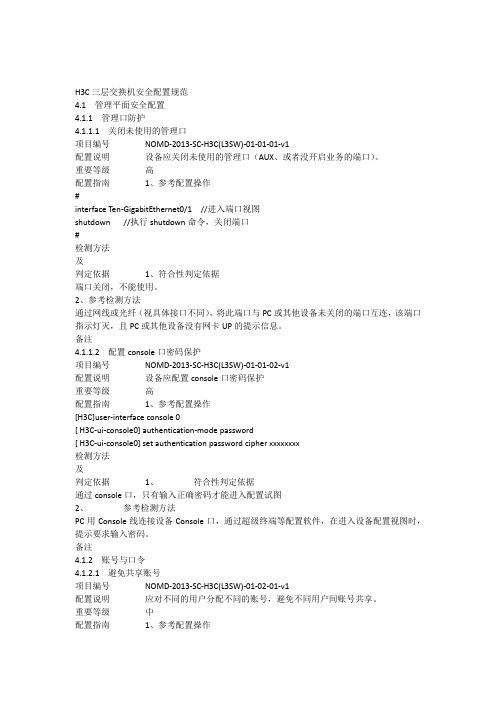

H3C三层交换机安全配置规范4.1管理平面安全配置4.1.1管理口防护4.1.1.1关闭未使用的管理口项目编号NOMD-2013-SC-H3C(L3SW)-01-01-01-v1配置说明设备应关闭未使用的管理口(AUX、或者没开启业务的端口)。

重要等级高配置指南1、参考配置操作#interface Ten-GigabitEthernet0/1 //进入端口视图shutdown //执行shutdown命令,关闭端口#检测方法及判定依据1、符合性判定依据端口关闭,不能使用。

2、参考检测方法通过网线或光纤(视具体接口不同),将此端口与PC或其他设备未关闭的端口互连,该端口指示灯灭,且PC或其他设备没有网卡UP的提示信息。

备注4.1.1.2配置console口密码保护项目编号NOMD-2013-SC-H3C(L3SW)-01-01-02-v1配置说明设备应配置console口密码保护重要等级高配置指南1、参考配置操作[H3C]user-interface console 0[ H3C-ui-console0] authentication-mode password[ H3C-ui-console0] set authentication password cipher xxxxxxxx检测方法及判定依据1、符合性判定依据通过console口,只有输入正确密码才能进入配置试图2、参考检测方法PC用Console线连接设备Console口,通过超级终端等配置软件,在进入设备配置视图时,提示要求输入密码。

备注4.1.2账号与口令4.1.2.1避免共享账号项目编号NOMD-2013-SC-H3C(L3SW)-01-02-01-v1配置说明应对不同的用户分配不同的账号,避免不同用户间账号共享。

重要等级中配置指南1、参考配置操作local-user user1service-type telnetuser privilede level 2#local-user user2service-type ftpuser privilede level 3#2、补充操作说明1、user1和user2是两个不同的账号名称,可根据不同用户,取不同的名称,建议使用:姓名的简写+手机号码;2、避免使用h3c、admin等简单易猜的账号名称;检测方法及判定依据1、符合性判定依据各账号都可以正常使用,不同用户有不同的账号。

h3c交换机配置教程H3C交换机是中国华三公司生产的一种网络设备,广泛应用于企业网络中。

以下是H3C交换机的基本配置教程。

首先,要进入交换机的配置模式,可以通过串口或者网络连接进入交换机的CLI界面。

登录后输入用户名和密码进行身份验证。

接下来,需要配置交换机的基本网络设置。

例如配置管理IP 地址,用于管理交换机。

可以通过以下命令进行配置:```sysip address ip-address mask```其中,ip-address是设定的IP地址,mask是设定的子网掩码。

然后,需要配置交换机的VLAN。

VLAN是虚拟局域网,可以将交换机中的端口划分到不同的VLAN中,实现不同VLAN之间的隔离。

通过以下命令进行配置:```vlan [vlan-id]name vlan-namequit```其中,vlan-id是VLAN的ID号,vlan-name是VLAN的名称。

接下来,需要配置交换机的端口。

可以将端口划分到不同的VLAN中,或者配置端口的速率、双工模式等。

例如,配置端口1划分到VLAN2中,并设置为全双工模式:```interface GigabitEthernet 1/0/1port link-type accessport default vlan 2port duplex fullquit```然后,需要配置交换机的链路聚合。

链路聚合可以将多个物理链路捆绑成一个逻辑链路,提高带宽和冗余性。

通过以下命令进行配置:```interface Eth-Trunk [trunk-id]trunkport [port-list] mode [mode]quit```其中,trunk-id是链路聚合组的ID号,port-list是捆绑的物理端口列表,mode是链路聚合的模式。

最后,还可以配置交换机的安全性和监控功能。

例如,配置交换机的密码安全性,可以通过以下命令进行配置:```password-recovery enableaaalocal-user admin password irreversible-cipher [password]local-user admin service-type terminallocal-user admin privilege level 15```其中,password是设定的密码。

S3600系列交换机SSH-password方式配合HWtacacs认证的配置一组网需求:通过SSH方式登录设备,但是必须通过远程HWtacacs认证之后,才可以登录到设备。

下面拓扑中服务器的地址为192.168.0.15/24,S5600的vlan 1虚接口地址为192.168.0.1/24,pc的地址为192.168.0.2/24,都在vlan 1内。

二组网图:三配置步骤:1.进入系统视图<H3C>system-view2.配置HWtacacs策略[H3C]hwtacacs scheme 3com[H3C-hwtacacs-3com]primary authentication 192.168.0.15[H3C-hwtacacs-3com]primary authorization 192.168.0.15[H3C-hwtacacs-3com]primary accounting 192.168.0.15[H3C-hwtacacs-3com]key authentication expert[H3C-hwtacacs-3com]key authorization expert[H3C-hwtacacs-3com]user-name-format without-domain3.配置HWtacacs认证的域名[H3C-hwtacacs-3com]quit[H3C]domain 3com4.把域跟策略对应起来[H3C-isp-3com] scheme hwtacacs-scheme Huawei[H3C-isp-3com]accounting optional5.把域3com设定为默认域[H3C-isp-3com]quit[H3C]domain default enable 3com6.创建一个虚接口地址,并且让这个虚接口up起来[H3C]inter vlan 1[H3C-vlan-interface1]ip add 192.168.0.1 247.配置ssh方式登录设备[H3C-vlan-interface1]quit[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]user privilege level 3[H3C-ui-vty0-4]protocol inbound ssh8.配置ssh的password方式,在服务器上已经配置了lelsw的用户[H3C-ui-vty0-4]quit[H3C] ssh user lelsw authentication-type password四配置关键点:1.一定要选择默认的域为新创建的域,否则会使用默认的system域。

使用SSH+密码认证(基本SSH配置方法)

注:在用户使用SSH登录交换机时,交换机对所要登录的用户使用密码对其进行身份验证

生成RSA和DSA密钥对

[H3C]public-key local create rsa

[H3C]public-key local create dsa

设置用户接口上的认证模式为AAA,并让用户接口支持SSH协议

[H3C]user-interface vty 0 4

[H3C-ui-vty0-4]authentication-mode scheme

[H3C-ui-vty0-4]protocol inbound ssh

创建用户luwenju-juzi,设置认证密码为luwenju-!@#登录协议为SSH,能访问的命令级别为3

[H3C]local-user luwenju-juzi

[H3C-luser-luwenju-juzi]password cipher luwenju-!@#

[H3C-luser-luwenju-juzi]service-type ssh level 3

指定用户luwenju-juzi的认证方式为password

[H3C]ssh user luwenju-juzi authentication-type password

一个基本的SSH配置就结束了,配置完成后即可使用SSH登录工具进行连接交换机

使用SSH+密钥、密码认证(高级SSH配置方法)

注:客户端在使用SSH工具登录交换机时,交换机同时使用密钥和密码对所要登录的用户实行身份验证

生成RSA和DSA密钥对

[H3C]public-key local create rsa

[H3C]public-key local create dsa

设置用户接口上的认证模式为AAA认证,并在接口上开启SSH协议,并设置用户能访问的命令级别为3

[H3C]user-interface vty 0 4

[H3C-ui-vty0-4]authentication-mode scheme

[H3C-ui-vty0-4]protocol inbound ssh

[H3C-ui-vty0-4]user privilege level 3

创建用户,并指定认证方式为公钥认证,用户名为luwenju-juzi,密码为luwenju-!@# [H3C]local-user luwenju-juzi

[H3C-luser-luwenju-juzi]password cipher luwenju-!@#

[H3C-luser-luwenju-juzi]service-type ssh level 3

[H3C]ssh user luwenju-juzi authentication-type password-publickey

客户端生成公钥和私钥

用puttygen.exe生成公私钥对,然后放到某个文件夹下,在此,我们生成的公钥叫luwenju key私钥为luwenju.ppk,然后我们把公钥文件luwenjukey上传到FTP服务器,然后登录交换机,将luwenjukey下载到交换机

<H3C>ftp 202.106.0.20

[ftp]get luwenjukey

为用户生成公钥,在交换机上把文件luwenjukey中导入客户端的公钥,公钥名为luwenju-j uzikey 注:luwenju-juzikey是为用户生成的公钥

[H3C]public-key peer luwenju-juzikey import sshkey luwenjukey

为用户luwenju-juzi指定公钥luwenju-juzikey

[H3C]ssh user luwenju-juzi assign publickey luwenju-juzikey

然后打开SSH登录工具,导入私钥luwenju.ppk,然后输入交换机的IP地址登录即可。